Introdução

Este documento descreve como implementar o Cisco SD-WAN DIA. Refere-se à configuração quando o tráfego da Internet é interrompido diretamente do roteador da filial.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Cisco vManage versão 20.6.3

- Roteador Cisco WAN Edge 17.4.2

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

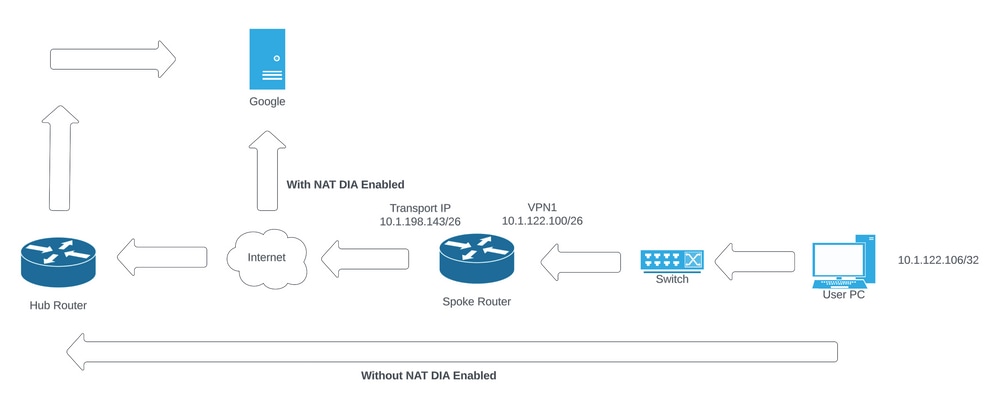

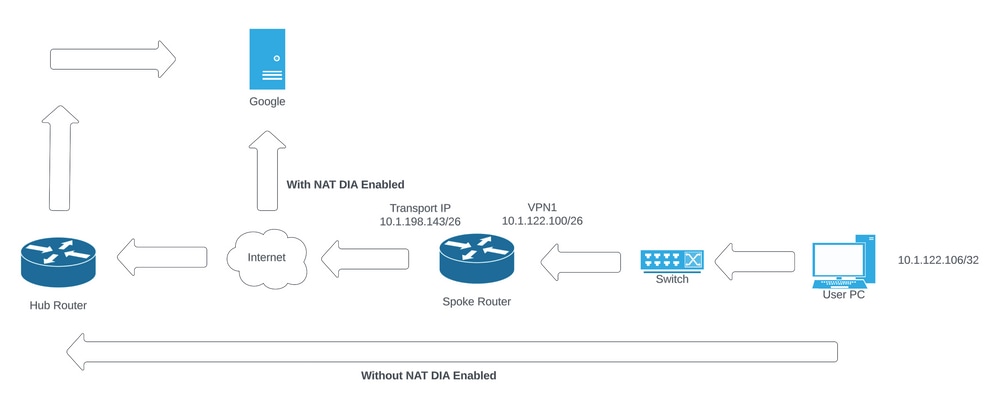

Diagrama de Rede

Topologia de rede

Topologia de rede

Configuração

O DIA nos roteadores Cisco SD-WAN é ativado em duas etapas:

1. Ative o NAT na interface de transporte.

2. Direcione o tráfego da VPN de serviço com uma rota estática ou uma política de dados centralizada.

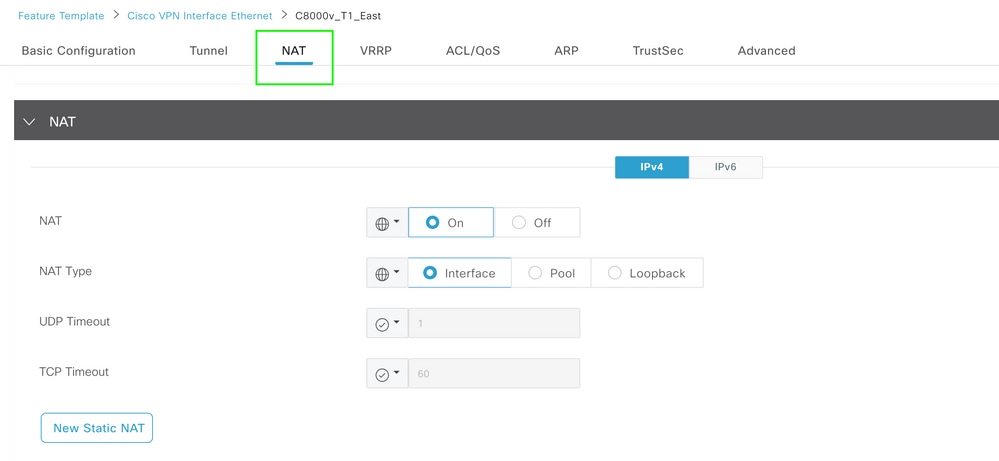

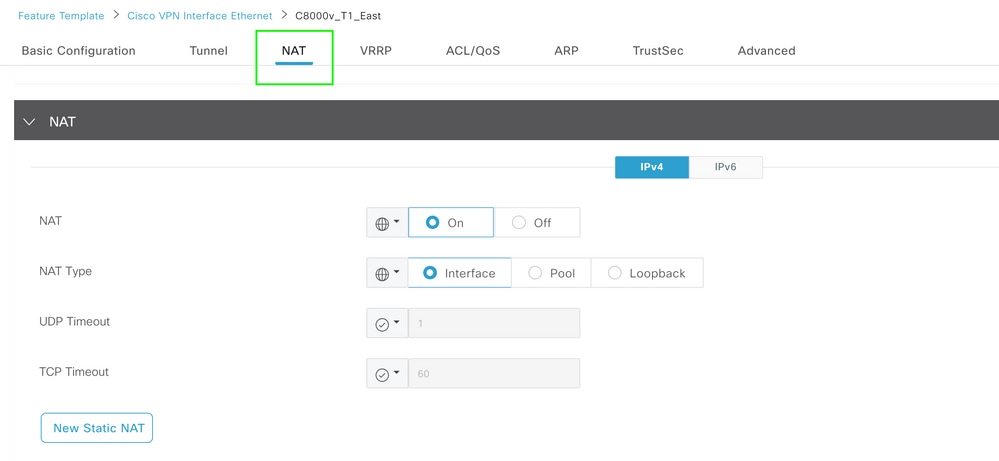

Ativar NAT na interface de transporte

Modelo NAT da interface VPN

Modelo NAT da interface VPN

Esta é a aparência da configuração após a habilitação do NAT.

ip nat inside source list nat-dia-vpn-hop-access-list interface GigabitEthernet2 overload

ip nat translation tcp-timeout 3600

ip nat translation udp-timeout 60

interface GigabitEthernet2

ip nat outside

Tráfego direto da VPN de serviço

Isso pode ser obtido de duas maneiras:

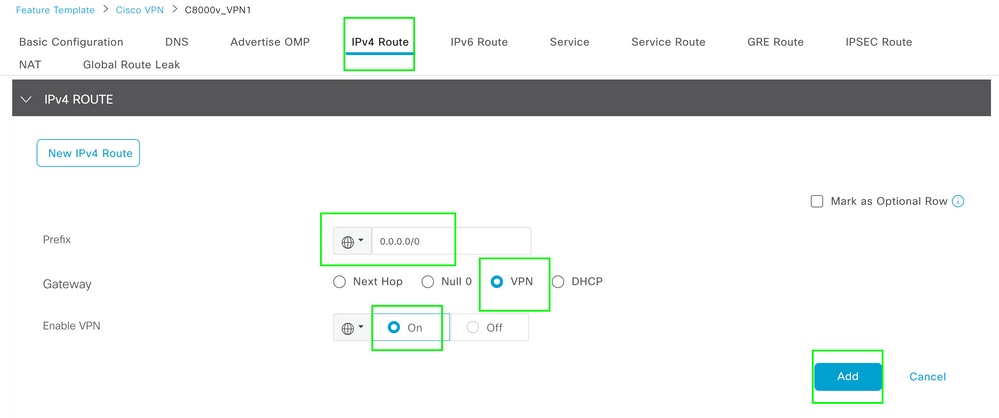

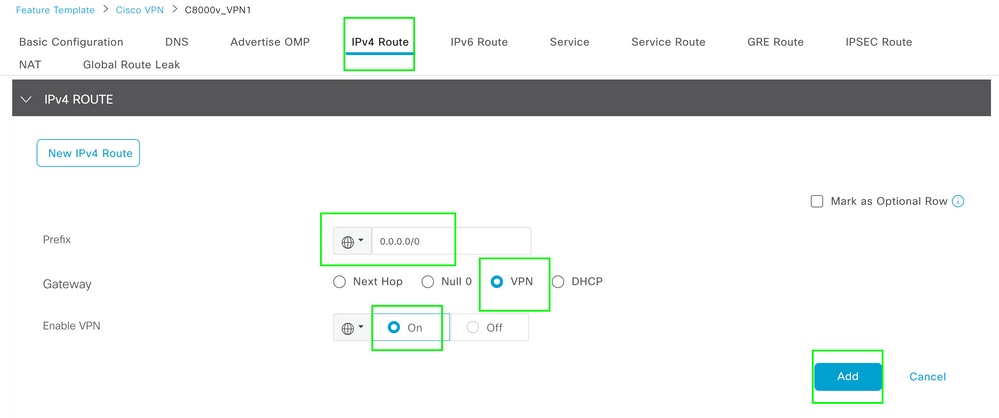

1. Rota NAT estática: Uma rota NAT estática precisa ser criada no modelo de recurso VPN 1 de serviço.

Modelo de rota VPN 1 IPV4

Modelo de rota VPN 1 IPV4

Essa linha é enviada como parte da configuração.

ip nat route vrf 1 0.0.0.0 0.0.0.0 global

2. Política de dados centralizados:

Crie uma lista de prefixos de dados para permitir que usuários específicos tenham acesso à Internet via DIA.

Lista de prefixos de dados personalizados de política centralizada

Lista de prefixos de dados personalizados de política centralizada

Crie uma lista de VPNs para que usuários de VPN específicos possam iniciar o tráfego.

Lista VPN personalizada de política centralizada

Lista VPN personalizada de política centralizada

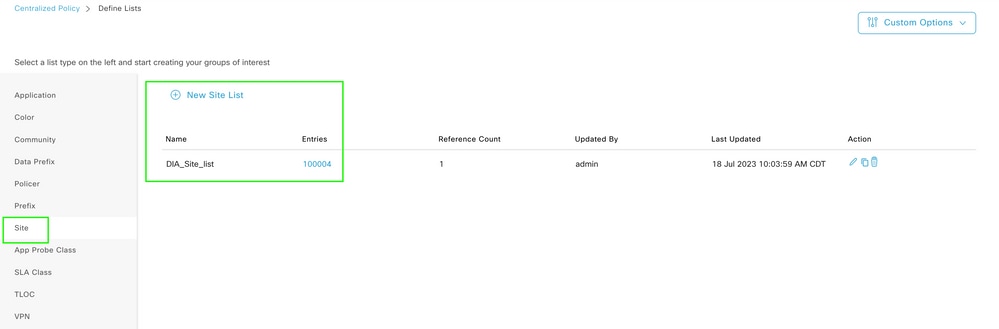

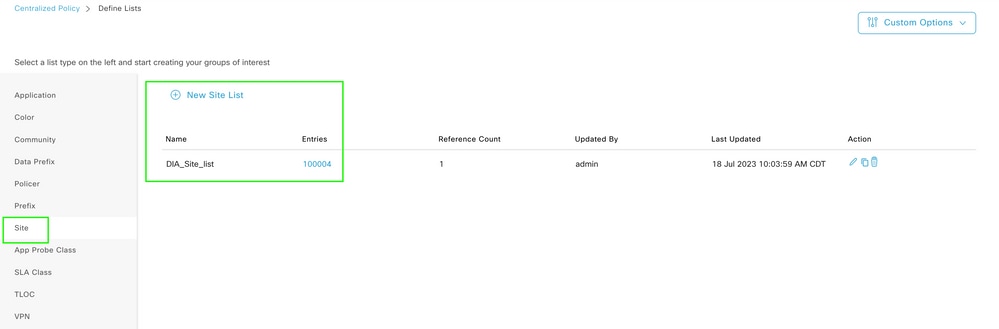

Crie uma lista de sites para que a política possa ser aplicada a um site específico.

Lista de sites personalizados de política centralizada

Lista de sites personalizados de política centralizada

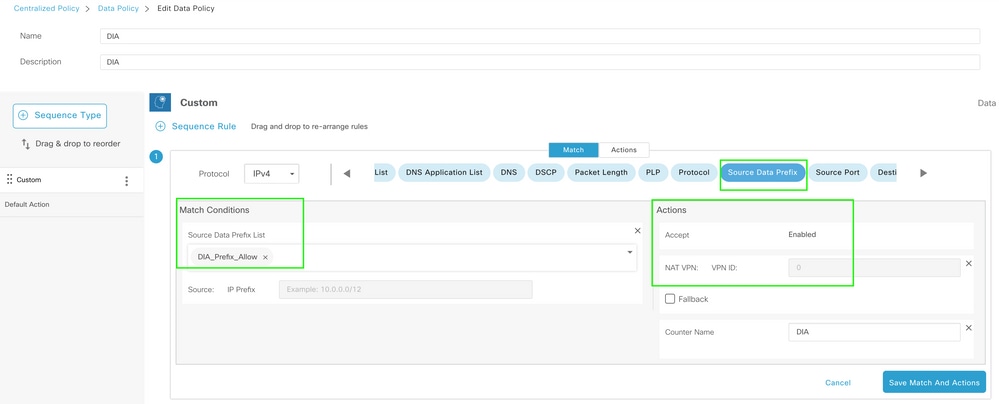

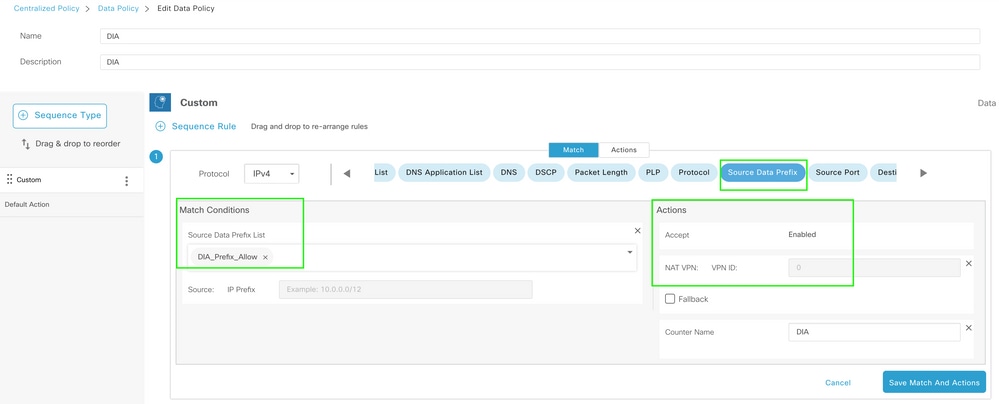

Crie uma política de dados personalizada para corresponder ao prefixo de dados de origem e defina a ação para usar o NAT VPN 0, para que ele possa atravessar o DIA.

Política de dados centralizada

Política de dados centralizada

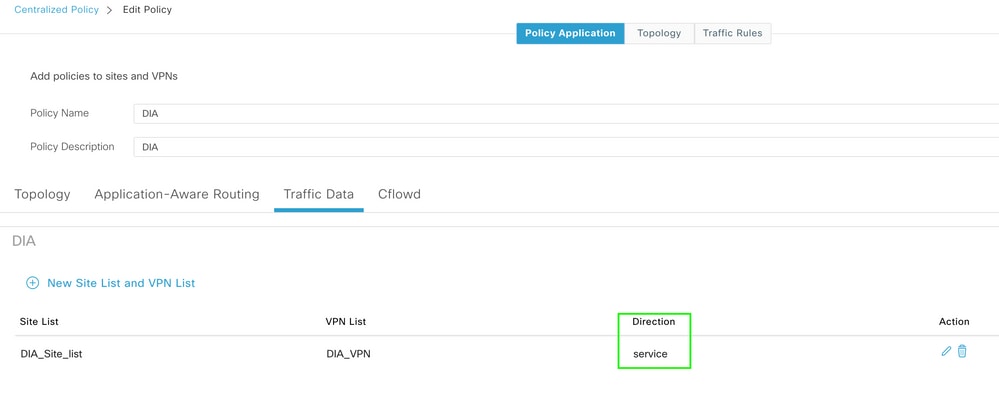

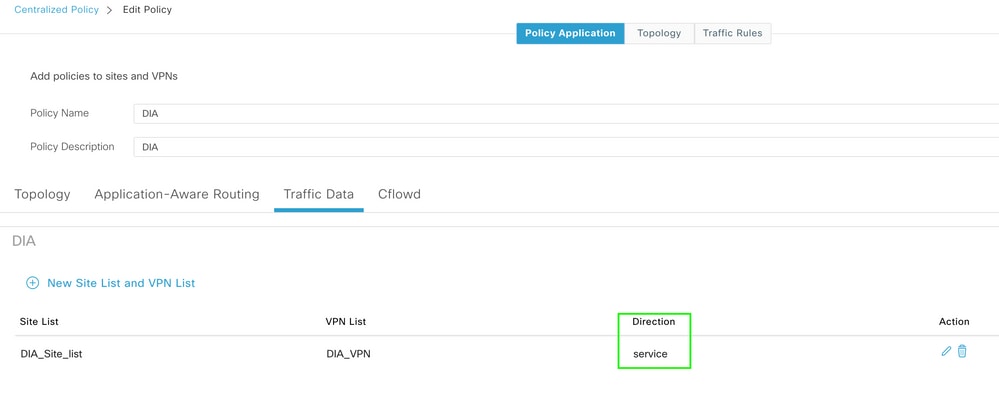

A direção dessa política deve ser do lado do serviço.

Regra de dados de tráfego

Regra de dados de tráfego

Esta é a visualização da política de dados centralizada.

viptela-policy:policy

data-policy _DIA_VPN_DIA

vpn-list DIA_VPN

sequence 1

match

source-data-prefix-list DIA_Prefix_Allow

!

action accept

nat use-vpn 0

count DIA_1164863292

!

!

default-action accept

!

lists

data-prefix-list DIA_Prefix_Allow

ip-prefix 10.1.122.106/32

!

site-list DIA_Site_list

site-id 100004

!

vpn-list DIA_VPN

vpn 1

!

!

!

apply-policy

site-list DIA_Site_list

data-policy _DIA_VPN_DIA from-service

!

!

Verificação

Sem DIA

A próxima saída captura quando o NAT DIA não está habilitado no lado do serviço.

cEdge_Site1_East_01#show ip route vrf 1 nat-route

Routing Table: 1

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, m - OMP

n - NAT, Ni - NAT inside, No - NAT outside, Nd - NAT DIA

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

H - NHRP, G - NHRP registered, g - NHRP registration summary

o - ODR, P - periodic downloaded static route, l - LISP

a - application route

+ - replicated route, % - next hop override, p - overrides from PfR

& - replicated local route overrides by connected

Gateway of last resort is not set

cEdge_Site1_East_01#

Por padrão, os usuários na VPN 1 não têm acesso à Internet.

C:\Users\Administrator>ping 8.8.8.8

Pinging 8.8.8.8 with 32 bytes of data:

Reply from 10.1.122.100: Destination host unreachable.

Reply from 10.1.122.100: Destination host unreachable.

Reply from 10.1.122.100: Destination host unreachable.

Reply from 10.1.122.100: Destination host unreachable.

Ping statistics for 8.8.8.8:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

C:\Users\Administrator>

Com DIA

1. Rota NAT estática: A próxima saída captura o NAT DIA ativado no lado do serviço.

cEdge_Site1_East_01#show ip route vrf 1 nat-route

Routing Table: 1

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, m - OMP

n - NAT, Ni - NAT inside, No - NAT outside, Nd - NAT DIA

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

H - NHRP, G - NHRP registered, g - NHRP registration summary

o - ODR, P - periodic downloaded static route, l - LISP

a - application route

+ - replicated route, % - next hop override, p - overrides from PfR

& - replicated local route overrides by connected

Gateway of last resort is 0.0.0.0 to network 0.0.0.0

n*Nd 0.0.0.0/0 [6/0], 01:41:46, Null0

cEdge_Site1_East_01#

Os usuários na VPN 1 agora podem acessar a Internet.

C:\Users\Administrator>ping 8.8.8.8

Pinging 8.8.8.8 with 32 bytes of data:

Reply from 8.8.8.8: bytes=32 time=1ms TTL=52

Reply from 8.8.8.8: bytes=32 time=1ms TTL=52

Reply from 8.8.8.8: bytes=32 time=1ms TTL=52

Reply from 8.8.8.8: bytes=32 time=1ms TTL=52

Ping statistics for 8.8.8.8:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 1ms, Maximum = 1ms, Average = 1ms

C:\Users\Administrator>

A saída subsequente captura conversões de NAT.

cEdge_Site1_East_01#sh ip nat translations

Pro Inside global Inside local Outside local Outside global

icmp 10.1.198.143:1 10.1.122.106:1 8.8.8.8:1 8.8.8.8:1

Total number of translations: 1

O próximo comando captura o caminho que o pacote deve seguir.

cEdge_Site1_East_01#show sdwan policy service-path vpn 1 interface GigabitEthernet 4 source-ip 10.1.122.106 dest-ip 8.8.8.8 protocol 1

Next Hop: Remote

Remote IP: 10.1.198.129, Interface GigabitEthernet2 Index: 8

2. Política de dados centralizados:

Depois que a política de dados centralizados é enviada para o vSmart, o show sdwan policy from-vsmart data-policy pode ser usado no dispositivo de borda da WAN para verificar qual política o dispositivo recebeu.

cEdge_Site1_East_01#show sdwan policy from-vsmart data-policy

from-vsmart data-policy _DIA_VPN_DIA

direction from-service

vpn-list DIA_VPN

sequence 1

match

source-data-prefix-list DIA_Prefix_Allow

action accept

count DIA_1164863292

nat use-vpn 0

no nat fallback

default-action accept

cEdge_Site1_East_01#

Os usuários na VPN 1 agora podem acessar a Internet.

C:\Users\Administrator>ping 8.8.8.8

Pinging 8.8.8.8 with 32 bytes of data:

Reply from 8.8.8.8: bytes=32 time=4ms TTL=52

Reply from 8.8.8.8: bytes=32 time=1ms TTL=52

Reply from 8.8.8.8: bytes=32 time=1ms TTL=52

Reply from 8.8.8.8: bytes=32 time=1ms TTL=52

Ping statistics for 8.8.8.8:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 1ms, Maximum = 4ms, Average = 1ms

C:\Users\Administrator>

O próximo comando captura o caminho que o pacote deve seguir.

cEdge_Site1_East_01#show sdwan policy service-path vpn 1 interface GigabitEthernet 4 source-ip 10.1.122.106 dest-ip 8.8.8.8 protocol 1

Next Hop: Remote

Remote IP: 10.1.198.129, Interface GigabitEthernet2 Index: 8

A saída subsequente captura conversões de NAT.

cEdge_Site1_East_01#sh ip nat translations

Pro Inside global Inside local Outside local Outside global

icmp 10.1.198.143:1 10.1.122.106:1 8.8.8.8:1 8.8.8.8:1

Total number of translations: 1

Esta saída captura os incrementos do contador.

cEdge_Site1_East_01#show sdwan policy data-policy-filter

data-policy-filter _DIA_VPN_DIA

data-policy-vpnlist DIA_VPN

data-policy-counter DIA_1164863292

packets 4

bytes 296

data-policy-counter default_action_count

packets 0

bytes 0

cEdge_Site1_East_01#

Essa saída captura o tráfego que é bloqueado, já que o IP de origem não pertence à lista de prefixos de dados.

cEdge_Site1_East_01#show sdwan policy service-path vpn 1 interface GigabitEthernet 4 source-ip 10.1.122.107 dest-ip 8.8.8.8 protocol 1

Next Hop: Blackhole

cEdge_Site1_East_01#

Feedback

Feedback