Introduction

Este documento descreve como solucionar problemas e corrigir o erro "Importação de certificado de identidade necessária" nos dispositivos Firepower Threat Defense (FTD) gerenciados pelo Firepower Management Center (FMC).

Prerequisites

Requirements

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Public Key Infrastructure (PKI)

- CVP

- FTD

- OpenSSL

Componentes Utilizados

As informações usadas no documento são baseadas nestas versões de software:

- MacOS x 10.14.6

- CVP 6.4

- OpenSSL

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Informações de Apoio

Note: Em dispositivos FTD, o certificado da Autoridade de Certificação (CA) é necessário antes que a CSR (Certificate Signing Request, Solicitação de Assinatura de Certificado) seja gerada.

- Se o CSR for gerado em um servidor externo (como o Windows Server ou o OpenSSL), o método de registro manual falhará, pois o FTD não oferece suporte ao registro manual de chave. Um método diferente deve ser usado, como PKCS12.

Problema

É importado um certificado no FMC e é recebido um erro que indica que é necessário um certificado de identidade para prosseguir com a inscrição do certificado.

Cenário 1

- A inscrição manual está selecionada

- O CSR é gerado externamente (Windows Server, OpenSSL, etc.) e você não tem (ou sabe) as informações da chave privada

- Um certificado de CA anterior é usado para preencher as informações do certificado de CA, mas não se sabe se esse certificado é responsável pelo sinal do certificado

Cenário 2

- A inscrição manual está selecionada

- O CSR é gerado externamente (Windows Server, OpenSSL)

- Você tem o arquivo de certificado da CA que assina nosso CSR

Para ambos os procedimentos, o certificado é carregado e uma indicação de progresso é exibida como mostrado na imagem.

Após alguns segundos, o FMC ainda declara que é necessário um certificado de identificação:

O erro anterior indica que o certificado CA não corresponde às informações do emissor no certificado ID ou que a chave privada não corresponde àquela gerada por padrão no FTD.

Solução

Para fazer com que essa inscrição de certificado funcione, você deve ter as chaves correspondentes para o certificado de ID. Com o uso do OpenSSL, um arquivo PKCS12 é gerado.

Etapa 1. Gerar um CSR (Opcional)

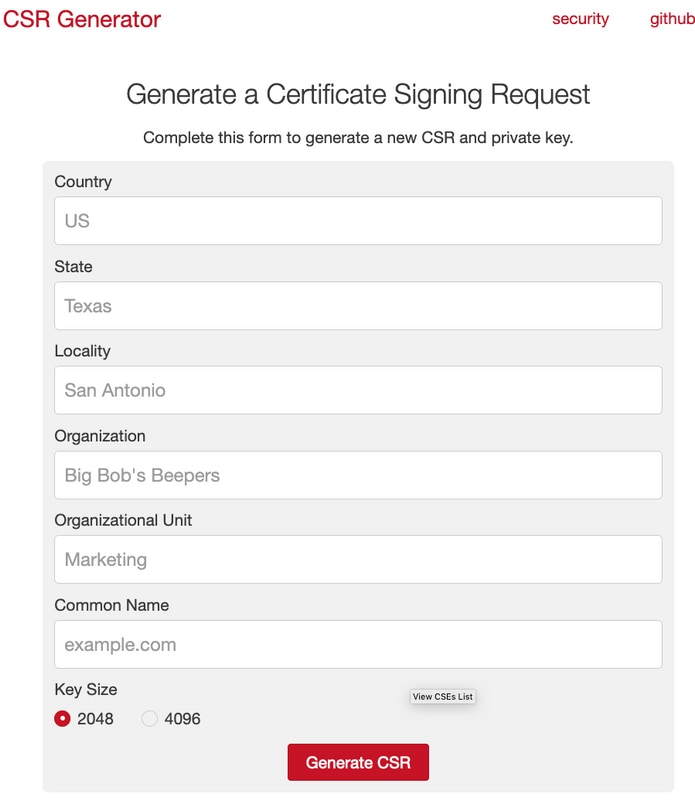

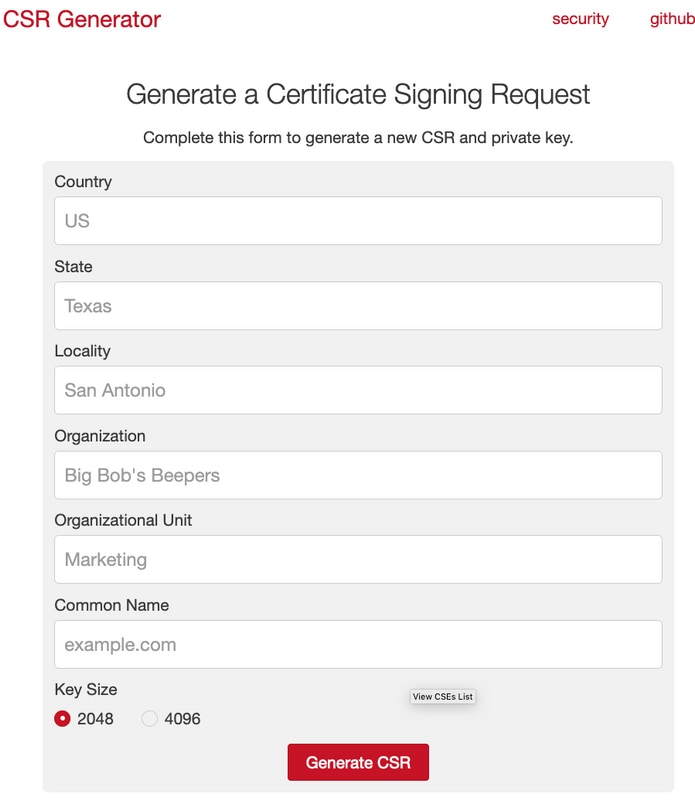

Você pode obter um CSR junto com sua chave privada com o uso de uma ferramenta de terceiros chamada gerador de CSR (csrgenerator.com).

Depois que as informações do certificado forem preenchidas, selecione a opção Generate CSR.

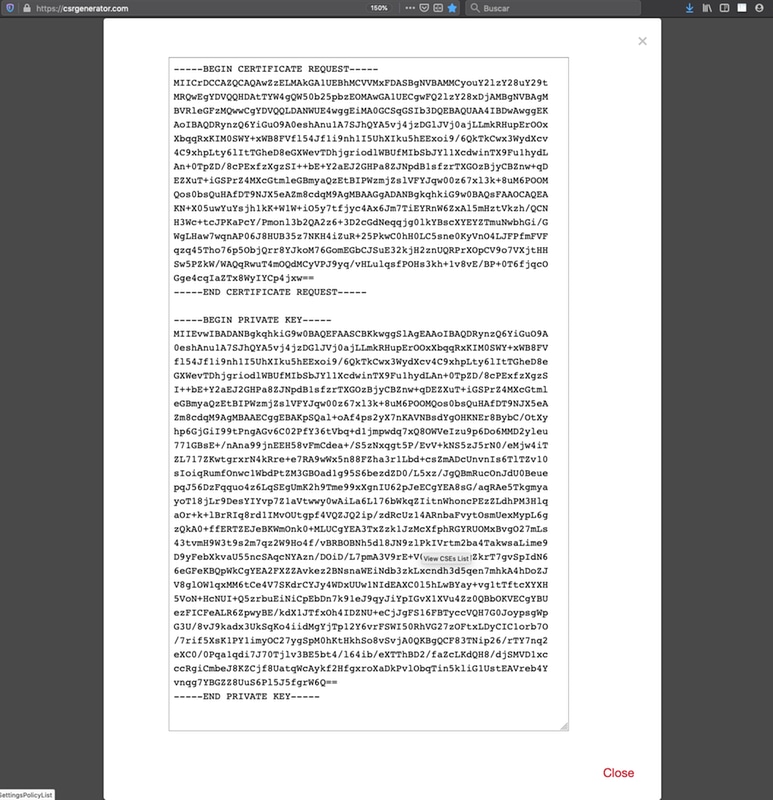

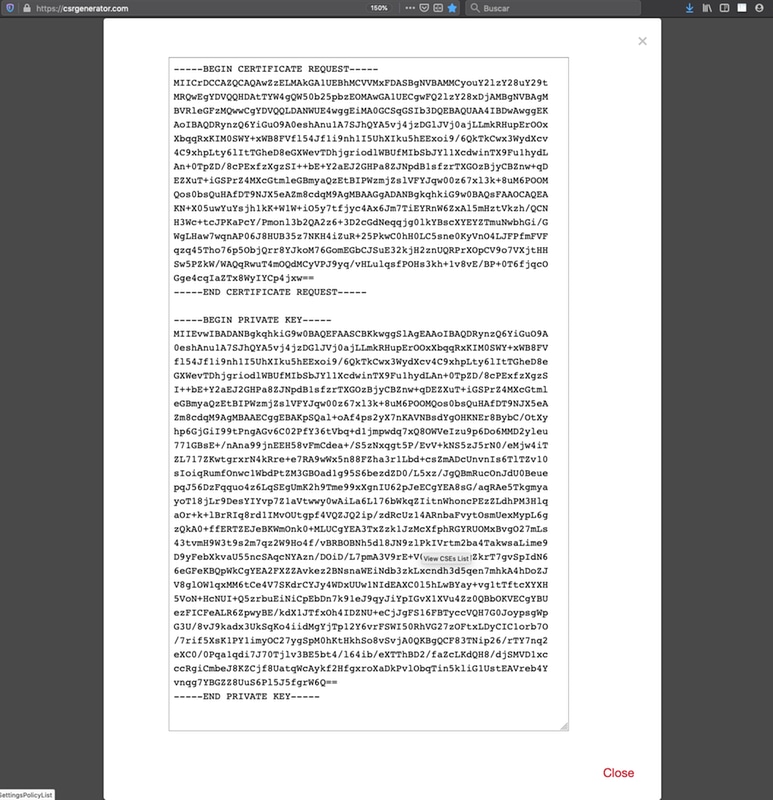

Isso fornece a CSR + Chave privada para que possamos enviar a uma Autoridade de certificação:

Etapa 2. Assinar o CSR

O CSR precisa ser assinado por uma CA de terceiros (GoDaddy, DigiCert), uma vez que o CSR é assinado, um arquivo zip é fornecido, que contém, entre outras coisas:

- Certificado de identidade

- Pacote CA (certificado intermediário + certificado raiz)

Etapa 3. Verificar e Separar os Certificados

Verifique e separe os arquivos com o uso de um editor de texto (por exemplo, bloco de notas). Crie os arquivos com nomes facilmente identificáveis para a chave privada (key.pem), o certificado de identidade (ID.pem), o certificado de CA (CA.pem).

Para o caso em que o arquivo de pacote de CA tem mais de 2 certificados (1 CA raiz, 1 sub CA), a CA raiz precisa ser removida, o emissor do certificado de ID é a sub CA, portanto, não é relevante ter a CA raiz neste cenário.

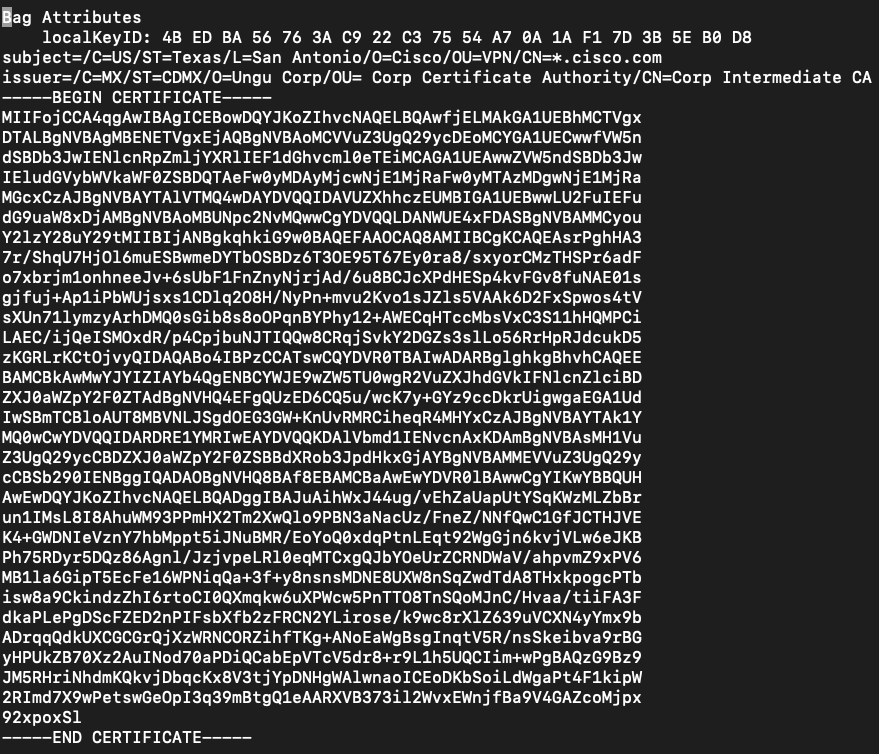

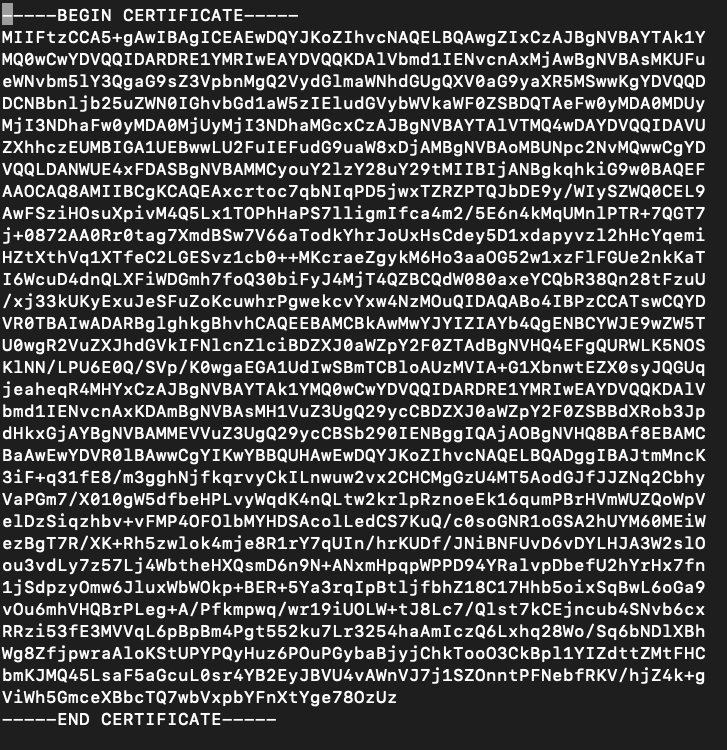

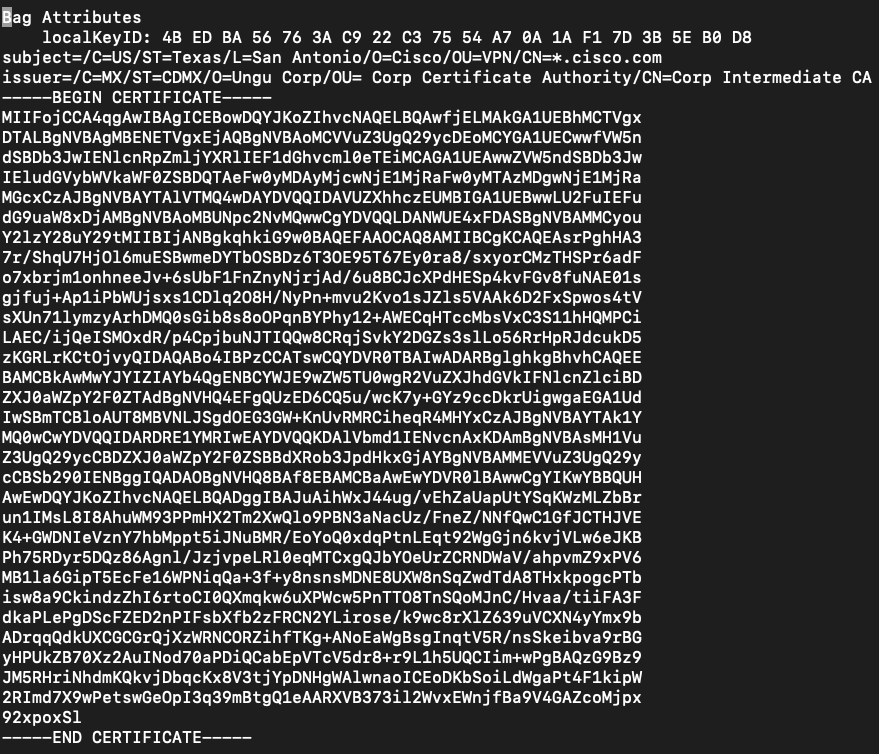

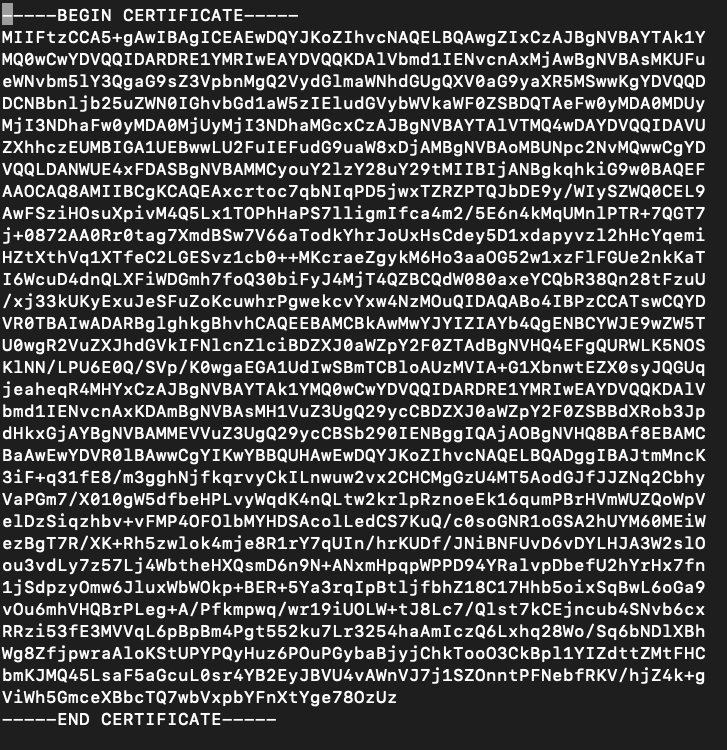

Conteúdo do arquivo denominado CA.pem:

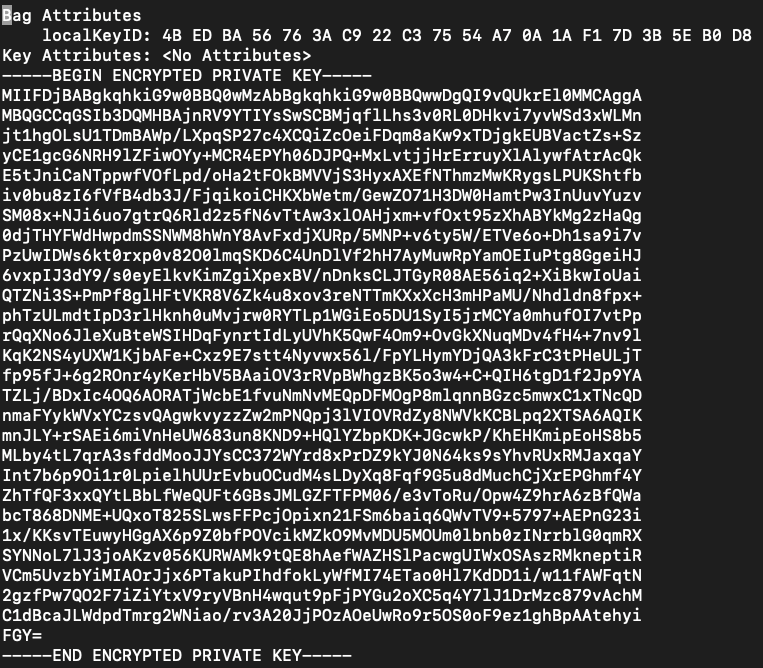

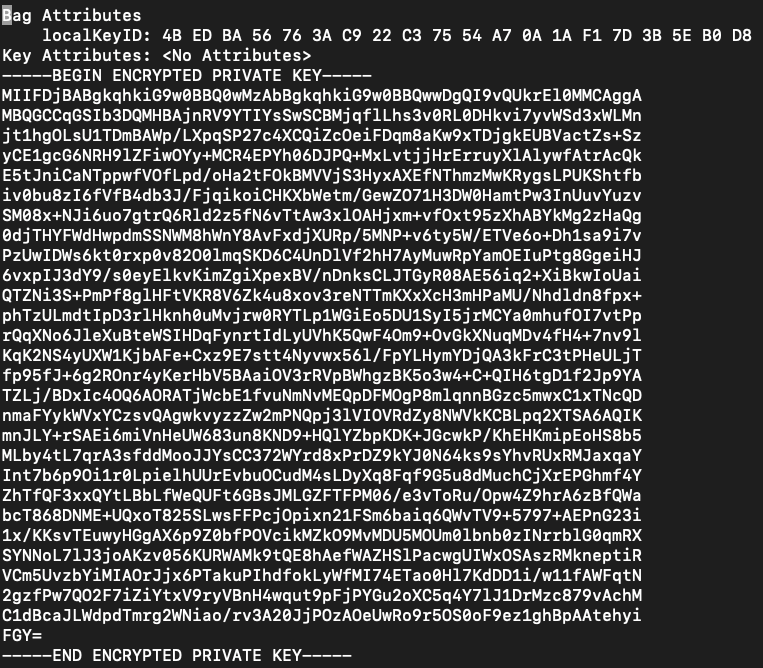

Conteúdo do arquivo chamado key.pem:

Conteúdo do arquivo chamado ID.pem:

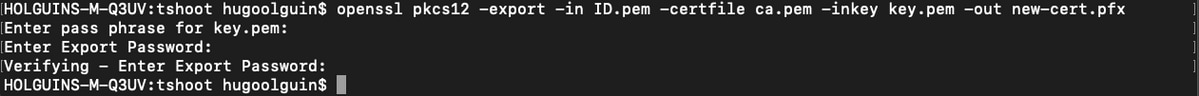

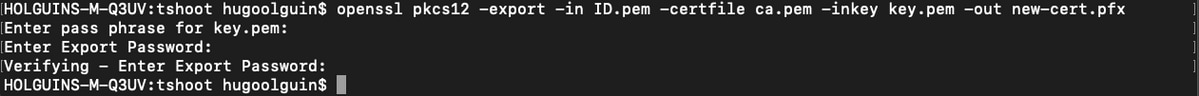

Etapa 4. Mesclar os certificados em um PKCS12

Mescle o certificado CA com o certificado ID e a chave privada em um arquivo .pfx. Você deve proteger este arquivo com uma senha.

openssl pkcs12 -export -in ID.pem -certfile ca.pem -inkey key.pem -out new-cert.pfx

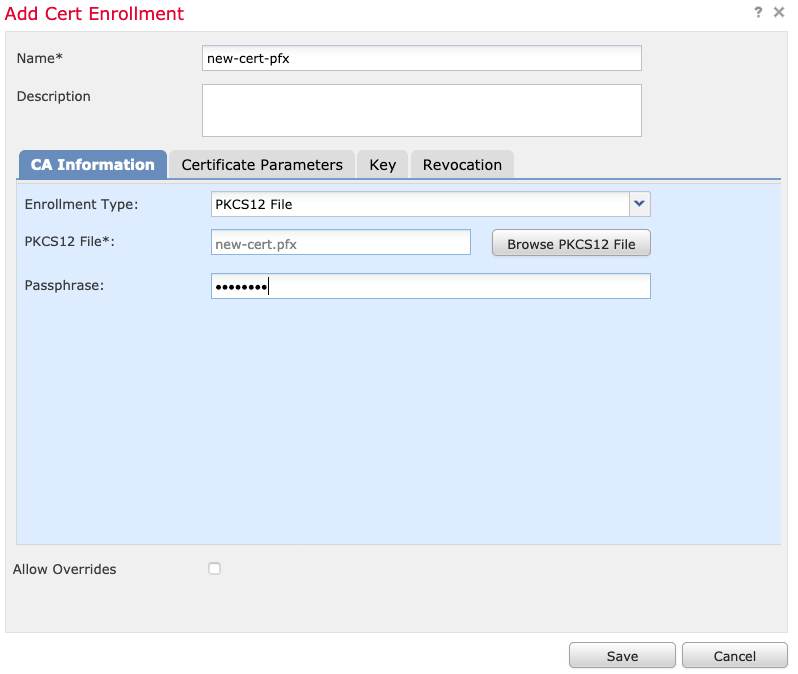

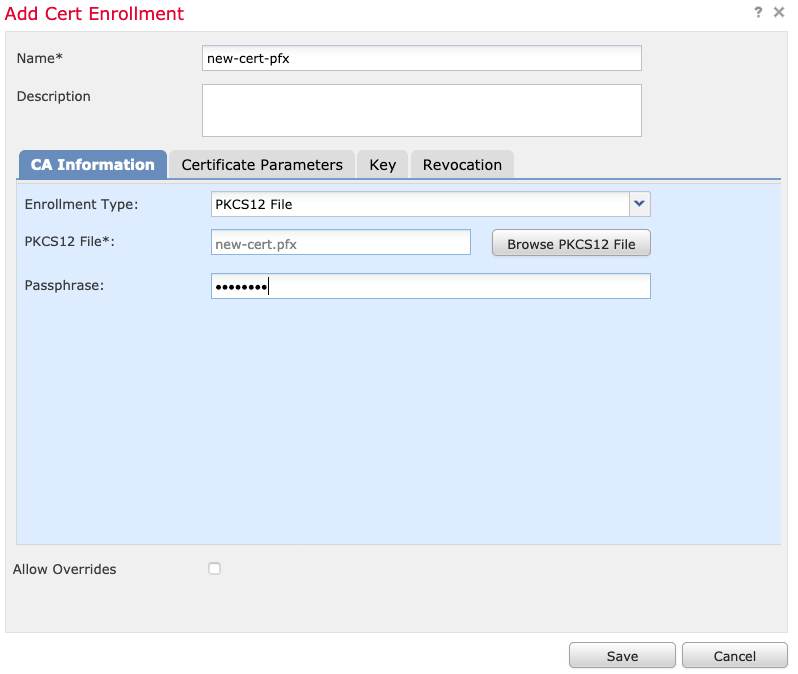

Etapa 5. Importar o certificado PKCS12 no FMC

No FMC, navegue até Device > Certificates e importe o certificado para o firewall desejado:

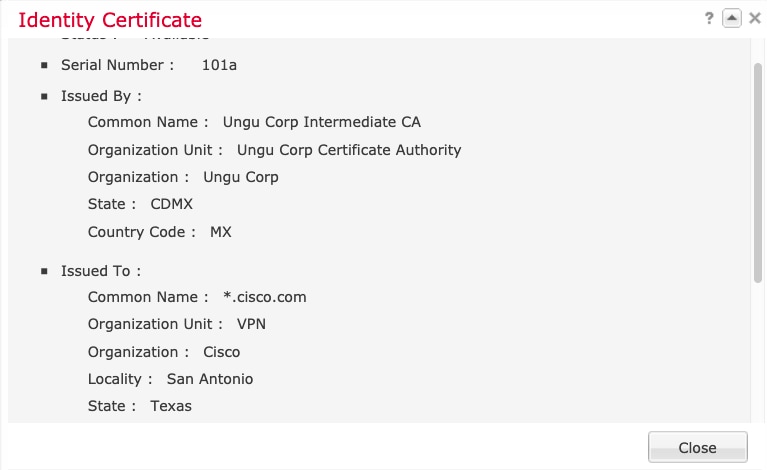

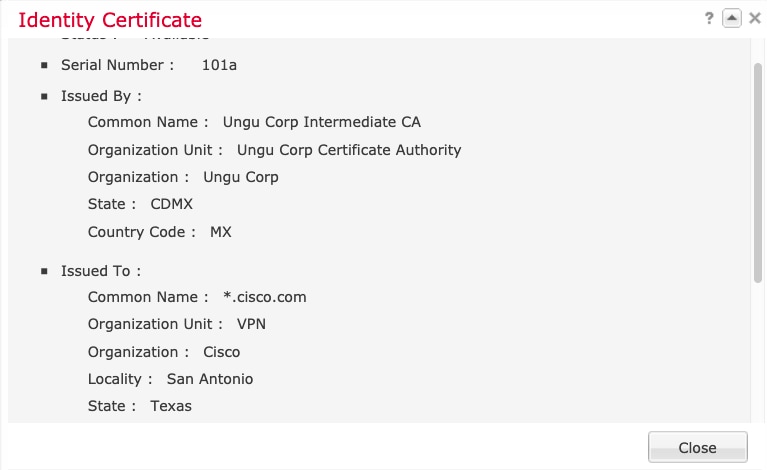

Verificar

Para verificar o status do certificado junto com as informações de CA e ID, você pode selecionar os ícones e confirmar se ele foi importado com êxito:

Selecione o ícone ID:

Feedback

Feedback