Perguntas freqüentes sobre Secure Shell (SSH)

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introduction

Este documento responde às perguntas mais frequentes (FAQs) relacionadas ao Secure Shell (SSH). O código SSH do Cisco IOS® é o código original da Cisco.

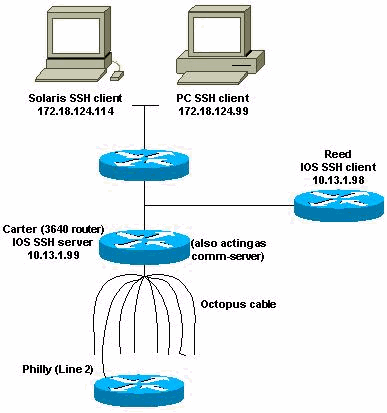

Como configuro o acesso de linha de terminal SSH (também conhecido como telnet reverso)?

Isso foi introduzido pela primeira vez em algumas plataformas do Cisco IOS Software Release 12.2.2.T.

Router(config)#line line-number [ending-line-number]

Router(config-line)#no exec

Router(config-line)#login {local | authentication listname

Router(config-line)#rotary group

Router(config-line)#transport input {all | ssh}

Router(config-line)#exit

Router(config)#ip ssh port portnum rotary group

!--- Line 1 SSH Port Number 2001

line 1

no exec

login authentication default

rotary 1

transport input ssh

!--- Line 2 SSH Port Number 2002

line 2

no exec

login authentication default

rotary 2

transport input ssh

!--- Line 3 SSH Port Number 2003

line 3

no exec

login authentication default

rotary 3

transport input ssh

ip ssh port 2001 rotary 1 3

Referência de comando

ip ssh port ip ssh port portnum rotary group no ip ssh port portnum rotary group

-

portnum - Especifica a porta à qual o SSH precisa se conectar, como 2001.

-

grupo giratório - Especifica o rotativo definido que precisa procurar um nome válido.

O SSH é suportado no Catalyst 2900?

Não, não é.

Como posso determinar quais plataformas e versões de código suportam SSH?

Consulte o Navegador de Recursos (somente para clientes registrados) e especifique o recursos SSH.

Quando tento remover determinados comandos de SSH do meu roteador, ele continua a solicitar a criação de chaves de RSA para ativar SSH. Por que isso ocorre?

Um exemplo desse problema é mostrado aqui:

804#configure terminal Enter configuration commands, one per line. End with CNTL/Z. 804(config)#no ip ssh time-out 120 Please create RSA keys to enable SSH. 804(config)#no ip ssh authen Please create RSA keys to enable SSH. 804(config)

Você encontrou o bug da Cisco ID CSCdv70159 (somente clientes registrados) .

O Cisco IOS SSH versão 2 suporta Digital Signature Standard (DSS)?

O Cisco IOS SSH versão 2 não suporta DSS.

O servidor SSH do Cisco IOS suporta o encaminhamento do agente?

O Cisco IOS SSH não suporta encaminhamento de agentes. Ele inter-opera com todas as implementações de SSH comerciais.

Que mecanismos de autenticação de cliente são suportados no servidor SSH do Cisco IOS?

O Cisco IOS SSH versão 2 (SSHv2) suporta métodos de autenticação baseados em senha e interativos com teclado. Além desses métodos de autenticação, o recurso Aprimoramentos de SSHv2 para chaves RSA (disponível no Cisco IOS Software Release 15.0(1)M e posteriores) suporta autenticação de chave pública baseada em RSA para o cliente e servidor. Para obter informações adicionais sobre os mecanismos de autenticação suportados pelo servidor SSH do Cisco IOS, consulte Suporte do Secure Shell Versão 2.

O que faz o erro local: Bytes de verificação corrompidos no meio da entrada?

Bytes de verificação corrompidos significa que o pacote SSH recebido falhou na verificação de integridade. Isso geralmente ocorre devido à descriptografia incorreta. Isso é devido também ao uso de uma chave incorreta. A chave incorreta é gerada pela desconexão de um pacote SSH criptografado. Você descartou um pacote criptografado que deveria ter sido enviado ou descartou um pacote criptografado recebido que deveria ter sido descriptografado.

O Cisco IOS suporta SSH com cifra Blowfish?

O Cisco IOS não suporta SSH com cifra Blowfish. Quando um cliente SSH envia tais cifras não suportadas, o roteador exibe mensagens de depuração mencionadas em cifra de cliente SSH envia não suportado (Blowfish).

Quando tento gerar chaves RSA para acesso SSH em um roteador usando o comando crypto key generate rsa no modo de configuração, recebo este erro: % de entrada inválida detectada no marcador '^'.. Ele não permite que o roteador gere as chaves RSA para ativar o acesso SSH para o roteador. Como solucionar esse erro?

Este erro aparece quando a imagem usada no roteador não suporta o comando crypto key generate rsa. Esse comando é suportado somente em imagens de segurança. Para resolver esse erro, use a imagem de segurança da série apropriada do roteador Cisco IOS usada.

As imagens de criptografia suportam criptografia forte para usar SSH com cifras como 3DES ou AES?

Yes. Somente imagens de criptografia suportam criptografia forte. Para usar SSH com cifras como 3DES ou AES, você deve ter imagens de criptografia em seu dispositivo Cisco.

Essas mensagens são vistas nos registros quando tento configurar o SSH em um roteador: SSH2 13: RSA_sign: chave privada não encontrada e SSH2 13: falha na criação da assinatura, status -1. Como isso é solucionado?

Essas mensagens de log são vistas devido aos bug da Cisco IDs CSCsa83601 (somente clientes registrados) e CSCtc41114 (somente clientes registrados). Consulte esses bugs para obter mais informações.

Informações Relacionadas

Colaborado por engenheiros da Cisco

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback