Introdução

Este documento descreve como configurar um túnel de Gerenciamento de VPN de Cliente Seguro em um Secure Firewall Threat Defense que é gerenciado pelo Cisco FMC.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Editor de perfis do Cisco AnyConnect

- Configuração do AnyConnect SSL através do Firewall Management Center (FMC)

- Autenticação de Certificado de Cliente

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Cisco Firewall Threat Defense (FTD) versão 6.7.0 (Build 65)

- Cisco FMC versão 6.7.0 (Build 65)

- Cisco AnyConnect 4.9.01095 instalado em um computador com Windows 10

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

No exemplo, Secure Sockets Layer (SSL) é usado para criar uma Virtual Private Network (VPN) entre o FTD e um cliente Windows 10.

A partir da versão 6.7, o Cisco FTD suporta a configuração de túneis de gerenciamento do AnyConnect. Isso corrige a solicitação de aprimoramento aberta anteriormente ID de bug da Cisco CSCvs78215.

O recurso Gerenciamento do AnyConnect permite que você crie um túnel VPN imediatamente após o ponto final concluir sua inicialização. Não é necessário que os usuários iniciem manualmente o aplicativo AnyConnect. Assim que o sistema é ligado, o serviço do agente de VPN do AnyConnect detecta o recurso de VPN de gerenciamento e inicia uma sessão do AnyConnect usando a Entrada de host definida na Lista de servidores do Perfil de VPN de gerenciamento do AnyConnect.

Limitações

- Somente há suporte para autenticação de Certificado de Cliente.

- Somente o Repositório de Certificados de Computador tem suporte para clientes Windows.

- Não há suporte para a ID de bug Cisco CSCvx90058 do Cisco Firepower Device Manager (FDM).

- Sem suporte em clientes Linux.

As limitações completas são descritas no Guia do Administrador do Cisco Secure Client, Release 5.

Configurar

Configurações

Etapa 1. Criar perfil de VPN de gerenciamento do AnyConnect

Abra o AnyConnect Profile Editor para criar o AnyConnect Management VPN Profile. O perfil de gerenciamento contém todas as configurações usadas para estabelecer o túnel VPN após a inicialização do endpoint.

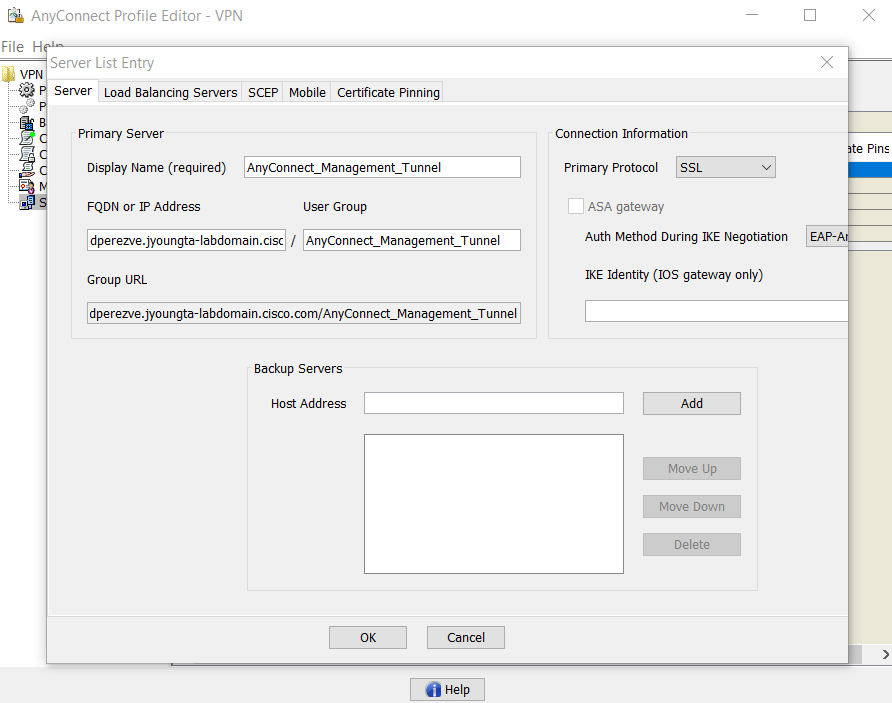

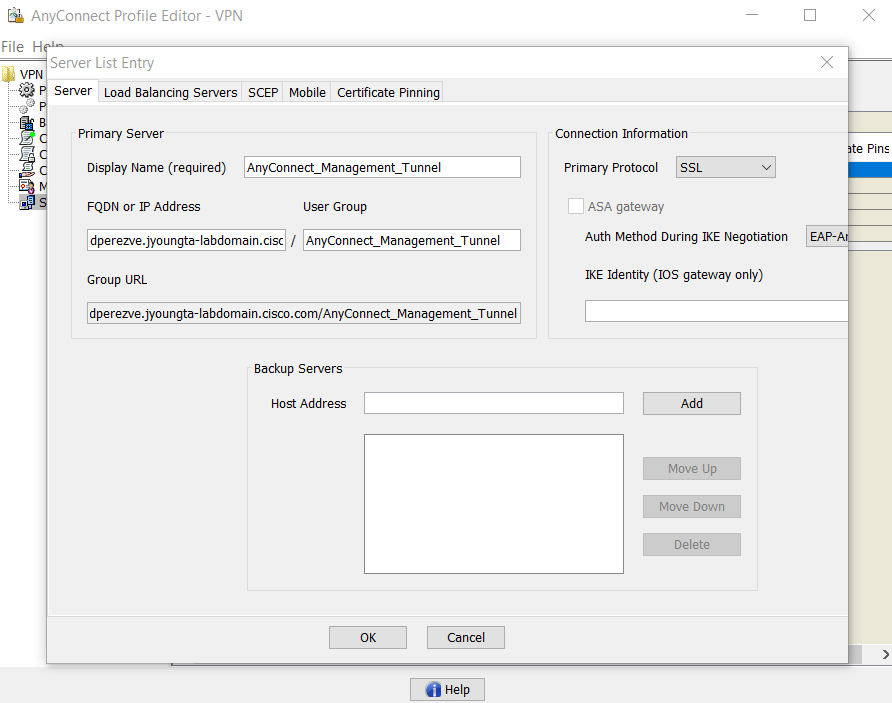

Neste exemplo, uma entrada da Lista de servidores que aponta para o Nome de domínio totalmente qualificado (FQDN) dperezve.jyoungta-labdomain.cisco.com é definida e o SSL é selecionado como o protocolo principal. Para adicionar uma Lista de servidores, navegue até Lista de servidores e selecione o botão Adicionar. Preencha os campos obrigatórios e salve as alterações.

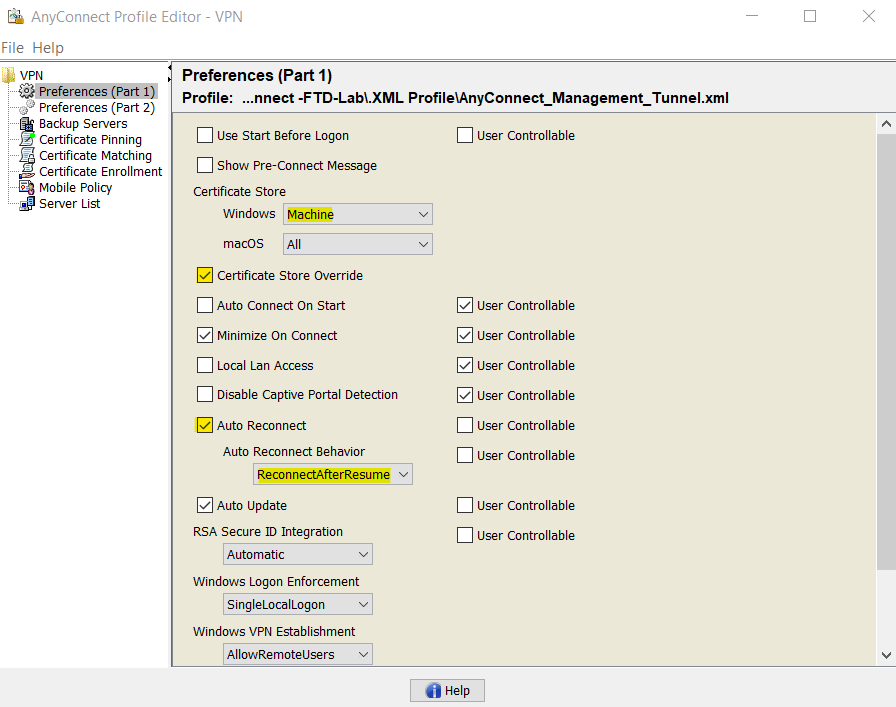

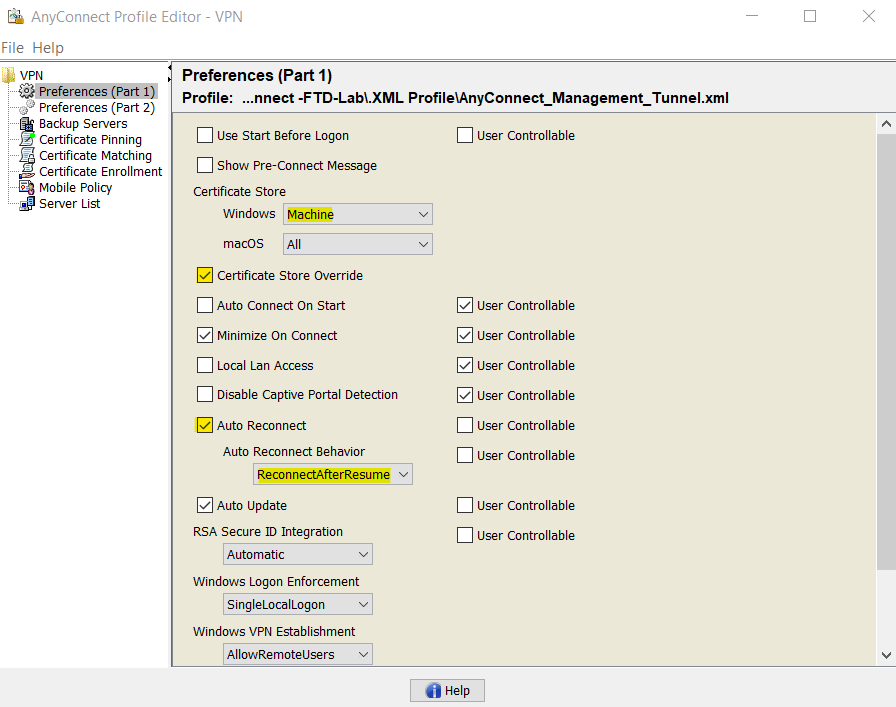

Além da lista de servidores, o perfil de VPN de gerenciamento deve conter algumas preferências obrigatórias:

- AutomaticCertSelection deve ser definido como true.

- AutoReconnect deve ser definido como verdadeiro.

- AutoReconnectBehavior deve ser configurado para ReconnectAfterResume.

- O AutoUpdate deve ser definido como falso.

- BlockUntrustedServers deve ser definido como verdadeiro.

- CertificateStore deve ser configurado para MachineStore.

- CertificateStoreOverride deve ser definido como verdadeiro.

- EnableAutomaticServerSelection deve ser definido como falso.

- EnableScripting deve ser definido como falso.

- RetainVPNOnLogoff deve ser definido como verdadeiro.

No AnyConnect Profile Editor, navegue para Preferências (Parte 1) e ajuste as configurações da seguinte maneira:

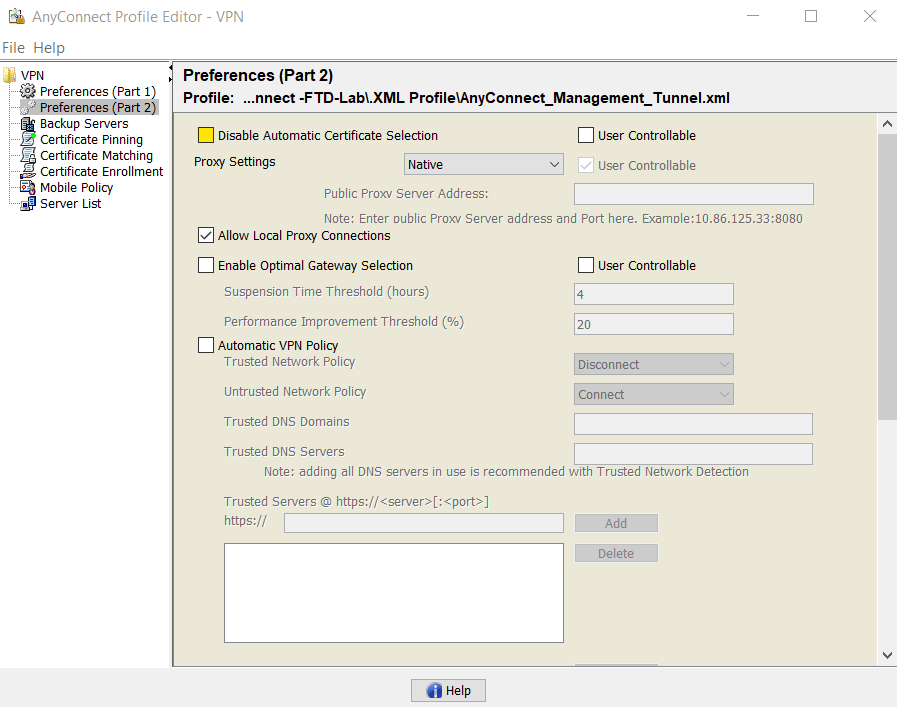

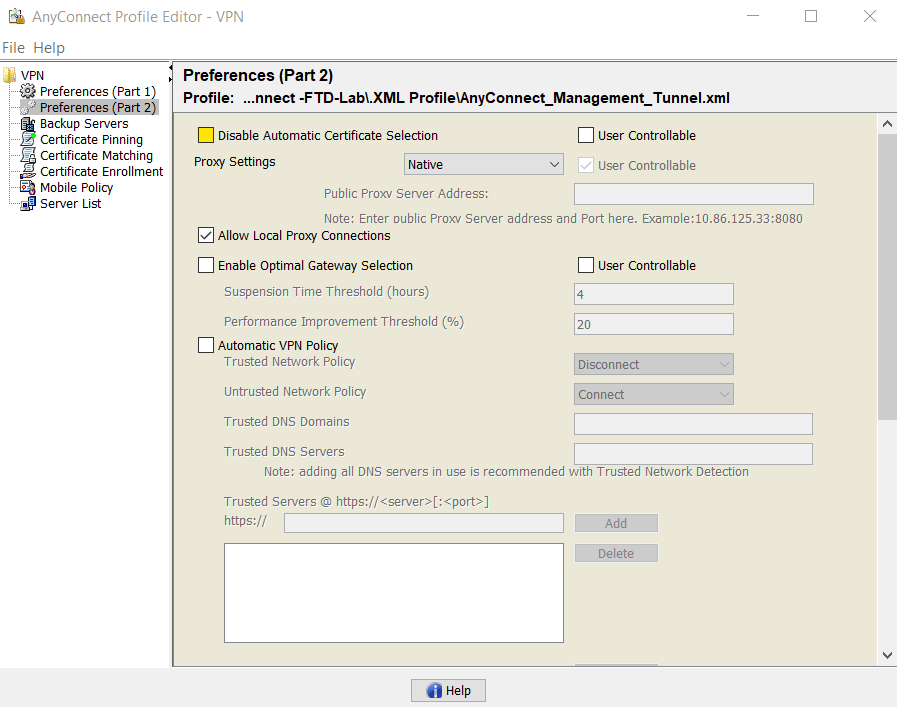

Navegue até Preferences (Part 2) e desmarque a opção Disable Automatic Certificate Selection.

Etapa 2. Criar perfil do AnyConnect VPN

Como uma adição ao Perfil de VPN de gerenciamento, o Perfil de VPN regular do AnyConnect precisa ser configurado. O Perfil de VPN do AnyConnect é usado na primeira tentativa de conexão. Durante esta sessão, o Management VPN Profile é baixado do FTD.

Use o AnyConnect Profile Editor para criar o perfil de VPN do AnyConnect. Nesse caso, ambos os arquivos contêm as mesmas configurações, portanto, o mesmo procedimento pode ser seguido.

Etapa 3. Carregar o perfil de VPN de gerenciamento do AnyConnect e o perfil de VPN do AnyConnect para o FMC

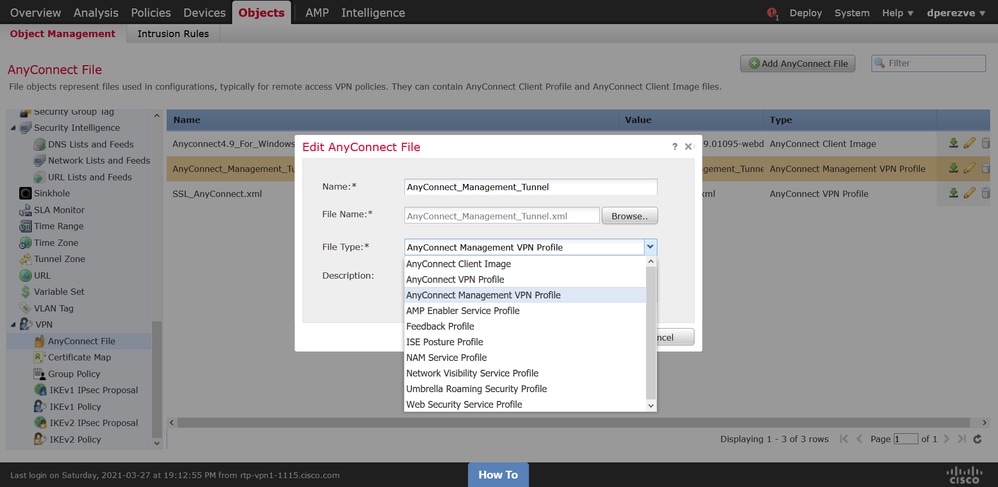

Depois que os perfis forem criados, a próxima etapa será carregá-los no FMC como objetos do arquivo do AnyConnect.

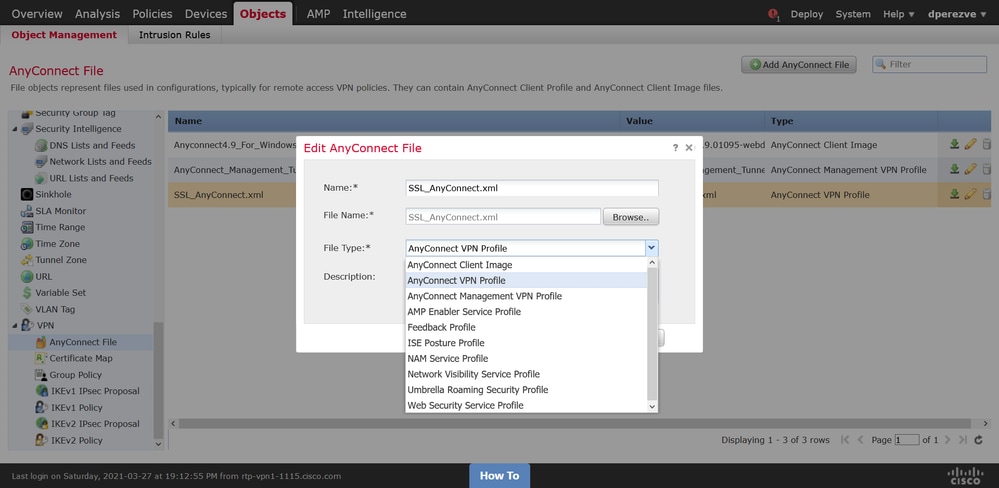

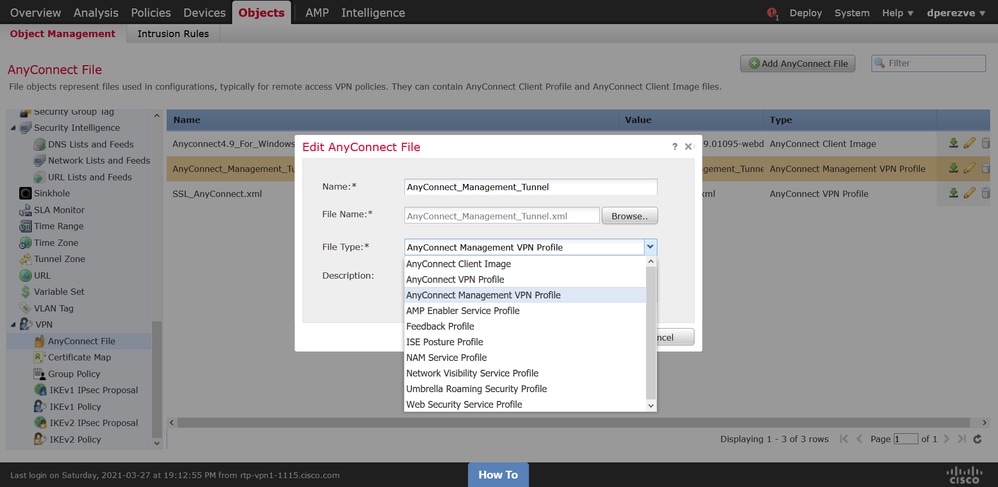

Para carregar o novo Perfil de VPN de gerenciamento do AnyConnect no FMC, navegue para Objetos > Gerenciamento de objetos e escolha a opção VPN no índice e selecione o botão Adicionar arquivo do AnyConnect.

Forneça um nome para o arquivo. Escolha AnyConnect Management VPN Profile como o tipo de arquivo e salve o objeto.

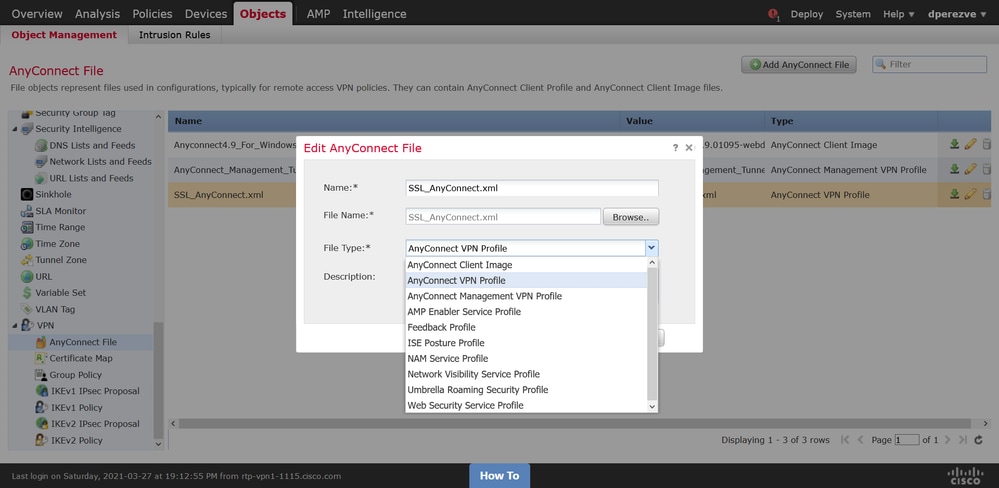

Agora, para carregar o Perfil de VPN do AnyConnect, navegue novamente para Objetos > Gerenciamento de objetos e escolha a opção VPN no índice e selecione o botão Adicionar arquivo do AnyConnect.

Forneça um nome para o arquivo, mas desta vez escolha AnyConnect VPN Profile como o tipo de arquivo e salve o novo objeto.

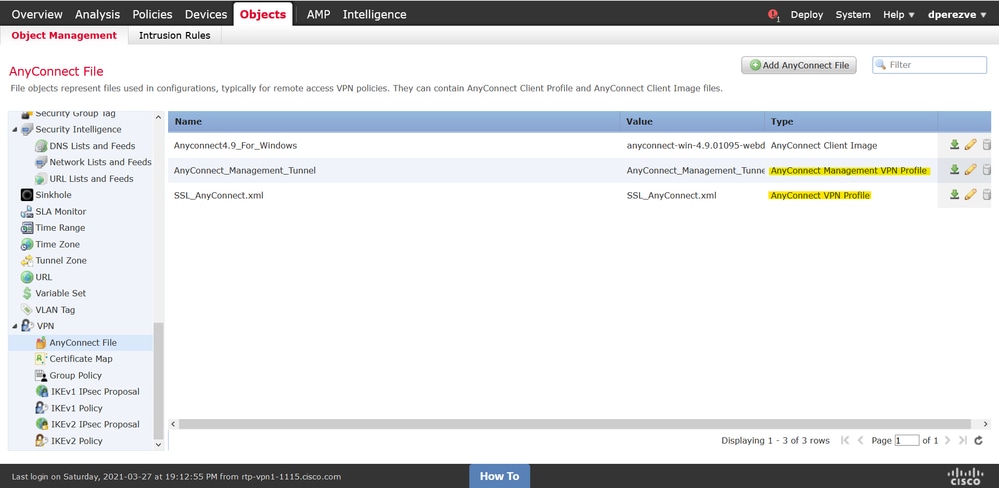

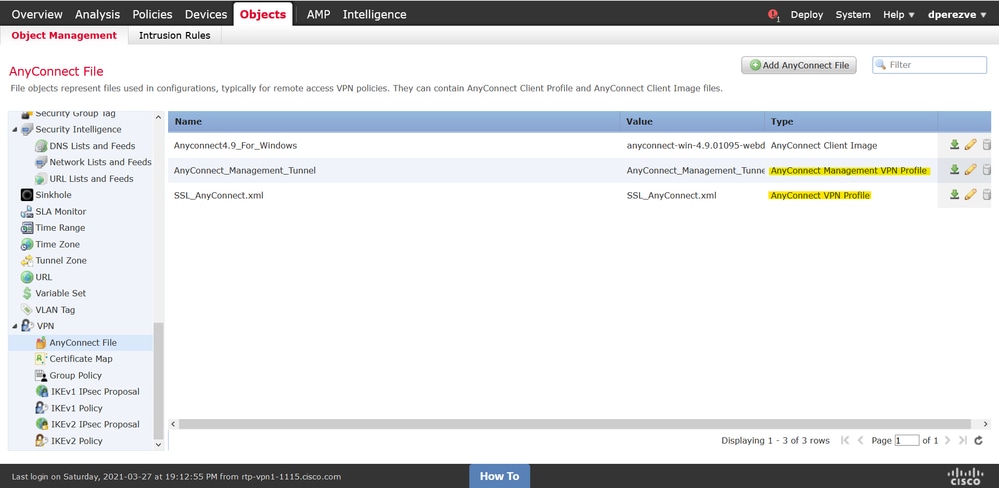

Os perfis devem ser adicionados à lista de objetos e marcados como AnyConnect Management VPN Profile e AnyConnect VPN Profile, respectivamente.

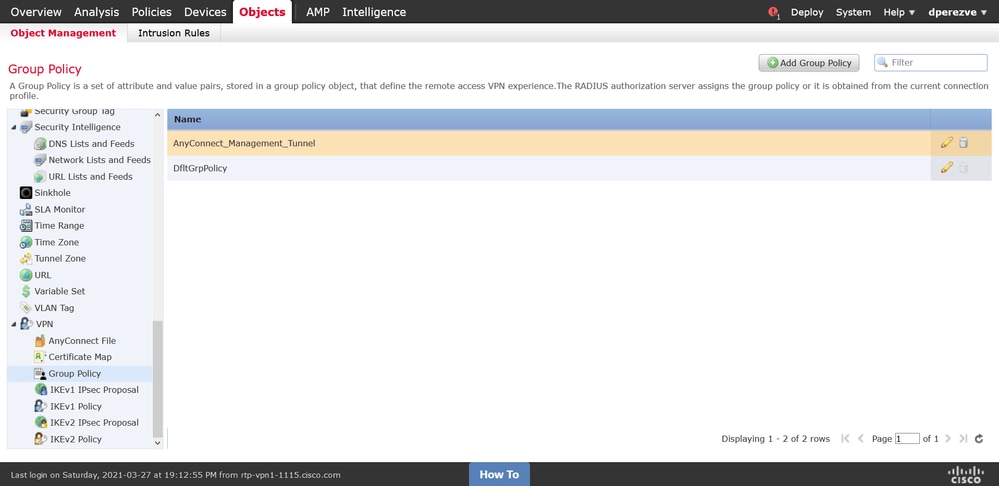

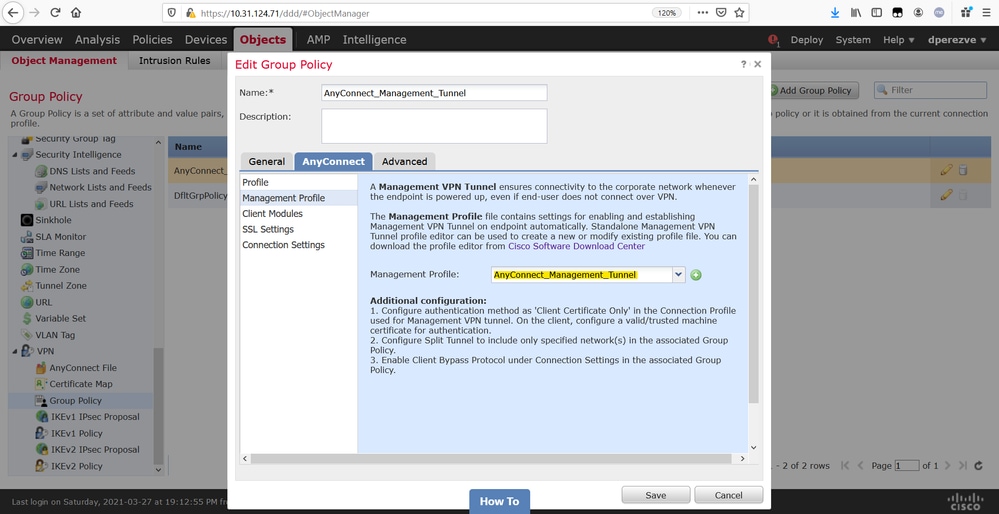

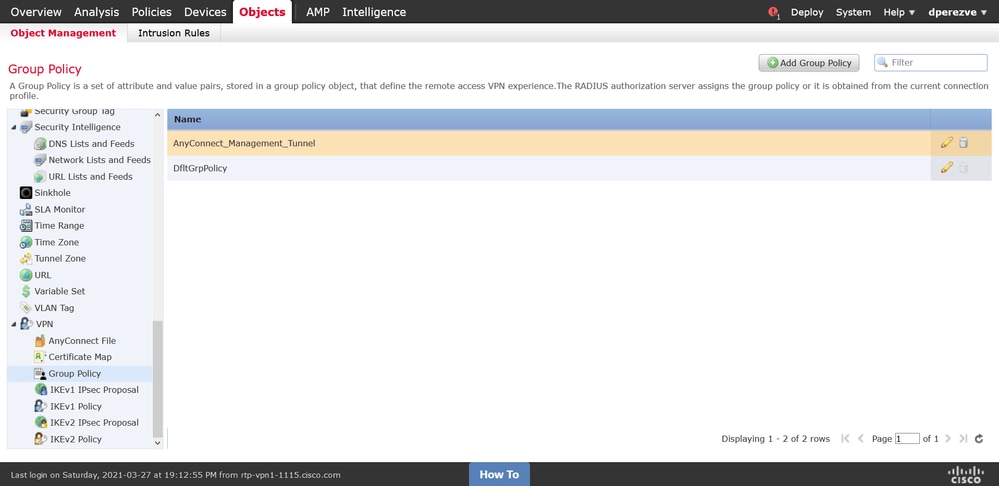

Etapa 4. Criar Política de Grupo

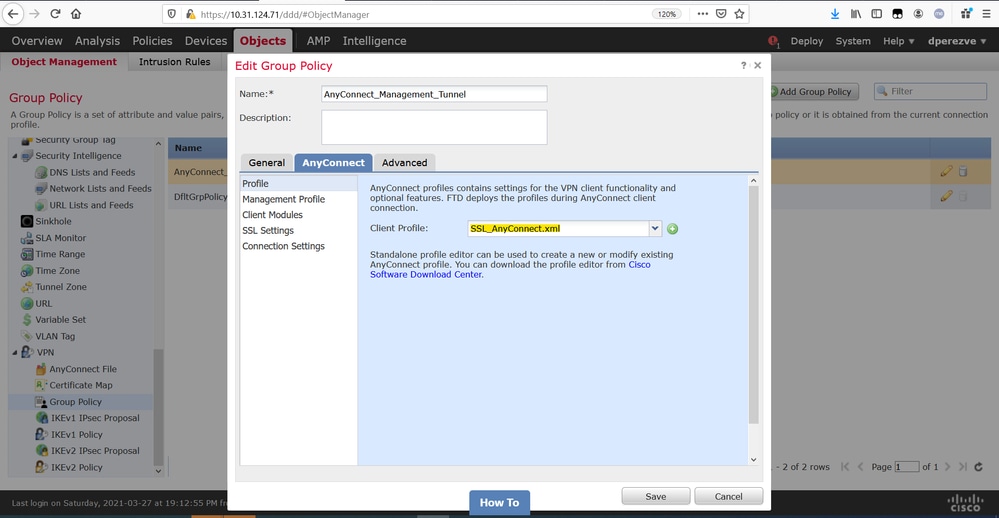

Para criar uma nova Política de Grupo, navegue para Objetos > Gerenciamento de Objetos e escolha a opção VPN no índice, selecione Política de Grupo e clique no botão Adicionar Política de Grupo .

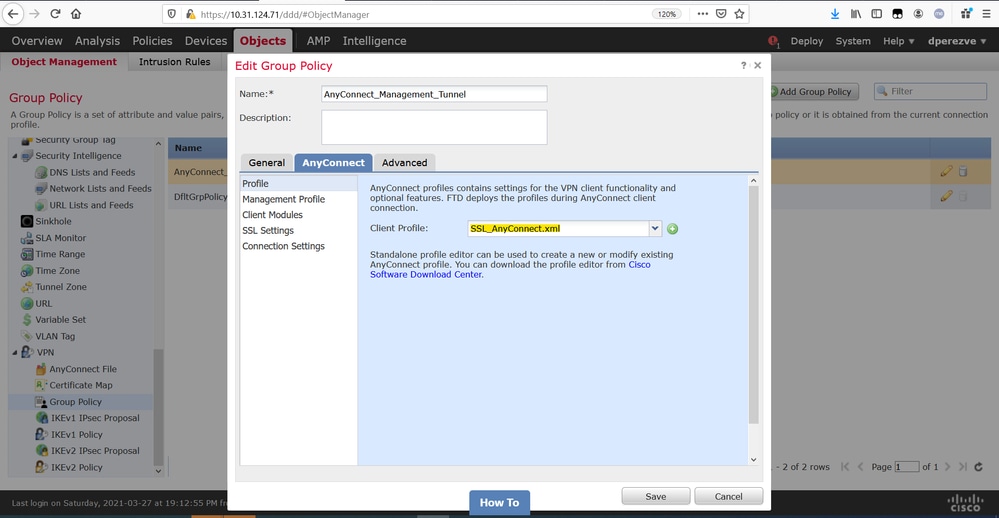

Quando a janela Add Group Policy abrir, atribua um nome, defina um pool do AnyConnect e abra a guia AnyConnect . Navegue para Perfil e selecione o objeto que representa o Perfil de VPN do AnyConnect regular no menu suspenso Perfil do cliente.

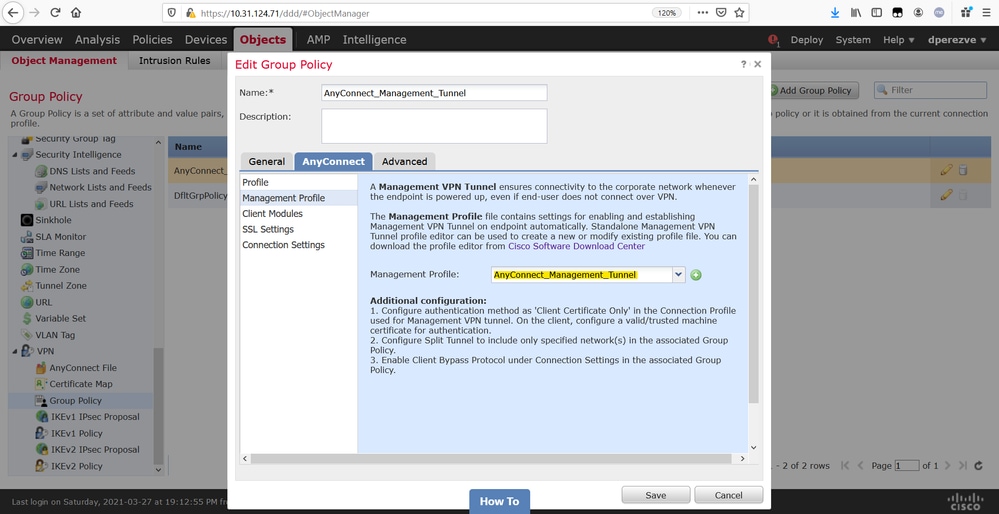

Em seguida, navegue até a guia Management Profile e selecione o objeto que contém o Management VPN Profile no menu suspenso Management Profile.

Salve as alterações para adicionar o novo objeto às Políticas de Grupo existentes.

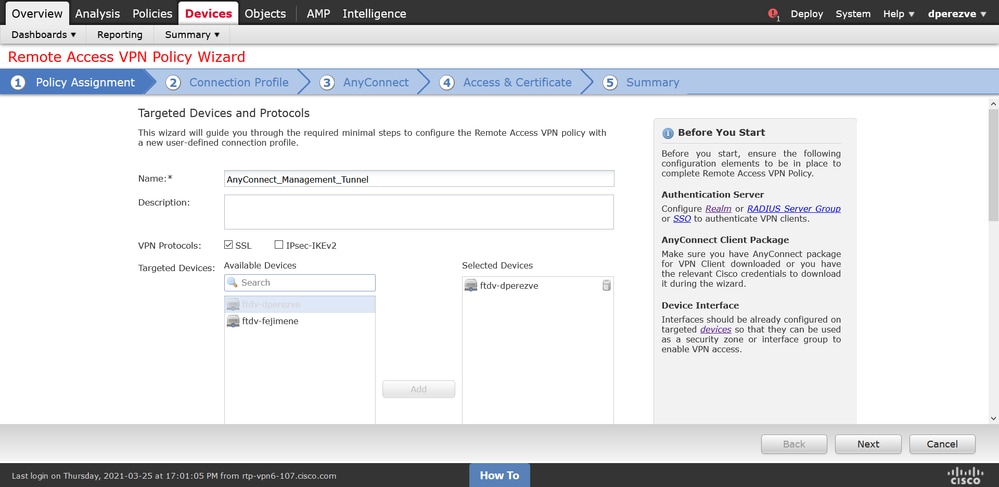

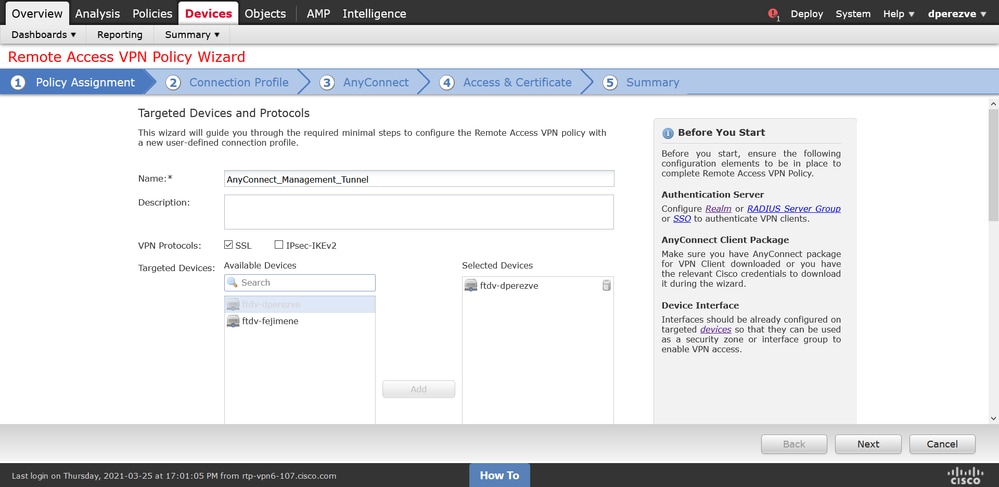

Etapa 5. Criar nova configuração do AnyConnect

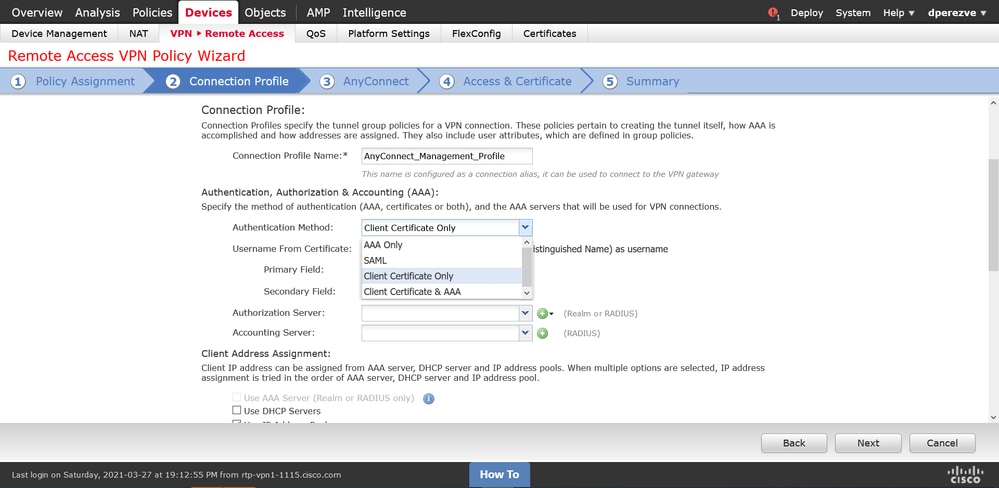

A configuração do AnyConnect SSL no FMC é composta de 4 etapas diferentes. Para configurar o AnyConnect, navegue para Devices > VPN > Remote Access e selecione o botão Add. Isso deve abrir o Assistente de Política de VPN de Acesso Remoto.

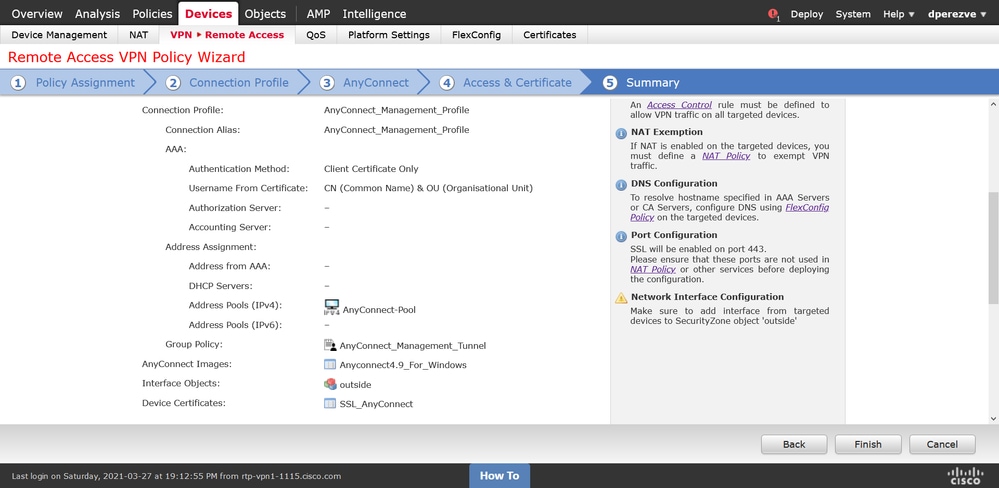

Na guia Policy Assignment, selecione o dispositivo FTD disponível, defina um nome para o Connection Profile e marque a caixa de seleção SSL.

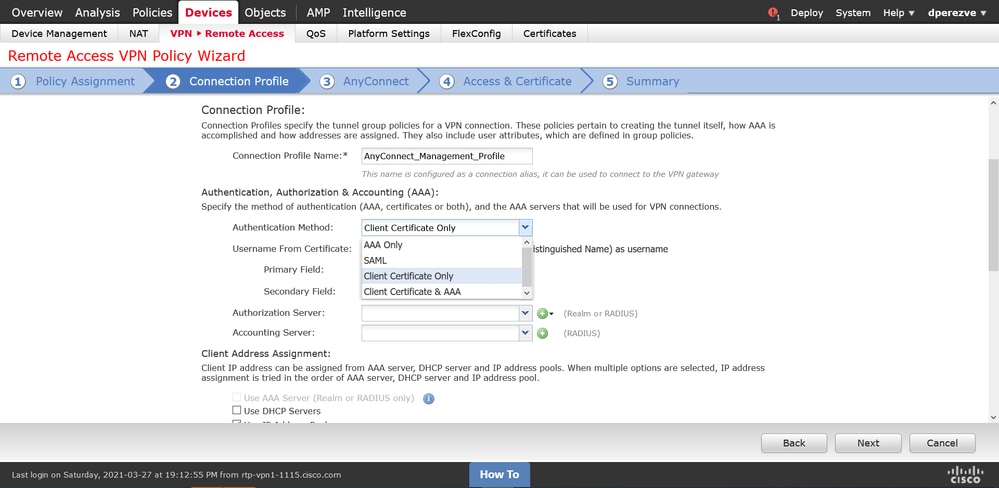

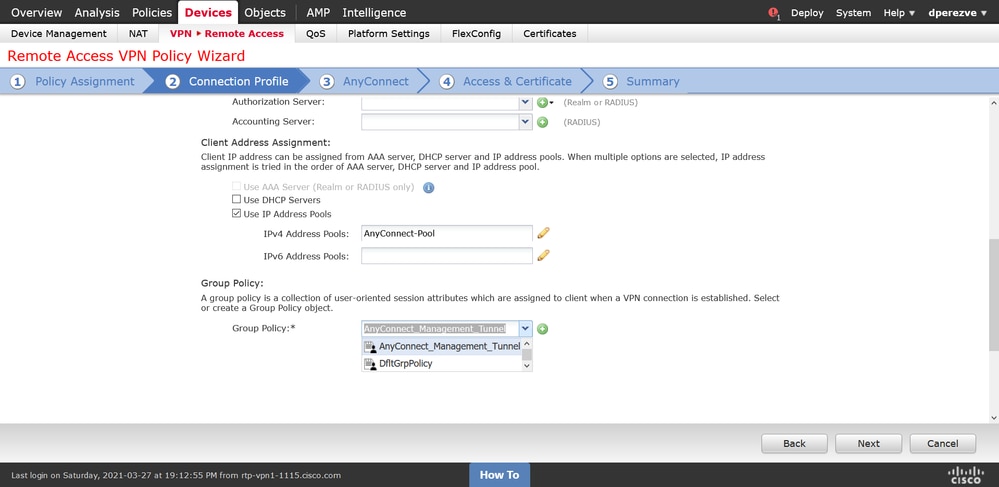

Em Connection Profile, selecione Client Certificate Only como o método de autenticação. Esta é a única autenticação suportada para o recurso.

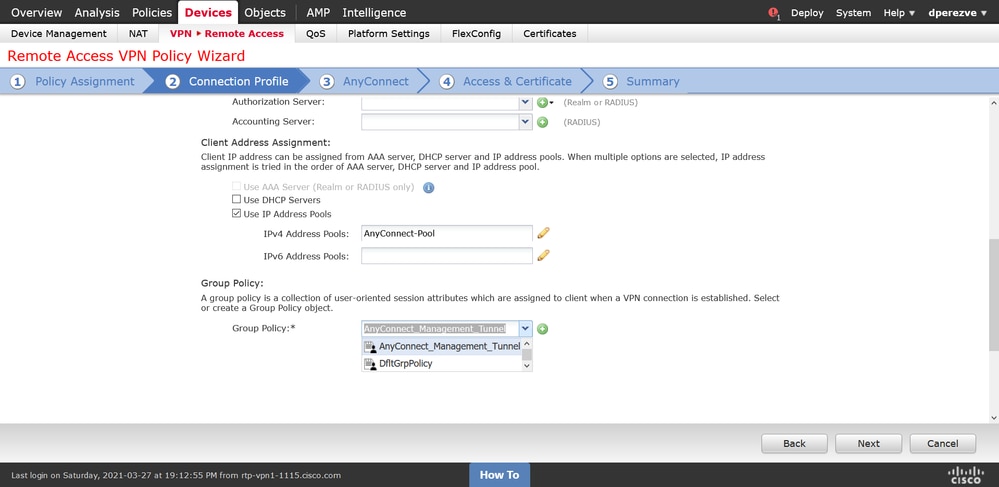

Em seguida, selecione o objeto de diretiva de grupo criado na etapa 3 no menu suspenso Group Policy.

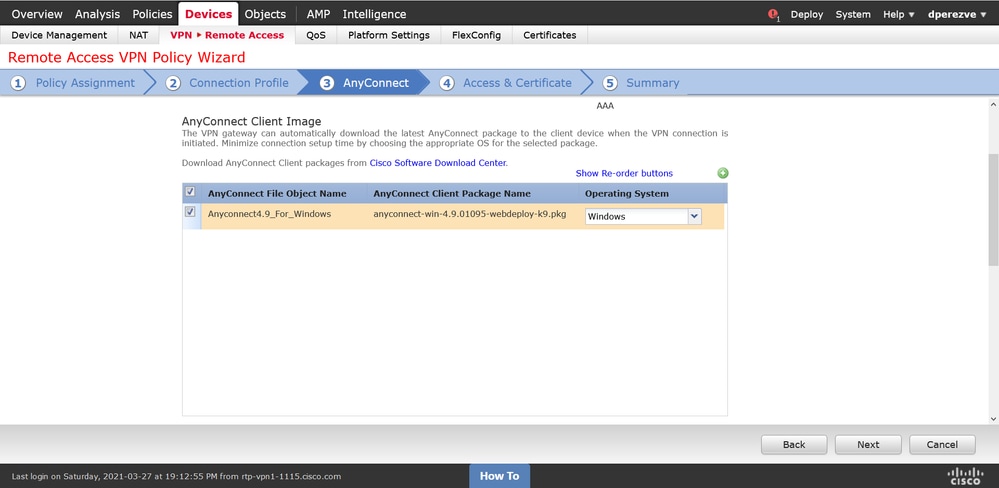

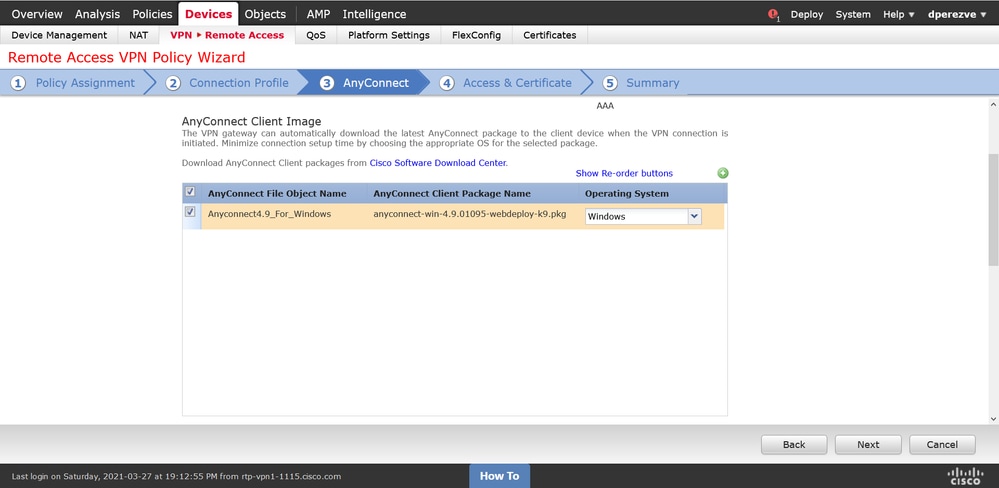

Na guia AnyConnect, selecione o AnyConnect File Object de acordo com o sistema operacional (SO) no endpoint.

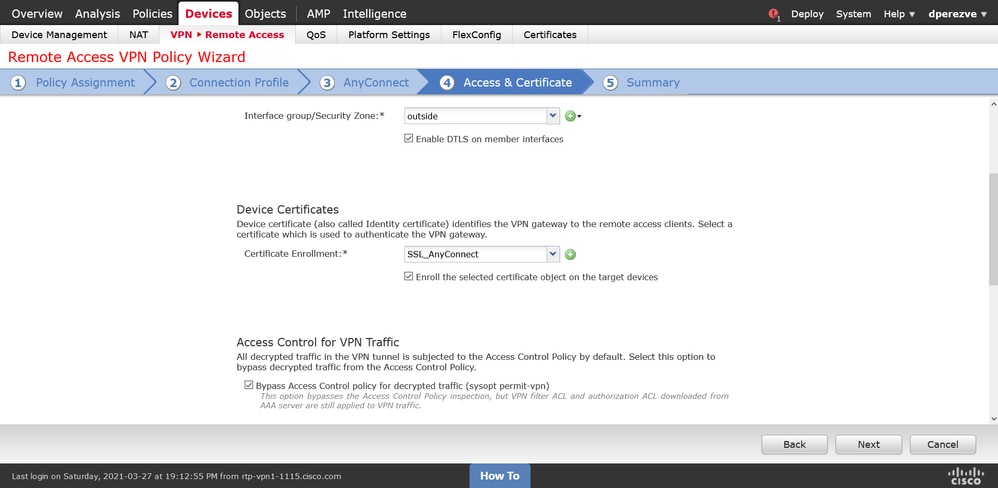

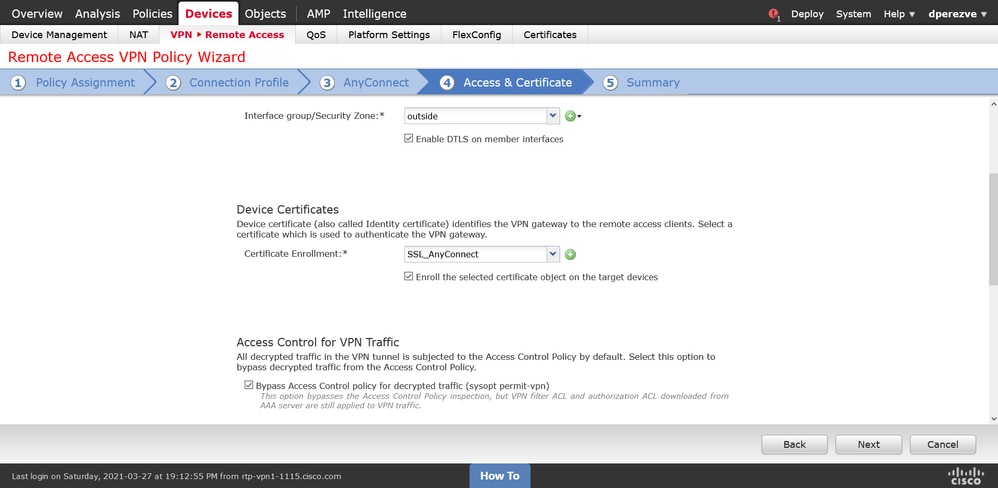

Em Acesso e Certificado, especifique o certificado que deve ser usado pelo FTD para investigar sua identidade para o cliente Windows.

Observação: como os usuários não podem interagir com o aplicativo AnyConnect ao usar o recurso Management VPN, o certificado precisa ser totalmente confiável e não deve imprimir nenhuma mensagem de aviso.

Observação: para evitar erros de validação de certificado, o campo Nome comum (CN) incluído no Nome do assunto do certificado deve corresponder ao FQDN definido na Lista de servidores de perfis XML (Etapa 1 e Etapa 2).

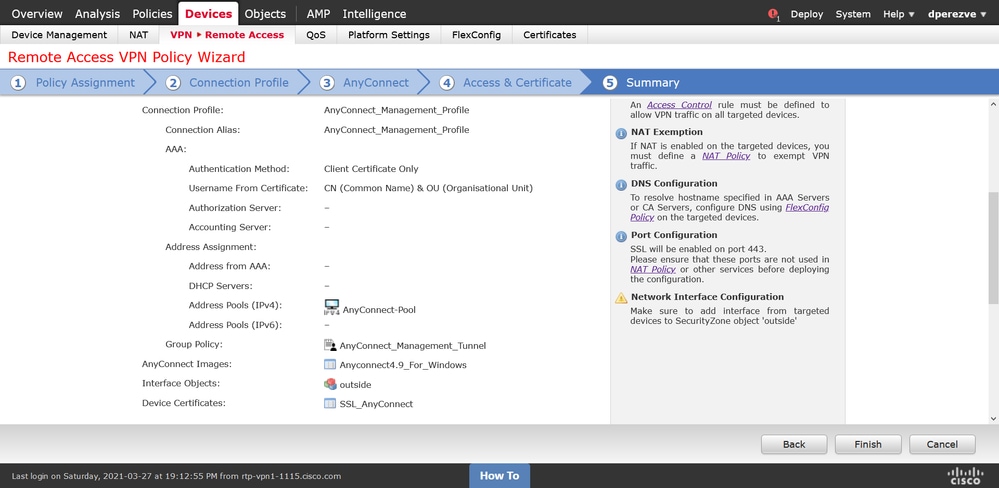

Por fim, selecione o botão Finish na guia Summary para adicionar a nova configuração do AnyConnect.

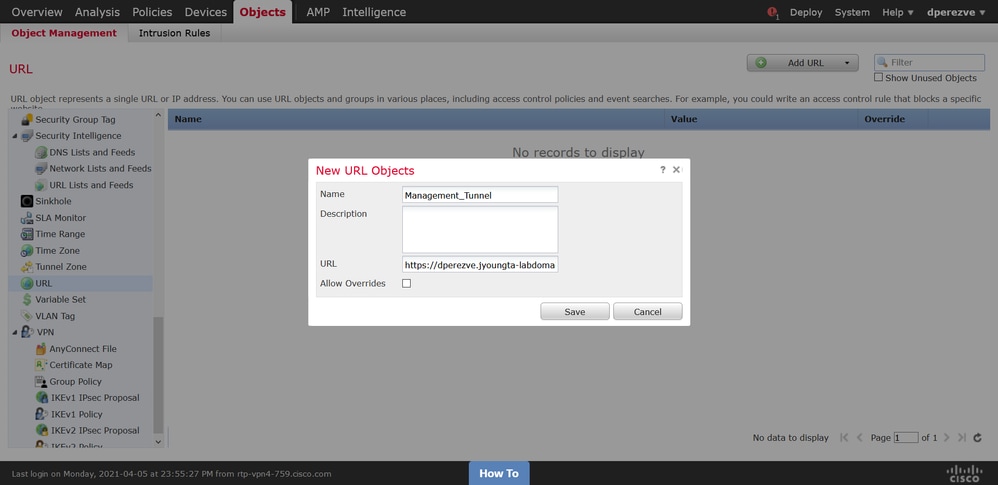

Etapa 6. Criar objeto de URL

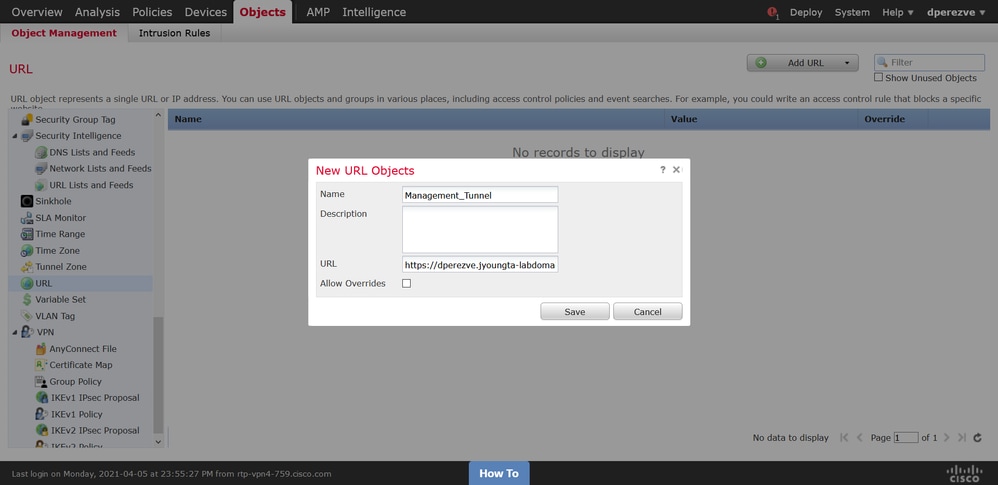

Navegue até Objetos > Gerenciamento de objetos e selecione URL no índice. Em seguida, selecione Add Object no menu suspenso Add URL.

Forneça um nome para o objeto e defina a URL usando o mesmo FQDN/Grupo de Usuários especificado na Lista de Servidores de Perfil de VPN de Gerenciamento (Etapa 2). Neste exemplo, o URL deve ser dperezve.jyoungta-labdomain.cisco.com/AnyConnect_Management_Tunnel.

Salve as alterações para adicionar o objeto à lista de objetos.

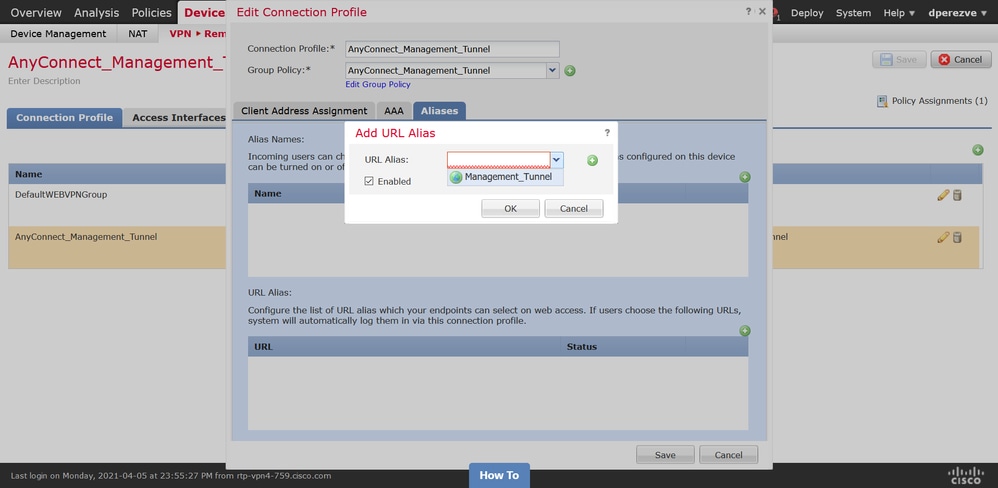

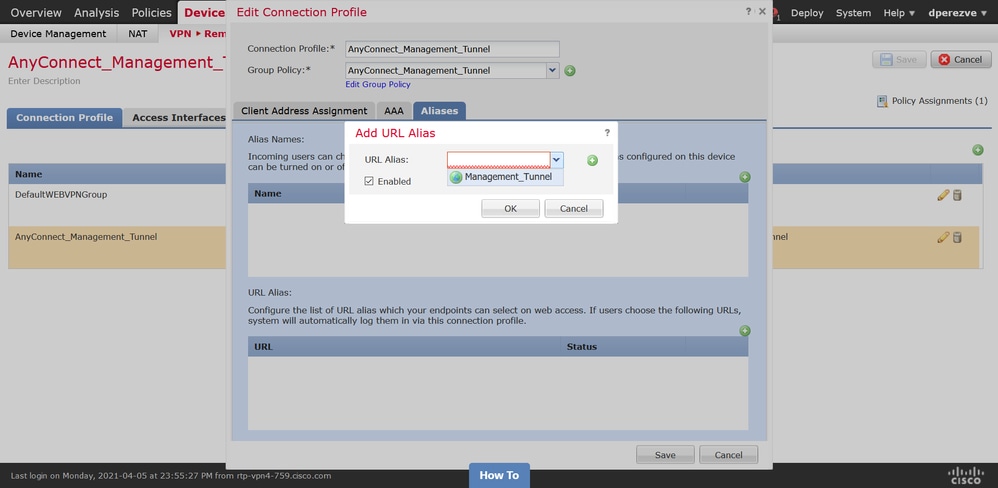

Passo 7. Definir Alias da URL

Para habilitar o alias de URL na configuração do AnyConnect, navegue para Devices > VPN > Remote Access e clique no ícone do lápis para editar.

Em seguida, na guia Perfil de conexão, selecione a configuração disponível, navegue para Aliases, clique no botão Adicionar e selecione o Objeto de URL na lista suspensa Alias de URL . Certifique-se de que a caixa de seleção Enabled esteja marcada.

Salve as alterações e implante as configurações no FTD.

Verificar

Após a conclusão da implantação, uma primeira conexão manual do AnyConnect com o Perfil de VPN do AnyConnect é necessária. Durante essa conexão, o Management VPN Profile é baixado do FTD e armazenado em C:\ProgramData\Cisco\Cisco AnyConnect Secure Mobility Client\Profile\MgmtTun. A partir desse ponto, as conexões subsequentes devem ser iniciadas através do perfil de VPN de gerenciamento sem qualquer interação do usuário.

Troubleshooting

Para erros de validação de certificado:

- Verifique se o certificado raiz da Autoridade de Certificação (CA) está instalado no FTD.

- Verifique se um certificado de identidade assinado pela mesma autoridade de certificação está instalado na Windows Machine Store.

- Certifique-se de que o campo CN esteja incluído no certificado e seja o mesmo que o FQDN definido na Lista de Servidores do Perfil de VPN de Gerenciamento e o FQDN definido no alias da URL.

Para o túnel de gerenciamento não iniciado:

- Verifique se o Management VPN Profile foi baixado e armazenado em C:\ProgramData\Cisco\Cisco AnyConnect Secure Mobility Client\Profile\MgmtTun.

- Verifique se o nome do perfil de VPN de gerenciamento é VpnMgmtTunProfile.xml.

Para problemas de conectividade, colete o pacote DART e entre em contato com o TAC da Cisco para pesquisa adicional.

Feedback

Feedback