Configuração de firewall ASA para Expressway na configuração de NIC dupla para WebRTC

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introduction

Este documento descreve as etapas de configuração do ASA Firewall em uma implantação Expressway com NIC dupla habilitada para fluxo WebRTC.

Prerequisites

Requirements

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Conhecimento dos firewalls Cisco ASA (Cisco Adaptive Security Appliance)

- Conhecimento administrativo dos servidores Expressway

- Conhecimento administrativo do CMS (Cisco Meeting Server)

- Compreensão do aplicativo Cisco CMS WebRTC

- Tradução de Endereço de Rede (NAT)

- Passagem usando retransmissões em torno do NAT (TURN)

Componentes Utilizados

Este documento não está restrito a versões específicas de software e hardware, no entanto, os requisitos mínimos de versão de software devem ser atendidos.

- Servidor Expressway

- Servidor CMS

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

O suporte a proxy WebRTC foi adicionado ao Expressway a partir da versão X8.9.2, que permite aos usuários fora do local navegar para um Web Bridge do Cisco Meeting Server.

Clientes externos e convidados podem gerenciar ou ingressar em coSpaces CMS sem a necessidade de qualquer software além de um navegador da Web suportado. A lista de navegadores compatíveis pode ser encontrada aqui.

O servidor Expressway-E pode ser configurado com interfaces de rede simples ou duplas (portanto, com um par de NICs internas e externas). Nas versões anteriores do Expressway, ter uma placa de rede dupla com NAT estático não era um requisito obrigatório. Quando o recurso WebRTC sobre Expressway foi ativado, ele começou a exigir a configuração de um NAT estático, mesmo no cenário de NIC dupla habilitada no servidor Expressway-E. A versão X12.5.3 do software Expressway está planejada para conter um retrabalho da lógica do código, o que remove esse requisito em quase todos os cenários de configuração. Consulte a solicitação de aprimoramento CSCve37570 para obter mais informações.

Observação: quando o Expressway-E na configuração de NIC dupla com NAT estático é usado como servidor TURN para o tráfego WebRTC, e o único caminho de mídia em funcionamento é o candidato de retransmissão no CMS e no cliente WebRTC, o servidor TURN está enviando pacotes RTP fisicamente para seu próprio endereço IP NAT estático. É por isso que a reflexão de NAT deve ser configurada no firewall externo.

Caution: A implantação do cluster Expressway-E com vários servidores TURN ativados por trás do mesmo NAT continua exigindo que a reflexão NAT seja configurada.

Nota técnica

Se quiser saber mais sobre os processos ICE, TURN e STUN, assista à apresentação do Cisco Life ICE / TURN / STUN Tutorial - BRKCOL-2986

Esta sessão fornece informações técnicas e insights sobre o Traversal Using Relay NAT (TURN) e o Interative Connectivity Setting (ICE). Ele explica como eles são usados no portfólio de colaboração com atenção extra no caso de uso em acesso móvel e remoto (MRA). Os participantes desta sessão souberam por que a TURN é necessária e como a ICE encontra o caminho de mídia ideal. A orientação sobre solução de problemas foi discutida e as ferramentas de manutenção disponíveis juntamente com as melhores práticas foram demonstradas.

Configurar

Este capítulo descreve as etapas necessárias para configurar a reflexão de NAT no firewall ASA no cenário do servidor Expressway-E com NIC dupla habilitada. O tráfego de retorno que volta do firewall para o Expressway (após reflexão) tem como endereço de origem o endereço IP público do servidor, de onde a solicitação veio (para corresponder às permissões TURN).

Note: Os firewalls geralmente desconfiam dos pacotes que têm os mesmos endereços IP origem e destino. Você deve configurar seu firewall externo para permitir a reflexão de NAT para o endereço IP público do Expressway-E.

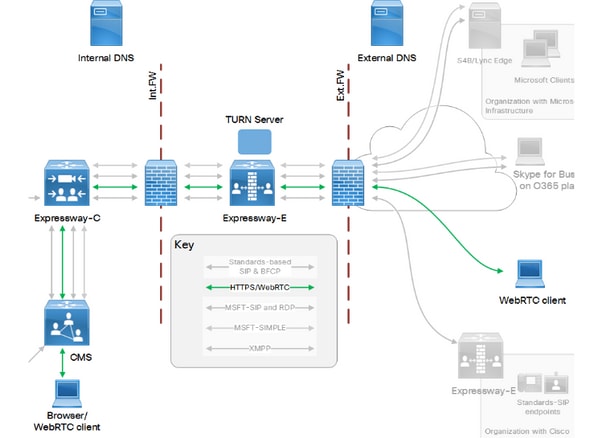

Diagrama de Rede

Esta imagem fornece um exemplo do fluxo de conexões e das portas necessárias para o seu Web Proxy para CMS WebRTC:

Esta referência é obtida do Cisco Expressway IP Port Usage Guide para Expressway versão X12.5.

Etapas de configuração do Cisco ASA Firewall

Essas etapas fornecem as etapas de configuração necessárias no Cisco ASA Firewall, para a versão 8.3 e posterior.

Etapa 1. Crie dois objetos - o primeiro é para o endereço IP privado do Expressway-E e o segundo é para o endereço IP público do Expressway-E. Execute os comandos:

ASA(config)#object network expressway-private

ASA(config-network-object)# host x.x.x.x

ASA(config)#object network expressway-public

ASA(config-network-object)# host y.y.y.y

Etapa 2. Identifique o nome da interface à qual o Expressway-E está conectado - por exemplo, DMZ-expressway.

Etapa 3. Configure um NAT estático manual cujo objetivo é converter o tráfego do Expressway de seu endereço IP privado para seu endereço IP público e, em seguida, enviá-lo de volta para o Expressway-E novamente (depois de convertido). Execute o comando e substitua os valores reais de sua implantação:

ASA(config)# nat (DMZ-expressway, DMZ-expressway)source static expressway-private expressway-public destination static expressway-public expressway private

Etapa 4. Permita que o tráfego retorne adicionando uma lista de acesso (ou adicionando uma linha a uma lista de acesso já configurada) na interface, que está conectada ao Expressway-E:

access-list access-list-name-on-DMZ-expressway line 1 permit IP any expressway-private

Verificar

Após a conclusão da configuração, ela pode ser testada diretamente com uma tentativa de chamada ou teste usando o comando packet-tracer.

Exemplo de uso do comando packet-tracer:

packet-tracer input interface-name tcp expressway-private-ip 1234 expressway-public-ip destination-port

Substitua os parâmetros destacados pelas informações apropriadas de sua implantação. Se a configuração for bem-sucedida, o comando packet-tracer retornará esta saída:

input-interface: DMZ-expressway

input-status: up

input-line-status: up

output-interface: DMZ-expressway

output-status: up

output-line-status: up

Action: allow

Troubleshoot

Atualmente, não há informações específicas de solução de problemas disponíveis para esta configuração.

Informações Relacionadas

- Suporte Técnico e Documentação - Cisco Systems

- Guias de referência de comando ASA

- documentação CMS

- Documentação do Expressway

- Configuração e recomendações do ASA NAT para a implementação das interfaces de rede duplas do Expressway-E

- Configure a reflexão de NAT no ASA para os dispositivos de telepresença do VCS Expressway

- Configurar proxy de CMS WebRTC pelo Expressway

Colaborado por engenheiros da Cisco

- Asma Mahmoud Al MawazrehCisco TAC Engineer

- Lidiya BogdanovaCisco TAC Engineer

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback