Introdução

Este documento descreve um exemplo de migração do Adaptive Security Appliance (ASA) para o Firepower Threat Defense (FTD) no FPR4145.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Conhecimento básico do ASA

- Conhecimento do Firepower Management Center (FMC) e do FTD

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

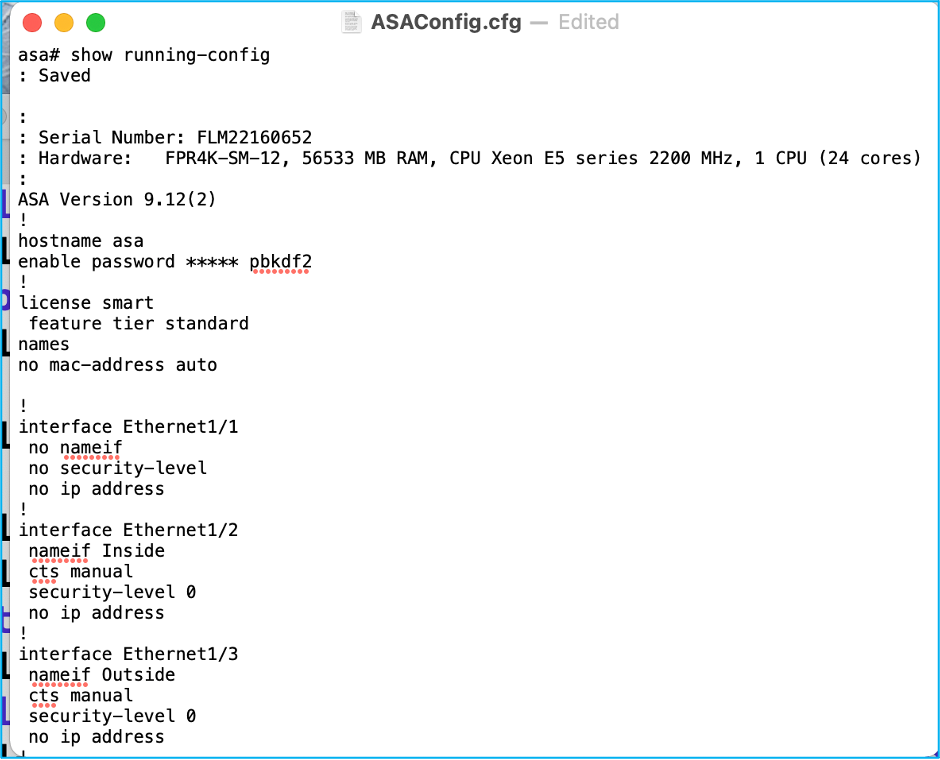

- ASA versão 9.12(2)

- FTD Versão 6.7.0

- FMC Versão 6.7.0

- Firepower Migration Tool versão 2.5.0

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

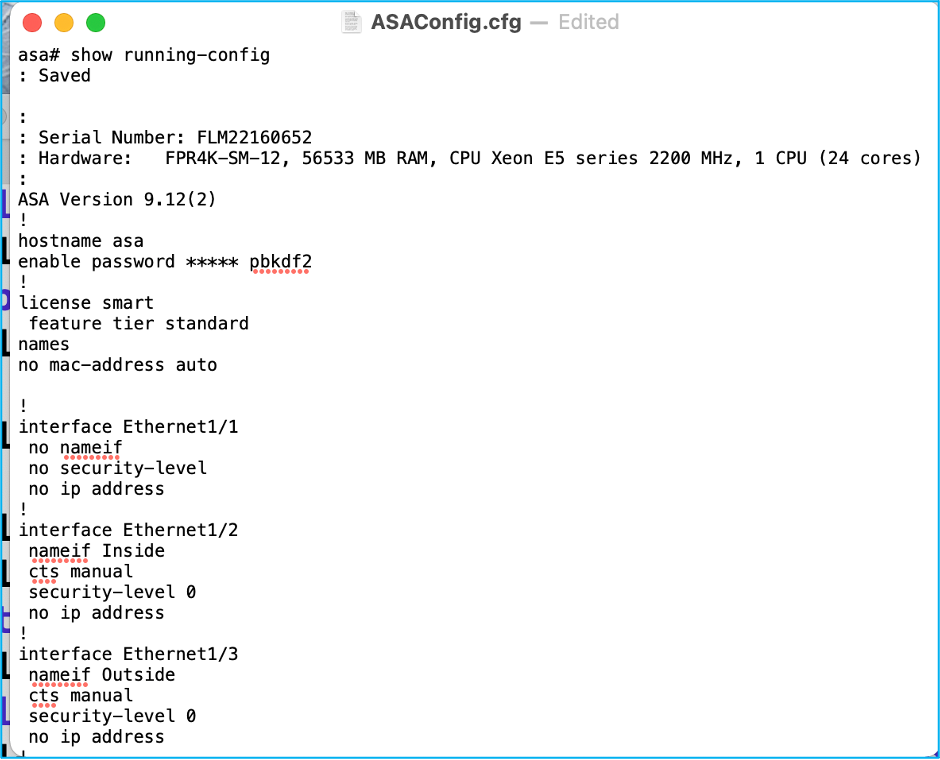

Exporte o arquivo de configuração ASA no formato.cfgou.txt. O CVP deve ser destacado com um DTF registrado.

Configurar

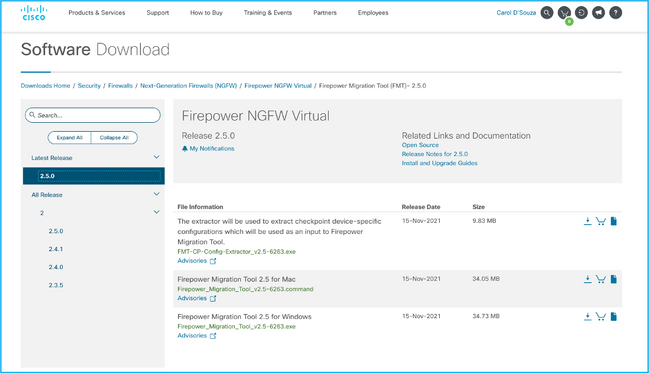

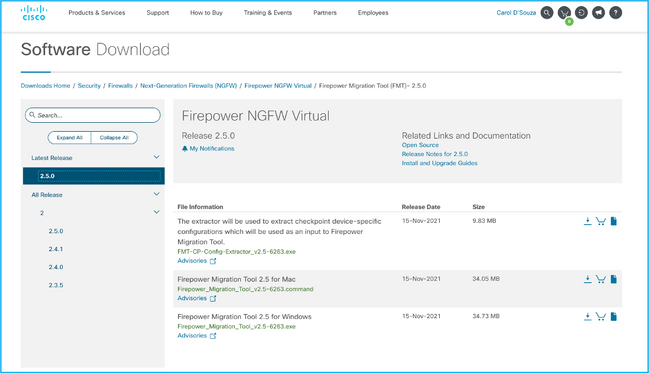

1. Faça download da ferramenta de migração do Firepower em software.cisco.com, conforme mostrado na imagem.

2. Revise e verifique os requisitos da seção Firepower Migration Tool.

3. Se estiver planejando migrar um arquivo de configuração grande, defina as configurações de suspensão para que o sistema não entre em suspensão durante um envio de migração.

3.1. No Windows, navegue para Opções de Energia no Painel de Controle. Clique em Alterar configurações do plano ao lado do seu plano de energia atual e alterne Colocar o computador em modo de suspensão para Nunca. Clique em Save Changes.

3.2. Para MAC, navegue até Preferências do sistema > Economizador de energia. Marque a caixa ao lado de Impedir que o computador entre no modo de suspensão automaticamente quando o monitor estiver desligado e arraste o controle deslizante Desligar monitor após para Nunca.

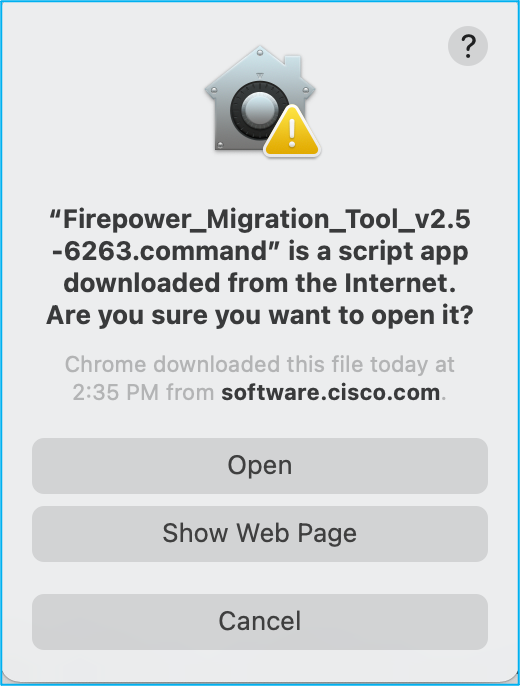

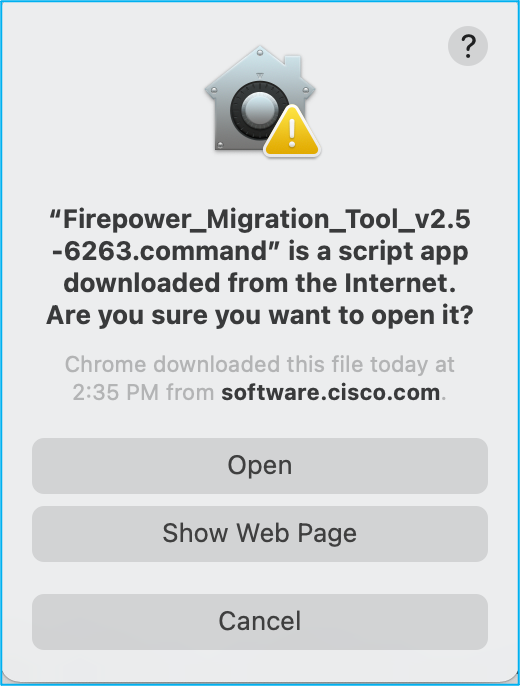

Observação: esse aviso, uma caixa de diálogo é exibida quando os usuários MAC tentam abrir o arquivo baixado. Ignore isso e siga a Etapa 4.1.

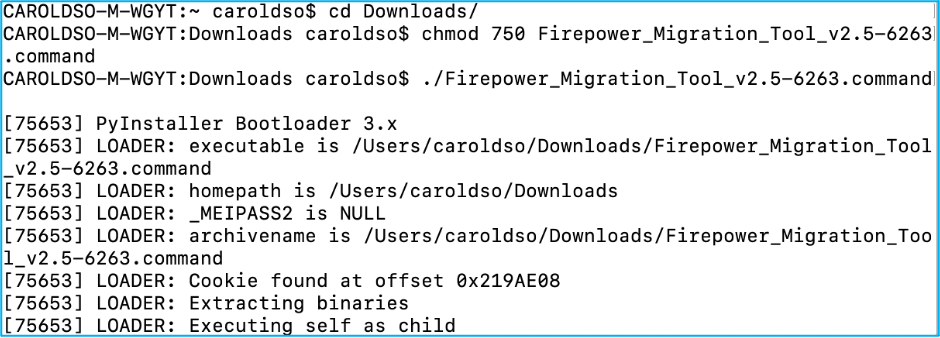

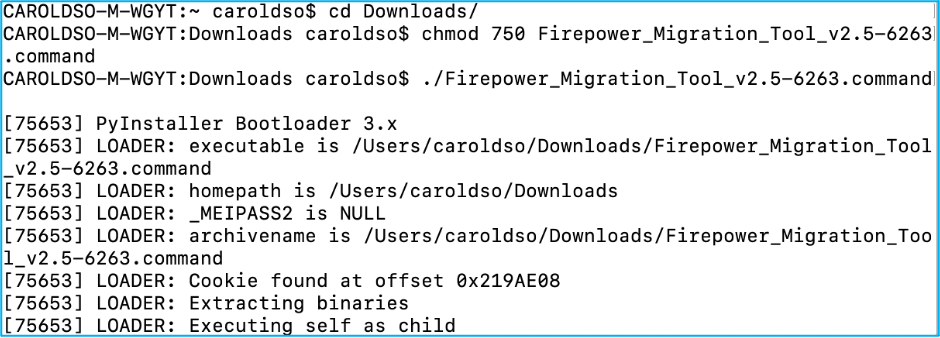

4.1. Para MAC - Use o terminal e execute estes comandos:

4.2. Para Windows - clique duas vezes na ferramenta de migração Firepower para iniciá-la em um navegador Google Chrome.

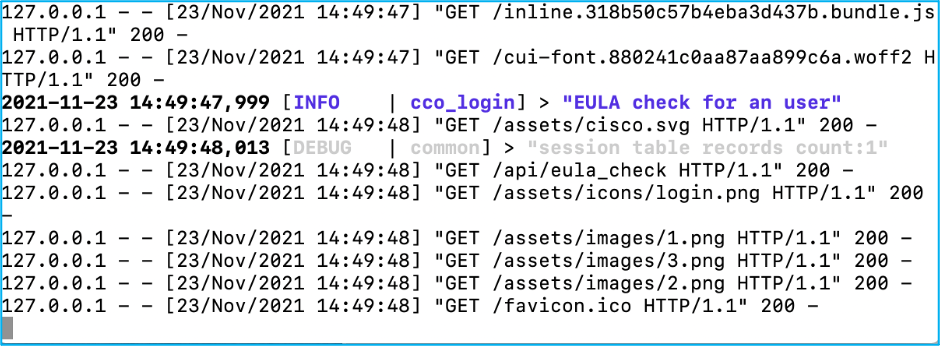

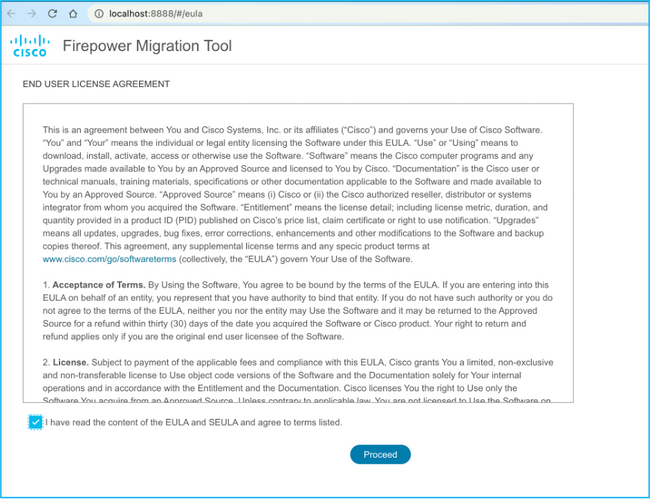

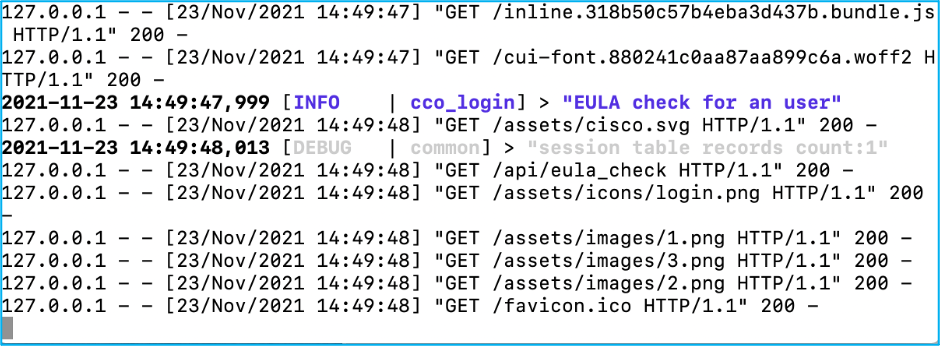

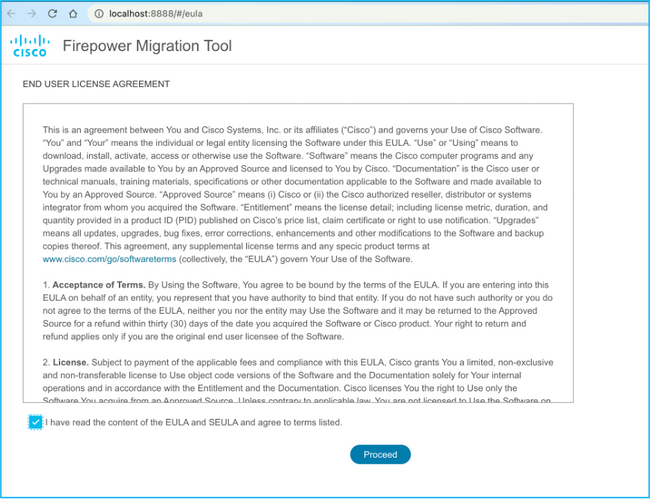

5. Aceite a licença conforme mostrado na imagem:

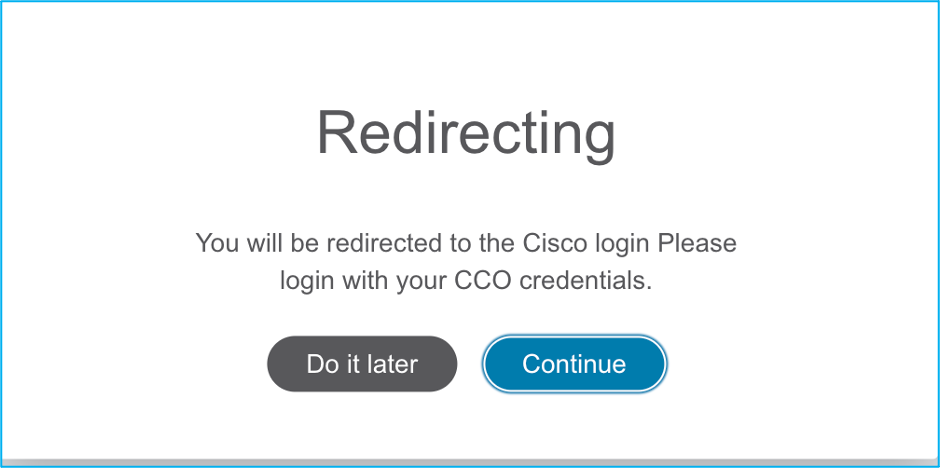

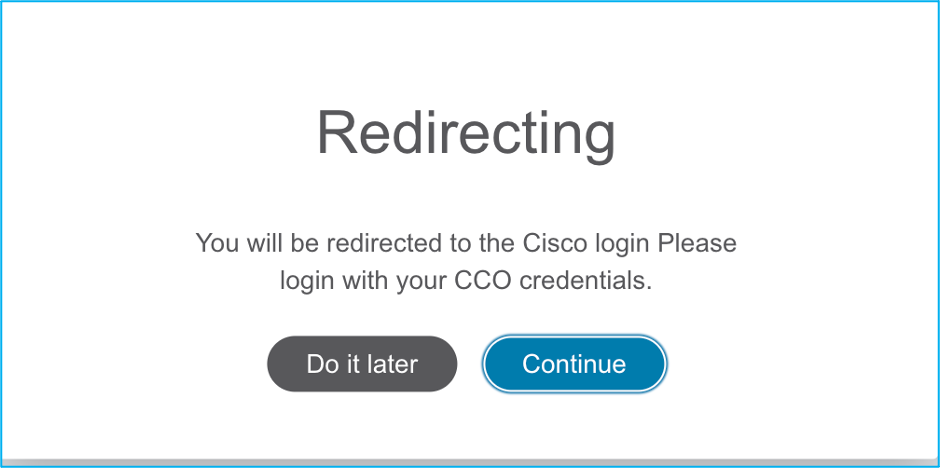

6. Na página de login da Firepower Migration Tool, clique no link de login com o Cisco Connection Online (CCO) para fazer login em sua conta do Cisco.com com suas credenciais de login único.

Observação: se você não tiver uma conta Cisco.com, crie-a na página de login do Cisco.com. Faça login com estas credenciais padrão: Nome de usuário—admin e Senha—Admin123.

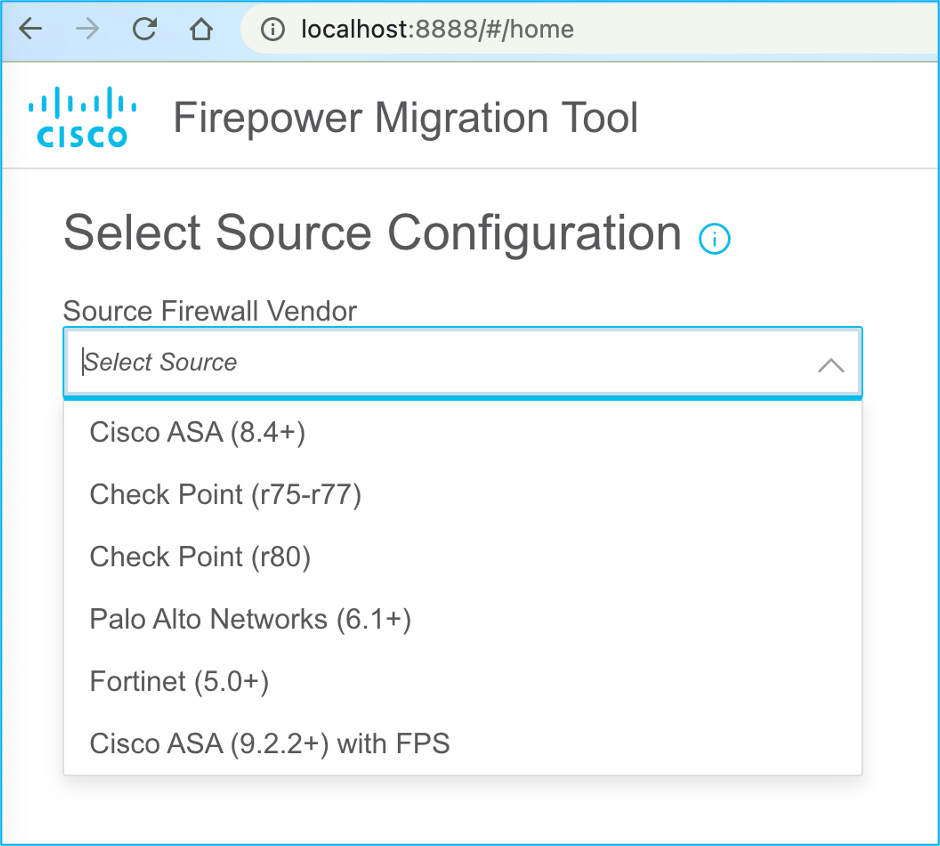

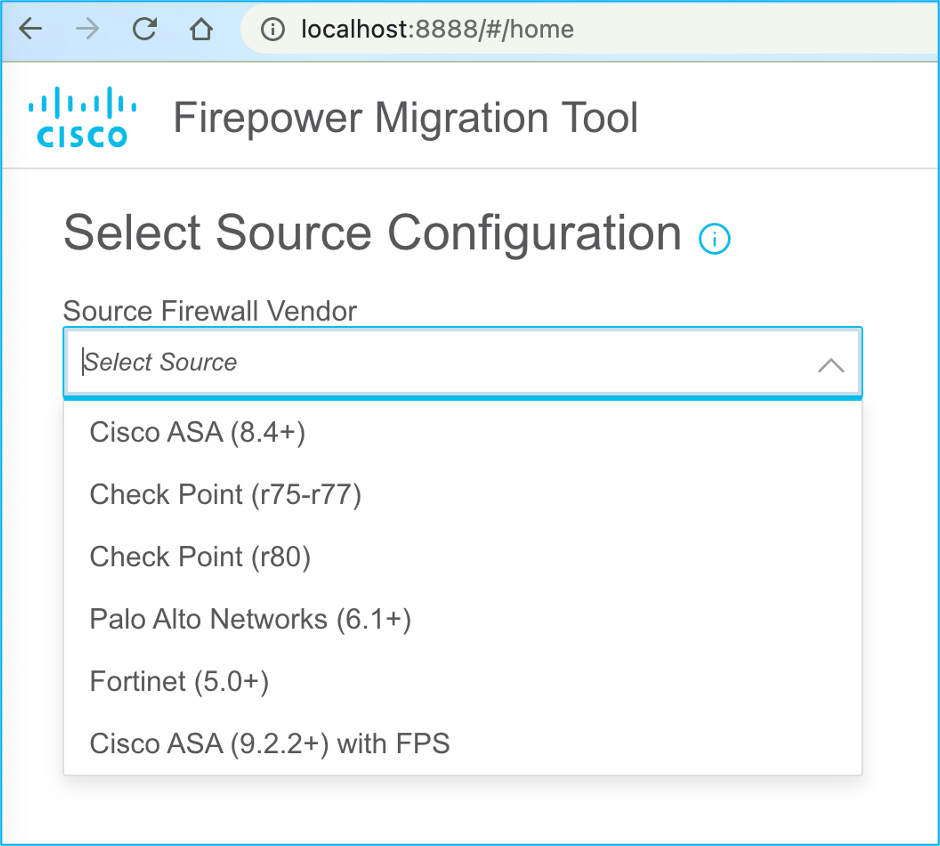

7. Escolha a configuração de origem. Neste cenário, é o Cisco ASA (8.4+).

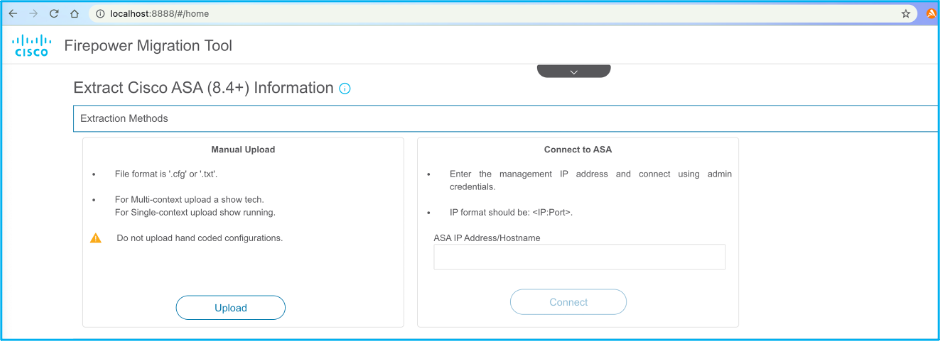

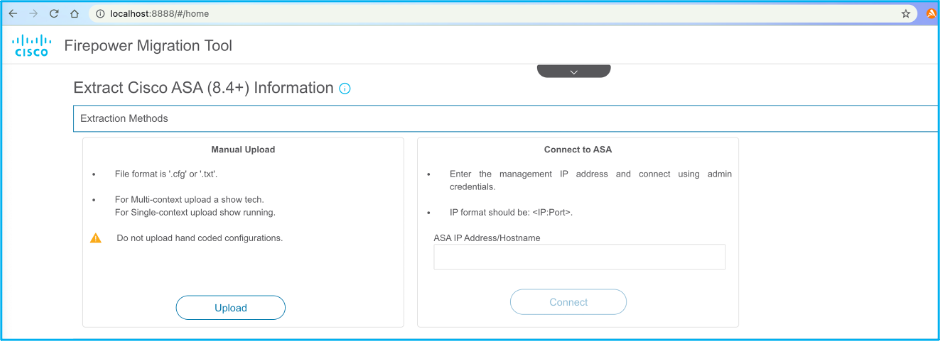

8. Escolha Upload Manual se não tiver conectividade com o ASA. Caso contrário, você pode recuperar a configuração atual do ASA e inserir o IP de gerenciamento e os detalhes de login. Neste cenário, um upload manual foi realizado.

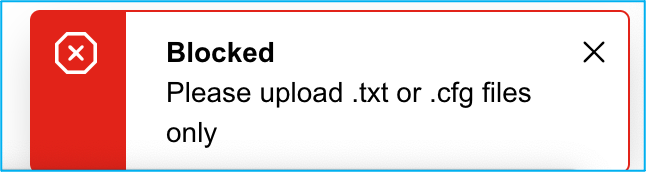

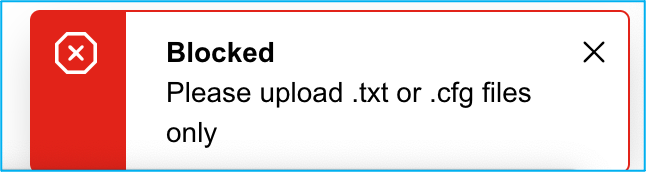

Observação: este erro será visto se o arquivo não for suportado. Certifique-se de alterar o formato para texto sem formatação. (O erro é visto apesar de haver uma extensão.cfg.)

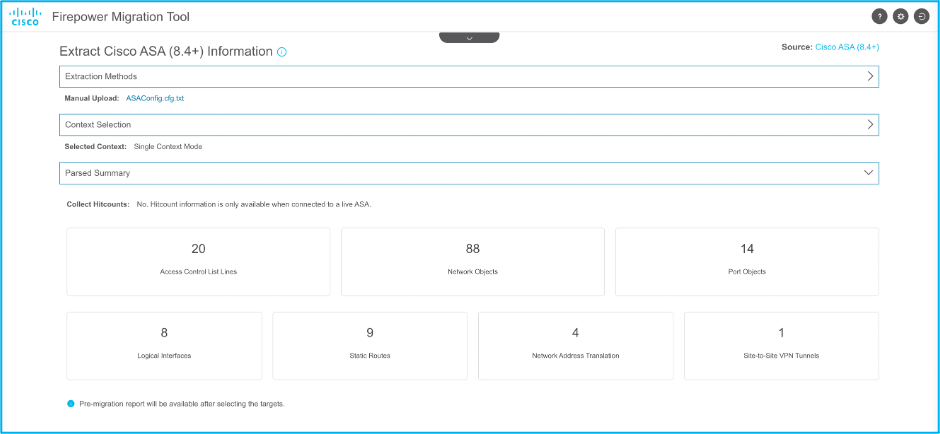

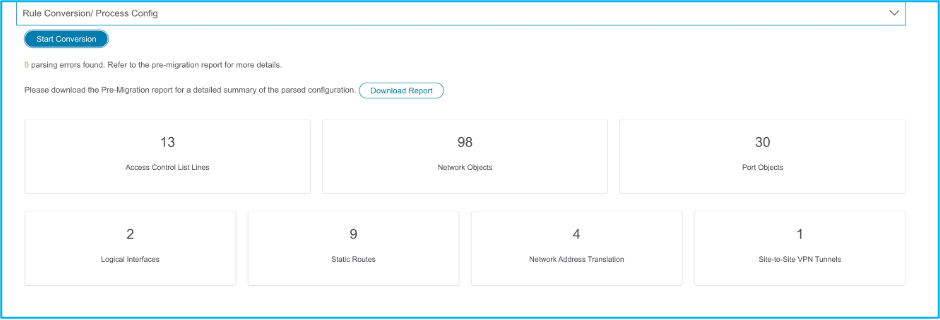

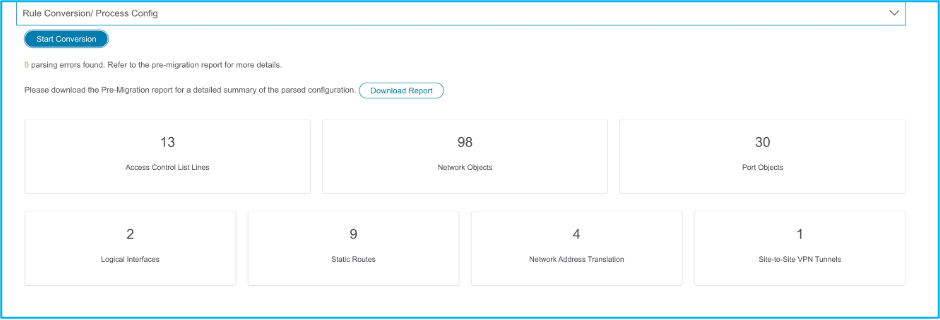

9. Depois que o arquivo é carregado, os elementos são analisados fornecendo um resumo como mostrado na imagem:

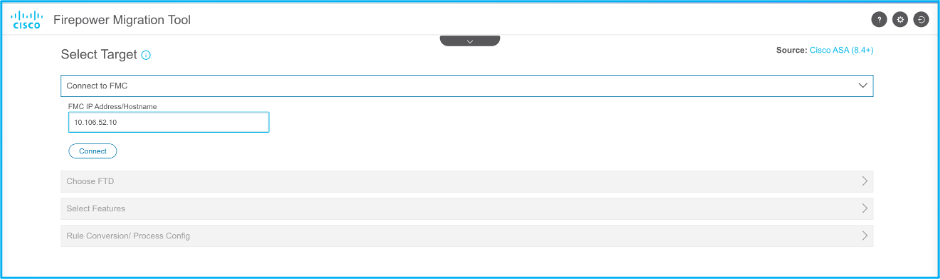

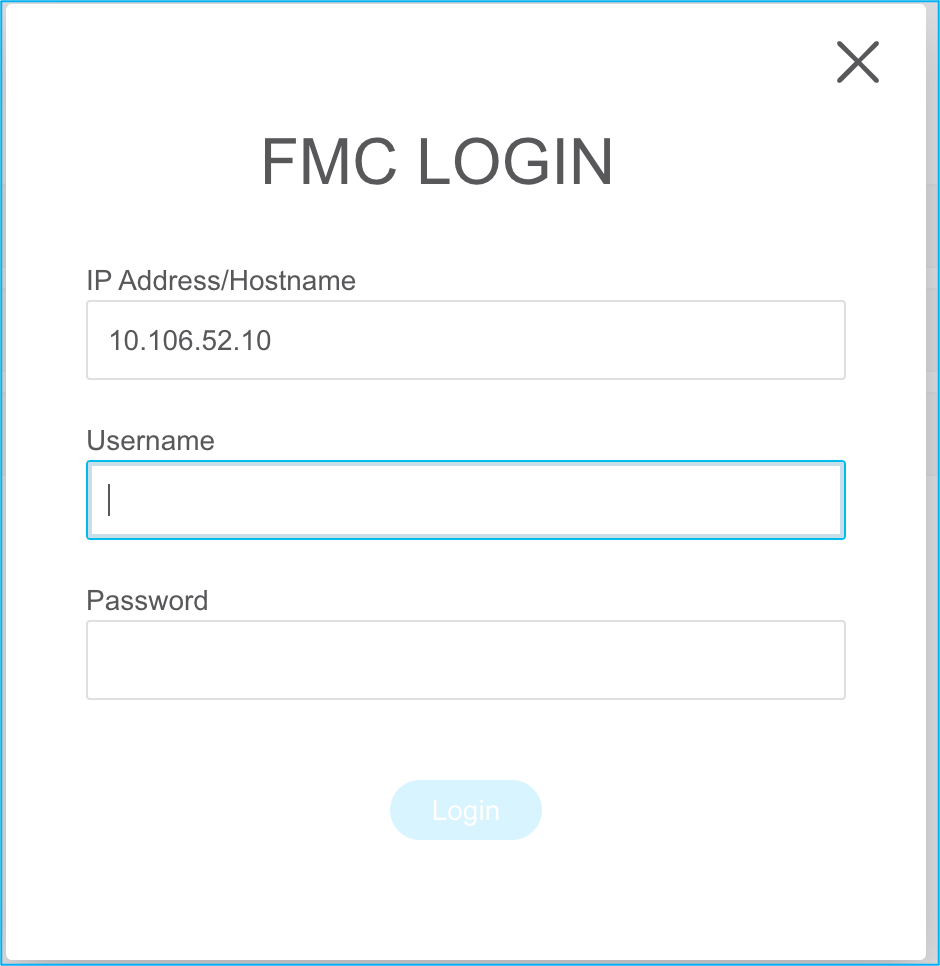

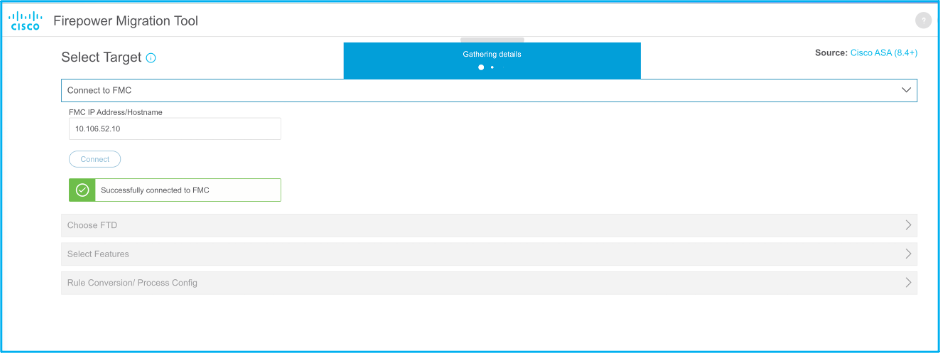

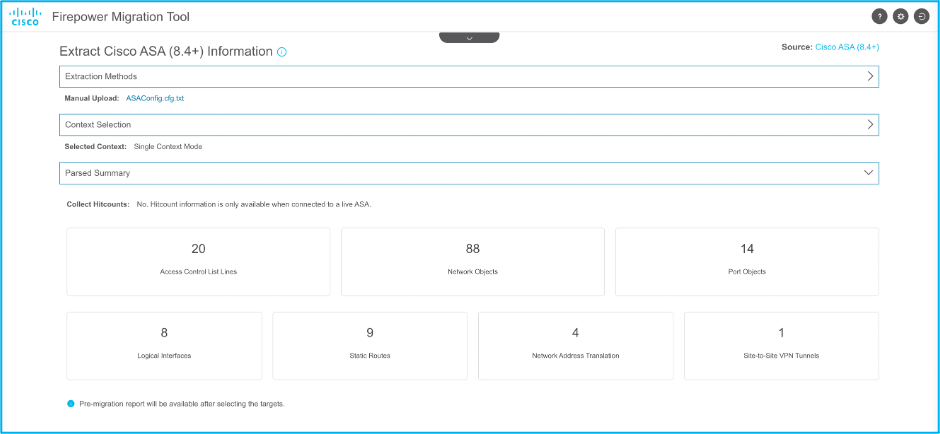

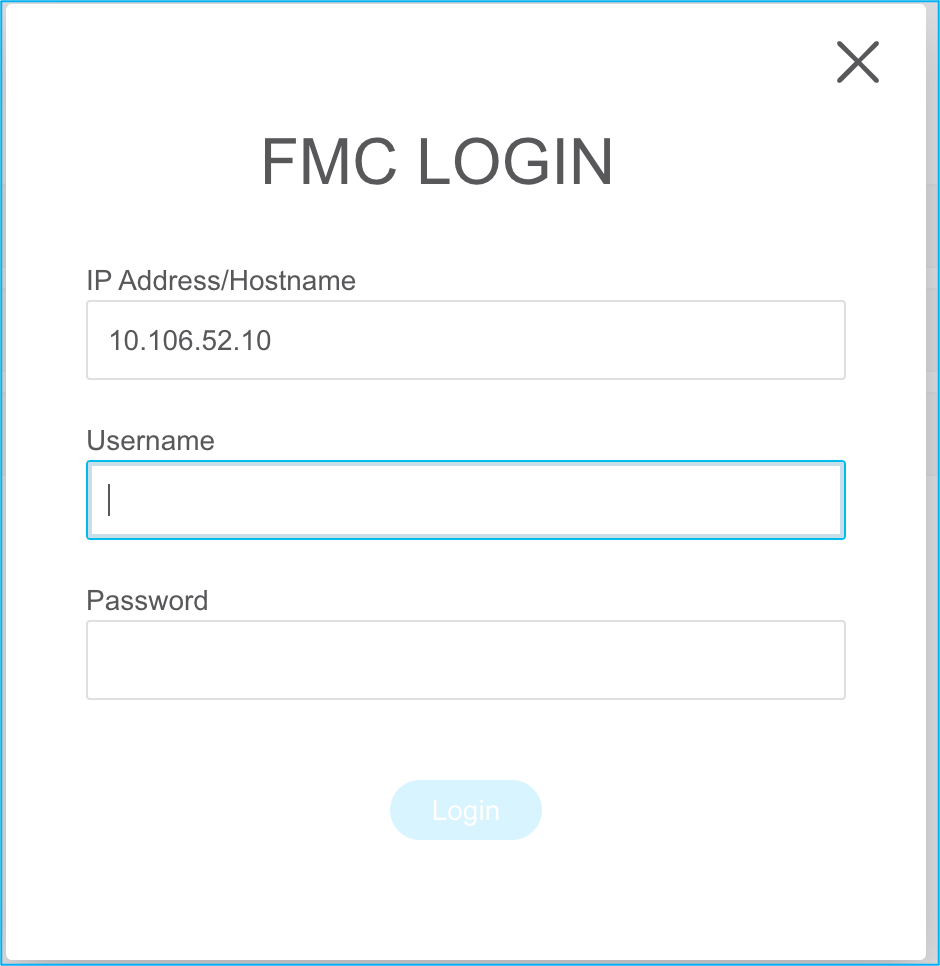

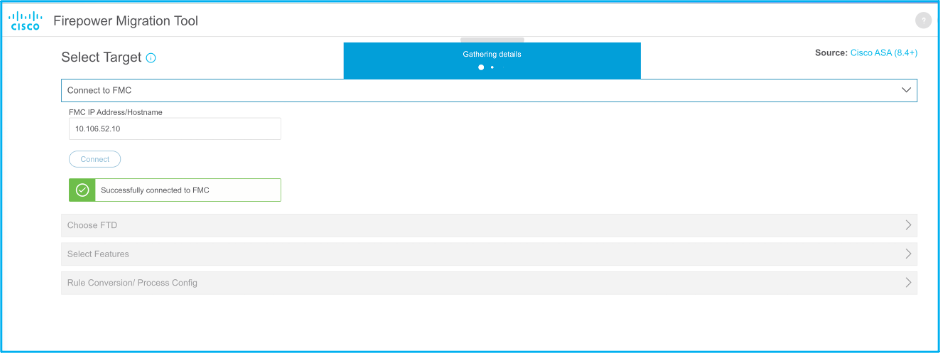

10. Insira o IP do FMC e as credenciais de login para os quais a configuração do ASA será migrada. Verifique se o IP do FMC pode ser acessado de sua estação de trabalho.

11. Uma vez ligado o CVP, são afixados os DTF geridos sob o mesmo.

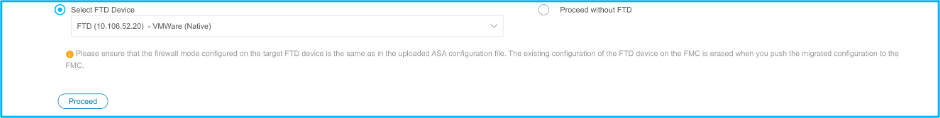

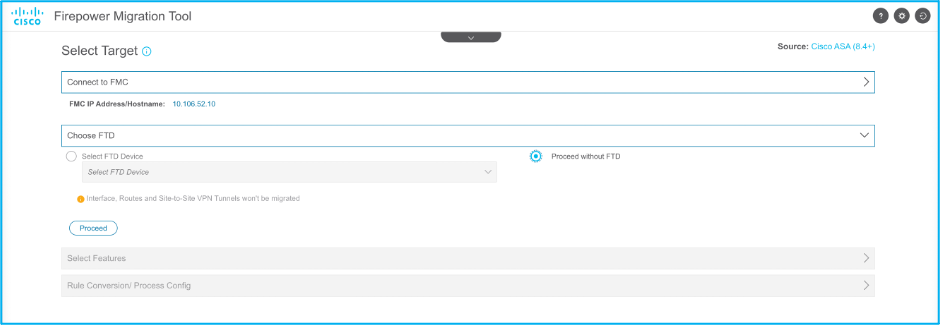

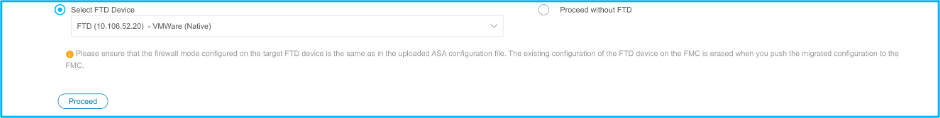

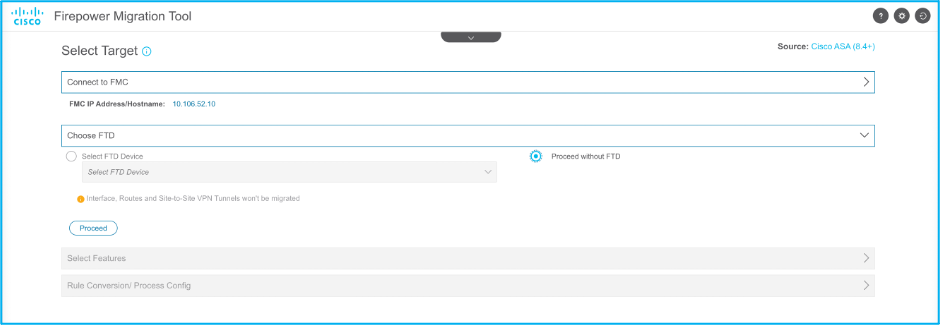

12. Escolha o FTD para o qual deseja executar a migração da configuração do ASA.

Observação: é recomendável escolher o dispositivo FTD; caso contrário, as interfaces, as rotas e a configuração da VPN site a site devem ser feitas manualmente.

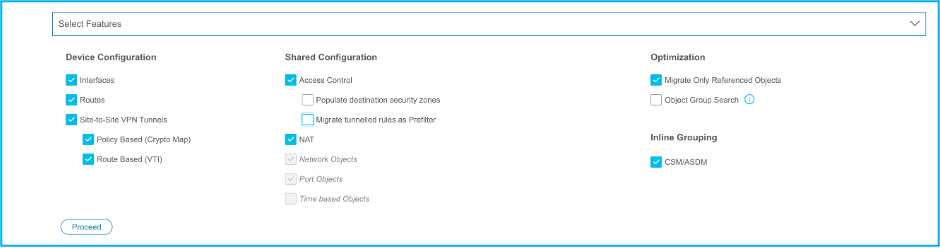

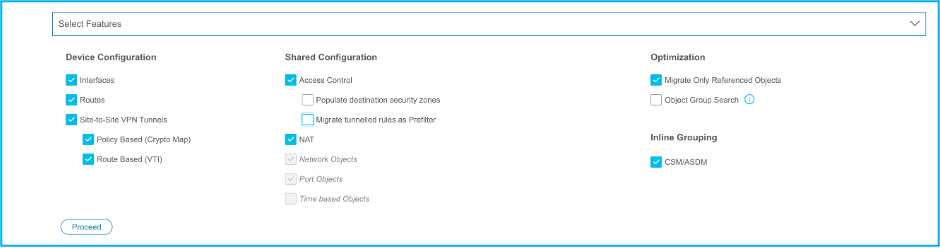

13. Escolha os recursos que devem ser migrados conforme mostrado na imagem:

14. Escolha Iniciar Conversão para iniciar a pré-migração que preenche os elementos pertencentes à configuração do FTD.

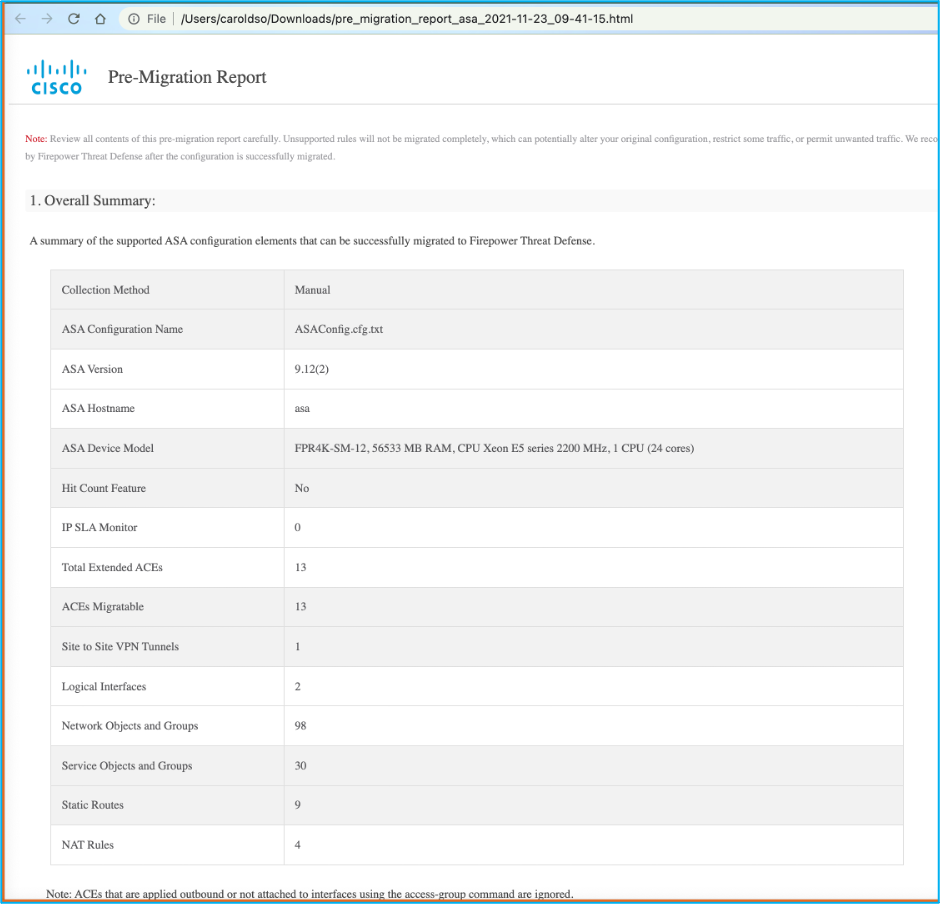

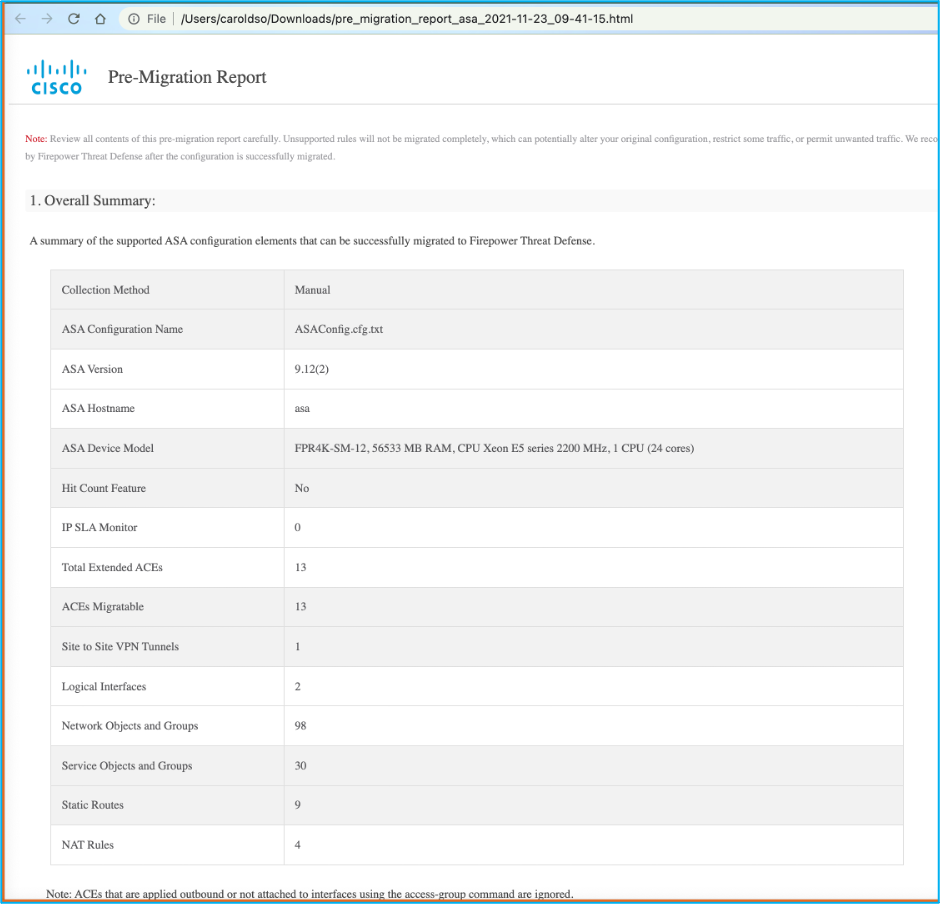

15. Clique em Download do Relatório visto anteriormente para exibir o Relatório de Pré-Migração, como mostrado na imagem:

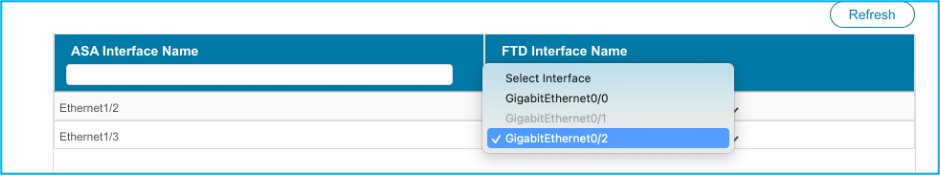

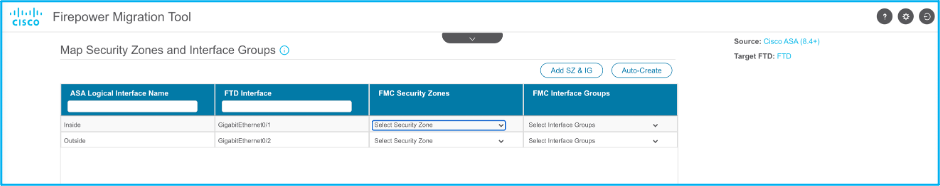

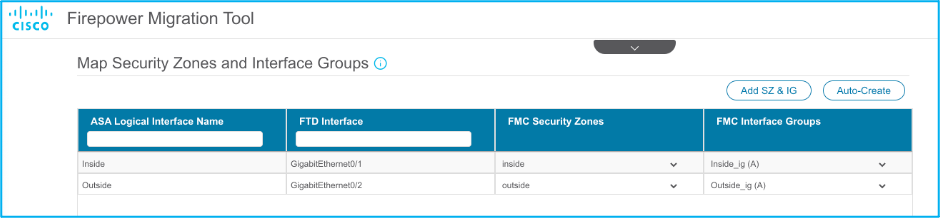

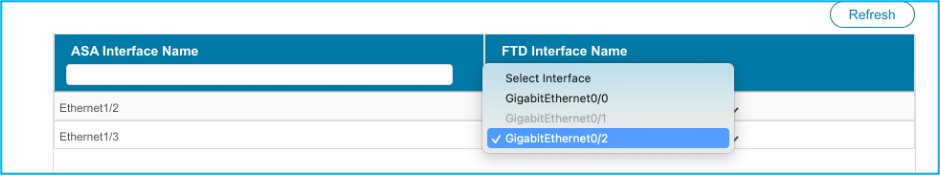

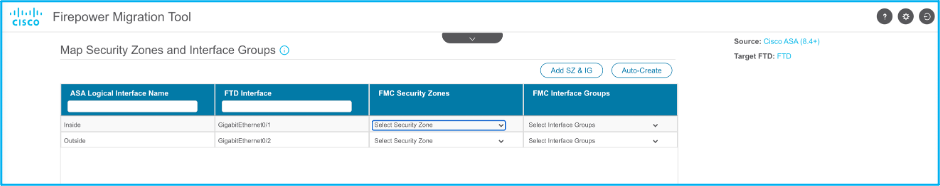

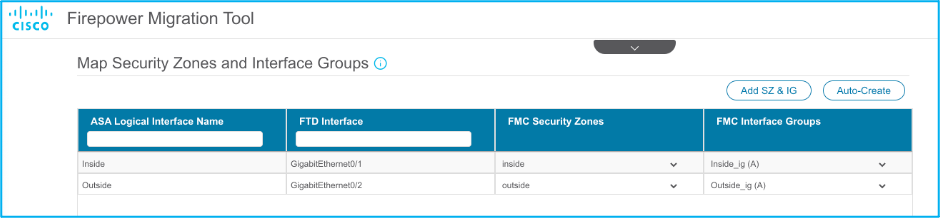

16. Mapeie as interfaces do ASA para as interfaces do FTD conforme necessário, conforme mostrado na imagem:

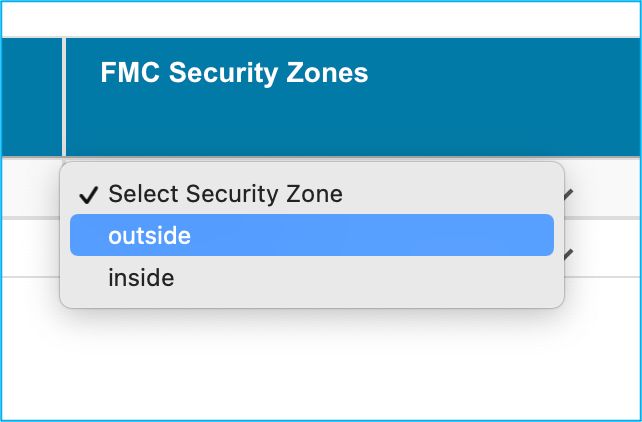

17. Atribua zonas de segurança e grupos de interface às interfaces do FTD.

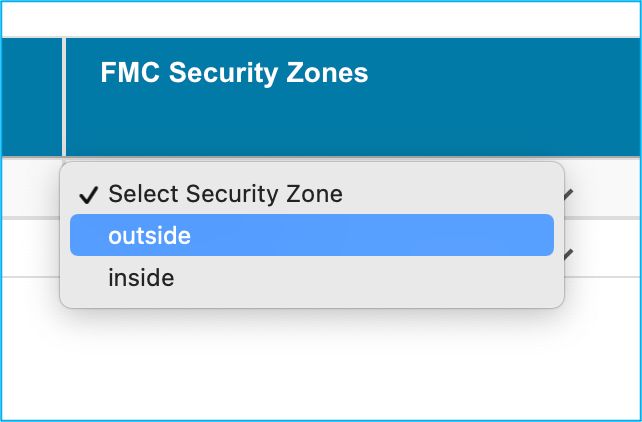

17.1. Se o CVP já tiver zonas de segurança e grupos de interface criados, pode selecioná-los conforme necessário:

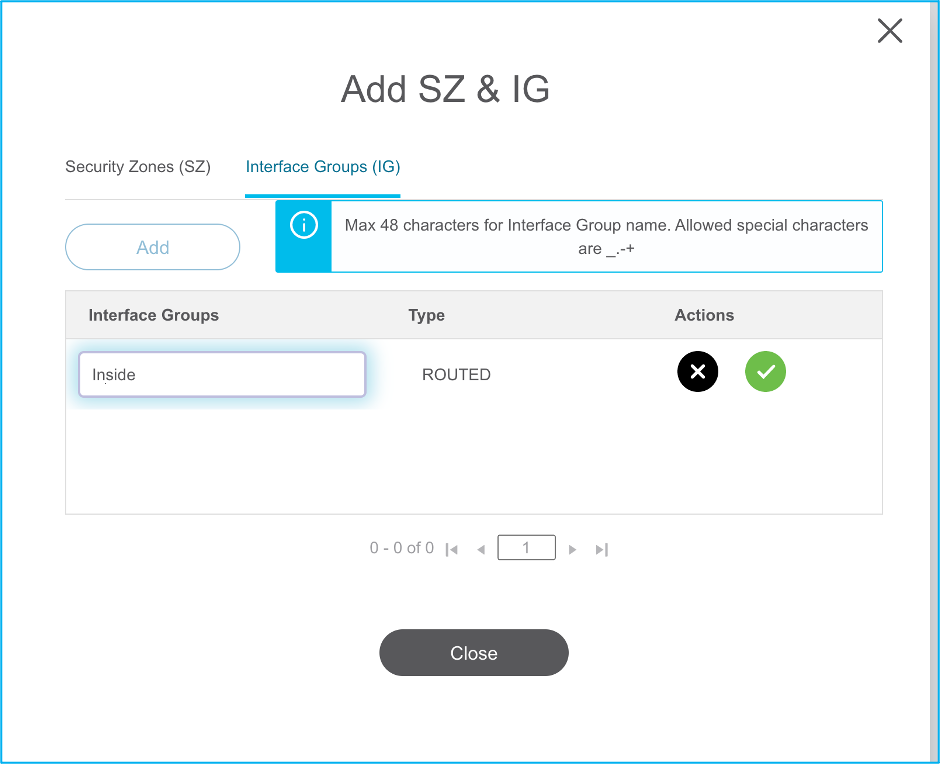

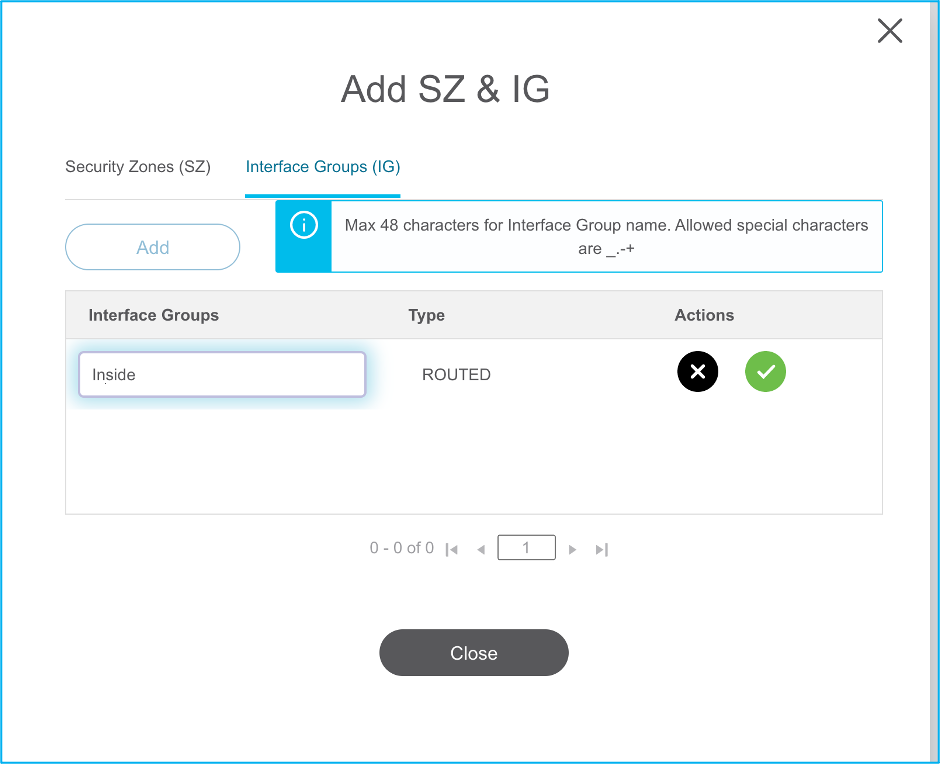

17.2. Se houver necessidade de criar zonas de segurança e um grupo de interface, clique em Add SZ & IG como mostrado na imagem:

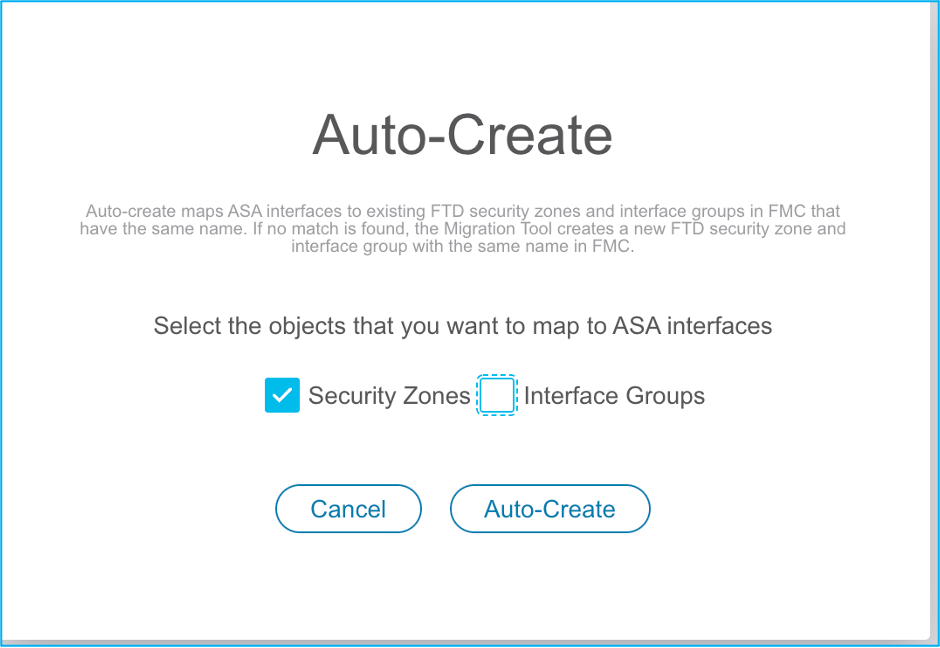

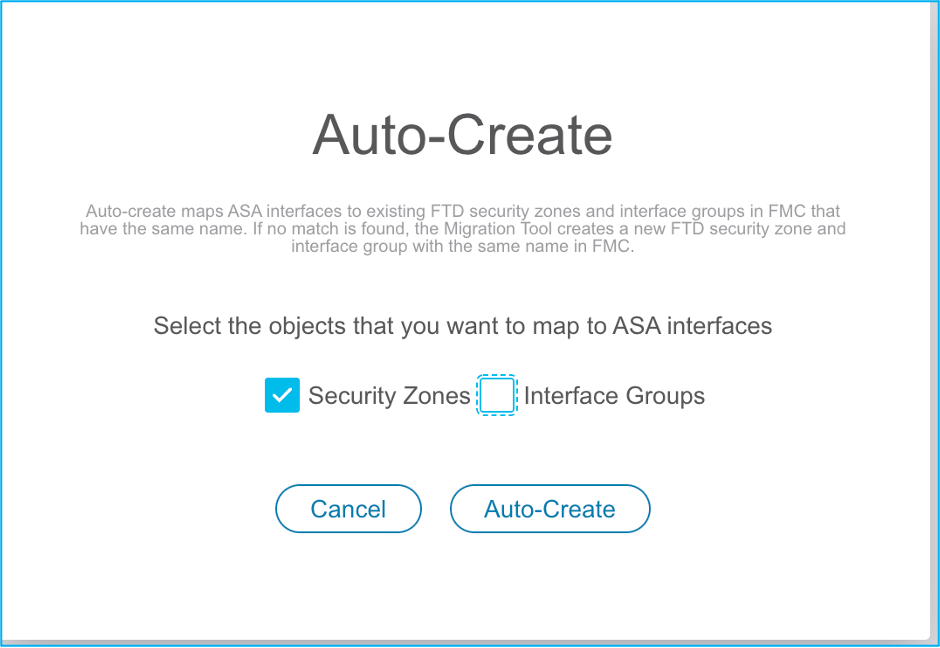

17.3. Caso contrário, você pode prosseguir com a opção Criação automática que cria zonas de segurança e grupos de interface com o nome ASA logical interface_sz e ASA logical interface_ig respectivamente.

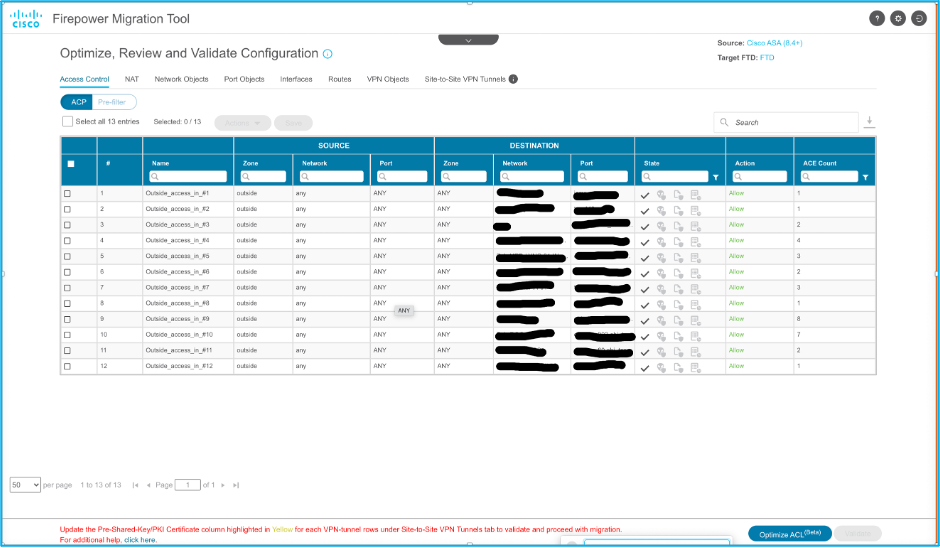

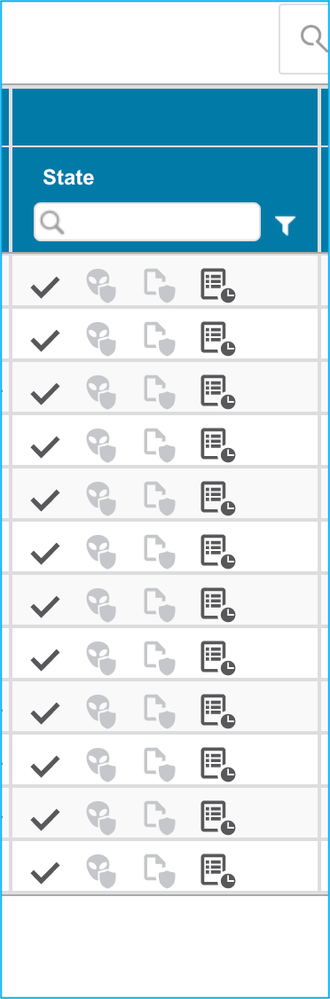

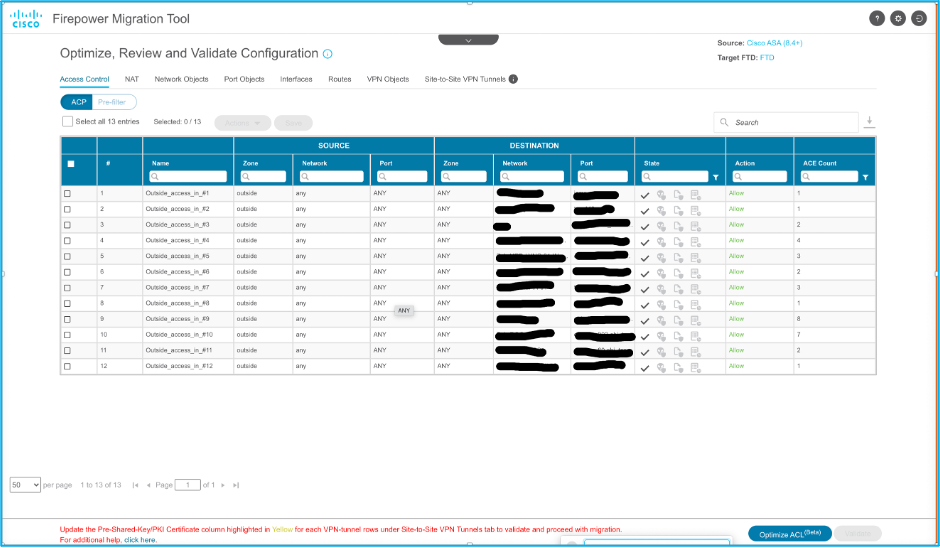

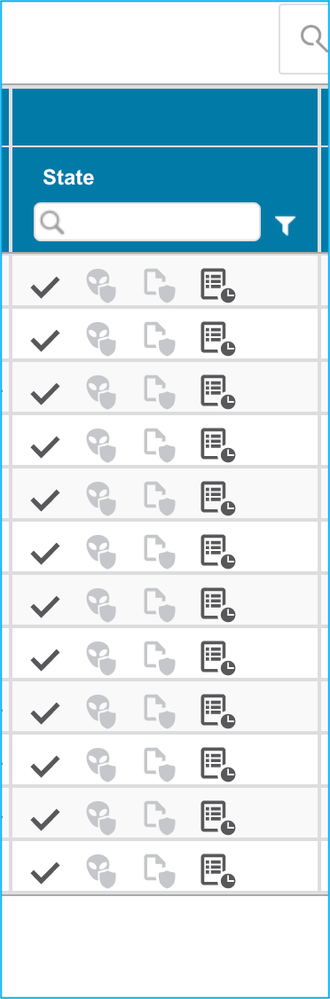

18. Revise e valide cada um dos elementos de FTD criados. Os alertas são vistos em vermelho, como mostrado na imagem:

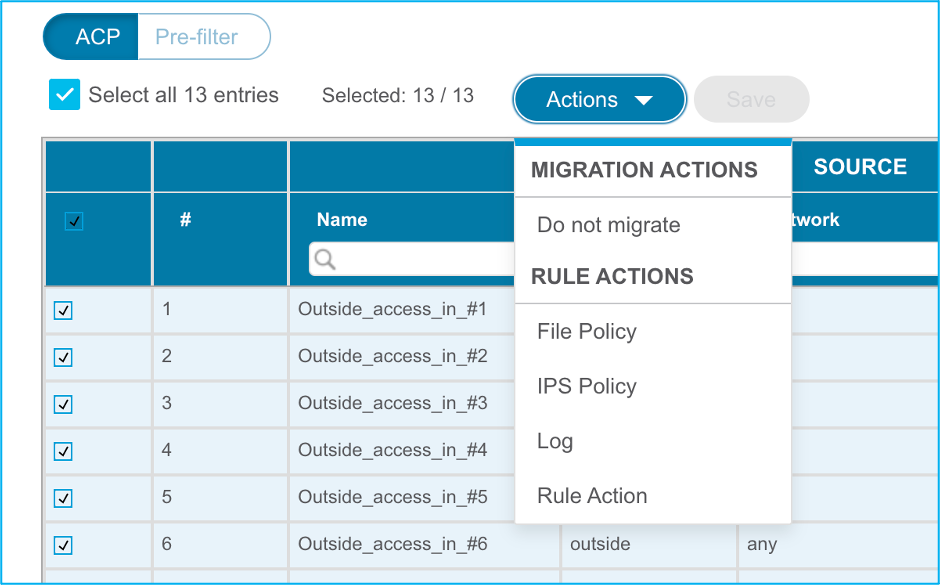

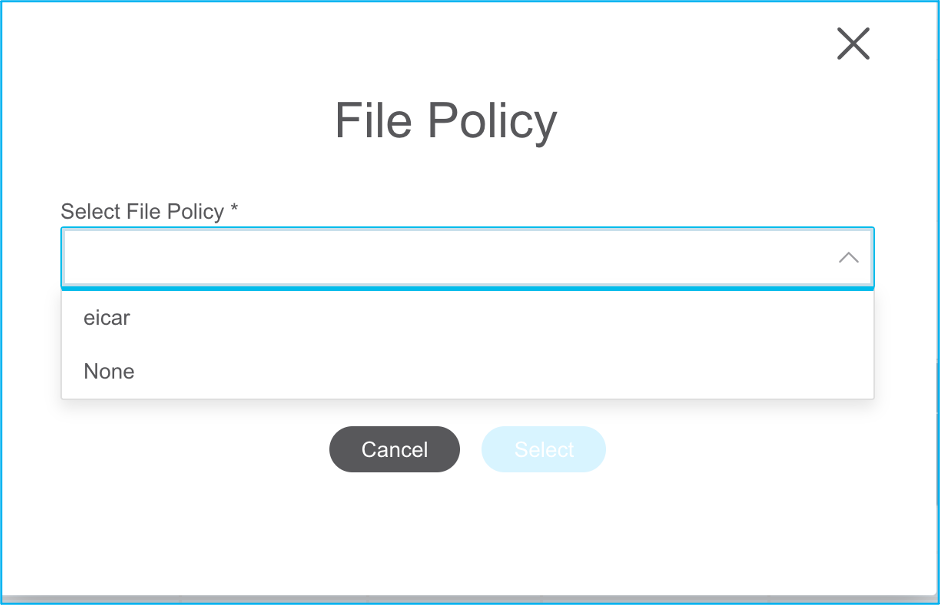

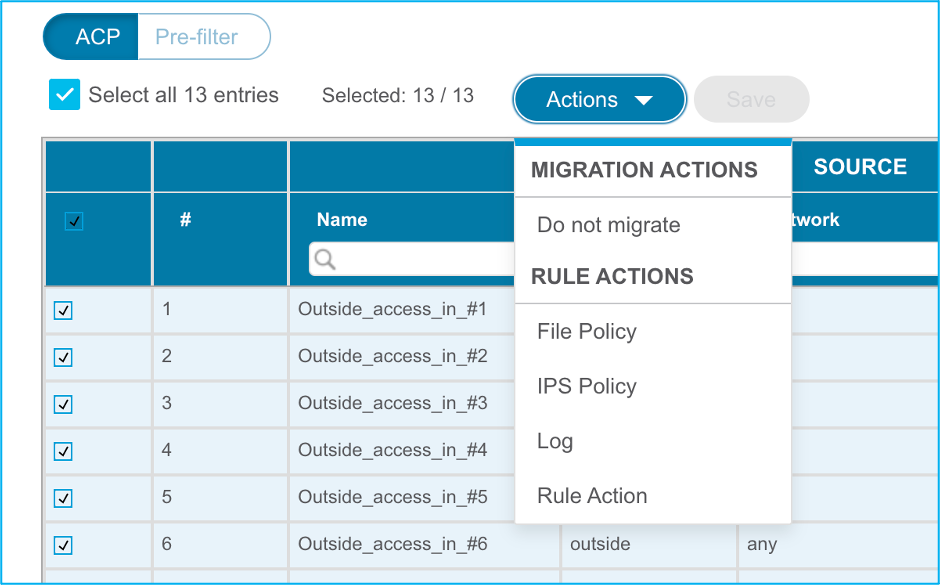

19. As ações de migração podem ser escolhidas conforme mostrado na imagem, se você quiser editar qualquer regra. Os recursos de FTD para adicionar arquivos e a política de IPS podem ser executados nesta etapa.

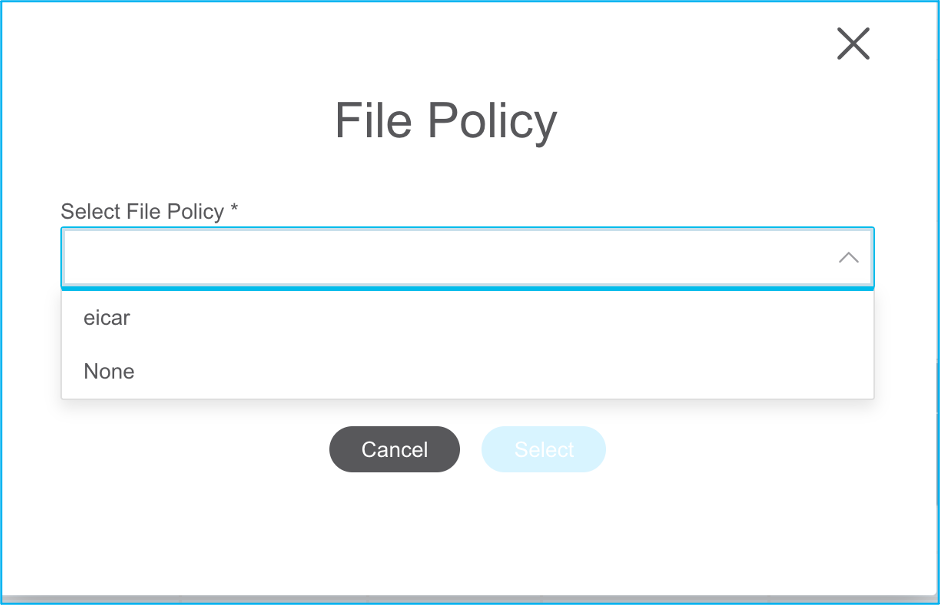

Observação: se as políticas de arquivo já existirem no FMC, elas serão preenchidas conforme mostrado na imagem. O mesmo se aplica às políticas de IPS juntamente com as políticas padrão.

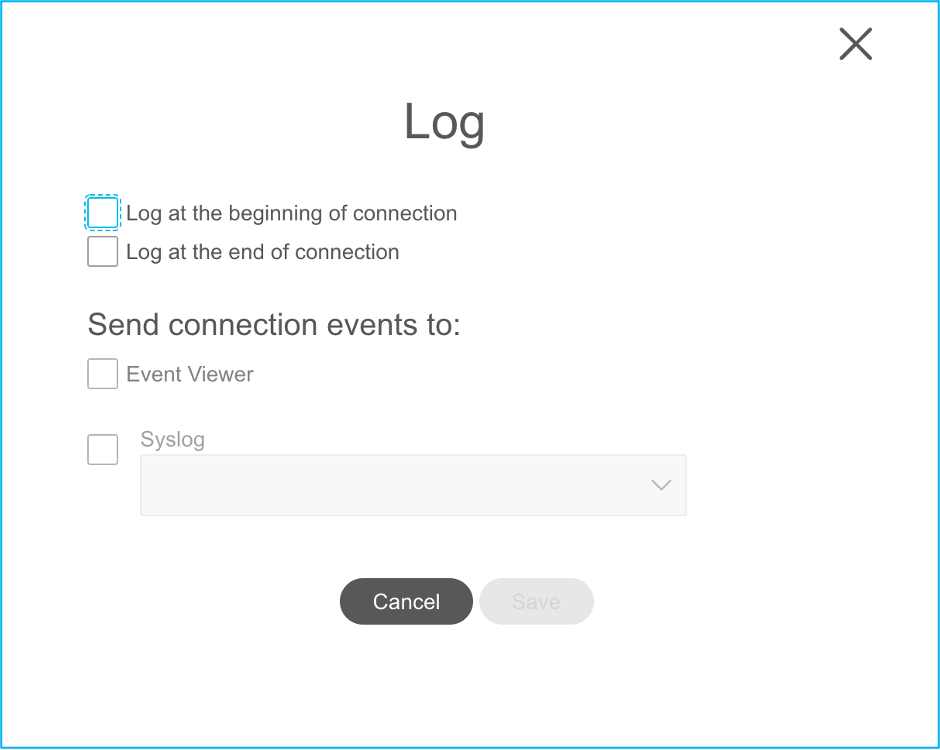

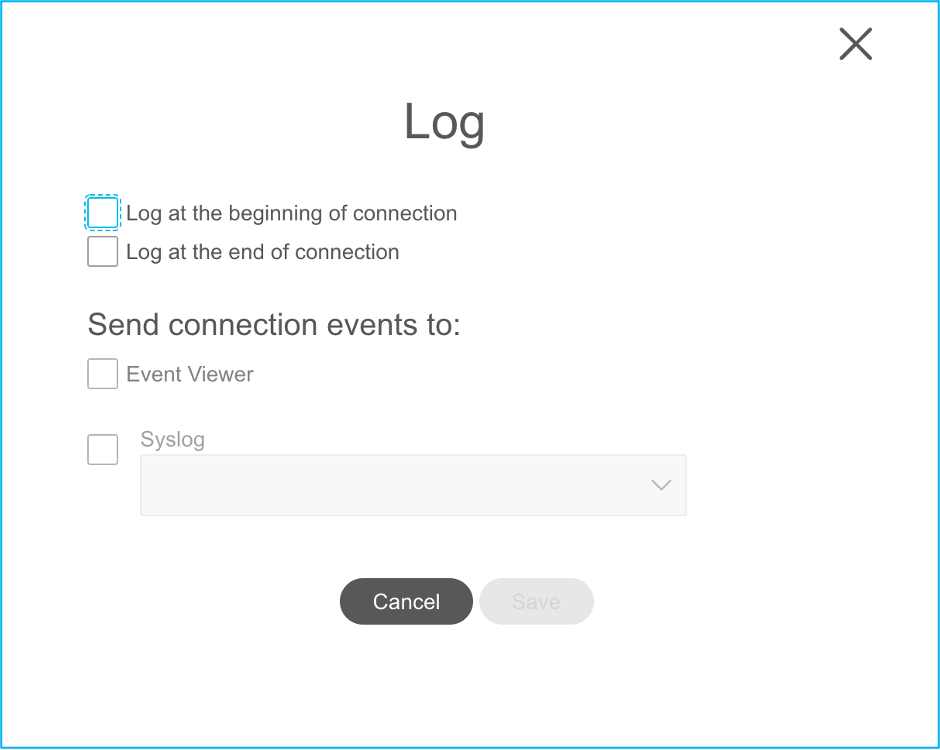

A configuração do log pode ser feita para as regras necessárias. A configuração do Servidor syslog existente no FMC pode ser escolhida nesta etapa.

As ações de regra escolhidas são destacadas de acordo com cada regra.

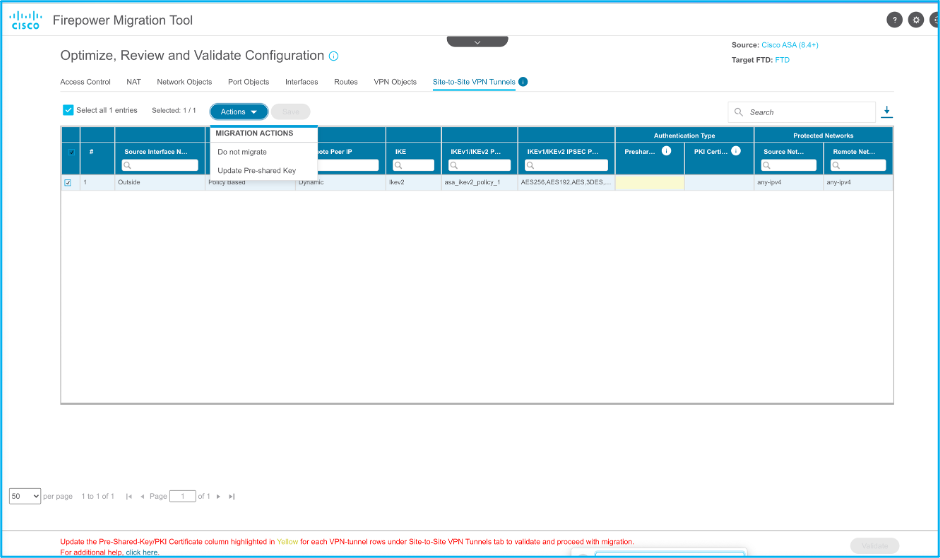

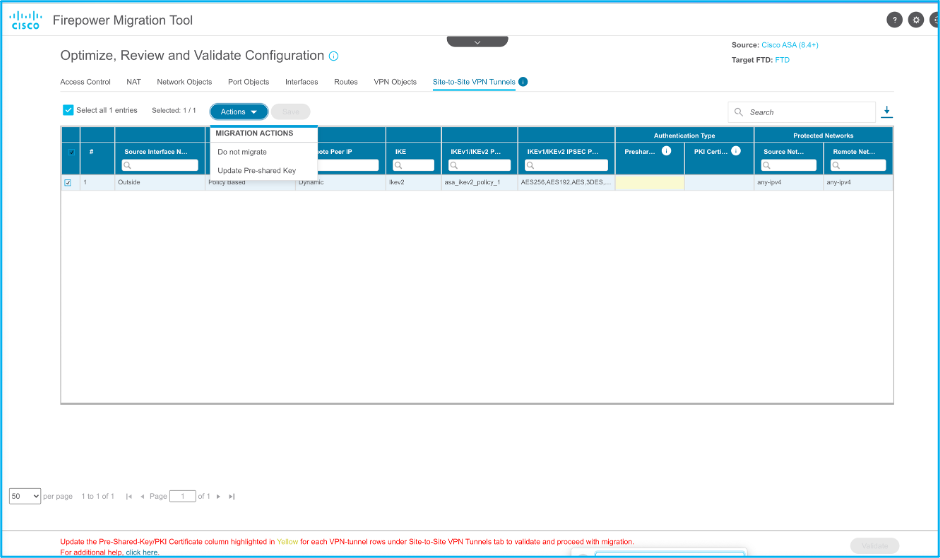

20. Da mesma forma, Network Address Translation (NAT), Network Objects, Port Objects, Interfaces, Routes, VPN Objects, Site-to-Site VPN Tunnels e outros elementos, conforme a sua configuração, podem ser revisados passo a passo.

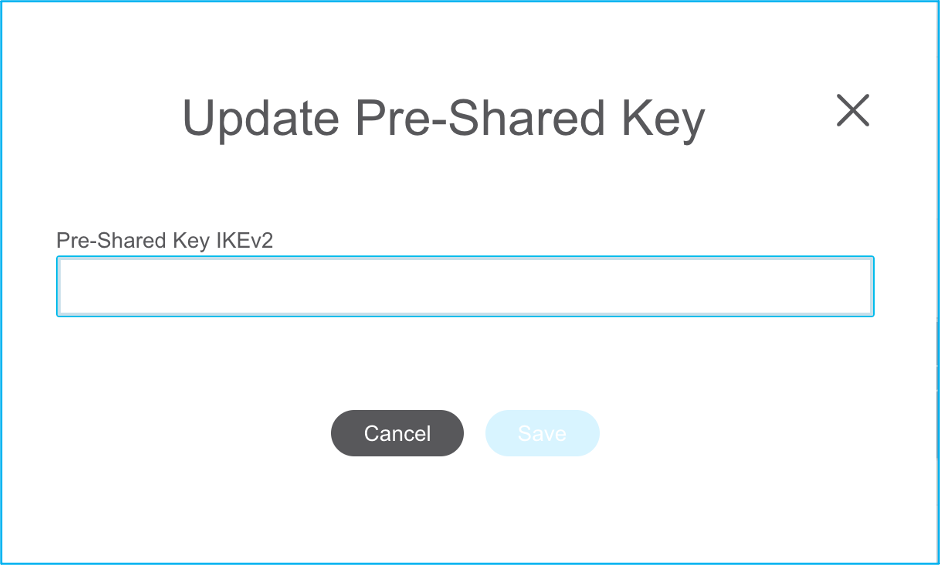

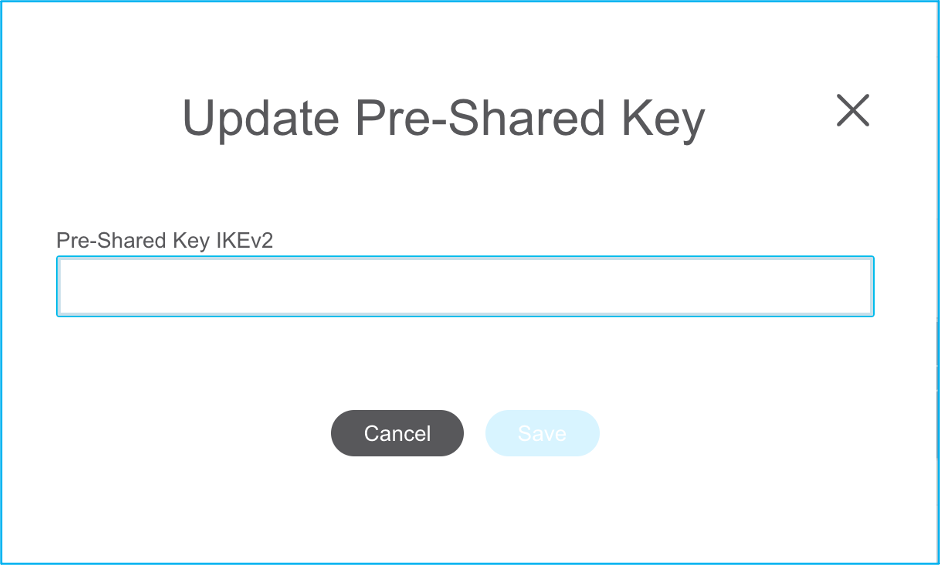

Observação: o alerta é notificado conforme mostrado na imagem para atualizar a chave pré-compartilhada, já que ela não é copiada no arquivo de configuração do ASA. Navegue para Ações > Atualizar chave pré-compartilhada para inserir o valor.

21. Finalmente, clique no ícone Validar na parte inferior direita da tela, como mostrado na imagem:

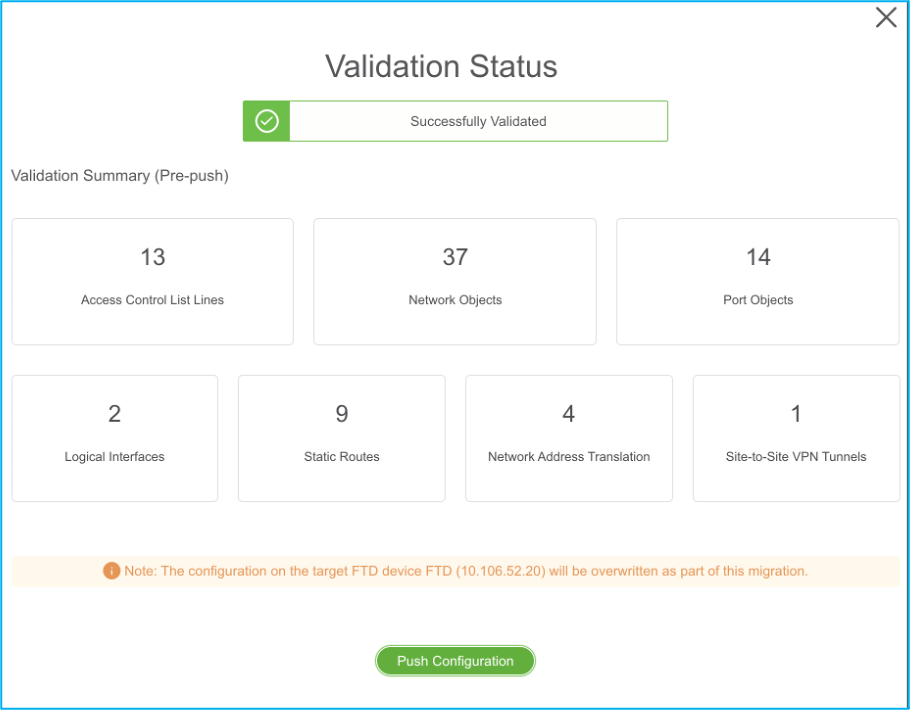

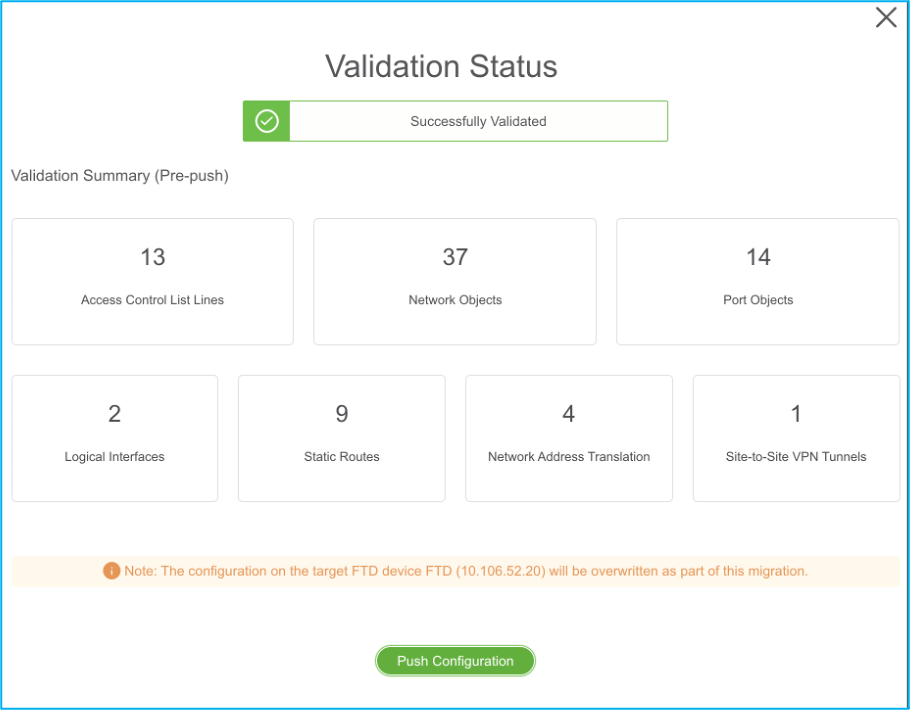

22. Uma vez que a validação seja bem-sucedida, clique em Configuração Push como mostrado na imagem:

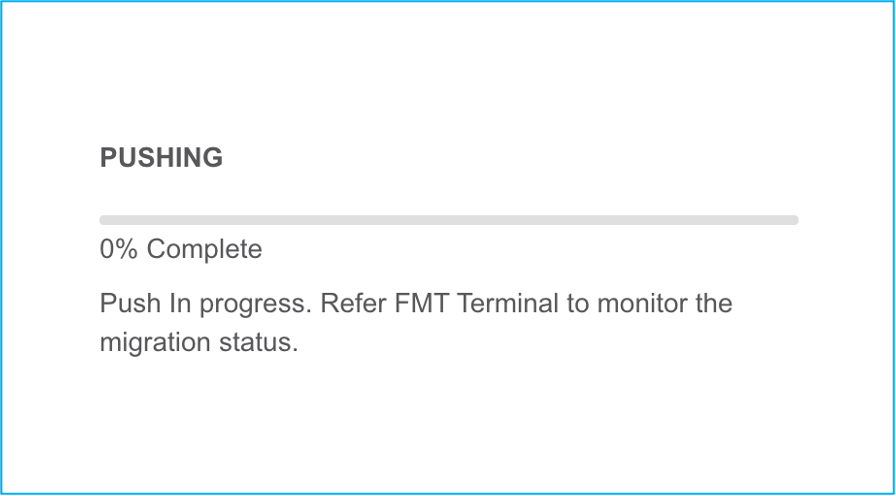

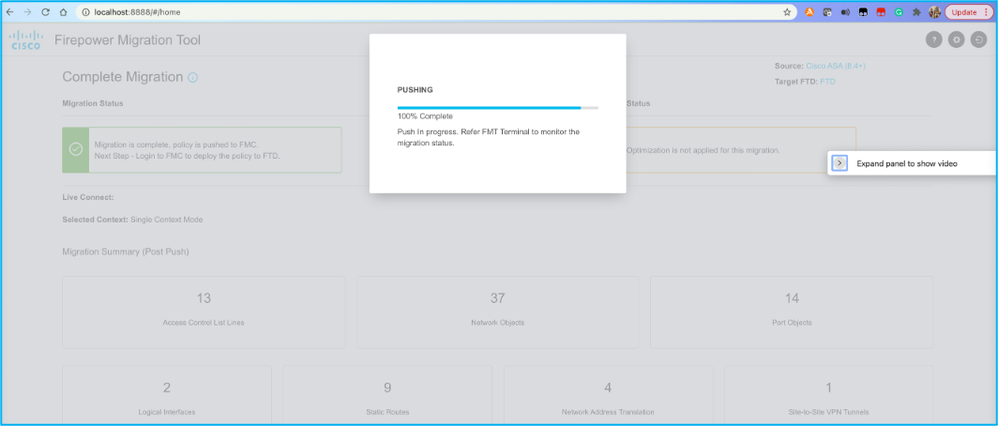

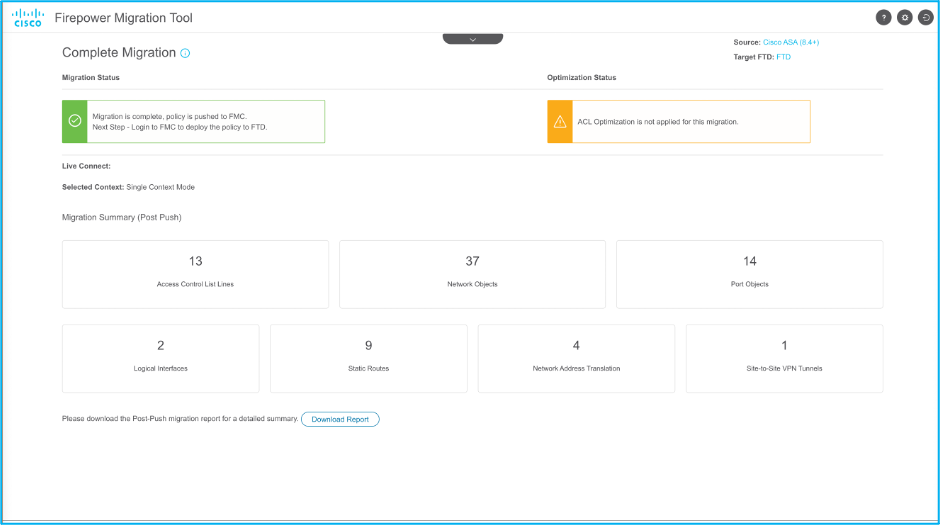

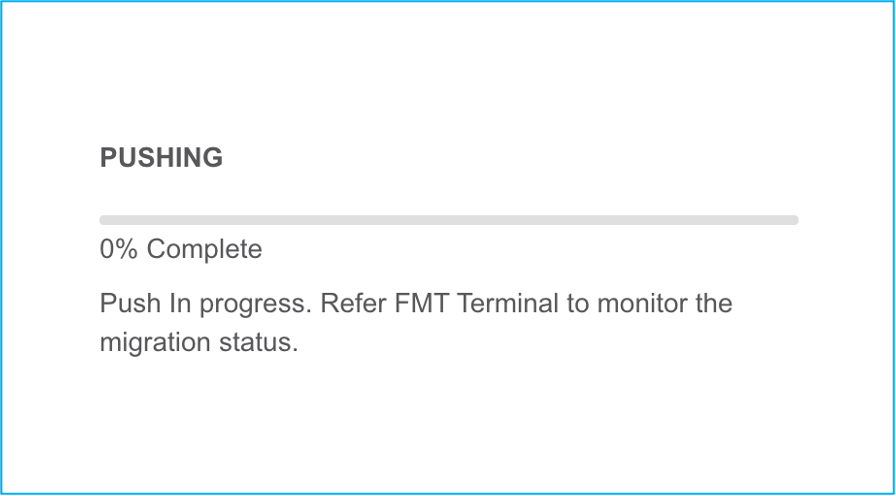

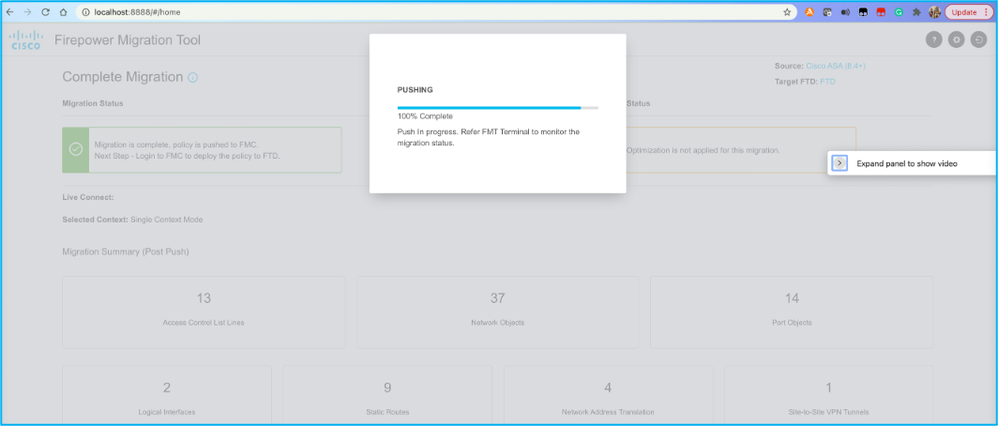

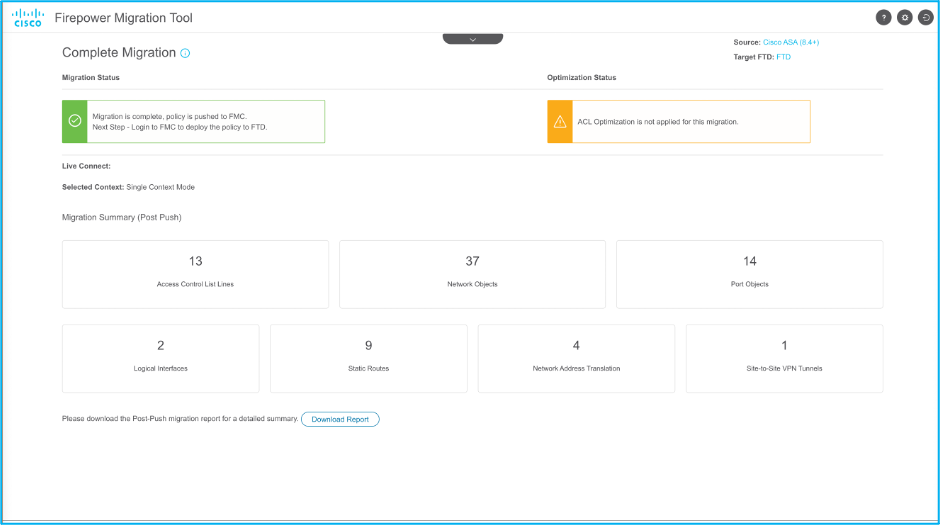

23. Quando a migração for bem-sucedida, a mensagem exibida será mostrada na imagem.

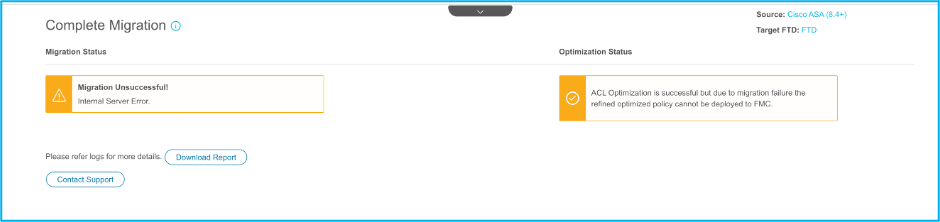

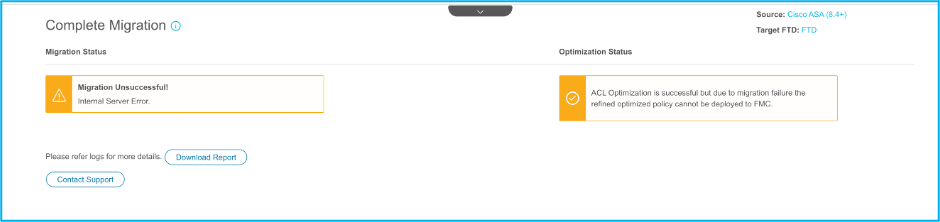

Observação: se a migração não for bem-sucedida, clique em Download do relatório para exibir o relatório de pós-migração.

Verificar

Use esta seção para confirmar se a sua configuração funciona corretamente.

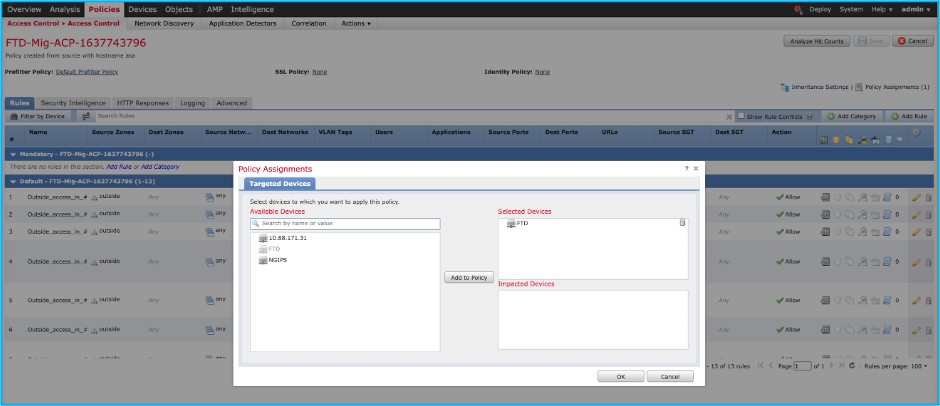

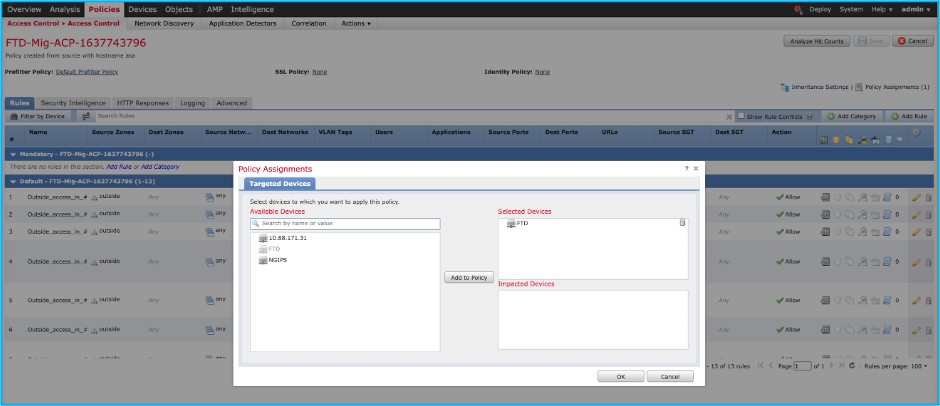

Validação no CVP:

- Navegue até

Policies > Access Control > Access Control Policy > Policy Assignmentpara confirmar se o FTD selecionado está preenchido.

Observação: a política de controle de acesso à migração tem um nome com o prefixoFTD-Mig-ACP. Se nenhum FTD tiver sido selecionado anteriormente, o FTD deverá ser selecionado no FMC.

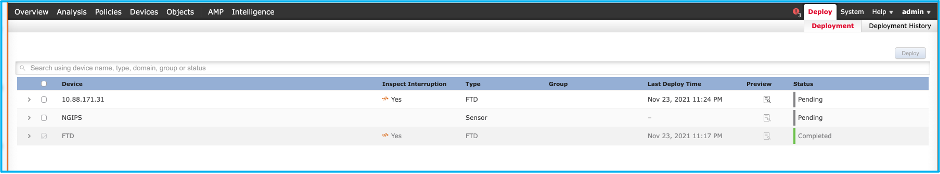

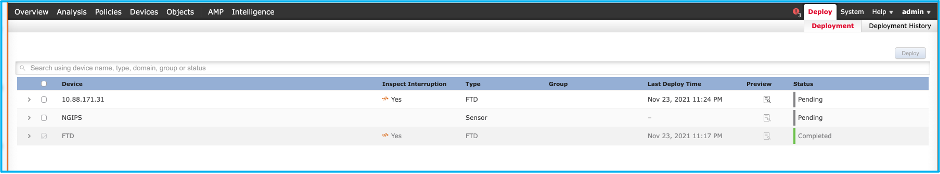

2. Envie a política para o FTD. Navegue atéDeploy > Deployment > FTD Name > Deploycomo mostrado na imagem:

Erros conhecidos relacionados à ferramenta de migração do Firepower

- ID de bug Cisco CSCwa56374 - Ferramenta FMT trava na página de mapeamento de zona com erro com alta utilização de memória

- ID de bug Cisco CSCvz8730 - Falha no envio da interface para o tipo de interface de gerenciamento de canal de porta FTD

- ID de bug Cisco CSCvx21986 - Migração de canal de porta para plataforma de destino - FTD virtual não suportado

- ID de bug Cisco CSCvy63003 - A ferramenta de migração deve desativar o recurso de interface se o FTD já fizer parte do cluster

- ID de bug Cisco CSCvx08199 - A ACL precisa ser dividida quando a referência do aplicativo é superior a 50

Informações Relacionadas

Feedback

Feedback