Introdução

Este documento descreve as etapas que devem ser seguidas para investigar o motivo pelo qual os endpoints não atualizam as definições TETRA dos servidores de atualização de definições TETRA da Cisco.

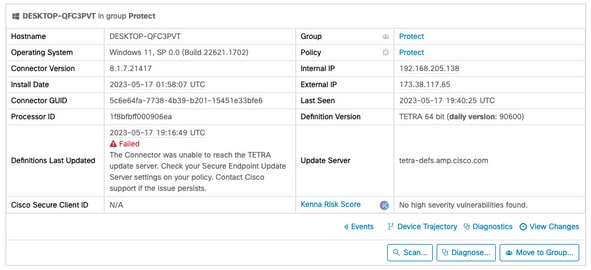

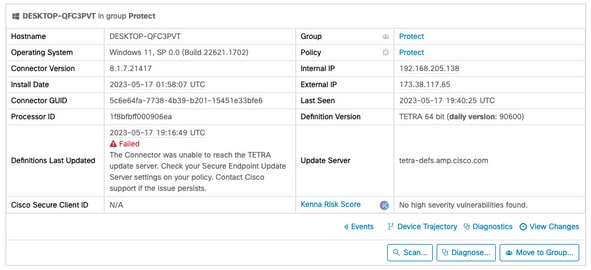

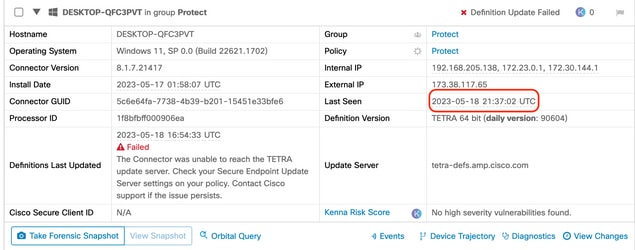

Definitions Last Updated failure exibido no Secure Endpoint Console é exibido em Computer details, como mostrado abaixo.

Troubleshooting

O Cisco Secure Endpoint para Windows requer uma conexão sustentada com o servidor de definição TETRA para baixar as atualizações.

Erros comuns no download das definições de TETRA incluem:

- Falha ao resolver o endereço do servidor

- Falha ao validar o Certificado SSL (incluindo verificação da Lista de certificados revogados)

- Interrupção durante o download

- Falha na conexão com o servidor proxy

- Falha ao autenticar no servidor proxy

Se ocorrer uma falha ao tentar baixar as definições TETRA, a próxima tentativa ocorrerá no próximo intervalo de atualização ou se uma atualização manual iniciada pelo usuário.

Verificando a Conectividade Relatada do Ponto de Extremidade no Console de Ponto de Extremidade Seguro

O Console de endpoint seguro mostra se o endpoint está se conectando regularmente. Verifique se os endpoints estão ativos e têm um status "Visto pela última vez" recente. Se os endpoints não estiverem fazendo check-in com o Console de endpoint seguro, isso indica que o endpoint não está ativo ou tem alguns problemas de conectividade.

A Cisco lança uma média de 4 atualizações de definição diariamente e, se em qualquer ponto durante o dia, se o endpoint falhar no download da atualização, o conector publicará um erro de falha. Considerando essa frequência, somente se os terminais estiverem constantemente conectados e tiverem uma conexão de rede estável com o servidor TETRA durante todo o processo, os terminais reportarão como "Dentro da Política".

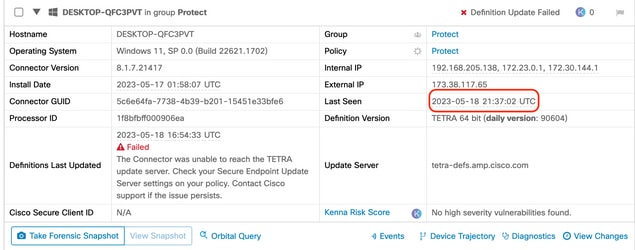

O status "Visto pela última vez" está na página de detalhes do computador, como circulado abaixo:

Se o ponto final estiver se conectando e um erro for relatado indicando que as definições não foram baixadas, mas estão sendo vistas pelo console, o problema pode ser intermitente. Uma investigação mais profunda pode ser conduzida se a diferença de tempo for grande entre "Último visto" e "Últimas definições atualizadas".

Verificando a conectividade no endpoint

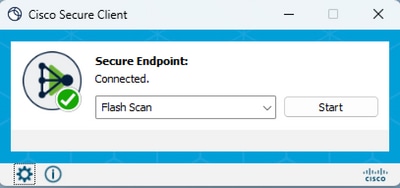

Os usuários finais podem verificar a conectividade usando a interface de UI.

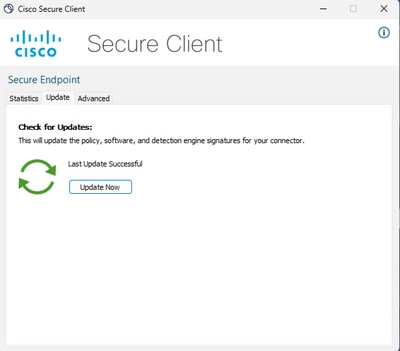

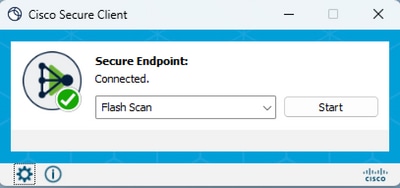

Abrir o Cisco Secure Client exibe o status da conectividade.

A ConnectivityTool pode ser usada quando o ponto de extremidade não está conectado e relata problemas de conexão. Isso está incluído na IPSupportTool que gera o pacote de suporte.

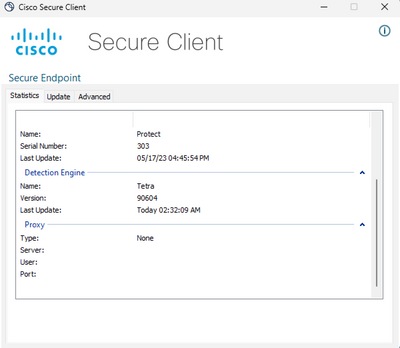

Verificando definições TETRA no endpoint

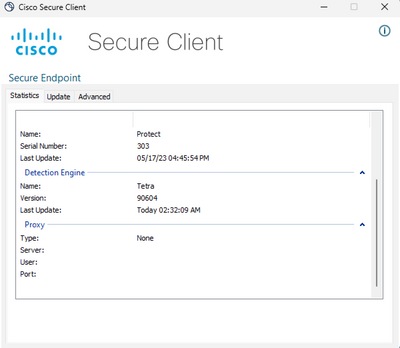

O Cisco Secure Client fornece informações sobre as definições TETRA atuais carregadas pelo conector de ponto final. O usuário final pode abrir o cliente e verificar as configurações de Ponto de Extremidade Seguro. Na guia Estatísticas, a definição atual para TETRA está disponível.

Além disso, os detalhes de definição atuais do TETRA são relatados pela ferramenta AmpCLI no endpoint. Veja a seguir um exemplo do comando:

PS C:\Program Files\Cisco\AMP\8.1.7.21417> .\AmpCLI.exe posture

{"agent_uuid":"5c6e64fa-7738-4b39-b201-15451e33bfe6","connected":true,"connector_version":"8.1.7","engines":[{"definitions":[{"last_successful_update":1684423727,"name":"Tetra","timestamp":1684387929,"version":90604}],"enabled":true,"name":"Tetra"},{"enabled":false,"name":"Spero"},{"enabled":false,"name":"Ethos"},{"definitions":[{"name":"BP","timestamp":1684352756,"version":8405}],"enabled":true,"name":"BP"},{"definitions":[{"name":"SCS","timestamp":1684352755,"version":8405}],"enabled":true,"name":"SCS"}],"last_scan":1684429124,"last_scan_status":true,"protect_file_mode":true,"protect_process_mode":true,"running":true}

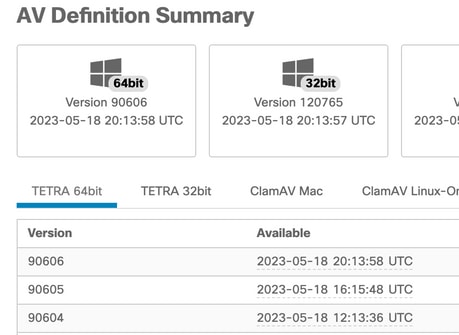

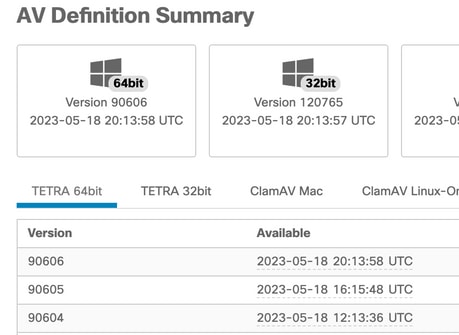

As versões de definição são exibidas para cada um dos mecanismos, incluindo TETRA. Nesta saída acima, é a versão 90604. Isso pode ser comparado com o Secure Endpoint Console em: Gerenciamento > Resumo de Definição de AV. Um exemplo da página é mostrado abaixo.

Se a versão ainda estiver atrasada e o status do conector estiver conectado, uma atualização das definições ou a verificação da conectividade do endpoint com o servidor TETRA pode ser realizada.

Forçando uma atualização de definições TETRA no endpoint

Os usuários finais podem iniciar e verificar o progresso do download do TETRA. Para que o usuário dispare a atualização, a opção precisa ser definida na política. Na página de configurações da política Advanced Settings > Client User Interface, as configurações Allow user to update TETRA definitions precisam ser habilitadas para que as definições sejam disparadas pelo usuário.

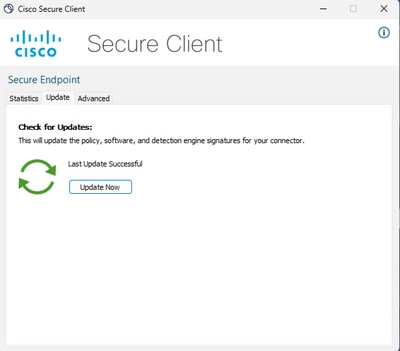

No Cisco Secure Client, o usuário final pode abrir o cliente e verificar as configurações para Secure Endpoint. O usuário pode clicar em "Atualizar agora" para acionar a atualização de definição TETRA como mostrado abaixo:

Se você estiver executando o AMP for Endpoints Connector versão 7.2.7 e posterior, poderá usar um novo switch "-forceupdate" para forçar o conector a baixar as definições TETRA.

C:\Program Files\Cisco\AMP\8.1.7.21417\sfc.exe -forceupdate

Após a atualização ser forçada, a definição de TETRA pode ser verificada novamente para ver se ocorre uma atualização. Se ainda não ocorrer uma atualização, a conexão com o servidor TETRA precisará ser verificada.

Verificando a conectividade do servidor de definição TETRA no endpoint

A política de ponto de extremidade inclui o servidor de definição que o ponto de extremidade contata para baixar as definições.

A página de detalhes do computador inclui o servidor de atualização. A imagem abaixo mostra onde o servidor de atualização é mostrado:

Na nuvem pública, o nome do servidor necessário ao qual o endpoint pode se conectar está listado em: Endereços de servidor necessários para operações adequadas de análise de malware e endpoint seguro da Cisco

Validação de conexão direta

No endpoint, o seguinte comando pode ser executado para verificar a pesquisa DNS no servidor de atualização:

PS C:\Program Files\Cisco\AMP> Resolve-DnsName -Name tetra-defs.amp.cisco.com

Name Type TTL Section IPAddress

---- ---- --- ------- ---------

tetra-defs.amp.cisco.com A 5 Answer 192.XXX.X.XX

tetra-defs.amp.cisco.com A 5 Answer 192.XXX.X.X

tetra-defs.amp.cisco.com A 5 Answer 192.XXX.X.X

Se o IP for resolvido, a conexão com o servidor poderá ser testada. Uma resposta válida será semelhante a esta:

PS C:\Program Files\Cisco\AMP> curl.exe -v https://tetra-defs.amp.cisco.com

* Trying 192.XXX.X.X:443...

* Connected to tetra-defs.amp.cisco.com (192.XXX.X.X) port 443 (#0)

* schannel: disabled automatic use of client certificate

* ALPN: offers http/1.1

* ALPN: server did not agree on a protocol. Uses default.

* using HTTP/1.x

> GET / HTTP/1.1

> Host: tetra-defs.amp.cisco.com

> User-Agent: curl/8.0.1

> Accept: */*

>

* schannel: server closed the connection

< HTTP/1.1 200 OK

< Date: Fri, 19 May 2023 19:13:35 GMT

< Server:

< Last-Modified: Mon, 17 Apr 2023 15:48:54 GMT

< ETag: "0-5f98a20ced9e3"

< Accept-Ranges: bytes

< Content-Length: 0

< Connection: close

< Content-Type: text/html; charset=UTF-8

<

* Closing connection 0

* schannel: shutting down SSL/TLS connection with tetra-defs.amp.cisco.com port 443

Se a conexão não puder ser feita para validar o certificado com o servidor CRL (como commercial.ocsp.identrust.com ou validation.identrust.com), um erro será visto da seguinte forma:

PS C:\Program Files\Cisco\AMP> curl.exe -v https://tetra-defs.amp.cisco.com

* Trying 192.XXX.X.XX:443...

* Connected to tetra-defs.amp.cisco.com (192.XXX.X.XX) port 443 (#0)

* schannel: disabled automatic use of client certificate

* ALPN: offers http/1.1

* schannel: next InitializeSecurityContext failed: Unknown error (0x80092013) - The revocation function was unable to check revocation because the revocation server was offline.

* Closing connection 0

* schannel: shutting down SSL/TLS connection with tetra-defs.amp.cisco.com port 443

curl: (35) schannel: next InitializeSecurityContext failed: Unknown error (0x80092013) - The revocation function was unable to check revocation because the revocation server was offline.

Validação de proxy

Se o ponto final estiver configurado para usar um proxy, o último status de erro poderá ser verificado. A execução do PowerShell abaixo pode retornar o último erro da tentativa de atualização TETRA.

PS C:\Program Files\Cisco\AMP> (Select-Xml -Path local.xml -XPath '//tetra/lasterror').Node.InnerText

| Último Código de Erro |

Problema |

Ações |

| 4294965193 |

Não foi possível estabelecer conexão com o proxy |

Verificar a conectividade de rede com o proxy |

| 4294965196 |

Não foi possível autenticar com o proxy |

Verificar credenciais de autenticação para o proxy |

| 4294965187 |

Conectado ao proxy e o download falhou |

Verificar logs de proxy para problemas de download |

|

|

|

Informações adicionais

- Se você estiver vendo pontos de extremidade que estão constantemente falhando em fazer o download das definições TETRA, apesar de concluir as verificações acima, habilite o Conector no modo de depuração para um intervalo de tempo igual ao intervalo de atualização, conforme definido em sua política, e gere o pacote de suporte. Quando o conector estiver no modo de depuração, observe que as capturas de pacotes do Wireshark também devem ser feitas. A captura de pacotes também deve ser executada por um intervalo de tempo igual ao intervalo de atualização definido na sua política. Depois que essas informações forem coletadas, abra um caso do Cisco TAC com essas informações para uma investigação mais detalhada.

Coleta de dados de diagnóstico do conector do AMP para Windows

Feedback

Feedback