Introdução

Este documento descreve como verificar todas as autoridades de certificação instaladas quando a instalação do Secure Endpoint falha devido a erros de certificado.

Componentes Utilizados

- Security Connector (antigo AMP para endpoints) 6.3.1 em diante

- Windows 7 em diante

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Problema

Se você tiver problemas com o Secure Endpoint Connector for Windows, verifique os logs neste local.

C:\ProgramData\Cisco\AMP\immpro_install.log

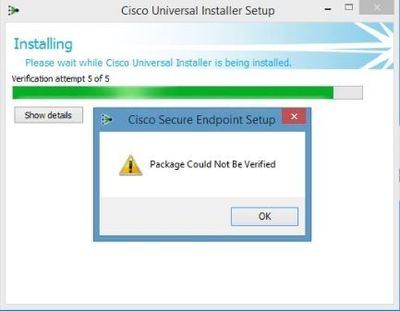

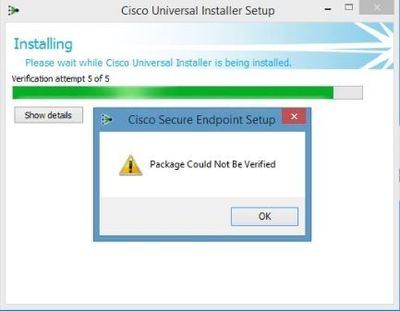

Se você vir esta mensagem ou uma semelhante.

ERROR: Util::VerifyAll: signature verification failed : -2146762487 : A certificate chain processed, but terminated in a root certificate which is not trusted by the trust provider.

Package could not be verified

Verifique se você tem todos os certificados RootCA necessários instalados.

Solução

Etapa 1. Abra o PowerShell com privilégios administrativos e execute o comando.

Get-ChildItem -Path Cert:LocalMachine\Root

O resultado mostra uma lista de certificados RootCA instalados armazenados em um computador.

Etapa 2. Compare as impressões digitais obtidas na Etapa 1 com as listadas na Tabela 1, abaixo:

| Impressão digital |

Nome do assunto/Atributos |

| 3B1EFD3A66EA28B16697394703A72CA340A05BD5 |

CN=Microsoft Root Certificate Authority 2010, O=Microsoft Corporation, L=Redmond, S=Washington, C=US |

| D69B561148F01C77C54578C10926DF5B856976AD |

CN=GlobalSign, O=GlobalSign, OU=GlobalSign, CA Raiz de GlobalSign - R3 |

| D4DE20D05E66FC53FE1A50882C78DB2852CAE474 |

CN=Baltimore CyberTrust Root, OU=CyberTrust, O=Baltimore, C=IE |

| D1EB23A46D17D68FD92564C2F1F1601764D8E349 |

CN=AAA Certificate Services, O=Comodo CA Limited, L=Salford, S=Greater Manchester, C=GB |

| B1BC968BD4F49D622A89A81F2150152A41D829C |

CN=GlobalSign CA raiz, OU=CA raiz, O=GlobalSign nv-sa, C=BE |

| AD7E1C28B064EF8F6003402014C3D0E3370EB58A |

OU=Autoridade de certificação Starfield Class 2, O="Starfield Technologies, Inc.", C=US |

| A8985D3A65E5E5C4B2D7D66D40C6DD2FB19C5436 |

CN=DigiCert Global Root CA, OU=www.digicert.com, O=DigiCert Inc, C=US |

| 742C3192E607E424EB4549542BE1BBC53E6174E2 |

OU=Autoridade pública de certificação primária classe 3, O="VeriSign, Inc.", C=US |

| 5FB7EE0633E259DBAD0C4C9AE6D38F1A61C7DC25 |

CN=DigiCert High Assurance EV Root CA, OU=www.digicert.com, O=DigiCert Inc, C=US |

| 4EB6D578499B1CCF5F581EAD56BE3D9B6744A5E5 |

CN=VeriSign Class 3 Public Primary Certification Authority - G5, OU="(c) 2006 VeriSign, Inc. - Somente para uso autorizado", OU=VeriSign Trust Network, O="VeriSign, Inc.", C=US |

| 2796BAE63F1801E277261BA0D77770028F20EEE4 |

OU=Autoridade de certificação Go Daddy Classe 2, O="The Go Daddy Group, Inc.", C=US |

| 0563B8630D62D75ABBC8AB1E4BDFB5A899B24D43 |

CN=DigiCert Assured ID Root CA, OU=www.digicert.com, O=DigiCert Inc, C=US |

| DFB16CD4931C973A2037D3FC83A4D7D775D05E4 |

CN=DigiCert Trusted Root G4, OU=www.digicert.com, O=DigiCert Inc, C=US |

| CA3AFBCF1240364B44B216208880483919937CF7 |

CN=QuoVadis Root CA 2, O=QuoVadis Limited, C=BM |

| 2B8F1B57330DBBA2D07A6C51F70EE90DDAB9AD8E |

CN=USERTrust RSA Certification Authority, O=The USERTRUST Network, L=Jersey City, S=New Jersey, C=US |

| F40042E2E5F7E8EF8189FED15519AECE42C3BFA2 |

CN=Microsoft Identity Verification Root Certificate Authority 2020, O=Microsoft Corporation, L=Redmond, S=Washington, C=US |

| DF717EAA4AD94EC9558499602D48DE5FBCF03A25 |

CN=IdenTrust Commercial Root CA 1,O=IdenTrust,C=US |

Tabela 1. Lista de certificados necessários para o Cisco Secure Connector.

Etapa 3. Faça o download de certificados que não estão presentes no armazenamento da máquina a partir dos emissores no formato PEM.

Tip: Você pode pesquisar o certificado pela impressão digital na Internet. Eles definem exclusivamente o certificado.

Etapa 4. Abra o console do mmc no menu Iniciar.

Etapa 5. Navegue até Arquivo > Adicionar/Remover snap-in... > Certificados > Adicionar > Conta do computador > Avançar > Concluir > OK.

Etapa 6. Abrir Certificados em Autoridades de Certificação Raiz Confiáveis. Clique com o botão direito do mouse na pasta Certificados, selecione Todas as Tarefas > Importar... e continue o assistente para importar o certificado até que ele apareça na pasta Certificados.

Etapa 7. Repita a etapa 6 se tiver mais certificados para importar.

Etapa 8. Depois de importar todos os certificados, verifique se a instalação do AMP for Endpoints Connector foi bem-sucedida. Se não estiver, verifique novamente os logs no arquivo immro_install.log.

Feedback

Feedback