Solucionar problemas comuns de comunicação do AnyConnect no ASA

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve como solucionar alguns dos problemas de comunicação mais comuns do Cisco AnyConnect Secure Mobility Client no ASA.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Cisco AnyConnect Secure Mobility Client

- Dispositivo de segurança adaptável (ASA)

Componentes Utilizados

- ASA 9.12 gerenciado pelo ASDM 7.13

- AnyConnect 4.8

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Processo de solução de problemas recomendado

Este guia se aplica a problemas comuns de comunicação que você tem quando se conecta a um gateway de VPN de cliente de acesso remoto (ASA). Estas seções abordam e fornecem soluções para os problemas:

- Os clientes do AnyConnect não podem acessar recursos internos

- Os clientes do AnyConnect não têm acesso à Internet

- Os clientes do AnyConnect não podem se comunicar entre si

- Os clientes do AnyConnect não conseguem estabelecer chamadas telefônicas

- Os Clientes AnyConnect Podem Estabelecer Chamadas Telefônicas, Mas Não Há Áudio Nas Chamadas

Os clientes do AnyConnect não podem acessar recursos internos

Conclua estes passos:

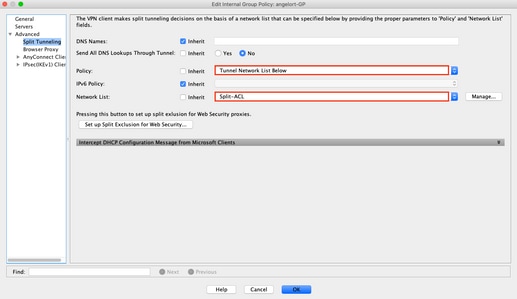

Etapa 1. Verifique a configuração do túnel dividido.

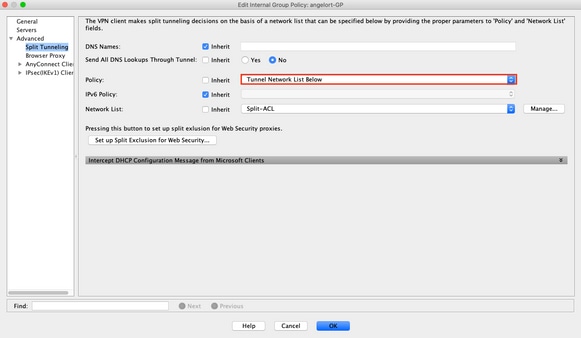

- Navegue para o Perfil de conexão ao qual os usuários estão conectados: Configuração > VPN de acesso remoto > Acesso à rede (cliente) > Perfil de conexão do AnyConnect > Selecionar o perfil

- Navegue até a diretiva de grupo atribuída a esse perfil: Diretiva de grupo > Gerenciar > Editar > Avançado > Divisão de túnel

- Verifique a configuração do túnel dividido.

Configuração via CLI Equivalente:

ASA#show running-config tunnel-group

tunnel-group AnyConnectTG type remote-access

tunnel-group AnyConnectTG general-attributes

default-group-policy AnyConnectGP-Split

tunnel-group AnyConnectTG webvpn-attributes

group-alias AnyConnectTG enable

ASA#show running-config group-policy AnyConnectGP-Split

group-policy AnyConnectGP-Split internal

atributos de divisão do AnyConnectGP da política de grupo

dns-server value 10.0.1.1

vpn-tunnel-protocol ikev2 ssl-client

split-tunnel-policy tunnelspecified

split-tunnel-network-list value Split-ACL

split-dns none

split-tunnel-all-dns disable

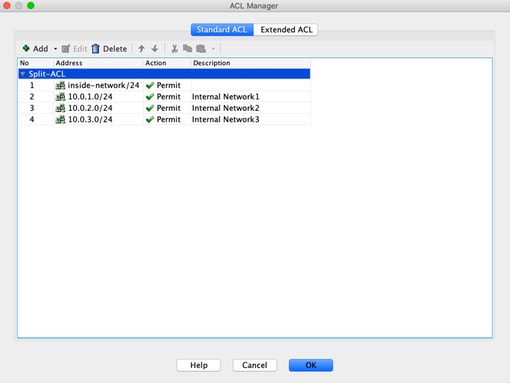

- Se configurado como redes de túnel listadas abaixo, verifique a configuração da Lista de controle de acesso (ACL).

Na mesma janela, navegue até Manage > Select the Access List > Edit the Access List for Split Tunnel (Gerenciar > Selecionar a lista de acesso > Editar a lista de acesso para túnel dividido)

- Certifique-se de que as redes que você tenta acessar a partir do AnyConnect VPN Client estejam listadas nessa ACL (Access Control List, lista de controle de acesso).

Configuração via CLI Equivalente:

ASA#show running-config access-list Split-ACL

access-list Split-ACL standard permit 10.28.28.0 255.255.255.0

access-list Split-ACL remark Internal Network1

access-list Split-ACL standard permit 10.0.1.0 255.255.255.0

access-list Split-ACL remark Internal Network2

access-list Split-ACL standard permit 10.0.2.0 255.255.255.0

access-list Split-ACL remark Internal Network3

access-list Split-ACL standard permit 10.0.3.0 255.255.255.0

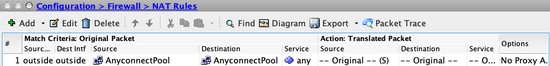

Etapa 2. Verifique a configuração de isenção de NAT.

Lembre-se de que você deve configurar uma regra de isenção de NAT para evitar que o tráfego seja convertido para o endereço IP da interface, normalmente configurado para acesso à Internet (com Port Address Translation)PAT).

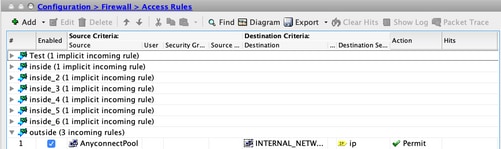

- Navegue até a configuração NAT: Configuration > Firewall > NAT Rules

- Verifique se a regra de isenção de NAT está configurada para as redes origem (interna) e destino (AnyConnect VPN Pool) corretas. Além disso, verifique se as interfaces de origem e destino corretas foram selecionadas.

Observação: quando as regras de isenção de NAT estiverem configuradas, verifique as opções no-proxy-arp e execute route-lookup como uma prática recomendada.

Configuração via CLI Equivalente:

ASA#show running-config nat

nat (inside,outside) source static INTERNAL_NETWORKS INTERNAL_NETWORKS destination static AnyConnectPool AnyConnectPool no-proxy-arp route-lookup

ASA#show running-config object-group id INTERNAL_NETWORKS

object-group network INTERNAL_NETWORKS

objeto de rede InternalNetwork1

objeto de rede InternalNetwork2

objeto de rede InternalNetwork3

ASA#show running-config object id InternalNetwork1

objeto rede InternalNetwork1

sub-rede 10.0.1.0 255.255.255.0

ASA#show running-config object id InternalNetwork2

objeto rede InternalNetwork2

sub-rede 10.0.2.0 255.255.255.0

ASA#show running-config object id InternalNetwork3

objeto rede InternalNetwork3

sub-rede 10.0.3.0 255.255.255.0

ASA#show running-config object id AnyConnectPool

AnyConnectPool de rede de objeto

sub-rede 192.168.1.0 255.255.255.0

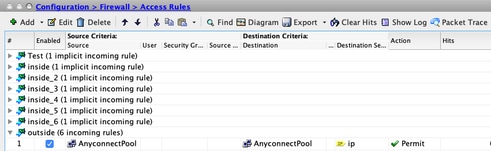

Etapa 3. Verifique as regras de acesso.

De acordo com sua configuração de regras de acesso, certifique-se de que o tráfego dos clientes do AnyConnect tenha permissão para acessar as redes internas selecionadas.

Configuração via CLI Equivalente:

ASA#show run access-group

access-group outside_access_in na interface externa

ASA#show run access-list outside_access_in

access-list outside_access_in extended permit ip object AnyConnectPool object-group INTERNAL_NETWORKS log disable

Os clientes do AnyConnect não têm acesso à Internet

Há dois cenários possíveis para esse problema:

O Tráfego Destinado À Internet Não Deve Passar Pelo Túnel VPN

Certifique-se de que a Diretiva de Grupo esteja configurada para o túnel Dividido como redes de túnel listadas abaixo e NÃO como redes de túnel para todas.

Configuração via CLI Equivalente:

ASA#show running-config tunnel-group

tunnel-group AnyConnectTG type remote-access

tunnel-group AnyConnectTG general-attributes

default-group-policy AnyConnectGP-Split

tunnel-group AnyConnectTG webvpn-attributes

group-alias AnyConnectTG enable

ASA#show run group-policy AnyConnectGP-Split

group-policy AnyConnectGP-Split internal

atributos de divisão do AnyConnectGP da política de grupo

dns-server value 10.0.1.1

vpn-tunnel-protocol ikev2 ssl-client

split-tunnel-policy tunnelspecified

valor de lista de rede de túnel dividido Split-ACL

split-dns none

split-tunnel-all-dns disable

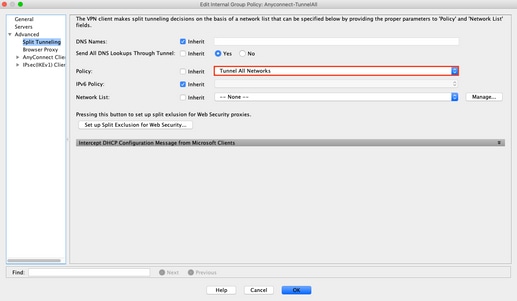

O Tráfego Destinado À Internet Deve Passar Pelo Túnel VPN

Nesse caso, a configuração de política de grupo mais comum para túnel dividido seria selecionar Túnel Todas as Redes.

Configuração via CLI Equivalente:

ASA#show run tunnel-group

tunnel-group AnyConnectTG type remote-access

tunnel-group AnyConnectTG general-attributes

default-group-policy AnyConnectGP-Split

tunnel-group AnyConnectTG webvpn-attributes

group-alias AnyConnectTG enable

ASA#show run group-policy AnyConnectGP-Split

group-policy AnyConnectGP-Split internal

atributos de divisão do AnyConnectGP da política de grupo

dns-server value 10.0.1.1

vpn-tunnel-protocol ikev2 ssl-client

split-tunnel-policy tunnelall

split-dns none

split-tunnel-all-dns disable

Etapa 1. Verifique a configuração de isenção de NAT para acessibilidade da rede interna.

Lembre-se de que ainda precisamos configurar uma regra de isenção de NAT para ter acesso à rede interna. Revise a Etapa 2 da seção anterior.

Etapa 2. Verifique a configuração do hairpin para conversões dinâmicas.

Para que os clientes AnyConnect tenham acesso à Internet através do túnel VPN, você precisa verificar se a configuração do NAT Hairpin está correta para que o tráfego seja convertido para o endereço IP da interface.

- Navegue até a configuração NAT: Configuration > Firewall > NAT Rules

- Certifique-se de que a regra PAT dinâmico (Ocultar) esteja configurada para a interface correta (link ISP) como origem e destino (hairpin). Além disso, verifique se a rede usada para o pool de endereços do AnyConnect VPN está selecionada em Endereço de origem original e se a interface externa (ou a interface para acesso à Internet) está selecionada para Fonte traduzida:

Configuração via CLI Equivalente:

ASA#show run object id AnyConnectPool

AnyConnectPool de rede de objeto

interface dinâmica nat (outside,outside)

OU

ASA#show run nat

interface dinâmica AnyConnectPool de origem nat (externa,externa)

Etapa 3. Verifique as regras de acesso.

De acordo com sua configuração de regras de acesso, certifique-se de que o tráfego dos clientes do AnyConnect tenha permissão para acessar os recursos externos.

Configuração via CLI Equivalente:

access-list outside_access_in extended permit ip object AnyConnectPool any

access-list outside_access_in extended permit ip any object AnyConnectPool

access-group outside_access_in na interface externa

Os clientes do AnyConnect não podem se comunicar entre si

Há dois cenários possíveis para esse problema:

Clientes AnyConnect com configuração de túnel em todas as redes no local

Quando Túnel Todas as Redes é configurado para o AnyConnect significa que todo o tráfego, interno e externo, deve ser encaminhado para o headend do AnyConnect, isso se torna um problema quando você tem Network Address Translation (NAT) para acesso público à Internet, já que o tráfego que vem de um cliente AnyConnect destinado a outro cliente AnyConnect é convertido para o endereço IP da interface e, portanto, a comunicação falha.

Etapa 1. Verifique a configuração de isenção de NAT.

Para superar esse problema, uma regra de isenção de NAT manual deve ser configurada para permitir a comunicação bidirecional dentro dos clientes AnyConnect.

- Navegue até a configuração NAT: Configuration > Firewall > NAT Rules.

- Verifique se a regra de isenção de NAT está configurada para as redes origem (AnyConnect VPN Pool) e destino (AnyConnect VPN Pool) corretas. Além disso, verifique se a configuração correta do hairpin está correta.

Configuração via CLI Equivalente:

ASA#show run nat

nat (externo,externo) origem estática AnyConnectPool AnyConnectPool destino estático AnyConnectPool AnyConnectPool no-proxy-arp route-lookup

Etapa 2. Verifique as regras de acesso.

De acordo com sua configuração de regras de acesso, certifique-se de que o tráfego dos clientes AnyConnect seja permitido.

Configuração via CLI Equivalente:

access-list outside_access_in extended permit ip object AnyConnectPool object AnyConnectPool

access-group outside_access_in na interface externa

Clientes AnyConnect com redes de túnel listadas abaixo da configuração em vigor

Com as redes de túnel listadas abaixo configuradas para os clientes AnyConnect, somente o tráfego específico deve ser encaminhado para o através do túnel VPN. No entanto, precisamos garantir que o headend tenha a configuração apropriada para permitir a comunicação dentro dos clientes AnyConnect.

Etapa 1. Verifique a configuração de isenção de NAT.

Verifique a Etapa 1 do ponto 1 nesta mesma seção.

Etapa 2. Verifique a configuração do túnel dividido.

Para que os clientes do AnyConnect se comuniquem entre eles, precisamos adicionar os endereços do pool de VPN na Split-Tunnel Access Control Policy (ACL).

- Leia a Etapa 1 da seção Os clientes do AnyConnect não podem acessar recursos internos.

- Certifique-se de que a rede do AnyConnect VPN Pool esteja listada na Split tunnel Access Control List (ACL).

Observação: se houver mais de um pool de IP para clientes AnyConnect e a comunicação entre os diferentes pools for necessária, certifique-se de adicionar todos os pools na ACL do túnel dividido. Além disso, adicione uma regra de isenção de NAT para os pools de IP necessários.

Configuração via CLI Equivalente:

ip local pool RAVPN-Pool 192.168.1.1-192.168.1.254 máscara 255.255.255.0

tunnel-group AnyConnectTG type remote-access

tunnel-group AnyConnectTG general-attributes

default-group-policy AnyConnectGP-Split

tunnel-group AnyConnectTG webvpn-attributes

group-alias AnyConnectTG enable

group-policy AnyConnectGP-Split internal

atributos de divisão do AnyConnectGP da política de grupo

dns-server value 10.0.1.1

vpn-tunnel-protocol ikev2 ssl-client

split-tunnel-policy tunnelspecified

split-tunnel-network-list value Split-ACL

split-dns none

split-tunnel-all-dns disable

ASA#show run access-list Split-ACL

access-list Split-ACL standard permit 10.28.28.0 255.255.255.0

access-list Split-ACL remark Internal Network1

access-list Split-ACL standard permit 10.0.1.0 255.255.255.0

access-list Split-ACL remark Internal Network2

access-list Split-ACL standard permit 10.0.2.0 255.255.255.0

access-list Split-ACL remark Internal Network3

access-list Split-ACL standard permit 10.0.3.0 255.255.255.0

access-list Split-ACL remark AnyConnect pool subnet

access-list Split-ACL standard permit 192.168.1.0 255.255.255.0

Etapa 3. Verifique as regras de acesso.

De acordo com sua configuração de regras de acesso, certifique-se de que o tráfego dos clientes AnyConnect seja permitido.

Configuração via CLI Equivalente:

access-list outside_access_in extended permit ip object AnyConnectPool object AnyConnectPool

access-group outside_access_in na interface externa

Os clientes do AnyConnect não conseguem estabelecer chamadas telefônicas

Há momentos em que precisamos estabelecer chamadas telefônicas e videoconferências por VPN.

Os clientes do AnyConnect podem se conectar ao headend do AnyConnect sem qualquer problema. Eles podem acessar recursos internos e externos, mas as chamadas telefônicas não podem ser estabelecidas.

Para estes casos, é necessário ter em conta os seguintes pontos:

- Topologia de rede para voz.

- Protocolos envolvidos Por exemplo, Session Initiation Protocol (SIP), Rapid Spanning Tree Protocol (RSTP) e assim por diante.

- Como os telefones VPN se conectam ao Cisco Unified Communications Manager (CUCM).

Por padrão, o ASA tem a inspeção de aplicativos ativada por padrão em seu mapa de política global.

Na maioria dos casos, os telefones VPN não conseguem estabelecer uma comunicação confiável com o CUCM porque o headend do AnyConnect tem uma inspeção de aplicativo habilitada que modifica o tráfego de sinal e voz.

Para obter mais informações sobre o aplicativo de voz e vídeo no qual você pode aplicar a inspeção de aplicativos, consulte o próximo documento:

Capítulo: Inspeção de Protocolos de Voz e Vídeo

Para confirmar se um tráfego de aplicativo é descartado ou modificado pelo mapa de política global, você pode usar o comando show service-policy como mostrado:

ASA#show service-policy

Política global:

Service-policy: global_policy

Mapa de classes: inspection_default

.

<Saída omitida>

.

Inspeção: sip , pacote 792114, bloqueio falha 0, 10670 de queda, reset-drop 0, 5-min-pkt-rate 0 pkts/seg, v6-fail-close 0 sctp-drop-override 0

.

<Saída omitida>

Nesse caso, a inspeção de SIP descarta o tráfego.

Além disso, a inspeção de SIP também pode converter endereços IP dentro do payload, não no cabeçalho IP, causa problemas diferentes, portanto, é recomendável desabilitá-lo quando você quiser usar serviços de voz sobre o AnyConnect VPN.

Para desativar a inspeção de SIP, faça o seguinte:

Etapa 1. Navegue até Configuration > Firewall > Service Policy Rules (Configuração > Firewall > Regras de política de serviço).

Etapa 2. Edite a Regra de política global > Ações de regra.

Desmarque a caixa do protocolo SIP.

Configuração via CLI Equivalente:

ASA#show run policy-map

!

policy-map type inspect dns preset_dns_map

parâmetros

message-length maximum client auto

message-length maximum 512

no tcp-inspection

policy-map global_policy

class inspection_default

inspect dns preset_dns_map

inspect ftp

inspect h323 h225

inspect h323 ras

inspect rsh

inspect rtsp

inspect esmtp

inspect sqlnet

inspecionar skinny

inspect sunrpc

inspect xdmcp

inspecionar sip

inspecionar netbios

inspect tftp

inspect ip-options

!

A próxima etapa é desativar a inspeção SIP:

ASA#configure terminal

ASA(config)# policy-map global_policy

ASA(config-pmap)# class inspection_default

ASA(config-pmap-c)# no inspect sip

Certifique-se de que a inspeção SIP esteja desabilitada no mapa de política global:

ASA#show run policy-map

!

policy-map type inspect dns preset_dns_map

parâmetros

message-length maximum client auto

message-length maximum 512

no tcp-inspection

policy-map global_policy

class inspection_default

inspect dns preset_dns_map

inspect ftp

inspect h323 h225

inspect h323 ras

inspect rsh

inspect rtsp

inspect esmtp

inspect sqlnet

inspecionar skinny

inspect sunrpc

inspect xdmcp

inspecionar netbios

inspect tftp

inspect ip-options

Os Clientes AnyConnect Podem Estabelecer Chamadas Telefônicas, Mas Não Há Áudio Nas Chamadas

Como mencionado na seção anterior, uma necessidade muito comum dos clientes AnyConnect é estabelecer chamadas telefônicas quando conectados à VPN. Em alguns casos, a chamada pode ser estabelecida, no entanto, os clientes podem experimentar falta de áudio nela. Isso se aplica aos próximos cenários:

- Não há áudio na chamada entre um AnyConnect Client e um número externo.

- Nenhum áudio na chamada entre um AnyConnect Client e outro AnyConnect Client.

Para corrigir isso, você pode verificar estas etapas:

Etapa 1. Verifique a configuração do túnel dividido.

- Navegue para o Perfil de conexão ao qual os usuários estão conectados: Configuração > VPN de acesso remoto > Acesso à rede (cliente) > Perfil de conexão do AnyConnect > Selecionar o perfil.

- Navegue até a diretiva de grupo atribuída a esse perfil; Diretiva de grupo > Gerenciar > Editar > Avançado > Divisão de túnel.

- Verifique a configuração do túnel dividido.

- Se configurado como redes de túnel listadas abaixo, verifique a configuração da lista de controle de acesso (ACL).

Na mesma janela, navegue até Manage > Select the Access List > Edit the Access List for Split tunnel. (Gerenciar > Selecionar a lista de acesso > Editar a lista de acesso para túnel dividido)

Certifique-se de que os servidores de voz e as redes do pool de IP do AnyConnect estejam listados na Split Tunnel Access Control List (ACL).

Configuração via CLI Equivalente:

tunnel-group AnyConnectTG type remote-access

tunnel-group AnyConnectTG general-attributes

default-group-policy AnyConnectGP-Split

tunnel-group AnyConnectTG webvpn-attributes

group-alias AnyConnectTG enable

group-policy AnyConnectGP-Split internal

atributos de divisão do AnyConnectGP da política de grupo

dns-server value 10.0.1.1

vpn-tunnel-protocol ikev2 ssl-client

split-tunnel-policy tunnelspecified

split-tunnel-network-list value Split-ACL

split-dns none

split-tunnel-all-dns disable

access-list Split-ACL standard permit 10.28.28.0 255.255.255.0

access-list Split-ACL remark Internal Network1

access-list Split-ACL standard permit 10.0.1.0 255.255.255.0

access-list Split-ACL remark Internal Network2

access-list Split-ACL standard permit 10.0.2.0 255.255.255.0

access-list Split-ACL remark Internal Network3

access-list Split-ACL standard permit 10.0.3.0 255.255.255.0

access-list Split-ACL remark AnyConnect pool subnet

access-list Split-ACL standard permit 192.168.1.0 255.255.255.0

access-list Split-ACL remark Voice Servers Subnet

access-list Split-ACL standard permit 10.1.100.0 255.255.255.240

Etapa 2. Verifique a configuração de isenção de NAT.

As regras de isenção de NAT devem ser configuradas para isentar o tráfego da rede VPN do AnyConnect para a rede de servidores de voz e também para permitir comunicação bidirecional dentro dos clientes do AnyConnect.

- Navegue até a configuração NAT: Configuration > Firewall > NAT Rules.

Verifique se a regra de isenção de NAT está configurada para as redes origem (servidores de voz) e destino (AnyConnect VPN Pool) corretas e se a regra NAT hairpin para permitir a comunicação do AnyConnect Client com o AnyConnect Client está em vigor. Além disso, verifique se a configuração correta das interfaces de entrada e de saída está em vigor para cada regra, de acordo com o seu projeto de rede.

Configuração via CLI Equivalente:

nat (interno,externo) origem estática INTERNAL_NETWORKS INTERNAL_NETWORKS destino estático AnyConnectPool AnyConnectPool no-proxy-arp route-lookup

nat (interno,externo) origem estática VoiceServers VoiceServers destino estático AnyConnectPool AnyConnectPool no-proxy-arp route-lookup

nat (externo,externo) origem estática AnyConnectPool AnyConnectPool destino estático AnyConnectPool AnyConnectPool no-proxy-arp route-lookup

Etapa 3. Verifique se a inspeção de SIP está desativada.

Revise a seção anterior Os clientes do AnyConnect não podem estabelecer chamadas telefônicas para saber como desativar a inspeção de SIP.

Etapa 4. Verifique as regras de acesso.

De acordo com sua configuração de regras de acesso, certifique-se de que o tráfego dos clientes do AnyConnect tenha permissão para acessar os servidores de voz e as redes envolvidas.

Configuração via CLI Equivalente:

access-list outside_access_in extended permit ip object AnyConnectPool object AnyConnectPool

access-list outside_access_in extended permit ip object AnyConnectPool object-group VoiceServers

access-group outside_access_in na interface externa

Informações Relacionadas

- Para obter assistência adicional, entre em contato com o TAC. É necessário um contrato de suporte válido: Cisco Worldwide Support Contacts

- Você também pode visitar a Cisco VPN Community aqui.

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

03-Apr-2023 |

Versão inicial |

Colaborado por engenheiros da Cisco

- Fernando Gerardo Jimenez AvendañoEngenheiro do Cisco TAC

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback