Introdução:

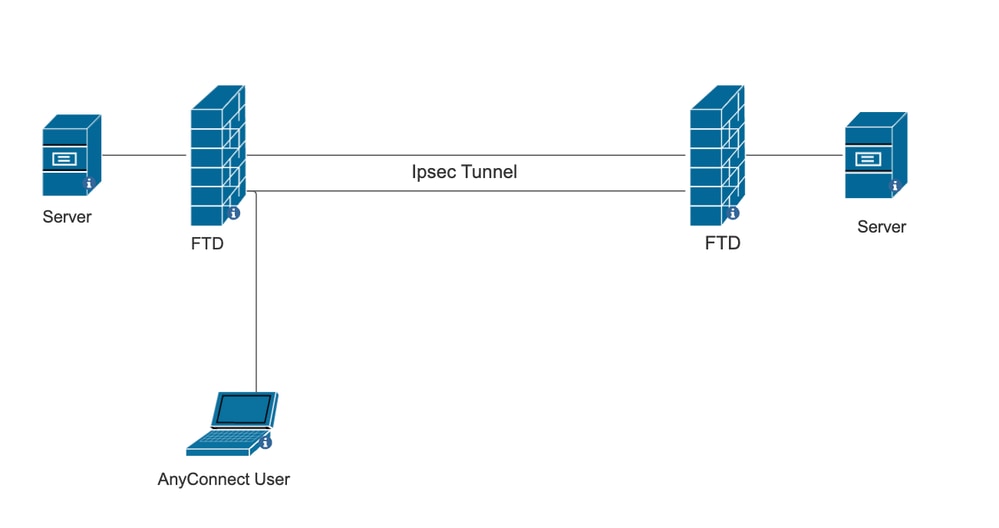

Este documento descreve os procedimentos para implementar uma configuração de RAVPN no FTD gerenciado pelo FMC e um túnel Site a Site entre FTDs.

Pré-requisitos:

Requisitos básicos

- Uma compreensão básica de VPNs de site a site e RAVPN é benéfica.

- Entender os fundamentos da configuração da política IKEv2 baseada em túnel na plataforma Cisco Firepower é essencial.

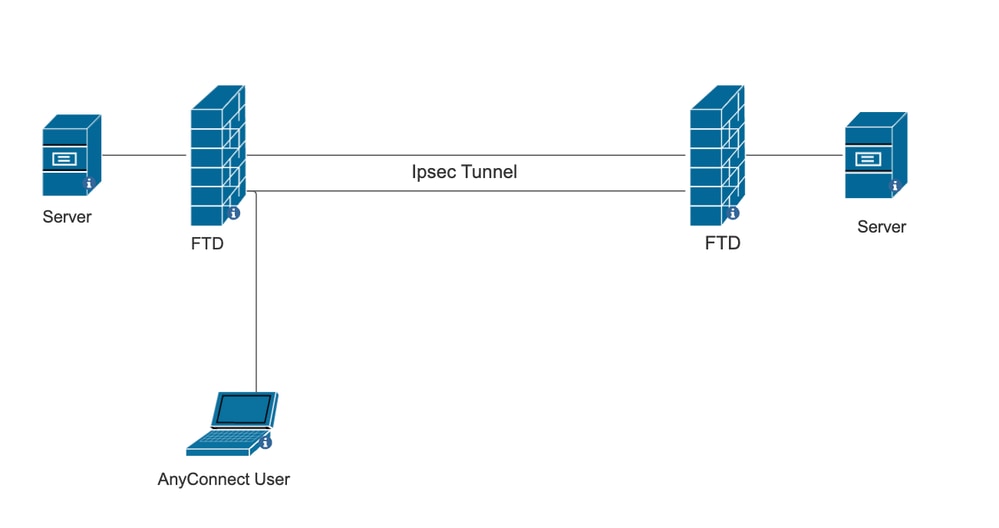

Este procedimento é para implantar uma configuração de RAVPN no FTD gerenciado pelo FMC e um túnel Site a Site entre FTDs, onde o usuário do AnyConnect pode acessar o servidor atrás do outro par de FTD.

Componentes Utilizados

- Cisco Firepower Threat Defense para VMware: versão 7.0.0

- Firepower Management Center: versão 7.2.4 (build 169)

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se sua rede estiver ativa, certifique-se de que você compreende o impacto potencial de qualquer comando..

Diagrama de Rede

Configurações no FMC

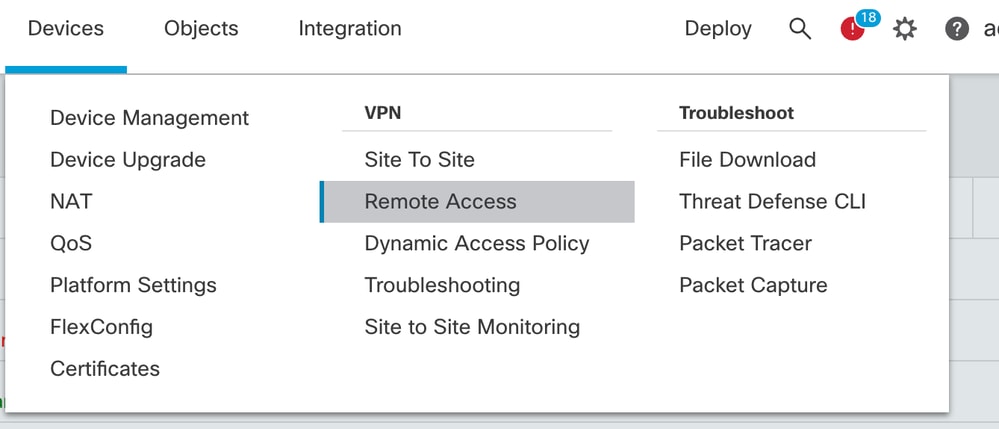

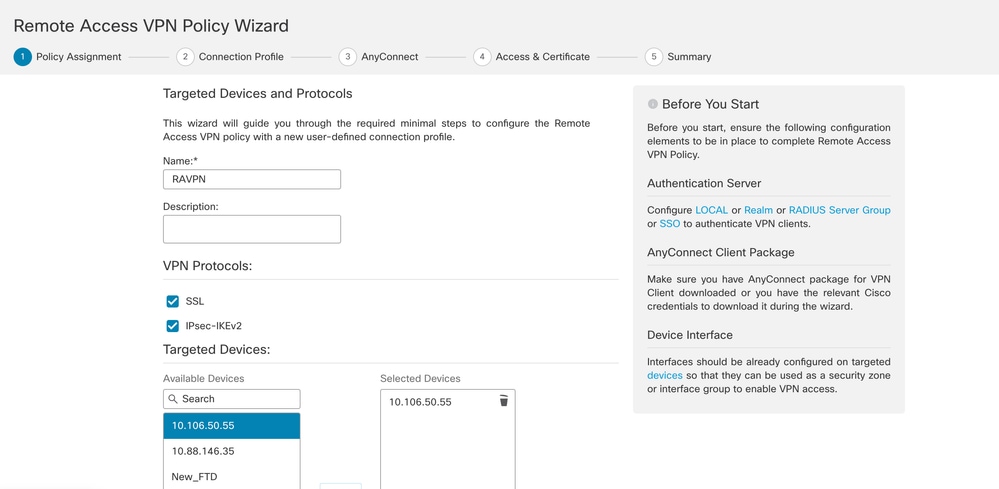

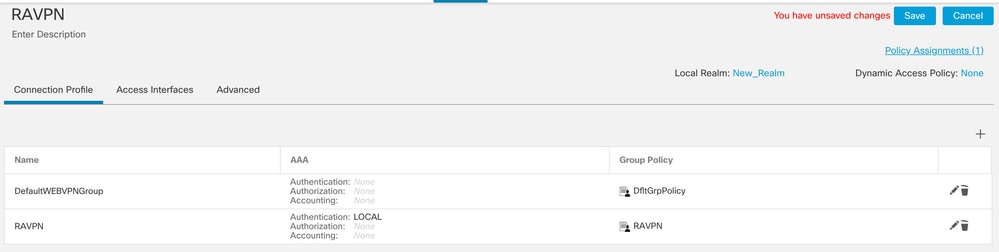

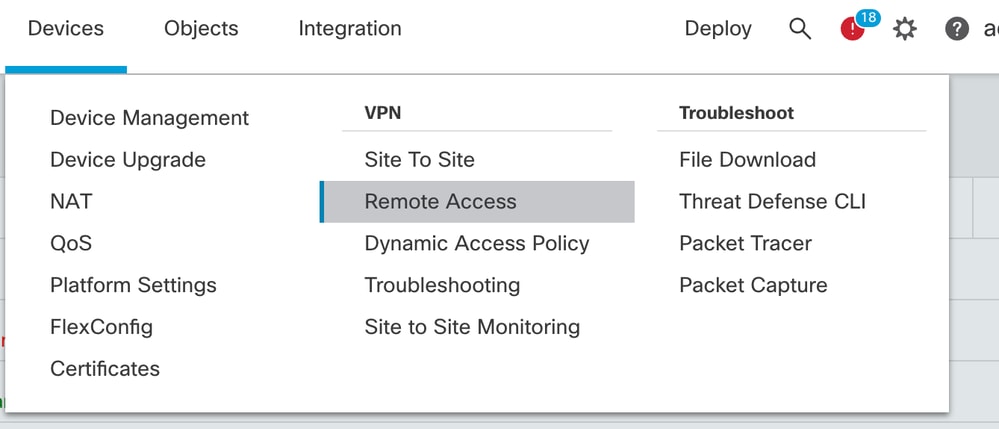

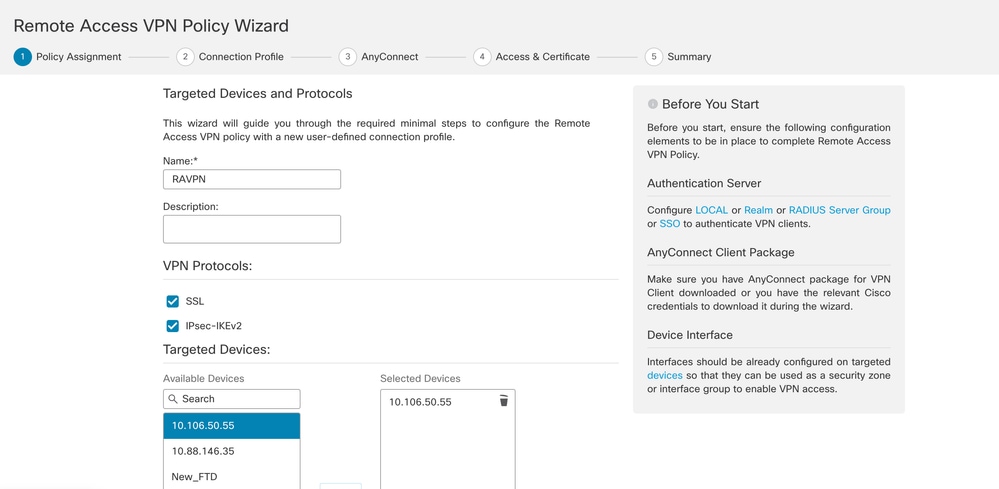

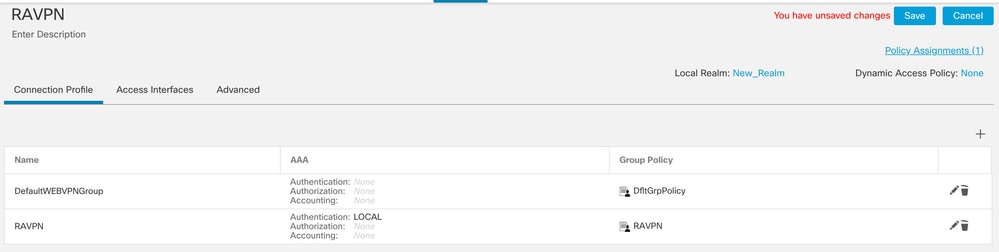

Configuração de RAVPN no FTD gerenciado pelo FMC.

- Navegue até Devices > Remote Access.

- Clique em Add.

- Configure um nome, selecione o FTD nos dispositivos disponíveis e clique em Avançar.

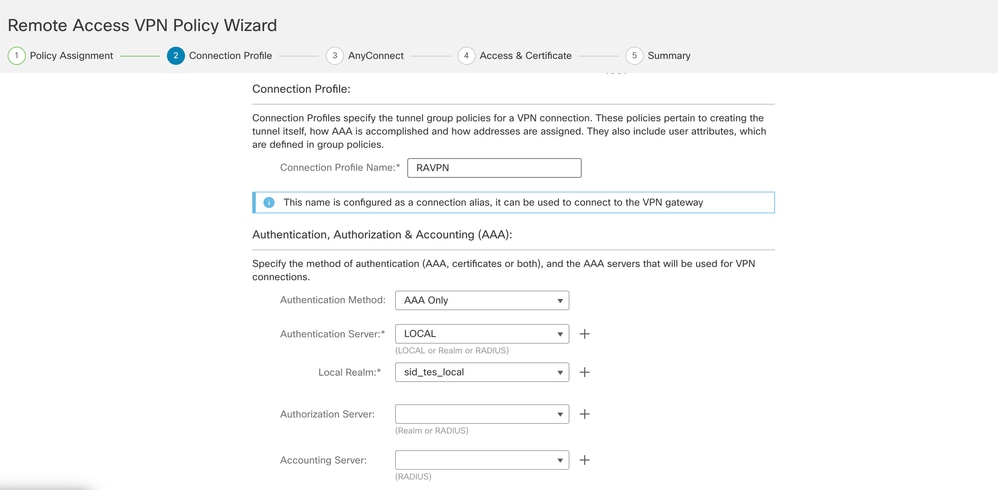

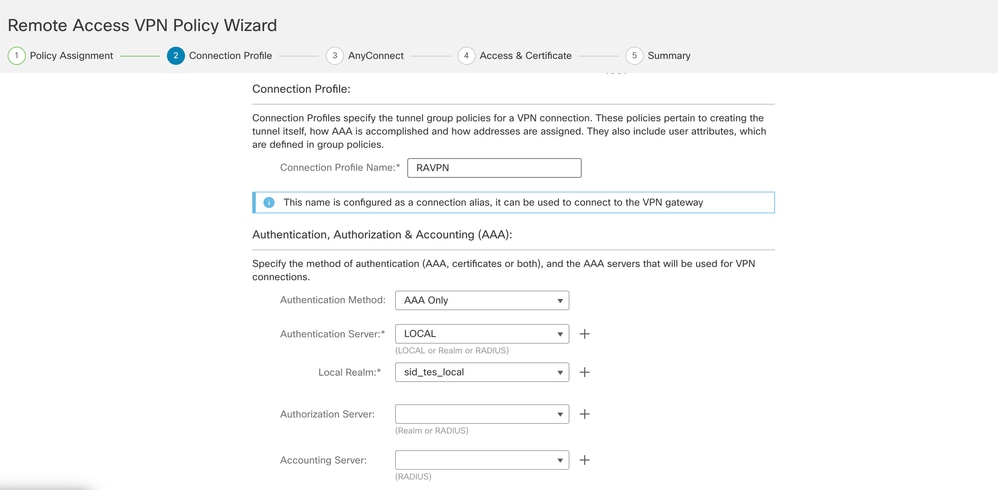

- Configure um nome de perfil de conexão e escolha o método de autenticação.

OBSERVAÇÃO: para este exemplo de configuração, estamos usando somente AAA e autenticação local. No entanto, configure com base em seus requisitos.

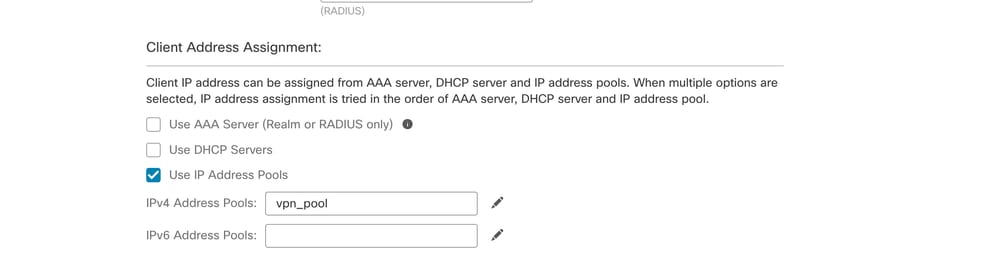

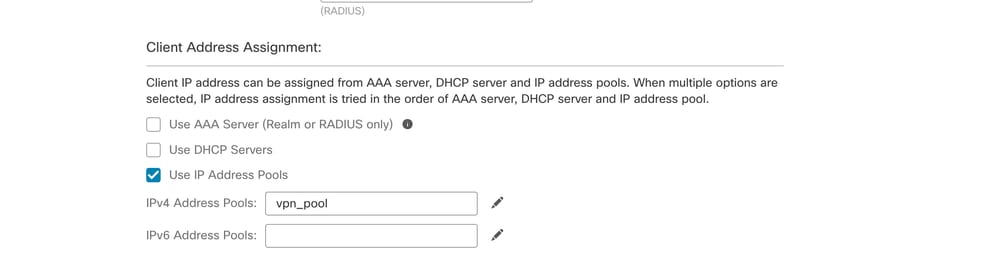

- Configure o pool de VPN que é usado para atribuição de endereço IP para o AnyConnect.

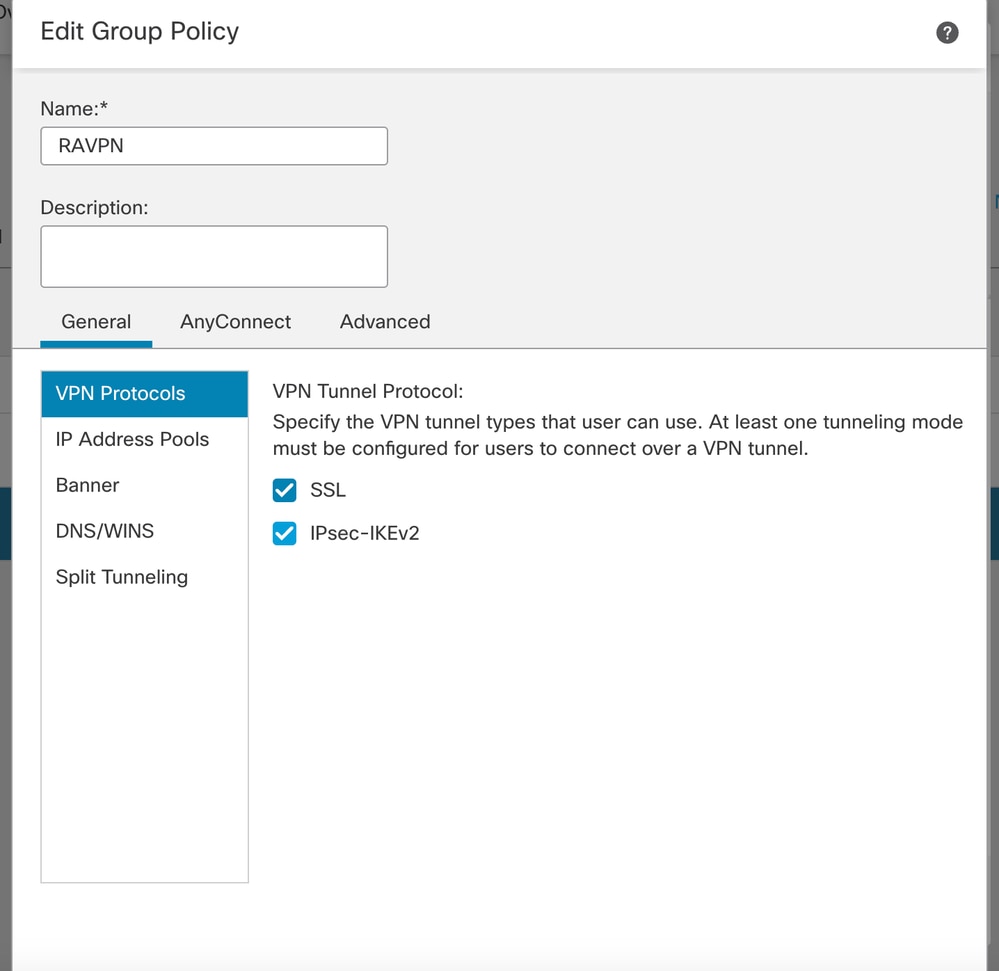

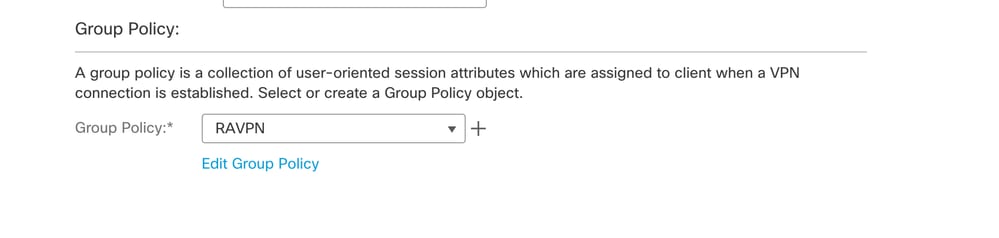

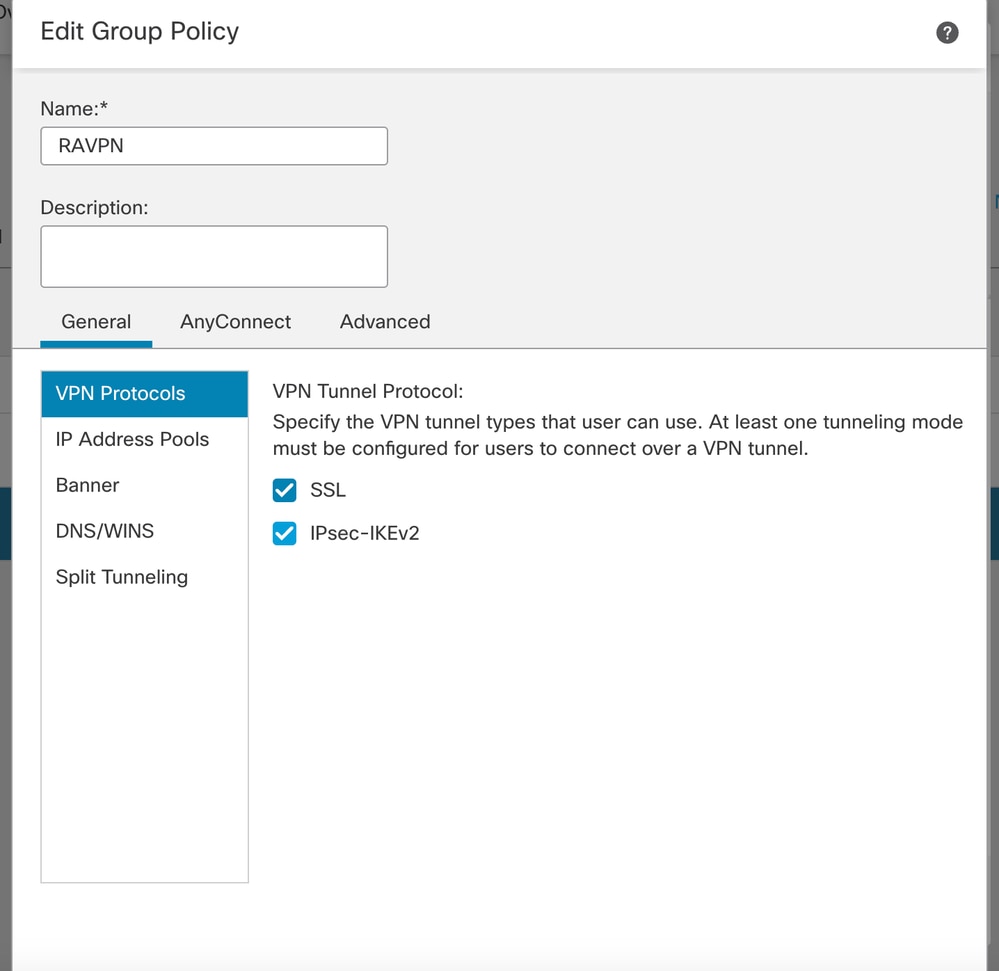

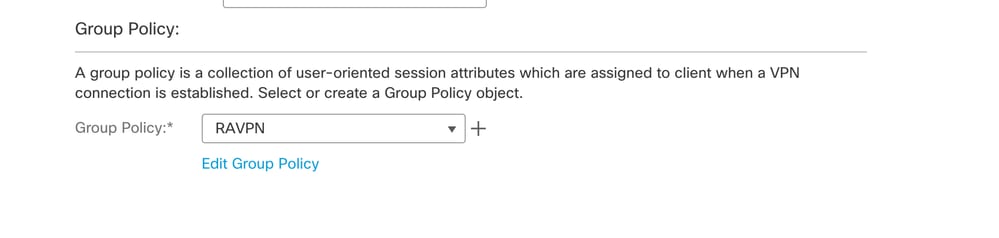

- Crie uma diretiva de grupo. Clique em + para criar uma diretiva de grupo. Adicione o nome da política de grupo.

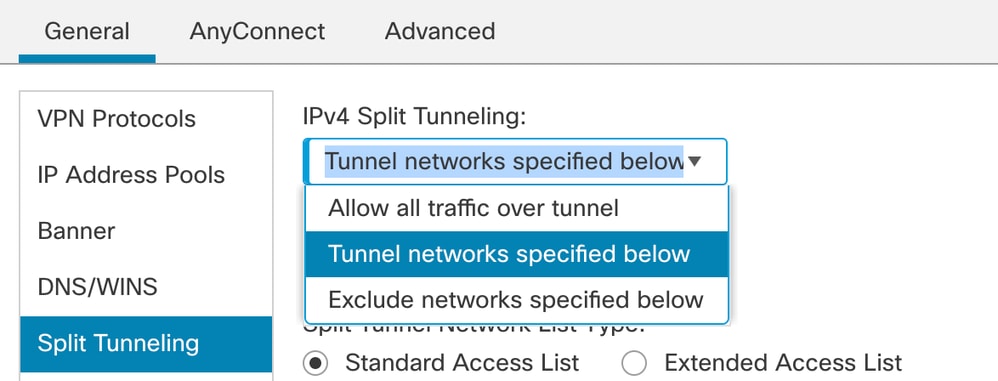

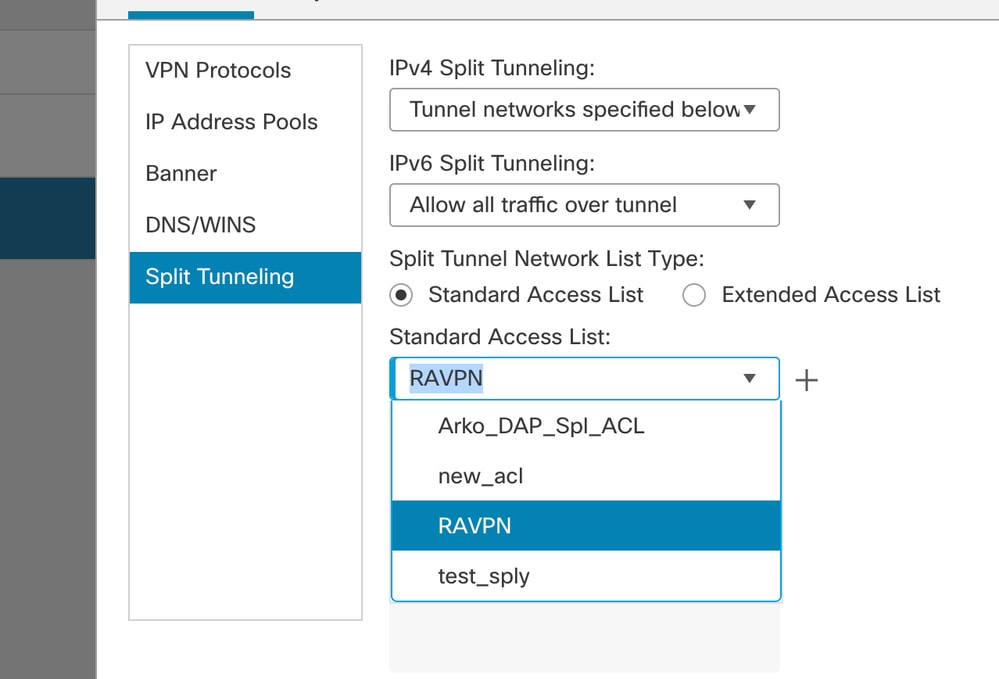

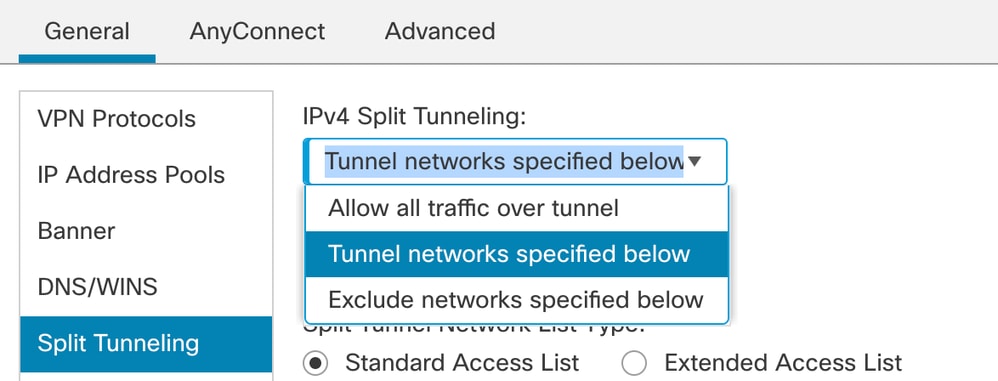

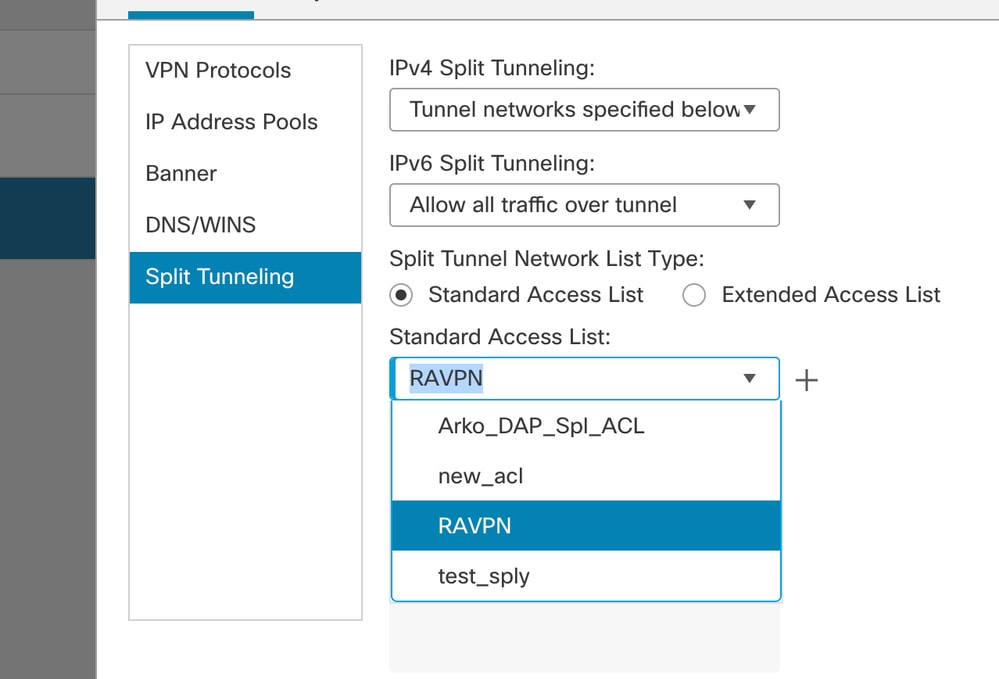

- Vá para Split tunneling. Selecione as redes de túnel especificadas aqui:

- Selecione a lista de acesso correta no menu suspenso. Se uma ACL ainda não estiver configurada: clique no ícone + para adicionar a lista de acesso padrão e criar uma nova.

Click Save.

- Selecione a diretiva de grupo que será adicionada e clique em Avançar.

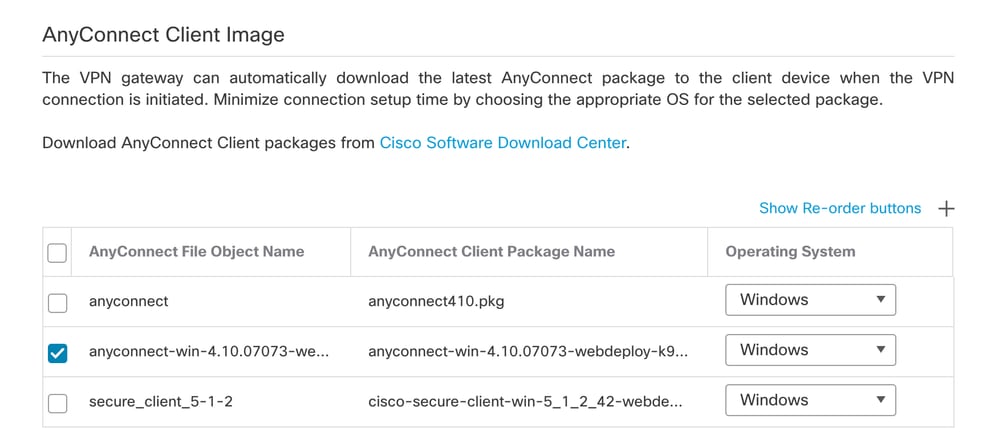

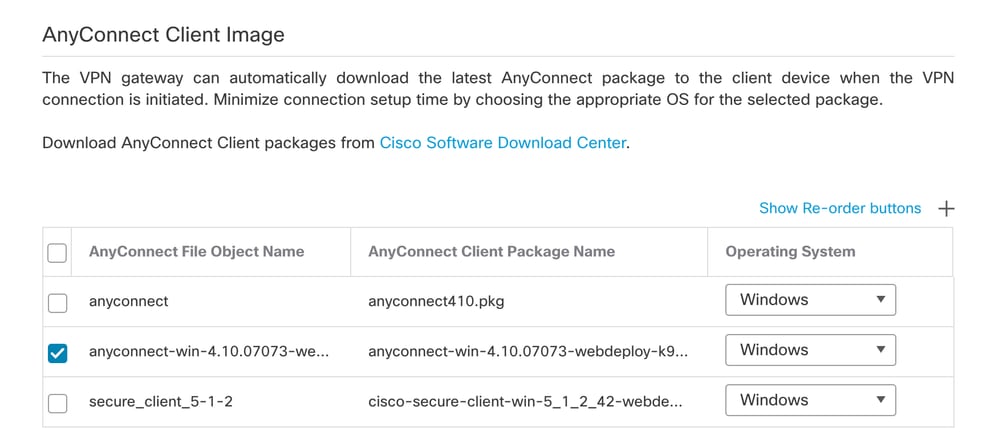

- Selecione a imagem do AnyConnect.

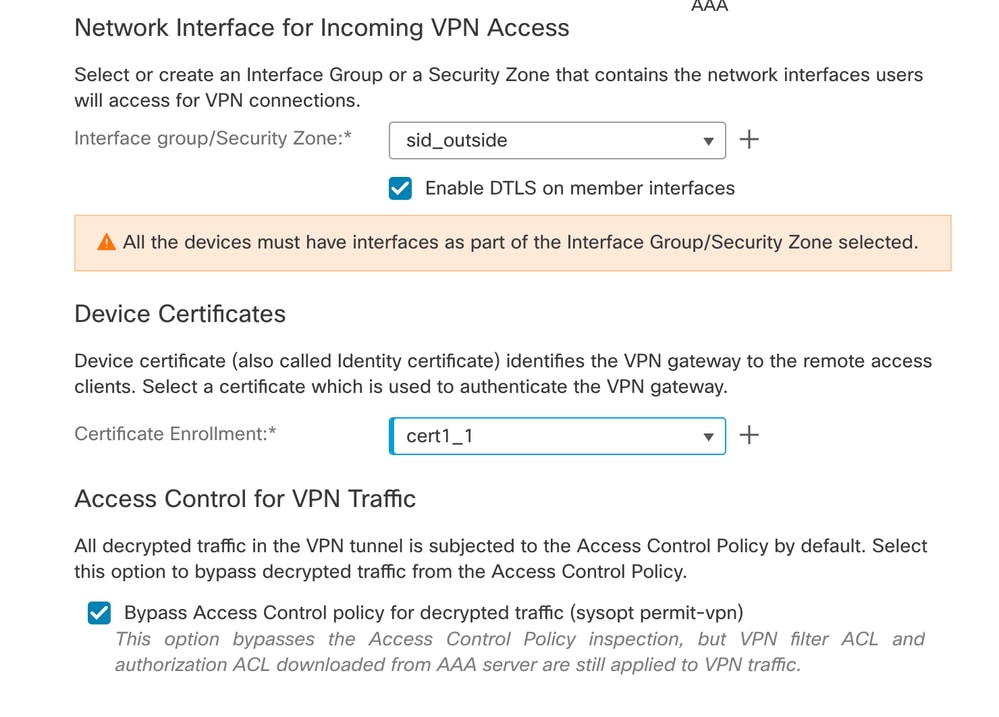

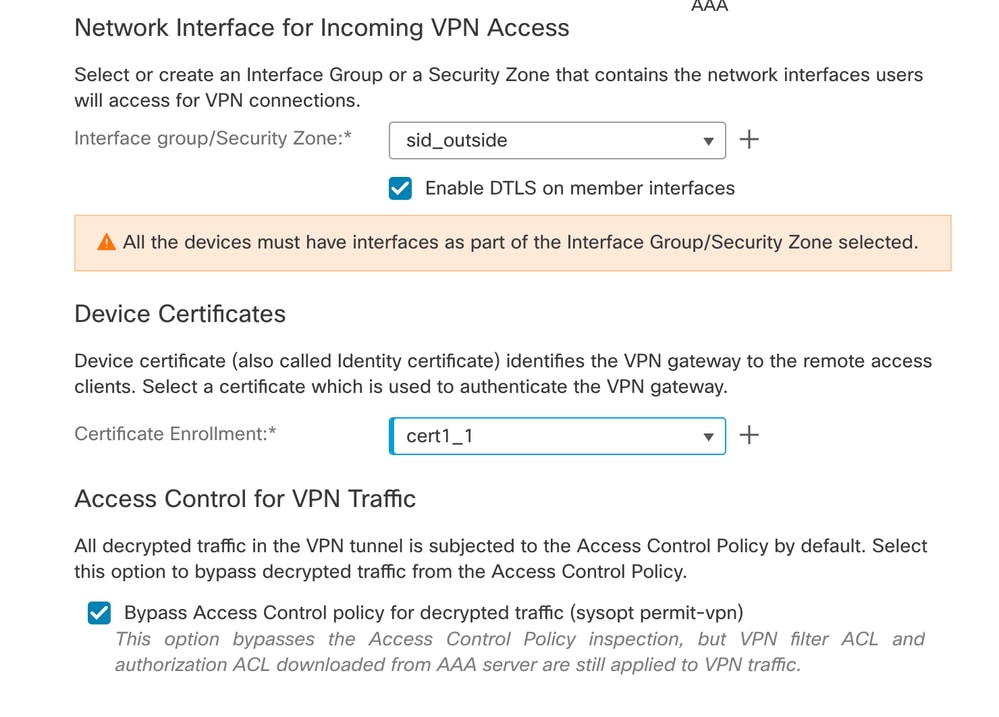

- Selecione a interface que deve ser habilitada para a conexão do AnyConnect, adicione o certificado, selecione a política Ignorar controle de acesso para tráfego descriptografado e clique em Avançar.

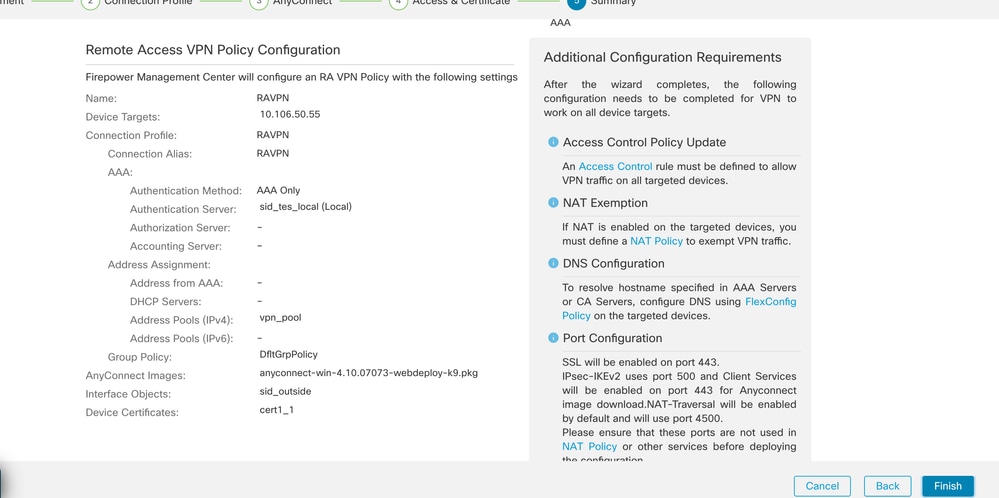

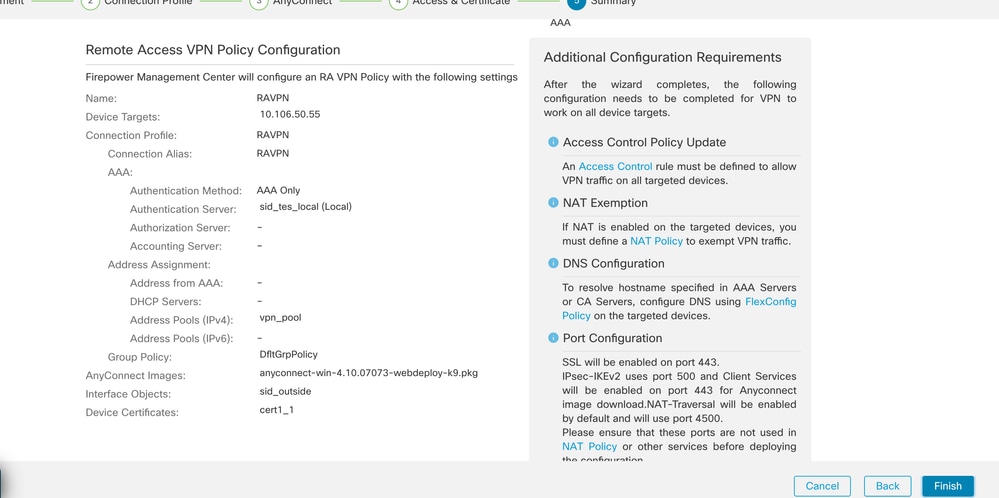

- Revise a configuração e clique em Finish.

- Clique em Salvar e implantar.

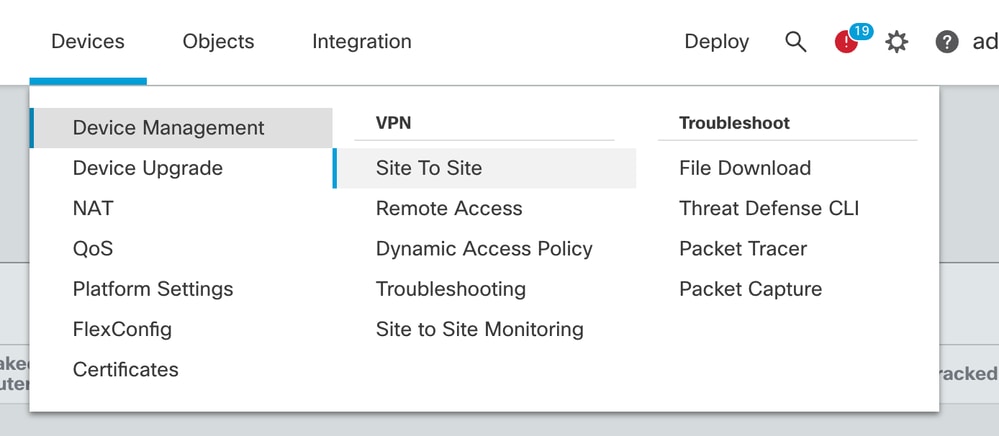

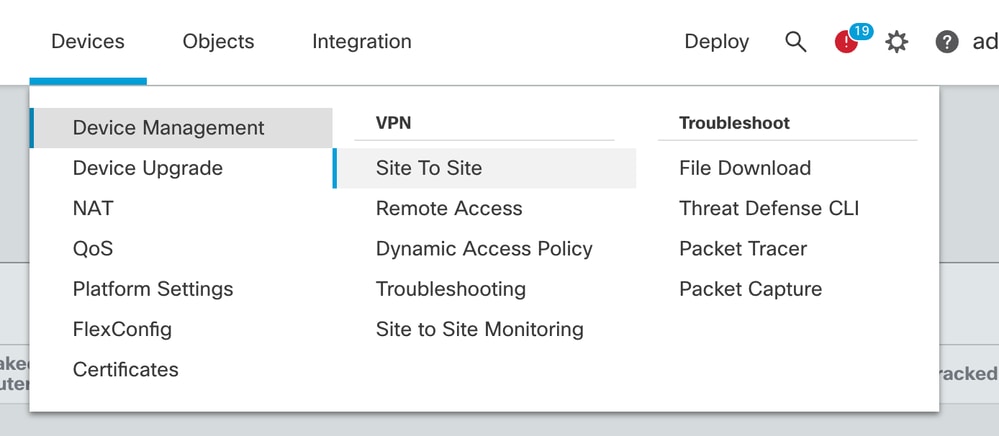

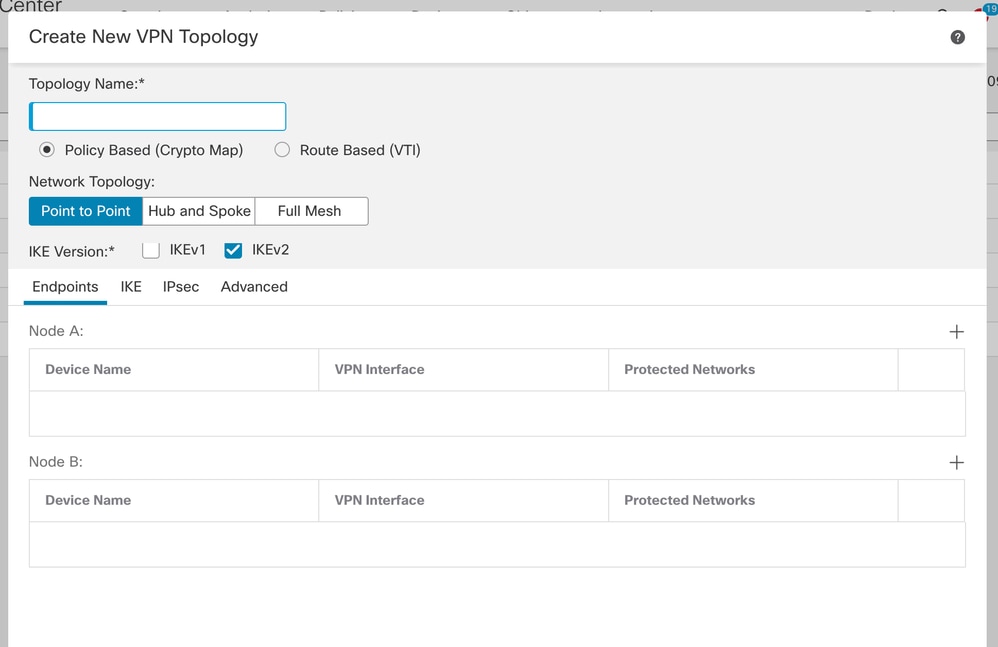

VPN IKEv2 no FTD gerenciado pelo FMC:

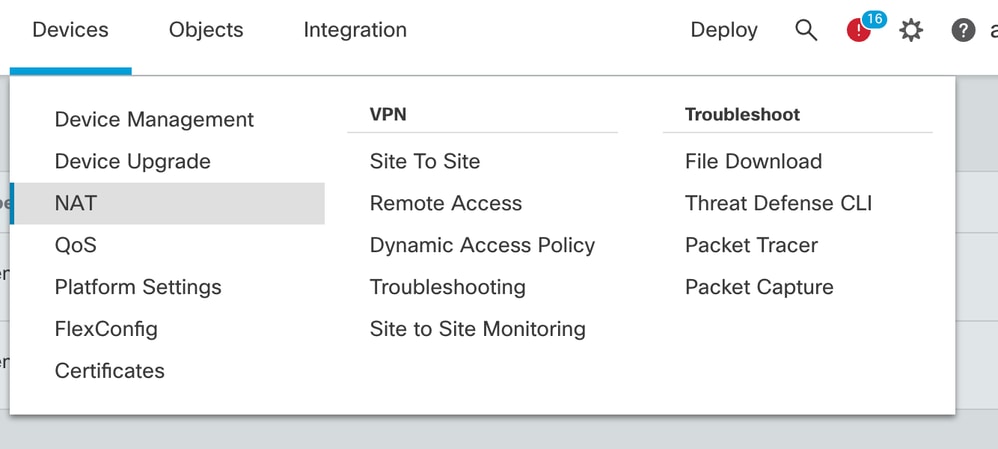

- Navegue até Devices > Site To Site.

- Clique em Add.

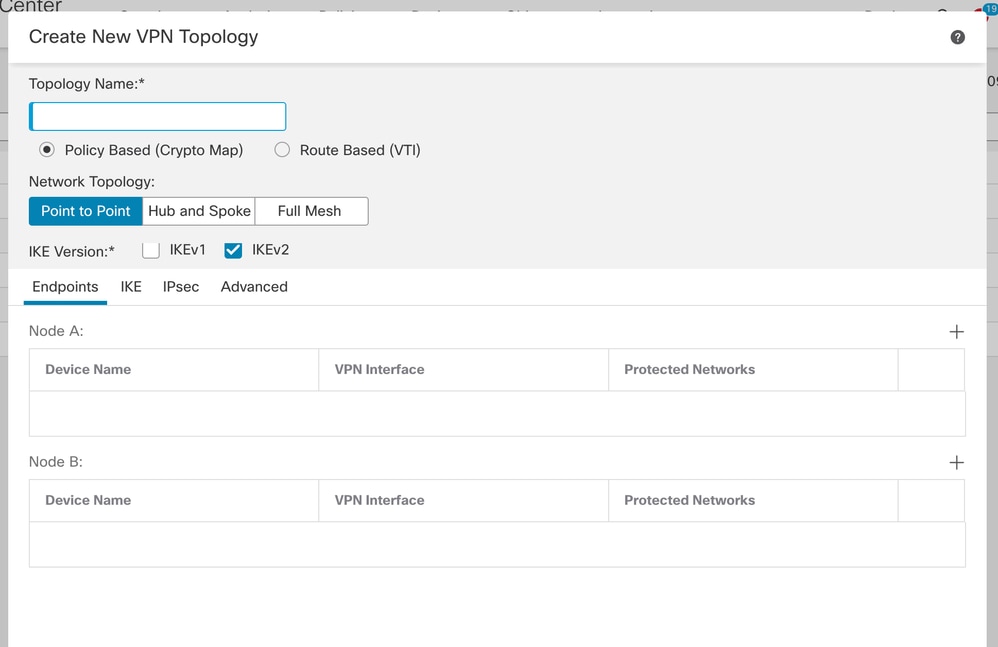

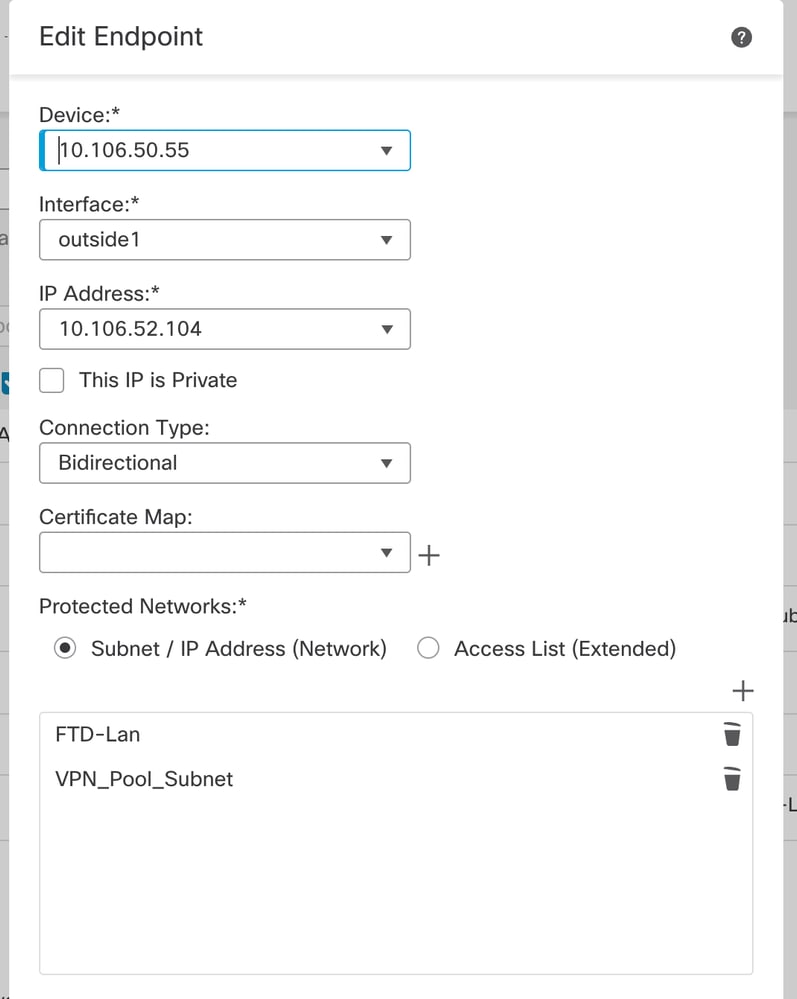

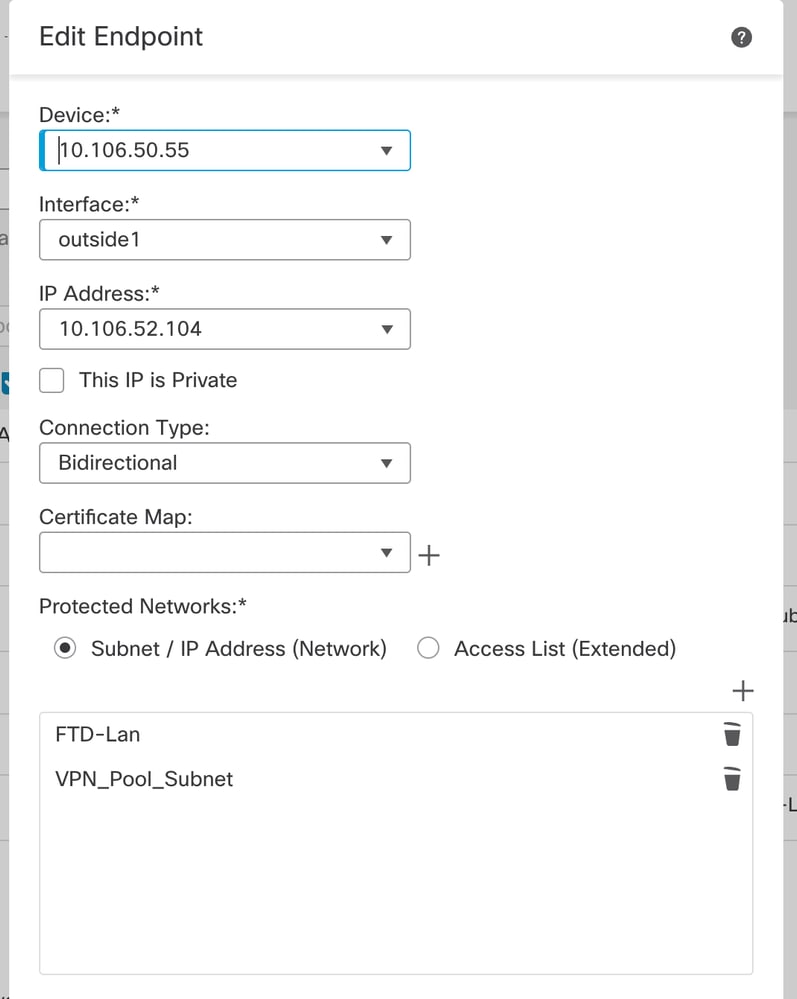

- Clique em + para o Nó A:

- Selecione o FTD no dispositivo, selecione a interface, adicione a sub-rede local que precisa ser criptografada através do túnel IPSec (e, neste caso, também contém os endereços do pool VPN) e clique em OK.

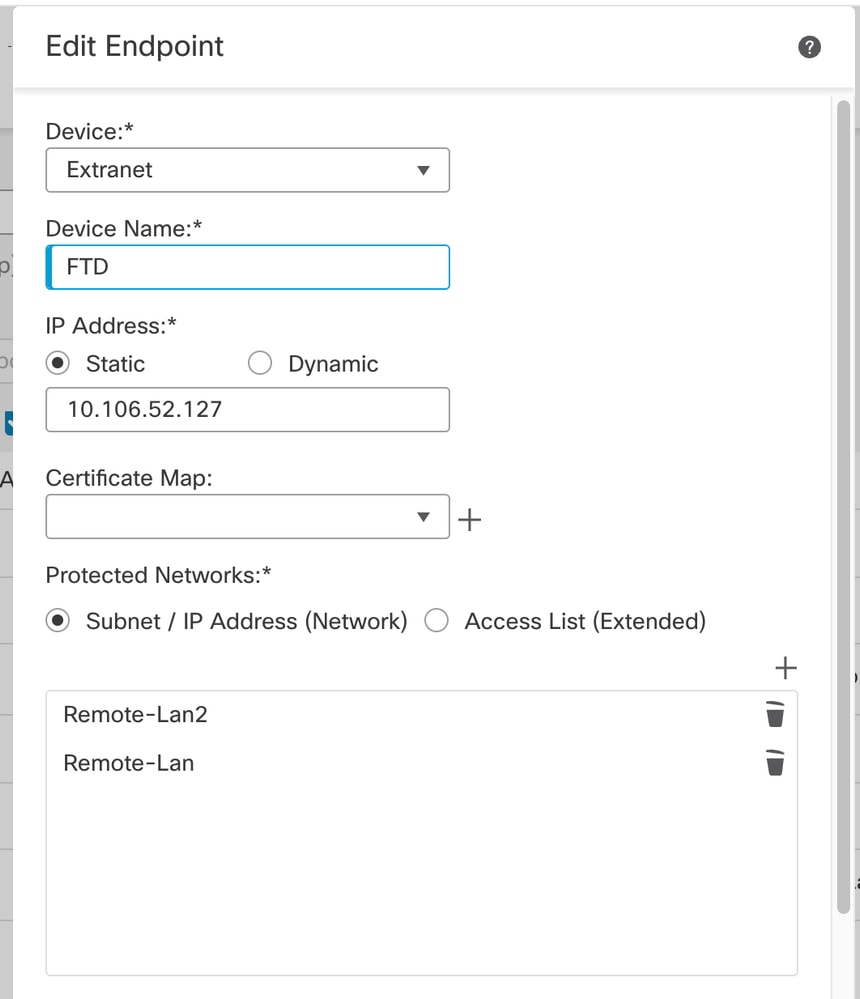

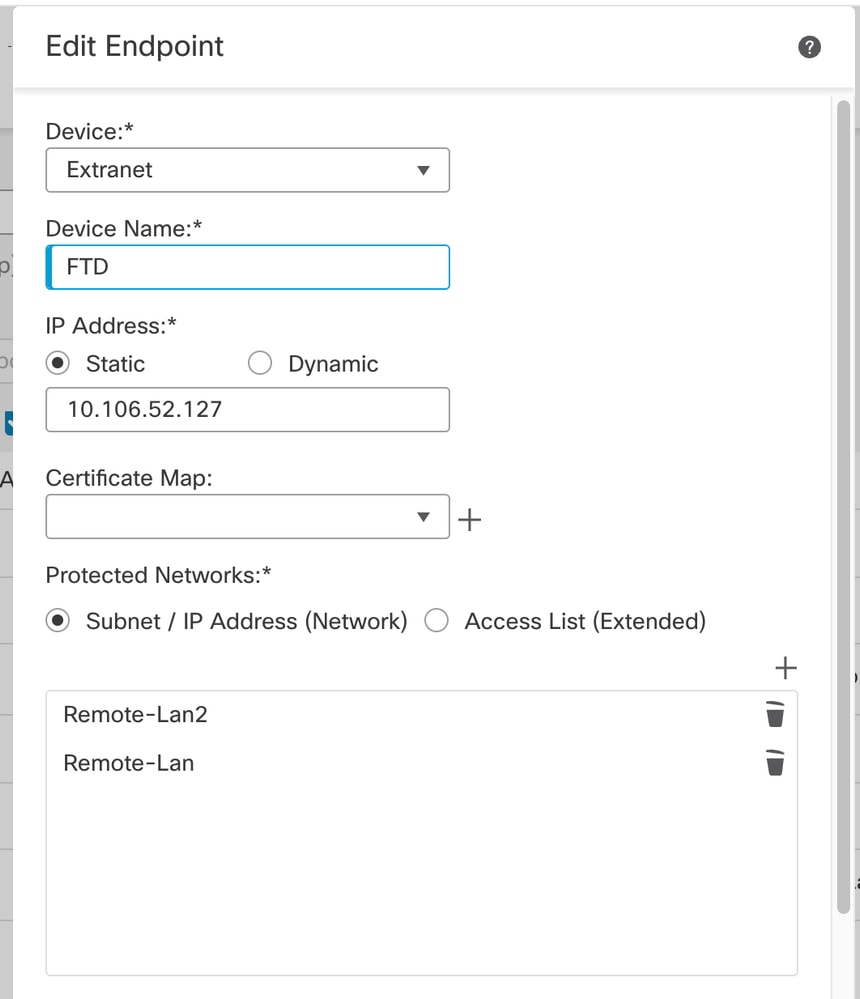

- Clique em + para o Nó B:

> Selecione a extranet no dispositivo e forneça o nome do dispositivo par.

> Configure os detalhes do peer e adicione a sub-rede remota que precisa ser acessada através do túnel VPN e clique em OK.

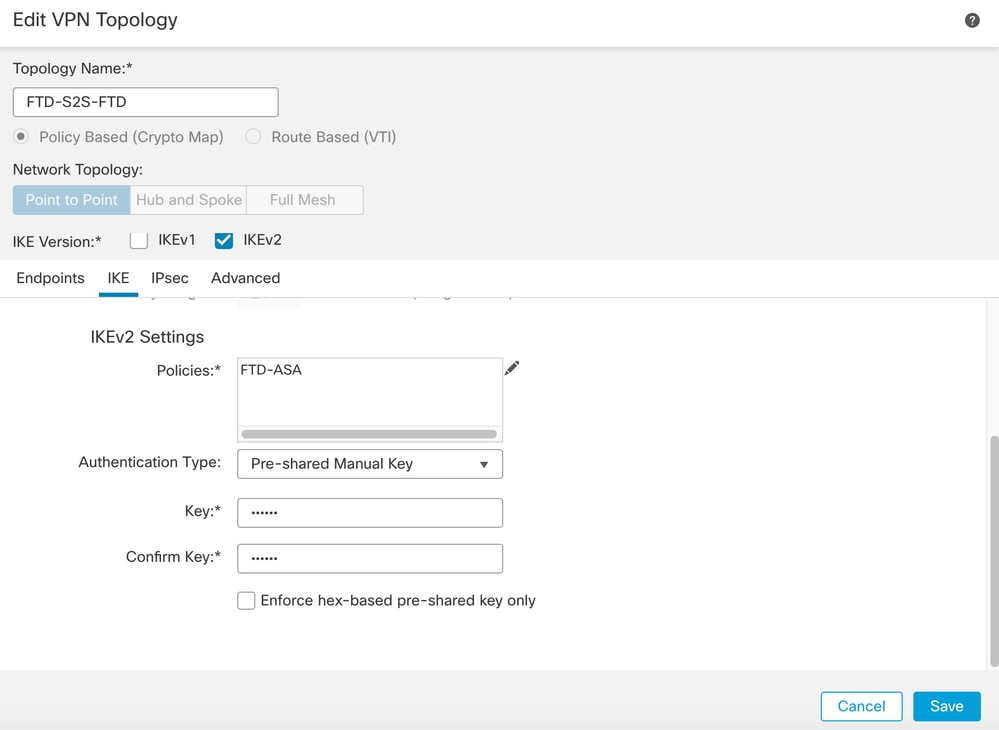

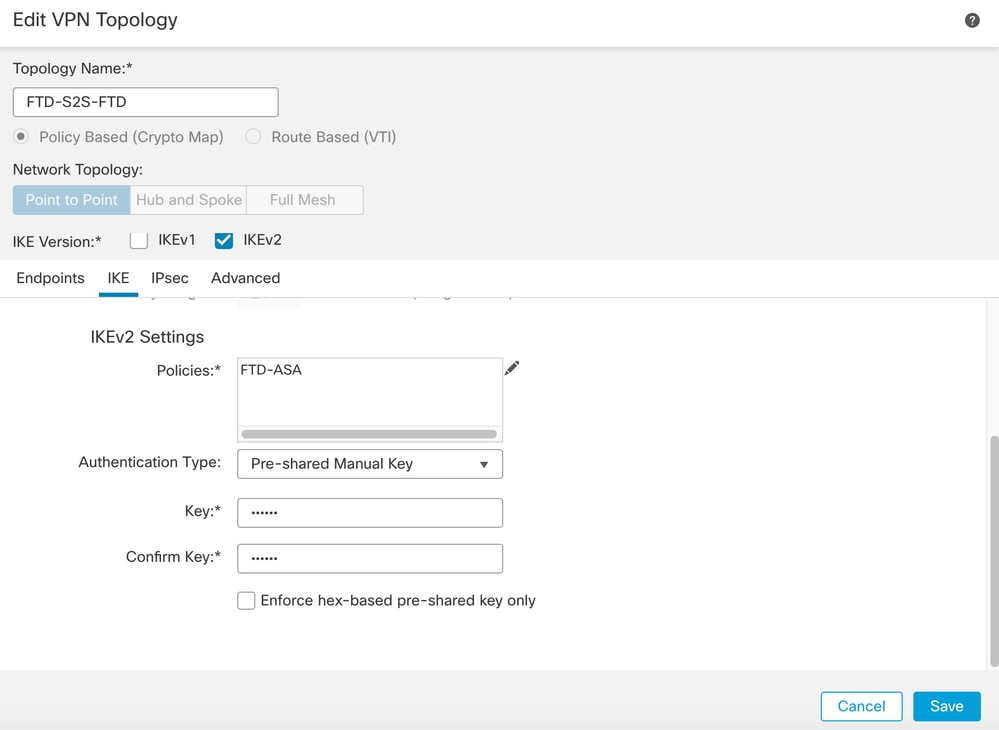

- Clique na guia IKE: Defina as configurações de IKEv2 de acordo com suas necessidades

-

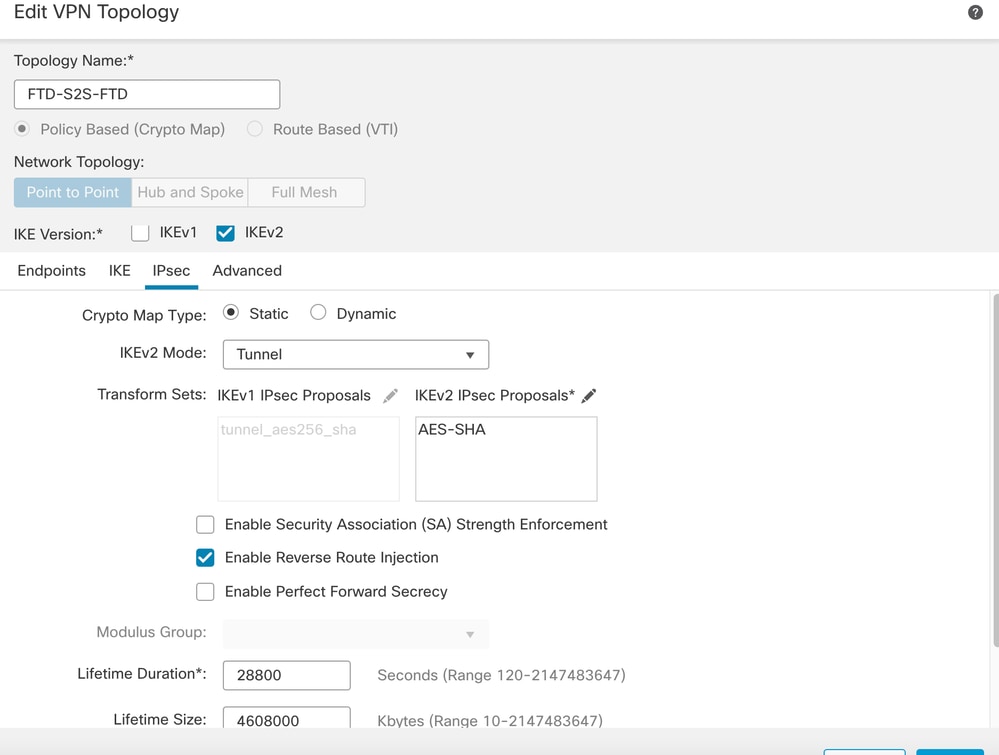

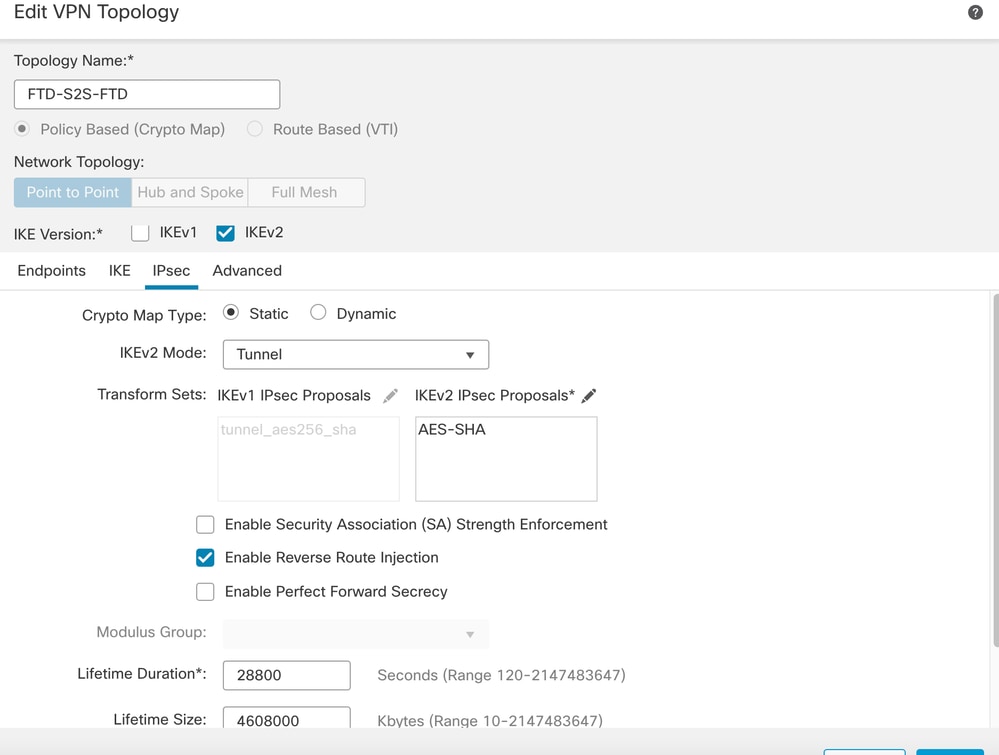

Clique na guia IPsec: Defina as configurações de IPSec de acordo com o seu requisito.

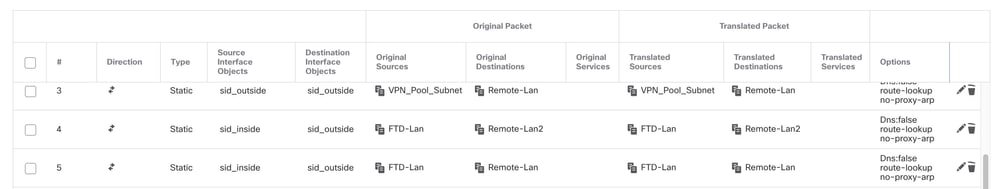

- Configure o Nat-Exempt para o tráfego interessante (Opcional)

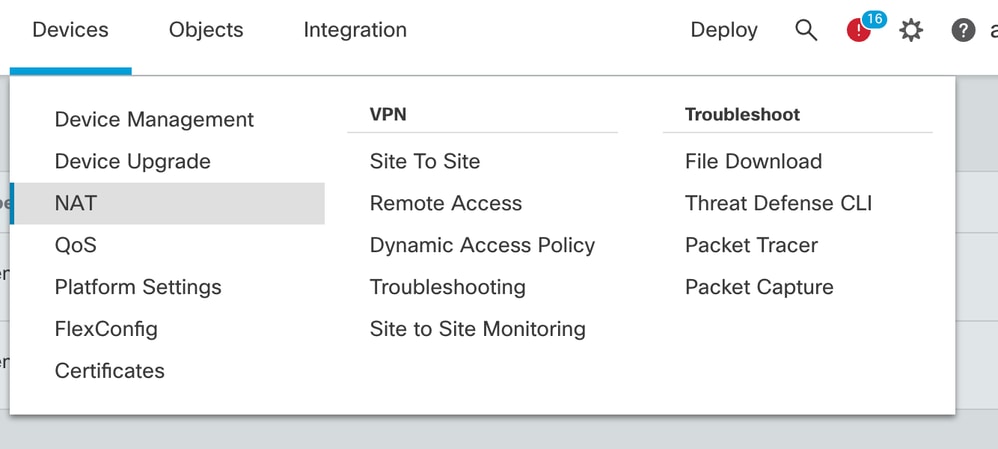

Clique em Devices > NAT

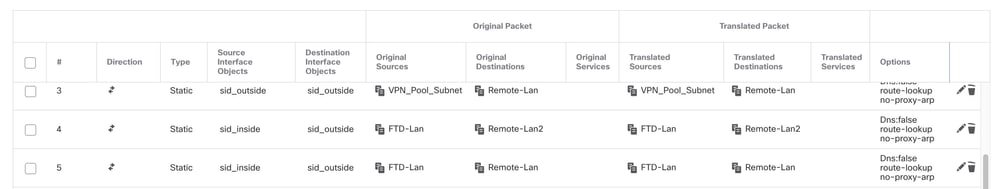

- O NAT configurado aqui permite que o RAVPN e os usuários internos acessem os servidores através do túnel IPSec S2S.

- Da mesma forma, faça a configuração na outra extremidade peer para que o túnel S2S seja ativado.

OBSERVAÇÃO: a ACL criptografada ou as sub-redes de tráfego interessantes precisam ser cópias espelhadas uma da outra em ambos os peers.

Verificar

1. Para verificar a conexão RAVPN:

firepower# show vpn-sessiondb anyconnect

Session Type: AnyConnect

Username : test Index : 5869

Assigned IP : 2.2.2.1 Public IP : 10.106.50.179

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-256 DTLS-Tunnel: (1)AES-GCM-256

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA384 DTLS-Tunnel: (1)SHA384

Bytes Tx : 15470 Bytes Rx : 2147

Group Policy : RAVPN Tunnel Group : RAVPN

Login Time : 03:04:27 UTC Fri Jun 28 2024

Duration : 0h:14m:08s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 0a6a3468016ed000667e283b

Security Grp : none Tunnel Zone : 0

2. Para verificar a conexão IKEv2:

firepower# show crypto ikev2 sa

IKEv2 SAs:

Session-id:2443, Status:UP-ACTIVE, IKE count:1, CHILD count:1

Tunnel-id Local Remote Status Role

3363898555 10.106.52.104/500 10.106.52.127/500 READY INITIATOR

Encr: AES-CBC, keysize: 256, Hash: SHA256, DH Grp:14, Auth sign: PSK, Auth verify: PSK

Life/Active Time: 86400/259 sec

Child sa: local selector 2.2.2.0/0 - 2.2.2.255/65535

remote selector 10.106.54.0/0 - 10.106.54.255/65535

ESP spi in/out: 0x4588dc5b/0x284a685

3. Para verificar a conexão IPSec:

firepower# show crypto ipsec sa peer 10.106.52.127

peer address: 10.106.52.127

Crypto map tag: CSM_outside1_map, seq num: 2, local addr: 10.106.52.104

access-list CSM_IPSEC_ACL_1 extended permit ip 2.2.2.0 255.255.255.0 10.106.54.0 255.255.255.0

local ident (addr/mask/prot/port): (2.2.2.0/255.255.255.0/0/0)

remote ident (addr/mask/prot/port): (10.106.54.0/255.255.255.0/0/0)

current_peer: 10.106.52.127

#pkts encaps: 3, #pkts encrypt: 3, #pkts digest: 3

#pkts decaps: 3, #pkts decrypt: 3, #pkts verify: 3

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 3, #pkts comp failed: 0, #pkts decomp failed: 0

#pre-frag successes: 0, #pre-frag failures: 0, #fragments created: 0

#PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0

#TFC rcvd: 0, #TFC sent: 0

#Valid ICMP Errors rcvd: 0, #Invalid ICMP Errors rcvd: 0

#send errors: 0, #recv errors: 0

local crypto endpt.: 10.106.52.104/500, remote crypto endpt.: 10.106.52.127/500

path mtu 1500, ipsec overhead 94(44), media mtu 1500

PMTU time remaining (sec): 0, DF policy: copy-df

ICMP error validation: disabled, TFC packets: disabled

current outbound spi: 0284A685

current inbound spi : 4588DC5B

inbound esp sas:

spi: 0x4588DC5B (1166597211)

SA State: active

transform: esp-aes-256 esp-sha-512-hmac no compression

in use settings ={L2L, Tunnel, IKEv2, }

slot: 0, conn_id: 5882, crypto-map: CSM_outside1_map

sa timing: remaining key lifetime (kB/sec): (3962879/28734)

IV size: 16 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x0000000F

outbound esp sas:

spi: 0x0284A685 (42247813)

SA State: active

transform: esp-aes-256 esp-sha-512-hmac no compression

in use settings ={L2L, Tunnel, IKEv2, }

slot: 0, conn_id: 5882, crypto-map: CSM_outside1_map

sa timing: remaining key lifetime (kB/sec): (4285439/28734)

IV size: 16 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x00000001

Troubleshooting

- Para solucionar o problema de conexão do AnyConnect, colete o pacote dart ou habilite as depurações do AnyConnect.

- Para solucionar problemas do túnel IKEv2, use estas depurações:

debug crypto condition peer <peer IP address>

debug crypto ikev2 platform 255

debug crypto ikev2 protocol 255

debug crypto ipsec 255

3. Para solucionar o problema de tráfego no FTD, capture o pacote e verifique a configuração.

Feedback

Feedback