Solução de problemas de telefone AnyConnect VPN - Telefones IP, ASA e CUCM

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve como solucionar problemas com telefones IP que usam o protocolo Secure Sockets Layer (SSL) (Cisco AnyConnect Secure Mobility Client) para se conectar a um Cisco Adaptive Security Appliance (ASA) usado como um gateway de VPN e para se conectar a um Cisco Unified Communications Manager (CUCM) usado como um servidor de voz.

Para obter exemplos de configuração do AnyConnect com telefones VPN, consulte estes documentos:

- Exemplo de Configuração de VPN SSL com Telefones IP

- Exemplo de configuração de telefone VPN do AnyConnect com autenticação de certificado

Informações de Apoio

Antes de implantar a VPN SSL com telefones IP, confirme se você atendeu a esses requisitos iniciais para licenças do AnyConnect para o ASA e para a versão restrita de exportação dos EUA do CUCM.

Confirmar licença de telefone VPN no ASA

A licença do telefone VPN habilita o recurso no ASA. Para confirmar o número de usuários que podem se conectar com o AnyConnect (seja ou não um telefone IP), verifique a Licença SSL Premium do AnyConnect. Consulte Que Licença ASA É Necessária para Conexões de Telefone IP e VPN Móvel? para obter mais detalhes.

No ASA, use o comando show version para verificar se o recurso está habilitado. O nome da licença difere da versão do ASA:

- ASA versão 8.0.x: o nome da licença é AnyConnect para Telefone Linksys.

- ASA versão 8.2.x e posterior: o nome da licença é AnyConnect para Telefone VPN da Cisco.

Aqui está um exemplo do ASA versão 8.0.x:

ASA5505(config)# show ver

Cisco Adaptive Security Appliance Software Version 8.0(5)

Device Manager Version 7.0(2)

<snip>

Licensed features for this platform:

VPN Peers : 10

WebVPN Peers : 2

AnyConnect for Linksys phone : Disabled

<snip>

This platform has a Base license.

Este é um exemplo para as versões 8.2.x e posteriores do ASA:

ASA5520-C(config)# show ver

Cisco Adaptive Security Appliance Software Version 9.1(1)

Device Manager Version 7.1(1)

<snip>

Licensed features for this platform:

AnyConnect Premium Peers : 2 perpetual

AnyConnect Essentials : Disabled perpetual

AnyConnect for Cisco VPN Phone : Disabled perpetual

<snip>

This platform has an ASA 5520 VPN Plus license.

Exportação restrita e Exportação irrestrita de CUCM

Você deve implantar uma versão restrita de exportação dos EUA do CUCM para o recurso de telefone VPN.

Se você usa uma versão irrestrita de exportação dos EUA do CUCM, observe que:

- As configurações de segurança do telefone IP são modificadas para desabilitar a sinalização e a criptografia de mídia; isso inclui a criptografia fornecida pelo recurso de telefone VPN.

- Não é possível exportar detalhes de VPN por meio de Importar/Exportar.

- As caixas de seleção para Perfil de VPN, Gateway de VPN, Grupo de VPN e Configuração de recurso de VPN não são exibidas.

Observação: depois de atualizar para a versão irrestrita de exportação dos EUA do CUCM, você não poderá atualizar posteriormente para, ou executar uma nova instalação, a versão restrita de exportação dos EUA deste software.

Problemas comuns no ASA

Observação: você pode usar o Cisco CLI Analyzer (somente clientes registrados) para visualizar uma análise das saídas do comando show. Você também deve consultar o documento Important Information on Debug Commands Cisco antes de usar os comandos debug.

Certificados para uso no ASA

No ASA, você pode usar certificados SSL autoassinados, certificados SSL de terceiros e certificados curinga; qualquer um deles protege a comunicação entre o telefone IP e o ASA.

Apenas um certificado de identidade pode ser usado porque apenas um certificado pode ser atribuído a cada interface.

Para certificados SSL de terceiros, instale a cadeia completa no ASA e inclua todos os certificados intermediários e raiz.

Ponto confiável/certificado para exportação ASA e importação CUCM

O certificado que o ASA apresenta ao telefone IP durante a negociação SSL deve ser exportado do ASA e importado para o CUCM. Verifique o ponto confiável atribuído à interface à qual os telefones IP se conectam para saber qual certificado exportar do ASA.

Use o comando show run ssl para verificar o ponto de confiança (certificado) a ser exportado. Consulte Telefone VPN AnyConnect com Exemplo de Configuração de Autenticação de Certificado para obter mais informações.

Observação: se tiver implantado um certificado de terceiros em um ou mais ASAs, você precisará exportar cada certificado de identidade de cada ASA e importá-lo para o CUCM como phone-vpn-trust.

O ASA apresenta o certificado autoassinado ECDSA em vez do certificado RSA configurado

Quando esse problema ocorre, os modelos de telefones mais novos não conseguem se conectar, enquanto os modelos de telefones mais antigos não apresentam nenhum problema. Estes são os registros no telefone quando esse problema ocorre:

VPNC: -protocol_handler: SSL dpd 30 sec from SG (enabled) VPNC: -protocol_handler: connect: do_dtls_connect VPNC: -do_dtls_connect: udp_connect VPNC: -udp_connect: getsockname failed VPNC: -udp_connect: binding sock to eth0 IP 63.85.30.39 VPNC: -udp_connect: getsockname failed VPNC: -udp_connect: connecting to 63.85.30.34:443 VPNC: -udp_connect: connected to 63.85.30.34:443 VPNC: -do_dtls_connect: create_dtls_connection VPNC: -create_dtls_connection: cipher list: AES256-SHA VPNC: -create_dtls_connection: calling SSL_connect in non-block mode VPNC: -dtls_state_cb: DTLS: SSL_connect: before/connect initialization VPNC: -dtls_state_cb: DTLS: SSL_connect: SSLv3 write client hello A VPNC: -dtls_state_cb: DTLS: SSL_connect: DTLS1 read hello verify request A VPNC: -dtls_state_cb: DTLS: SSL_connect: SSLv3 write client hello A VPNC: -dtls_state_cb: DTLS: SSL_connect: SSLv3 flush data VPNC: -dtls_state_cb: DTLS: write: alert: fatal:illegal parameter VPNC: -vpnc_set_notify_netsd : cmd: 0x5 event: 0x40000 status: 0x0 error: 0x0 VPNC: -alert_err: DTLS write alert: code 47, illegal parameter VPNC: -create_dtls_connection: SSL_connect ret -1, error 1 VPNC: -DTLS: SSL_connect: SSL_ERROR_SSL (error 1) VPNC: -DTLS: SSL_connect: error:140920C5:SSL routines:SSL3_GET_SERVER_HELLO:

old session cipher not returned VPNC: -create_dtls_connection: DTLS setup failure, cleanup VPNC: -do_dtls_connect: create_dtls_connection failed VPNC: -protocol_handler: connect: do_dtls_connect failed VPNC: -protocol_handler: connect : err: SSL success DTLS fail

Nas versões 9.4.1 e posteriores, a criptografia de curva elíptica é suportada para SSL/TLS. Quando um cliente VPN SSL com capacidade de curva elíptica, como um novo modelo de telefone, se conecta ao ASA, o conjunto de cifras de curva elíptica é negociado, e o ASA apresenta ao cliente VPN SSL um certificado de curva elíptica, mesmo quando a interface correspondente está configurada com um ponto de confiança baseado em RSA. Para evitar que o ASA apresente um certificado SSL autoassinado, o administrador deve remover os conjuntos de cifras que correspondem através do comando ssl cipher. Por exemplo, para uma interface configurada com um ponto confiável RSA, o administrador pode executar este comando de modo que somente as cifras baseadas em RSA sejam negociadas:

ssl cipher tlsv1.2 custom "AES256-SHA:AES128-SHA:DHE-RSA-AES256-SHA:DHE-RSA-AES128-SHA"

Com a implementação da ID de bug da Cisco CSCuu02848, a prioridade é dada à configuração. Certificados configurados explicitamente são sempre usados. Os certificados autoassinados são usados somente na ausência de um certificado configurado.

| Cifras de Cliente Propostas |

Somente certificado RSA |

Somente EC Cert |

Ambos os certificados |

Nenhum |

|---|---|---|---|---|

| Somente cifras RSA |

Usa o certificado RSA Usa cifras RSA |

Usa o certificado autoassinado RSA Usa cifras RSA |

Usa o certificado RSA Usa cifras RSA |

Usa o certificado autoassinado RSA Usa cifras RSA |

| Somente EC Ciphers (raro) |

Falha na conexão |

Usa o certificado EC Usa cifras EC |

Usa o certificado EC Usa cifras EC |

Usa o certificado autoassinado da EC Usa cifras EC |

| Somente as duas cifras |

Usa o certificado RSA Usa cifras RSA |

Usa o certificado EC Usa cifras EC |

Usa o certificado EC Usa cifras EC |

Usa o certificado autoassinado da EC Usa cifras EC |

Banco de Dados Externo para Autenticação de Usuários de Telefone IP

Você pode usar um banco de dados externo para autenticar usuários de telefone IP. Protocolos como o Lightweight Diretory Access Protocol (LDAP) ou o Remote Authentication Dial In User Service (RADIUS) podem ser usados para autenticação de usuários de telefone VPN.

O hash de certificado corresponde ao certificado ASA e à lista de confiança do telefone VPN

Lembre-se de que você deve baixar o certificado atribuído à interface SSL do ASA e carregá-lo como um certificado Phone-VPN-Trust no CUCM. Circunstâncias diferentes podem fazer com que o hash para este certificado apresentado pelo ASA não corresponda ao hash que o servidor CUCM gera e envia para o telefone VPN através do arquivo de configuração.

Quando a configuração estiver concluída, teste a conexão VPN entre o telefone IP e o ASA. Se a conexão continuar a falhar, verifique se o hash do certificado ASA corresponde ao hash que o telefone IP espera:

- Verifique o hash Secure Hash Algorithm 1 (SHA1) apresentado pelo ASA.

- Use o TFTP para baixar o arquivo de configuração do telefone IP do CUCM.

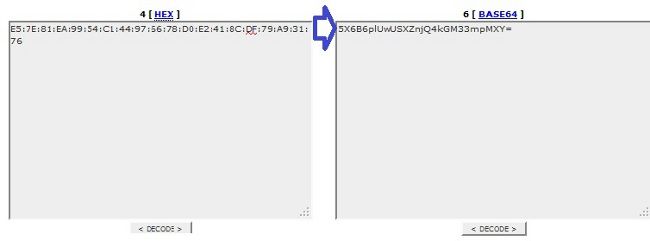

- Decodifique o hash de hexadecimal para base 64 ou de base 64 para hexadecimal.

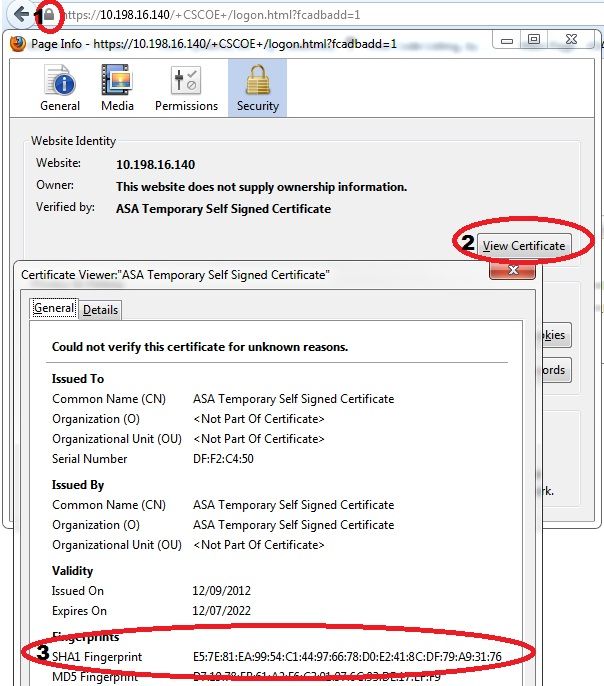

Verificar Hash SHA1

O ASA apresenta o certificado aplicado com o comando ssl trustpoint na interface à qual o telefone IP se conecta. Para verificar esse certificado, abra o navegador (neste exemplo, Firefox) e digite a URL (group-url) à qual os telefones devem se conectar:

Download do arquivo de configuração do telefone IP

Em um PC com acesso direto ao CUCM, baixe o arquivo de configuração TFTP para o telefone com problemas de conexão. Dois métodos de download são:

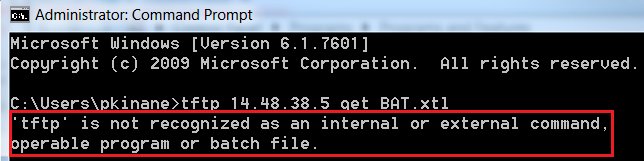

- Abra uma sessão CLI no Windows e use o comando tftp -i <TFTP Server> GET SEP<Phone Mac Address>.cnf.xml.

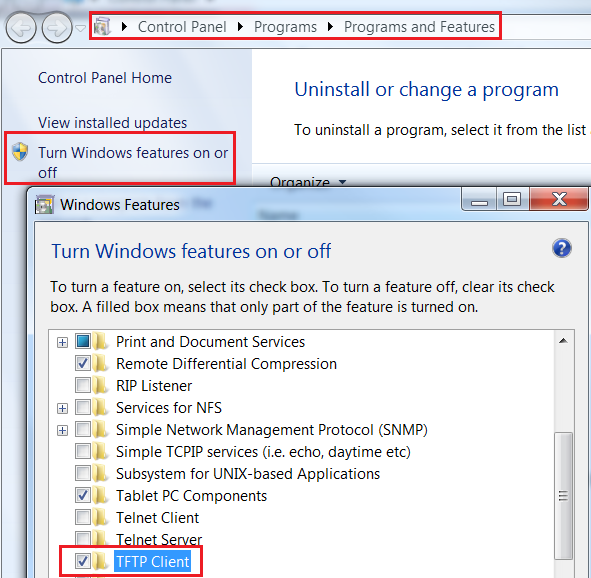

Observação: se você receber um erro semelhante ao mostrado abaixo, confirme se o recurso TFTP Client está habilitado.

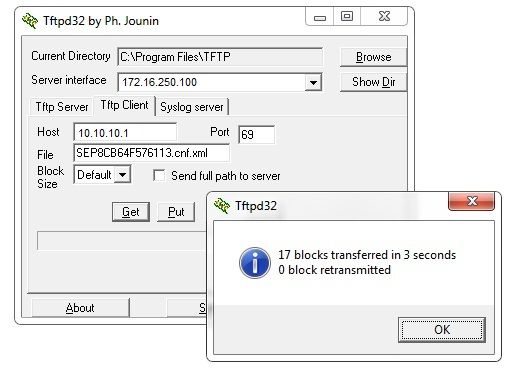

- Use um aplicativo como Tftpd32 para fazer download do arquivo:

- Após o download do arquivo, abra o XML e localize a configuração vpnGroup. Este exemplo mostra a seção e o certHash a serem verificados:

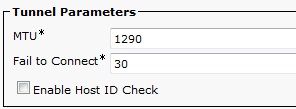

<vpnGroup>

<mtu>1290</mtu>

<failConnectTime>30</failConnectTime>

<authMethod>2</authMethod>

<pswdPersistent>0</pswdPersistent>

<autoNetDetect>0</autoNetDetect>

<enableHostIDCheck>0</enableHostIDCheck>

<addresses>

<url1>https://10.198.16.140/VPNPhone</url1>

</addresses>

<credentials>

<hashAlg>0</hashAlg>

5X6B6plUwUSXZnjQ4kGM33mpMXY=

</credentials>

</vpnGroup>

Decodificar o Hash

Confirme se os dois valores de hash correspondem. O navegador apresenta o hash em formato hexadecimal, enquanto o arquivo XML usa base 64, portanto, converta um formato em outro para confirmar a correspondência. Há muitos tradutores disponíveis; um exemplo é o TRANSLATOR, BINARY .

Observação: se o valor de hash anterior não corresponder, o telefone VPN não confiará na conexão negociada com o ASA e a conexão falhará.

Balanceamento de carga de VPN e telefones IP

A VPN SSL com balanceamento de carga não é suportada para telefones VPN. Os telefones VPN não executam validação de certificado real, mas usam hashes enviados pelo CUCM para validar os servidores. Como o balanceamento de carga da VPN é basicamente um redirecionamento HTTP, ele requer que os telefones validem vários certificados, o que leva a uma falha. Os sintomas de falha no balanceamento de carga da VPN incluem:

- O telefone alterna entre servidores e leva um tempo excepcionalmente longo para se conectar ou eventualmente falha.

- Os registros do telefone contêm mensagens como estas:

909: NOT 20:59:50.051721 VPNC: do_login: got login response

910: NOT 20:59:50.052581 VPNC: process_login: HTTP/1.0 302 Temporary moved

911: NOT 20:59:50.053221 VPNC: process_login: login code: 302 (redirected)

912: NOT 20:59:50.053823 VPNC: process_login: redirection indicated

913: NOT 20:59:50.054441 VPNC: process_login: new 'Location':

/+webvpn+/index.html

914: NOT 20:59:50.055141 VPNC: set_redirect_url: new URL

<https://xyz1.abc.com:443/+webvpn+/index.html>

CDT e telefones IP

Atualmente, os telefones IP não suportam o Cisco Secure Desktop (CSD) e não se conectam quando o CSD está habilitado para grupo de túneis ou globalmente no ASA.

Primeiro, confirme se o ASA tem CSD habilitado. Digite o comando show run webvpn na CLI do ASA:

ASA5510-F# show run webvpn

webvpn

enable outside

csd image disk0:/csd_3.6.6210-k9.pkg

csd enable

anyconnect image disk0:/anyconnect-win-3.1.00495-k9.pkg 1

anyconnect enable

ASA5510-F#

Para verificar problemas de CSD durante uma conexão de telefone IP, verifique os logs ou depurações no ASA.

Logs ASA

%ASA-4-724002: Group <VPNPhone> User <Phone> IP <172.6.250.9> WebVPN session not

terminated. Cisco Secure Desktop was not running on the client's workstation.

Depurações do ASA

debug webvpn anyconnect 255

<snip>

Tunnel Group: VPNPhone, Client Cert Auth Success.

WebVPN: CSD data not sent from client

http_remove_auth_handle(): handle 24 not found!

<snip>

Observação: em uma implantação grande com uma grande carga de usuários do AnyConnect, a Cisco recomenda que você não habilite o debug webvpn anyconnect. Sua saída não pode ser filtrada por endereço IP, portanto, uma grande quantidade de informações pode ser criada.

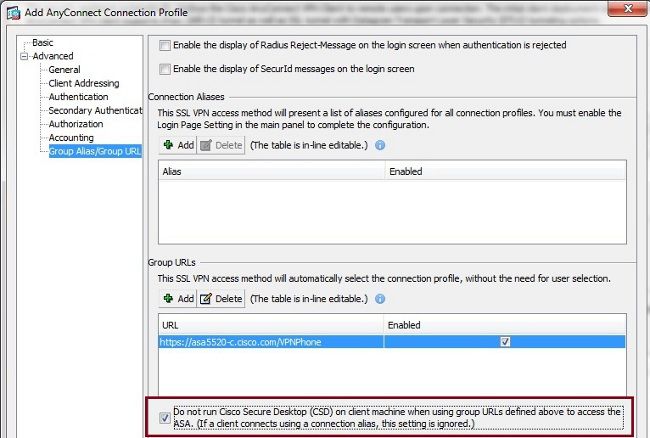

Nas versões 8.2 e posteriores do ASA, você deve aplicar o comando without-csd sob os atributos webvpn do grupo de túneis:

tunnel-group VPNPhone webvpn-attributes

authentication certificate

group-url https://asa5520-c.cisco.com/VPNPhone enable

without-csd

Em versões anteriores do ASA, isso não era possível, então a única solução era desativar o CSD globalmente.

No Cisco Adaptive Security Device Manager (ASDM), você pode desativar o CSD para um perfil de conexão específico, como mostrado neste exemplo:

Observação: use um group-url para desativar o recurso CSD.

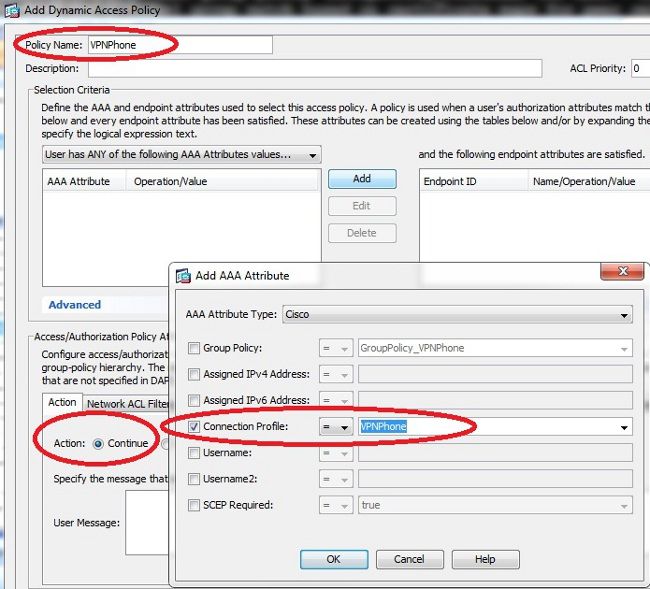

Regras DAP

A maioria das implantações não só conecta telefones IP ao ASA, mas também conecta diferentes tipos de máquinas (Microsoft, Linux, Mac OS) e dispositivos móveis (Android, iOS). Por esse motivo, é normal encontrar uma configuração existente de regras de Política de Acesso Dinâmico (DAP), onde, na maioria das vezes, a Ação Padrão sob DfltAccessPolicy é o término da conexão.

Se esse for o caso, crie uma regra DAP separada para os telefones VPN. Use um parâmetro específico, como o Perfil de Conexão, e defina a ação como Continuar:

Se você não criar uma política DAP específica para telefones IP, o ASA mostra um acerto em DfltAccessPolicy e uma conexão com falha:

%ASA-6-716038: Group <DfltGrpPolicy> User <CP-7962G-SEP8CB64F576113> IP

<172.16.250.9> Authentication: successful, Session Type: WebVPN.

%ASA-7-734003: DAP: User CP-7962G-SEP8CB64F576113, Addr 172.16.250.9: Session

Attribute aaa.cisco.grouppolicy = GroupPolicy_VPNPhone

<snip>

%ASA-6-734001: DAP: User CP-7962G-SEP8CB64F576113, Addr 172.16.250.9,

Connection AnyConnect: The following DAP records were selected for this

connection: DfltAccessPolicy

%ASA-5-734002: DAP: User CP-7962G-SEP8CB64F576113, Addr 172.16.250.9: Connection terminated by the following DAP records: DfltAccessPolicy

Depois de criar uma política DAP específica para os telefones IP com a ação definida para Continuar, você será capaz de se conectar:

%ASA-7-746012: user-identity: Add IP-User mapping 10.10.10.10 -

LOCAL\CP-7962G-SEP8CB64F576113 Succeeded - VPN user

%ASA-4-722051: Group <GroupPolicy_VPNPhone> User <CP-7962G-SEP8CB64F576113> IP

<172.16.250.9> Address <10.10.10.10> assigned to session

%ASA-6-734001: DAP: User CP-7962G-SEP8CB64F576113, Addr 172.16.250.9, Connection

AnyConnect: The following DAP records were selected for this connection: VPNPhone

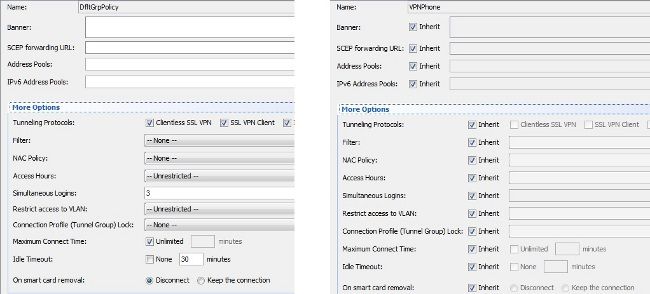

Valores Herdados de DfltGrpPolicy ou Outros Grupos

Em muitos casos, DfltGrpPolicy é configurado com várias opções. Por padrão, essas configurações são herdadas para a sessão de telefone IP, a menos que sejam especificadas manualmente na política de grupo que o telefone IP deve usar.

Alguns parâmetros que podem afetar a conexão se forem herdados de DfltGrpPolicy são:

- group-lock

- vpn-tunnel-protocol

- VPN-simultaneous-logins

- vpn-filter

Suponha que você tenha esta configuração de exemplo em DfltGrpPolicy e no GroupPolicy_VPNPhone:

group-policy DfltGrpPolicy attributes

vpn-simultaneous-logins 0

vpn-tunnel-protocol ikev1 ikev2 l2tp-ipsec ssl-clientless

group-lock value DefaultWEBVPNGroup

vpn-filter value NO-TRAFFIC

group-policy GroupPolicy_VPNPhone attributes

wins-server none

dns-server value 10.198.29.20

default-domain value cisco.com

A conexão herda os parâmetros de DfltGrpPolicy que não foram explicitamente especificados no GroupPolicy_VPNPhone e envia todas as informações para o telefone IP durante a conexão.

Para evitar isso, especifique manualmente os valores necessários diretamente no grupo:

group-policy GroupPolicy_VPNPhone internal

group-policy GroupPolicy_VPNPhone attributes

wins-server none

dns-server value 10.198.29.20

vpn-simultaneous-logins 3

vpn-tunnel-protocol ssl-client

group-lock value VPNPhone

vpn-filter none

default-domain value cisco.com

Para verificar os valores padrão de DfltGrpPolicy, use o comando show run all group-policy; este exemplo esclarece a diferença entre as saídas:

ASA5510-F# show run group-policy DfltGrpPolicy group-policy DfltGrpPolicy attributes dns-server value 10.198.29.20 10.198.29.21 vpn-tunnel-protocol ikev1 ikev2 l2tp-ipsec ssl-client ssl-clientless default-domain value cisco.com ASA5510-F#

ASA5510-F# sh run all group-policy DfltGrpPolicy group-policy DfltGrpPolicy internal

group-policy DfltGrpPolicy attributes

banner none

wins-server none

dns-server value 10.198.29.20 10.198.29.21

dhcp-network-scope none

vpn-access-hours none

vpn-simultaneous-logins 3

vpn-idle-timeout 30

vpn-idle-timeout alert-interval 1

vpn-session-timeout none

vpn-session-timeout alert-interval 1

vpn-filter none

ipv6-vpn-filter none

vpn-tunnel-protocol ikev1 ikev2 l2tp-ipsec ssl-client ssl-clientless

Esta é a saída dos atributos de herança de política de grupo através do ASDM:

Cifras de criptografia suportadas

Um telefone VPN AnyConnect testado com o telefone IP 7962G e o firmware versão 9.1.1 oferece suporte a apenas duas cifras, que são ambas AES (Advanced Encryption Standard): AES256-SHA e AES128-SHA. Se as cifras corretas não forem especificadas no ASA, a conexão será rejeitada, como mostrado no log do ASA:

%ASA-7-725010: Device supports the following 2 cipher(s).

%ASA-7-725011: Cipher[1] : RC4-SHA

%ASA-7-725011: Cipher[2] : DES-CBC3-SHA

%ASA-7-725008: SSL client outside:172.16.250.9/52684 proposes the following

2 cipher(s).

%ASA-7-725011: Cipher[1] : AES256-SHA

%ASA-7-725011: Cipher[2] : AES128-SHA

%ASA-7-725014: SSL lib error. Function: SSL3_GET_CLIENT_HELLO Reason: no shared cipher

Para confirmar se o ASA tem as cifras corretas ativadas, insira os comandos show run all ssl e show ssl:

ASA5510-F# show run all ssl

ssl server-version any

ssl client-version any

ssl encryption rc4-sha1 aes128-sha1 aes256-sha1 3des-sha1

ssl trust-point SSL outside

ASA5510-F#

ASA5510-F# show ssl

Accept connections using SSLv2, SSLv3 or TLSv1 and negotiate to SSLv3 or TLSv1

Start connections using SSLv3 and negotiate to SSLv3 or TLSv1

Enabled cipher order: rc4-sha1 aes128-sha1 aes256-sha1 3des-sha1

Disabled ciphers: des-sha1 rc4-md5 dhe-aes128-sha1 dhe-aes256-sha1 null-sha1

SSL trust-points:

outside interface: SSL

Certificate authentication is not enabled

ASA5510-F#

Problemas comuns no CUCM

Configurações de VPN não aplicadas ao telefone IP

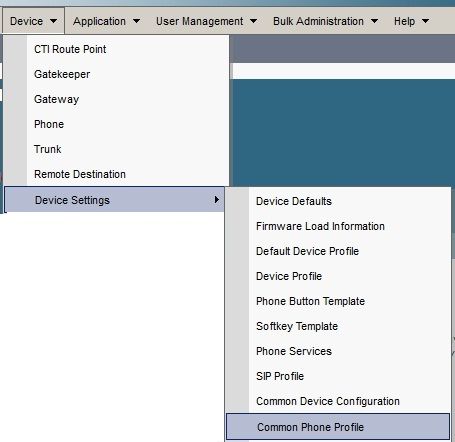

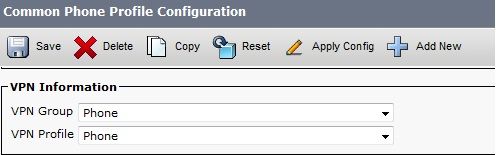

Depois que a configuração no CUCM for criada (Gateway, Grupo e Perfil), aplique as configurações de VPN no Perfil de telefone comum:

- Navegue até Device > Device Settings > Common Phone Profile.

- Insira as informações de VPN:

- Navegue até Device > Phone e confirme se este perfil está atribuído à configuração do telefone:

Método de Autenticação de Certificado

Há duas maneiras de configurar a autenticação de certificado para telefones IP: MIC (Manufaturer Installed Certificate) e LSC (Locally Significant Certificate). Consulte Telefone VPN AnyConnect com Exemplo de Configuração de Autenticação de Certificado para escolher a melhor opção para sua situação.

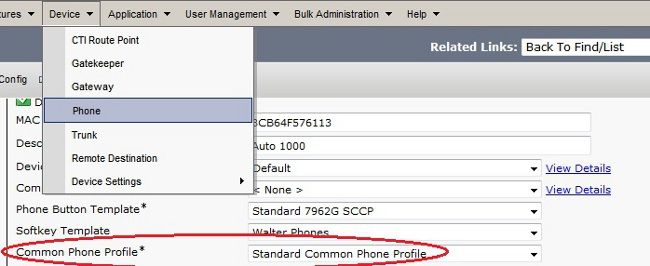

Ao configurar a autenticação de certificado, exporte o(s) certificado(s) (CA raiz) do servidor CUCM e importe-o(s) para o ASA:

- Faça login no CUCM.

- Navegue até Unified OS Administration > Security > Certificate Management.

- Localize a Certificate Authority Proxy Function (CAPF) ou Cisco_Manufacturing_CA; o tipo de certificado depende se você usou a autenticação de certificado MIC ou LSC.

- Baixe o arquivo no computador local.

Depois de fazer o download dos arquivos, faça login no ASA por meio da CLI ou do ASDM e importe o certificado como um Certificado CA.

Por padrão, todos os telefones que suportam VPN são pré-carregados com MICs. Os modelos de telefone 7960 e 7940 não vêm com um MIC e exigem um procedimento de instalação especial para que o LSC registre com segurança.

Os mais novos telefones IP da Cisco (8811, 8841, 8851 e 8861) incluem certificados MIC assinados pela nova CA de fabricação SHA2:

- O CUCM Versão 10.5(1) inclui e confia nos novos certificados SHA2.

- Se você executar uma versão anterior do CUCM, talvez seja necessário fazer o download do novo certificado CA de fabricação e:

- Carregue-o no CAPF-trust para que os telefones possam autenticar com o CAPF para obter um LSC.

- Carregue-o no CallManager-trust se quiser permitir que os telefones sejam autenticados com um MIC para SIP 5061.

- Carregue-o no CAPF-trust para que os telefones possam autenticar com o CAPF para obter um LSC.

Dica: clique neste link para obter a CA SHA2 se o CUCM estiver executando uma versão anterior.

Cuidado: a Cisco recomenda que você use MICs somente para a instalação de LSC. A Cisco suporta LSCs para autenticação da conexão TLS com o CUCM. Como os certificados raiz de MIC podem ser comprometidos, os clientes que configuram telefones para usar MICs para autenticação TLS ou para qualquer outra finalidade fazem isso por sua conta e risco. A Cisco não assume nenhuma responsabilidade se os MICs forem comprometidos.

Por padrão, se existir um LSC no telefone, a autenticação usará o LSC, independentemente de existir um MIC no telefone. Se houver um MIC e um LSC no telefone, a autenticação usará o LSC. Se um LSC não existir no telefone, mas um MIC existir, a autenticação usará o MIC.

Observação: lembre-se de que, para autenticação de certificado, você deve exportar o certificado SSL do ASA e importá-lo para o CUCM.

Verificação da ID do host

Se o nome comum (CN) no assunto do certificado não corresponder ao URL (group-url) que os telefones usam para se conectar ao ASA através da VPN, desabilite a verificação de ID de host no CUCM ou use um certificado no ASA que corresponda a esse URL no ASA.

Isso é necessário quando o certificado SSL do ASA é um certificado curinga, o certificado SSL contém uma SAN (nome alternativo do assunto) diferente ou a URL foi criada com o endereço IP em vez do nome de domínio totalmente qualificado (FQDN).

Este é um exemplo de um registro de telefone IP quando o CN do certificado não corresponde ao URL que o telefone está tentando acessar.

1231: NOT 07:07:32.445560 VPNC: DNS has wildcard, starting checks...

1232: ERR 07:07:32.446239 VPNC: Generic third level wildcards are not allowed,

stopping checks on host=(test.vpn.com) and dns=(*.vpn.com)

1233: NOT 07:07:32.446993 VPNC: hostID not found in subjectAltNames

1234: NOT 07:07:32.447703 VPNC: hostID not found in subject name

1235: ERR 07:07:32.448306 VPNC: hostIDCheck failed!!

Para desabilitar a verificação de ID de host no CUCM, navegue para Recursos avançados > VPN > Perfil de VPN:

Troubleshooting Adicional

Logs e depurações para usar no ASA

No ASA, você pode habilitar essas depurações e logs para solução de problemas:

logging enable

logging buffer-size 1048576

logging buffered debugging

debug webvpn anyconnect 255

Observação: em uma implantação grande com uma grande carga de usuários do AnyConnect, a Cisco recomenda que você não habilite o debug webvpnh anyconnect. Sua saída não pode ser filtrada por endereço IP, portanto, uma grande quantidade de informações pode ser criada.

Logs do telefone IP

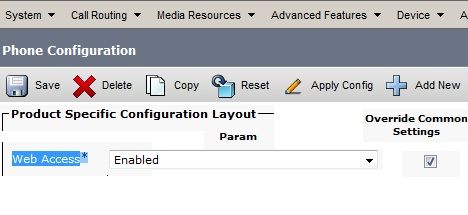

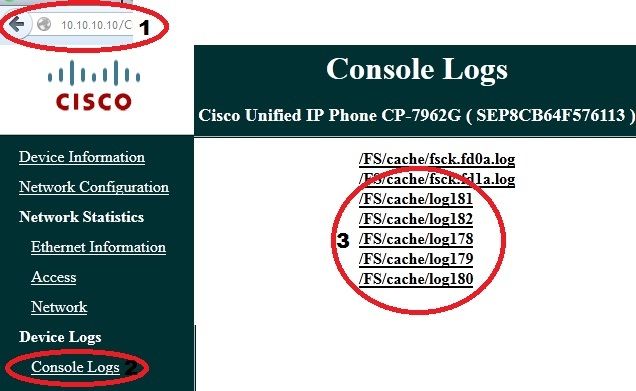

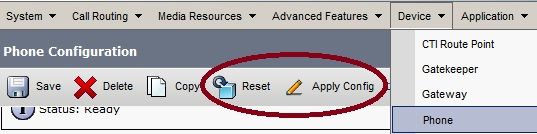

Para acessar os registros do telefone, habilite o recurso de acesso à Web. Faça login no CUCM e navegue até Device > Phone > Phone Configuration. Localize o telefone IP no qual deseja habilitar esse recurso e a seção para Acesso à Web. Aplique as alterações de configuração ao telefone IP:

Depois de ativar o serviço e reiniciar o telefone para injetar esse novo recurso, você pode acessar os logs do telefone IP no navegador; use o endereço IP do telefone de um computador com acesso a essa sub-rede. Vá até os logs do console e verifique os cinco arquivos de log. Como o telefone sobrescreve os cinco arquivos, você deve verificar todos esses arquivos para encontrar as informações que procura.

Problemas correlacionados entre os registros do ASA e os registros do telefone IP

Este é um exemplo de como correlacionar os logs do ASA e do telefone IP. Neste exemplo, o hash do certificado no ASA não corresponde ao hash do certificado no arquivo de configuração do telefone porque o certificado no ASA foi substituído por um certificado diferente.

Logs ASA

%ASA-7-725012: Device chooses cipher : AES128-SHA for the SSL session with

client outside:172.16.250.9/50091

%ASA-7-725014: SSL lib error. Function: SSL3_READ_BYTES Reason: tlsv1 alert

unknown ca

%ASA-6-725006: Device failed SSL handshake with client outside:172.16.250.9/50091

Registros de telefone

902: NOT 10:19:27.155936 VPNC: ssl_state_cb: TLSv1: SSL_connect: before/connect

initialization

903: NOT 10:19:27.162212 VPNC: ssl_state_cb: TLSv1: SSL_connect: unknown state

904: NOT 10:19:27.361610 VPNC: ssl_state_cb: TLSv1: SSL_connect: SSLv3 read server hello A

905: NOT 10:19:27.364687 VPNC: cert_vfy_cb: depth:1 of 1, subject:

</CN=10.198.16.140/unstructuredName=10.198.16.140>

906: NOT 10:19:27.365344 VPNC: cert_vfy_cb: depth:1 of 1, pre_err: 18 (self signed certificate)

907: NOT 10:19:27.368304 VPNC: cert_vfy_cb: peer cert saved: /tmp/leaf.crt

908: NOT 10:19:27.375718 SECD: Leaf cert hash = 1289B8A7AA9FFD84865E38939F3466A61B5608FC

909: ERR 10:19:27.376752 SECD: EROR:secLoadFile: file not found </tmp/issuer.crt>

910: ERR 10:19:27.377361 SECD: Unable to open file /tmp/issuer.crt

911: ERR 10:19:27.420205 VPNC: VPN cert chain verification failed, issuer certificate not found and leaf not trusted

912: ERR 10:19:27.421467 VPNC: ssl_state_cb: TLSv1: write: alert: fatal:

unknown CA

913: ERR 10:19:27.422295 VPNC: alert_err: SSL write alert: code 48, unknown CA

914: ERR 10:19:27.423201 VPNC: create_ssl_connection: SSL_connect ret -1 error 1

915: ERR 10:19:27.423820 VPNC: SSL: SSL_connect: SSL_ERROR_SSL (error 1)

916: ERR 10:19:27.424541 VPNC: SSL: SSL_connect: error:14090086:SSL

routines:SSL3_GET_SERVER_CERTIFICATE:certificate verify failed

917: ERR 10:19:27.425156 VPNC: create_ssl_connection: SSL setup failure

918: ERR 10:19:27.426473 VPNC: do_login: create_ssl_connection failed

919: NOT 10:19:27.427334 VPNC: vpn_stop: de-activating vpn

920: NOT 10:19:27.428156 VPNC: vpn_set_auto: auto -> auto

921: NOT 10:19:27.428653 VPNC: vpn_set_active: activated -> de-activated

922: NOT 10:19:27.429187 VPNC: set_login_state: LOGIN: 1 (TRYING) --> 3 (FAILED)

923: NOT 10:19:27.429716 VPNC: set_login_state: VPNC : 1 (LoggingIn) --> 3

(LoginFailed)

924: NOT 10:19:27.430297 VPNC: vpnc_send_notify: notify type: 1 [LoginFailed]

925: NOT 10:19:27.430812 VPNC: vpnc_send_notify: notify code: 37

[SslAlertSrvrCert]

926: NOT 10:19:27.431331 VPNC: vpnc_send_notify: notify desc: [alert: Unknown

CA (server cert)]

927: NOT 10:19:27.431841 VPNC: vpnc_send_notify: sending signal 28 w/ value 13 to

pid 14

928: ERR 10:19:27.432467 VPNC: protocol_handler: login failed

Abrangência para o recurso de porta do PC

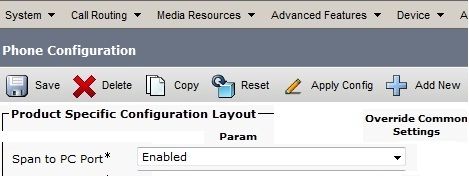

Você pode conectar um computador diretamente a um telefone. O telefone tem uma porta de switch no painel traseiro.

Configure o telefone como você fazia anteriormente, habilite a opção Span to PC Port no CUCM e aplique a configuração. O telefone começa a enviar uma cópia de cada quadro para o PC. Use o Wireshark no modo promíscuo para capturar o tráfego para análise.

Alterações na configuração do telefone IP quando conectado por VPN

Uma pergunta comum é se você pode modificar a configuração da VPN enquanto o telefone IP estiver conectado fora da rede pelo AnyConnect. A resposta é sim, mas você deve confirmar algumas definições de configuração.

Faça as alterações necessárias no CUCM e, em seguida, aplique as alterações ao telefone. Há três opções (Aplicar configuração, Redefinir, Reiniciar) para enviar a nova configuração para o telefone. Embora todas as três opções desconectem a VPN do telefone e do ASA, você pode reconectar automaticamente se estiver usando a autenticação de certificado; se estiver usando Autenticação, Autorização e Contabilização (AAA), você será solicitado a fornecer suas credenciais novamente.

Observação: quando o telefone IP está no lado remoto, ele normalmente recebe um endereço IP de um servidor DHCP externo. Para que o telefone IP receba a nova configuração do CUCM, ele deve entrar em contato com o servidor TFTP no escritório central. Normalmente, o CUCM é o mesmo servidor TFTP.

Para receber os arquivos de configuração com as alterações, confirme se o endereço IP do servidor TFTP está configurado corretamente nas configurações de rede no telefone; para confirmação, use a opção 150 do servidor DHCP ou defina manualmente o TFTP no telefone. Esse servidor TFTP pode ser acessado por meio de uma sessão do AnyConnect.

Se o telefone IP estiver recebendo o servidor TFTP de um servidor DHCP local, mas esse endereço estiver incorreto, você poderá usar a opção de servidor TFTP alternativo para substituir o endereço IP do servidor TFTP fornecido pelo servidor DHCP. Este procedimento descreve como aplicar o servidor TFTP alternativo:

- Navegue até Configurações > Configuração de rede > Configuração de IPv4.

- Role até a opção TFTP alternativo.

- Pressione a tecla de função Sim para que o telefone utilize um servidor TFTP alternativo; caso contrário, pressione a tecla de função Não. Se a opção estiver bloqueada, pressione * # para desbloqueá-la.

- Pressione a tecla de software Save.

- Aplique a opção Alternate TFTP Server under TFTP Server 1 (Servidor TFTP alternativo).

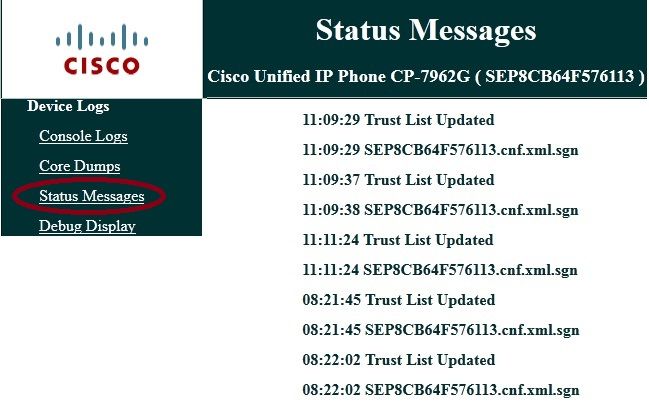

Revise as mensagens de status no navegador da Web ou nos menus do telefone diretamente para confirmar se o telefone está recebendo as informações corretas. Se a comunicação estiver configurada corretamente, você verá mensagens como estas:

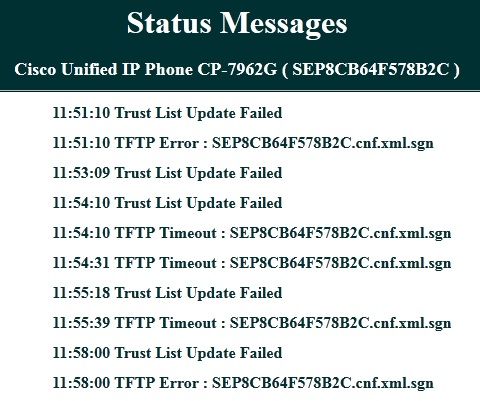

Se o telefone não puder recuperar as informações do servidor TFTP, você receberá mensagens de erro TFTP:

Renovação do certificado SSL do ASA

Se você tiver uma configuração de telefone VPN do AnyConnect funcional, mas seu certificado SSL do ASA estiver prestes a expirar, não será necessário trazer todos os telefones IP para o local principal para injetar os novos certificados SSL no telefone; você pode adicionar os novos certificados enquanto a VPN estiver conectada.

Se você tiver exportado ou importado o certificado de CA raiz do ASA em vez do certificado de identidade e se quiser continuar a usar o mesmo fornecedor (CA) durante essa renovação, não será necessário alterar o certificado no CUCM porque ele permanece o mesmo. Mas, se você usou o Certificado de Identidade, esse procedimento é necessário; caso contrário, o valor de hash entre o ASA e o telefone IP não coincidem e a conexão não é confiável para o telefone.

- Renove o certificado no ASA.

Observação: para obter detalhes, consulte ASA 8.x: Renovar e instalar o certificado SSL com ASDM. Crie um ponto confiável separado e não aplique esse novo certificado com o comando ssl trustpoint <name> outside até ter aplicado o certificado a todos os telefones IP da VPN.

- Exporte o novo certificado.

- Importe o novo certificado para o CUCM como certificado Phone-VPN-Trust.

Observação: saiba que o CSCuh19734 carregar certificados com o mesmo CN substituirá o certificado antigo no Phone-VPN-trust

- Navegue até a Configuração do gateway VPN no CUCM e aplique o novo certificado. Agora você tem os dois certificados: o certificado que está prestes a expirar e o novo certificado que ainda não foi aplicado ao ASA.

- Aplique essa nova configuração ao telefone IP. Navegue para Apply Config > Reset > Restart para injetar as novas alterações de configuração para o telefone IP através do túnel VPN. Certifique-se de que todos os telefones IP estejam conectados através da VPN e que possam acessar o servidor TFTP através do túnel.

- Use TFTP para verificar as mensagens de status e o arquivo de configuração para confirmar se o telefone IP recebeu o arquivo de configuração com as alterações.

- Aplique o novo ponto de confiança SSL no ASA e substitua o certificado antigo.

Observação: se o certificado SSL do ASA já tiver expirado e se os telefones IP não puderem se conectar por meio do AnyConnect, você poderá enviar as alterações (como o novo hash de certificado do ASA) para o telefone IP. Defina manualmente o TFTP no telefone IP para um endereço IP público para que o telefone IP possa recuperar as informações de lá. Use um servidor TFTP público para hospedar o arquivo de configuração; um exemplo é criar um encaminhamento de porta no ASA e redirecionar o tráfego para o servidor TFTP interno.

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

06-May-2013 |

Versão inicial |

Colaborado por engenheiros da Cisco

- Walter LopezEngenheiro do Cisco TAC

- Eduardo SalazarEngenheiro do Cisco TAC

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback