Introdução

Este documento descreve como configurar as regras de política de controle de acesso (ACP) para inspecionar o tráfego que vem de túneis de rede privada virtual (VPN) ou usuários de acesso remoto (RA) e usar um Cisco Adaptive Security Appliance (ASA) com FirePOWER Services como gateway de Internet.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- AnyConnect, VPN de acesso remoto e/ou VPN IPSec ponto a ponto.

- Configuração ACP do Firepower.

- Estrutura de política modular (MPF) do ASA.

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- ASA5506W versão 9.6(2.7) para exemplo ASDM

- Módulo FirePOWER versão 6.1.0-330 para exemplo de ASDM.

- ASA5506W versão 9.7(1) para exemplo de FMC.

- FirePOWER versão 6.2.0, por exemplo, para FMC.

- Firepower Management Center (FMC) versão 6.2.0

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a sua rede estiver ativa, certifique-se de que entende o impacto potencial de qualquer comando.

Problema

O ASA5500-X com FirePOWER Services não consegue filtrar e/ou inspecionar o tráfego de usuários do AnyConnect como o tráfego originado por outros locais conectados por túneis IPSec que usam um único ponto de segurança de conteúdo permitral.

Outro sintoma que essa solução aborda é não ser capaz de definir regras específicas de ACP para as fontes mencionadas sem outras fontes de comprometimento.

Este cenário é muito comum para ver quando o projeto TunnelAll é usado para soluções VPN terminadas em um ASA.

Solução

Isso pode ser obtido de várias maneiras. No entanto, este cenário abrange a inspeção por zonas.

Configuração do ASA

Etapa 1. Identificar as interfaces onde os usuários do AnyConnect ou os túneis VPN se conectam ao ASA.

Túneis Ponto-a-Ponto

Esta é uma sucata da saída de show run crypto map.

crypto map outside_map interface outside

Usuários de AnyConnect

O comando show run webvpn mostra onde o acesso ao AnyConnect está habilitado.

webvpn

enable outside

hostscan image disk0:/hostscan_4.3.05019-k9.pkg

hostscan enable

anyconnect image disk0:/anyconnect-win-4.4.01054-webdeploy-k9.pkg 1

anyconnect image disk0:/anyconnect-macos-4.4.01054-webdeploy-k9.pkg 2

anyconnect enable

Neste cenário, a interface externa recebe, ambos, usuários de RA e túneis Ponto a Ponto.

Etapa 2. Redirecionar o tráfego do ASA para o módulo FirePOWER com uma política global.

Ele pode ser feito com uma condição match any ou com uma ACL (Access Control List, lista de controle de acesso) definida para o redirecionamento de tráfego.

Exemplo com match any match.

class-map SFR

match any

policy-map global_policy

class SFR

sfr fail-open

service-policy global_policy global

Exemplo com correspondência de ACL.

access-list sfr-acl extended permit ip any any

class-map SFR

match access-list sfr-acl

policy-map global_policy

class SFR

sfr fail-open

service-policy global_policy global

Em um cenário menos comum, uma política de serviço pode ser usada para a interface externa. Este exemplo não é abordado neste documento.

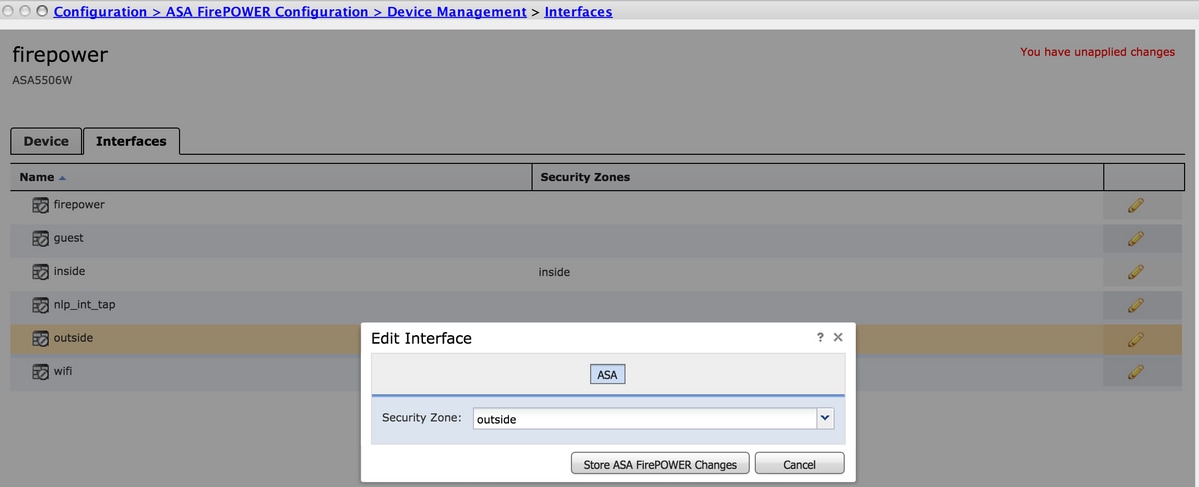

Módulo ASA FirePOWER gerenciado pela configuração ASDM

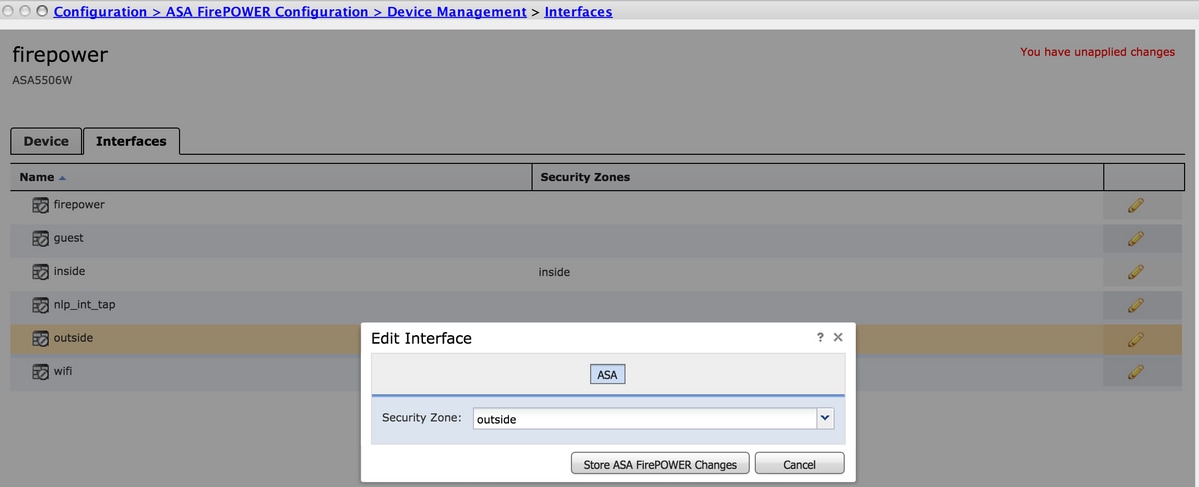

Etapa 1. Atribua uma zona à interface externa em Configuration > ASA FirePOWER Configuration > Device Management. Nesse caso, essa zona é chamada de externo.

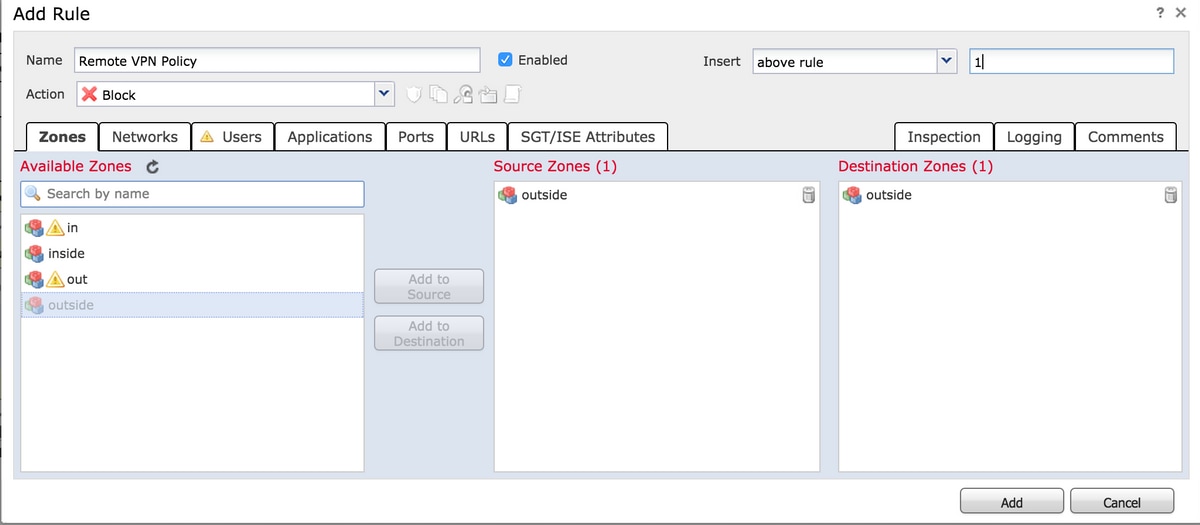

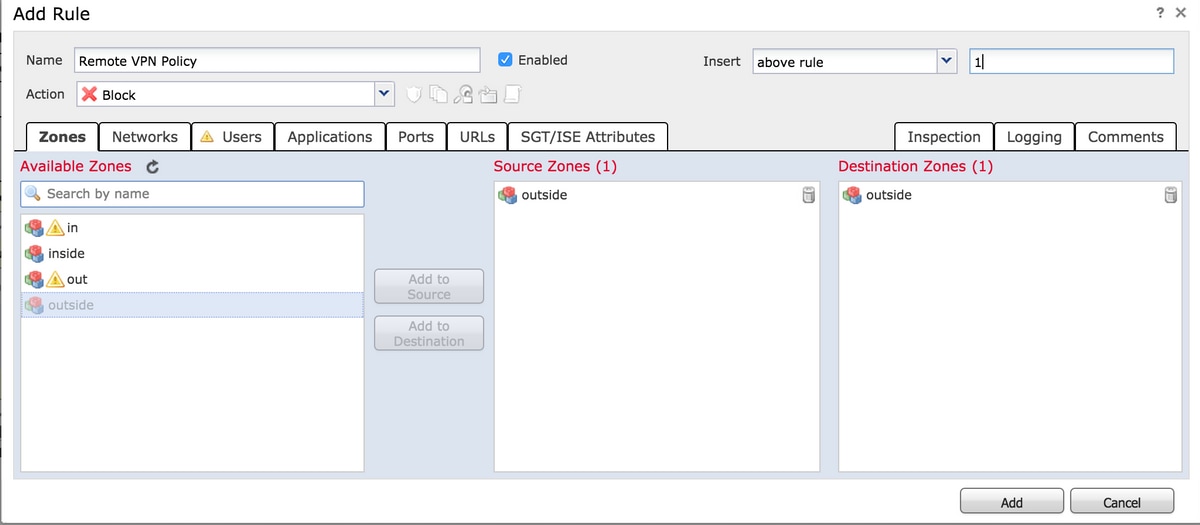

Etapa 2. Selecione Add Rule em Configuration > ASA FirePOWER Configuration > Policies > Access Control Policy.

Etapa 3. Na guia Zones, selecione outside zone como origem e destino para a regra.

Etapa 4. Selecione a ação, o título e quaisquer outras condições desejadas para definir esta regra.

Várias regras podem ser criadas para esse fluxo de tráfego. É importante ter em mente que as zonas de origem e destino devem ser a zona atribuída às fontes VPN e à Internet.

Certifique-se de que não haja outras políticas mais gerais que possam ser correspondentes antes dessas regras. É preferível ter essas regras acima daquelas definidas para qualquer zona.

Etapa 5. Clique em Store ASA FirePOWER Changes e, em seguida, em Deploy FirePOWER Changes para que essas alterações entrem em vigor.

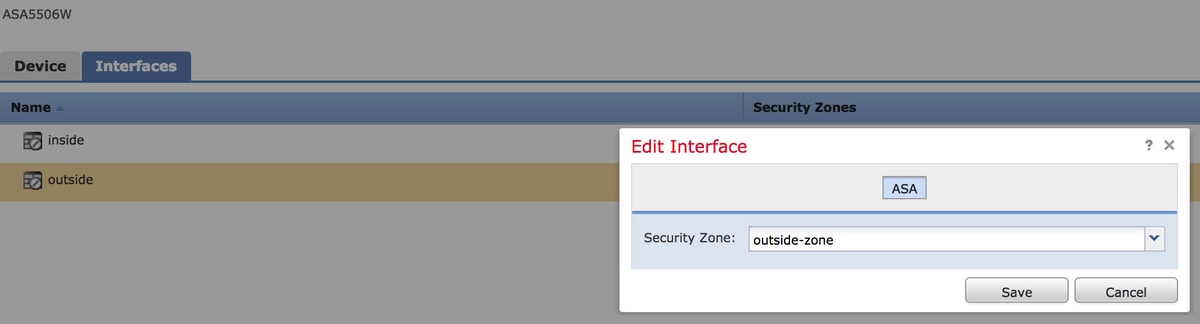

Módulo ASA FirePOWER gerenciado pela configuração do FMC

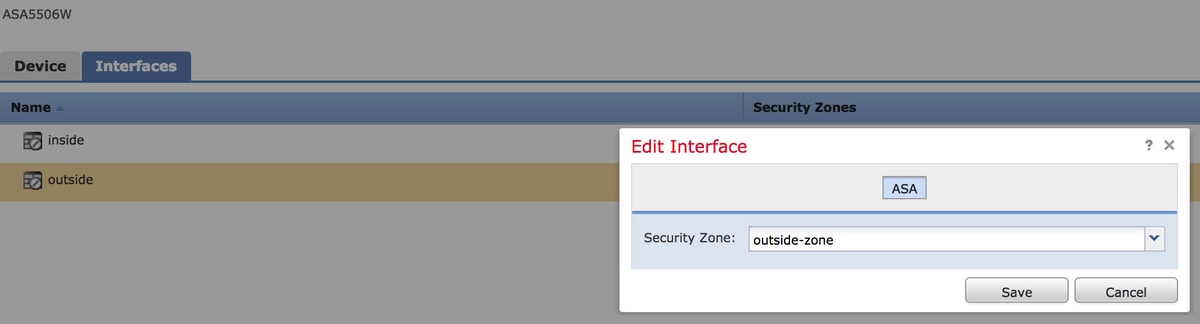

Etapa 1. Atribua uma zona à interface externa em Dispositivos > Gerenciamento > Interfaces. Nesse caso, essa zona é chamada de zona externa.

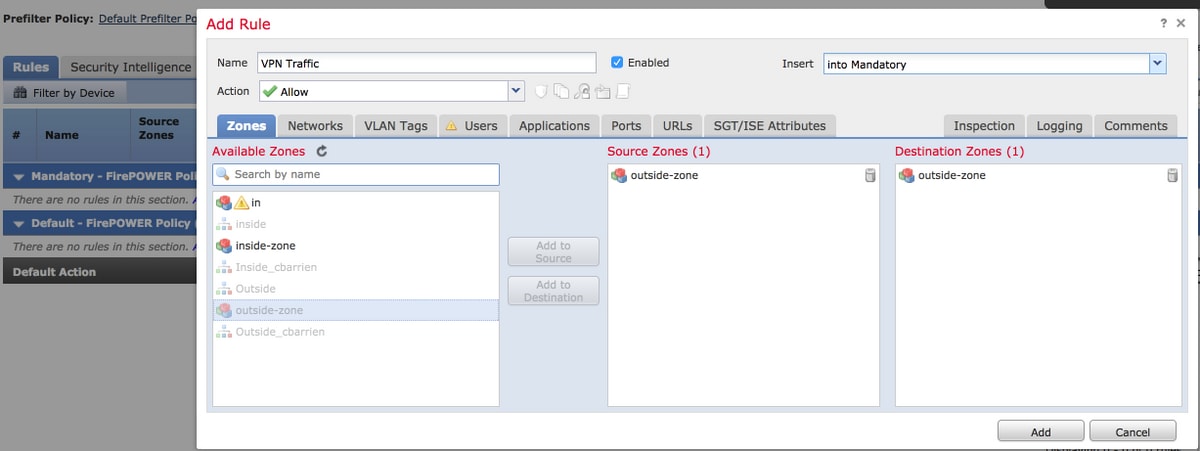

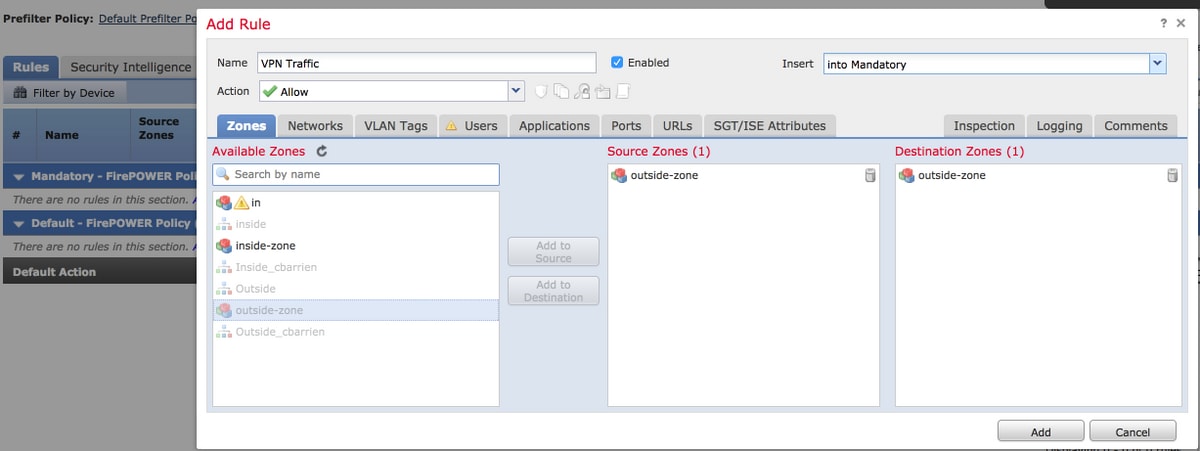

Etapa 2. Selecione Add Rule em Policies > Access Control > Edit.

Etapa 3. Na guia Zones, selecione outside-zone zone como origem e destino para sua regra.

Etapa 4. Selecione a ação, o título e quaisquer outras condições desejadas para definir esta regra.

Várias regras podem ser criadas para esse fluxo de tráfego. É importante ter em mente que as zonas de origem e destino devem ser a zona atribuída às fontes VPN e à Internet.

Certifique-se de que não haja outras políticas mais gerais que possam ser correspondentes antes dessas regras. É preferível ter essas regras acima daquelas definidas para qualquer zona.

Etapa 5. Clique em Salvar e em Implantar para que essas alterações entrem em vigor.

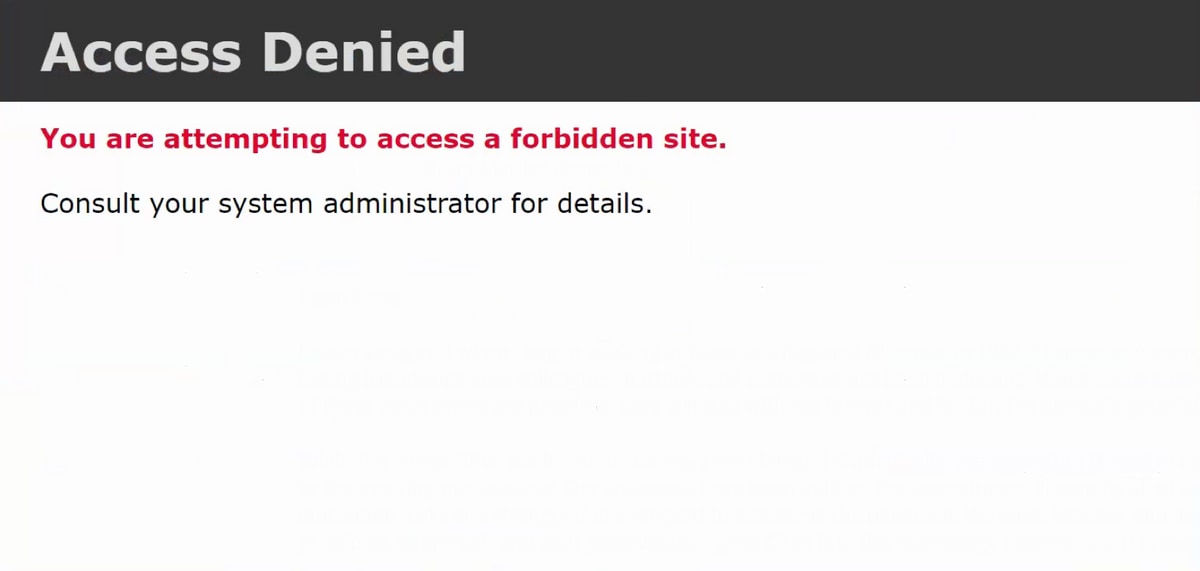

Resultado

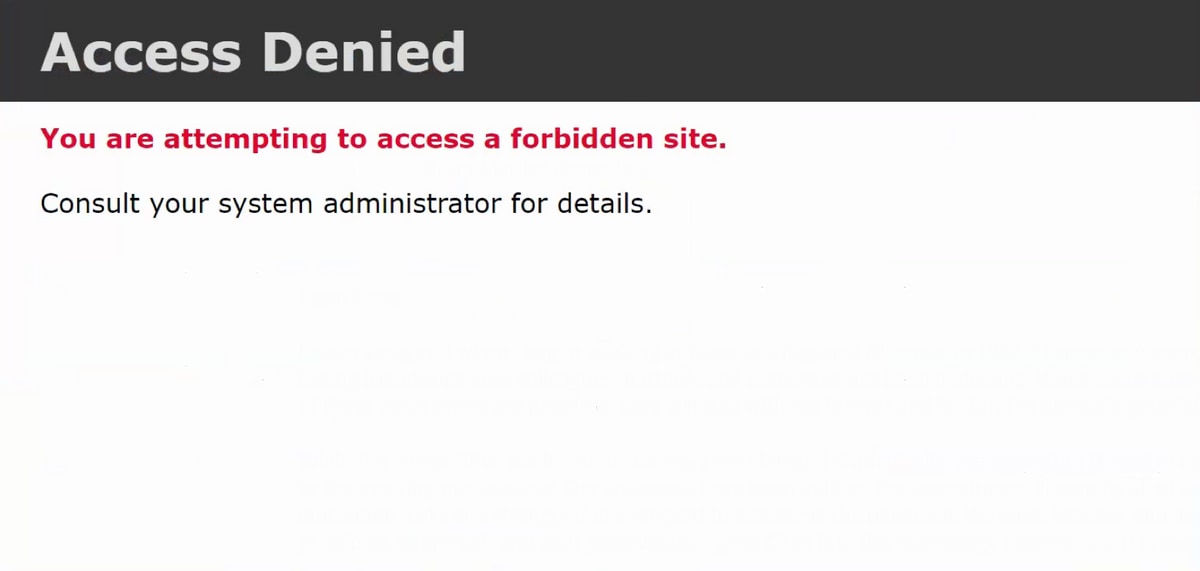

Após o término da implantação, o tráfego do AnyConnect agora é filtrado/inspecionado pelas regras de ACP aplicadas. Neste exemplo, uma URL foi bloqueada com êxito.

Feedback

Feedback