Introdução

Este documento descreve como configurar a solução de VPN de acesso remoto da Cisco (AnyConnect) no Firepower Threat Defense (FTD), v6.3, gerenciado pelo FMC.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Conhecimento básico de VPN de acesso remoto, Secure Sockets Layer (SSL) e Internet Key Exchange (IKEv2) versão 2

- Conhecimento de Autenticação, Autorização e Tarifação Básica (AAA - Basic Authentication, Authorization, and Accounting) e RADIUS

- Conhecimentos básicos de CVP

- Conhecimento básico de FTD

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Cisco FMC 6.4

- FTD 6.3 da Cisco

- AnyConnect 4.7

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

Este documento destina-se a cobrir a configuração em dispositivos FTD. Se desejar o exemplo de configuração do ASA, consulte o documento: Configurar tráfego de retorno do AnyConnect VPN Client no ASA 9.X

Limitações:

Atualmente, esses recursos não são suportados no FTD, mas ainda estão disponíveis em dispositivos ASA:

- Autenticação AAA dupla (disponível no FTD versão 6.5)

- Política de acesso dinâmico

- Verificação de host

- postura de ISE

- RADIUS CoA

- Balanceador de carga de VPN

- Autenticação local (disponível no Firepower Device Manager 6.3. ID de bug da Cisco CSCvf92680)

- Mapa de atributos LDAP (disponível via FlexConfig, ID de bug da Cisco CSCvd64585)

- Personalização do AnyConnect

- Scripts do AnyConnect

- Localização do AnyConnect

- VPN por aplicativo

- proxy SCEP

- Integração com WSA

- SAML SSO (ID de bug da Cisco CSCvq90789)

- Mapa de criptografia dinâmica IKEv2 simultâneo para RA e VPN L2L

- Módulos do AnyConnect (NAM, Hostscan, AMP Enabler, SBL, Umbrella, Web Security etc.). O DART é o único módulo instalado por padrão nesta versão.

- TACACS, Kerberos (autenticação KCD e RSA SDI)

- Proxy do navegador

Configurar

Para passar pelo assistente de VPN de acesso remoto no FMC, estas etapas devem ser concluídas:

Etapa 1. Importar um certificado SSL

Os certificados são essenciais ao configurar o AnyConnect. Somente certificados baseados em RSA têm suporte para SSL e IPSec. Os certificados ECDSA (Elliptic Curve Digital Signature Algorithm) são suportados no IPSec, no entanto, não é possível implantar um novo pacote do AnyConnect ou perfil XML quando o certificado baseado em ECDSA é usado. Ele pode ser usado para IPSec, mas você deve pré-implantar os pacotes do AnyConnect junto com o perfil XML, todas as atualizações de perfil XML devem ser enviadas manualmente em cada cliente (ID de bug Cisco CSCtx42595).

Além disso, o certificado deve conter uma extensão de Nome Comum (CN) com nome DNS e/ou endereço IP para evitar erros de "Certificado de servidor não confiável" em navegadores da Web.

Observação: em dispositivos FTD, o certificado da Autoridade de Certificação (CA) é necessário antes que a CSR (Solicitação de Assinatura de Certificado) seja gerada.

- Se o CSR for gerado em um servidor externo (como o Windows Server ou o OpenSSL), o método de registro manual falhará, pois o FTD não oferece suporte ao registro manual de chave.

- Um método diferente deve ser usado, como PKCS12.

Para obter um certificado para o dispositivo de FTD com o método de registro manual, é necessário gerar um CSR. Assine-o com uma CA e importe o certificado de identidade.

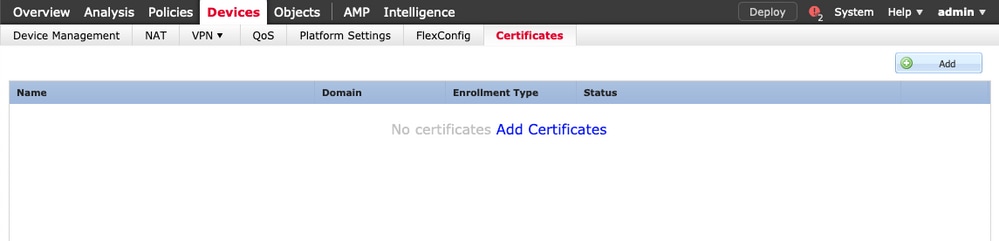

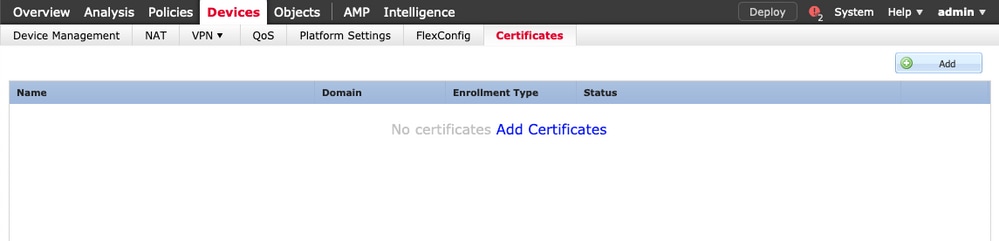

1. Navegue até Devices > Certificates e selecione Add conforme mostrado na imagem.

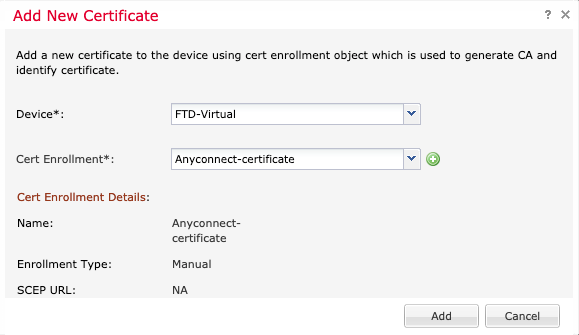

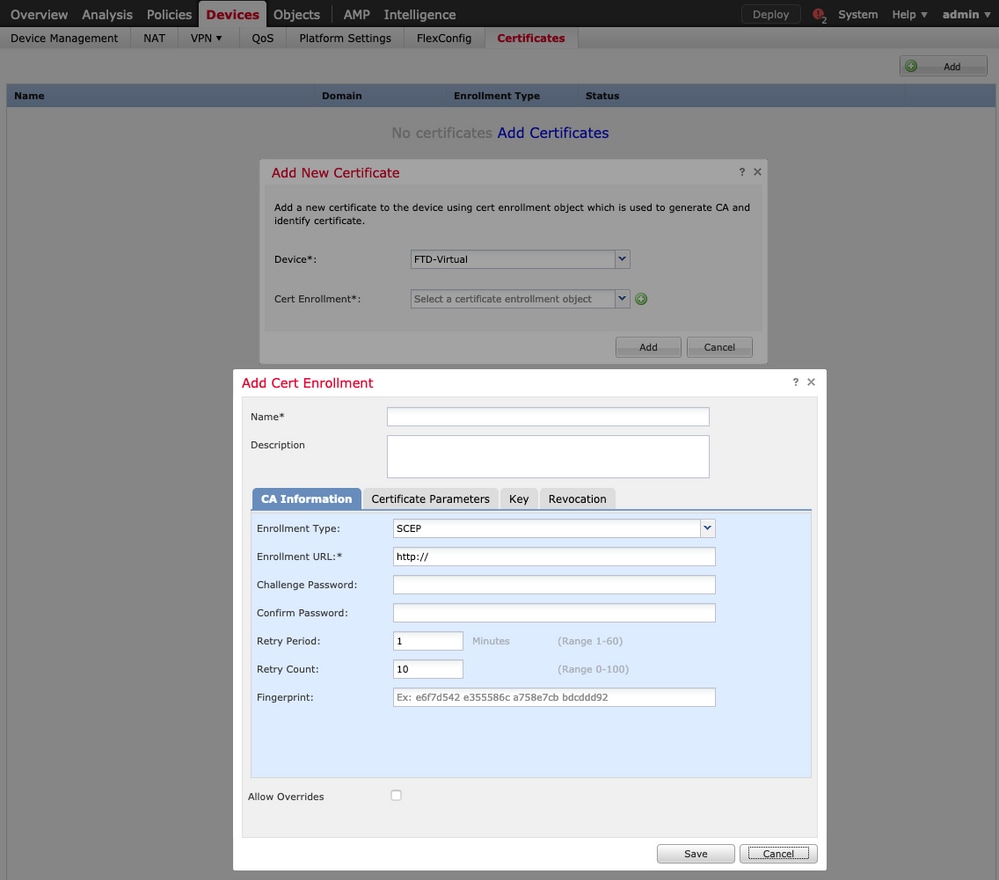

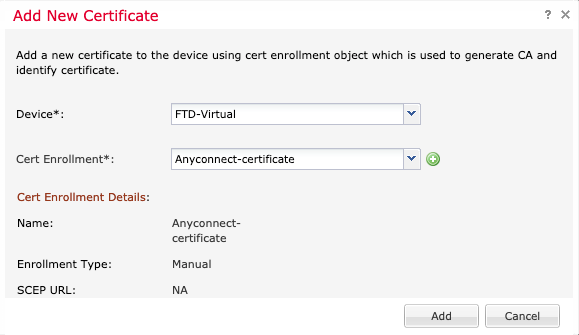

2. Selecione o Dispositivo e adicione um novo objeto Cert Enrollment como mostrado na imagem.

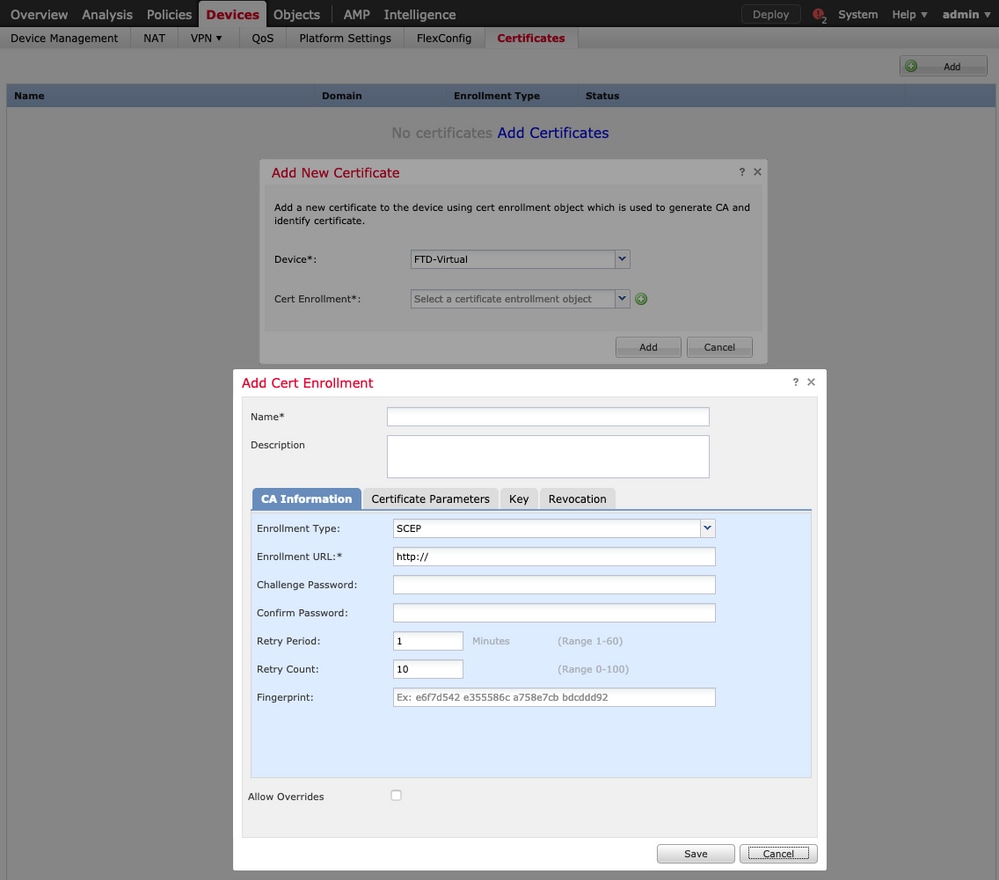

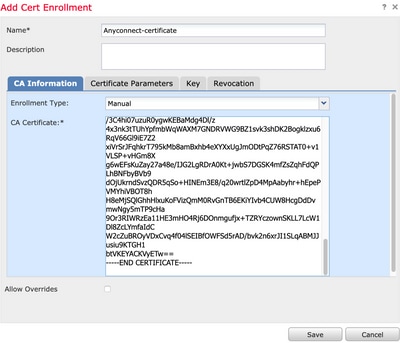

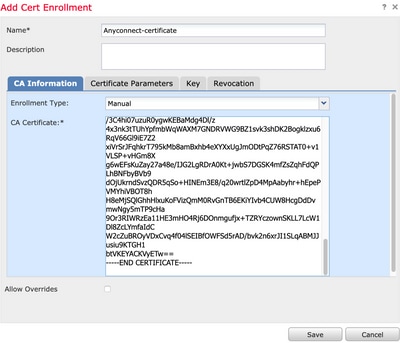

3. Selecione Tipo de Inscrição manual e cole o certificado CA (o certificado que deve assinar o CSR).

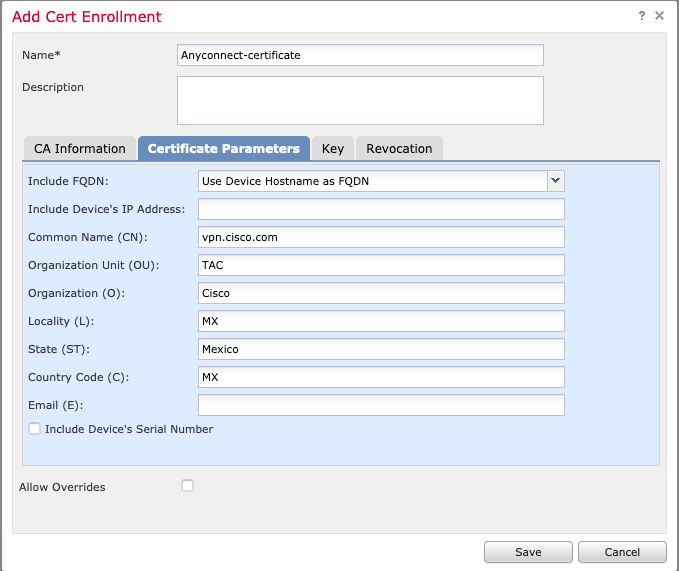

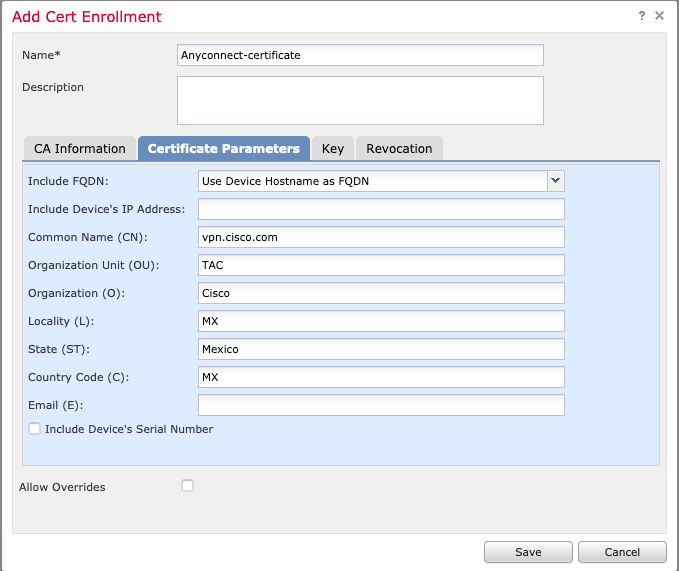

4. Selecione a guia Parâmetros do Certificado e selecione FQDN Personalizado para o campo Incluir FQDN e preencha os detalhes do certificado conforme mostrado na imagem.

5. Selecione a guia Chave e selecione o tipo de chave. Você pode escolher o nome e o tamanho. Para RSA, 2048 bytes é um requisito mínimo.

6. Selecione salvar, confirme o Dispositivo e, em Registro de Cert, selecione o ponto confiável que acabou de ser criado. Selecione Add para implantar o certificado.

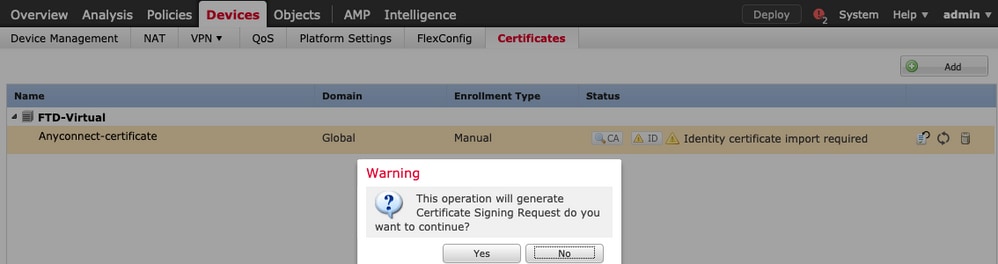

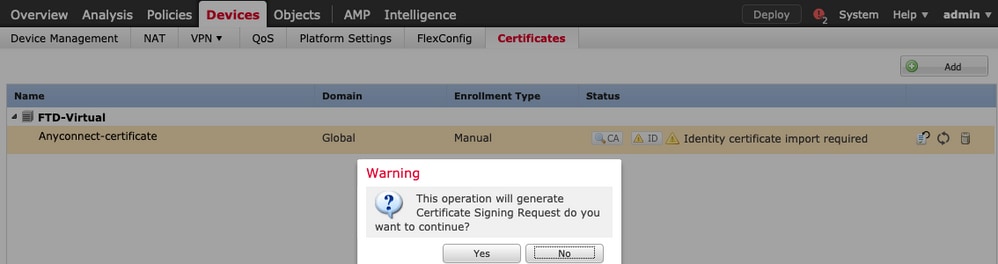

7. Na coluna Status, selecione o ícone ID e selecione Sim para gerar o CSR como mostrado na imagem.

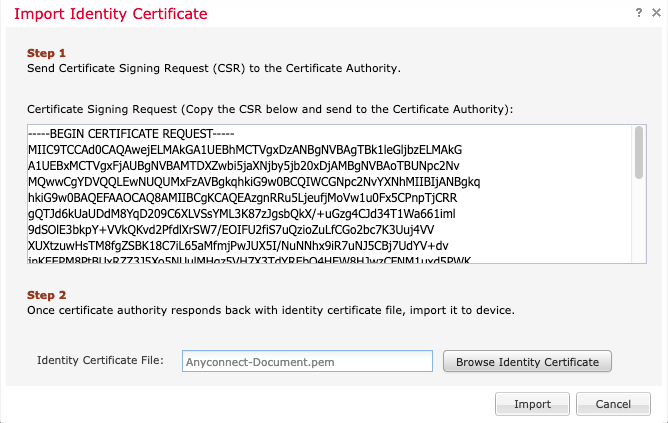

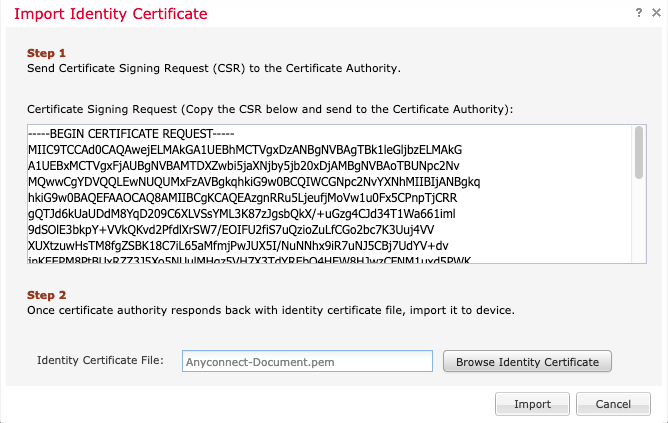

8. Copie o CSR e assine-o com o CA de sua preferência (por exemplo, GoDaddy ou DigiCert).

9. Quando o certificado de identidade for recebido da CA (que deve estar no formato base64), selecione Browse Identity Certificate e localize o certificado no computador local. Selecione Importar.

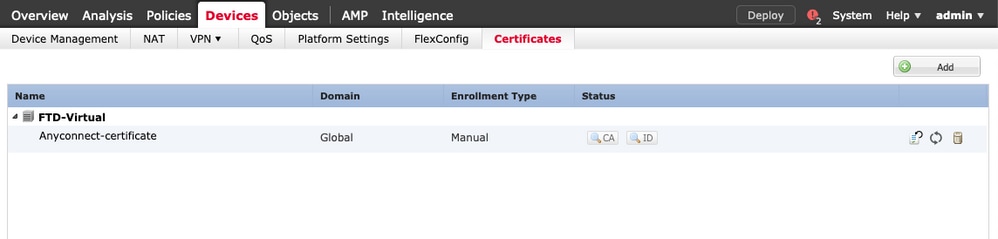

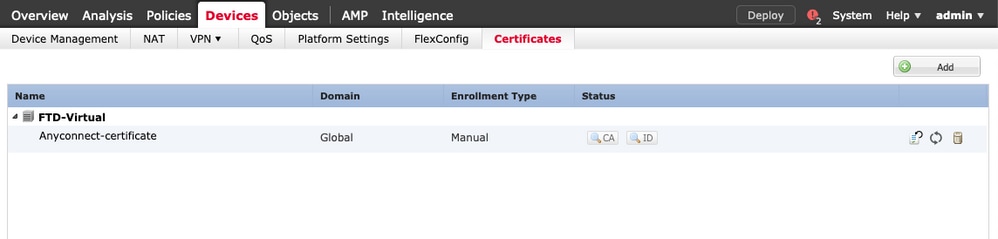

10. Uma vez importados, os detalhes do certificado CA e ID estarão disponíveis para exibição.

Etapa 2. Configurar um servidor RADIUS

Em dispositivos FTD gerenciados pelo FMC, o banco de dados de usuário local não é suportado. Outro método de autenticação deve ser usado, como RADIUS ou LDAP.

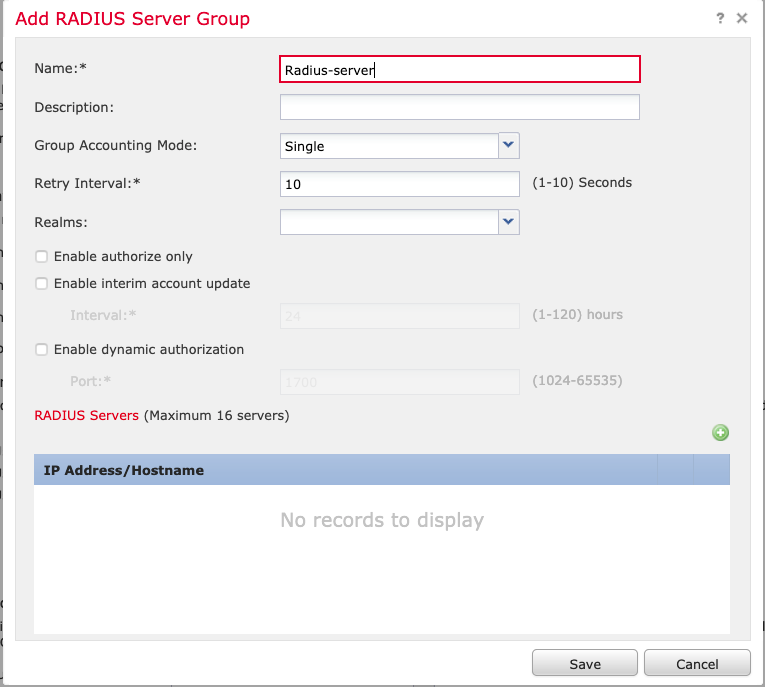

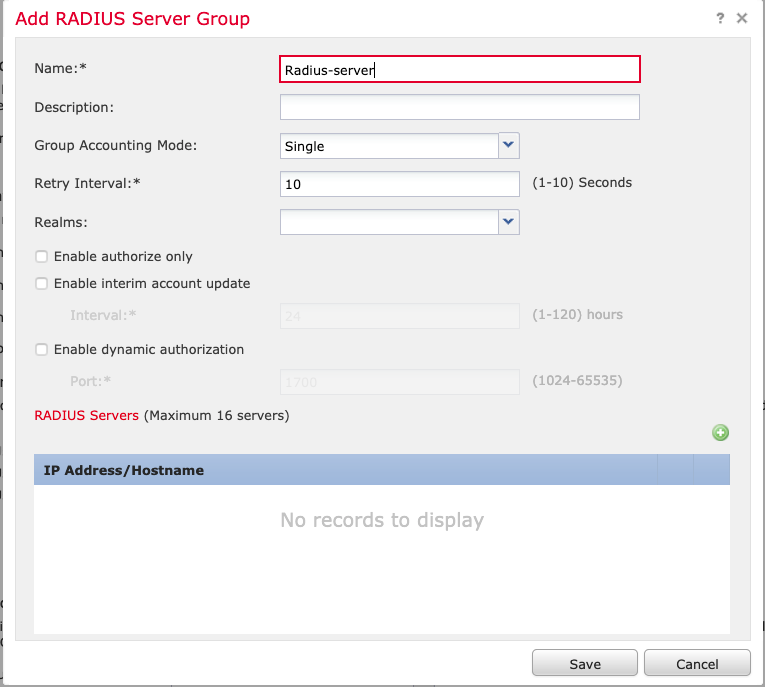

1. Navegue até Objetos > Gerenciamento de objetos > Grupo de servidores RADIUS > Adicionar grupo de servidores RADIUS conforme mostrado na imagem.

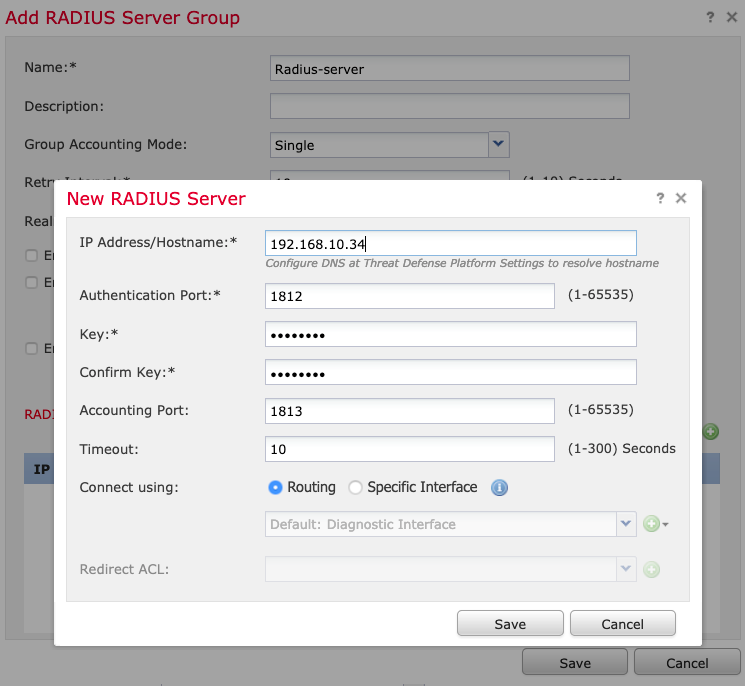

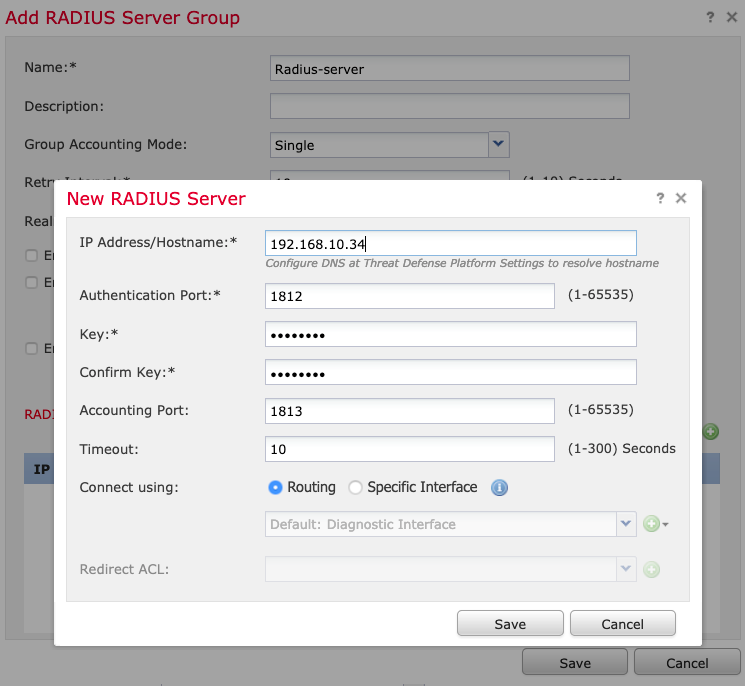

2. Atribua um nome ao Grupo de Servidores Radius e adicione o endereço IP do servidor Radius junto com um segredo compartilhado (o segredo compartilhado é necessário para emparelhar o FTD com o servidor Radius), selecione Salvar uma vez que este formulário seja preenchido como mostrado na imagem.

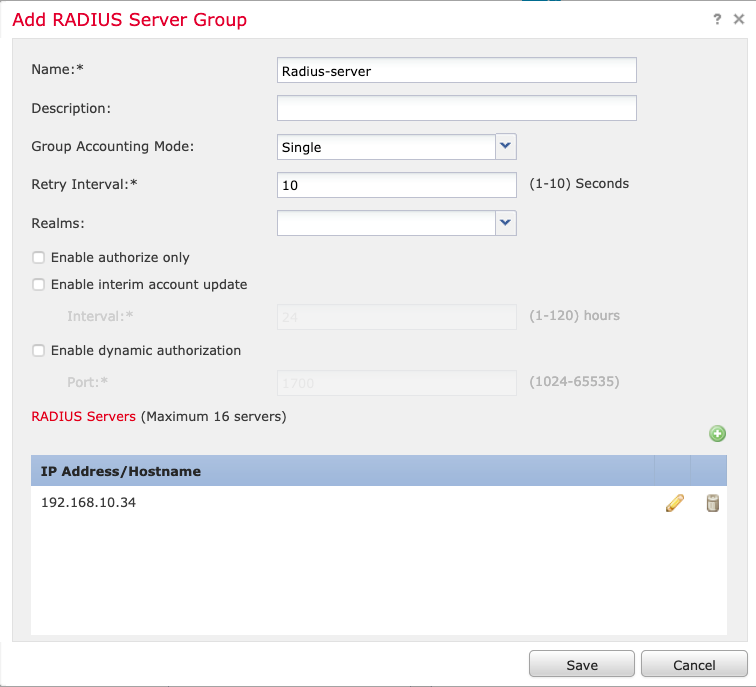

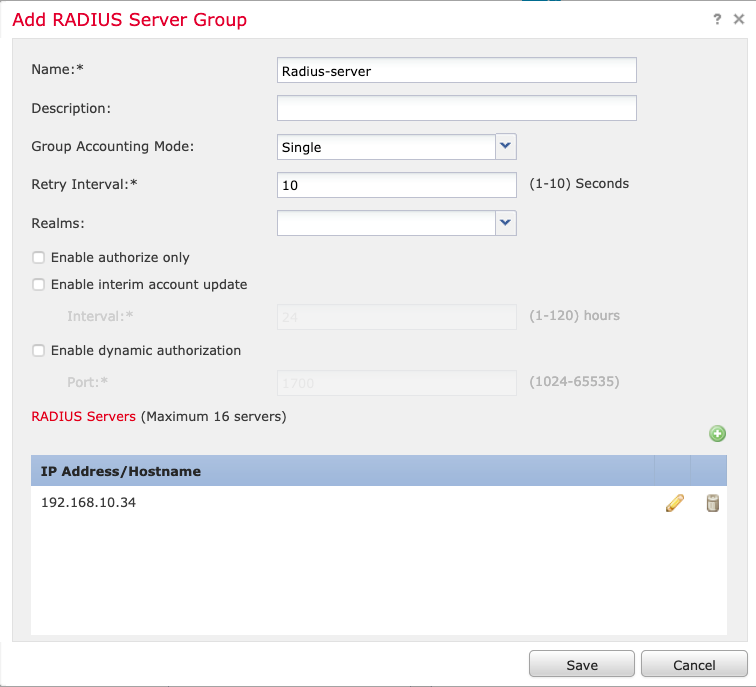

3. As informações do servidor RADIUS estão agora disponíveis na lista Servidor Radius, conforme mostrado na imagem.

Etapa 3. Criar um pool de IPs

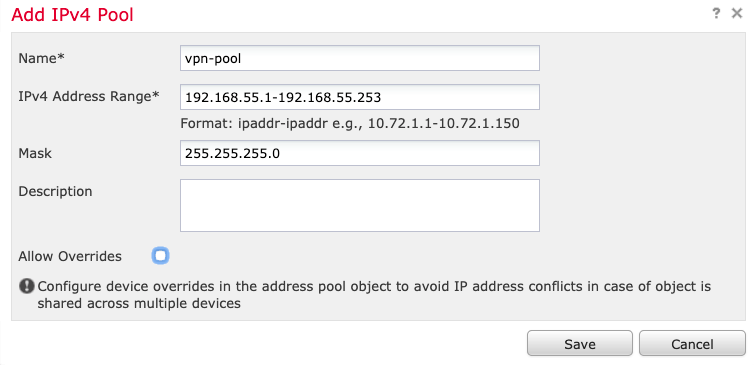

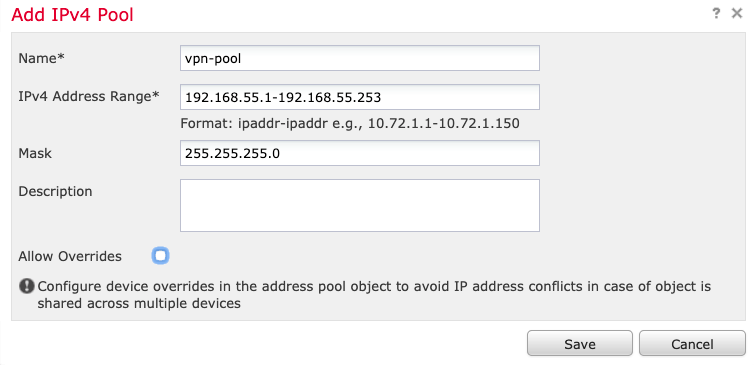

1. Navegue até Objects > Object Management > Address Pools > Add IPv4 Pools.

2. Atribua o nome e o intervalo de endereços IP, o campo Máscara não é obrigatório, mas pode ser especificado conforme mostrado na imagem.

Etapa 4. Criar um perfil XML

1. Baixe a ferramenta Editor de perfis de Cisco.com e execute o aplicativo.

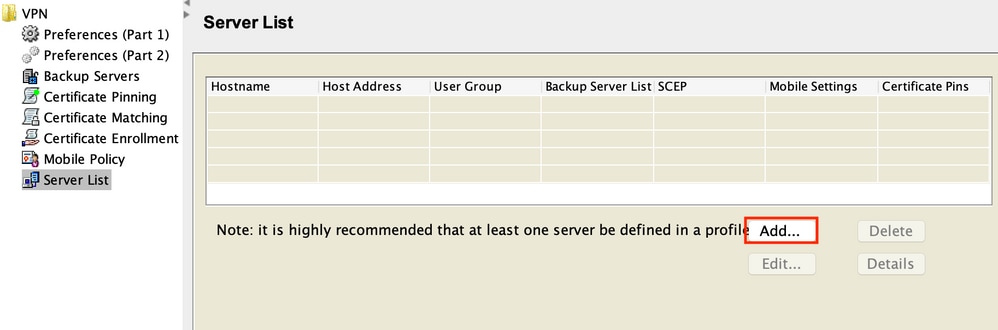

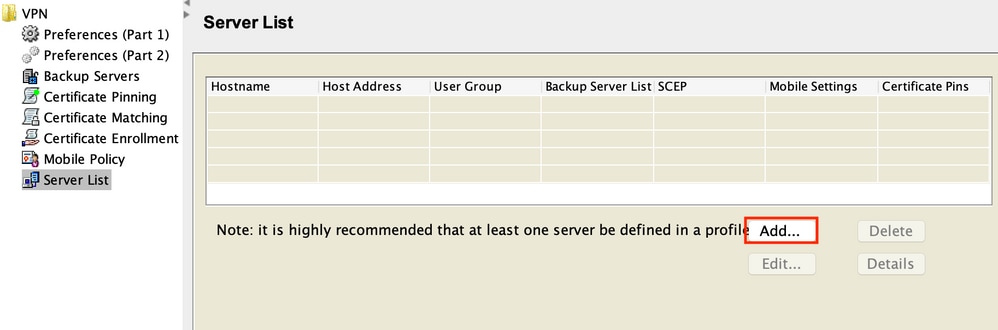

2. No aplicativo Editor de perfis, navegue até Lista de servidores e selecione Adicionar como mostrado na imagem.

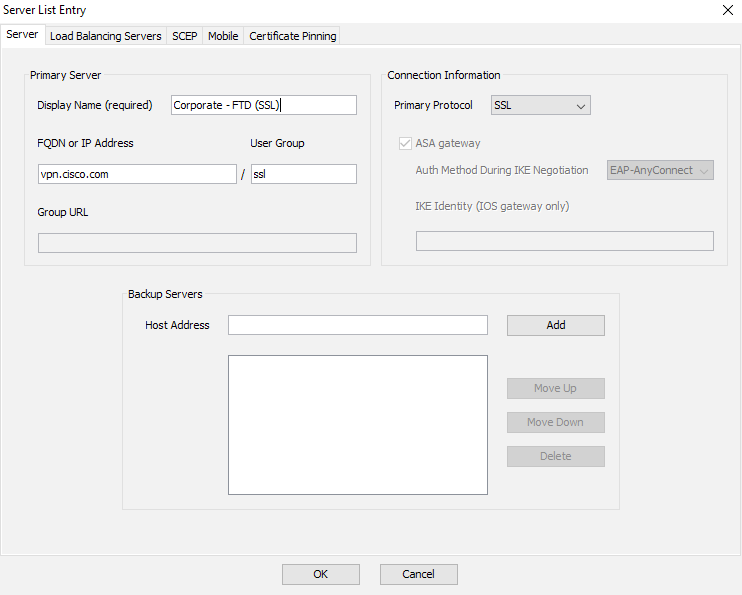

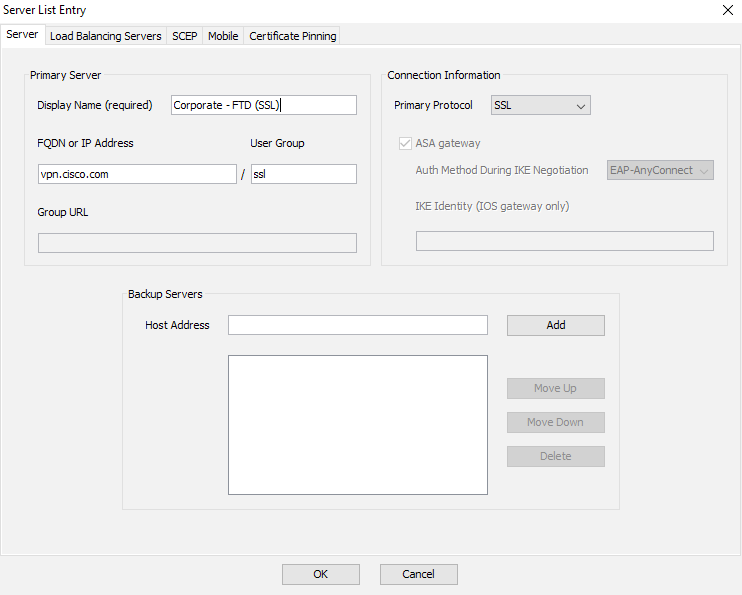

3. Atribua um Display Name (Nome de Exibição), Fully Qualified Domain Name (FQDN) ou um IP Address (Endereço IP) e selecione OK conforme mostrado na imagem.

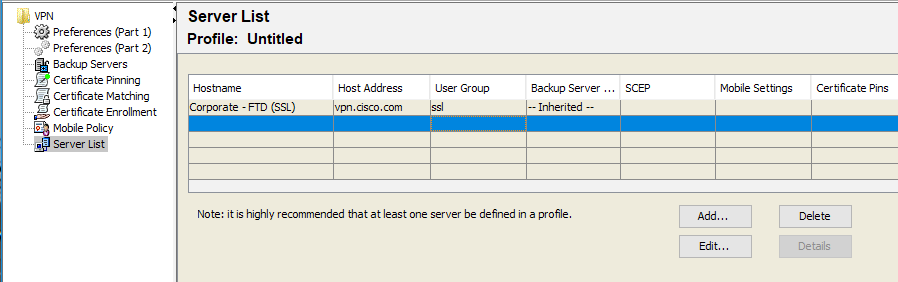

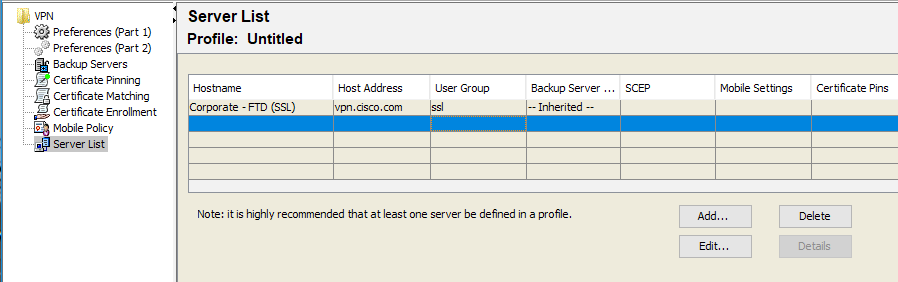

4. A entrada agora está visível no menu Lista de Servidores:

5. Navegue até Arquivo > Salvar como.

Observação: salve o perfil com um nome facilmente identificável com um ramal.

Etapa 5. Carregar perfil XML do AnyConnect

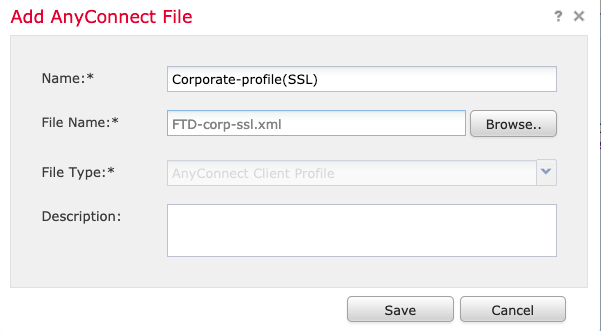

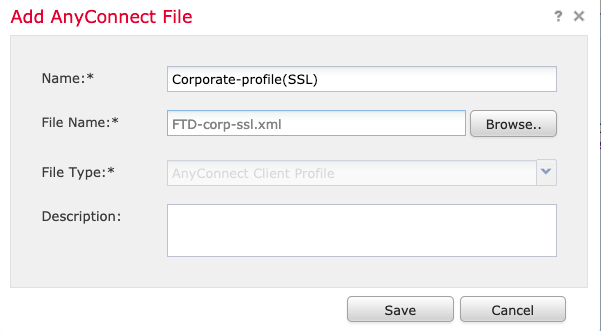

1. No FMC, navegue até Objetos > Gerenciamento de objetos > VPN > Arquivo AnyConnect > Adicionar arquivo AnyConnect.

2. Atribua um nome ao objeto e clique em Procurar. Localize o perfil do cliente no sistema local e selecione Save.

Cuidado: certifique-se de selecionar Perfil do AnyConnect Client como o tipo de arquivo.

Etapa 6. Carregar imagens do AnyConnect

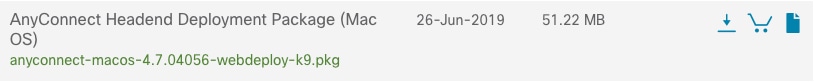

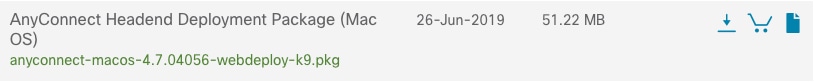

1. Baixe as imagens webdeploy (.pkg) da página da Web de downloads da Cisco.

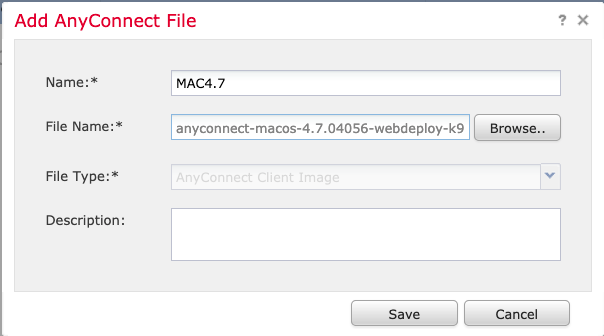

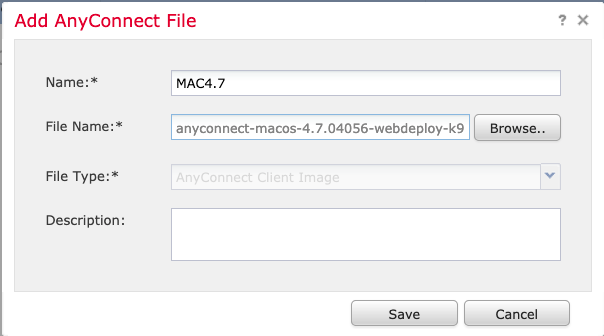

2. Navegue até Objetos > Gerenciamento de objetos > VPN > Arquivo AnyConnect > Adicionar arquivo AnyConnect.

3. Atribua um nome ao arquivo do pacote do AnyConnect e selecione o arquivo .pkg do sistema local, depois que o arquivo for selecionado.

4. Selecione Salvar.

Observação: pacotes adicionais podem ser carregados com base em seus requisitos (Windows, MAS, Linux).

Passo 7. Assistente de VPN de Acesso Remoto

Com base nas etapas anteriores, o Assistente de acesso remoto pode ser seguido de acordo.

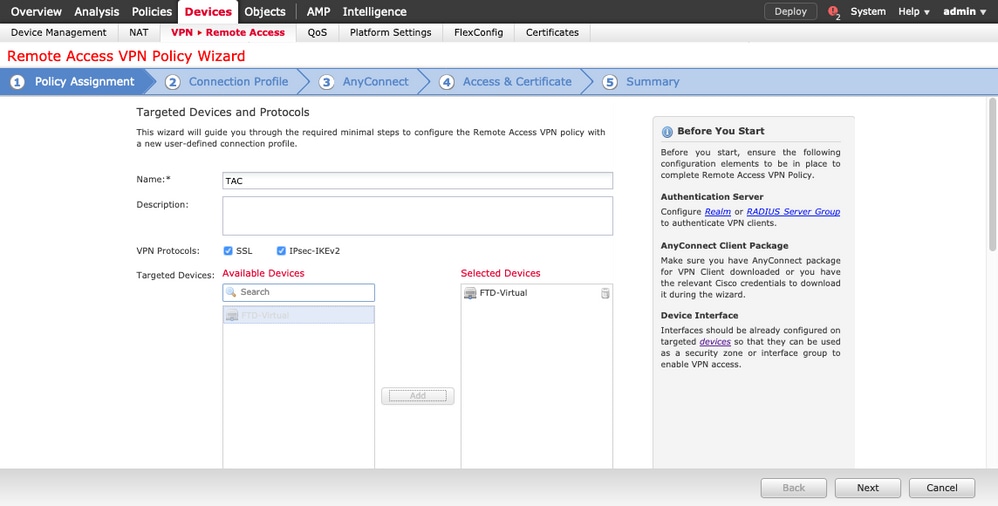

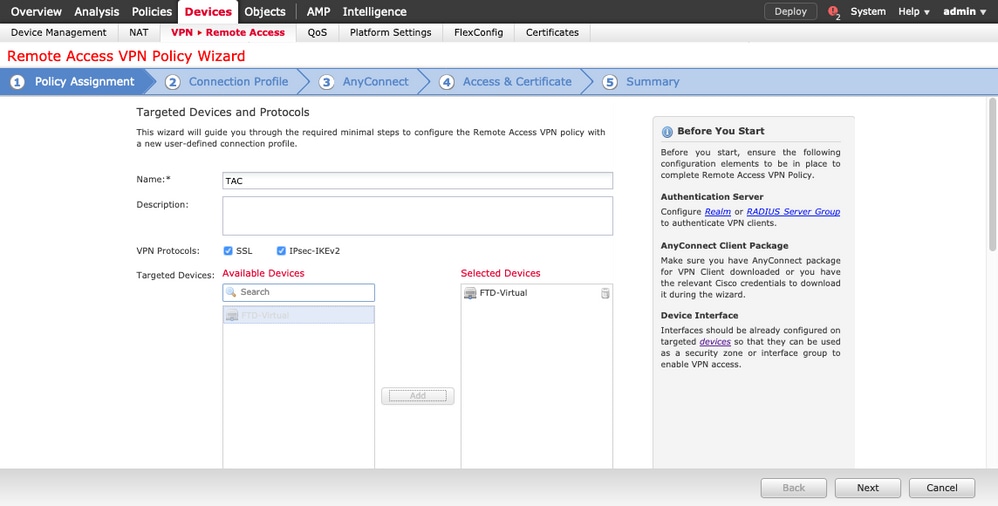

1. Navegue até Devices > VPN > Remote Access.

2. Atribua o nome da política de Acesso Remoto e selecione um dispositivo FTD em Dispositivos Disponíveis.

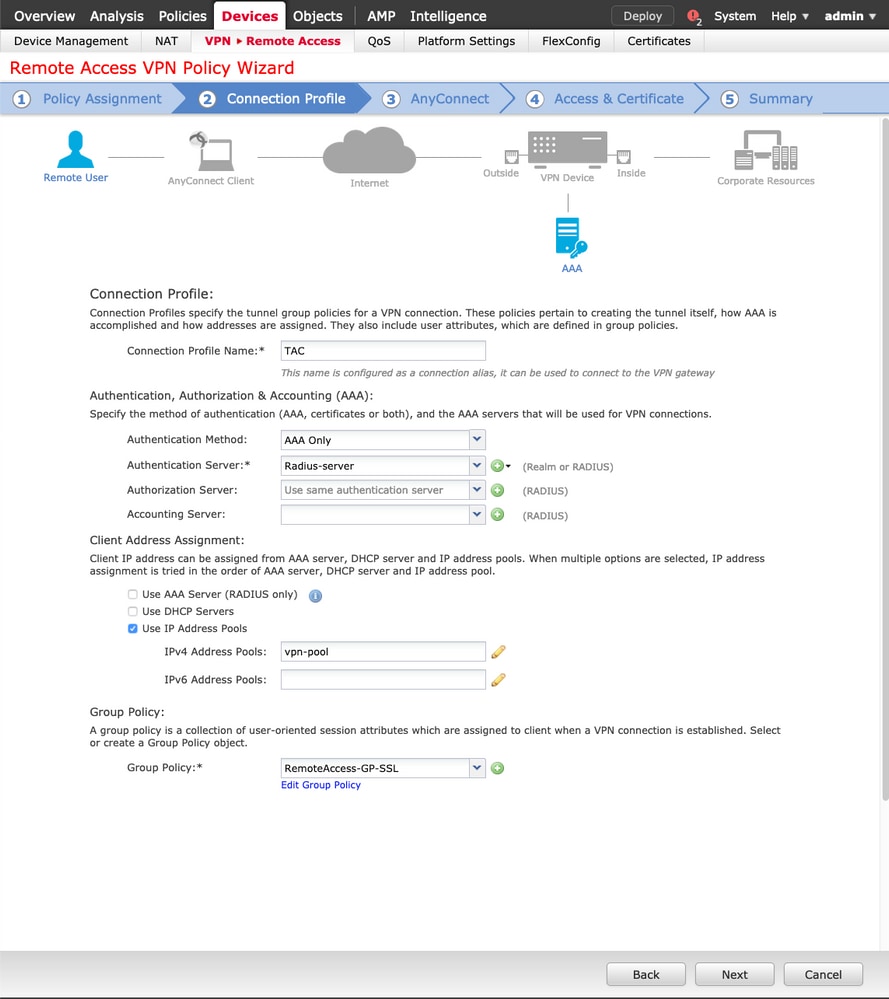

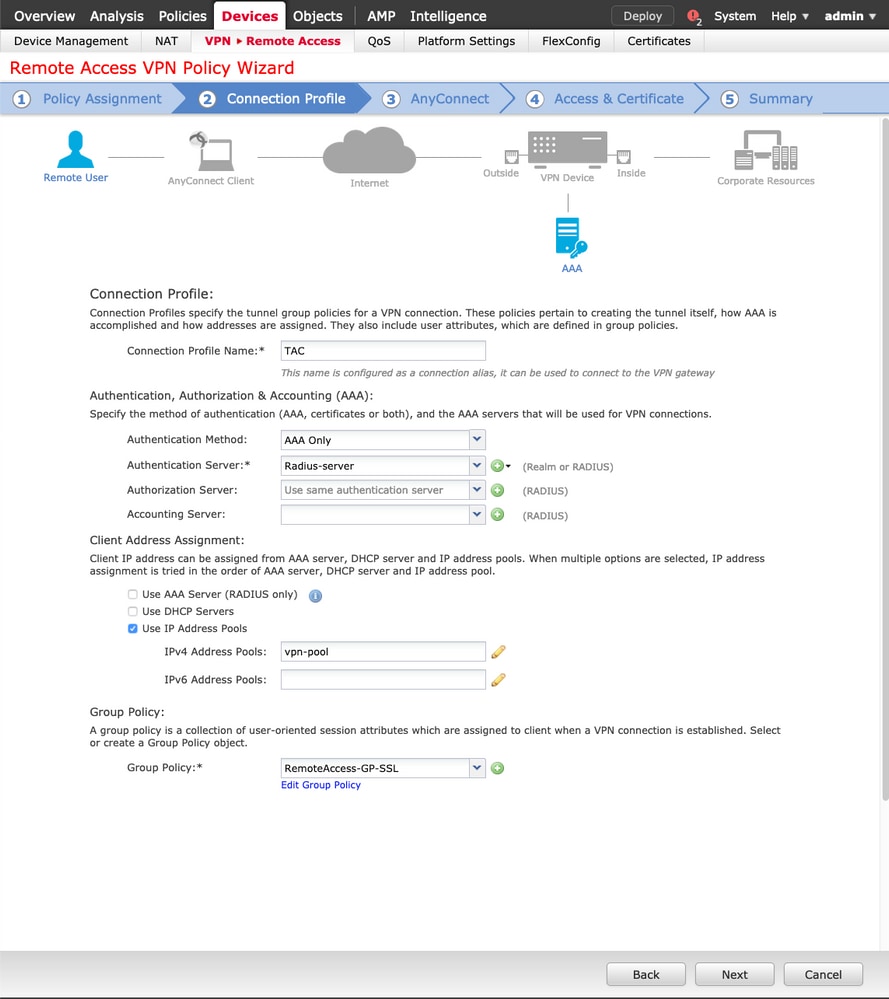

3. Atribua o Nome do Perfil de Conexão (o Nome do Perfil de Conexão é o nome do grupo de túneis), selecione Servidor de Autenticação e Pools de Endereços conforme mostrado na imagem.

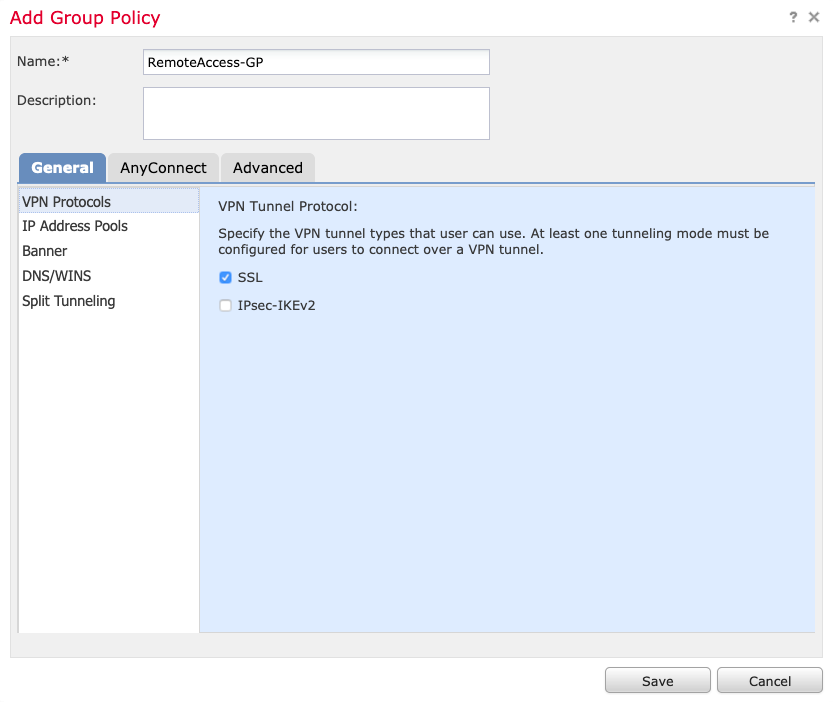

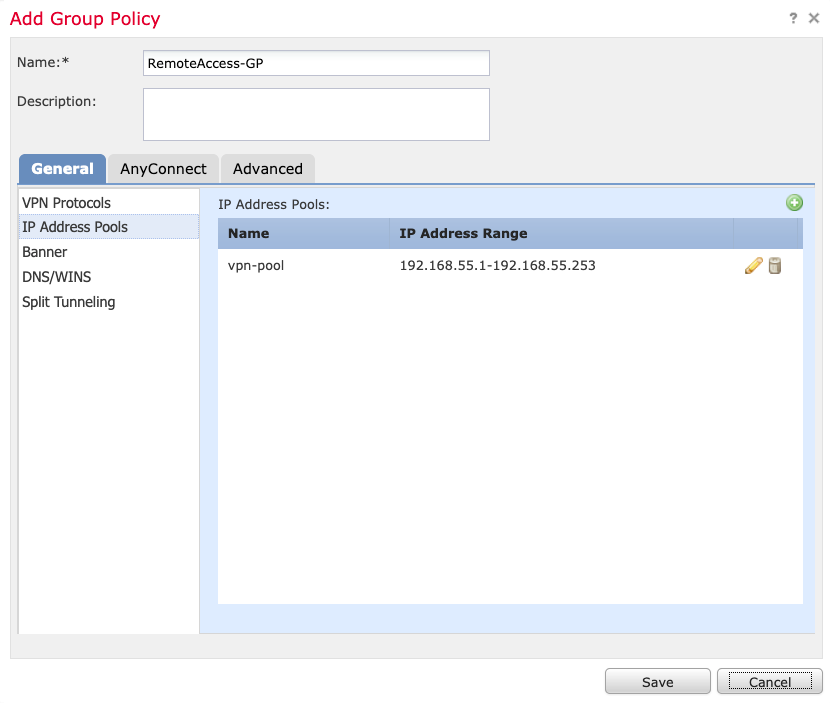

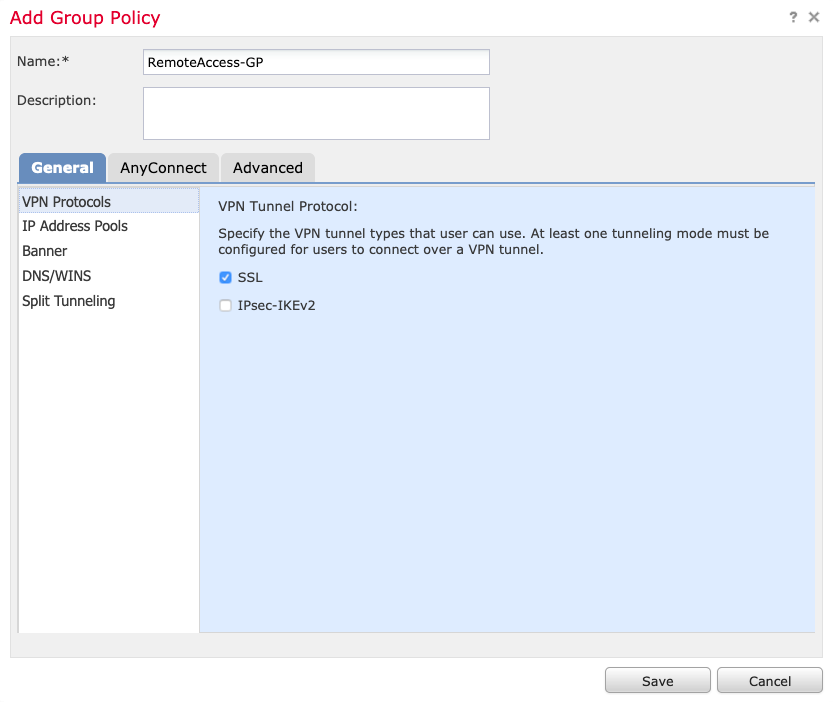

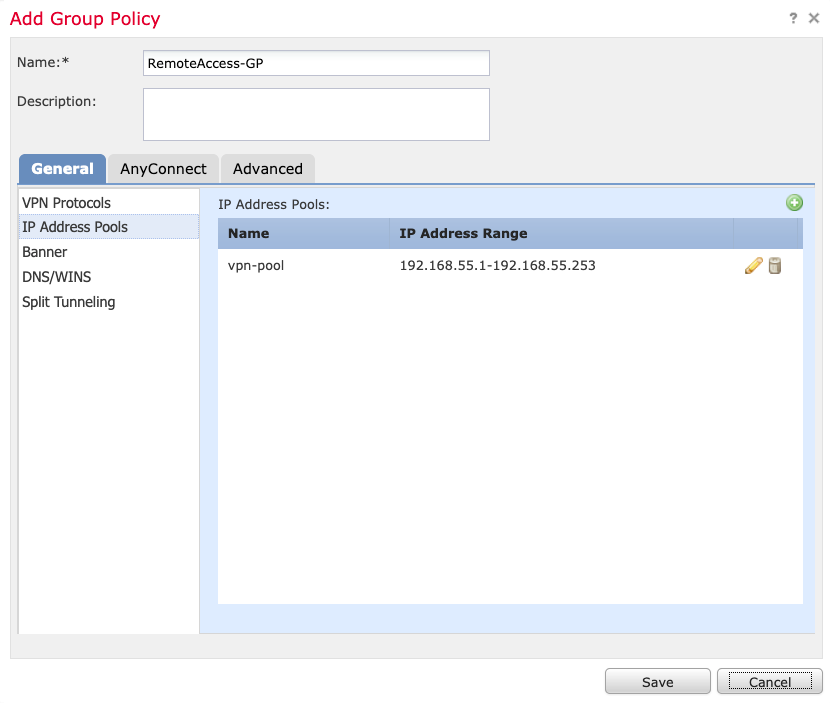

4. Selecione o símbolo + para criar a Política de Grupo.

5. (Opcional) Um pool de endereços IP local pode ser configurado em uma base de política de grupo. Se não estiver configurado, o pool será herdado do pool configurado no Perfil de Conexão (grupo de túneis).

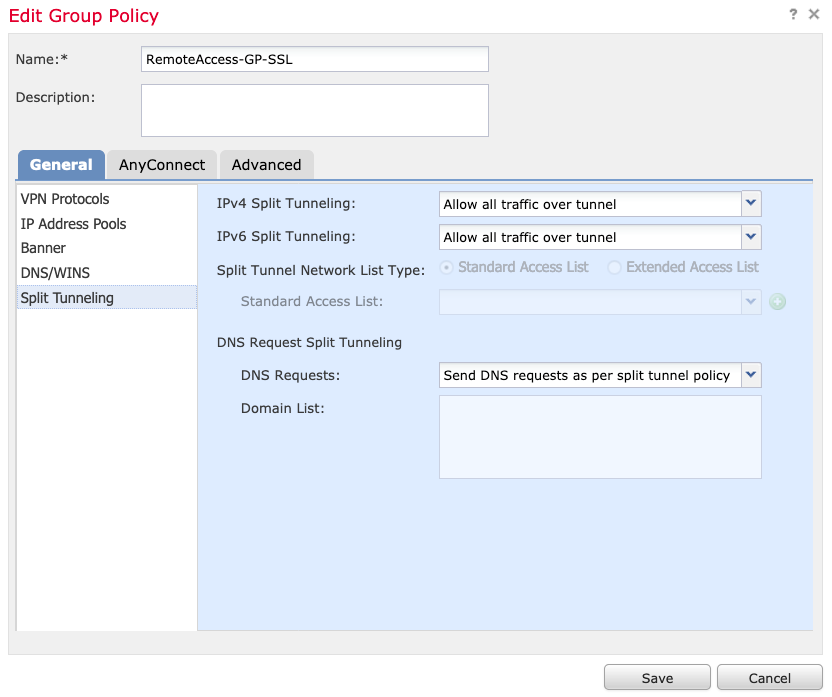

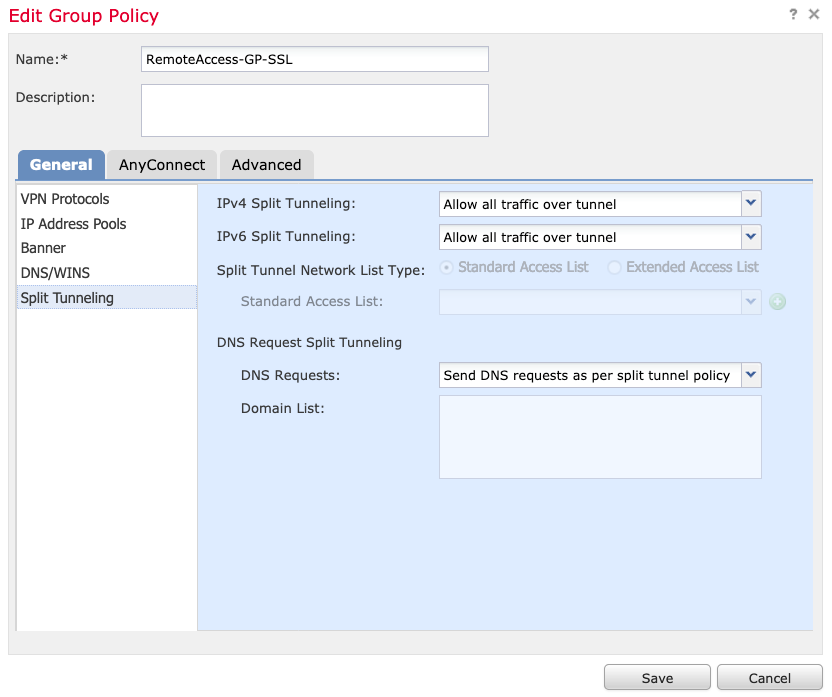

6. Para este cenário, todo o tráfego é roteado pelo túnel, a política de IPv4 Split Tunneling é definida para Permitir todo o tráfego pelo túnel como mostrado na imagem.

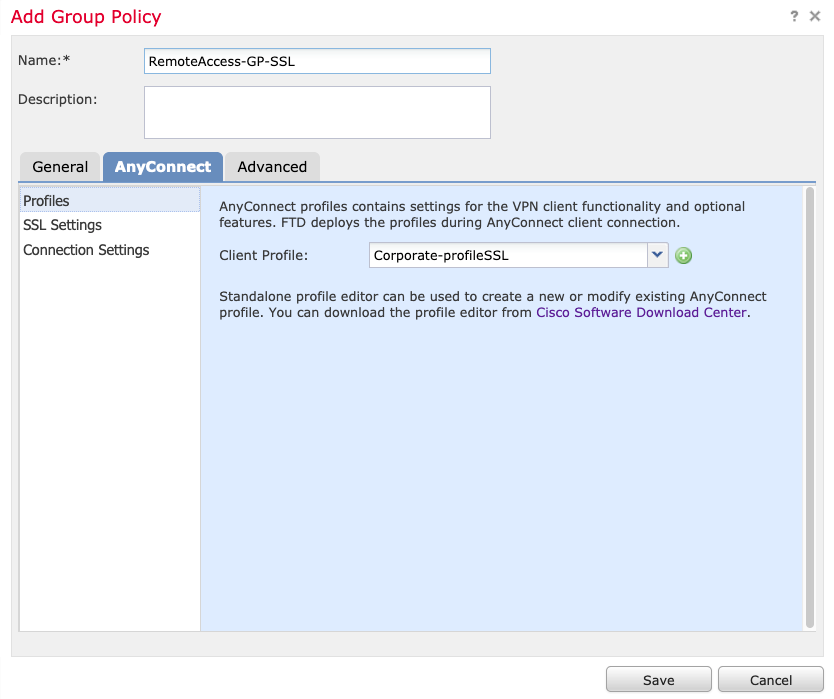

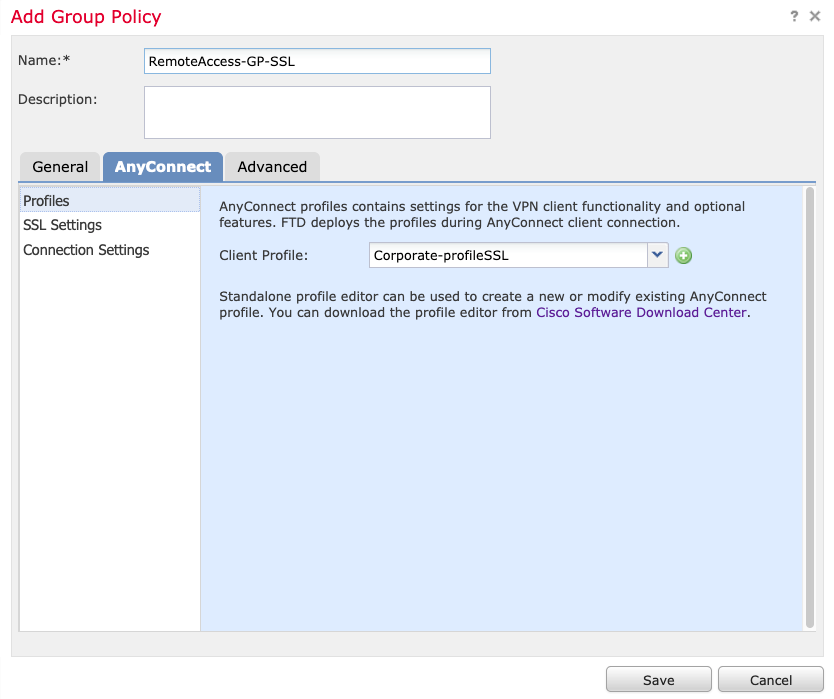

7. Selecione o perfil .xml para o perfil do AnyConnect e selecione Salvar como mostrado na imagem.

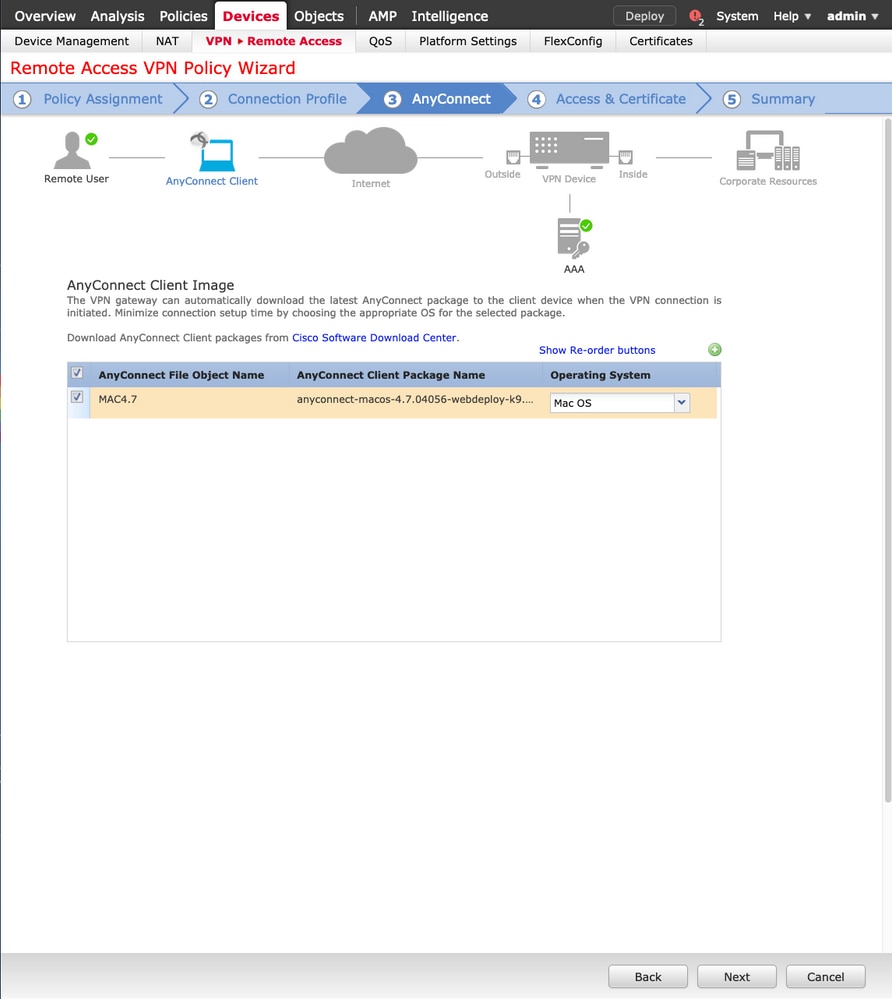

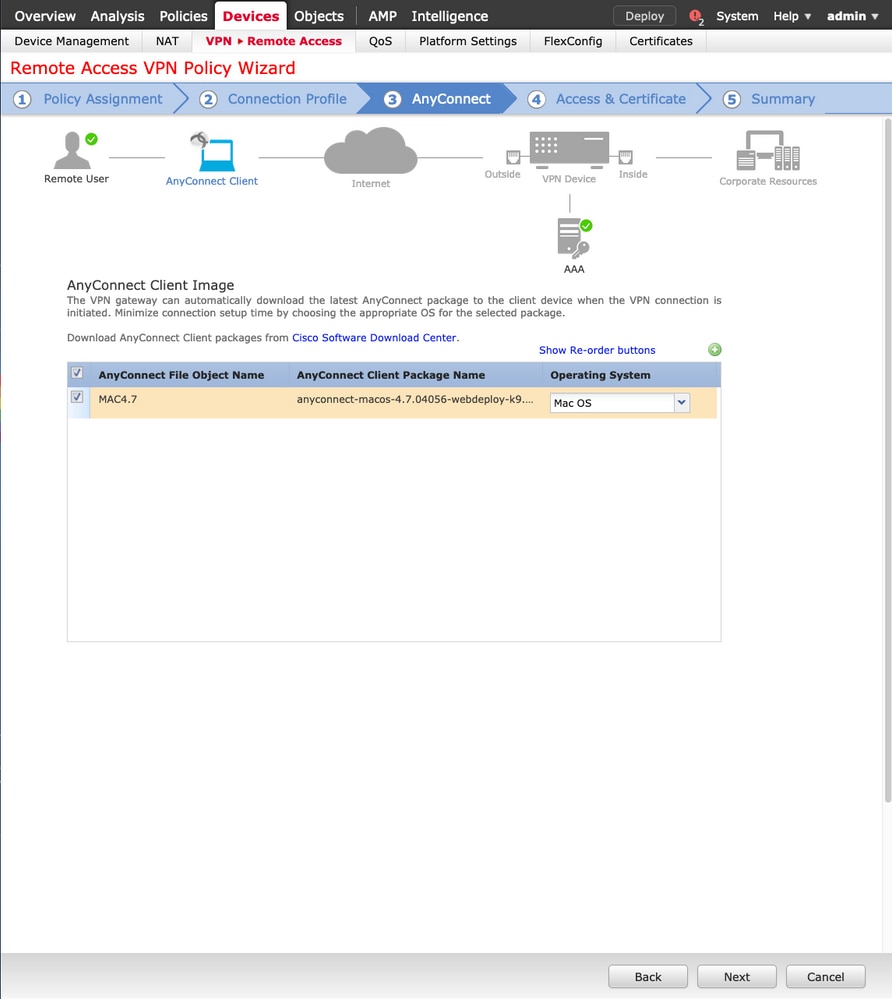

8. Selecione as imagens do AnyConnect desejadas com base nos requisitos do sistema operacional, selecione Próximo conforme mostrado na imagem.

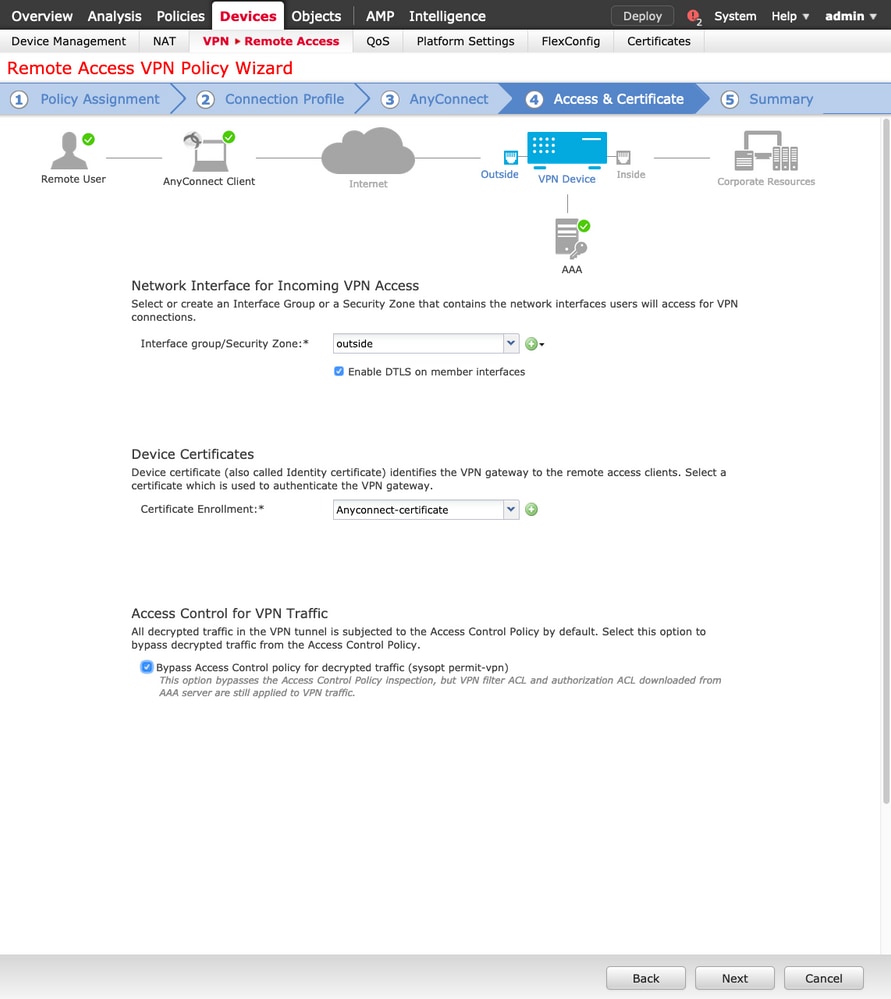

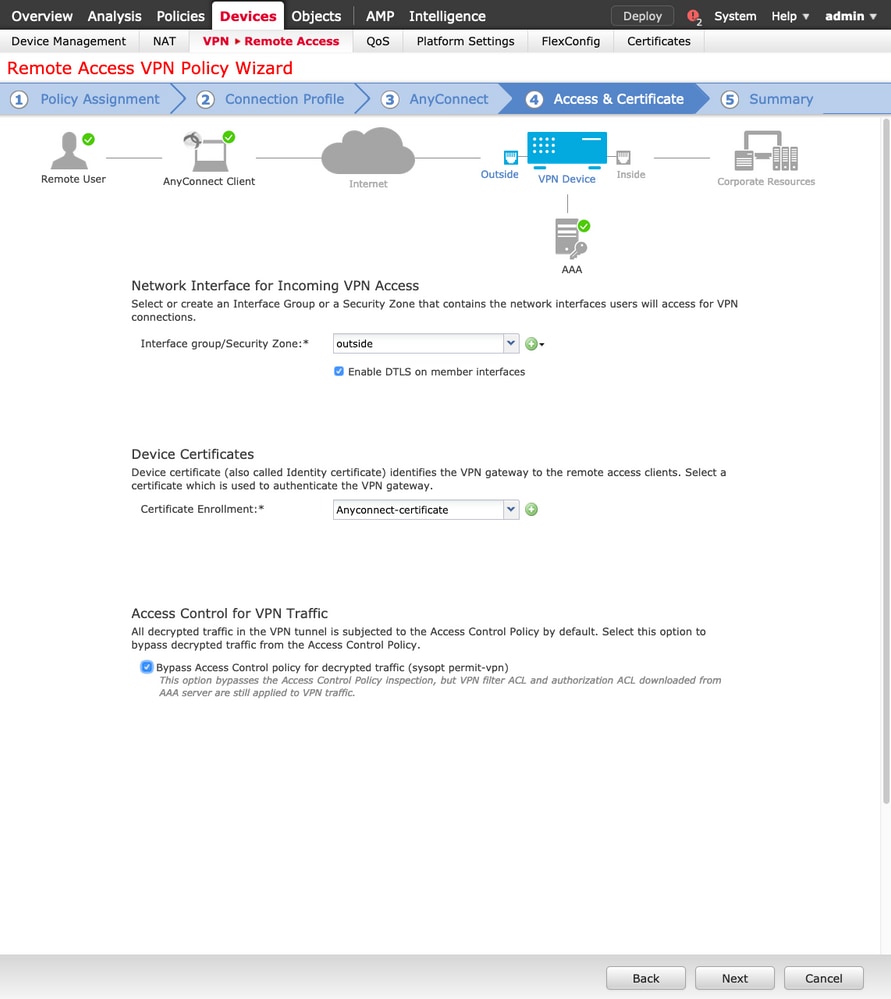

9. Selecione a Zona de Segurança e DeviceCertificates:

- Essa configuração define a interface na qual a VPN termina e o certificado que é apresentado em uma conexão SSL.

Observação: neste cenário, o FTD é configurado para não inspecionar nenhum tráfego VPN, ignorar a opção Access Control Policies (ACP) é alternado.

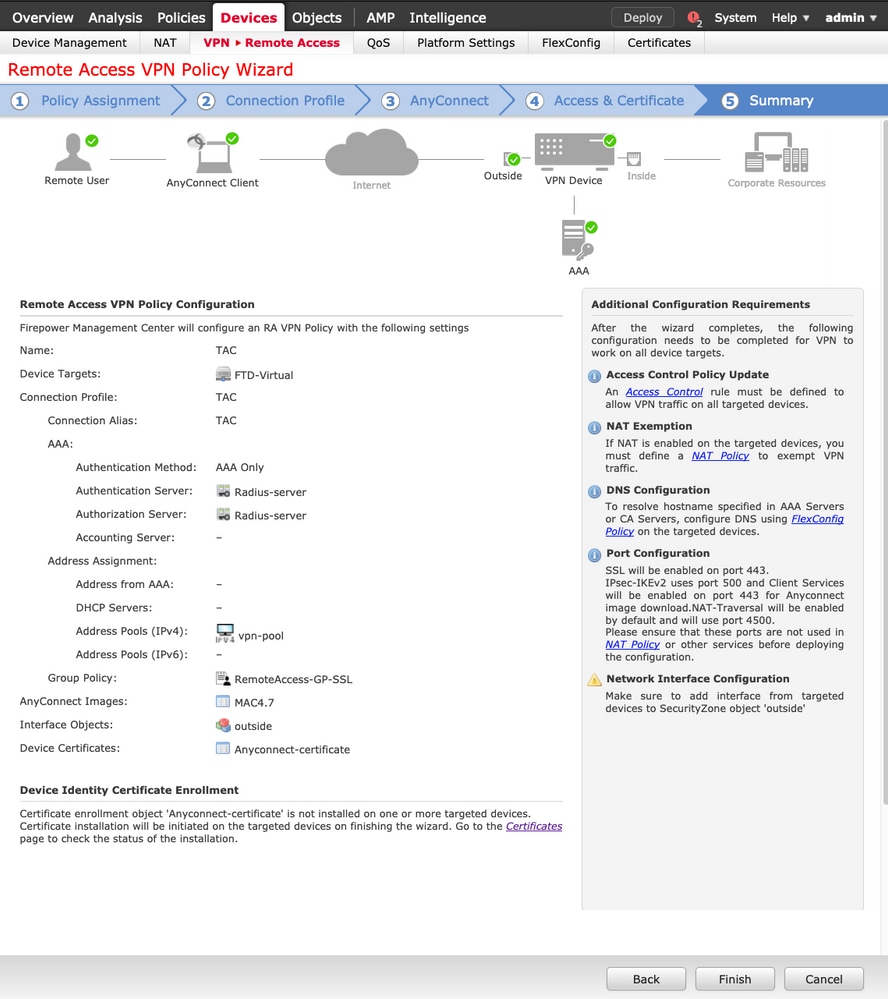

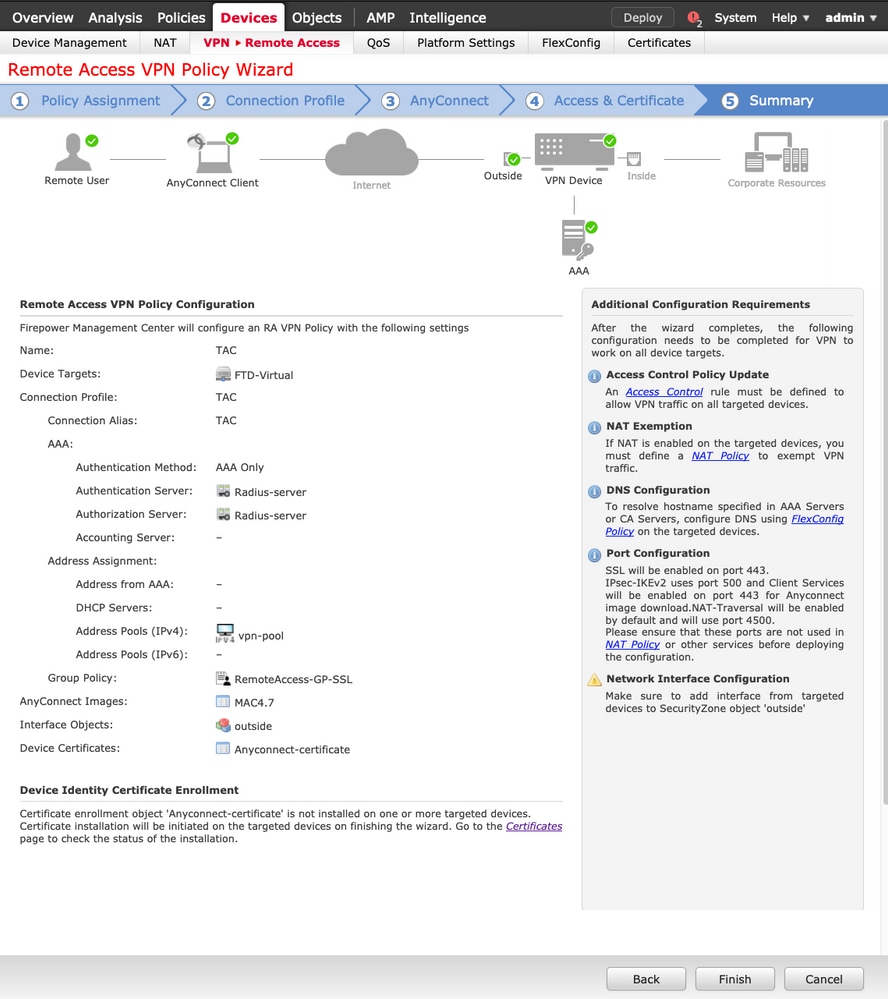

10. Selecione Finish e Deploy as alterações:

- Todas as configurações relacionadas a VPN, certificados SSL e pacotes do AnyConnect são enviadas por meio do FMC Deploy, como mostrado na imagem.

Isenção de NAT e Hairpin

Etapa 1. Configuração de isenção de NAT

A isenção de NAT é um método de conversão preferido usado para evitar que o tráfego seja roteado para a Internet quando tiver a intenção de fluir por um túnel VPN (acesso remoto ou site a site).

Isso é necessário quando o tráfego da rede interna deve fluir pelos túneis sem nenhuma conversão.

1. Navegue até Objetos > Rede > Adicionar Rede > Adicionar Objeto conforme mostrado na imagem.

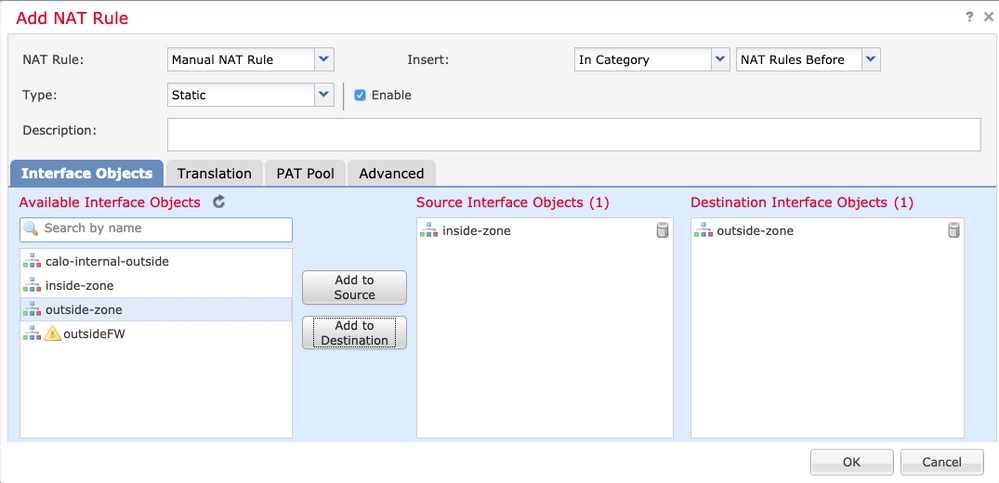

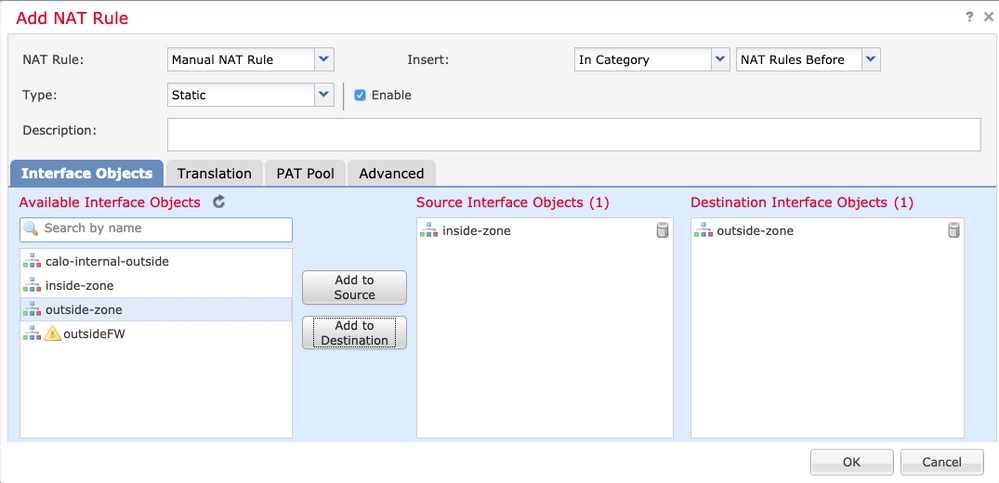

2. Navegue até Device > NAT, selecione a política NAT que é usada pelo dispositivo em questão e crie uma nova instrução.

Observação: o fluxo de tráfego vai de dentro para fora.

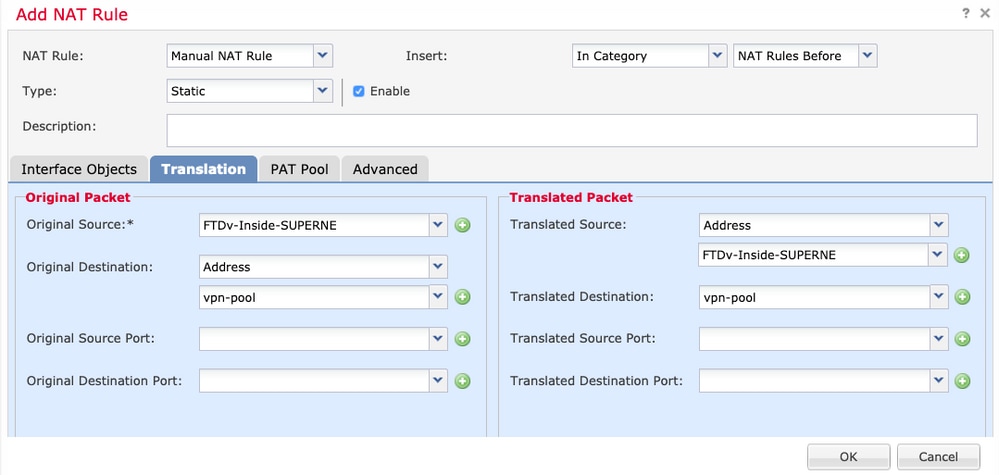

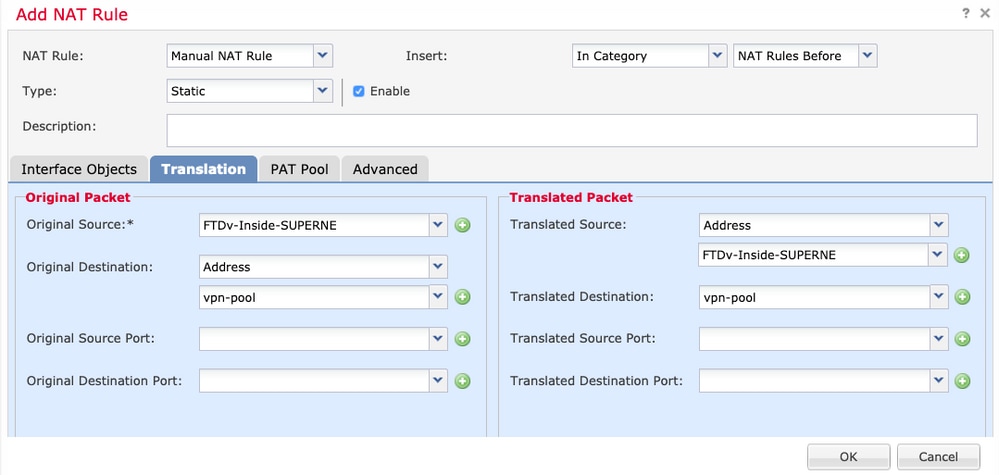

3. Selecione os recursos internos por trás do FTD (origem original e origem traduzida) e o destino como o pool ip local para os usuários do AnyConnect (destino original edestino traduzido) como mostrado na imagem.

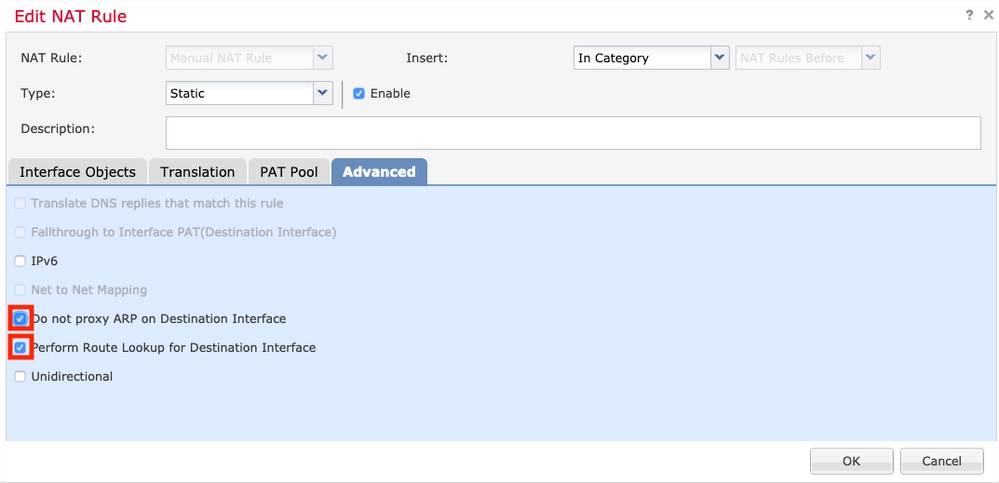

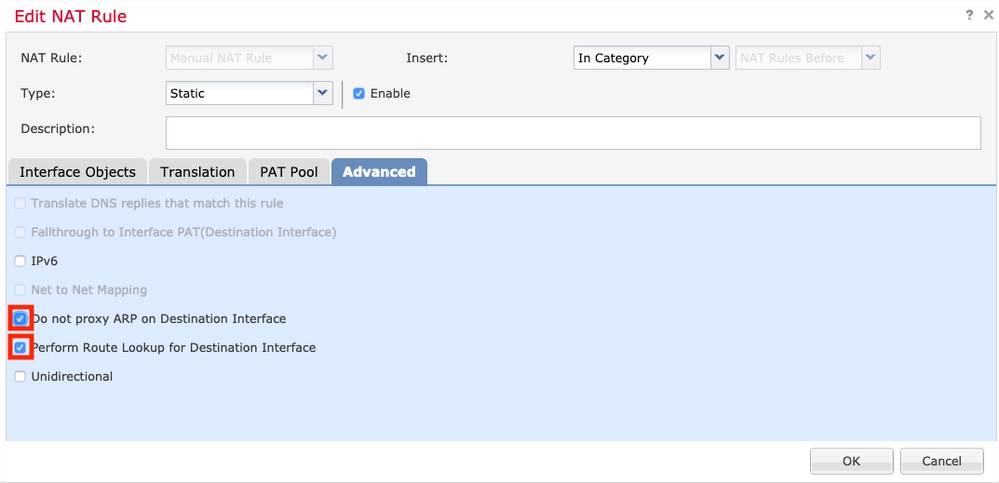

4. Certifique-se de alternar as opções (conforme mostrado na imagem), a fim de habilitar no-proxy-arp e route-lookup na regra NAT. Selecione OK como mostrado na imagem.

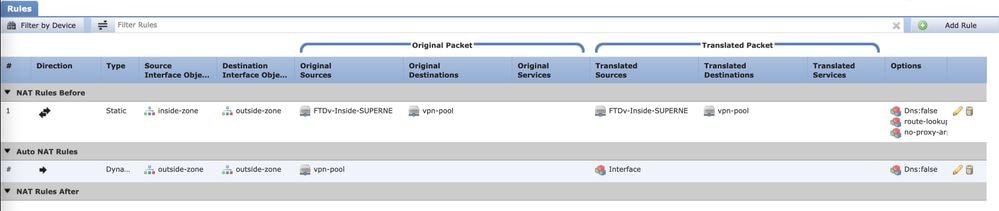

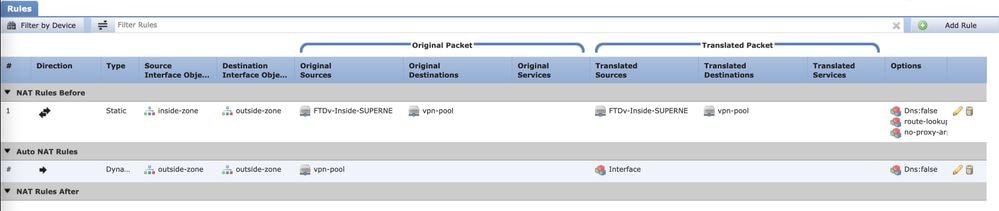

5. Este é o resultado da configuração de isenção de NAT.

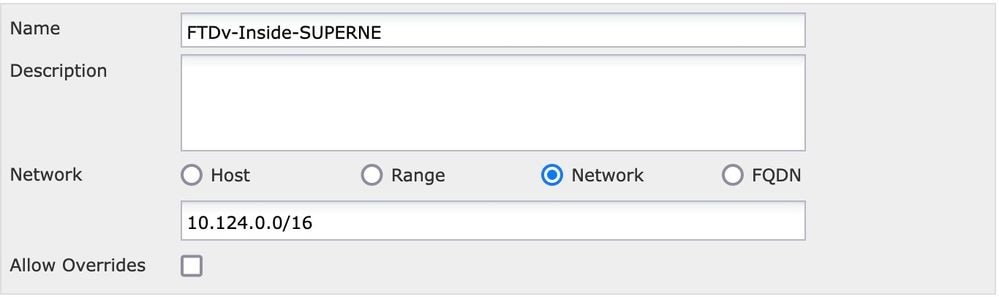

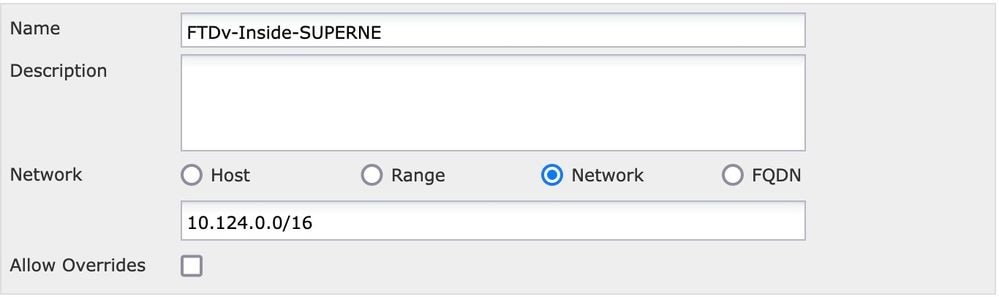

Os objetos usados na seção anterior são os descritos abaixo.

Etapa 2. Configuração Hairpin

Também conhecido como U-turn, esse é um método de conversão que permite que o tráfego flua pela mesma interface em que o tráfego é recebido.

Por exemplo, quando o AnyConnect é configurado com uma política de túnel dividido completo, os recursos internos são acessados de acordo com a política de isenção de NAT. Se o tráfego do cliente AnyConnect tiver a intenção de alcançar um site externo na Internet, o hairpin NAT (ou U-turn) é responsável por rotear o tráfego de fora para fora.

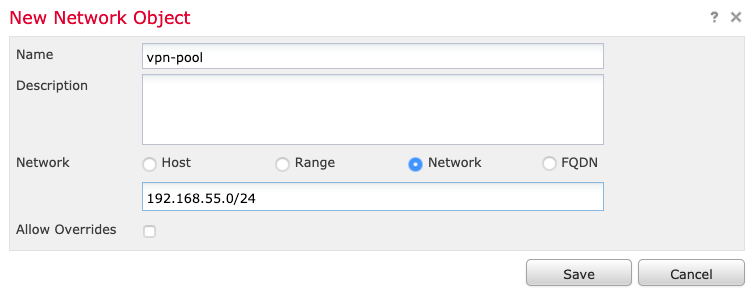

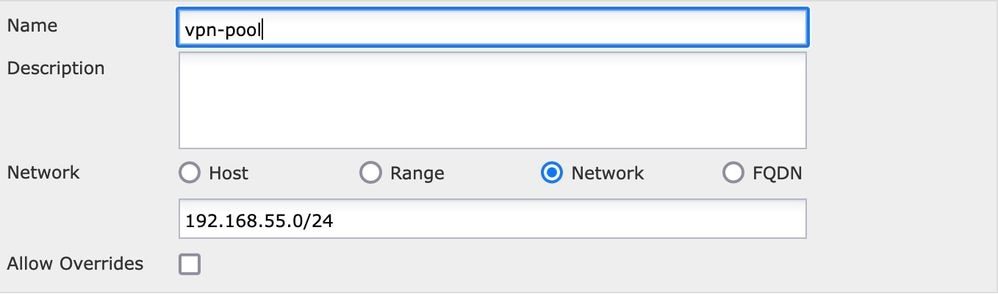

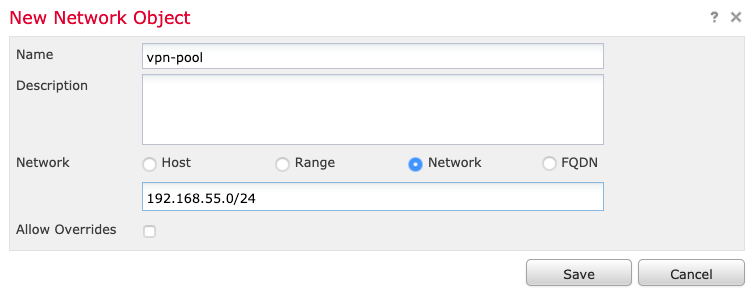

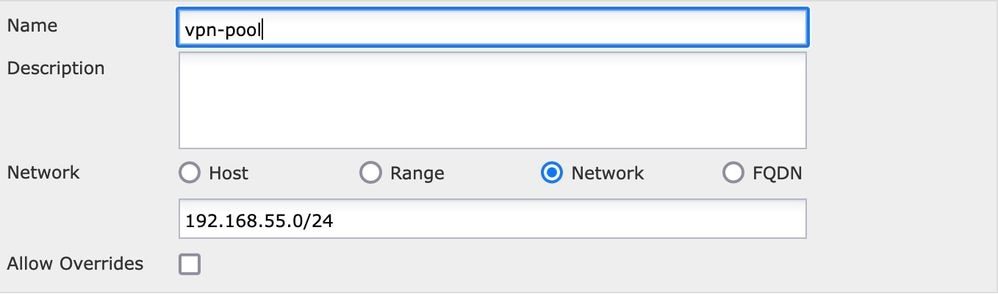

Um objeto de pool de VPN deve ser criado antes da configuração de NAT.

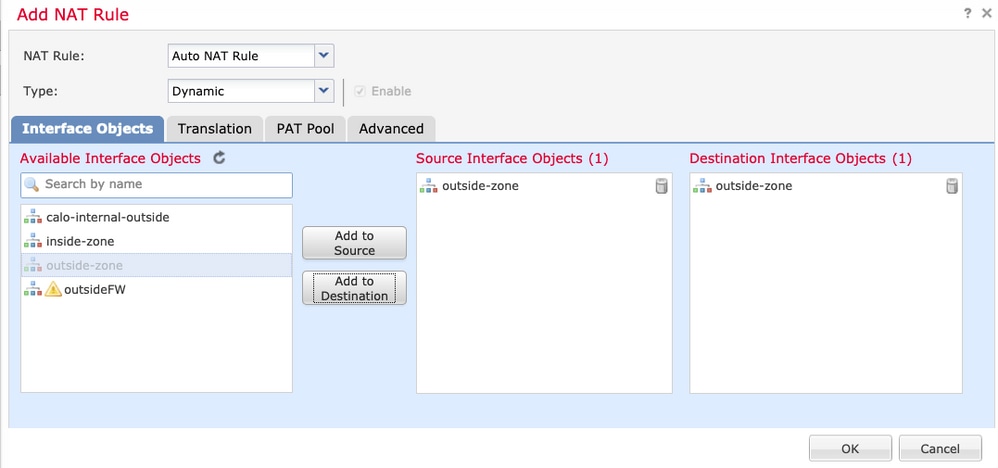

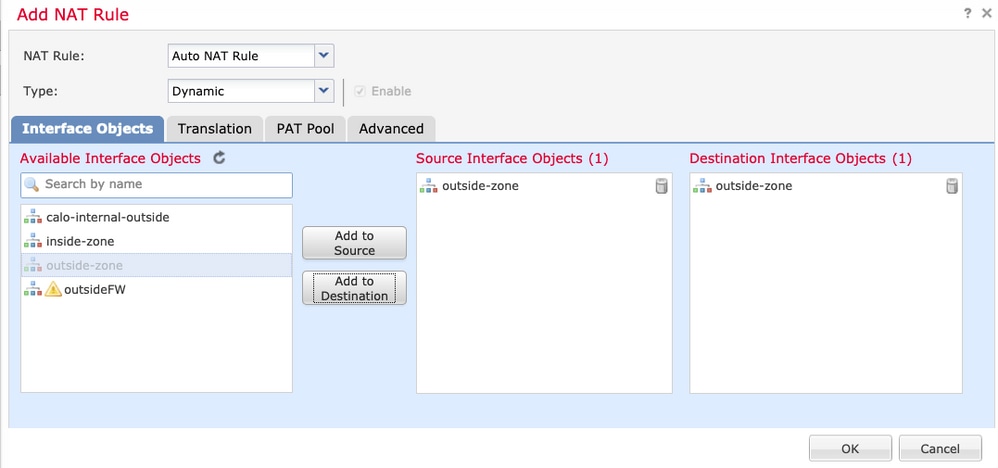

1. Crie uma nova instrução NAT, selecione Auto NAT Rule no campo NAT Rule e selecione Dynamic como o NAT Type.

2. Selecione a mesma interface para os objetos de interface origem e destino (externo):

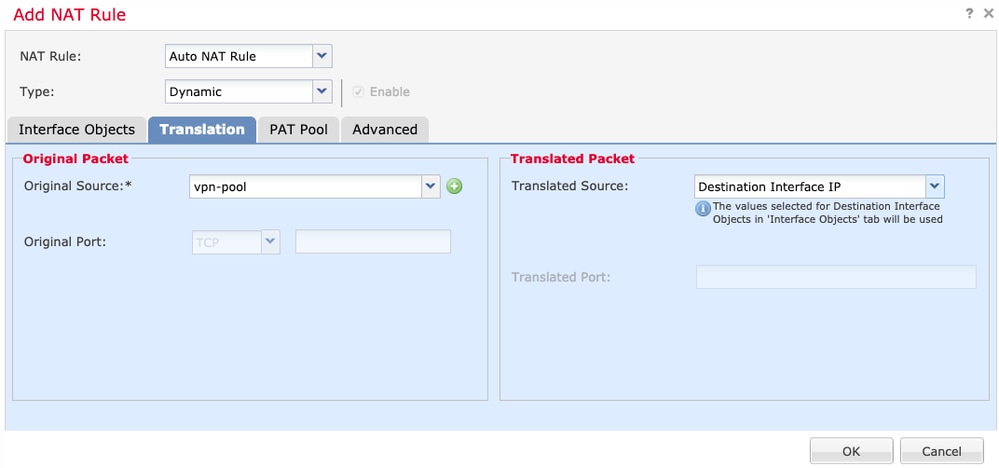

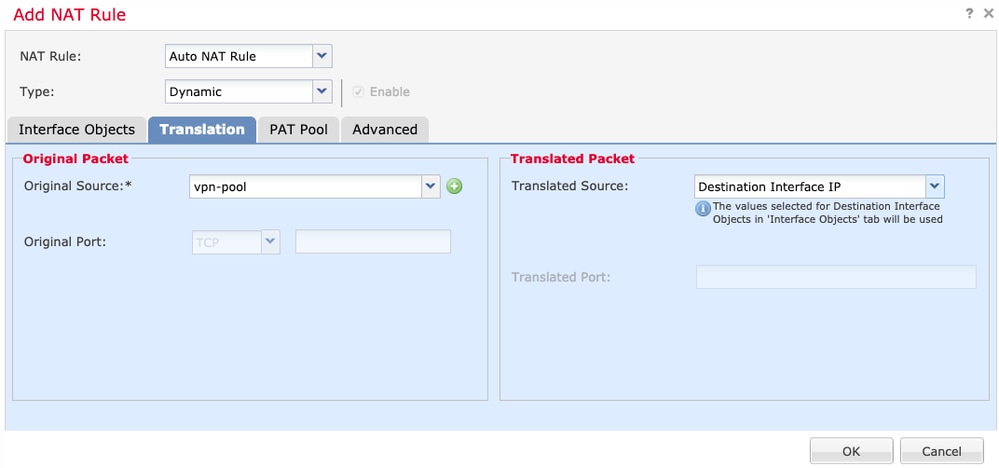

3. Na guia Tradução, selecione a Origem Original, o objeto vpn-pool e selecione IP da Interface de Destino como a Origem Traduzida. Selecione OK como mostrado na imagem.

4. Este é o resumo da configuração do NAT como mostrado na imagem.

5. Clique em Salvar e Implantar as alterações.

Verificar

Use esta seção para confirmar se a sua configuração funciona corretamente.

Execute esses comandos na linha de comando do FTD.

- sh crypto ca certificates

- show running-config ip local pool

- show running-config webvpn

- show running-config tunnel-group

- show running-config group-policy

- show running-config ssl

- show running-config nat

Troubleshooting

Atualmente, não existem informações disponíveis específicas sobre Troubleshooting para esta configuração.

Feedback

Feedback