Configurar a integração do Ative Diretory com ASDM para autenticação de portal de login único e cativo (gerenciamento no pacote)

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introduction

Este documento descreve a configuração da autenticação do portal cativo (Autenticação ativa) e do logon único (Autenticação passiva) no módulo Firepower usando ASDM (Adaptive Security Device Manager).

Prerequisites

Requirements

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Conhecimento do firewall ASA (Adaptive Security Appliance) e ASDM

- Conhecimento do módulo FirePOWER

- LDAP (Light Weight Diretory Service)

- Firepower UserAgent

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Módulos ASA FirePOWER (ASA 5506X/5506H-X/5506W-X, ASA 5508-X, ASA 5516-X ) executando a versão de software 5.4.1 e superior.

- Módulo ASA FirePOWER (ASA 5515-X, ASA 5525-X, ASA 5545-X, ASA 555-X) executando a versão de software 6.0.0 e superior.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Informações de Apoio

A autenticação do portal cativo ou a autenticação ativa solicitam uma página de login e as credenciais do usuário são necessárias para que um host obtenha acesso à Internet.

O login único ou a autenticação passiva fornecem autenticação transparente a um usuário para recursos de rede e acesso à Internet sem inserir credenciais do usuário várias vezes. A autenticação de login único pode ser obtida pelo agente de usuário do Firepower ou pela autenticação do navegador NTLM.

Nota: Autenticação do portal cativo, o ASA deve estar no modo roteado.

Note: O comando do portal cativo está disponível no ASA versão 9.5(2) e posterior.

Configurar

Etapa 1. Configure o Firepower User Agent para logon único.

Este artigo explica como configurar o Firepower User Agent na máquina Windows:

Instalação e desinstalação do Sourcefire User Agent

Etapa 2. Integre o módulo Firepower (ASDM) ao agente de usuário.

Faça login no ASDM, navegue para Configuration > ASA FirePOWER Configuration > Integration > Identity Sources e clique na opção User Agent. Depois de clicar na opção Agente de usuário e configurar o endereço IP do sistema Agente de usuário. clique em Adicionar, conforme mostrado na imagem:

Clique no botão Salvar para salvar as alterações.

Etapa 3. Integre o Firepower ao Ative Diretory.

Etapa 3.1 Criar o território.

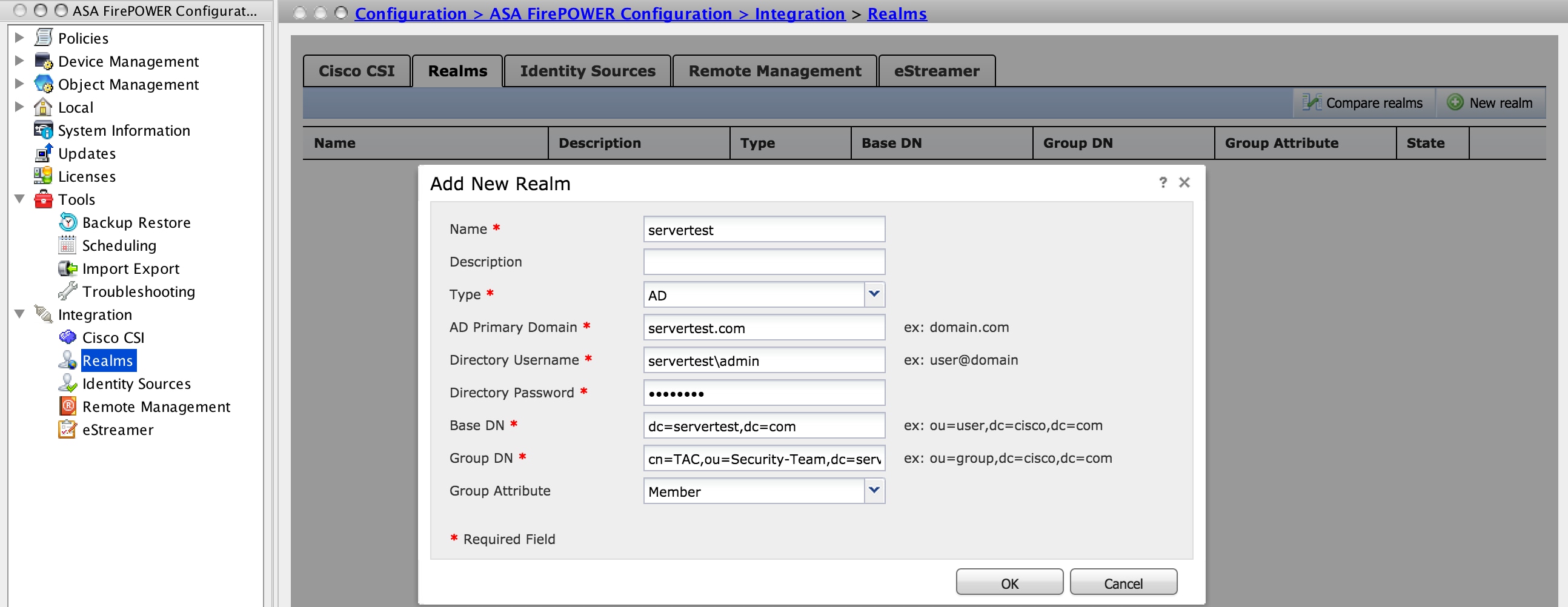

Faça login no ASDM, navegue até Configuration > ASA FirePOWER Configuration > Integration > Realms (Configuração > Configuração do ASA FirePOWER > Integração > Territórios). Clique em Adicionar um novo território.

Nome e descrição: dê um nome/descrição para identificar exclusivamente o território.

Tipo: AD

Domínio Primário do AD: Nome de domínio do Ative Diretory (Nome NETBIOS).

Diretory Username: Especifique o <username>.

Senha do diretório: Especifique a <senha>.

DN base: DN de OU específico de domínio de onde o sistema iniciará uma pesquisa no banco de dados LDAP.

DN do grupo: Especifique o DN do grupo.

Atributo do grupo: Especifique a opção Membro na lista suspensa.

Clique em OK para salvar a configuração.

Este artigo pode ajudá-lo a descobrir os valores de DN base e DN de grupo.

Identificar atributos de objeto LDAP do Ative Diretory

Etapa 3.2 Adicione o endereço IP/nome de host do servidor de diretório.

Para especificar o nome de host/IP do Servidor AD, clique em Adicionar diretório.

Nome do host/Endereço IP: configurar o endereço IP/nome do host do servidor AD.

Porta: Especifique o número da porta LDAP do Ative Diretory ( Padrão 389 ).

Certificado de criptografia/SSL: (opcional) Para criptografar a conexão entre o servidor FMC e AD, consulte este artigo:

Clique em Teste para verificar a conexão do FMC com o servidor AD. Agora clique em OK para salvar a configuração.

Etapa 3.3 Modificar a configuração do território.

Para modificar e verificar a configuração de integração do servidor AD, navegue para Configuração de território.

Etapa 3.4 Fazer download do banco de dados do usuário.

Navegue até User Download para buscar o banco de dados de usuários do servidor AD.

Ative a caixa de seleção para baixar Baixar usuários e grupos e definir o intervalo de tempo sobre a frequência com que o módulo Firepower entra em contato com o servidor AD para baixar o banco de dados do usuário.

Selecione o grupo e adicione-o à opção Incluir para a qual deseja configurar a autenticação. Por padrão, todos os grupos serão selecionados se você não optar por incluir os grupos.

Clique em Store ASA Firepower Changes para salvar a configuração do território.

Ative o estado do território e clique no botão de download para baixar os usuários e grupos, como mostrado na imagem.

Etapa 4. Configure a política de identidade.

Uma política de identidade executa a autenticação do usuário. Se o usuário não autenticar, o acesso aos recursos da rede será recusado. Isso aplica o RBAC (Role-Based Access Control, controle de acesso baseado em função) à rede e aos recursos da sua organização.

Etapa 4.1 Portal cativo (autenticação ativa).

A autenticação ativa solicita o nome de usuário e a senha no navegador para identificar uma identidade de usuário para permitir qualquer conexão. O navegador autentica o usuário apresentando a página de autenticação ou autentica silenciosamente com a autenticação NTLM. O NTLM usa o navegador para enviar e receber informações de autenticação. A autenticação ativa usa vários tipos para verificar a identidade do usuário. Os diferentes tipos de autenticação são:

- HTTP Basic: neste método, o navegador solicita as credenciais do usuário.

- NTLM: o NTLM usa as credenciais da estação de trabalho do Windows e negocia-a com o Ative Diretory usando um navegador da Web. Você precisa ativar a autenticação NTLM no navegador. A autenticação de usuário acontece de forma transparente, sem solicitar credenciais. Ele oferece uma experiência de login única para os usuários.

- Negociação HTTP:Nesse tipo, o sistema tenta autenticar usando NTLM, se ele falhar, o sensor usa o tipo de autenticação HTTP Basic como método de fallback e solicita uma caixa de diálogo para credenciais de usuário.

- Página Resposta HTTP: É semelhante ao tipo básico HTTP, no entanto, aqui o usuário é solicitado a preencher a autenticação em um formulário HTML que pode ser personalizado.

Cada navegador tem uma maneira específica de habilitar a autenticação NTLM e, portanto, você pode seguir as diretrizes do navegador para habilitar a autenticação NTLM.

Para compartilhar com segurança a credencial com o sensor roteado, é necessário instalar o certificado de servidor autoassinado ou o certificado de servidor com assinatura pública na política de identidade.

Generate a simple self-signed certificate using openSSL -

Step 1. Generate the Private key

openssl genrsa -des3 -out server.key 2048

Step 2. Generate Certificate Signing Request (CSR)

openssl req -new -key server.key -out server.csr

Step 3. Generate the self-signed Certificate.

openssl x509 -req -days 3650 -sha256 -in server.csr -signkey server.key -out server.crt

Navegue até Configuration > ASA FirePOWER Configuration > Policies > Identity Policy. Agora navegue até a guia Autenticação ativa e, na opção Certificado do servidor, clique no ícone (+) e carregue o certificado e a chave privada que você gerou na etapa anterior usando o openSSL, como mostrado na imagem:

Agora, clique em Adicionar regra para atribuir um nome à regra e escolha a ação como Autenticação ativa. Defina a zona de origem/destino, a rede de origem/destino para a qual deseja habilitar a autenticação do usuário.

Navegue até a guia Território e Configurações. Selecione o território na lista suspensa que você configurou na etapa anterior e selecione o Tipo de autenticação na lista suspensa que melhor se adapta ao seu ambiente de rede.

Etapa 4.2 Configuração do ASA para o Portal cativo.

Etapa 1. Defina o tráfego interessante que será redirecionado para a Sourcefire para inspeção.

ASA(config)# access-list SFR_ACL extended permit ip 192.168.10.0 255.255.255.0 any ASA(config)# ASA(config)# class-map SFR_CMAP ASA(config-cmap)# match access-list SFR_ACL ASA(config)# policy-map global_policy ASA(config-pmap)# class SFR_CMAP ASA(config-pmap-c)# sfr fail-open

ASA(config)#service-policy global_policy global

Etapa 2. Configure esse comando no ASA para ativar o portal cativo.

ASA(config)# captive-portal interface inside port 1025

Tip: o portal cativo pode ser ativado globalmente ou por interface.

Tip: Certifique-se de que a porta do servidor, TCP 1025, esteja configurada na opção de porta da guia Autenticação ativa da política de identidade.

Etapa 4.3 Início de Sessão Único (Autenticação Passiva).

Na autenticação passiva, quando um usuário de domínio faz logon e pode autenticar o AD, o Agente de Usuário do Firepower pesquisa os detalhes do mapeamento de IP do Usuário nos logs de segurança do AD e compartilha essas informações com o Módulo Firepower. O módulo Firepower usa esses detalhes para aplicar o controle de acesso.

Para configurar a regra de autenticação passiva, clique em Adicionar regra para dar um nome à regra e escolha a Ação como Autenticação Passiva. Defina a zona de origem/destino, a rede de origem/destino para a qual deseja habilitar a autenticação do usuário.

Navegue até o Domínio e configurações . Selecione o Domínio na lista suspensa configurada na etapa anterior.

Aqui você pode escolher o método de recuo como autenticação ativa se a autenticação passiva não puder identificar a identidade do usuário, como mostrado na imagem:

Agora clique em Store ASA Firepower Changes para salvar a configuração da política de identidade.

Etapa 5. Configure a política de controle de acesso.

Navegue até Configuration > ASA FirePOWER Configuration > Policies > Access Control Policy.

Clique na Política de identidade (canto superior esquerdo), selecione a Política de identificação configurada na etapa anterior na lista suspensa e clique em OK, como mostrado na imagem.

Clique em Adicionar regra para adicionar uma nova regra, navegue para Usuários e selecione os usuários para os quais a regra de controle de acesso será aplicada, como mostrado nesta imagem, e clique em Adicionar.

Clique em Armazene as alterações do ASA Firepower para salvar a configuração da política de controle de acesso.

Etapa 6. Implante a política de controle de acesso.

Você deve implantar a política de controle de acesso. Antes de aplicar a política, você verá uma indicação Política de controle de acesso desatualizada no módulo. Para implantar as alterações no sensor, clique em Implantar e escolha a opção Implantar alterações do FirePOWER e clique em Implantar na janela pop-up.

Note: Na versão 5.4.x, para aplicar a política de acesso ao sensor, clique em Aplicar alterações do ASA FirePOWER

Note: Navegue até Monitoring > ASA Firepower Monitoring > Task Status. Certifique-se de que a tarefa tenha que concluir a aplicação da alteração de configuração.

Passo 7. Monitorar eventos do usuário.

Navegue até Monitoring > ASA FirePOWER Monitoring > Real-Time Eventing, para monitorar o tipo de tráfego que está sendo usado pelo usuário.

Verificar

Use esta seção para confirmar se a sua configuração funciona corretamente.

Navegue até Analysis > Users para verificar a regra de autenticação/tipo de autenticação do usuário/mapeamento/acesso IP do usuário associada ao fluxo de tráfego.

Conectividade entre o módulo Firepower e o agente de usuário (autenticação passiva)

O módulo Firepower usa a porta TCP 3306 para receber dados de log de atividade do usuário do Agente do usuário.

Para verificar o status do serviço do módulo Firepower, use este comando no FMC.

admin@firepower:~$ netstat -tan | grep 3306

Execute a captura de pacotes no FMC para verificar a conectividade com o Agente de usuário.

admin@firepower:~$ sudo tcpdump -i eth0 -n port 3306

Conectividade entre o FMC e o Ative Diretory

O módulo Firepower usa a porta TCP 389 para recuperar o banco de dados do usuário do Ative Diretory.

Execute a captura de pacotes no módulo Firepower para verificar a conectividade com o Ative Diretory.

admin@firepower:~$ sudo tcpdump -i eth0 -n port 389

Certifique-se de que a credencial de usuário usada na configuração do Realm tenha privilégio suficiente para buscar o banco de dados de Usuário do AD.

Verifique a configuração do território e se os usuários/grupos foram baixados e se o tempo limite da sessão do usuário foi configurado corretamente.

Navegue até Monitorando o status da tarefa de monitoramento do ASA Firepower e verifique se o download da tarefa pelos usuários/grupos foi concluído com êxito, como mostrado nesta imagem.

Conectividade entre o ASA e o sistema final (autenticação ativa)

autenticação ativa, certifique-se de que o certificado e a porta estejam configurados corretamente na política de identidade do módulo Firepower e no ASA (comando de portal cativo). Por padrão, o ASA e o módulo Firepower ouvem na porta TCP 885 para autenticação ativa.

Para verificar as regras ativas e suas contagens de acertos, execute este comando no ASA.

ASA# show asp table classify domain captive-portal

Input Table

in id=0x2aaadf516030, priority=121, domain=captive-portal, deny=false

hits=10, user_data=0x0, cs_id=0x0, flags=0x0, protocol=6

src ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any

dst ip/id=19.19.19.130, mask=255.255.255.255, port=1025, tag=any, dscp=0x0

input_ifc=inside, output_ifc=identity

Output Table:

L2 - Output Table:

L2 - Input Table:

Last clearing of hits counters: Never

Configuração de políticas e implantação de políticas

Certifique-se de que os campos Domínio, Tipo de autenticação, Agente de usuário e Ação estejam configurados corretamente na Política de identidade.

Certifique-se de que a política de Identidade esteja corretamente associada à política de Controle de Acesso.

Navegue até Monitoring > ASA Firepower Monitoring > Task Status e verifique se a implantação de política foi concluída com êxito.

Troubleshoot

Atualmente, não existem informações disponíveis específicas sobre Troubleshooting para esta configuração.

Informações Relacionadas

Colaborado por engenheiros da Cisco

- Sunil KumarEngenheiro do TAC da Cisco

- Prashant JoshiEngenheiro do TAC da Cisco

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback