ASA/PIX 8.x: Exemplo de Configuração de Bloqueio de Determinados Sites (URLs) Usando Expressões Regulares com MPF

Contents

Introdução

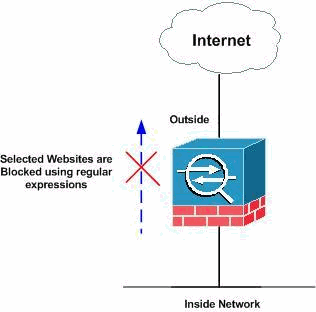

Este documento descreve como configurar os Cisco Security Appliances ASA/PIX 8.x que usam expressões regulares com Estrutura de Política Modular (MPF) para bloquear determinados sites da Web (URL).

Observação: essa configuração não bloqueia todos os downloads de aplicativos. Para um bloqueio de arquivos confiável, deve ser usado um dispositivo dedicado, como o Ironport série S, ou um módulo, como o módulo CSC para o ASA.

Observação: a filtragem HTTPS não é suportada no ASA. O ASA não pode fazer inspeção ou inspeção detalhada de pacotes com base em expressões regulares para tráfego HTTPS, pois em HTTPS, o conteúdo do pacote é criptografado (SSL).

Pré-requisitos

Requisitos

Este documento pressupõe que o Cisco Security Appliance esteja configurado e funcione corretamente.

Componentes Utilizados

-

Cisco 5500 Series Adaptive Security Appliance (ASA) que executa a versão de software 8.0(x) e posterior

-

Cisco Adaptive Security Device Manager (ASDM) versão 6.x para ASA 8.x

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a sua rede estiver ativa, certifique-se de que entende o impacto potencial de qualquer comando.

Produtos Relacionados

Essa configuração também pode ser usada com o Cisco 500 Series PIX que executa a versão de software 8.0(x) e posterior.

Conventions

Consulte as Convenções de Dicas Técnicas da Cisco para obter mais informações sobre convenções de documentos.

Informações de Apoio

Visão geral da estrutura de política modular

O MPF oferece uma maneira consistente e flexível de configurar os recursos do dispositivo de segurança. Por exemplo, você pode usar o MPF para criar uma configuração de tempo limite que seja específica para um aplicativo TCP específico, em vez de uma que se aplique a todos os aplicativos TCP.

O MPF suporta os seguintes recursos:

-

Normalização TCP, limites e timeouts de conexão TCP e UDP e aleatorização de número de sequência TCP

-

CSC

-

Inspeção de aplicações

-

IPS

-

Política de entrada de QoS

-

Política de saída de QoS

-

fila de prioridade de QoS

A configuração do MPF consiste em quatro tarefas:

-

Identifique o tráfego das Camadas 3 e 4 ao qual deseja aplicar ações. Consulte Identificação de Tráfego Usando um Mapa de Classe de Camada 3/4 para obter mais informações.

-

(Somente inspeção de aplicativos) Defina ações especiais para o tráfego de inspeção de aplicativos. Consulte Configurando Ações Especiais para Inspeções de Aplicativos para obter mais informações.

-

Aplique ações ao tráfego das Camadas 3 e 4. Consulte Definição de Ações Usando um Mapa de Políticas de Camada 3/4 para obter mais informações.

-

Ative as ações em uma interface. Consulte Aplicação de uma Política de Camada 3/4 a uma Interface Usando uma Política de Serviço para obter mais informações.

Expressão regular

Uma expressão regular corresponde a strings de texto literalmente como uma string exata ou pelo uso de metacaracteres para que você possa corresponder várias variantes de uma string de texto. Você pode usar uma expressão regular para corresponder o conteúdo de determinado tráfego de aplicativo; por exemplo, você pode corresponder uma string de URL dentro de um pacote HTTP.

Observação: use Ctrl+V para escapar todos os caracteres especiais na CLI, como o ponto de interrogação (?) ou uma guia. Por exemplo, digite d[Ctrl+V]?g para inserir d?g na configuração.

Para a criação de uma expressão regular, use o comando regex, que pode ser usado para vários recursos que requerem correspondência de texto. Por exemplo, você pode configurar ações especiais para inspeção de aplicativos com o uso da Estrutura de política modular que usa um mapa de política de inspeção. Consulte o comando policy map type inspect para obter mais informações. No mapa de política de inspeção, você pode identificar o tráfego que deseja controlar se criar um mapa de classe de inspeção que contenha um ou mais comandos match ou pode usar comandos match diretamente no mapa de política de inspeção. Alguns comandos match permitem que você identifique o texto em um pacote usando uma expressão regular; por exemplo, você pode combinar strings de URL dentro de pacotes HTTP. Você pode agrupar expressões regulares em um mapa de classes de expressão regular. Consulte o comando class-map type regex para obter mais informações.

Esta tabela lista os metacaracteres que têm significados especiais.

| Caractere | Descrição | Notas |

|---|---|---|

| . | Ponto | Combina todo caractere único. Por exemplo, d.g corresponde a dog, dag, dtg e qualquer palavra que contenha esses caracteres, como doggonnit. |

| exp) | Subexpressão | Uma subexpressão separa caracteres dos caracteres ao redor, para que você possa usar outros metacaracteres na subexpressão. Por exemplo, d(o|a)g corresponde a dog e dag, mas do|ag corresponde a do e ag. Uma subexpressão também pode ser usada com quantificadores de repetição para diferenciar os caracteres destinados à repetição. Por exemplo, ab(xy){3}z corresponde a abxyxyxyz. |

| | | Alteração | Corresponde a qualquer expressão que ela separa. Por exemplo, dog|cat corresponde a dog ou cat. |

| ? | Ponto de interrogação | Um quantificador que indica que há 0 ou 1 da expressão anterior. Por exemplo, lo?se corresponde a lse ou lose. Observação: você deve inserir Ctrl+V e depois o ponto de interrogação ou a função de ajuda será chamada. |

| * | Asterisco | Um quantificador que indica que há 0, 1 ou qualquer número da expressão anterior. Por exemplo, lo*se corresponde a lse, lose, loose e assim por diante. |

| {x} | Repetir quantificador | Repita exatamente x vezes. Por exemplo, ab(xy){3}z corresponde a abxyxyxyz. |

| {x,} | Quantificador de repetição mínimo | Repita pelo menos x vezes. Por exemplo, ab(xy){2,}z corresponde a abxyxyz, abxyxyz e assim por diante. |

| [abc] | Classe de caracteres | Corresponde a qualquer caractere entre colchetes. Por exemplo, [abc] corresponde a a, b ou c. |

| [^abc] | Classe de caractere negada | Corresponde a um único caractere que não está entre colchetes. Por exemplo, [^abc] corresponde a qualquer caractere que não seja a, b ou c. [^A-Z] corresponde a qualquer caractere que não seja uma letra maiúscula. |

| [a-c] | Classe de intervalo de caracteres | Corresponde a qualquer caractere no intervalo. [a-z] corresponde a qualquer letra minúscula. Você pode misturar caracteres e intervalos: [abcq-z] corresponde a a, b, c, q, r, s, t, u, v, w, x, y, z, e assim faz [a-cq-z]. O caractere de traço (-) será literal somente se for o último ou o primeiro caractere entre colchetes: [abc-] ou [-abc]. |

| "" | Aspas | Preserva os espaços à direita ou à esquerda na string. Por exemplo, " teste" preserva o espaço à esquerda quando procura uma correspondência. |

| ^ | Acento circunflexo | Especifica o início de uma linha |

| \ | Caractere de escape | Quando usado com um metacaractere, corresponde a um caractere literal. Por exemplo, \[ corresponde ao colchete esquerdo. |

| char | Caractere | Quando o caractere não é um metacaractere, corresponde ao caractere literal. |

| \r | Retorno de carro | Corresponde a um retorno de carro 0x0d |

| \n | Nova linha | Corresponde a uma nova linha 0x0a |

| \t | Guia | Corresponde a uma tabulação 0x09 |

| \f | Formfeed | Corresponde a um feed de formulário 0x0c |

| \xNN | Número hexadecimal com escape | Corresponde a um caractere ASCII que usa um hexadecimal com exatamente dois dígitos |

| \NNN | Número octal escapado | Corresponde a um caractere ASCII como octal com exatamente três dígitos. Por exemplo, o caractere 040 representa um espaço. |

Configurar

Nesta seção, você encontrará informações para configurar os recursos descritos neste documento.

Nota:Use a Command Lookup Tool (somente clientes registrados) para obter mais informações sobre os comandos usados nesta seção.

Diagrama de Rede

Este documento utiliza a seguinte configuração de rede:

Configurações

Este documento utiliza as seguintes configurações:

Configuração do ASA via CLI

| Configuração do ASA via CLI |

|---|

ciscoasa#show running-config : Saved : ASA Version 8.0(2) ! hostname ciscoasa domain-name default.domain.invalid enable password 8Ry2YjIyt7RRXU24 encrypted names ! interface Ethernet0/0 nameif inside security-level 100 ip address 10.1.1.1 255.255.255.0 ! interface Ethernet0/1 nameif outside security-level 0 ip address 192.168.1.5 255.255.255.0 ! interface Ethernet0/2 nameif DMZ security-level 90 ip address 10.77.241.142 255.255.255.192 ! interface Ethernet0/3 shutdown no nameif no security-level no ip address ! interface Management0/0 shutdown no nameif no security-level no ip address ! passwd 2KFQnbNIdI.2KYOU encrypted regex urllist1 ".*\.([Ee][Xx][Ee]|[Cc][Oo][Mm]|[Bb][Aa][Tt]) HTTP/1.[01]" !--- Extensions such as .exe, .com, .bat to be captured and !--- provided the http version being used by web browser must be either 1.0 or 1.1 regex urllist2 ".*\.([Pp][Ii][Ff]|[Vv][Bb][Ss]|[Ww][Ss][Hh]) HTTP/1.[01]" !--- Extensions such as .pif, .vbs, .wsh to be captured !--- and provided the http version being used by web browser must be either !--- 1.0 or 1.1 regex urllist3 ".*\.([Dd][Oo][Cc]|[Xx][Ll][Ss]|[Pp][Pp][Tt]) HTTP/1.[01]" !--- Extensions such as .doc(word), .xls(ms-excel), .ppt to be captured and provided !--- the http version being used by web browser must be either 1.0 or 1.1 regex urllist4 ".*\.([Zz][Ii][Pp]|[Tt][Aa][Rr]|[Tt][Gg][Zz]) HTTP/1.[01]" !--- Extensions such as .zip, .tar, .tgz to be captured and provided !--- the http version being used by web browser must be either 1.0 or 1.1 regex domainlist1 "\.yahoo\.com" regex domainlist2 "\.myspace\.com" regex domainlist3 "\.youtube\.com" !--- Captures the URLs with domain name like yahoo.com, !--- youtube.com and myspace.com regex contenttype "Content-Type" regex applicationheader "application/.*" !--- Captures the application header and type of !--- content in order for analysis boot system disk0:/asa802-k8.bin ftp mode passive dns server-group DefaultDNS domain-name default.domain.invalid access-list inside_mpc extended permit tcp any any eq www access-list inside_mpc extended permit tcp any any eq 8080 !--- Filters the http and port 8080 !--- traffic in order to block the specific traffic with regular !--- expressions pager lines 24 mtu inside 1500 mtu outside 1500 mtu DMZ 1500 no failover icmp unreachable rate-limit 1 burst-size 1 asdm image disk0:/asdm-602.bin no asdm history enable arp timeout 14400 route DMZ 0.0.0.0 0.0.0.0 10.77.241.129 1 timeout xlate 3:00:00 timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02 timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00 timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00 timeout uauth 0:05:00 absolute dynamic-access-policy-record DfltAccessPolicy http server enable http 0.0.0.0 0.0.0.0 DMZ no snmp-server location no snmp-server contact snmp-server enable traps snmp authentication linkup linkdown coldstart no crypto isakmp nat-traversal telnet timeout 5 ssh timeout 5 console timeout 0 threat-detection basic-threat threat-detection statistics access-list ! class-map type regex match-any DomainBlockList match regex domainlist1 match regex domainlist2 match regex domainlist3 !--- Class map created in order to match the domain names !--- to be blocked class-map type inspect http match-all BlockDomainsClass match request header host regex class DomainBlockList !--- Inspect the identified traffic by class !--- "DomainBlockList". class-map type regex match-any URLBlockList match regex urllist1 match regex urllist2 match regex urllist3 match regex urllist4 !--- Class map created in order to match the URLs !--- to be blocked class-map inspection_default match default-inspection-traffic class-map type inspect http match-all AppHeaderClass match response header regex contenttype regex applicationheader !--- Inspect the captured traffic by regular !--- expressions "content-type" and "applicationheader". class-map httptraffic match access-list inside_mpc !--- Class map created in order to match the !--- filtered traffic by ACL class-map type inspect http match-all BlockURLsClass match request uri regex class URLBlockList ! !--- Inspect the identified traffic by class !--- "URLBlockList". ! policy-map type inspect dns preset_dns_map parameters message-length maximum 512 policy-map type inspect http http_inspection_policy parameters protocol-violation action drop-connection class AppHeaderClass drop-connection log match request method connect drop-connection log class BlockDomainsClass reset log class BlockURLsClass reset log !--- Define the actions such as drop, reset or log !--- in the inspection policy map. policy-map global_policy class inspection_default inspect dns preset_dns_map inspect ftp inspect h323 h225 inspect h323 ras inspect netbios inspect rsh inspect rtsp inspect skinny inspect esmtp inspect sqlnet inspect sunrpc inspect tftp inspect sip inspect xdmcp policy-map inside-policy class httptraffic inspect http http_inspection_policy !--- Map the inspection policy map to the class !--- "httptraffic" under the policy map created for the !--- inside network traffic. ! service-policy global_policy global service-policy inside-policy interface inside !--- Apply the policy to the interface inside where the websites are blocked. prompt hostname context Cryptochecksum:e629251a7c37af205c289cf78629fc11 : end ciscoasa# |

Configuração ASA 8.x com ASDM 6.x

Conclua estas etapas para configurar as expressões regulares e aplicá-las ao MPF para bloquear os sites específicos, como mostrado.

-

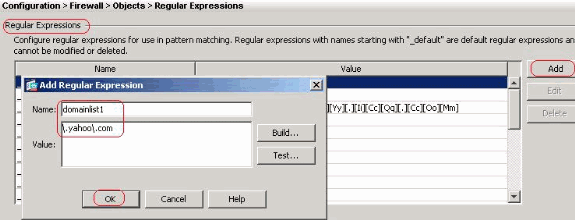

Criar Expressões Regulares

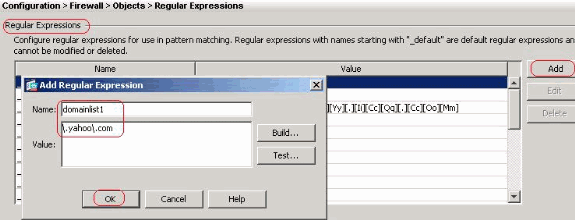

Escolha Configuration > Firewall > Objects > Regular Expressions e clique em Add na guia Regular Expression para criar expressões regulares conforme mostrado.

-

Crie uma expressão regular domainlist1 para capturar o nome de domínio yahoo.com. Click OK.

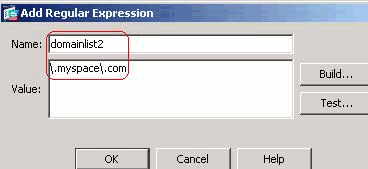

-

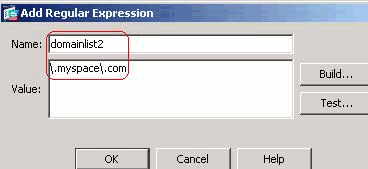

Crie uma expressão regular domainlist2 para capturar o nome de domínio myspace.com. Click OK.

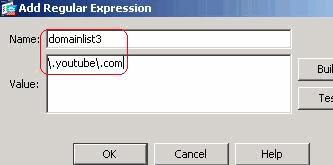

-

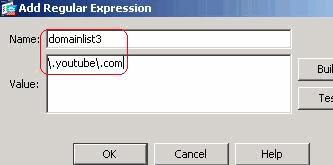

Crie uma expressão regular domainlist3 para capturar o nome de domínio youtube.com. Click OK.

-

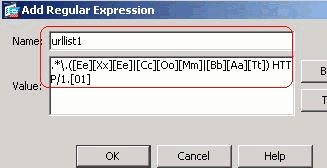

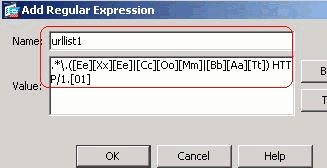

Crie uma expressão regular urllist1 para capturar as extensões de arquivo como exe, com e bat, desde que a versão http que está sendo usada pelo navegador da Web deve ser 1.0 ou 1.1. Click OK.

-

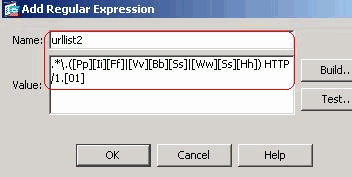

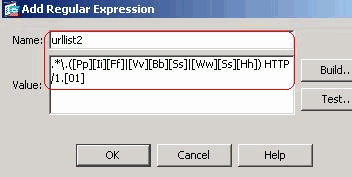

Crie uma expressão regular urllist2 para capturar as extensões de arquivo como pif, vbs e wsh, desde que a versão http que está sendo usada pelo navegador da Web seja 1.0 ou 1.1. Click OK.

-

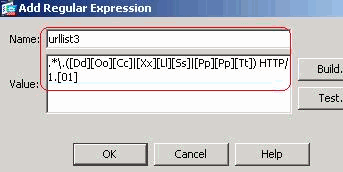

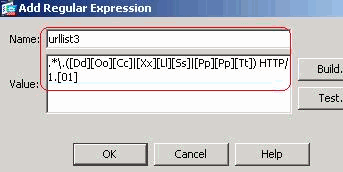

Crie uma expressão regular urllist3 para capturar as extensões de arquivo como doc, xls e ppt, contanto que a versão http que está sendo usada pelo navegador da Web deva ser 1.0 ou 1.1. Click OK.

-

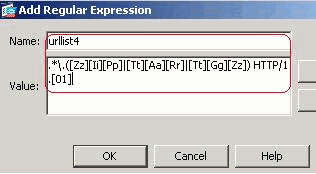

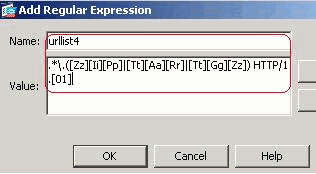

Crie uma expressão regular urllist4 para capturar as extensões de arquivo como zip, tar e tgz, desde que a versão http que está sendo usada pelo navegador da Web seja 1.0 ou 1.1. Click OK.

-

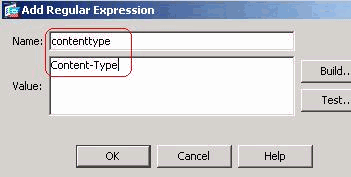

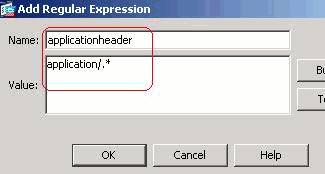

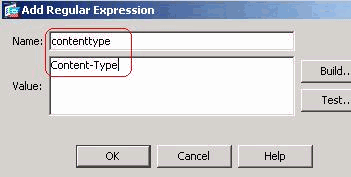

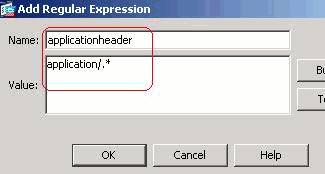

Crie uma expressão regular contenttype para capturar o tipo de conteúdo. Click OK.

-

Crie uma expressão regular applicationheader para capturar o cabeçalho de vários aplicativos. Click OK.

Configuração de CLI equivalente

Configuração do ASA via CLI ciscoasa#configure terminal ciscoasa(config)#regex urllist1 ".*\.([Ee][Xx][Ee]|[Cc][Oo][Mm]|[Bb][Aa][Tt])$ ciscoasa(config)#regex urllist2 ".*\.([Pp][Ii][Ff]|[Vv][Bb][Ss]|[Ww][Ss][Hh])$ ciscoasa(config)#regex urllist3 ".*\.([Dd][Oo][Cc]|[Xx][Ll][Ss]|[Pp][Pp][Tt])$ ciscoasa(config)#regex urllist4 ".*\.([Zz][Ii][Pp]|[Tt][Aa][Rr]|[Tt][Gg][Zz])$ ciscoasa(config)#regex domainlist1 "\.yahoo\.com" ciscoasa(config)#regex domainlist2 "\.myspace\.com" ciscoasa(config)#regex domainlist3 "\.youtube\.com" ciscoasa(config)#regex contenttype "Content-Type" ciscoasa(config)#regex applicationheader "application/.*"

-

-

Criar classes de expressão regular

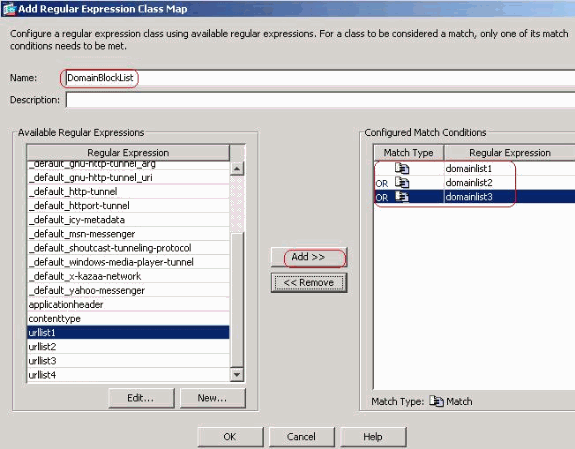

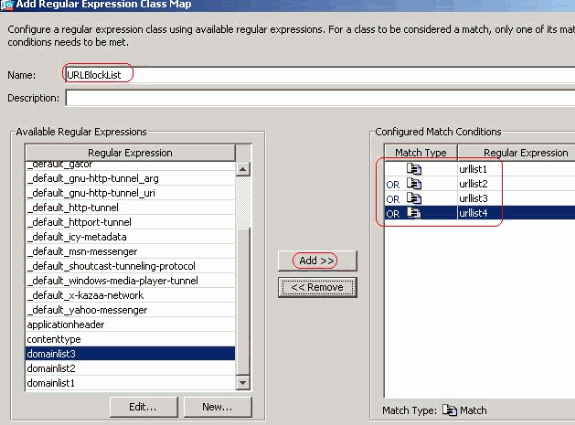

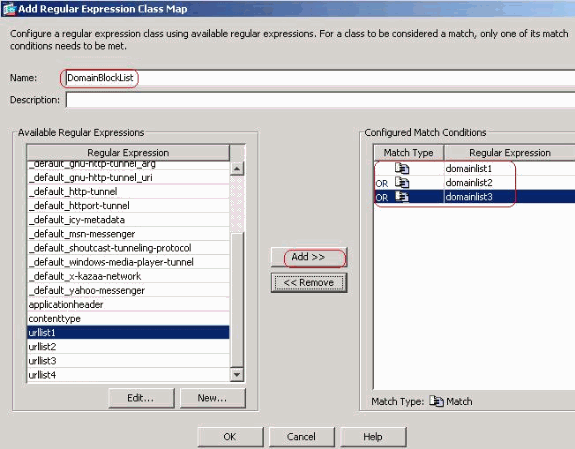

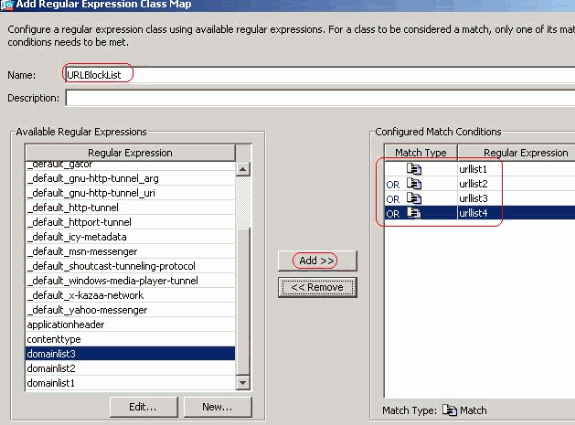

Escolha Configuration > Firewall > Objects > Regular Expressions e clique em Add na guia Classes de expressão regular para criar as várias classes conforme mostrado.

-

Crie uma classe de expressão regular DomainBlockList para corresponder a qualquer uma das expressões regulares domainlist1, domainlist2 e domainlist3. Click OK.

-

Crie uma classe de expressão regular URLBlockList para corresponder a qualquer uma das expressões regulares urllist1, urllist2, urllist3 e urllist4. Click OK.

Configuração de CLI equivalente

Configuração do ASA via CLI ciscoasa#configure terminal ciscoasa(config)#class-map type inspect http match-all BlockDomainsClass ciscoasa(config-cmap)#match request header host regex class DomainBlockList ciscoasa(config-cmap)#exit ciscoasa(config)#class-map type regex match-any URLBlockList ciscoasa(config-cmap)#match regex urllist1 ciscoasa(config-cmap)#match regex urllist2 ciscoasa(config-cmap)#match regex urllist3 ciscoasa(config-cmap)#match regex urllist4 ciscoasa(config-cmap)#exit

-

-

Inspecionar o tráfego identificado com mapas de classe

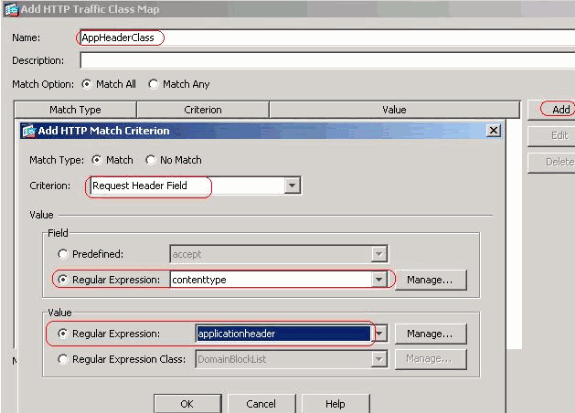

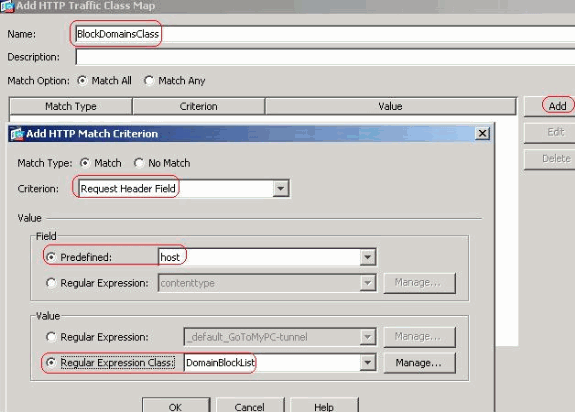

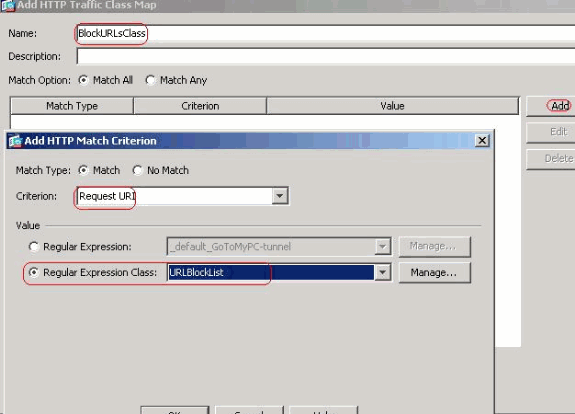

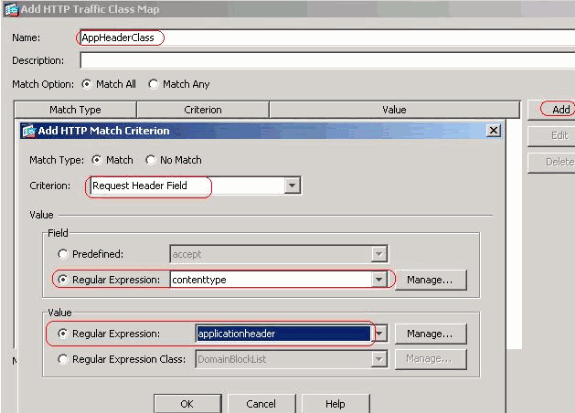

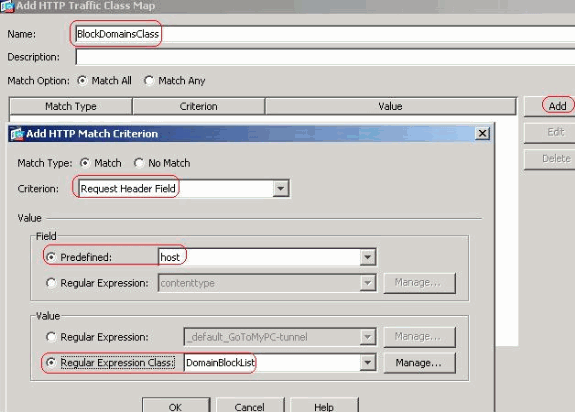

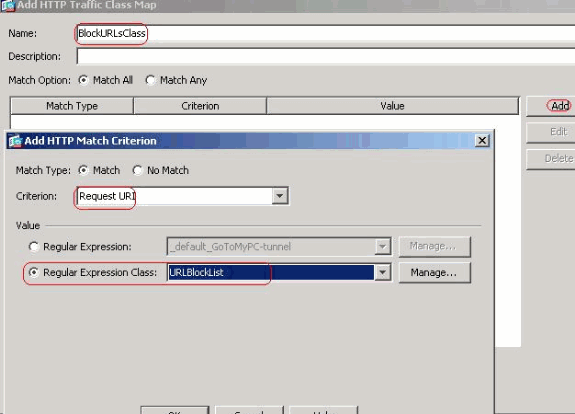

Escolha Configuration > Firewall > Objects > Class Maps > HTTP > Add para criar um mapa de classe para inspecionar o tráfego http identificado por várias expressões regulares, como mostrado.

-

Crie um mapa de classe AppHeaderClass para corresponder o cabeçalho de resposta com capturas de expressões regulares.

Clique em OK.

-

Crie um mapa de classe BlockDomainsClass para corresponder o cabeçalho da solicitação com capturas de expressões regulares.

Click OK.

-

Crie um mapa de classe BlockURLsClass para corresponder ao uri de solicitação com capturas de expressões regulares.

Click OK.

Configuração de CLI equivalente

Configuração do ASA via CLI ciscoasa#configure terminal ciscoasa(config)#class-map type inspect http match-all AppHeaderClass ciscoasa(config-cmap)#match response header regex contenttype regex applicationheader ciscoasa(config-cmap)#exit ciscoasa(config)#class-map type inspect http match-all BlockDomainsClass ciscoasa(config-cmap)#match request header host regex class DomainBlockList ciscoasa(config-cmap)#exit ciscoasa(config)#class-map type inspect http match-all BlockURLsClass ciscoasa(config-cmap)#match request uri regex class URLBlockList ciscoasa(config-cmap)#exit

-

-

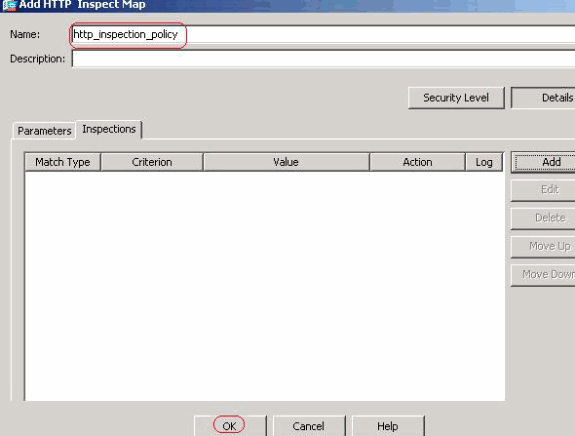

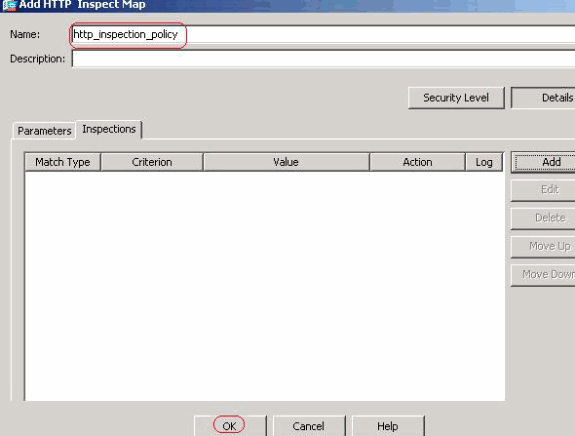

Definir as ações para o tráfego correspondente na política de inspeção

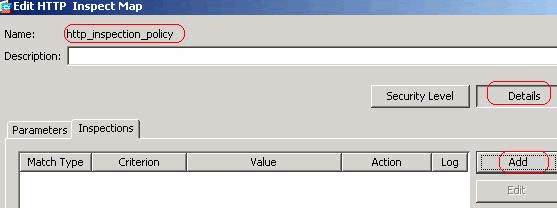

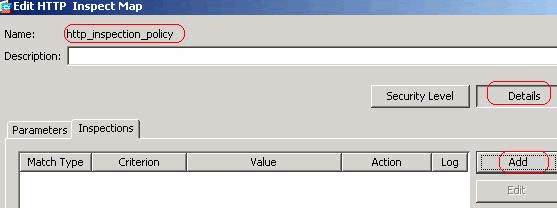

Escolha Configuration > Firewall > Objects > Inspect Maps > HTTP para criar uma http_inspection_policy para definir a ação para o tráfego correspondente como mostrado. Click OK.

-

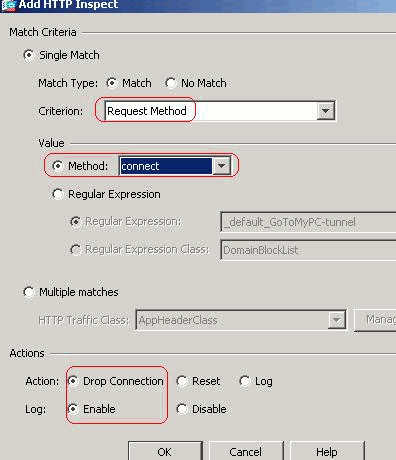

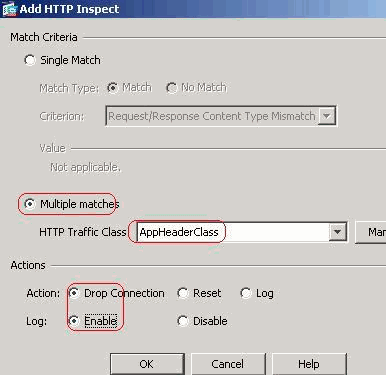

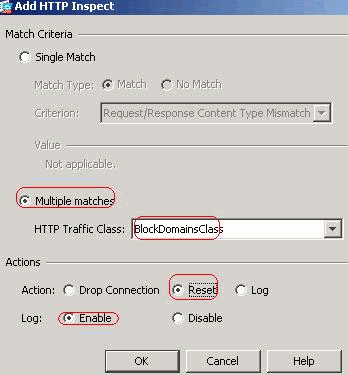

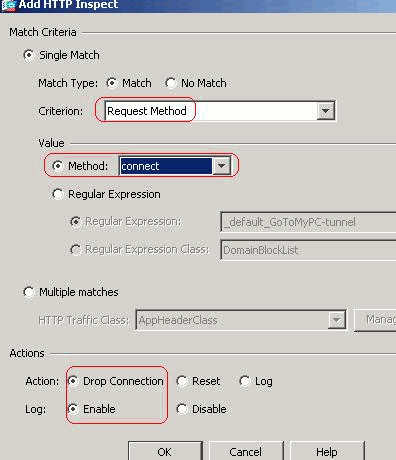

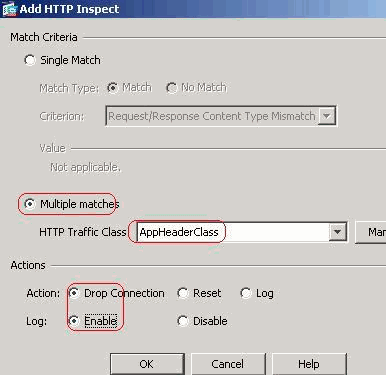

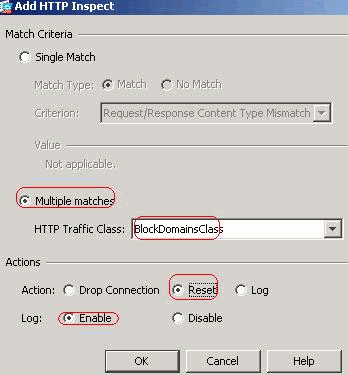

Escolha Configuration > Firewall > Objects > Inspect Maps > HTTP > http_inspection_policy (clique duas vezes) e clique em Details > Add para definir as ações para as várias Classes criadas até o momento.

-

Defina a ação como Drop Connection e Enable para o registro do Critério como Método de Solicitação e Valor como connect.

Clique em OK.

-

Defina a ação como Drop Connection e Enable para o log da classe AppHeaderClass .

Click OK.

-

Defina a ação como Reset e Enable para o registro da classe BlockDomainsClass.

Clique em OK.

-

Defina a ação como Reset e Enable para o registro da classe BlockURLsClass.

Click OK.

Clique em Apply.

Configuração de CLI equivalente

Configuração do ASA via CLI ciscoasa#configure terminal ciscoasa(config)#policy-map type inspect http http_inspection_policy ciscoasa(config-pmap)#parameters ciscoasa(config-pmap-p)#match request method connect ciscoasa(config-pmap-c)#drop-connection log ciscoasa(config-pmap-c)#class AppHeaderClass ciscoasa(config-pmap-c)#drop-connection log ciscoasa(config-pmap-c)#class BlockDomainsClass ciscoasa(config-pmap-c)#reset log ciscoasa(config-pmap-c)#class BlockURLsClass ciscoasa(config-pmap-c)#reset log ciscoasa(config-pmap-c)#exit ciscoasa(config-pmap)#exit

-

-

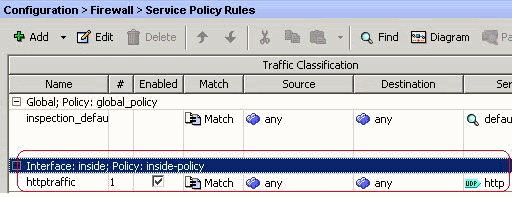

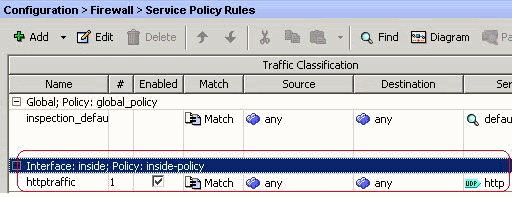

Aplique a política de http de inspeção à interface

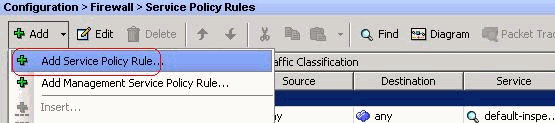

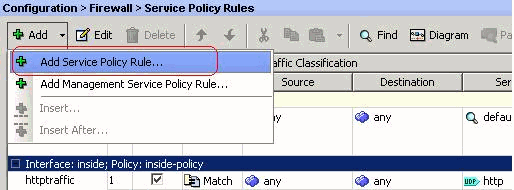

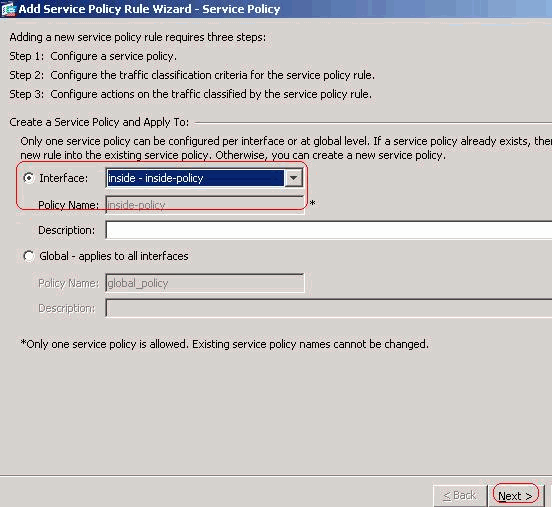

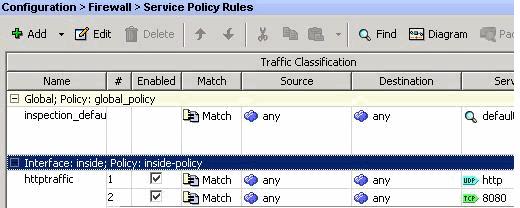

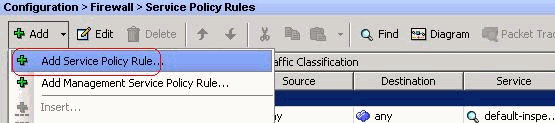

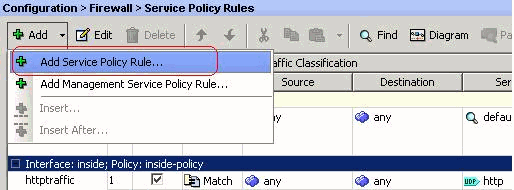

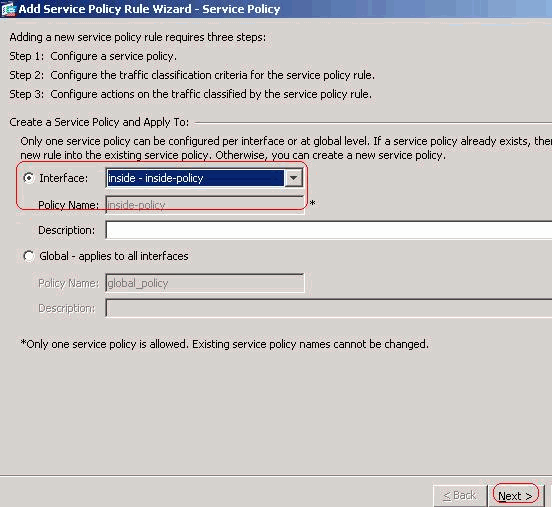

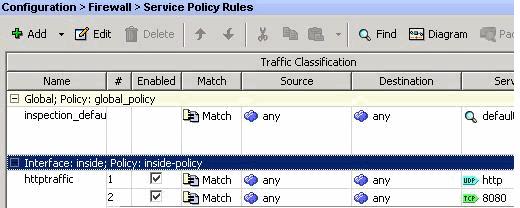

Escolha Configuration > Firewall > Service Policy Rules > Add > Add Service Policy Rule.

-

Tráfego HTTP

-

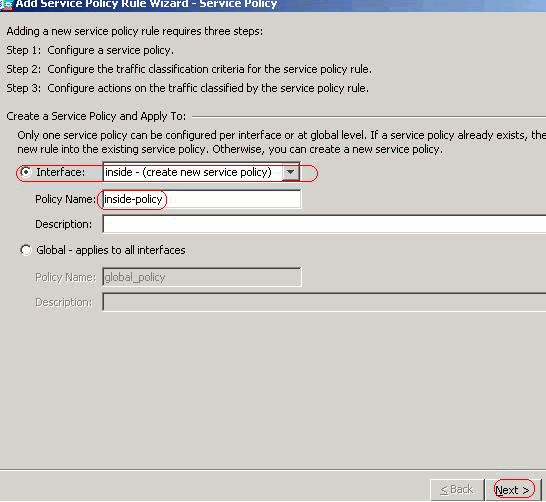

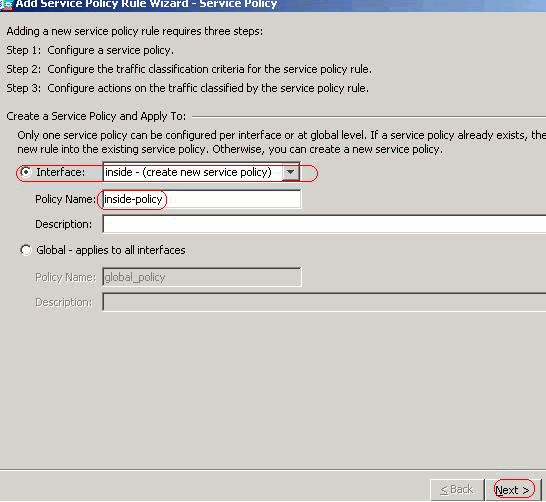

Escolha o botão de opção Interface com interface interna no menu suspenso e Policy Name como inside-policy. Clique em Next.

-

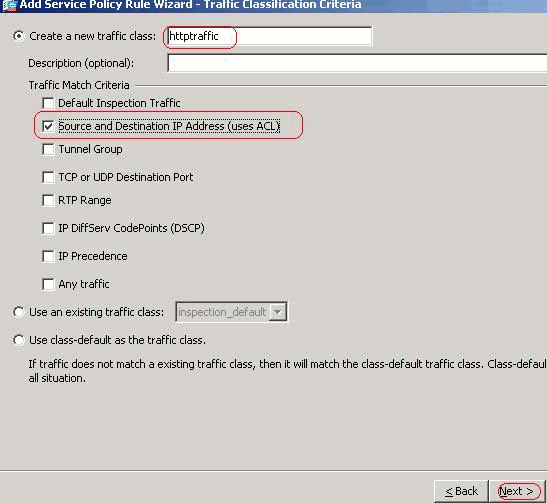

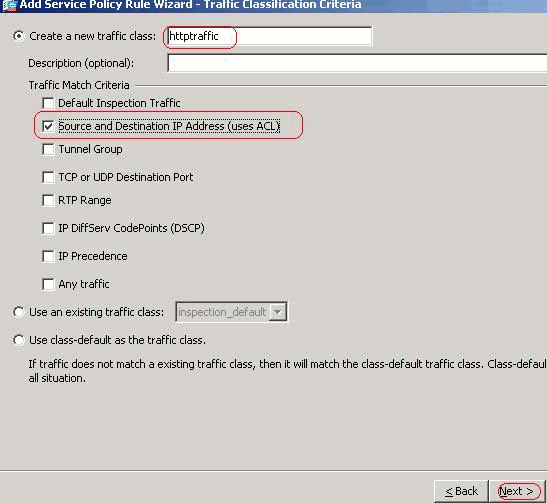

Crie um mapa de classe httptraffic e verifique o Endereço IP origem e o Endereço IP destino (usa ACL). Clique em Next.

-

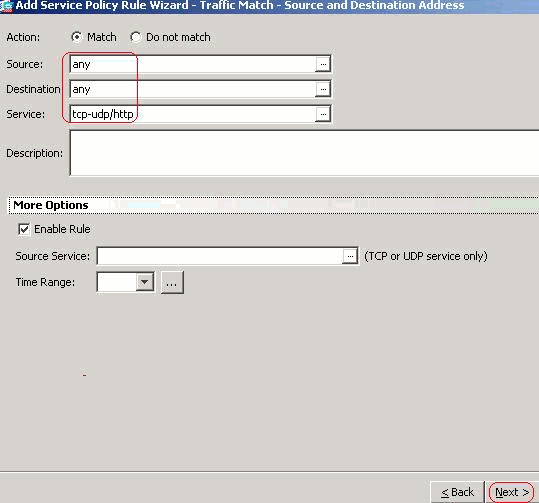

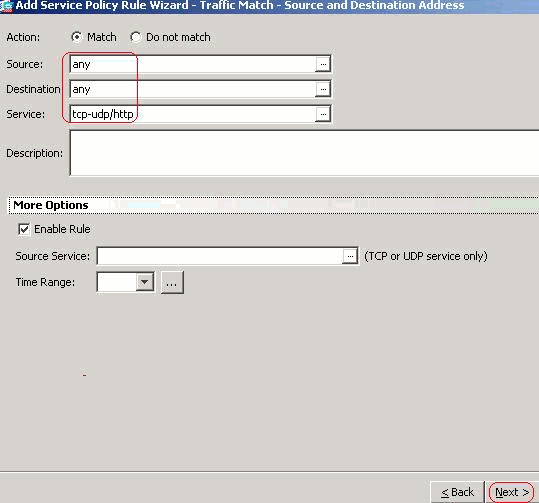

Escolha a Origem e o Destino como qualquer um com o serviço como tcp-udp/http. Clique em Next.

-

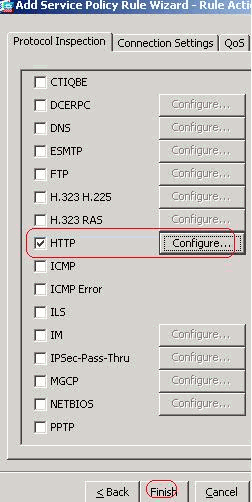

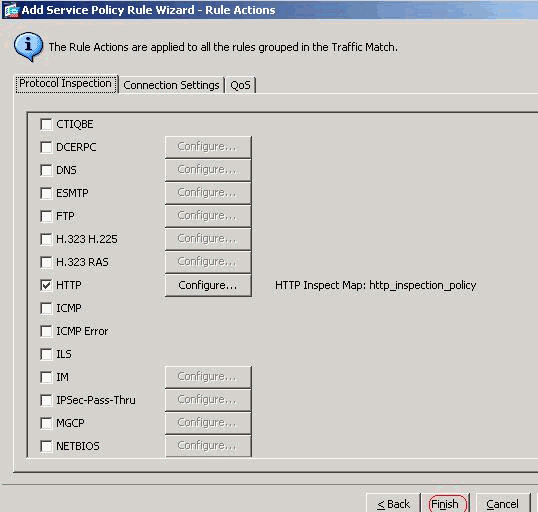

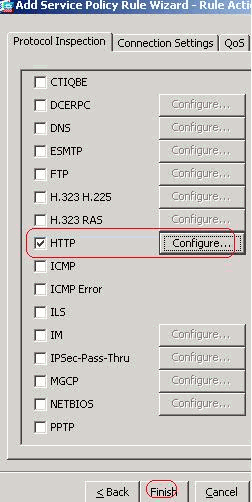

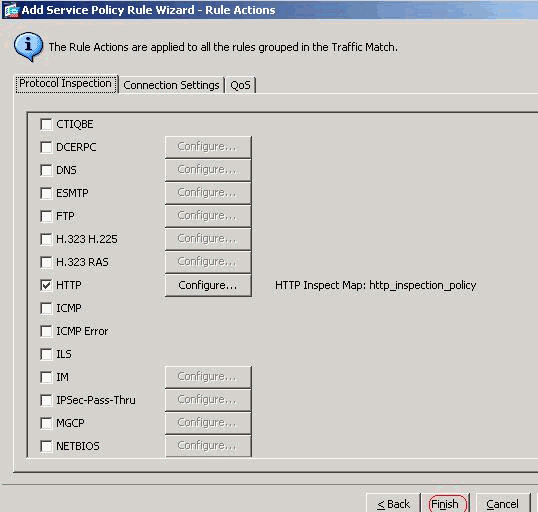

Marque o botão de opção HTTP e clique em Configurar.

-

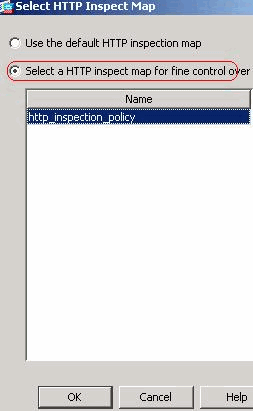

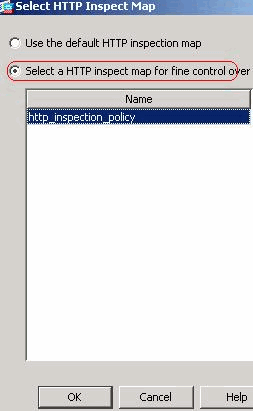

Marque o botão de opção Selecione um mapa de inspeção HTTP para o controle sobre a inspeção como mostrado. Click OK.

-

Clique em Finish.

-

-

Tráfego da porta 8080

-

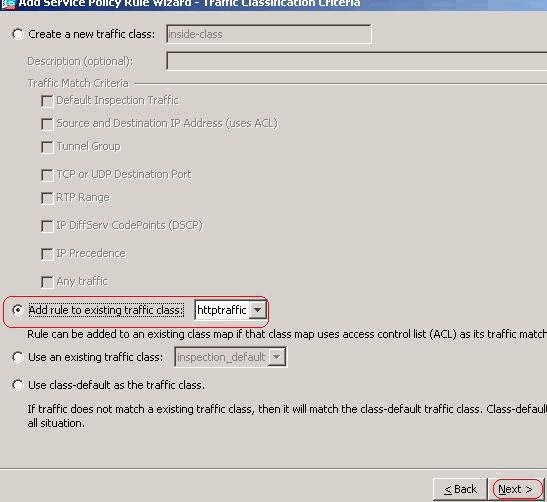

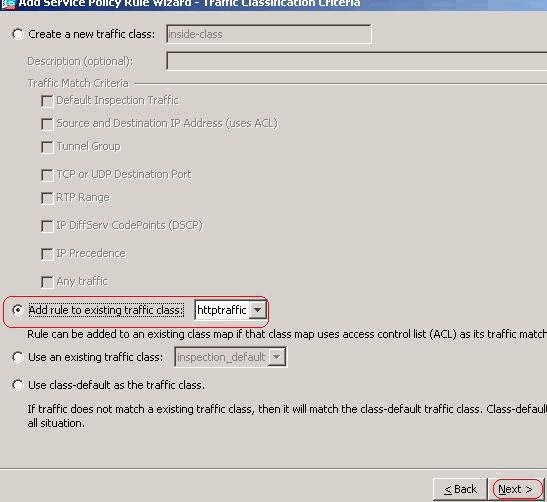

Novamente, escolha Adicionar > Adicionar regra de política de serviço.

-

Clique em Next.

-

Escolha o botão de opção Add rule to existing traffic class e escolha httptraffic no menu suspenso. Clique em Next.

-

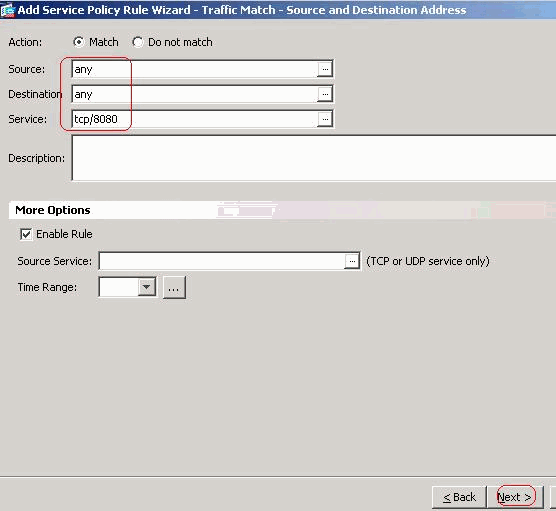

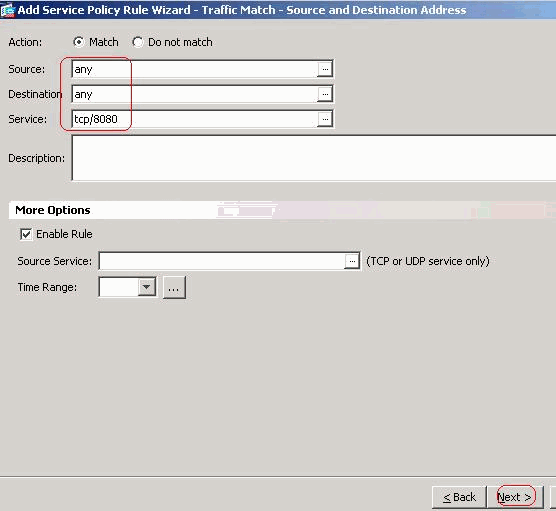

Escolha Origem e Destino como qualquer um com tcp/8080. Clique em Next.

-

Clique em Finish.

Clique em Apply.

Configuração de CLI equivalente

Configuração do ASA via CLI ciscoasa#configure terminal ciscoasa(config)#access-list inside_mpc extended permit tcp any any eq www ciscoasa(config)#access-list inside_mpc extended permit tcp any any eq 8080 ciscoasa(config)#class-map httptraffic ciscoasa(config-cmap)#match access-list inside_mpc ciscoasa(config-cmap)#exit ciscoasa(config)#policy-map inside-policy ciscoasa(config-pmap)#class httptraffic ciscoasa(config-pmap-c)#inspect http http_inspection_policy ciscoasa(config-pmap-c)#exit ciscoasa(config-pmap)#exit ciscoasa(config)#service-policy inside-policy interface inside

-

-

Verificar

Use esta seção para confirmar se a sua configuração funciona corretamente.

A Output Interpreter Tool ( somente clientes registrados) (OIT) oferece suporte a determinados comandos show. Use a OIT para exibir uma análise da saída do comando show.

-

show running-config regex — Mostra as expressões regulares configuradas

ciscoasa#show running-config regex regex urllist1 ".*\.([Ee][Xx][Ee]|[Cc][Oo][Mm]|[Bb][Aa][Tt]) HTTP/1.[01]" regex urllist2 ".*\.([Pp][Ii][Ff]|[Vv][Bb][Ss]|[Ww][Ss][Hh]) HTTP/1.[01]" regex urllist3 ".*\.([Dd][Oo][Cc]|[Xx][Ll][Ss]|[Pp][Pp][Tt]) HTTP/1.[01]" regex urllist4 ".*\.([Zz][Ii][Pp]|[Tt][Aa][Rr]|[Tt][Gg][Zz]) HTTP/1.[01]" regex domainlist1 "\.yahoo\.com" regex domainlist2 "\.myspace\.com" regex domainlist3 "\.youtube\.com" regex contenttype "Content-Type" regex applicationheader "application/.*" ciscoasa#

-

show running-config class-map — Mostra os mapas de classe que foram configurados

ciscoasa#show running-config class-map ! class-map type regex match-any DomainBlockList match regex domainlist1 match regex domainlist2 match regex domainlist3 class-map type inspect http match-all BlockDomainsClass match request header host regex class DomainBlockList class-map type regex match-any URLBlockList match regex urllist1 match regex urllist2 match regex urllist3 match regex urllist4 class-map inspection_default match default-inspection-traffic class-map type inspect http match-all AppHeaderClass match response header regex contenttype regex applicationheader class-map httptraffic match access-list inside_mpc class-map type inspect http match-all BlockURLsClass match request uri regex class URLBlockList ! ciscoasa#

-

show running-config policy-map type inspect http — Mostra os mapas de política que inspecionam o tráfego http que foi configurado

ciscoasa#show running-config policy-map type inspect http ! policy-map type inspect http http_inspection_policy parameters protocol-violation action drop-connection class AppHeaderClass drop-connection log match request method connect drop-connection log class BlockDomainsClass reset log class BlockURLsClass reset log ! ciscoasa#

-

show running-config policy-map — Exibe todas as configurações de mapa de políticas, bem como a configuração de mapa de políticas padrão

ciscoasa#show running-config policy-map ! policy-map type inspect dns preset_dns_map parameters message-length maximum 512 policy-map type inspect http http_inspection_policy parameters protocol-violation action drop-connection class AppHeaderClass drop-connection log match request method connect drop-connection log class BlockDomainsClass reset log class BlockURLsClass reset log policy-map global_policy class inspection_default inspect dns preset_dns_map inspect ftp inspect h323 h225 inspect h323 ras inspect netbios inspect rsh inspect rtsp inspect skinny inspect esmtp inspect sqlnet inspect sunrpc inspect tftp inspect sip inspect xdmcp policy-map inside-policy class httptraffic inspect http http_inspection_policy ! ciscoasa#

-

show running-config service-policy — Exibe todas as configurações de política de serviço em execução no momento

ciscoasa#show running-config service-policy service-policy global_policy global service-policy inside-policy interface inside

-

show running-config access-list — Exibe a configuração da lista de acesso executada no Security Appliance

ciscoasa#show running-config access-list access-list inside_mpc extended permit tcp any any eq www access-list inside_mpc extended permit tcp any any eq 8080 ciscoasa#

Troubleshooting

Esta seção fornece informações que podem ser usadas para o troubleshooting da sua configuração.

Nota:Consulte Informações Importantes sobre Comandos de Depuração antes de usar comandos debug.

-

debug http — Mostra as mensagens de depuração para tráfego HTTP

Informações Relacionadas

- Suporte para dispositivos de segurança adaptáveis Cisco ASA 5500 Series

- Suporte ao Cisco Adaptive Security Device Manager (ASDM)

- Suporte aos dispositivos de segurança Cisco PIX 500 Series

- Cisco PIX Firewall Software

- Referências do comando Cisco Secure PIX Firewall

- Avisos de campo de produto de segurança (incluindo PIX)

- Solicitações de Comentários (RFCs)

- Suporte Técnico e Documentação - Cisco Systems

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

21-Jan-2008 |

Versão inicial |

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback