Introdução

Este documento descreve como renovar um certificado SSL e instalá-lo no ASA em um fornecedor ou em seu próprio servidor de certificados.

Pré-requisitos

Requisitos

Não existem requisitos específicos para este documento.

Componentes Utilizados

Este procedimento pertence ao Adaptive Security Appliance (ASA) versões 8.x com o Adaptive Security Device Manager (ASDM) versão 6.0(2) ou posterior.

O procedimento neste documento é baseado em uma configuração válida com um certificado instalado e usado para acesso VPN SSL. O procedimento não afeta a rede, contanto que o certificado atual não seja excluído. Este procedimento é um passo a passo sobre como emitir um novo CSR para um certificado atual com o mesmo certificado raiz que emitiu a CA raiz original.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Conventions

Consulte as Convenções de Dicas Técnicas da Cisco para obter mais informações sobre convenções de documentos.

Informações de Apoio

Este documento descreve um procedimento que pode ser usado como diretriz com qualquer fornecedor de certificado ou seu próprio servidor de certificado raiz. Às vezes, os requisitos de parâmetro de certificado especial são exigidos pelo fornecedor do certificado, mas este documento tem como objetivo fornecer as etapas gerais necessárias para renovar um certificado SSL e instalá-lo em um ASA que usa o software 8.0.

Procedimento

Conclua estes passos:

-

Selecione o certificado que deseja renovar em Configuration > Device Management > Identity Certificates e clique em Add.

Figure 1

-

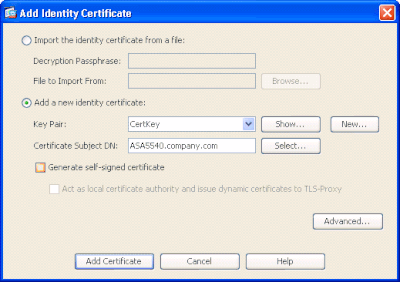

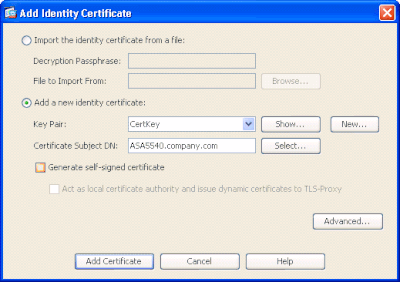

Em Add Identity Certificate (Adicionar certificado de identidade), selecione o botão de opção Add a new identity certificate e escolha o par de chaves no menu suspenso.

Observação: não é recomendável usar o porque, se você regenerar sua chave SSH, você invalidará seu certificado. Se você não tiver uma chave RSA, conclua as Etapas a e b. Caso contrário, continue na Etapa 3.

Figure 2

-

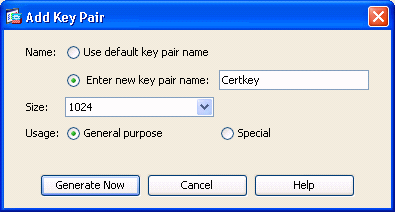

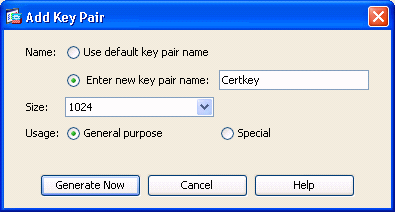

(Opcional) Conclua estas etapas se ainda não tiver uma chave RSA configurada, caso contrário, vá para a Etapa 3.

Clique em Novo... .

-

Insira o nome do par de chaves no campo Enter new key pair name e clique em Generate Now.

Figure 3

-

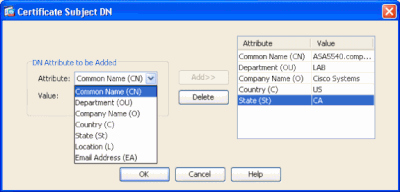

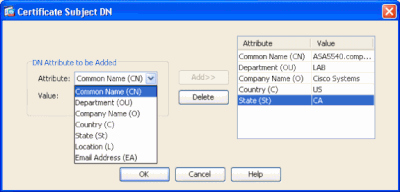

Clique em Selecionar.

-

Insira os atributos de certificado apropriados conforme mostrado na Figura 4. Quando terminar, clique em OK. Em seguida, clique em Add Certificate.

Figure 4

Saída CLI:

crypto ca trustpoint ASDM_TrustPoint0

keypair CertKey

id-usage ssl-ipsec

fqdn 5540-uwe

subject-name CN=website address,OU=LAB,O=Cisco ystems,C=US,St=CA

enrollment terminal

crypto ca enroll ASDM_TrustPoint0

-

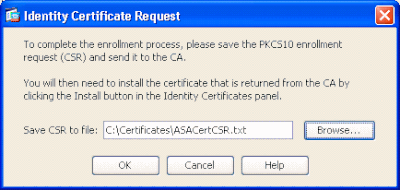

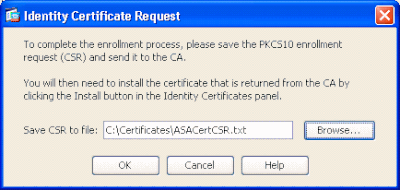

Na janela pop-up Identity Certificate Request , salve sua CSR (Certificate Signing Request, Solicitação de assinatura de certificado) em um arquivo de texto e clique em OK.

Figure 5

-

(Opcional) Verifique no ASDM se o CSR está pendente.

Figura 6

-

Submeta a solicitação de certificado ao administrador do certificado, que emite o certificado no servidor. Isso pode ser feito por meio de uma interface da Web, e-mail ou diretamente para o servidor CA raiz para o processo de emissão de certificado.

-

Conclua estas etapas para instalar o certificado renovado.

-

Selecione a solicitação de certificado em Configuration > Device Management > Identity Certificates , como mostrado na Figura 6, e clique em Install.

-

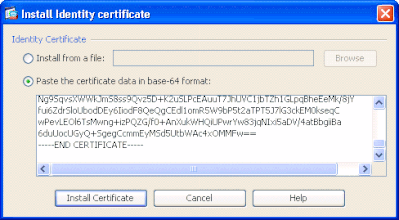

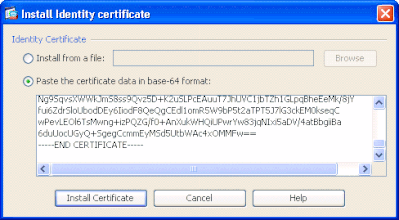

Na janela Install Identity Certificate, selecione o botão de opção Paste the certificate data in base-64 format e clique em Install Certificate.

Observação: como alternativa, se o certificado for emitido em um arquivo .cer em vez de um arquivo de texto ou e-mail, você também pode selecionar Instalar de um arquivo, navegar até o arquivo apropriado em seu PC, clicar em Instalar arquivo de certificado de ID e, em seguida, clicar em Instalar certificado.

Figura 7

Saída CLI:

crypto ca import ASDM_TrustPoint0 certificate

WIID2DCCAsCgAwIBAgIKYb9wewAAAAAAJzANBgkqhkiG9w0BAQUFADAQMQ

!--- output truncated

wPevLEOl6TsMwng+izPQZG/f0+AnXukWHQiUPwrYw83jqNIxi5aDV/4atBbgiiBa

6duUocUGyQ+SgegCcmmEyMSd5UtbWAc4xOMMFw==

quit

-

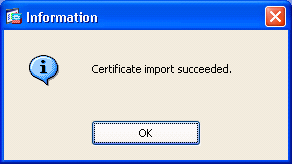

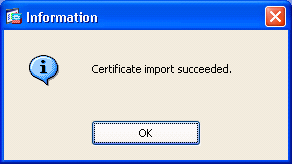

Uma janela é exibida confirmando que o certificado foi instalado com êxito. Clique em OK para confirmar.

Figura 8

-

Certifique-se de que seu novo certificado seja exibido em Certificados de Identidade.

Figura 9

-

Conclua estes passos para vincular o novo certificado à interface:

-

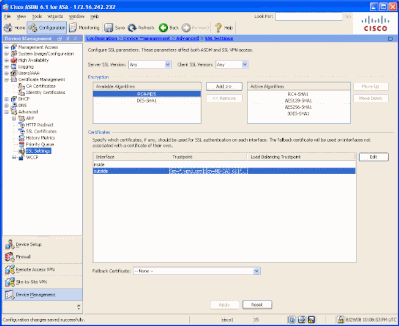

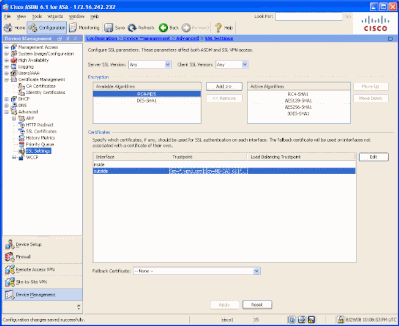

Escolha Configuration > Device Management > Advanced > SSL Settings , como mostrado na Figura 10.

-

Selecione sua interface em Certificados. Clique em Editar.

Figura 10

-

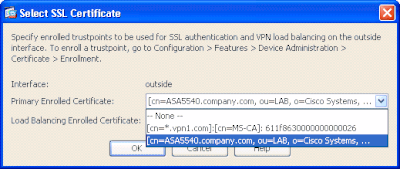

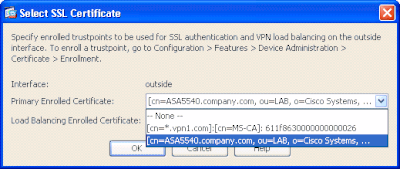

Escolha seu novo certificado no menu suspenso, clique em OK e em Apply.

ssl encryption rc4-sha1 aes128-sha1 aes256-sha1 3des-sha1

ssl trust-point ASDM_TrustPoint0 outside

Figura 11

-

Salve sua configuração no ASDM ou na CLI.

Verificar

Você pode usar a interface CLI para verificar se o novo certificado está instalado no ASA corretamente, como mostrado neste exemplo de saída:

ASA(config)#show crypto ca certificates

Certificate

Status: Available

Certificate Serial Number: 61bf707b000000000027

Certificate Usage: General Purpose

Public Key Type: RSA (1024 bits)

Issuer Name:

cn=MS-CA

Subject Name:

cn=websiteaddress

!---new certificate

ou=LAB

o=Cisco Systems

st=CA

c=US

CRL Distribution Points:

[1] http://win2k3-base1/CertEnroll/MS-CA.crl

[2] file://\\win2k3-base1\CertEnroll\MS-CA.crl

Validity Date:

start date: 22:39:31 UTC Aug 29 2008

end date: 22:49:31 UTC Aug 29 2009

Associated Trustpoints: ASDM_TrustPoint0

CA Certificate

Status: Available

Certificate Serial Number: 211020a79cfd96b34ba93f3145d8e571

Certificate Usage: Signature

Public Key Type: RSA (2048 bits)

Issuer Name:

cn=MS-CA

Subject Name:

cn=MS-CA

!---’old’ certificate

CRL Distribution Points:

[1] http://win2k3-base1/CertEnroll/MS-CA.crl

[2] file://\\win2k3-base1\CertEnroll\MS-CA.crl

Validity Date:

start date: 00:26:08 UTC Jun 8 2006

end date: 00:34:01 UTC Jun 8 2011

Associated Trustpoints: test

Certificate

Status: Available

Certificate Serial Number: 611f8630000000000026

Certificate Usage: General Purpose

Public Key Type: RSA (1024 bits)

Issuer Name:

cn=MS-CA

Subject Name:

cn=*.vpn1.com

CRL Distribution Points:

[1] http://win2k3-base1/CertEnroll/MS-CA.crl

[2] file://\\win2k3-base1\CertEnroll\MS-CA.crl

Validity Date:

start date: 23:53:16 UTC Mar 10 2008

end date: 00:03:16 UTC Mar 11 2009

Associated Trustpoints: test

ASA(config)#

Troubleshooting

(Opcional) Verifique na CLI se o certificado correto foi aplicado à interface:

ASA(config)#show running-config ssl

ssl trust-point ASDM_TrustPoint0 outside

!--- Shows that the correct trustpoint is tied to the outside interface that terminates SSL VPN.

ASA(config)#

Como copiar certificados SSL de um ASA para outro

Isso pode ser feito se você tiver gerado chaves exportáveis. Você precisa exportar o certificado para um arquivo PKCS. Isso inclui a exportação de todas as chaves associadas.

Use este comando para exportar seu certificado via CLI:

ASA(config)#crypto ca export

pkcs12

Observação: uma senha é usada para proteger o arquivo pkcs12.

Use este comando para importar seu certificado na CLI:

SA(config)#crypto ca import

pkcs12

Observação: essa senha deve ser a mesma usada quando o arquivo é exportado.

Isso também pode ser feito por meio do ASDM para um par de failover do ASA. Conclua estas etapas para fazer isso:

-

Faça login no ASA primário via ASDM e escolha Ferramentas > Configuração de backup.

-

Você pode fazer backup de tudo ou apenas dos certificados.

-

No standby, abra o ASDM e escolha Ferramentas > Restaurar Configuração.

Informações Relacionadas

Feedback

Feedback