ASA/PIX: Exemplo de Configuração de Endereçamento IP Estático para IPSec VPN Client com CLI e ASDM

Contents

Introdução

Este documento descreve como configurar o Cisco 5500 Series Adaptive Security Appliance (ASA) para fornecer o endereço IP estático ao cliente VPN com o Adaptive Security Device Manager (ASDM) ou CLI. O ASDM oferece gerenciamento de segurança de nível mundial e monitoramento através de uma interface de gerenciamento baseada na Web intuitiva e fácil de usar. Quando a configuração do Cisco ASA estiver concluída, ela poderá ser verificada com o Cisco VPN Client.

Consulte Exemplo de Configuração de Autenticação do PIX/ASA 7.x e do Cisco VPN Client 4.x com IAS RADIUS (Contra o Ative Diretory) do Windows 2003 para configurar a conexão VPN de acesso remoto entre um Cisco VPN Client (4.x para Windows) e o PIX 500 Series Security Appliance 7.x. O usuário remoto do VPN Client autentica no Ative Diretory com um servidor RADIUS do Microsoft Windows 2003 Internet Authentication Service (IAS).

Consulte Exemplo de Configuração do PIX/ASA 7.x e do Cisco VPN Client 4.x for Cisco Secure ACS Authentication para configurar uma conexão VPN de acesso remoto entre um Cisco VPN Client (4.x para Windows) e o PIX 500 Series Security Appliance 7.x com um Cisco Secure Access Control Server (ACS versão 3.2) para autenticação estendida (Xauth).

Pré-requisitos

Requisitos

Este documento pressupõe que o ASA esteja totalmente operacional e configurado para permitir que o Cisco ASDM ou CLI faça alterações de configuração.

Observação: Consulte Permitindo o Acesso HTTPS para ASDM ou o PIX/ASA 7.x: Exemplo de Configuração de SSH na Interface Interna e Externa para permitir que o dispositivo seja configurado remotamente pelo ASDM ou Secure Shell (SSH).

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

-

Software Cisco Adaptive Security Appliance versão 7.x ou posterior

-

Adaptive Security Device Manager versão 5.x e posterior

-

Cisco VPN Client versão 4.x e posterior

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a sua rede estiver ativa, certifique-se de que entende o impacto potencial de qualquer comando.

Produtos Relacionados

Essa configuração também pode ser usada com o Cisco PIX Security Appliance Versão 7.x ou posterior.

Conventions

Consulte as Convenções de Dicas Técnicas da Cisco para obter mais informações sobre convenções de documentos.

Configurar

Nesta seção, você encontrará informações para configurar os recursos descritos neste documento.

Nota:Use a Command Lookup Tool (somente clientes registrados) para obter mais informações sobre os comandos usados nesta seção.

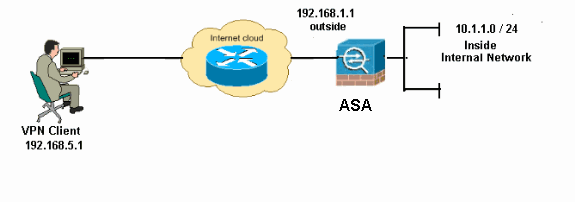

Diagrama de Rede

Este documento utiliza a seguinte configuração de rede:

Observação: os esquemas de endereçamento IP usados nesta configuração não são legalmente roteáveis na Internet. São endereços RFC 1918, que foram usados em um ambiente de laboratório.

Configurar a VPN de Acesso Remoto (IPSec)

Procedimento ASDM

Conclua estas etapas para configurar a VPN de acesso remoto:

-

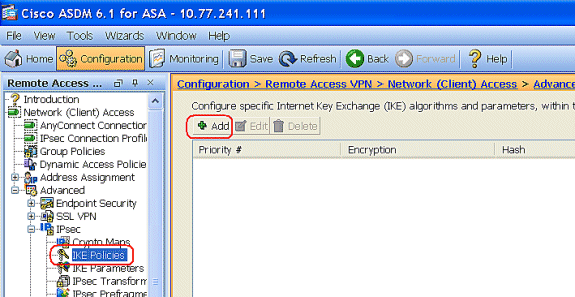

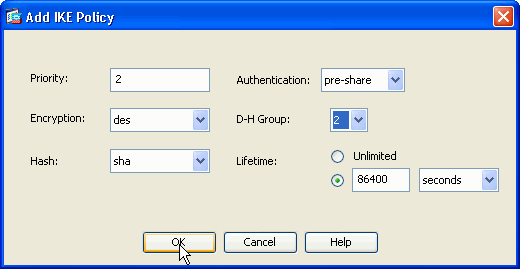

Escolha Configuration > Remote Access VPN > Network (Client) Access > Advanced > IPSec > IKE Policies > Add para criar uma política de ISAKMP.

-

Forneça os detalhes da política de ISAKMP.

Clique em OK e em Aplicar.

-

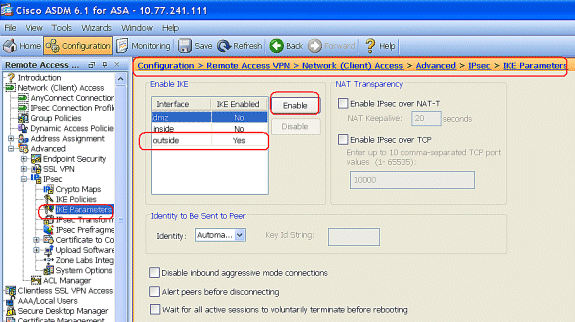

Escolha Configuration > Remote Access VPN > Network (Client) Access > Advanced > IPSec > IKE Parameters para habilitar o IKE na Interface Externa.

-

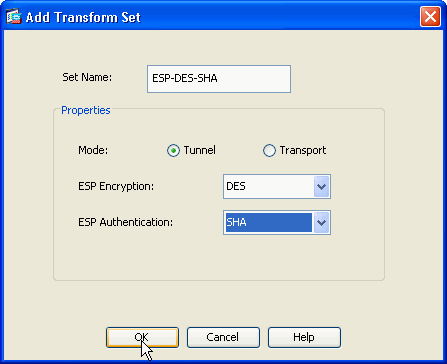

Escolha Configuration > Remote Access VPN > Network (Client) Access > Advanced > IPSec > IPSec Transform Sets > Add para criar o conjunto de transformação ESP-DES-SHA, como mostrado.

Clique em OK e em Aplicar.

-

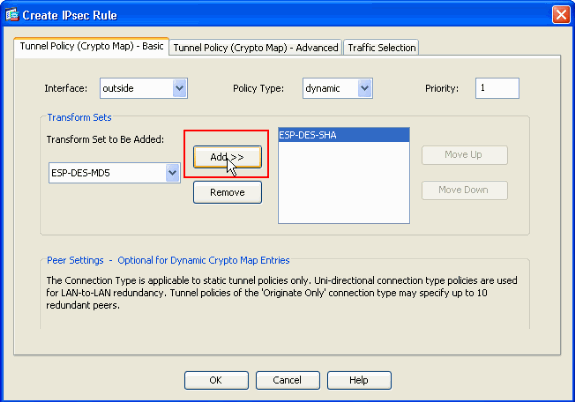

Escolha Configuration > Remote Access VPN > Network (Client) Access > Advanced > IPSec > Crypto Maps > Add para criar um mapa de criptografia com política dinâmica de prioridade 1, como mostrado.

Clique em OK e em Aplicar.

-

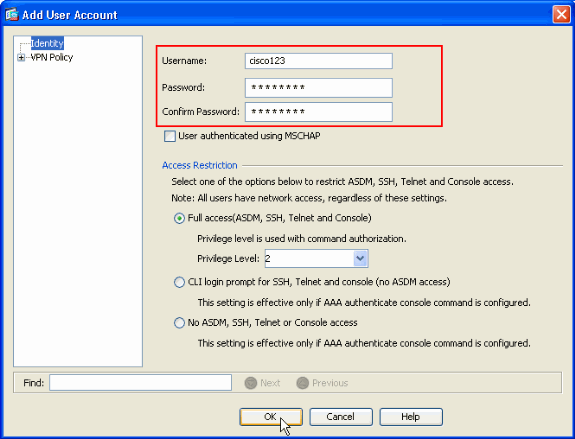

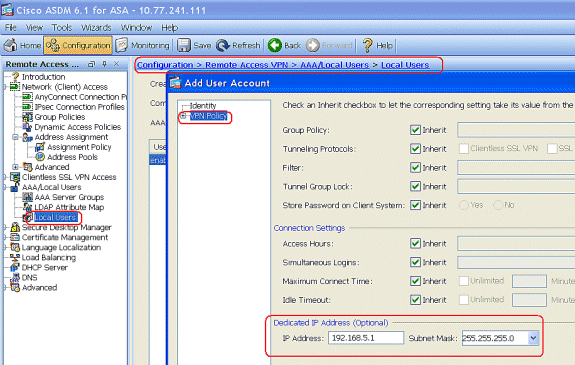

Selecione Configuration > Remote Access VPN > AAA Setup > Local Users > Add para criar a conta de usuário (por exemplo, username - cisco123 e Password - cisco123) para acesso ao cliente VPN.

-

Vá para VPN Policy e adicione o Static/Dedicated IP Address para o usuário "cisco123," da seguinte maneira.

-

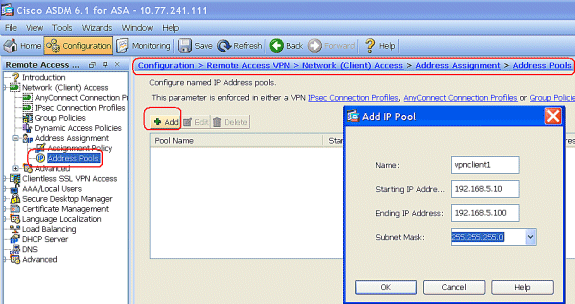

Escolha Configuration > Remote Access VPN > Network (Client) Access > Address Assignment > Address Pools e clique em Add para adicionar o VPN Client para usuários do VPN Client.

-

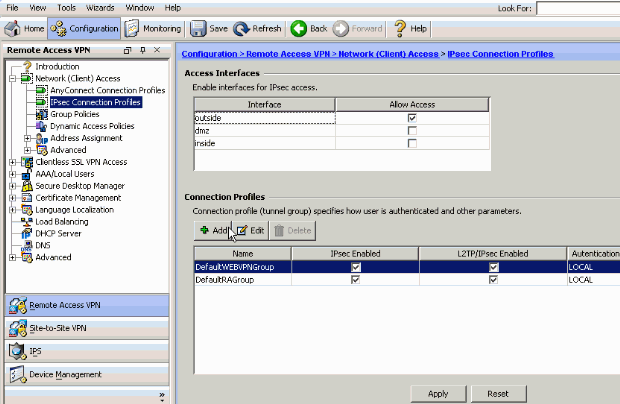

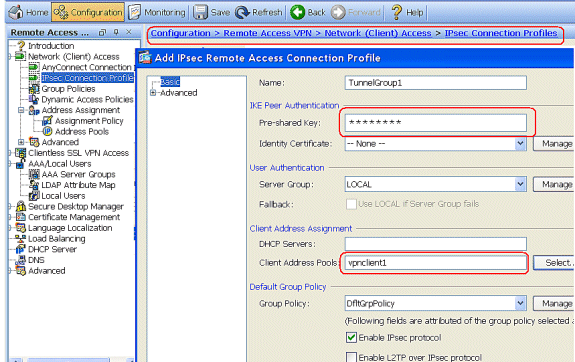

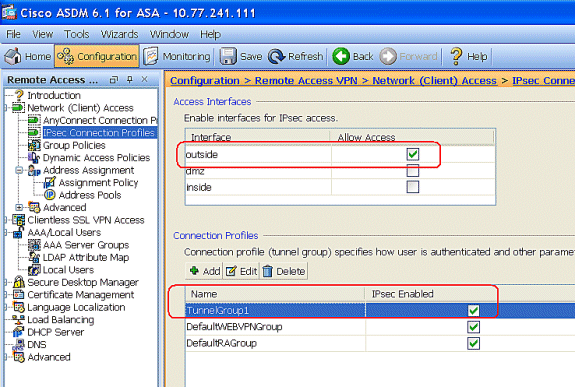

Escolha Configuration > Remote Access VPN > Network (Client) Access > IPSec Connection Profiles > Add para adicionar um grupo de túneis (por exemplo, TunnelGroup1 e a chave pré-compartilhada cisco123), como mostrado.

-

Na guia Basic, escolha o grupo de servidores como LOCAL para o campo User Authentication.

-

Escolha vpnclient1 como os pools de endereços do cliente para os usuários do cliente VPN.

Click OK.

-

-

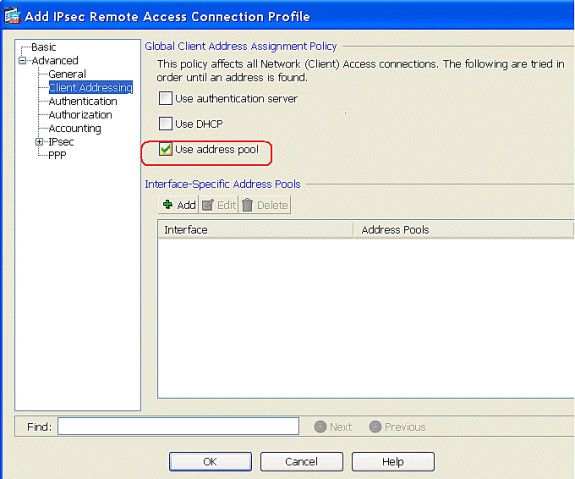

Escolha Advanced > Client Addressing e marque a caixa de seleção Use address pool para atribuir o endereço IP aos clientes VPN.

Observação: certifique-se de desmarcar as caixas de seleção Use authentication server e Use DHCP.

Click OK.

-

Habilite a interface Externa para o Acesso IPSec. Clique em Aplicar para continuar.

Configuração do ASA/PIX com a CLI

Conclua estes passos para configurar o servidor DHCP para fornecer endereços IP aos clientes VPN a partir da linha de comando. Consulte Configuração de VPNs de Acesso Remoto ou Cisco ASA 5500 Series Adaptive Security Appliances - Referências de Comandos para obter mais informações sobre cada comando usado.

| Executando a configuração no dispositivo ASA |

|---|

ASA# sh run ASA Version 8.0(2) ! !--- Specify the hostname for the Security Appliance. hostname ASA enable password 8Ry2YjIyt7RRXU24 encrypted names ! !--- Configure the outside and inside interfaces. interface Ethernet0/0 nameif inside security-level 100 ip address 10.1.1.1 255.255.255.0 ! interface Ethernet0/1 nameif outside security-level 0 ip address 192.168.1.1 255.255.255.0 ! interface Ethernet0/2 nameif DMZ security-level 50 ip address 192.168.10.2 255.255.255.0 !--- Output is suppressed. passwd 2KFQnbNIdI.2KYOU encrypted boot system disk0:/asa802-k8.bin ftp mode passive access-list 101 extended permit ip 10.1.1.0 255.255.255.0 192.168.5.0 255.255.255.0 pager lines 24 logging enable logging asdm informational mtu inside 1500 mtu outside 1500 mtu dmz 1500 ip local pool vpnclient1 192.168.5.10-192.168.5.100 mask 255.255.255.0 no failover icmp unreachable rate-limit 1 burst-size 1 !--- Specify the location of the ASDM image for ASA to fetch the image for ASDM access. asdm image disk0:/asdm-613.bin no asdm history enable arp timeout 14400 global (outside) 1 192.168.1.5 nat (inside) 0 access-list 101 nat (inside) 1 0.0.0.0 0.0.0.0 route outside 0.0.0.0 0.0.0.0 192.168.1.2 1 timeout xlate 3:00:00 timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02 timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00 timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00 timeout uauth 0:05:00 absolute dynamic-access-policy-record DfltAccessPolicy http server enable http 0.0.0.0 0.0.0.0 inside no snmp-server location no snmp-server contact snmp-server enable traps snmp authentication linkup linkdown coldstart crypto ipsec transform-set ESP-DES-SHA esp-des esp-sha-hmac crypto dynamic-map outside_dyn_map 1 set transform-set ESP-DES-SHA crypto map outside_map 1 ipsec-isakmp dynamic outside_dyn_map !--- Specifies the interface to be used with !--- the settings defined in this configuration. crypto map outside_map interface outside !--- PHASE 1 CONFIGURATION ---! !--- This configuration uses ISAKMP policy 2. !--- The configuration commands here define the Phase !--- 1 policy parameters that are used. crypto isakmp enable outside crypto isakmp policy 2 authentication pre-share encryption des hash sha group 2 lifetime 86400 no crypto isakmp nat-traversal !--- Specifies that the IP address to the vpn clients are assigned by the local and not by AAA or dhcp. The CLI vpn-addr-assign local for VPN address assignment through ASA is hidden in the CLI provided by show run command. no vpn-addr-assign aaa no vpn-addr-assign dhcp telnet timeout 5 ssh timeout 5 console timeout 0 threat-detection basic-threat threat-detection statistics access-list ! class-map inspection_default match default-inspection-traffic ! ! policy-map type inspect dns preset_dns_map parameters message-length maximum 512 policy-map global_policy class inspection_default inspect dns preset_dns_map inspect ftp inspect h323 h225 inspect h323 ras inspect netbios inspect rsh inspect rtsp inspect skinny inspect esmtp inspect sqlnet inspect sunrpc inspect tftp inspect sip inspect xdmcp ! service-policy global_policy global ! group-policy DfltGrpPolicy attributes vpn-tunnel-protocol IPSec webvpn group-policy GroupPolicy1 internal !--- In order to identify remote access users to the Security Appliance, !--- you can also configure usernames and passwords on the device. !--- specify the IP address to assign to a particular user, use the vpn-framed-ip-address command !--- in username mode username cisco123 password ffIRPGpDSOJh9YLq encrypted username cisco123 attributes vpn-framed-ip-address 192.168.5.1 255.255.255.0 !--- Create a new tunnel group and set the connection !--- type to remote-access. tunnel-group TunnelGroup1 type remote-access tunnel-group TunnelGroup1 general-attributes address-pool vpnclient1 !--- Enter the pre-shared-key to configure the authentication method. tunnel-group TunnelGroup1 ipsec-attributes pre-shared-key * prompt hostname context Cryptochecksum:e0725ca9ccc28af488ded9ee36b7822d : end ASA# |

Configuração do Cisco VPN Client

Tente se conectar ao Cisco ASA com o Cisco VPN Client para verificar se o ASA foi configurado com êxito.

-

Escolha Start > Programs > Cisco Systems VPN Client > VPN Client.

-

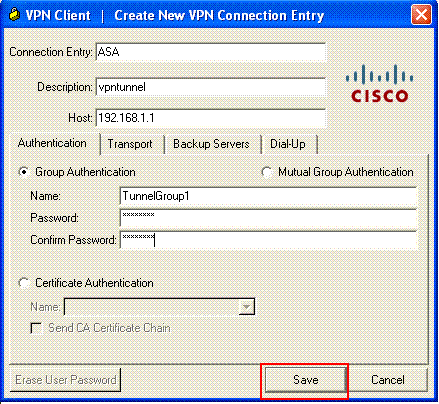

Clique em New para abrir a janela Create New VPN Connection Entry.

-

Preencha os detalhes da nova conexão.

Digite o nome da Entrada de Conexão juntamente com uma descrição. Insira o endereço IP externo do ASA na caixa Host. Em seguida, insira o nome do Grupo de Túneis VPN (TunnelGroup1) e a senha (Pre-shared Key - cisco123) conforme configurado no ASA. Click Save.

-

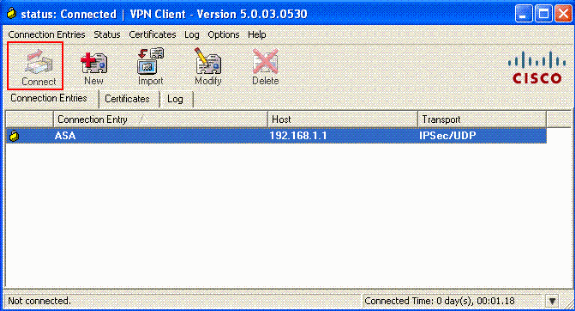

Clique na conexão que deseja usar e clique em Connect na janela principal do VPN Client.

-

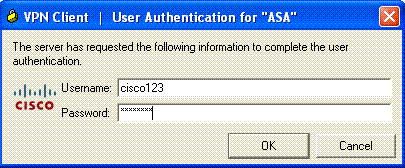

Quando solicitado, insira o Nome de usuário: cisco123 e a Senha: cisco123, conforme configurado no ASA para Xauth, e clique em OK para se conectar à rede remota.

-

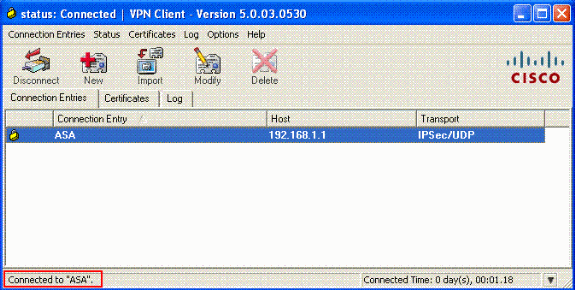

O VPN Client está conectado ao ASA no local central.

-

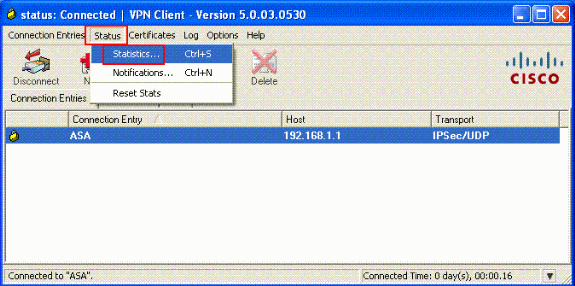

Depois que a conexão for estabelecida com êxito, escolha Statistics no menu Status para verificar os detalhes do túnel.

Verificar

comandos show

Use esta seção para confirmar se a sua configuração funciona corretamente.

A Output Interpreter Tool ( somente clientes registrados) (OIT) oferece suporte a determinados comandos show. Use a OIT para exibir uma análise da saída do comando show.

-

show crypto isakmp sa — Mostra todas as Associações de Segurança (SAs) IKE atuais em um peer.

-

show crypto ipsec sa — Mostra as configurações usadas pelas SAs atuais.

Troubleshooting

Esta seção fornece informações que podem ser usadas para o troubleshooting da sua configuração. Um exemplo de saída de depuração também é mostrado.

Observação: Para obter mais informações sobre solução de problemas de VPN IPSec de acesso remoto, consulte Soluções de solução de problemas de VPN IPSec de acesso remoto e L2L mais comuns.

Cancele associações de segurança

Ao solucionar problemas, certifique-se de limpar as associações de segurança existentes depois de fazer uma alteração. No modo privilegiado do PIX, use estes comandos:

-

clear [crypto] ipsec sa — Exclui as SAs IPSec ativas. A criptografia da palavra-chave é opcional.

-

clear [crypto] isakmp sa — Exclui as SAs IKE ativas. A criptografia da palavra-chave é opcional.

Comandos para Troubleshooting

A Output Interpreter Tool ( somente clientes registrados) (OIT) oferece suporte a determinados comandos show. Use a OIT para exibir uma análise da saída do comando show.

Nota:Consulte Informações Importantes sobre Comandos de Depuração antes de usar comandos debug.

-

debug crypto ipsec 7 — Exibe as negociações de IPSec da Fase 2.

-

debug crypto isakmp 7 — Exibe as negociações ISAKMP da Fase 1.

Informações Relacionadas

- Página de suporte dos dispositivos de segurança adaptáveis Cisco ASA 5500 Series

- Referências de comandos do Cisco ASA 5500 Series Adaptive Security Appliances

- Página de suporte dos dispositivos de segurança Cisco PIX 500 Series

- Referência de Comandos dos Cisco PIX 500 Series Security Appliances

- Cisco Adaptive Security Device Manager

- Página de Suporte de Negociação IPSec/Protocolos IKE

- Página de Suporte do Cisco VPN Client

- Cisco PIX Firewall Software

- Referências do comando Cisco Secure PIX Firewall

- Avisos de campo de produto de segurança (incluindo PIX)

- Solicitações de Comentários (RFCs)

- Suporte Técnico e Documentação - Cisco Systems

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

16-Feb-2009 |

Versão inicial |

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback