PIX/ASA: Exemplo de Configuração de Cliente PPPoE

Contents

Introdução

Este documento fornece uma configuração de exemplo para o mecanismo de segurança ASA/PIX como um cliente do Protocolo Ponto a Ponto sobre Ethernet (PPPoE) para versões 7.2.(1) e superiores.

O PPPoE combina dois padrões amplamente aceitos, Ethernet e PPP, a fim de fornecer um método autenticado que atribui endereços IP aos sistemas cliente. Os clientes PPPoE são, em geral, computadores pessoais conectados a um ISP por uma conexão de banda larga remota, como o DSL ou o serviço de cabo. Os ISPs implantam o PPPoE porque é mais fácil para os clientes utilizarem e usa a infraestrutura de acesso remoto existente para oferecer suporte ao acesso de banda larga de alta velocidade.

O PPPoE fornece um método padrão para empregar os métodos de autenticação da rede PPPoE. Quando utilizado por ISPs, o PPPoE permite a atribuição autenticada de endereços IPs. Nesse tipo de implementação, o cliente e o servidor PPPoE são interconectados por protocolos de bridging da Camada 2 executados sobre uma conexão DSL ou outras conexões de banda larga.

O PPPoE é composto por duas fases principais:

-

Fase de descoberta ativa—Nesta fase, o cliente PPPoE localiza um servidor PPPoE, chamado de concentrador de acesso, onde um ID de sessão é atribuído e a camada PPPoE é estabelecida

-

Fase de Sessão PPP—Nesta fase, as opções do Protocolo Ponto-a-Ponto (PPP - Point-to-Point Protocol) são negociadas e a autenticação é executada. Uma vez concluída a configuração do link, o PPPoE funciona como um método de encapsulamento de Camada 2, que permite que os dados sejam transferidos pelo link PPP dentro de cabeçalhos PPPoE.

Na inicialização do sistema, o cliente PPPoE troca uma série de pacotes para estabelecer uma sessão com o concentrador de acesso. Uma vez estabelecida a sessão, um link PPP é configurado, que usa o Password Authentication Protocol (PAP) para autenticação. Uma vez que a sessão PPP esteja estabelecida, cada pacote é encapsulado nos cabeçalhos PPPoE e PPP.

Observação: o PPPoE não é suportado quando o failover é configurado no aplicativo de segurança adaptável ou em contexto múltiplo ou modo transparente. O PPPoE só é suportado no modo simples e roteado, sem failover.

Pré-requisitos

Requisitos

Não existem requisitos específicos para este documento.

Componentes Utilizados

As informações neste documento são baseadas no Cisco Adaptive Security Appliance (ASA) versão 8.x ou posterior.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a sua rede estiver ativa, certifique-se de que entende o impacto potencial de qualquer comando.

Produtos Relacionados

Essa configuração também pode ser usada com o Cisco PIX 500 Series Security Appliance, que executa a versão 7.2(1) e posterior. Para configurar o cliente PPPoE no Cisco Secure PIX Firewall, o PIX OS versão 6.2 apresenta essa função e é destinado ao PIX de extremidade baixa (501/506). Para obter mais informações, consulte Configuração do Cliente PPPoE em um Cisco Secure PIX Firewall

Conventions

Consulte as Convenções de Dicas Técnicas da Cisco para obter mais informações sobre convenções de documentos.

Configurar

Esta seção fornece as informações necessárias para configurar os recursos descritos neste documento.

Nota: Use a Command Lookup Tool (somente clientes registrados) para obter mais informações sobre os comandos usados nesta seção.

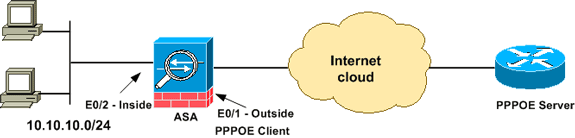

Diagrama de Rede

Este documento utiliza a seguinte configuração de rede:

Configuração de CLI

Este documento utiliza as seguintes configurações:

| Nome do dispositivo 1 |

|---|

ciscoasa#show running-config : Saved : ASA Version 8.0(2) ! hostname ciscoasa enable password 8Ry2YjIyt7RRXU24 encrypted names ! interface Ethernet0/0 nameif dmz security-level 50 ip address 10.77.241.111 255.255.255.192 ! interface Ethernet0/1 nameif outside security-level 0 !--- Specify a VPDN group for the PPPoE client pppoe client vpdn group CHN !--- "ip address pppoe [setroute]" !--- The setroute option sets the default routes when the PPPoE client has !--- not yet established a connection. When you use the setroute option, you !--- cannot use a statically defined route in the configuration. !--- PPPoE is not supported in conjunction with DHCP because with PPPoE !--- the IP address is assigned by PPP. The setroute option causes a default !--- route to be created if no default route exists. !--- Enter the ip address pppoe command in order to enable the !--- PPPoE client from interface configuration mode. ip address pppoe ! interface Ethernet0/2 nameif inside security-level 100 ip address 10.10.10.1 255.255.255.0 ! interface Ethernet0/3 shutdown no nameif no security-level no ip address ! interface Management0/0 shutdown no nameif no security-level no ip address ! passwd 2KFQnbNIdI.2KYOU encrypted boot system disk0:/asa802-k8.bin ftp mode passive access-list 100 extended permit ip any any access-list inside_nat0_outbound extended permit ip 10.10.10.0 255.255.255.0 10. 20.10.0 255.255.255.0 inactive pager lines 24 mtu dmz 1500 !--- The maximum transmission unit (MTU) size is automatically set to 1492 bytes, !--- which is the correct value to allow PPPoE transmission within an Ethernet frame. mtu outside 1492 mtu inside 1500 !--- Output suppressed. global (outside) 1 interface nat (inside) 1 0.0.0.0 0.0.0.0 !--- The NAT statements above are for ASA version 8.2 and earlier. !--- For ASA versions 8.3 and later the NAT statements are modified as follows. object network obj_any subnet 0.0.0.0 0.0.0.0 nat (inside,outside) dynamic interface !--- Output suppressed. telnet timeout 5 ssh timeout 5 console timeout 0 !--- Define the VPDN group to be used for PPPoE. vpdn group CHN request dialout pppoe !--- Associate the user name assigned by your ISP to the VPDN group. vpdn group CHN localname cisco !--- If your ISP requires authentication, select an authentication protocol. vpdn group CHN ppp authentication pap !--- Create a user name and password for the PPPoE connection. vpdn username cisco password ********* threat-detection basic-threat threat-detection statistics access-list ! class-map inspection_default match default-inspection-traffic ! ! policy-map type inspect dns preset_dns_map parameters message-length maximum 512 policy-map global_policy class inspection_default inspect dns preset_dns_map inspect ftp inspect h323 h225 inspect h323 ras inspect netbios inspect rsh inspect rtsp inspect skinny inspect esmtp inspect sqlnet inspect sunrpc inspect tftp inspect sip inspect xdmcp ! service-policy global_policy global username cisco123 password ffIRPGpDSOJh9YLq encrypted privilege 15 prompt hostname context Cryptochecksum:3cf813b751fe78474dfb1d61bb88a133 : end ciscoasa# |

Configuração do ASDM

Conclua estas etapas para configurar o cliente PPPoE fornecido com o aplicativo de segurança adaptável:

Observação: consulte Permitindo o Acesso HTTPS para o ASDM para permitir que o ASA seja configurado pelo ASDM.

-

Acesse o ASDM no ASA:

Abra o navegador e digite https://<ASDM_ASA_IP_ADDRESS>.

Onde ASDM_ASA_IP_ADRESS é o endereço IP da interface ASA configurada para acesso ASDM.

Observação: certifique-se de autorizar todos os avisos que o seu browser fornece relacionados à autenticidade do certificado SSL. O nome de usuário e a senha padrão estão em branco.

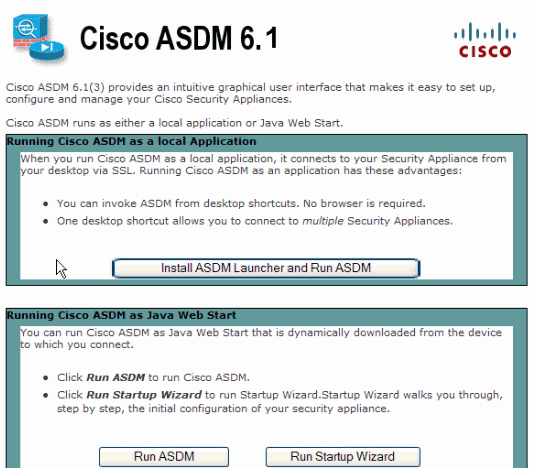

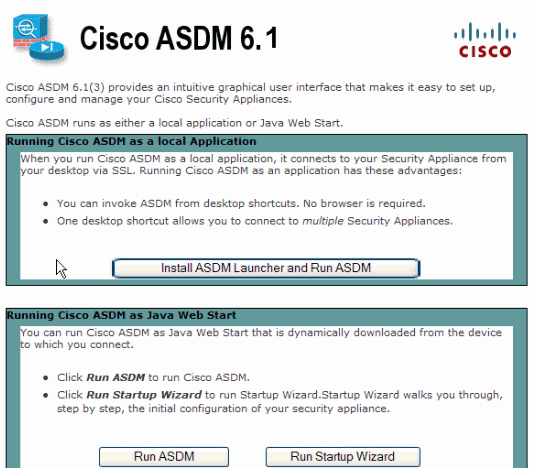

O ASA exibe essa janela para permitir o download do aplicativo ASDM. Este exemplo carrega o aplicativo no computador local e não é executado em um miniaplicativo Java.

-

Clique em Download ASDM Launcher e Start ASDM para fazer o download do instalador do aplicativo ASDM.

-

Depois que o ASDM Launcher for baixado, conclua as etapas direcionadas pelos prompts para instalar o software e execute o Cisco ASDM Launcher.

-

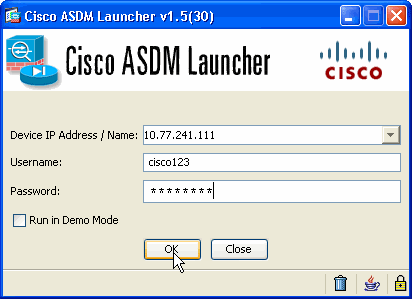

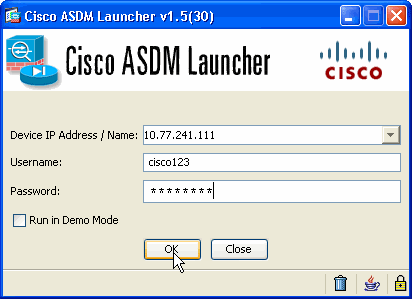

Insira o endereço IP da interface que você configurou com o comando http - e um nome de usuário e uma senha, se você especificou algum.

Este exemplo usa cisco123 para o nome de usuário e cisco123 como a senha.

-

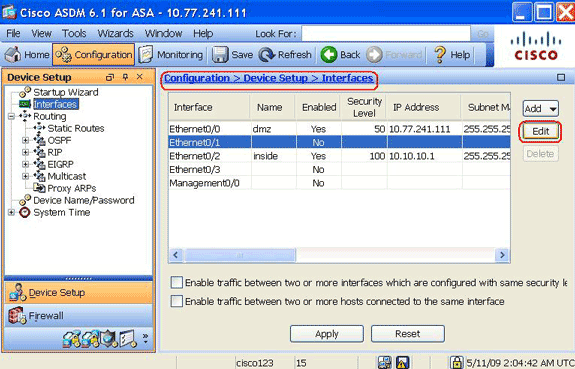

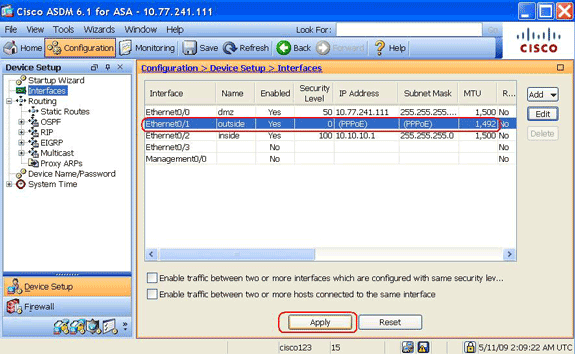

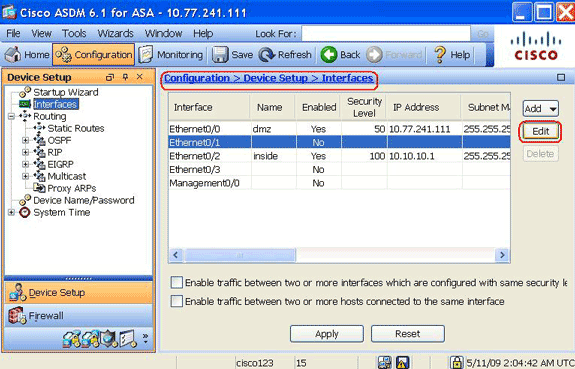

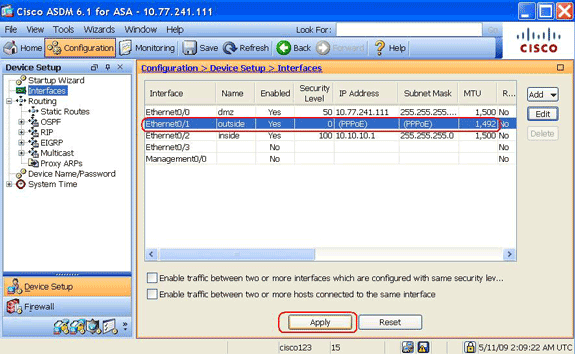

Escolha Configuration > Device Setup > Interfaces, realce a interface externa e clique em Edit.

-

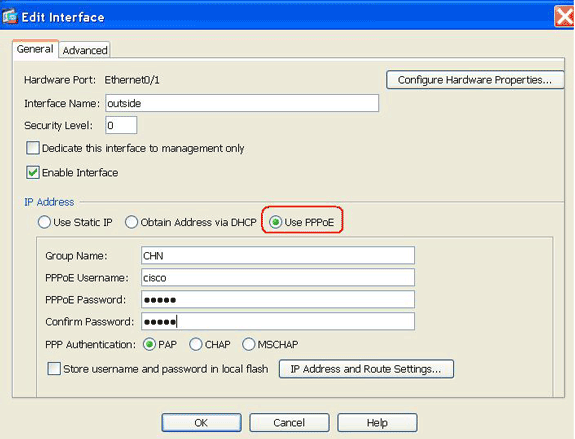

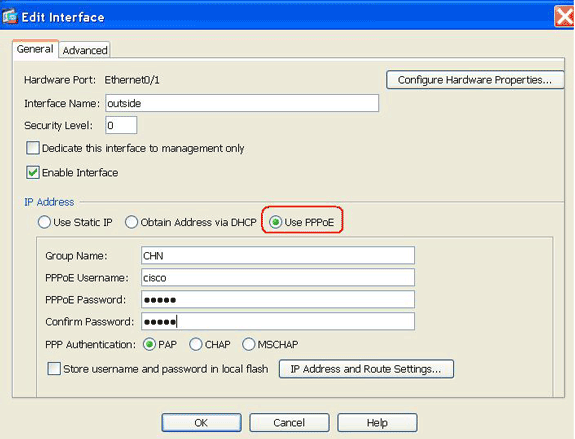

No campo Interface Name, insira outside e marque a caixa de seleção Enable Interface.

-

Clique no botão de opção Usar PPPoE na área Endereço IP.

-

Insira um nome de grupo, um nome de usuário e uma senha PPPoE e clique no botão de opção do tipo de autenticação PPP apropriado (PAP, CHAP ou MSCHAP).

-

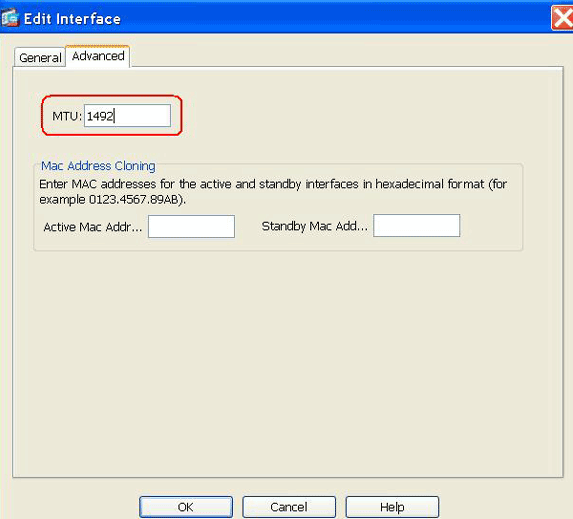

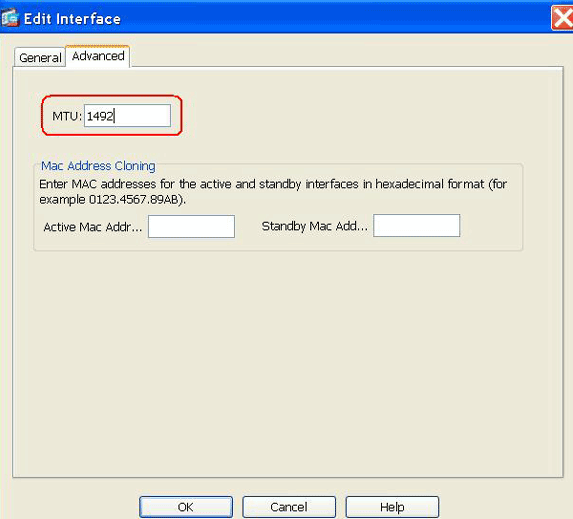

Clique na guia Advanced e verifique se o tamanho da MTU está definido como 1492.

Observação: o tamanho da unidade de transmissão máxima (MTU) é automaticamente definido como 1492 bytes, que é o valor correto para permitir a transmissão PPPoE dentro de um quadro Ethernet.

-

Clique em OK para continuar.

-

Verifique se as informações inseridas estão corretas e clique em Aplicar.

Verificar

Use esta seção para confirmar se a sua configuração funciona corretamente.

A Output Interpreter Tool ( somente clientes registrados) (OIT) oferece suporte a determinados comandos show. Use a OIT para exibir uma análise da saída do comando show.

-

show ip address outside pppoe — Use este comando para exibir as informações de configuração atuais do cliente PPPoE.

-

show vpdn session [l2tp | pppoe] [id_sess_id | pacotes | estado | window] — Use este comando para exibir o status das sessões PPPoE.

O exemplo a seguir mostra um exemplo de informações fornecidas por esse comando:

hostname#show vpdn

Tunnel id 0, 1 active sessions

time since change 65862 secs

Remote Internet Address 10.0.0.1

Local Internet Address 199.99.99.3

6 packets sent, 6 received, 84 bytes sent, 0 received

Remote Internet Address is 10.0.0.1

Session state is SESSION_UP

Time since event change 65865 secs, interface outside

PPP interface id is 1

6 packets sent, 6 received, 84 bytes sent, 0 received

hostname#show vpdn session

PPPoE Session Information (Total tunnels=1 sessions=1)

Remote Internet Address is 10.0.0.1

Session state is SESSION_UP

Time since event change 65887 secs, interface outside

PPP interface id is 1

6 packets sent, 6 received, 84 bytes sent, 0 received

hostname#show vpdn tunnel

PPPoE Tunnel Information (Total tunnels=1 sessions=1)

Tunnel id 0, 1 active sessions

time since change 65901 secs

Remote Internet Address 10.0.0.1

Local Internet Address 199.99.99.3

6 packets sent, 6 received, 84 bytes sent, 0 received

hostname#

Limpando a configuração

Para remover todos os comandos vpdn group da configuração, use o comando clear configure vpdn group no modo de configuração global:

hostname(config)#clear configure vpdn group

Para remover todos os comandos vpdn username, use o comando clear configure vpdn username:

hostname(config)#clear configure vpdn username

Observação: esses comandos não afetam as conexões PPPoE ativas.

Troubleshooting

Comandos para Troubleshooting

A Output Interpreter Tool ( somente clientes registrados) (OIT) oferece suporte a determinados comandos show. Use a OIT para exibir uma análise da saída do comando show.

Nota:Consulte Informações Importantes sobre Comandos de Depuração antes de usar comandos debug.

-

hostname# [no] debug pppoe {event | erro | packet} — Use este comando para habilitar ou desabilitar a depuração para o cliente PPPoE.

Máscara de sub-rede aparece como /32

Problema

Quando você usa o comando IP address x.x.x.x 255.255.255.240 pppoe setroute, o endereço IP é atribuído corretamente, mas a máscara de sub-rede aparece como /32, embora esteja especificado no comando como /28. Por que isso acontece?

Solução

Este é o comportamento correto. A máscara de sub-rede é irrelevante no caso da interface PPPoe; o ASA sempre a alterará para /32.

Informações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

11-May-2009 |

Versão inicial |

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback