ASA 8.X: Exemplo de configuração de registro de SCEP do AnyConnect

Contents

Introdução

A funcionalidade do registro SCEP foi introduzida no cliente independente 2.4 do AnyConnect. Neste processo, você modifica o perfil do AnyConnect XML para incluir uma configuração relacionada ao SCEP e criar uma política de grupo específica e um perfil de conexão para registro de certificado. Quando um usuário do AnyConnect se conecta a esse grupo específico, o AnyConnect envia uma solicitação de registro de certificado ao servidor de CA, e o servidor de CA aceita ou nega automaticamente a solicitação.

Pré-requisitos

Requisitos

Não existem requisitos específicos para este documento.

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

-

Cisco ASA 5500 Series Adaptive Security Appliances com software versão 8.x

-

Cisco AnyConnect VPN versão 2.4

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a sua rede estiver ativa, certifique-se de que entende o impacto potencial de qualquer comando.

Conventions

Consulte as Convenções de Dicas Técnicas da Cisco para obter mais informações sobre convenções de documentos.

Informações de Apoio

O objetivo da inscrição automática de SCEP para o AnyConnect é emitir um certificado para o cliente de forma segura e escalável. Por exemplo, os usuários não precisam solicitar um certificado de um servidor CA. Essa funcionalidade é integrada ao cliente AnyConnect. Os certificados são emitidos para os clientes com base nos parâmetros de certificado mencionados no arquivo de perfil XML.

Visão Geral das Alterações Necessárias

O recurso de registro de SCEP do AnyConnect requer que determinados parâmetros de certificado sejam definidos no perfil XML. Uma Política de Grupo e um Perfil de Conexão são criados no ASA para registro de certificado, e o perfil XML é associado a essa política. O cliente AnyConnect se conecta ao Perfil de conexão que usa essa política específica e envia uma solicitação para um certificado com os parâmetros definidos no arquivo XML. A autoridade de certificação (CA) aceita ou nega automaticamente a solicitação. O cliente AnyConnect recupera certificados com o protocolo SCEP se o elemento <CertificateSCEP> estiver definido em um perfil de cliente.

A autenticação do certificado do cliente deve falhar antes que o AnyConnect tente recuperar automaticamente os novos certificados; portanto, se você já tiver um certificado válido instalado, o registro não ocorrerá.

Quando os usuários efetuam login no grupo específico, eles são inscritos automaticamente. Há também um método manual disponível para recuperação de certificado no qual os usuários recebem o botão Get Certificate. Isso só funciona quando o cliente tem acesso direto ao servidor CA, não através do túnel.

Consulte o Guia do Administrador do Cisco AnyConnect VPN Client, Release 2.4 para obter mais informações.

Configurações XML para ativar o recurso SCEP do Anyconnect

Esses são os elementos importantes que precisam ser definidos no arquivo XML do AnyConnect. Consulte o Guia do Administrador do Cisco AnyConnect VPN Client, Release 2.4 para obter mais informações.

-

<AutomaticSCEPHost> — Especifica o nome de host ASA e o perfil de conexão (grupo de túneis) para os quais a recuperação de certificado SCEP está configurada. O valor precisa estar no formato do nome de domínio totalmente qualificado do ASA\nome do perfil de conexão ou endereço IP do ASA\nome do perfil de conexão.

-

<CAURL> — Identifica o servidor de CA SCEP.

-

<CertificateSCEP> — Define como o conteúdo do certificado é solicitado.

-

<DisplayGetCertButton> — Determina se a GUI do AnyConnect exibe o botão Obter certificado. Ele permite que os usuários solicitem manualmente a renovação ou o provisionamento do certificado.

Aqui está um perfil de exemplo:

<?xml version="1.0" encoding="UTF-8"?>

<AnyConnectProfile xmlns="http://schemas.xmlsoap.org/encoding/"

xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xsi:schemaLocation="http://schemas.xmlsoap.org/encoding/AnyConnectProfile.xsd">

<ClientInitialization>

<UseStartBeforeLogon UserControllable="true">false</UseStartBeforeLogon>

<AutomaticCertSelection UserControllable="true">true</AutomaticCertSelection>

<ShowPreConnectMessage>false</ShowPreConnectMessage>

<CertificateStore>All</CertificateStore>

<CertificateStoreOverride>false</CertificateStoreOverride>

<ProxySettings>Native</ProxySettings>

<AutoConnectOnStart UserControllable="true">true</AutoConnectOnStart>

<MinimizeOnConnect UserControllable="true">true</MinimizeOnConnect>

<LocalLanAccess UserControllable="true">false</LocalLanAccess>

<AutoReconnect UserControllable="false">true

<AutoReconnectBehavior UserControllable="false">

ReconnectAfterResume

</AutoReconnectBehavior>

</AutoReconnect>

<AutoUpdate UserControllable="false">true</AutoUpdate>

<RSASecurIDIntegration UserControllable="false">

Automatic

</RSASecurIDIntegration>

<WindowsLogonEnforcement>SingleLocalLogon</WindowsLogonEnforcement>

<WindowsVPNEstablishment>AllowRemoteUsers</WindowsVPNEstablishment>

<AutomaticVPNPolicy>false</AutomaticVPNPolicy>

<PPPExclusion UserControllable="false">Automatic

<PPPExclusionServerIP UserControllable="false"></PPPExclusionServerIP>

</PPPExclusion>

<EnableScripting UserControllable="false">false</EnableScripting>

<CertificateEnrollment>

<AutomaticSCEPHost>asa2.cisco.com/certenroll</AutomaticSCEPHost>

<CAURL PromptForChallengePW="false">

http://10.11.11.1/certsrv/mscep/mscep.dll

</CAURL>

<CertificateSCEP>

<Name_CN>cisco</Name_CN>

<Company_O>Cisco</Company_O>

<DisplayGetCertButton>true</DisplayGetCertButton>

</CertificateSCEP>

</CertificateEnrollment>

</ClientInitialization>

<ServerList>

<HostEntry>

<HostName>asa2.cisco.com</HostName>

</HostEntry>

</ServerList>

</AnyConnectProfile>

Configurar o ASA para suportar o protocolo SCEP para o AnyConnect

Para fornecer acesso a uma autoridade de registro (RA) privada, o administrador do ASA deve criar um alias que tenha uma ACL que restrinja a conectividade da rede do lado privado ao RA desejado. Para recuperar automaticamente um certificado, os usuários se conectam e autenticam com este alias.

Conclua estes passos:

-

Crie um alias no ASA para apontar para o grupo configurado específico.

-

Especifique o alias no elemento <AutomaticSCEPHost> no perfil de cliente do usuário.

-

Anexe o perfil de cliente que contém a seção <CertificateEnrollment> ao grupo configurado específico.

-

Defina uma ACL para o grupo configurado específico para restringir o tráfego ao RA do lado privado.

Conclua estes passos:

-

Carregue o perfil XML no ASA.

-

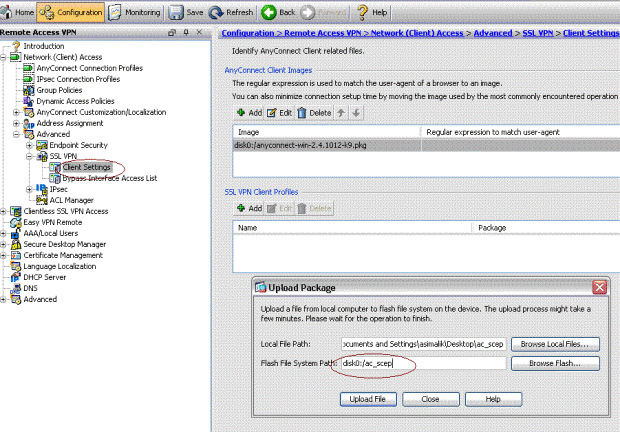

Escolha Acesso remoto VPN > Acesso à rede (cliente ) > Avançado > VPN SSL > Configurações do cliente.

-

Em SSL VPN Client profiles, clique em Add.

-

Clique em Browse Local Files para selecionar o arquivo de perfil e clique em Browse Flash para especificar o nome do arquivo flash.

-

Clique em Upload File.

-

-

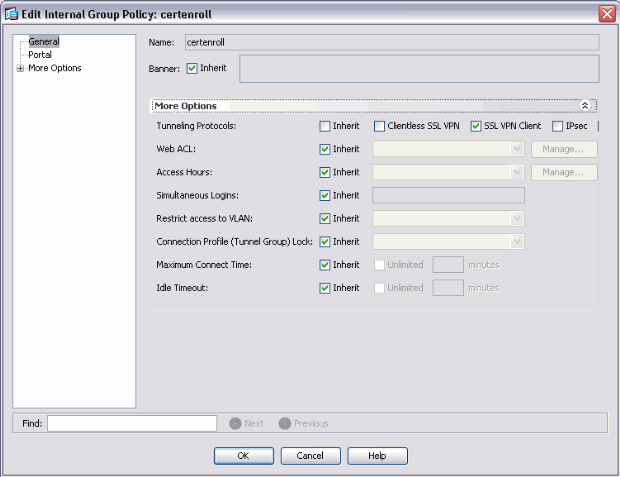

Configure uma diretiva de grupo certenroll para registro de certificado.

-

Escolha Remote access VPN > Network client access > Group Policy e clique em Add.

-

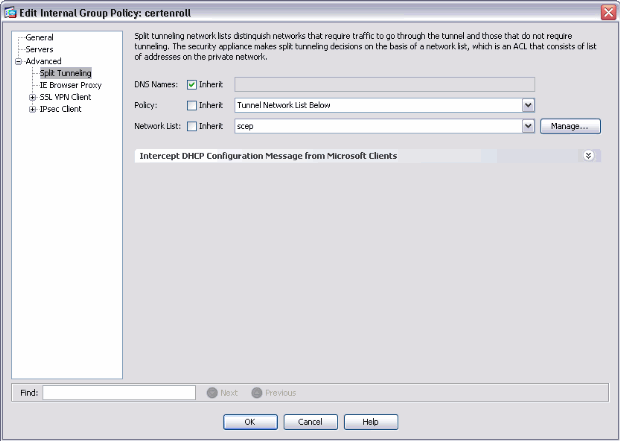

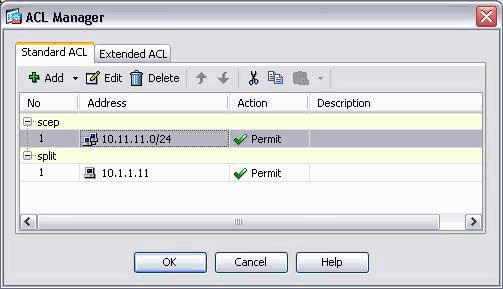

Adicione um túnel dividido para o servidor de CA.

-

Expanda Advanced e selecione Split Tunneling.

-

Escolha Tunnel Network List Below no menu Policy e clique em Manage para adicionar a lista de controle de acesso.

-

-

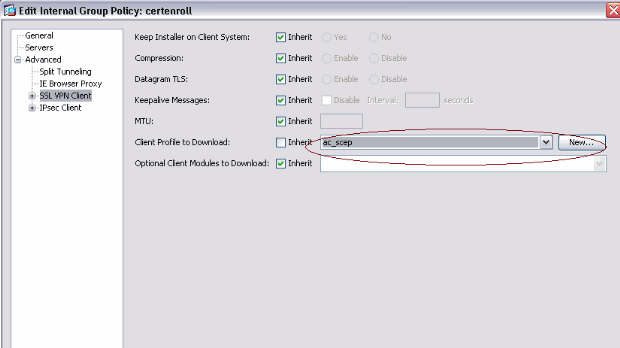

Selecione SSL VPN Client e escolha o perfil para certenroll no menu Client Profile to Download.

-

-

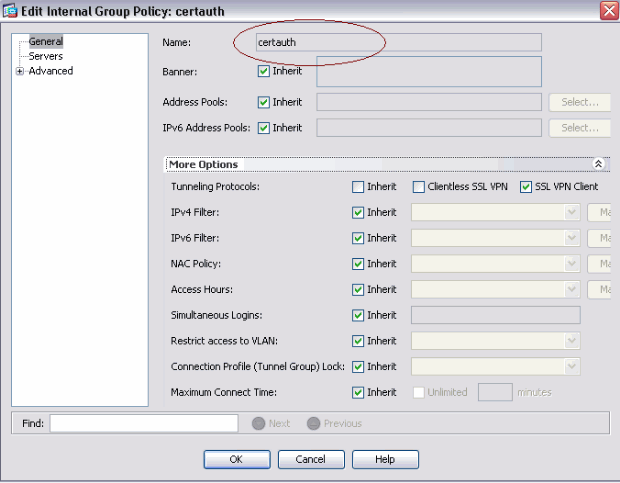

Crie outro grupo chamado certauth para autenticação de certificado.

-

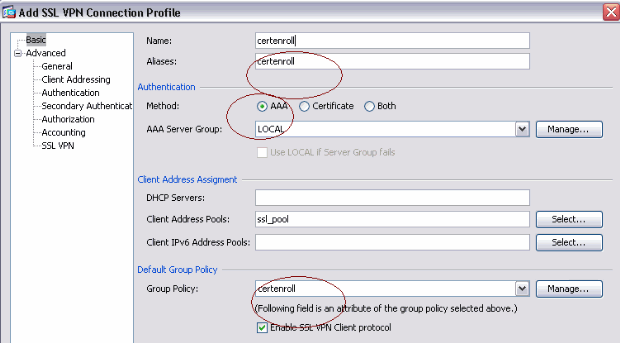

Crie um perfil de conexão do certenroll.

-

Escolha Acesso remoto VPN > Acesso ao cliente de rede > Perfis de conexão do AnyConnect e clique em Adicionar.

-

Insira o grupo certenroll no campo Aliases.

Observação: o nome do alias deve corresponder ao valor usado no perfil do AnyConnect em AutomaticSCEPHost.

-

-

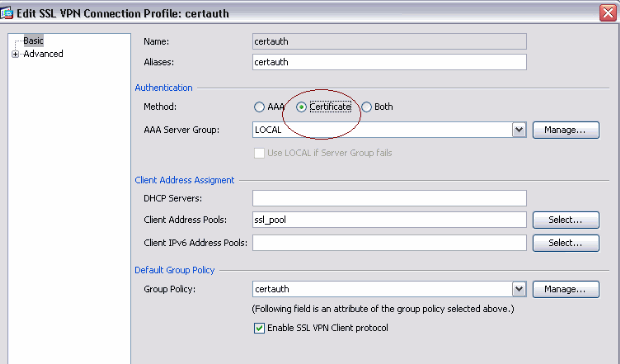

Crie outro perfil de conexão chamado certauth com autenticação de certificado. Esse é o perfil de conexão real usado após a inscrição.

-

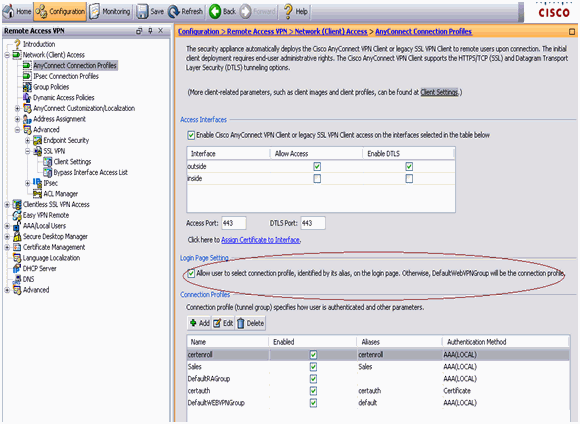

Para certificar-se de que o uso do alias esteja habilitado, marque Permitir que o usuário selecione o perfil de conexão, identificado por seu alias, na página de logon. Caso contrário, DefaultWebVPNGroup é o perfil de conexão.

Testar o SCEP do AnyConnect

Use esta seção para confirmar se a sua configuração funciona corretamente.

-

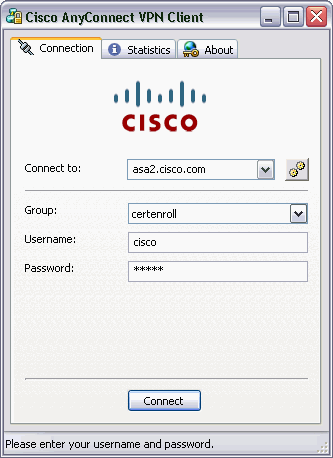

Inicie o cliente AnyConnect e conecte-se ao perfil certenroll.

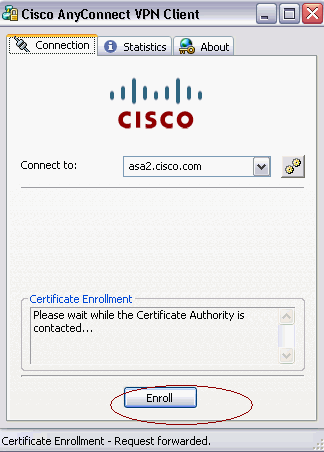

O AnyConnect passa a solicitação de inscrição para o servidor de CA através do SCEP.

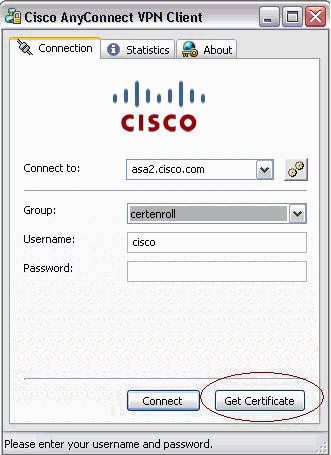

O AnyConnect passa a solicitação de inscrição diretamente e não passa pelo túnel, se o botão Obter certificado for usado.

-

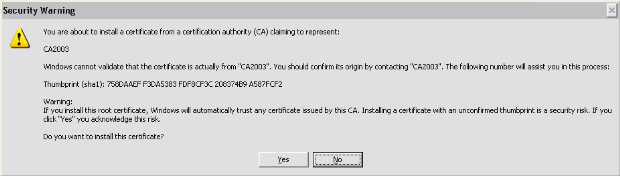

Este aviso é exibido. Clique em Sim para instalar o usuário usuário e o certificado raiz

-

Depois que o certificado for inscrito, conecte-se ao perfil certauth.

Armazenamento de certificados no Microsoft Windows após solicitação SCEP

Conclua estes passos:

-

Clique em Start > run > mmc.

-

Clique em Adicionar/remover snap-in.

-

Clique em Adicionar e escolha certificados.

-

Adicione os certificados Minha conta de usuário e conta do computador.

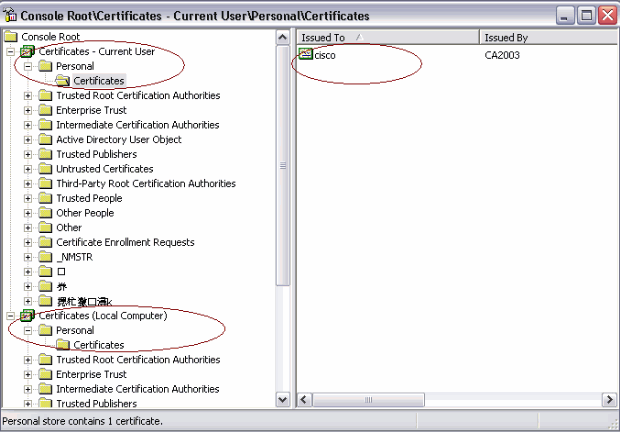

Esta imagem mostra o certificado do usuário instalado no armazenamento de certificados do Windows:

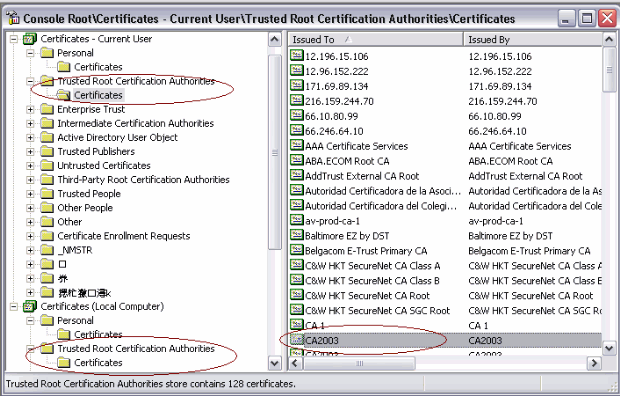

Esta imagem mostra o certificado CA instalado no armazenamento de certificados do Windows:

Troubleshooting

Esta seção fornece informações que podem ser usadas para o troubleshooting da sua configuração.

-

A inscrição SCEP do AnyConnect funciona apenas quando a autenticação do certificado falha. Se não estiver se inscrevendo, verifique o armazenamento de certificados. Se os certificados já estiverem instalados, exclua-os e teste novamente.

-

O registro SCEP não funciona a menos que o comando ssl certificate-authentication interface outside port 443 seja usado.

Consulte estas IDs de bug da Cisco para obter mais informações:

-

ID de bug Cisco CSCtf06778 (somente clientes registrados) —O registro de SCEP do AnyConnect não funciona com Autenticação de cert. por grupo 2

-

ID de bug da Cisco CSCtf06844 (somente clientes registrados) —Inscrição no SCEP do AnyConnect não funciona com ASA por autenticação de certificado de grupo

-

-

Se o servidor CA estiver no lado externo do ASA, certifique-se de permitir hair-pinning com o comando same-security-traffic permit intrainterface. Adicione também os comandos nat outside e access-list, conforme mostrado neste exemplo:

nat (outside) 1 access-list natoutside extended permit ip 172.16.1.0 255.255.255.0 host 171.69.89.87

Onde 172.16.1.0 é o pool do AnyConnect e 171.69.89.87 é o endereço IP do servidor CA.

-

Se o servidor CA estiver dentro, certifique-se de incluí-lo na lista de acesso de túnel dividido para a política de grupo certenroll. Neste documento, supõe-se que o servidor CA esteja no interior.

group-policy certenroll attributes split-tunnel-policy tunnelspecified split-tunnel-network-list value scep access-list scep standard permit 171.69.89.0 255.255.255.0

Informações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

10-Mar-2010 |

Versão inicial |

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback