ASA 8.3: Autenticação TACACS usando ACS 5.X

Contents

Introdução

Este documento fornece informações sobre como configurar o Security Appliance para autenticar usuários para acesso à rede.

Pré-requisitos

Requisitos

Este documento pressupõe que o Adaptive Security Appliance (ASA) esteja totalmente operacional e configurado para permitir que o Cisco Adaptive Security Device Manager (ASDM) ou CLI faça alterações de configuração.

Observação: Consulte Permitindo o Acesso HTTPS para ASDM para obter mais informações sobre como permitir que o dispositivo seja configurado remotamente pelo ASDM.

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

-

Software Cisco Adaptive Security Appliance versão 8.3 e posterior

-

Cisco Adaptive Security Device Manager versão 6.3 e posterior

-

Servidor de Controle de Acesso Seguro 5.x da Cisco

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a sua rede estiver ativa, certifique-se de que entende o impacto potencial de qualquer comando.

Conventions

Consulte as Convenções de Dicas Técnicas da Cisco para obter mais informações sobre convenções de documentos.

Configurar

Nesta seção, você encontrará informações para configurar os recursos descritos neste documento.

Nota:Use a Command Lookup Tool (somente clientes registrados) para obter mais informações sobre os comandos usados nesta seção.

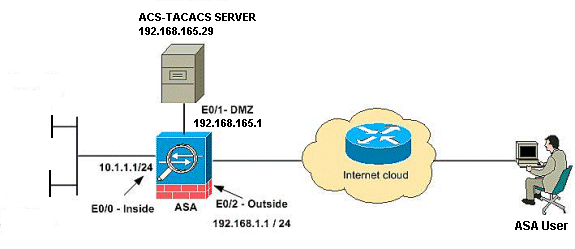

Diagrama de Rede

Este documento utiliza a seguinte configuração de rede:

Observação: os esquemas de endereçamento IP usados nesta configuração não são legalmente roteáveis na Internet. São endereços RFC 1918 que foram usados em um ambiente de laboratório.

Configurar o ASA para autenticação a partir do servidor ACS usando CLI

Execute estas configurações para que o ASA se autentique a partir do servidor ACS:

!--- configuring the ASA for TACACS server ASA(config)# aaa-server cisco protocol tacacs+ ASA(config-aaa-server-group)# exit !--- Define the host and the interface the ACS server is on. ASA(config)# aaa-server cisco (DMZ) host 192.168.165.29 ASA(config-aaa-server-host)# key cisco !--- Configuring the ASA for HTTP and SSH access using ACS and fallback method as LOCAL authentication. ASA(config)#aaa authentication ssh console cisco LOCAL ASA(config)#aaa authentication http console cisco LOCAL

Observação: crie um usuário local no ASA usando o comando username cisco password cisco privilege 15 para acessar o ASDM com autenticação local quando o ACS não estiver disponível.

Configurar ASA para autenticação do servidor ACS usando ASDM

Procedimento ASDM

Conclua estas etapas para configurar o ASA para autenticação a partir do servidor ACS:

-

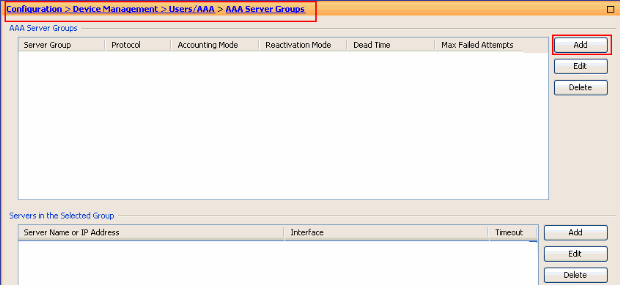

Escolha Configuration > Device Management > Users/AAA > AAA Server Groups > Add para criar um grupo de servidores AAA.

-

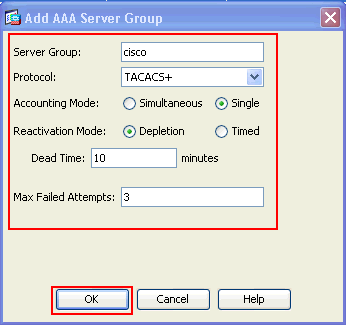

Forneça os detalhes do AAA Server Group na janela Add AAA Server Group como mostrado. O protocolo usado é TACACS+ e o grupo de servidores criado é cisco.

Click OK.

-

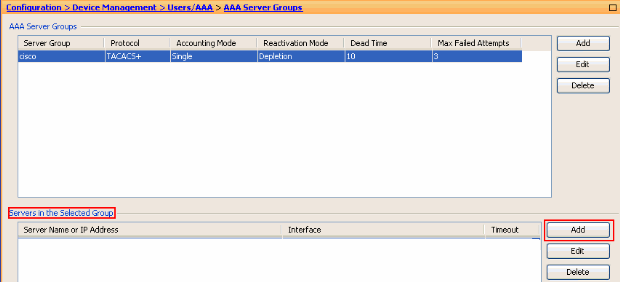

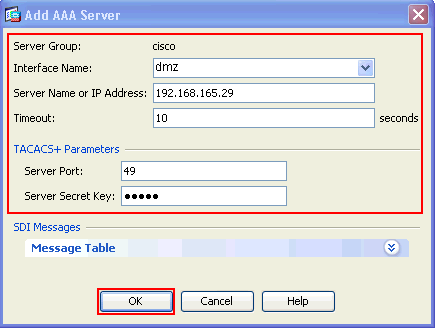

Selecione Configuration > Device Management > Users/AAA > AAA Server Groups e clique em Add em Servers no Seleted Group para adicionar o servidor AAA.

-

Forneça os detalhes do servidor AAA na janela Add AAA Server como mostrado. O grupo de servidores usado é cisco.

Clique em OK e, em seguida, clique em Aplicar.

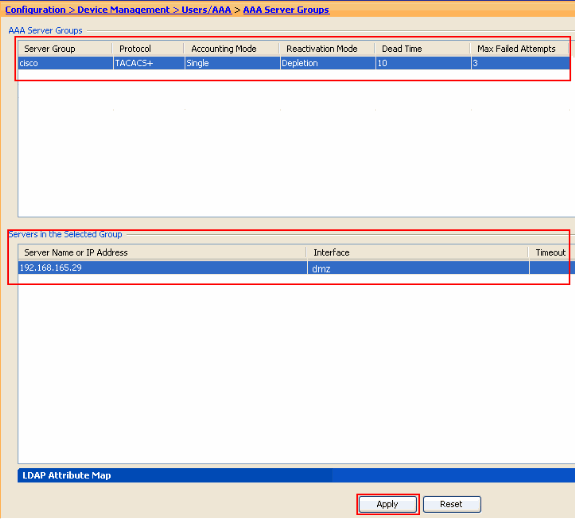

Você verá o grupo de servidores AAA e o servidor AAA configurados no ASA.

-

Clique em Apply.

-

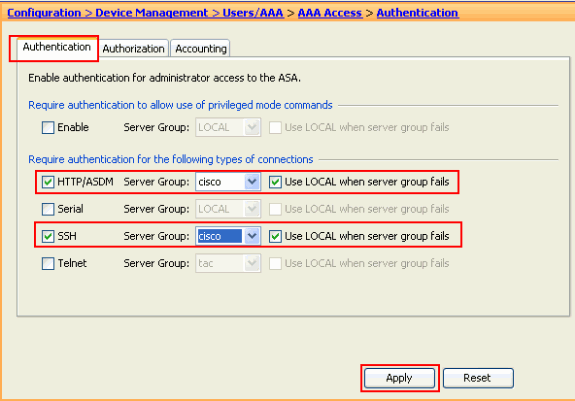

Selecione Configuration > Device Management > Users/AAA > AAA Access > Authentication e clique nas caixas de seleção ao lado de HTTP/ASDM e SSH. Em seguida, escolha cisco como o grupo de servidores e clique em Apply.

Configurar o ACS como um servidor TACACS

Conclua este procedimento para configurar o ACS como um servidor TACACS:

-

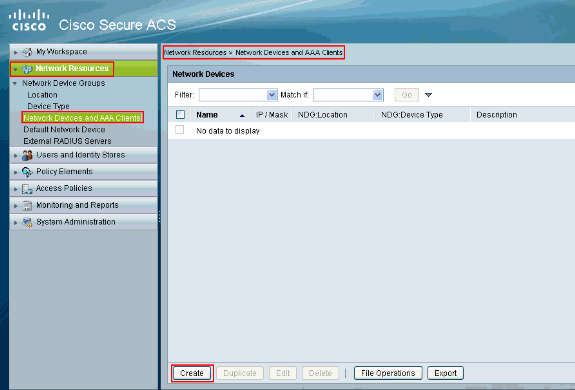

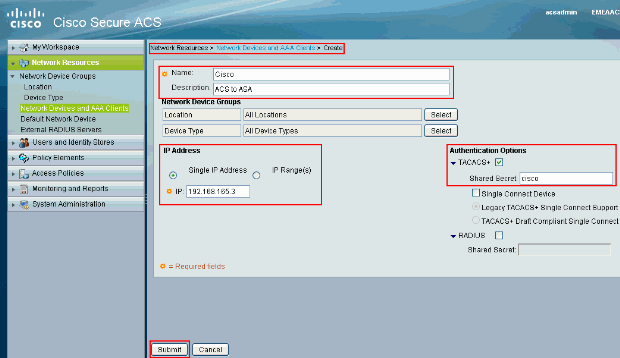

Escolha Network Resources > Network Devices e AAA Clients e clique em Create para adicionar o ASA ao servidor ACS.

-

Forneça as informações necessárias sobre o cliente (o ASA é o cliente aqui) e clique em Enviar. Isso permite que o ASA seja adicionado ao servidor ACS. Os detalhes incluem o endereço IP do ASA e os detalhes do servidor TACACS.

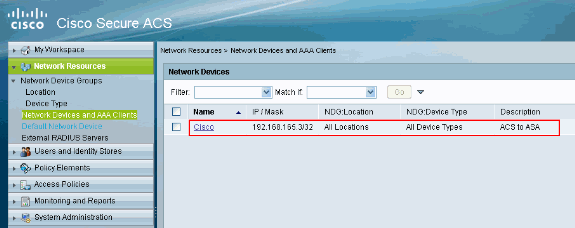

Você verá o cliente Cisco sendo adicionado ao servidor ACS.

-

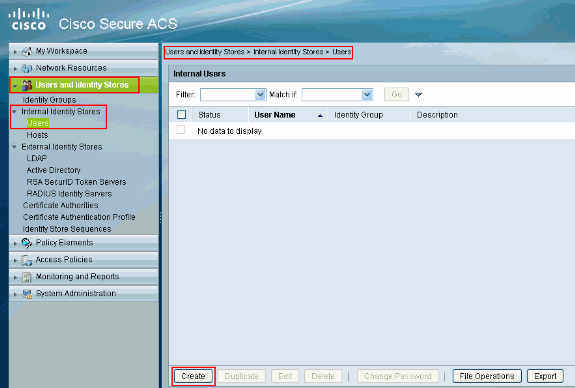

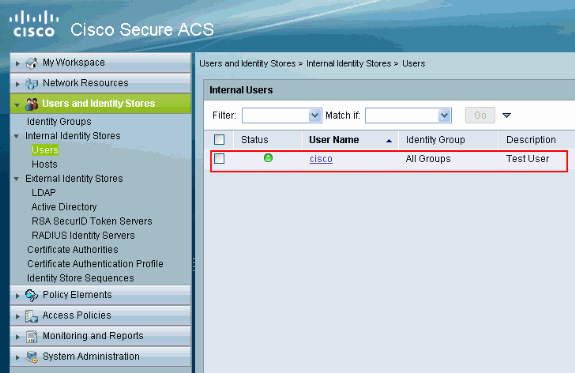

Escolha Users and Identity stores > Internal Identity Stores > Users e clique em Create para criar um novo usuário.

-

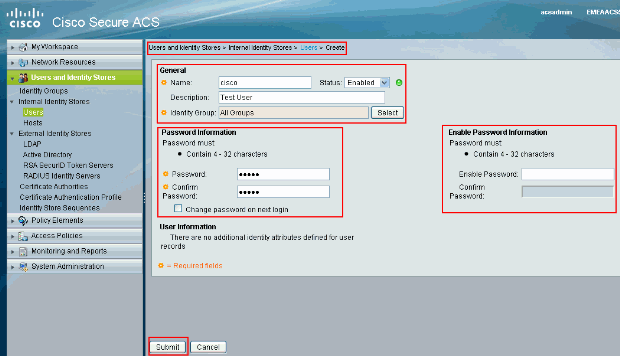

Forneça as informações de Nome, Senha e Habilitar Senha. Ativar senha é opcional. Quando terminar, clique em Enviar.

Você verá o usuário cisco sendo adicionado ao servidor ACS.

Verificar

Use esta seção para confirmar se a sua configuração funciona corretamente.

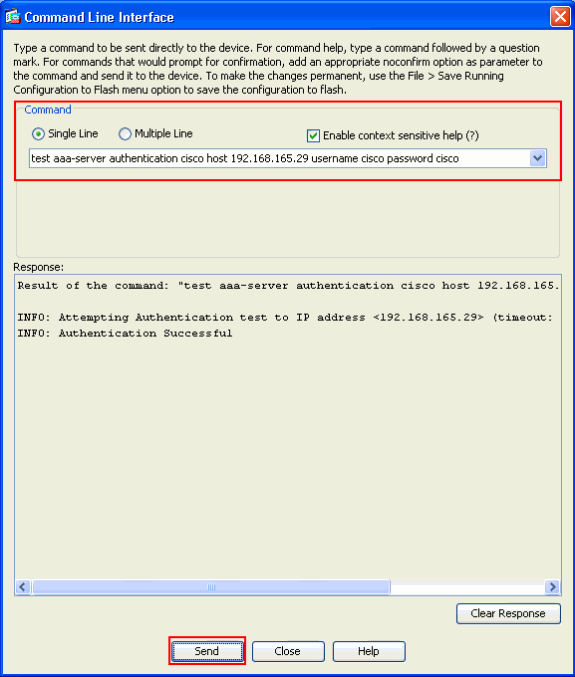

Use o comando test aaa-server authentication cisco host 192.168.165.29 username cisco password cisco para verificar se a configuração funciona corretamente. Esta imagem mostra que a autenticação foi bem-sucedida e o usuário que se conecta ao ASA foi autenticado pelo servidor ACS.

A Output Interpreter Tool ( somente clientes registrados) (OIT) oferece suporte a determinados comandos show. Use a OIT para exibir uma análise da saída do comando show.

Troubleshooting

Erro: AAA Marcando o servidor TACACS+ x.x.x em um grupo de servidores AAA TACACS como FALHA

Essa mensagem significa que o Cisco ASA perdeu a conectividade com o servidor x.x.x.x. Verifique se você tem uma conectividade válida no tcp 49 para o servidor x.x.x.x do ASA. Você também pode aumentar o tempo limite no ASA para o servidor TACACS+ de 5 para o número desejado de segundos, caso haja uma latência de rede. O ASA não enviaria uma solicitação de autenticação ao servidor FALHA x.x.x.x. No entanto, ele usará o próximo servidor no grupo de servidores AAA tacacs.

Informações Relacionadas

- Página de suporte dos dispositivos de segurança adaptáveis Cisco ASA 5500 Series

- Referências de comandos do Cisco ASA 5500 Series Adaptive Security Appliances

- Cisco Adaptive Security Device Manager

- Página de Suporte de Negociação IPSec/Protocolos IKE

- Cisco Secure Access Control Server for Windows

- Solicitações de Comentários (RFCs)

- Suporte Técnico e Documentação - Cisco Systems

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

25-Apr-2011 |

Versão inicial |

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback