ASDM 6.4: exemplo de configuração de túnel VPN site a site com IKEv2

Contents

Introdução

Este documento descreve como configurar um túnel VPN de site a site entre duas Cisco Adaptive Security Appliances (ASAs) que usam Internet Key Exchange (IKE) versão 2. Ele descreve as etapas usadas para configurar o túnel VPN usando um assistente de GUI do Adaptive Security Device Manager (ASDM).

Pré-requisitos

Requisitos

Certifique-se de que o Cisco ASA tenha sido configurado com as configurações básicas.

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

-

Cisco ASA 5500 Series Adaptive Security Appliances executando a versão de software 8.4 e posterior

-

Software Cisco ASDM versão 6.4 e posterior

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a sua rede estiver ativa, certifique-se de que entende o impacto potencial de qualquer comando.

Conventions

Consulte as Convenções de Dicas Técnicas da Cisco para obter mais informações sobre convenções de documentos.

Informações de Apoio

O IKEv2 é um aprimoramento do protocolo IKEv1 existente que inclui estes benefícios:

-

Menos trocas de mensagens entre pares IKE

-

Métodos de autenticação unidirecional

-

Suporte integrado para Dead Peer Detection (DPD) e NAT-Traversal

-

Uso do EAP (Extensible Authentication Protocol) para autenticação

-

Elimina o risco de ataques simples de DoS usando cookies antiobstrução

Configurar

Nesta seção, você encontrará informações para configurar os recursos descritos neste documento.

Nota:Use a Command Lookup Tool (somente clientes registrados) para obter mais informações sobre os comandos usados nesta seção.

Diagrama de Rede

Este documento utiliza a seguinte configuração de rede:

Este documento mostra a configuração do túnel VPN site a site em HQ-ASA. O mesmo poderia ser seguido como um espelho no BQ-ASA.

Configuração do ASDM em HQ-ASA

Esse túnel VPN poderia ser configurado usando um assistente de GUI fácil de usar.

Conclua estes passos:

-

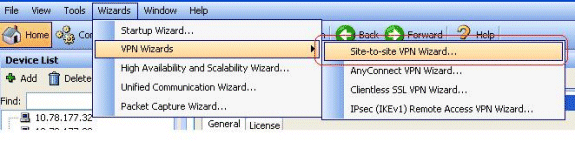

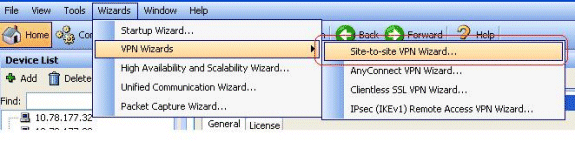

Faça login no ASDM e vá para Wizards > VPN Wizards > Site-to-site VPN Wizard.

-

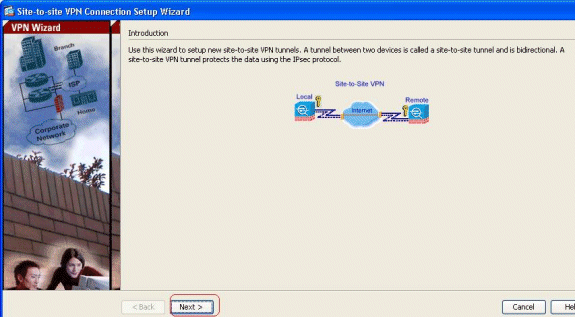

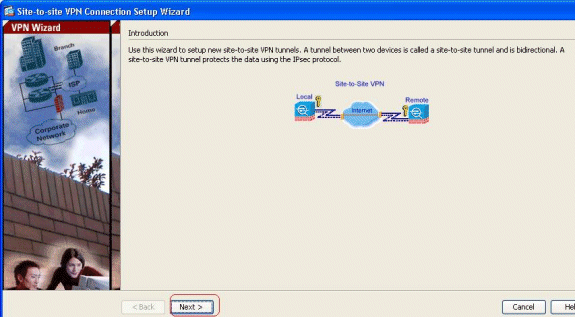

Uma janela de configuração da Conexão VPN site a site é exibida. Clique em Next.

-

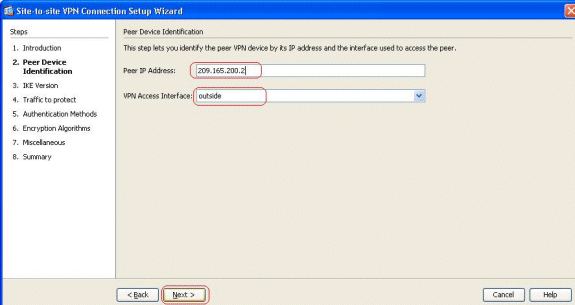

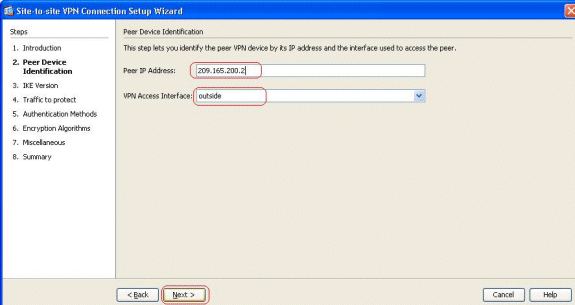

Especifique o endereço IP do peer e a interface de acesso VPN. Clique em Next.

-

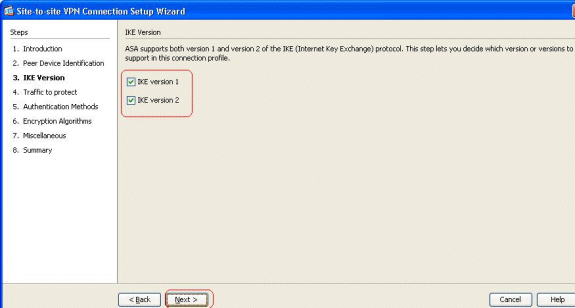

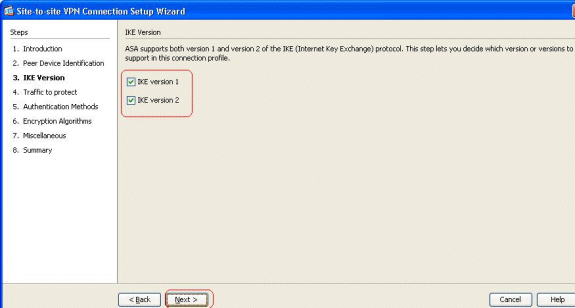

Selecione ambas as versões de IKE e clique em Avançar.

Observação: as duas versões do IKE são configuradas aqui porque o iniciador pode ter um backup de IKEv2 para IKEv1 quando o IKEv2 falha.

-

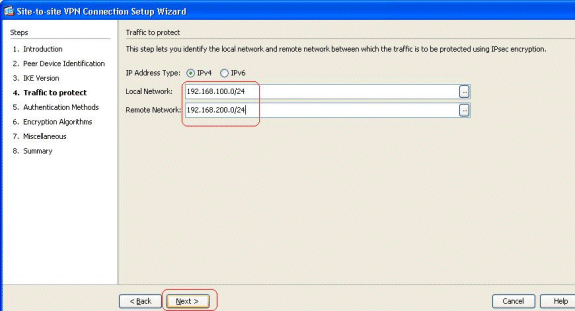

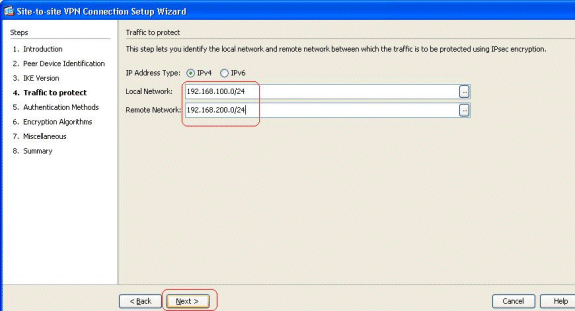

Especifique a Rede Local e a Rede Remota para que o tráfego entre essas redes seja criptografado e passado pelo túnel VPN. Clique em Next.

-

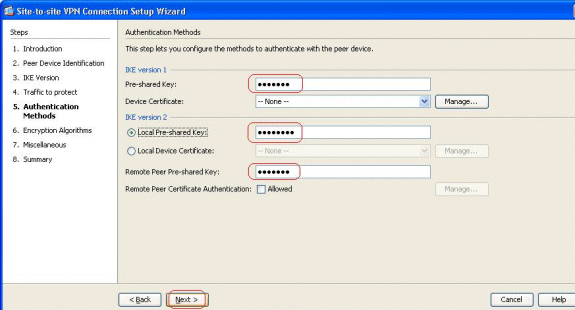

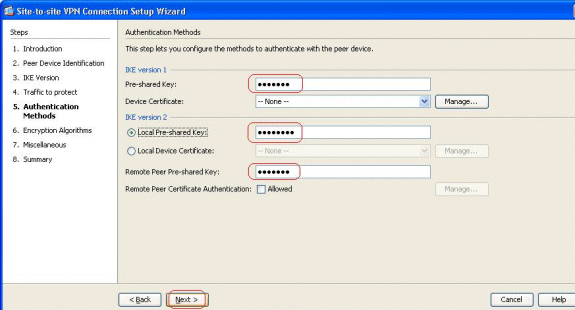

Especifique as Chaves pré-compartilhadas para ambas as versões do IKE.

A principal diferença entre as versões 1 e 2 do IKE reside no método de autenticação que elas permitem. O IKEv1 permite apenas um tipo de autenticação em ambas as extremidades da VPN (ou seja, chave pré-compartilhada ou certificado). No entanto, o IKEv2 permite que métodos de autenticação assimétricos sejam configurados (isto é, autenticação de chave pré-compartilhada para o originador, mas autenticação de certificado para o respondente) usando CLIs de autenticação locais e remotas separadas.

Além disso, você pode ter chaves pré-compartilhadas diferentes em ambas as extremidades. A chave pré-compartilhada local na extremidade HQ-ASA torna-se a chave pré-compartilhada remota na extremidade BQ-ASA. Da mesma forma, a chave pré-compartilhada remota na extremidade HQ-ASA se torna a chave pré-compartilhada local na extremidade BQ-ASA.

-

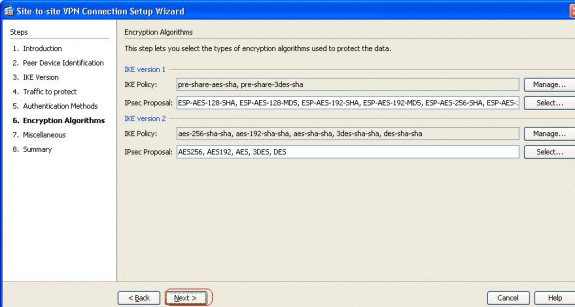

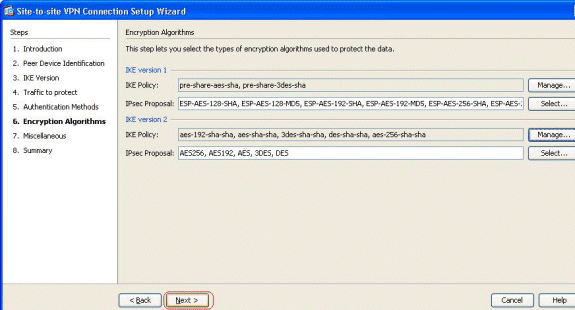

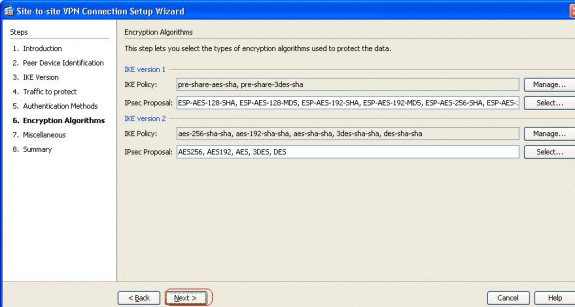

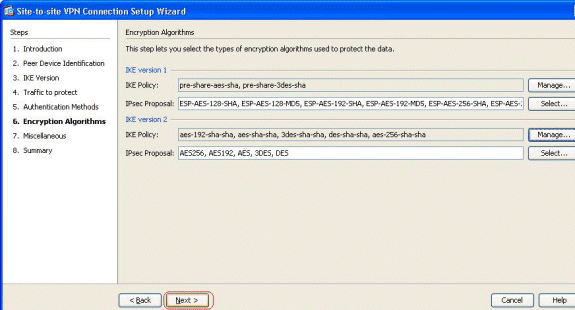

Especifique os algoritmos de criptografia para as versões 1 e 2 do IKE. Aqui, os valores padrão são aceitos:

-

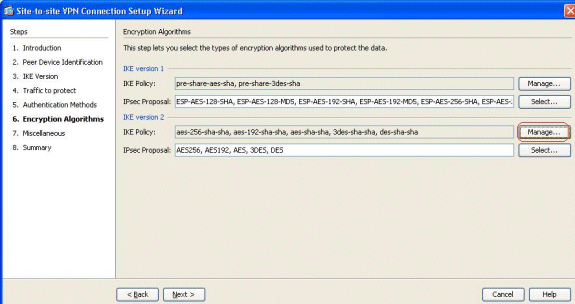

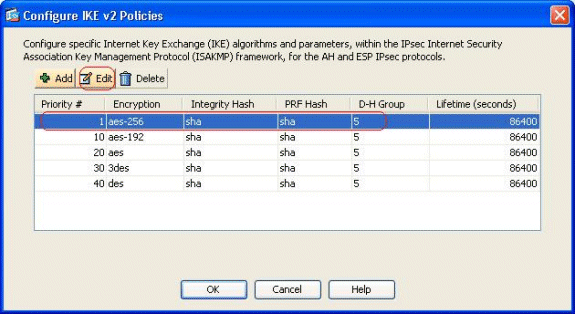

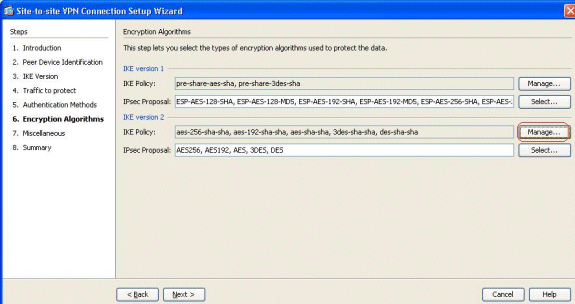

Clique em Gerenciar... para modificar a política IKE.

Note:

-

A Política IKE em IKEv2 é sinônimo da Política ISAKMP em IKEv1.

-

A proposta de IPsec em IKEv2 é sinônimo do conjunto de transformação em IKEv1.

-

-

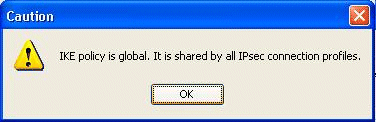

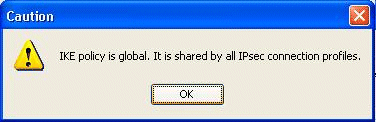

Esta mensagem aparece quando você tenta modificar a política existente:

Clique em OK para continuar.

-

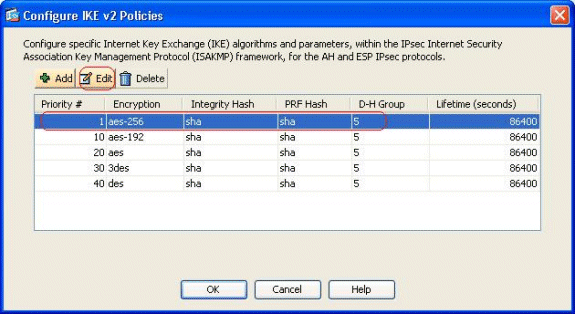

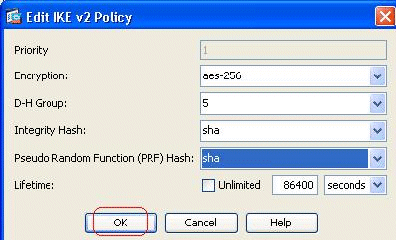

Selecione a política IKE especificada e clique em Editar.

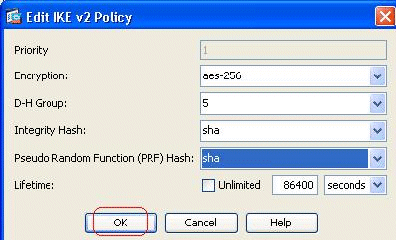

-

Você pode modificar os parâmetros como Prioridade, Criptografia, Grupo D-H, Hash de integridade, Hash PRF e valores de Tempo de vida. Clique em OK quando terminar.

O IKEv2 permite que o algoritmo Integrity seja negociado separadamente do algoritmo Pseudo Random Function (PRF). Isso pode ser configurado na política IKE com as opções disponíveis atuais sendo SHA-1 ou MD5.

Você não pode modificar os parâmetros de proposta IPsec que são definidos por padrão. Clique em Select ao lado do campo IPsec Proposal para adicionar novos parâmetros. A principal diferença entre IKEv1 e IKEv2, em termos de propostas de IPsec, é que IKEv1 aceita o conjunto de transformação em termos de combinações de criptografia e algoritmos de autenticação. O IKEv2 aceita os parâmetros de criptografia e integridade individualmente e, por fim, torna todas as combinações OU possíveis desses parâmetros. Você pode visualizá-los no final deste assistente, no slide Resumo.

-

Clique em Next.

-

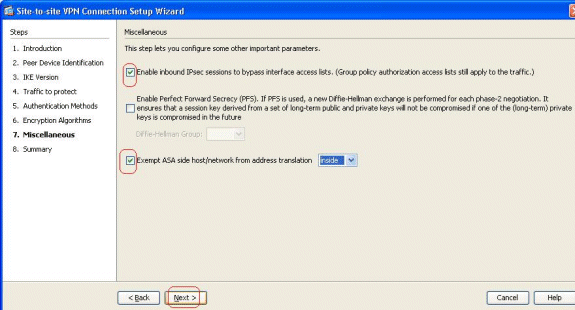

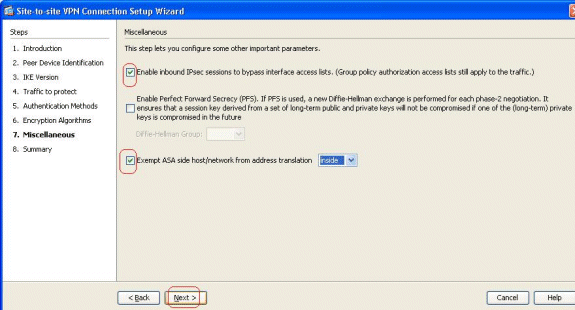

Especifique os detalhes, como isenção de NAT, PFS e desvio de ACL de interface. Escolha Próximo.

-

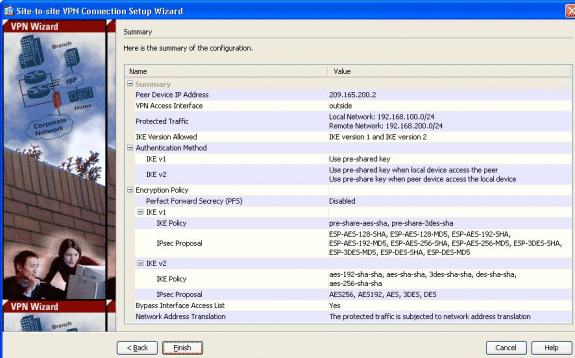

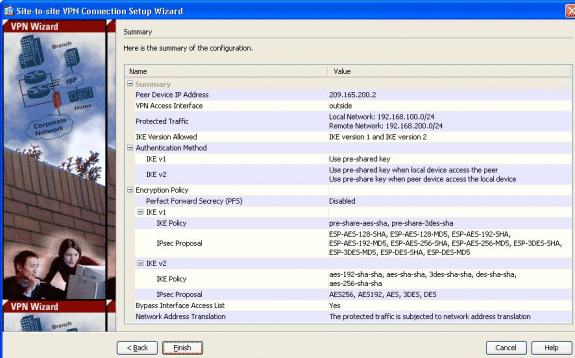

Um resumo da configuração pode ser visto aqui:

Clique em Finish para concluir o assistente de túnel VPN site a site. Um novo perfil de conexão é criado com os parâmetros configurados.

Verificar

Use esta seção para confirmar se a sua configuração funciona corretamente.

A Output Interpreter Tool ( somente clientes registrados) (OIT) oferece suporte a determinados comandos show. Use a OIT para exibir uma análise da saída do comando show.

-

show crypto ikev2 sa - Exibe o banco de dados SA de tempo de execução IKEv2.

-

show vpn-sessiondb detail l2l - Exibe as informações sobre sessões VPN site a site.

Troubleshooting

Comandos para Troubleshooting

A Output Interpreter Tool ( somente clientes registrados) (OIT) oferece suporte a determinados comandos show. Use a OIT para exibir uma análise da saída do comando show.

Nota:Consulte Informações Importantes sobre Comandos de Depuração antes de usar comandos debug.

-

debug crypto ikev2 - Mostra mensagens de depuração para IKEv2.

Informações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

27-Mar-2012 |

Versão inicial |

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback