Configurar o recurso TCP State Bypass no ASA 5500 Series

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Introdução

Este documento descreve como configurar o recurso de desvio de estado TCP, que permite que o tráfego de saída e de entrada flua através de Cisco ASA 5500 Series Adaptive Security Appliances (ASAs) separados.

Pré-requisitos

Requisitos

O Cisco ASA deve ter pelo menos a licença básica instalada antes que você possa prosseguir com a configuração descrita neste documento.

Componentes Utilizados

As informações neste documento são baseadas no Cisco ASA 5500 Series que executa o software Versão 9.x.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Conventions

Consulte as Convenções de Dicas Técnicas da Cisco para obter mais informações sobre convenções de documentos.

Informações de Apoio

Esta seção fornece uma visão geral do recurso de desvio de estado TCP e as informações de suporte relacionadas.

Visão geral do recurso de desvio de estado TCP

Por padrão, todo o tráfego que passa pelo ASA é inspecionado por meio do Adaptive Security Algorithm e é permitido ou descartado com base na política de segurança. Para maximizar o desempenho do Firewall, o ASA verifica o estado de cada pacote (por exemplo, verifica se é uma conexão nova ou uma conexão estabelecida) e o atribui ao caminho de gerenciamento de sessão (um novo pacote SYN), ao caminho rápido (uma conexão estabelecida) ou ao caminho do plano de controle (inspeção avançada).

Os pacotes TCP que correspondem às conexões atuais no caminho rápido podem passar pelo ASA sem uma nova verificação de cada aspecto da política de segurança. Este recurso maximiza o desempenho. No entanto, o método que é usado para estabelecer a sessão no caminho rápido (que usa o pacote SYN) e as verificações que ocorrem no caminho rápido (como o número de sequência TCP) podem impedir soluções de roteamento assimétrico; os fluxos de saída e de entrada de uma conexão devem passar pelo mesmo ASA.

Por exemplo, uma nova conexão vai para o ASA 1. O pacote SYN passa pelo caminho de gerenciamento da sessão e uma entrada para a conexão é adicionada à tabela de caminho rápido. Se os pacotes subsequentes nessa conexão passarem pelo ASA 1, os pacotes corresponderão à entrada no caminho rápido e serão passados. Se os pacotes subsequentes forem para o ASA 2, onde não havia um pacote SYN que passasse pelo caminho de gerenciamento de sessão, não haverá entrada no caminho rápido para a conexão e os pacotes serão descartados.

Se você tiver o roteamento assimétrico configurado nos roteadores upstream e o tráfego alternar entre dois ASAs, você poderá configurar o recurso de desvio de estado TCP para o tráfego específico. O recurso de desvio de estado TCP altera a forma como as sessões são estabelecidas no caminho rápido e desativa as verificações de caminho rápido. Esse recurso trata o tráfego TCP da mesma forma que trata uma conexão UDP: quando um pacote não SYN que corresponde às redes especificadas entra no ASA e não há entrada de caminho rápido, o pacote passa pelo caminho de gerenciamento de sessão para estabelecer a conexão no caminho rápido. Uma vez no caminho rápido, o tráfego ignora as verificações do caminho rápido.

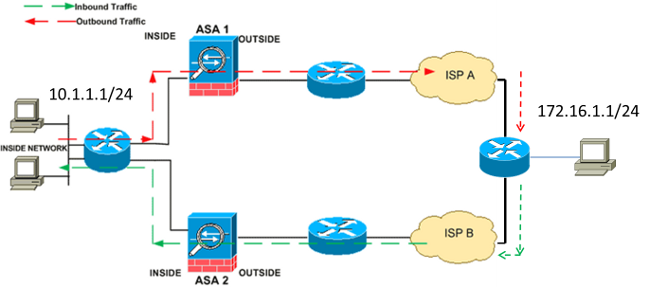

Esta imagem fornece um exemplo de roteamento assimétrico, em que o tráfego de saída passa por um ASA diferente do tráfego de entrada:

Note: O recurso de desvio de estado TCP é desativado por padrão no Cisco ASA 5500 Series. Além disso, a configuração de desvio de estado TCP pode causar um alto número de conexões se não for implementada corretamente.

Informações de suporte

Esta seção descreve as informações de suporte para o recurso de desvio de estado TCP.

- Modo de contexto - O recurso de desvio de estado TCP é suportado em modos de contexto único e múltiplo.

- Modo de firewall - O recurso de desvio de estado TCP é suportado nos modos roteado e transparente.

- Failover - o recurso de desvio de estado TCP oferece suporte a failover.

Estes recursos não são suportados quando você usa o recurso de desvio de estado TCP:

- Inspeção de aplicativos - A inspeção de aplicativos exige que o tráfego de entrada e saída passe pelo mesmo ASA, portanto, a inspeção de aplicativos não é suportada com o recurso de desvio de estado TCP.

- Sessões autenticadas AAA (Authentication, Authorization, and Accounting) - Quando um usuário se autentica com um ASA, o tráfego que retorna através do outro ASA é negado porque o usuário não se autenticou com esse ASA.

- Interceptação de TCP, limite máximo de conexão embrionária, aleatorização do número de sequência de TCP - O ASA não rastreia o estado da conexão, portanto esses recursos não são aplicados.

- Normalização TCP - O normalizador TCP está desabilitado.

- Funcionalidade do Security Services Module (SSM) e do Security Services Card (SSC) - Você não pode usar o recurso de desvio de estado TCP com nenhum aplicativo executado em um SSM ou SSC, como IPS ou Segurança de Conteúdo (CSC).

Note: Como a sessão de conversão é estabelecida separadamente para cada ASA, certifique-se de configurar a conversão de endereço de rede (NAT) estática em ambos os ASAs para o tráfego de desvio de estado TCP. Se você usar o NAT dinâmico, o endereço escolhido para a sessão no ASA 1 será diferente do endereço escolhido para a sessão no ASA 2.

Configurar

Esta seção descreve como configurar o recurso de desvio de estado TCP no ASA 5500 Series em dois cenários diferentes.

Note: Use a Command Lookup Tool (somente clientes registrados) para obter mais informações sobre os comandos usados nesta seção.

Cenário 1

Esta é a topologia usada para o primeiro cenário:

Note: Você deve aplicar a configuração descrita nesta seção a ambos os ASAs.

Conclua estes passos para configurar o recurso de desvio de estado TCP:

- Insira o comando class-map class_map_name para criar um mapa de classes. O mapa de classes é usado para identificar o tráfego para o qual você deseja desativar a inspeção stateful do Firewall.

Note: O mapa de classe usado neste exemplo é tcp_bypass.

ASA(config)#class-map tcp_bypass

- Insira o comando match parameter para especificar o tráfego de interesse no mapa de classes. Quando você usa a Estrutura de política modular, use o comando match access-list no modo de configuração de mapa de classe para usar uma lista de acesso para identificação do tráfego ao qual você deseja aplicar ações. Aqui está um exemplo desta configuração:

ASA(config)#class-map tcp_bypass ASA(config-cmap)#match access-list tcp_bypass

Note: O tcp_bypass é o nome da lista de acesso usada neste exemplo. Consulte Identificação de Tráfego (Mapa de Classe da Camada 3/4) para obter mais informações sobre como especificar o tráfego de interesse.

- Insira o comando policy-map name para adicionar um mapa de políticas ou editar um mapa de políticas (que já esteja presente) que atribua as ações a serem tomadas em relação ao tráfego do mapa de classes especificado. Quando você usa a Estrutura de política modular, use o comando policy-map (sem a palavra-chave type) no modo de configuração global para atribuir ações ao tráfego identificado com um mapa de classe de Camada 3/4 (o comando class-map ou class-map type management). Neste exemplo, o mapa de política é tcp_bypass_policy:

ASA(config-cmap)#policy-map tcp_bypass_policy

- Insira o comando class no modo policy-map configuration para atribuir o mapa de classes criado (tcp_bypass) ao mapa de políticas (tcp_bypass_policy) para que você possa atribuir as ações ao tráfego do mapa de classes. Neste exemplo, o mapa de classe é tcp_bypass:

ASA(config-cmap)#policy-map tcp_bypass_policy ASA(config-pmap)#class tcp_bypass

- Insira o comando set connection advanced-options tcp-state-bypass no modo de configuração de classe para habilitar o recurso TCP state bypass. Esse comando foi introduzido na versão 8.2(1). O modo de configuração de classe é acessível do modo configuração de mapa de política, como mostrado neste exemplo:

ASA(config-cmap)#policy-map tcp_bypass_policy ASA(config-pmap)#class tcp_bypass ASA(config-pmap-c)#set connection advanced-options tcp-state-bypass

- Insira o service-policy policy policy map_name [ global | interface intf ] no modo de configuração global para ativar um mapa de política globalmente em todas as interfaces ou em uma interface de destino. Para desabilitar a política de serviço, use a forma no desse comando. Insira o comando service-policy para habilitar um conjunto de políticas em uma interface. A palavra-chave global aplica o mapa de política a todas as interfaces e a palavra-chave interface aplica o mapa de política a apenas uma interface. Somente uma política global é permitida. Para substituir a política global em uma interface, você pode aplicar uma política de serviço a essa interface. Você pode aplicar apenas um mapa de política a cada interface. Aqui está um exemplo:

ASA(config-pmap-c)#service-policy tcp_bypass_policy outside

Aqui está um exemplo de configuração para o recurso de desvio de estado TCP em ASA1:

!--- Configure the access list to specify the TCP traffic

!--- that needs to by-pass inspection to improve the performance.

ASA1(config)#access-list tcp_bypass extended permit tcp 10.1.1.0 255.255.255.0

172.16.1.0 255.255.255.0

!--- Configure the class map and specify the match parameter for the

!--- class map to match the interesting traffic.

ASA1(config)#class-map tcp_bypass

ASA1(config-cmap)#description "TCP traffic that bypasses stateful firewall"

ASA1(config-cmap)#match access-list tcp_bypass

!--- Configure the policy map and specify the class map

!--- inside this policy map for the class map.

ASA1(config-cmap)#policy-map tcp_bypass_policy

ASA1(config-pmap)#class tcp_bypass

!--- Use the set connection advanced-options tcp-state-bypass

!--- command in order to enable TCP state bypass feature.

ASA1(config-pmap-c)#set connection advanced-options tcp-state-bypass

!--- Use the service-policy policymap_name [ global | interface intf ]

!--- command in global configuration mode in order to activate a policy map

!--- globally on all interfaces or on a targeted interface.

ASA1(config-pmap-c)#service-policy tcp_bypass_policy outside

!--- NAT configuration

ASA1(config)#object network obj-10.1.1.0

ASA1(config-network-object)#subnet 10.1.1.0 255.255.255.0

ASA1(config-network-object)#nat(inside,outside) static 192.168.1.0

Aqui está um exemplo de configuração para o recurso de desvio de estado TCP no ASA2:

!--- Configure the access list to specify the TCP traffic

!--- that needs to by-pass inspection to improve the performance.

ASA2(config)#access-list tcp_bypass extended permit tcp 172.16.1.0 255.255.255.0

10.1.1.0 255.255.255.0

!--- Configure the class map and specify the match parameter for the

!--- class map to match the interesting traffic.

ASA2(config)#class-map tcp_bypass

ASA2(config-cmap)#description "TCP traffic that bypasses stateful firewall"

ASA2(config-cmap)#match access-list tcp_bypass

!--- Configure the policy map and specify the class map

!--- inside this policy map for the class map.

ASA2(config-cmap)#policy-map tcp_bypass_policy

ASA2(config-pmap)#class tcp_bypass

!--- Use the set connection advanced-options tcp-state-bypass

!--- command in order to enable TCP state bypass feature.

ASA2(config-pmap-c)#set connection advanced-options tcp-state-bypass

!--- Use the service-policy policymap_name [ global | interface intf ]

!--- command in global configuration mode in order to activate a policy map

!--- globally on all interfaces or on a targeted interface.

ASA2(config-pmap-c)#service-policy tcp_bypass_policy outside

!--- NAT configuration

ASA2(config)#object network obj-10.1.1.0

ASA2(config-network-object)#subnet 10.1.1.0 255.255.255.0

ASA1(config-network-object)#nat(inside,outside) static 192.168.1.0

Cenário 2

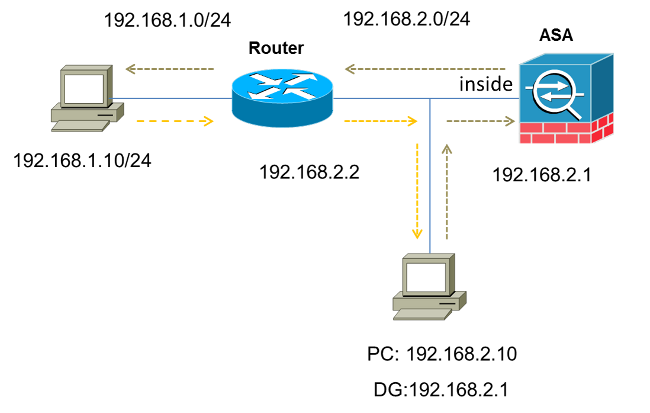

Esta seção descreve como configurar o recurso de desvio de estado TCP no ASA para cenários que usam roteamento assimétrico, onde o tráfego entra e sai do ASA da mesma interface (u-turn).

Esta é a topologia usada neste cenário:

Conclua estes passos para configurar o recurso de desvio de estado TCP:

- Crie uma lista de acesso para corresponder ao tráfego que deve ignorar a inspeção de TCP:

ASA(config)#access-list tcp_bypass extended permit tcp 192.168.2.0 255.255.255.0

192.168.1.0 255.255.255.0 - Insira o comando class-map class_map_name para criar um mapa de classes. O mapa de classes é usado para identificar o tráfego para o qual você deseja desativar a inspeção stateful do Firewall.

Note: O mapa de classe usado neste exemplo é tcp_bypass.

ASA(config)#class-map tcp_bypass

- Insira o comando match parameter para especificar o tráfego de interesse no mapa de classes. Quando você usa a Estrutura de política modular, use o comando match access-list no modo de configuração de mapa de classe para usar uma lista de acesso para identificação do tráfego ao qual você deseja aplicar ações. Aqui está um exemplo desta configuração:

ASA(config)#class-map tcp_bypass ASA(config-cmap)#match access-list tcp_bypass

Note: O tcp_bypass é o nome da lista de acesso usada neste exemplo. Consulte Identificação de Tráfego (Mapa de Classe das Camadas 3/4) para obter mais informações sobre como especificar o tráfego de interesse.

- Insira o comando policy-map name para adicionar um mapa de políticas ou editar um mapa de políticas (que já esteja presente) que defina as ações a serem tomadas em relação ao tráfego do mapa de classes especificado. Quando você usa a Estrutura de política modular, use o comando policy-map (sem a palavra-chave type) no modo de configuração global para atribuir as ações ao tráfego que você identificou com um mapa de classe de Camada 3/4 (o comando class-map ou class-map type management). Neste exemplo, o mapa de política é tcp_bypass_policy:

ASA(config-cmap)#policy-map tcp_bypass_policy

- Insira o comando class no modo de configuração de mapa de políticas para atribuir o mapa de classes criado (tcp_bypass) ao mapa de políticas (tcp_bypass_policy) para que você possa atribuir ações ao tráfego de mapa de classes. Neste exemplo, o mapa de classe é tcp_bypass:

ASA(config-cmap)#policy-map tcp_bypass_policy ASA(config-pmap)#class tcp_bypass

- Insira o comando set connection advanced-options tcp-state-bypass no modo de configuração de classe para habilitar o recurso TCP state bypass. Esse comando foi introduzido na versão 8.2(1). O modo de configuração de classe é acessível no modo de configuração de mapa de política, como mostrado neste exemplo:

ASA(config-cmap)#policy-map tcp_bypass_policy ASA(config-pmap)#class tcp_bypass ASA(config-pmap-c)#set connection advanced-options tcp-state-bypass

- Insira o service-policy policy policy map_name [ global | interface intf ] no modo de configuração global para ativar um mapa de política globalmente em todas as interfaces ou em uma interface de destino. Para desabilitar a política de serviço, use a forma no desse comando. Insira o comando service-policy para habilitar um conjunto de políticas em uma interface. A palavra-chave global aplica o mapa de política a todas as interfaces e a palavra-chave interface aplica a política a apenas uma interface. Somente uma política global é permitida. Para substituir a política global em uma interface, você pode aplicar uma política de serviço a essa interface. Você pode aplicar apenas um mapa de política a cada interface. Aqui está um exemplo:

ASA(config-pmap-c)#service-policy tcp_bypass_policy inside

- Permita o mesmo nível de segurança para o tráfego no ASA:

ASA(config)#same-security-traffic permit intra-interface

Aqui está um exemplo de configuração para o recurso de desvio de estado TCP no ASA:

!--- Configure the access list to specify the TCP traffic

!--- that needs to bypass inspection to improve the performance.

ASA(config)#access-list tcp_bypass extended permit tcp 192.168.2.0 255.255.255.0

192.168.1.0 255.255.255.0

!--- Configure the class map and specify the match parameter for the

!--- class map to match the interesting traffic.

ASA(config)#class-map tcp_bypass

ASA(config-cmap)#description "TCP traffic that bypasses stateful firewall"

ASA(config-cmap)#match access-list tcp_bypass

!--- Configure the policy map and specify the class map

!--- inside this policy map for the class map.

ASA(config-cmap)#policy-map tcp_bypass_policy

ASA(config-pmap)#class tcp_bypass

!--- Use the set connection advanced-options tcp-state-bypass

!--- command in order to enable TCP state bypass feature.

ASA(config-pmap-c)#set connection advanced-options tcp-state-bypass

!--- Use the service-policy policymap_name [ global | interface intf ]

!--- command in global configuration mode in order to activate a policy map

!--- globally on all interfaces or on a targeted interface.

ASA(config-pmap-c)#service-policy tcp_bypass_policy inside

!--- Permit same security level traffic on the ASA to support U-turning

ASA(config)#same-security-traffic permit intra-interface

Verificar

Digite o show conn para exibir o número de conexões TCP e UDP ativas e informações sobre as conexões de vários tipos. Para exibir o estado da conexão para o tipo de conexão designado, insira o comando show conn no modo EXEC privilegiado.

Note: Esse comando oferece suporte aos endereços IPv4 e IPv6. A saída exibida para as conexões que usam o recurso de desvio de estado TCP inclui o sinalizador b.

Aqui está um exemplo de saída:

ASA(config)show conn

1 in use, 3 most used

TCP tcp 10.1.1.1:49525 tcp 172.16.1.1:21, idle 0:01:10, bytes 230, flags b

Troubleshooting

Não há informações específicas de Troubleshooting para este recurso. Consulte estes documentos para obter informações gerais sobre solução de problemas de conectividade:

- Capturas de pacotes do ASA com CLI e Exemplo de Configuração do ASDM

- Fluxo de pacotes através do firewall Cisco ASA

Note: As conexões de desvio de estado TCP não são replicadas para a unidade em standby em um par de failover.

Mensagens de erro

O ASA exibe esta mensagem de erro mesmo depois que o recurso de desvio de estado de TCP é habilitado:

%PIX|ASA-4-313004:Denied ICMP type=icmp_type, from source_address oninterface interface_name to dest_address:no matching session

Os pacotes ICMP (Internet Control Message Protocol) são descartados pelo ASA devido às verificações de segurança adicionadas pelo recurso ICMP stateful. Normalmente, são respostas de eco ICMP sem uma solicitação de eco válida já passada pelo ASA ou mensagens de erro ICMP que não estão relacionadas a nenhuma sessão TCP, UDP ou ICMP atualmente estabelecida no ASA.

O ASA exibe esse log mesmo se o recurso de desvio de estado de TCP estiver habilitado porque a desabilitação dessa funcionalidade (ou seja, verificações das entradas de retorno de ICMP para o Tipo 3 na tabela de conexão) não é possível. No entanto, o recurso de desvio de estado TCP funciona corretamente.

Insira este comando para impedir o aparecimento destas mensagens:

hostname(config)#no logging message 313004

Informações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

15-Jun-2015 |

Versão inicial |

Colaborado por engenheiros da Cisco

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback