PIX/ASA 7.x ou posterior: Exemplo de Configuração de Conexão de Várias Redes Internas com a Internet

Contents

Introdução

Este documento fornece uma configuração de exemplo do PIX/ASA Security Appliance, versão 7.x e posteriores, com redes internas múltiplas conectadas à Internet (ou a uma rede externa) que usam a interface de linha de comando CCLI) ou o Security Device Manager (ASDM) 5.x e versões posteriores.

Consulte Establish and Troubleshoot Connectivity through the Cisco Security Appliance para obter informações sobre como estabelecer e solucionar problemas de conectividade através do PIX/ASA.

Consulte Utilização de Comandos nat, global, static, conduit e access-list e Redirecionamento de Porta (Encaminhamento) no PIX para obter informações sobre comandos PIX comuns.

Observação: Algumas opções em outras versões do ASDM podem ser diferentes das opções no ASDM 5.1. Consulte a documentação do ASDM para obter mais informações.

Pré-requisitos

Requisitos

Quando você adicionar mais de uma rede interna por trás de um PIX Firewall, lembre-se destes pontos:

-

O PIX não suporta endereçamento secundário.

-

Um roteador precisa ser usado atrás do PIX para obter o roteamento entre a rede existente e a rede recém-adicionada.

-

O gateway padrão de todos os hosts precisa apontar para o roteador interno.

-

Adicione uma rota padrão no roteador interno que aponte para o PIX.

-

Limpe o cache do Address Resolution Protocol (ARP) no roteador interno.

Consulte Permitindo o Acesso HTTPS para o ASDM para permitir que o dispositivo seja configurado pelo ASDM.

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

-

PIX Security Appliance 515E com versão de software 7.1

-

ASDM 5.1

-

Roteadores Cisco com Cisco IOS® Software Release 12.3(7)T

Observação: este documento foi certificado novamente com o software PIX/ASA versão 8.x e Cisco IOS Software Release 12.4.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a sua rede estiver ativa, certifique-se de que entende o impacto potencial de qualquer comando.

Produtos Relacionados

Essa configuração também pode ser usada com o Cisco ASA Security Appliance versão 7.x ou posterior.

Conventions

Consulte as Convenções de Dicas Técnicas da Cisco para obter mais informações sobre convenções de documentos.

Configurar

Nesta seção, você encontrará informações para configurar os recursos descritos neste documento.

Nota: Use a Command Lookup Tool (somente clientes registrados) para obter mais informações sobre os comandos usados nesta seção.

Os esquemas de endereçamento IP usados nesta configuração não são legalmente roteáveis na Internet. Eles são endereços RFC 1918 que foram usados em um ambiente de laboratório.

Informações de Apoio

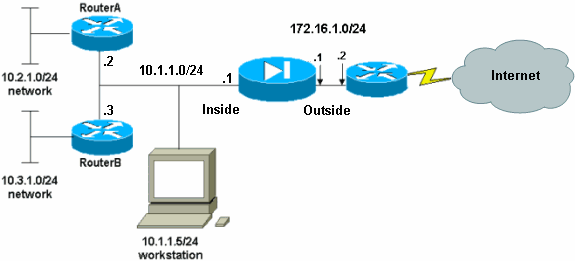

Neste cenário, há três redes internas (10.1.1.0/24, 10.2.1.0/24 e 10.3.1.0/24) a serem conectadas à Internet (ou a uma rede externa) através do PIX. As redes internas são conectadas à interface interna do PIX. A conectividade com a Internet ocorre através de um roteador que está conectado à interface externa do PIX. O PIX tem o endereço IP 172.16.1.1/24.

As rotas estáticas são usadas para rotear os pacotes das redes internas para a Internet e vice-versa. Em vez de usar as rotas estáticas, você também pode usar um protocolo de roteamento dinâmico, como o RIP (Routing Information Protocol) ou o OSPF (Open Shortest Path First).

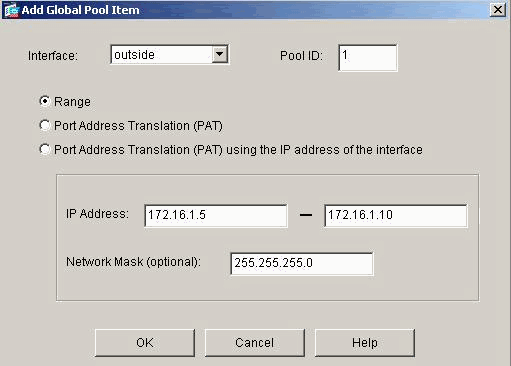

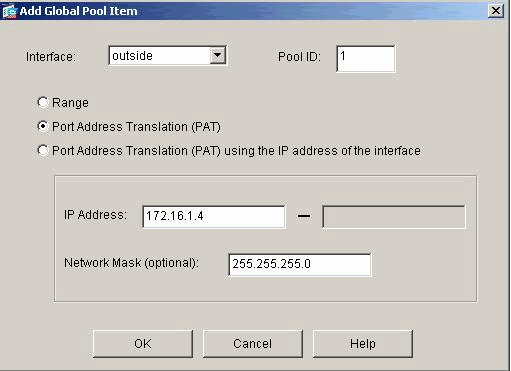

Os hosts internos se comunicam com a Internet convertendo as redes internas no PIX usando o NAT dinâmico (pool de endereços IP - 172.16.1.5 a 172.16.1.10 ). Se o pool de endereços IP estiver esgotado, o PIX executará PAT (usando o endereço IP 172.16.1.4) nos hosts internos para acessar a Internet.

Consulte Instruções NAT e PAT do PIX/ASA 7.x para obter mais informações sobre NAT/PAT.

Observação: se o NAT estático usar o endereço IP externo (global_IP) para converter, isso poderá causar uma conversão. Assim, use a palavra chave interface em vez do endereço IP na tradução estática.

Diagrama de Rede

Este documento utiliza a seguinte configuração de rede:

O gateway padrão dos hosts na rede 10.1.1.0 aponta para o RoteadorA. É adicionada uma rota padrão no RouterB que aponta para o RouterA. O roteador A tem uma rota padrão que aponta para a interface dentro do PIX.

Configurações

Este documento utiliza as seguintes configurações:

| Configuração do Roteador A |

|---|

RouterA#show running-config Building configuration... Current configuration : 1151 bytes ! version 12.4 service config service timestamps debug uptime service timestamps log uptime no service password-encryption ! hostname RouterA ! interface Ethernet2/0 ip address 10.2.1.1 255.255.255.0 half-duplex ! interface Ethernet2/1 ip address 10.1.1.2 255.255.255.0 half-duplex ! ip classless ip route 0.0.0.0 0.0.0.0 10.1.1.1 ip route 10.3.1.0 255.255.255.0 10.1.1.3 ! ! line con 0 line aux 0 line vty 0 4 ! end RouterA# |

| Configuração do roteador B |

|---|

RouterB#show running-config Building configuration... Current configuration : 1132 bytes ! version 12.4 service config service timestamps debug datetime msec service timestamps log datetime msec no service password-encryption ! hostname RouterB ! interface FastEthernet0/0 ip address 10.1.1.3 255.255.255.0 speed auto ! interface Ethernet1/0 ip address 10.3.1.1 255.255.255.0 half-duplex ! ip classless ip route 0.0.0.0 0.0.0.0 10.1.1.2 ! control-plane ! ! line con 0 line aux 0 line vty 0 4 ! end RouterB# |

Se você quiser usar o ASDM para a configuração do PIX Security Appliance, mas não tiver inicializado o dispositivo, conclua estas etapas:

-

Use o console para se conectar ao PIX.

-

A partir de uma configuração limpa, use os prompts interativos para ativar o ASDM para o gerenciamento do PIX a partir da estação de trabalho 10.1.1.5.

| Configuração do PIX Security Appliance 7.1 |

|---|

Pre-configure Firewall now through interactive prompts [yes]? yes

Firewall Mode [Routed]:

Enable password [<use current password>]: cisco

Allow password recovery [yes]?

Clock (UTC):

Year [2005]:

Month [Mar]:

Day [15]:

Time [05:40:35]: 14:45:00

Inside IP address: 10.1.1.1

Inside network mask: 255.255.255.0

Host name: OZ-PIX

Domain name: cisco.com

IP address of host running Device Manager: 10.1.1.5

The following configuration will be used:

Enable password: cisco

Allow password recovery: yes

Clock (UTC): 14:45:00 Mar 15 2005

Firewall Mode: Routed

Inside IP address: 10.1.1.1

Inside network mask: 255.255.255.0

Host name: OZ-PIX

Domain name: cisco.com

IP address of host running Device Manager: 10.1.1.5

Use this configuration and write to flash? yes

INFO: Security level for "inside" set to 100 by default.

Cryptochecksum: a0bff9bb aa3d815f c9fd269a 3f67fef5

965 bytes copied in 0.880 secs

INFO: converting 'fixup protocol dns maximum-length 512' to MPF commands

INFO: converting 'fixup protocol ftp 21' to MPF commands

INFO: converting 'fixup protocol h323_h225 1720' to MPF commands

INFO: converting 'fixup protocol h323_ras 1718-1719' to MPF commands

INFO: converting 'fixup protocol netbios 137-138' to MPF commands

INFO: converting 'fixup protocol rsh 514' to MPF commands

INFO: converting 'fixup protocol rtsp 554' to MPF commands

INFO: converting 'fixup protocol sip 5060' to MPF commands

INFO: converting 'fixup protocol skinny 2000' to MPF commands

INFO: converting 'fixup protocol smtp 25' to MPF commands

INFO: converting 'fixup protocol sqlnet 1521' to MPF commands

INFO: converting 'fixup protocol sunrpc_udp 111' to MPF commands

INFO: converting 'fixup protocol tftp 69' to MPF commands

INFO: converting 'fixup protocol sip udp 5060' to MPF commands

INFO: converting 'fixup protocol xdmcp 177' to MPF commands

Type help or '?' for a list of available commands.

OZ-PIX> |

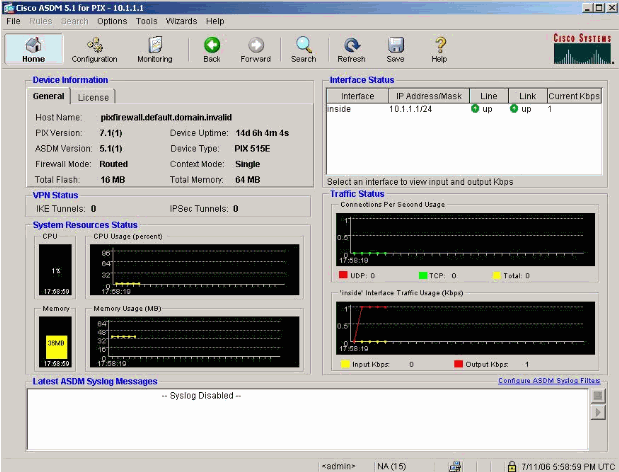

Configuração de PIX usando ASDM

Conclua estas etapas para configurar por meio da GUI do ASDM:

-

Na estação de trabalho 10.1.1.5, abra um navegador da Web para usar o ADSM (neste exemplo, https://10.1.1.1).

-

Clique em yes nos prompts do certificado.

-

Efetue login com a senha de ativação (enable password), conforme configurado anteriormente.

-

Se esta for a primeira vez que o ASDM é executado no PC, você será solicitado a usar o ASDM Launcher ou o ASDM como um aplicativo Java. Neste exemplo, o Iniciador do ASDM é selecionado e instalado.

-

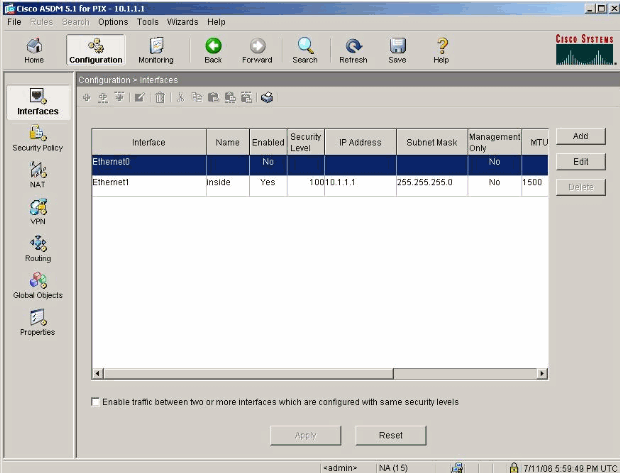

Vá para a janela ASDM Home e clique em Configuration.

-

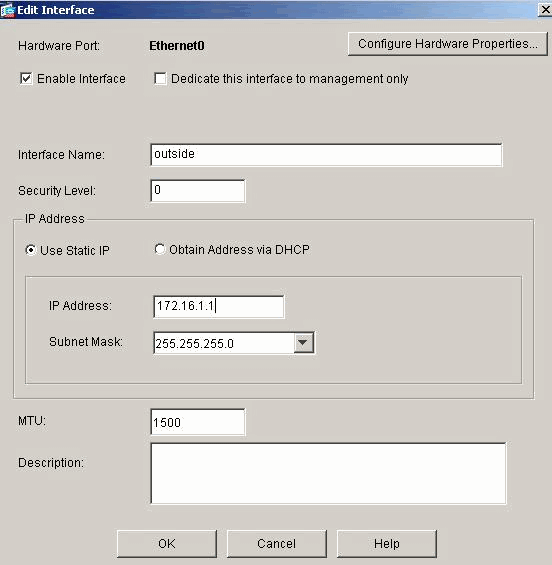

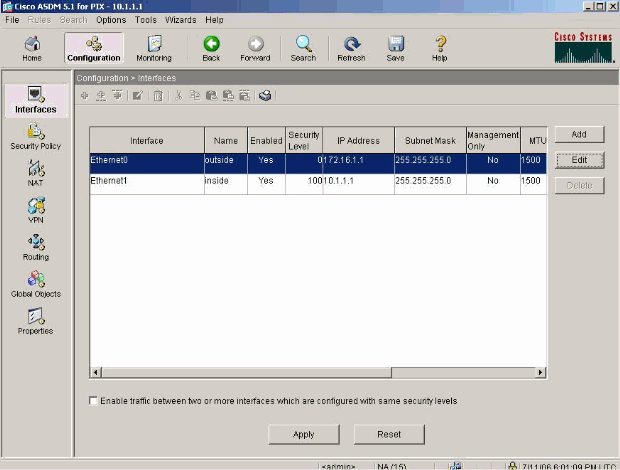

Escolha Interface > Edit para configurar a interface externa.

-

Insira os detalhes da interface e clique em OK quando terminar.

-

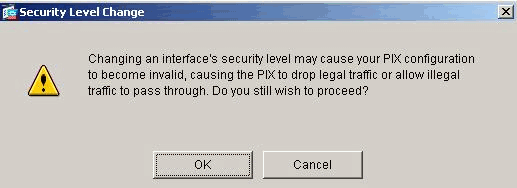

Clique em OK na caixa de diálogo Alteração do nível de segurança.

-

Clique em Apply para aceitar a configuração da interface. A configuração também é empurrada no PIX.

-

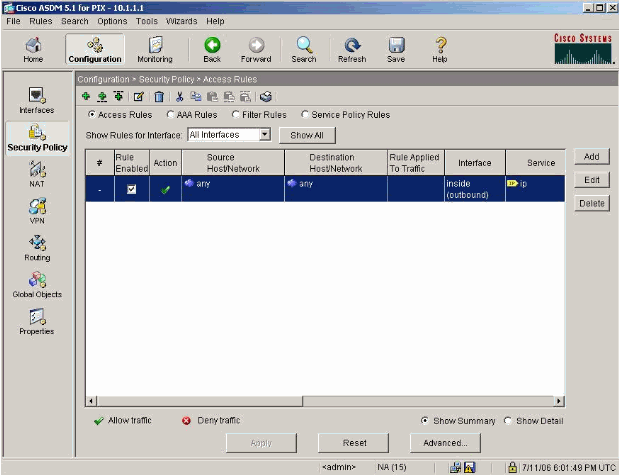

Escolha Security Policy na guia Features para revisar a regra de política de segurança usada. Neste exemplo, a regra interna padrão é usada.

-

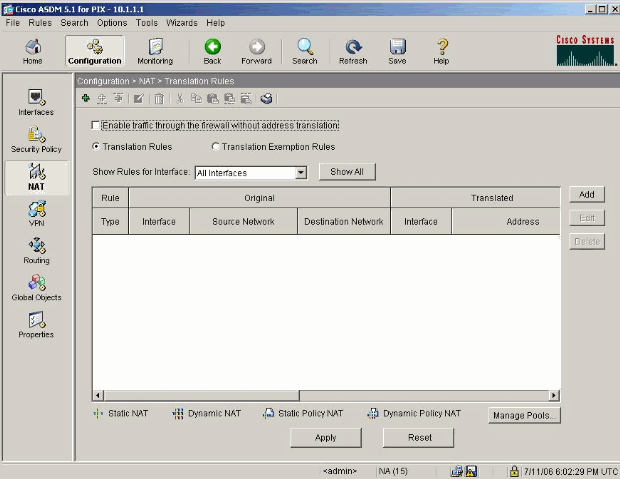

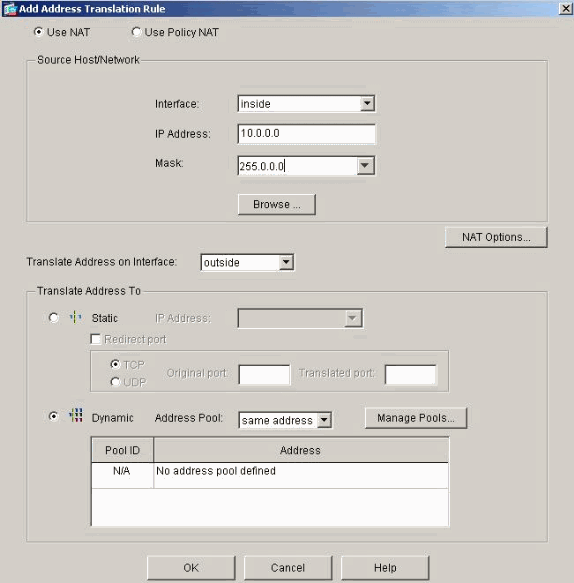

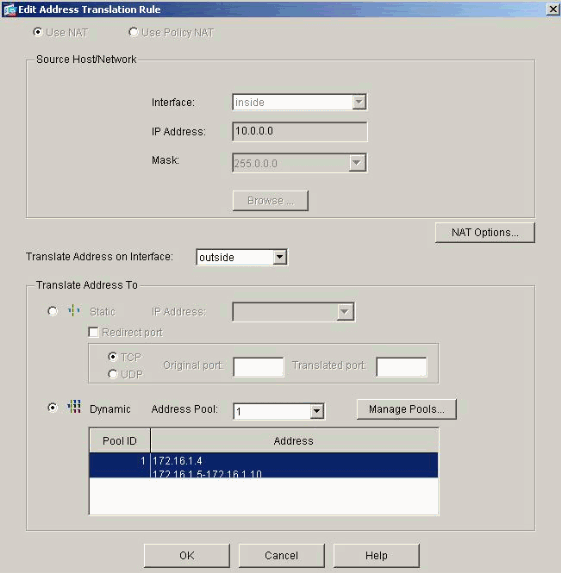

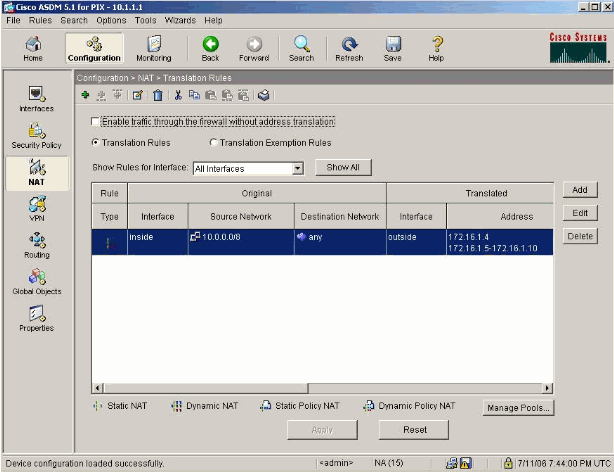

Neste exemplo, o NAT é usado. Desmarque a caixa de seleção Enable traffic through the firewall without address translation e clique em Add para configurar a regra NAT.

-

Configure a rede de origem. Neste exemplo, 10.0.0.0 é usado para o endereço IP e 255.0.0.0 é usado para a máscara.

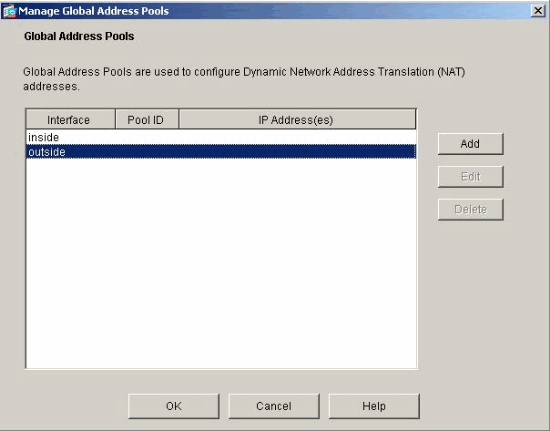

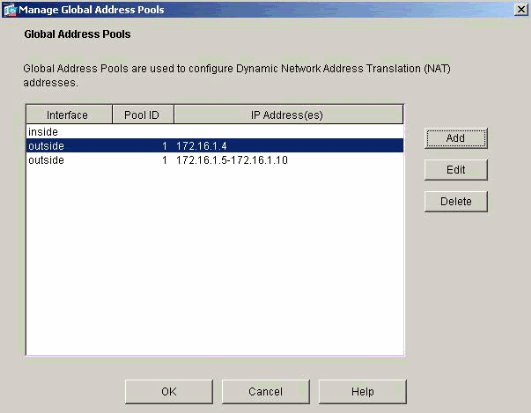

Clique em Manage Pools para definir os endereços do pool de NAT.

-

Selecione a interface externa e clique em Add.

-

Neste exemplo, um conjunto de endereços Range e PAT é configurado. Configure o endereço do pool NAT do intervalo e clique em OK.

-

Selecione a interface externa na etapa 13 para configurar o endereço PAT. Clique em OK.

Clique em OK para continuar.

-

Na janela Editar regra de conversão de endereço, selecione o ID do pool a ser usado pela rede de origem configurada. Click OK.

-

Clique em Apply para enviar a regra NAT configurada para o PIX.

-

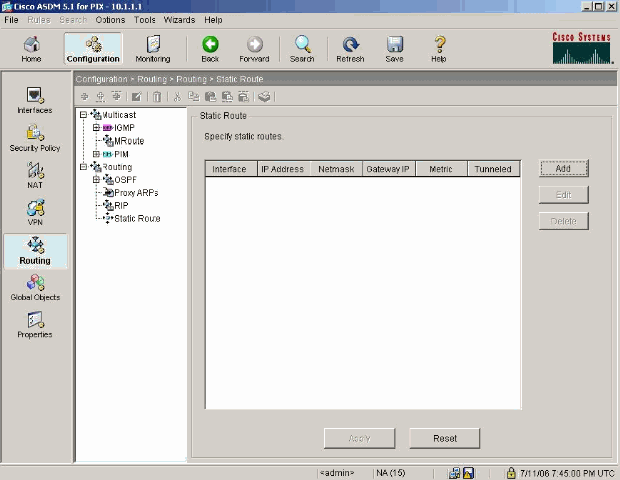

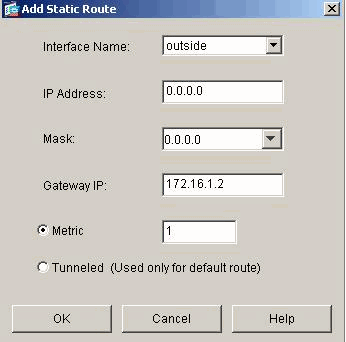

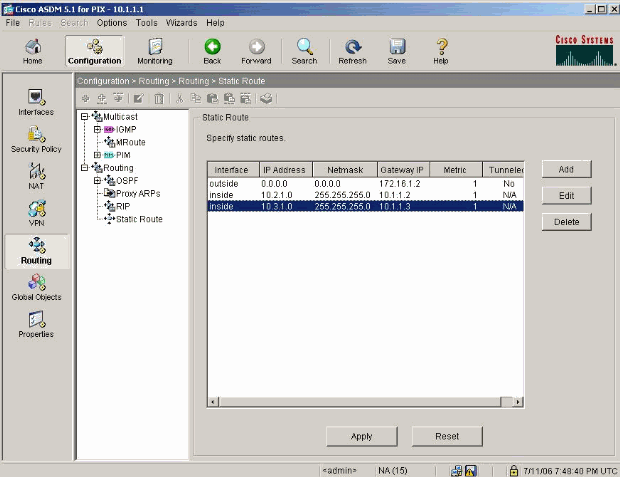

Neste exemplo, são usadas rotas estáticas. Clique em Routing, escolha Static Route e clique em Add.

-

Configure o gateway padrão e clique em OK.

-

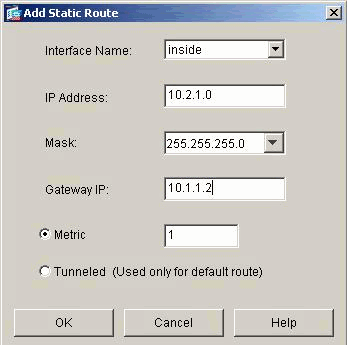

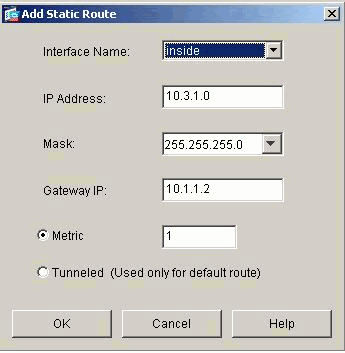

Clique em Add e adicione as rotas às redes internas.

-

Confirme se as rotas corretas estão configuradas e clique em Apply.

Configuração de PIX usando CLI

A configuração através da GUI do ASDM está concluída.

Você pode ver esta configuração através do CLI:

| PIX Security Appliance CLI |

|---|

pixfirewall(config)#write terminal PIX Version 7.0(0)102 names ! interface Ethernet0 nameif outside security-level 0 ip address 172.16.1.1 255.255.255.0 ! interface Ethernet1 nameif inside security-level 100 ip address 10.1.1.1 255.255.255.0 !--- Assign name and IP address to the interfaces enable password 2KFQnbNIdI.2KYOU encrypted passwd 2KFQnbNIdI.2KYOU encrypted asdm image flash:/asdmfile.50073 no asdm history enable arp timeout 14400 nat-control !--- Enforce a strict NAT for all the traffic through the Security appliance global (outside) 1 172.16.1.5-172.16.1.10 netmask 255.255.255.0 !--- Define a pool of global addresses 172.16.1.5 to 172.16.1.10 with !--- NAT ID 1 to be used for NAT global (outside) 1 172.16.1.4 netmask 255.255.255.0 !--- Define a single IP address 172.16.1.4 with NAT ID 1 to be used for PAT nat (inside) 1 10.0.0.0 255.0.0.0 !--- Define the inside networks with same NAT ID 1 used in the global command for NAT route inside 10.3.1.0 255.255.255.0 10.1.1.3 1 route inside 10.2.1.0 255.255.255.0 10.1.1.2 1 !--- Configure static routes for routing the packets towards the internal network route outside 0.0.0.0 0.0.0.0 172.16.1.2 1 !--- Configure static route for routing the packets towards the Internet (or External network) timeout xlate 3:00:00 timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02 sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00 sip 0:30:00 sip_media 0:02:00 timeout uauth 0:05:00 absolute http server enable !--- Enable the HTTP server on PIX for ASDM access http 10.1.1.5 255.255.255.255 inside !--- Enable HTTP access from host 10.1.1.5 to configure PIX using ASDM (GUI) ! !--- Output suppressed ! ! Cryptochecksum:a0bff9bbaa3d815fc9fd269a3f67fef5 : end |

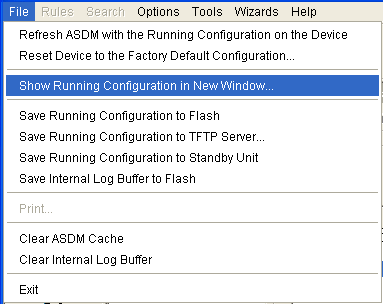

Escolha File > Show Running Configuration in New Window para visualizar a configuração CLI no ASDM.

Verificar

No momento, não há procedimento de verificação disponível para esta configuração.

Troubleshooting

Comandos para Troubleshooting

A Output Interpreter Tool ( somente clientes registrados) (OIT) oferece suporte a determinados comandos show. Use a OIT para exibir uma análise da saída do comando show.

Nota:Consulte Informações Importantes sobre Comandos de Depuração antes de usar comandos debug.

-

debug icmp trace — Mostra se as solicitações ICMP dos hosts alcançam o PIX. Para executar essa depuração, você precisa adicionar o comando access-list para permitir o ICMP em sua configuração.

-

logging buffer debugging — Mostra as conexões estabelecidas e negadas aos hosts que passam pelo PIX. As informações são armazenadas no buffer de registro do PIX e você pode ver a saída com o comando show log.

Procedimento de Troubleshooting

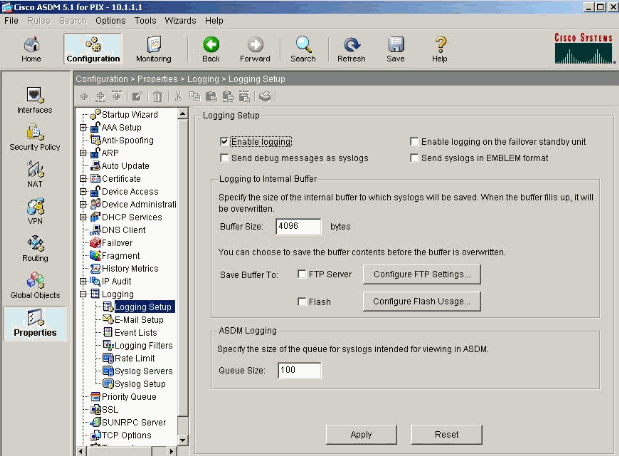

O ASDM pode ser usado para ativar o registro e também para exibir os registros:

-

Escolha Configuration > Properties > Logging > Logging Setup, marque Enable Logging e clique em Apply.

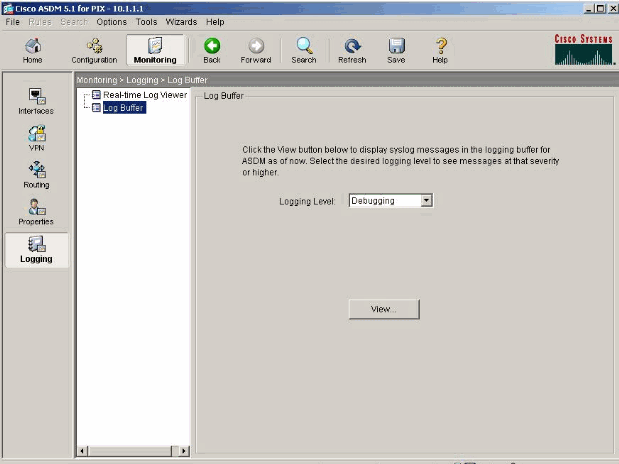

-

Escolha Monitoring > Logging > Log Buffer > Logging Level e escolha Logging Buffer na lista suspensa. Clique em Exibir.

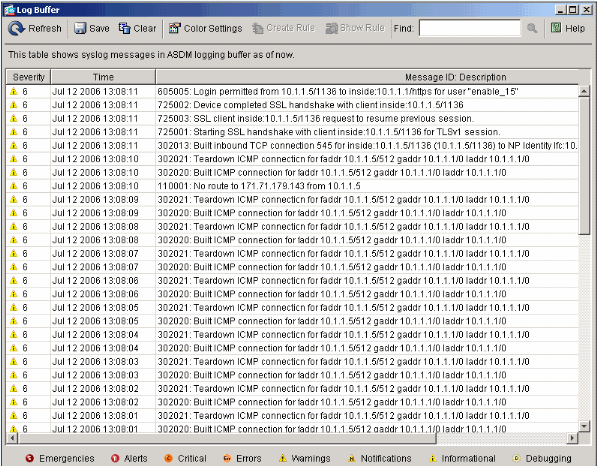

-

Aqui está um exemplo do Buffer de Log:

Não é possível acessar sites por nome

Em determinados cenários, as redes internas não podem acessar os sites da Internet usando o nome (funciona com o endereço IP) no navegador da Web. Esse problema é comum e geralmente ocorre se o servidor DNS não estiver definido, especialmente nos casos em que o PIX/ASA é o servidor DHCP. Além disso, isso pode ocorrer em casos em que o PIX/ASA não consegue enviar o servidor DNS ou se o servidor DNS não está acessível.

Informações Relacionadas

- Cisco PIX 500 Series Security Appliances

- Dispositivos de segurança adaptáveis Cisco ASA 5500 Series

- Referências do comando Cisco Secure PIX Firewall

- Cisco Adaptive Security Device Manager

- Troubleshooting e Alertas do Cisco Adaptive Security Device Manager (ASDM)

- Solicitações de Comentários (RFCs)

- Suporte Técnico e Documentação - Cisco Systems

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

27-Jan-2005 |

Versão inicial |

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback