Introdução

Este documento descreve como permitir que o Cisco AnyConnect Secure Mobility Client acesse a LAN local enquanto estiver conectado a um Cisco ASA.

Pré-requisitos

Requisitos

Este documento supõe que já existe uma configuração de VPN de acesso remoto funcional no Cisco Adaptive Security Appliance (ASA).

Consulte o CLI Book 3: Cisco ASA Series VPN CLI Configuration Guide, 9.17 para obter assistência de configuração se necessário.

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Cisco ASA 5500 Series versão 9(2)1

- Cisco Adaptive Security Device Manager (ASDM) versão 7.1(6)

- Cisco AnyConnect Secure Mobility Client versão 3.1.05152

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

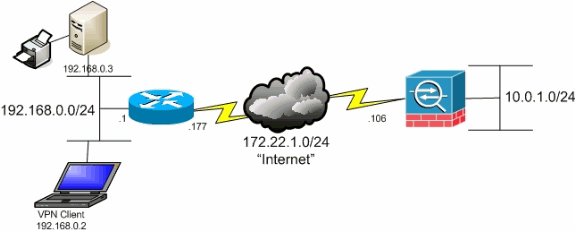

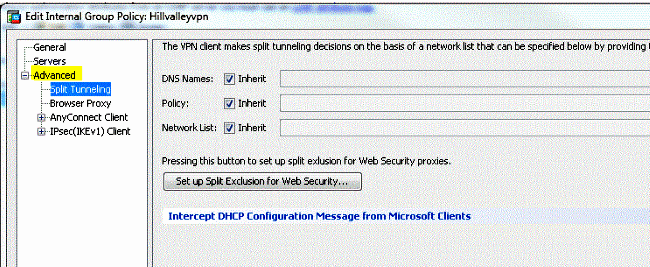

Diagrama de Rede

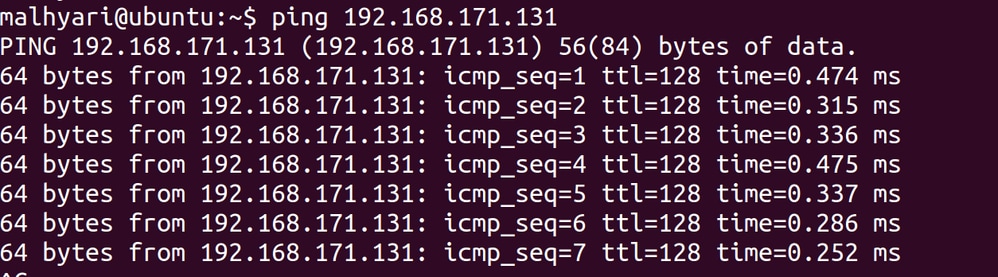

O cliente está localizado em uma rede típica de Small Office/Home Office (SOHO) e se conecta pela Internet ao escritório principal.

Informações de Apoio

Essa configuração permite que o Cisco AnyConnect Secure Mobility Client tenha acesso seguro a recursos corporativos via IPsec, Secure Sockets Layer (SSL) ou Internet Key Exchange Version 2 (IKEv2) e ainda oferece ao cliente a capacidade de realizar atividades como imprimir onde o cliente está localizado. Se for permitido, o tráfego destinado para a Internet ainda será encapsulado para o ASA.

Ao contrário de um cenário clássico de tunelamento dividido, em que todo o tráfego da Internet é enviado sem criptografia, quando você ativa o acesso à LAN local para clientes VPN, ele permite que esses clientes se comuniquem sem criptografia apenas com os dispositivos na rede em que estão localizados. Por exemplo, um cliente que tem acesso à LAN local enquanto está conectado ao ASA de casa pode imprimir em sua própria impressora, mas não pode acessar a Internet, a menos que primeiro envie o tráfego pelo túnel.

Uma lista de acesso é usada para permitir o acesso à LAN local da mesma forma que o tunelamento dividido é configurado no ASA. No entanto, ao contrário do cenário de tunelamento dividido, essa lista de acesso não define quais redes devem ser criptografadas. Em vez disso, ele define quais redes não devem ser criptografadas. Além disso, diferentemente do cenário de tunelamento dividido, as redes reais na lista não precisam ser conhecidas. Em vez disso, o ASA fornece uma rede padrão de 0.0.0.0/255.255.255.255, que é considerada a LAN local do cliente.

Observação: esta não é uma configuração para tunelamento dividido em que o cliente tem acesso não criptografado à Internet enquanto está conectado ao ASA. Consulte Set the Split-Tunneling Policy no CLI Book 3: Cisco ASA Series VPN CLI Configuration Guide, 9.17 para obter informações sobre como configurar o tunelamento dividido no ASA.

Observação: quando o cliente está conectado e configurado para acesso à LAN local, você não pode imprimir ou navegar pelo nome na LAN local. No entanto, você pode pesquisar ou imprimir por endereço IP. Consulte a seção Solução de problemas deste documento para obter mais informações, bem como soluções alternativas para essa situação.

Configurar o acesso de LAN local para o AnyConnect Secure Mobility Client

Conclua estas tarefas para permitir que os Cisco AnyConnect Secure Mobility Clients acessem sua LAN local enquanto estiverem conectados ao ASA:

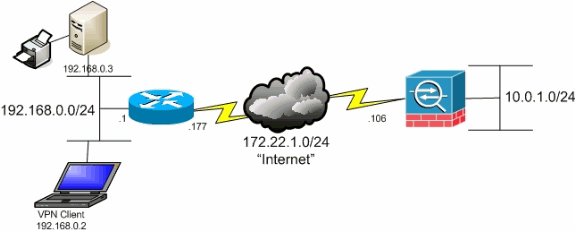

Configure o ASA por meio do ASDM

Conclua estas etapas no ASDM para permitir que os clientes VPN tenham acesso à LAN local, enquanto estiverem conectados ao ASA:

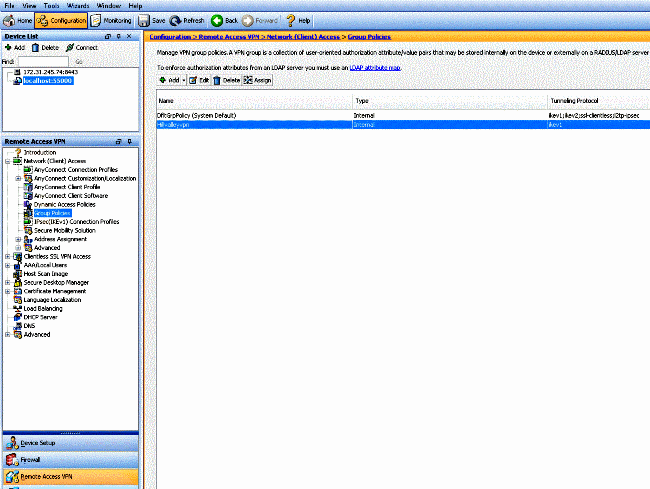

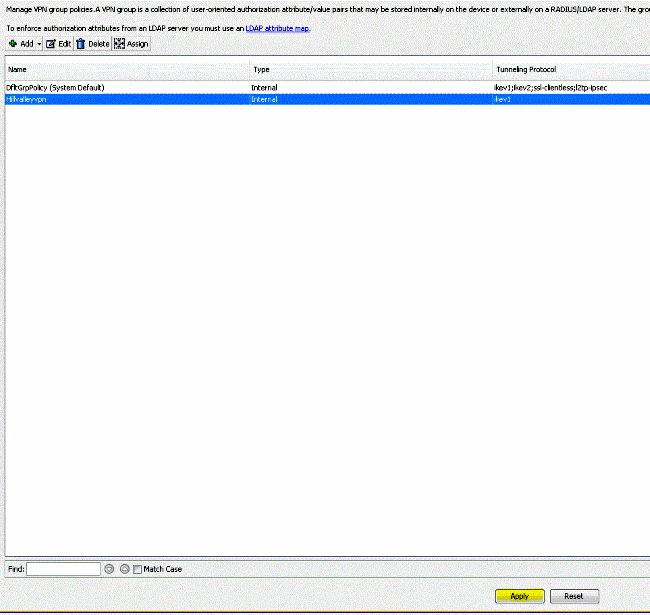

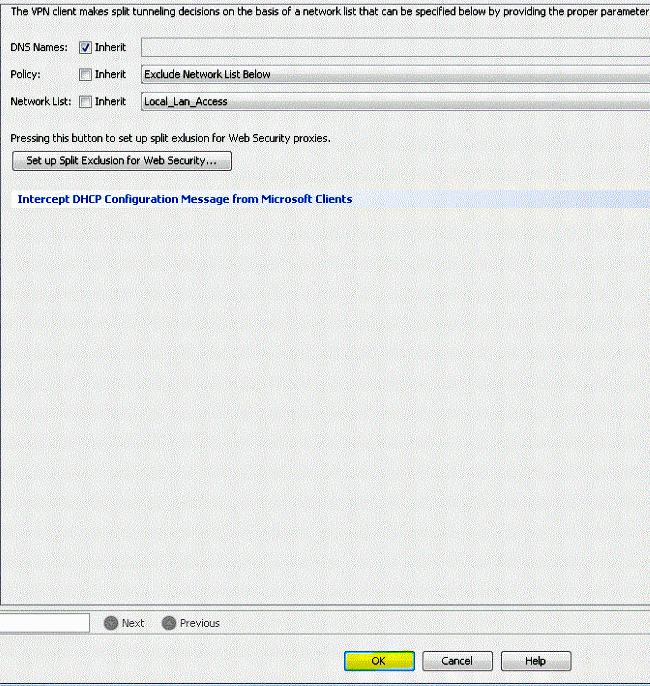

- Escolha

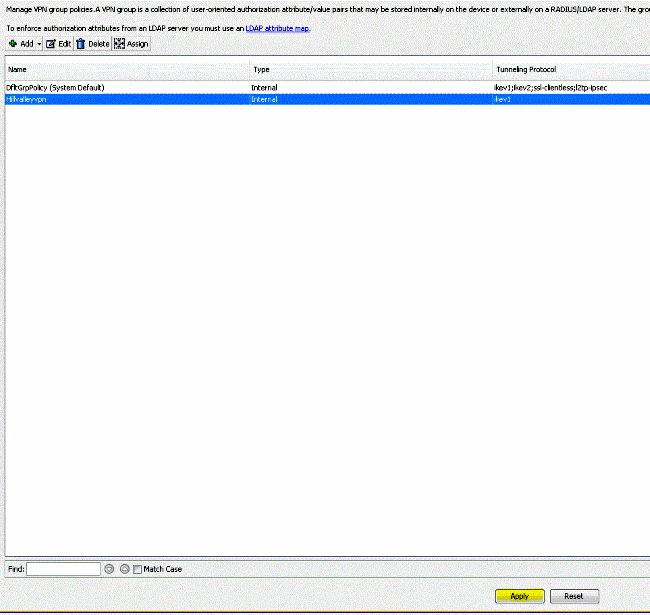

Configuration > Remote Access VPN > Network (Client) Access > Group Policy e selecione a Diretiva de Grupo na qual deseja habilitar o acesso à LAN local. Clique em Edit.

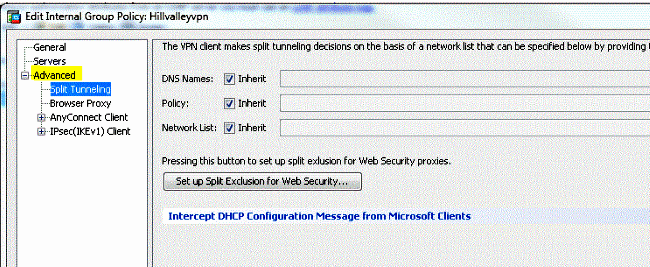

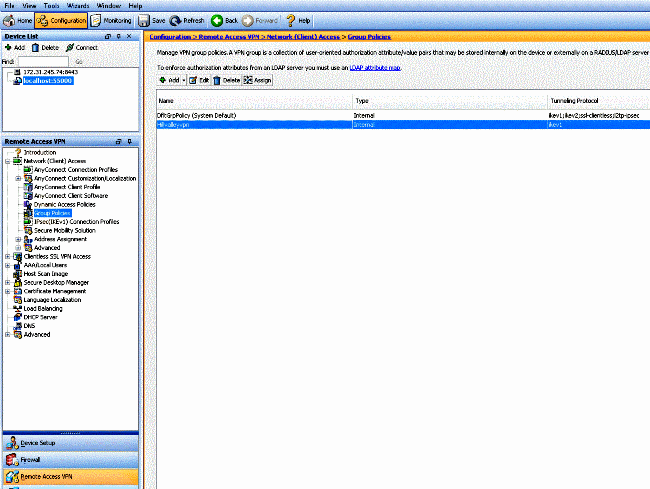

- Ir para.

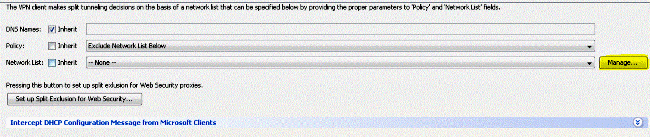

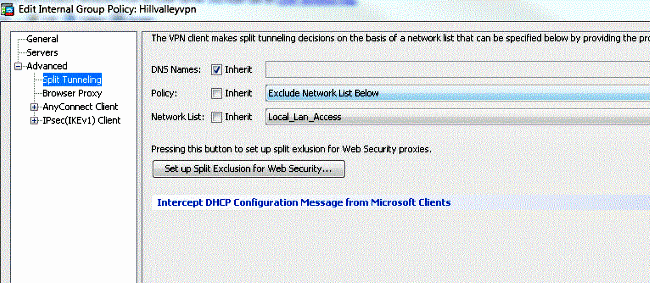

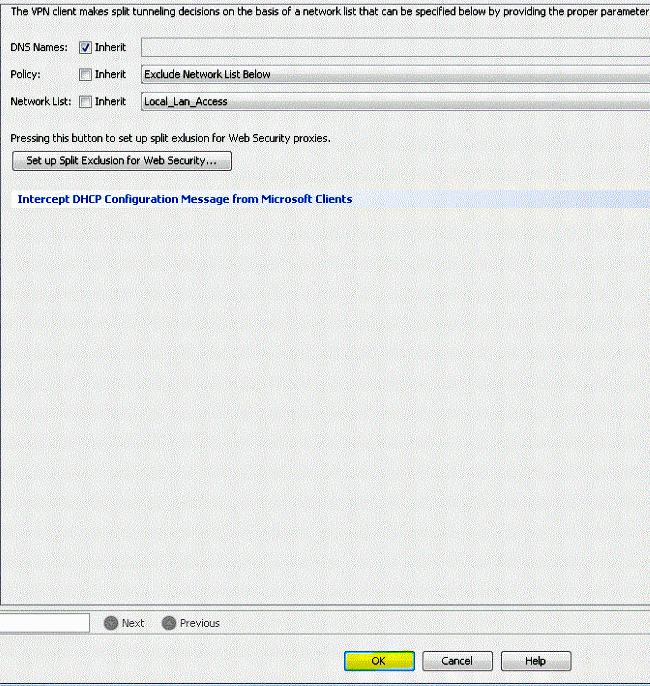

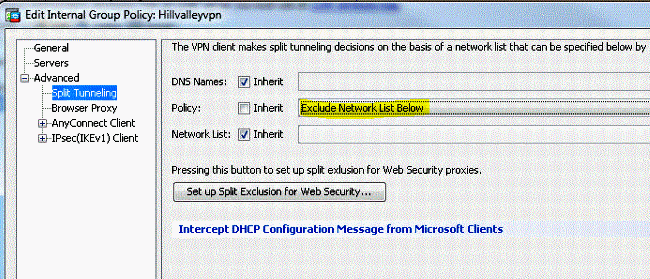

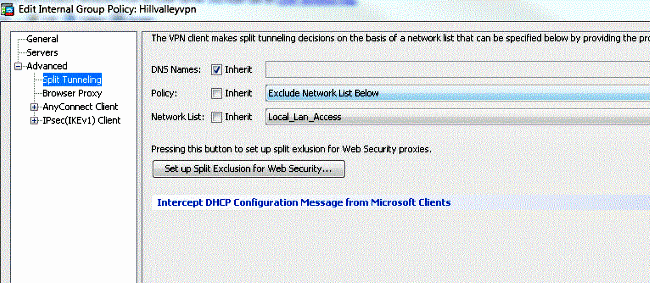

Advanced > Split Tunneling

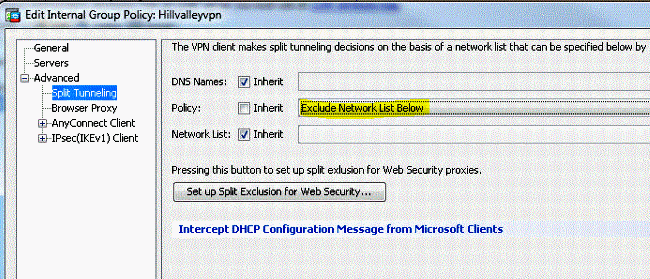

- Desmarque a caixa de seleção

Inherit Política e escolha Exclude Network List Below.

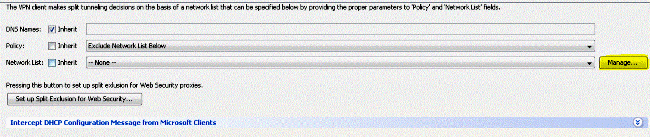

- Desmarque a caixa de seleção

Inherit Network List e clique em Manage para iniciar o Access Control List (ACL) Manager.

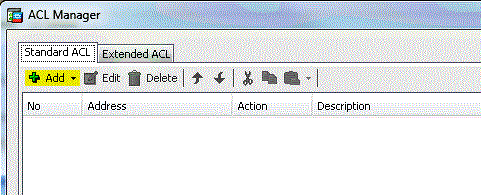

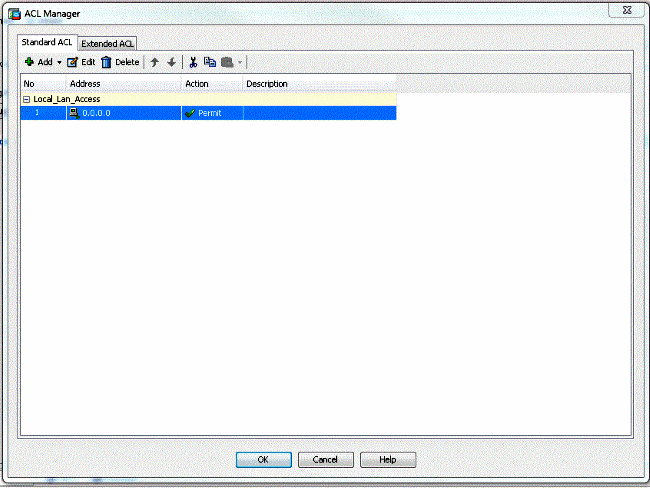

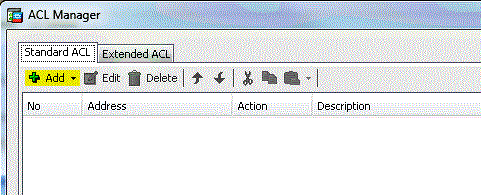

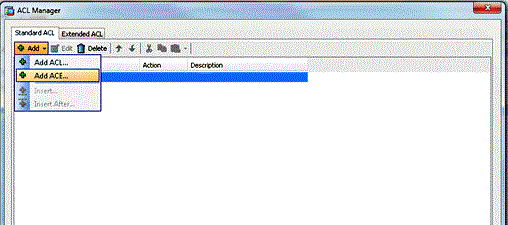

- No ACL Manager, escolha

Add > Add ACL... para criar uma nova lista de acesso.

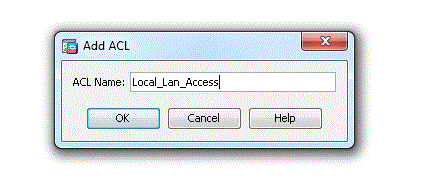

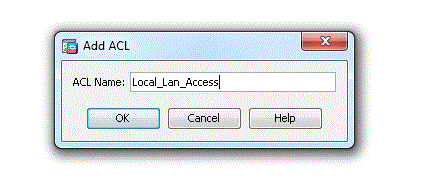

- Forneça um nome para a ACL e clique em

OK.

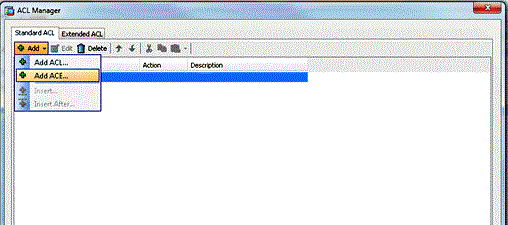

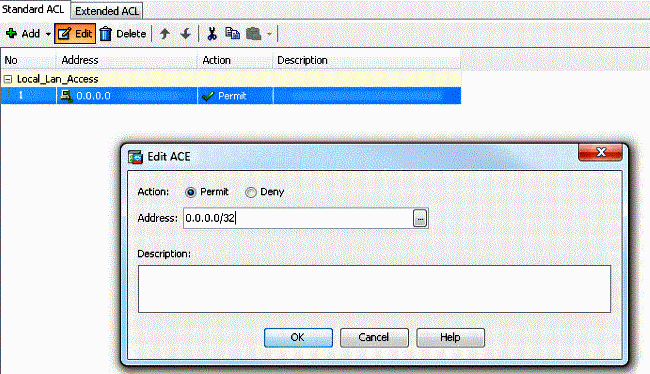

- Depois que a ACL for criada, escolha

Add > Add ACE... para adicionar uma entrada de controle de acesso (ACE).

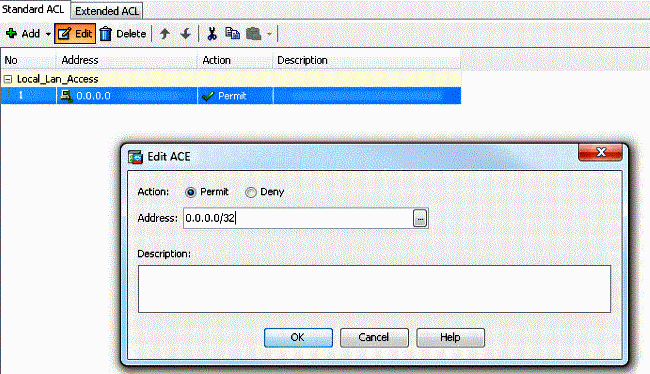

- Defina a ACE que corresponde à LAN local do cliente.

- Escolha

Permit.

- Escolha um endereço IP de 0.0.0.0

- Escolha uma Máscara de rede de /32.

- (Opcional) Forneça uma descrição.

- Clique em

OK.

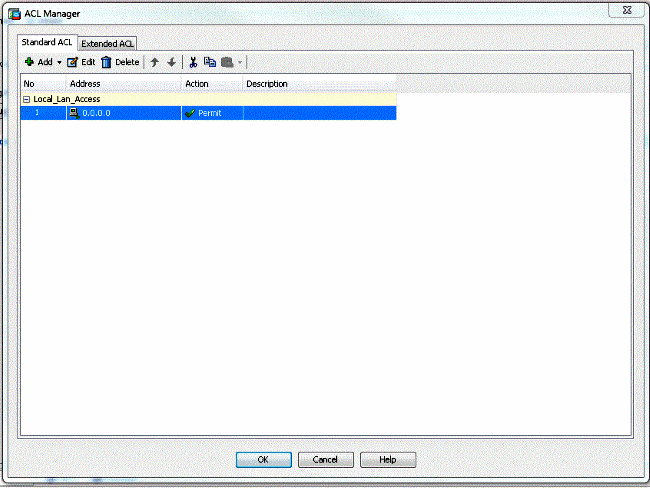

- Clique

OK em para sair do ACL Manager.

- Verifique se a ACL que você acabou de criar está selecionada para a Lista de redes de túnel dividido.

- Clique

OK para retornar à configuração da Diretiva de Grupo.

- Clique em

Apply e em Send (se necessário) para enviar os comandos para o ASA.

Configure o ASA por meio da CLI

Em vez de usar o ASDM, você pode concluir essas etapas na CLI do ASA para permitir que os clientes VPN tenham acesso à LAN local, enquanto estiverem conectados ao ASA:

- Entre no modo de configuração.

ciscoasa>enable

Password:

ciscoasa#configure terminal

ciscoasa(config)#

- Crie a lista de acesso para permitir acesso à LAN local.

ciscoasa(config)#access-list Local_LAN_Access remark Client Local LAN Access

ciscoasa(config)#access-list Local_LAN_Access standard permit host 0.0.0.0

- Insira o modo de configuração da Política de grupo para a política que você deseja modificar.

ciscoasa(config)#group-policy hillvalleyvpn attributes

ciscoasa(config-group-policy)#

- Especifique a política de túnel dividido. Nesse caso, a política é

excludespecified.

ciscoasa(config-group-policy)#split-tunnel-policy excludespecified

- Especifique a lista de acesso de túnel dividido. Nesse caso, a lista é

Local_LAN_Access.

ciscoasa(config-group-policy)#split-tunnel-network-list value Local_LAN_Access

- Emita este comando:

ciscoasa(config)#tunnel-group hillvalleyvpn general-attributes

- Associe a política de grupo ao grupo de túneis.

ciscoasa(config-tunnel-ipsec)# default-group-policy hillvalleyvpn

- Saia dos dois modos de configuração.

ciscoasa(config-group-policy)#exit

ciscoasa(config)#exit

ciscoasa#

- Salve a configuração na RAM não volátil (NVRAM) e pressione

Enter quando solicitado para especificar o nome do arquivo de origem.

ciscoasa#copy running-config startup-config

Source filename [running-config]?

Cryptochecksum: 93bb3217 0f60bfa4 c36bbb29 75cf714a

3847 bytes copied in 3.470 secs (1282 bytes/sec)

ciscoasa#

Configure o Cisco AnyConnect Secure Mobility Client

Para configurar o Cisco AnyConnect Secure Mobility Client, consulte a seção Configurar conexões do AnyConnect do Guia de configuração de CLI de VPN do Cisco ASA Series, 9.17.

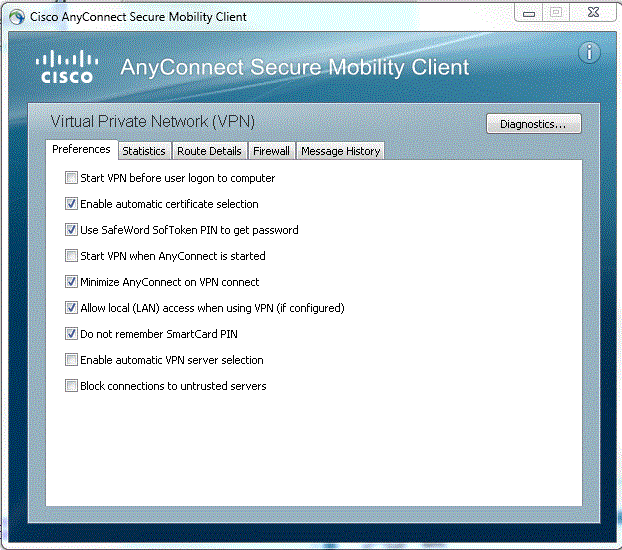

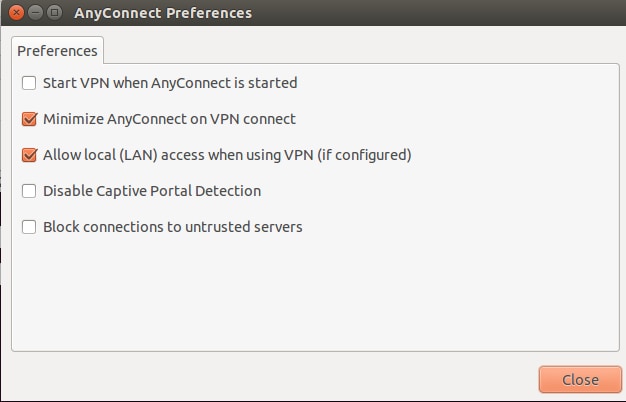

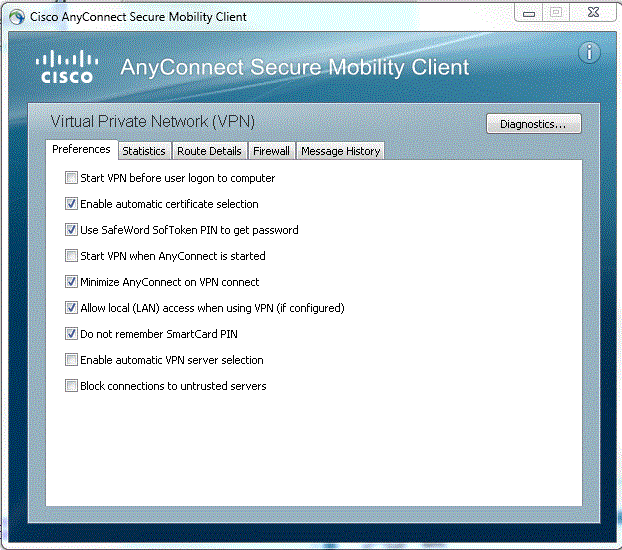

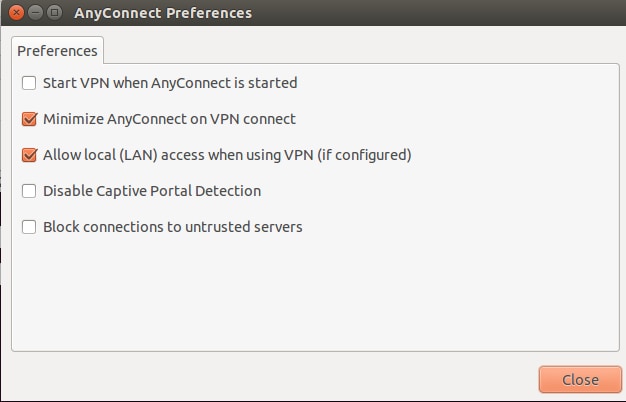

O tunelamento Split-exclude requer que você habilite AllowLocalLanAccess no AnyConnect Client. Todo o tunelamento split-exclude é considerado como acesso à LAN local. Para usar o recurso de exclusão do tunelamento dividido, você deve habilitar a preferência nas AllowLocalLanAccess preferências do AnyConnect VPN Client. Por padrão, o acesso à LAN local está desativado.

Para permitir o acesso à LAN local e, portanto, o tunelamento split-exclude, um administrador de rede pode ativá-lo no perfil ou os usuários podem ativá-lo nas configurações de preferências (consulte a imagem na próxima seção). Para permitir o acesso à LAN local, um usuário seleciona a caixa de seleção se a separação de túneis estiver habilitada no gateway seguro e estiver configurada com a Allow Local LAN access política split-tunnel-policy exclude specified . Além disso, você pode configurar o Perfil de cliente VPN se o acesso à LAN local for permitido com

true

.

Preferências do usuário

Estas são as seleções que você deve fazer na guia Preferências no Cisco AnyConnect Secure Mobility Client para permitir o acesso à LAN local.

No Linux

Exemplo de perfil XML

Este é um exemplo de como configurar o perfil do cliente VPN com XML.

<?xml version="1.0" encoding="UTF-8"?>

<AnyConnectProfile xmlns="http://schemas.xmlsoap.org/encoding/"

xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xsi:schemaLocation="http://schemas.xmlsoap.org/encoding/ AnyConnectProfile.xsd">

<ClientInitialization>

<UseStartBeforeLogon UserControllable="true">false</UseStartBeforeLogon>

<AutomaticCertSelection UserControllable="true">false</AutomaticCertSelection>

<ShowPreConnectMessage>false</ShowPreConnectMessage>

<CertificateStore>All</CertificateStore>

<CertificateStoreOverride>false</CertificateStoreOverride>

<ProxySettings>Native</ProxySettings>

<AllowLocalProxyConnections>true</AllowLocalProxyConnections>

<AuthenticationTimeout>12</AuthenticationTimeout>

<AutoConnectOnStart UserControllable="true">false</AutoConnectOnStart>

<MinimizeOnConnect UserControllable="true">true</MinimizeOnConnect>

<LocalLanAccess UserControllable="true">true</LocalLanAccess>

<ClearSmartcardPin UserControllable="true">true</ClearSmartcardPin>

<IPProtocolSupport>IPv4,IPv6</IPProtocolSupport>

<AutoReconnect UserControllable="false">true

<AutoReconnectBehavior UserControllable="false">DisconnectOnSuspend

</AutoReconnectBehavior>

</AutoReconnect>

<AutoUpdate UserControllable="false">true</AutoUpdate>

<RSASecurIDIntegration UserControllable="false">Automatic

</RSASecurIDIntegration>

<WindowsLogonEnforcement>SingleLocalLogon</WindowsLogonEnforcement>

<WindowsVPNEstablishment>LocalUsersOnly</WindowsVPNEstablishment>

<AutomaticVPNPolicy>false</AutomaticVPNPolicy>

<PPPExclusion UserControllable="false">Disable

<PPPExclusionServerIP UserControllable="false"></PPPExclusionServerIP>

</PPPExclusion>

<EnableScripting UserControllable="false">false</EnableScripting>

<EnableAutomaticServerSelection UserControllable="false">false

<AutoServerSelectionImprovement>20</AutoServerSelectionImprovement>

<AutoServerSelectionSuspendTime>4</AutoServerSelectionSuspendTime>

</EnableAutomaticServerSelection>

<RetainVpnOnLogoff>false

</RetainVpnOnLogoff>

</ClientInitialization>

</AnyConnectProfile>

Verificar

Conclua as etapas nessas seções para verificar a configuração:

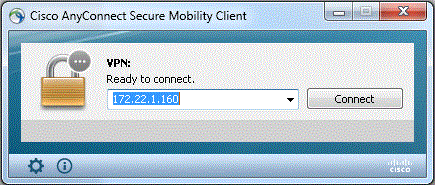

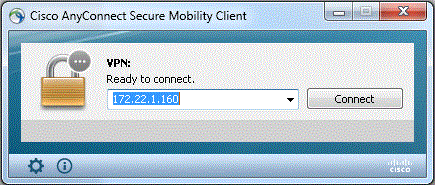

Conecte o Cisco AnyConnect Secure Mobility Client ao ASA para verificar a configuração.

- Escolha sua entrada de conexão na lista de servidores e clique em

Connect.

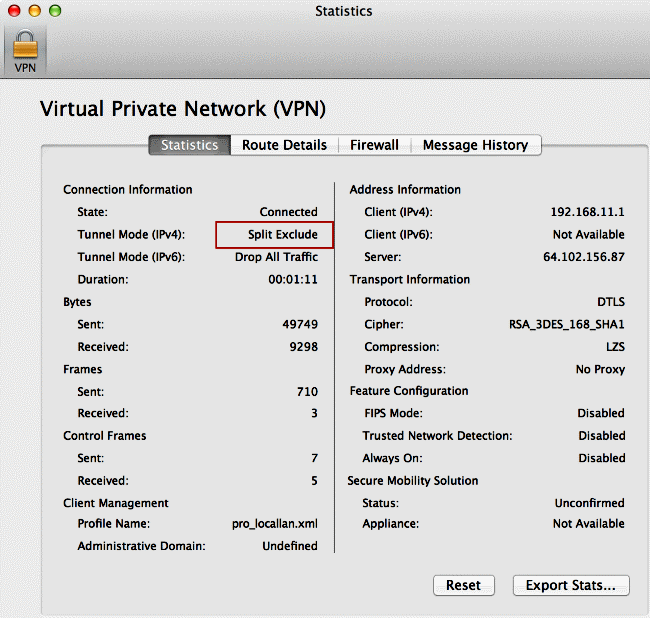

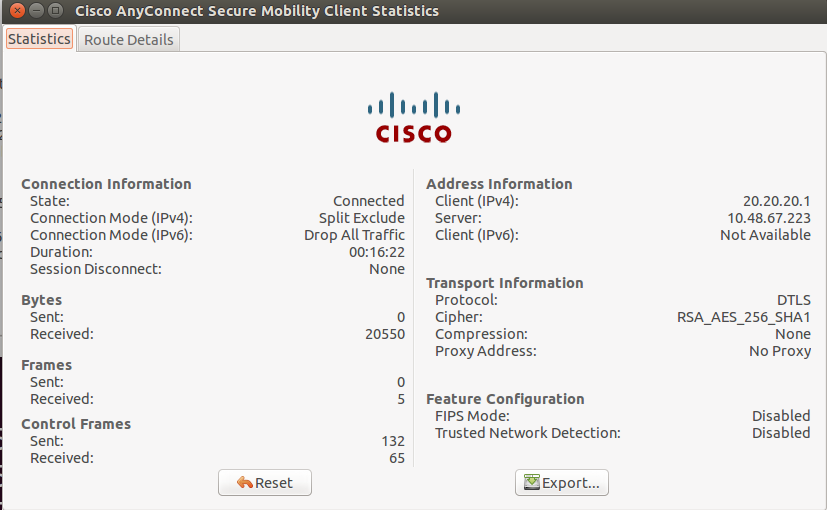

- Escolha

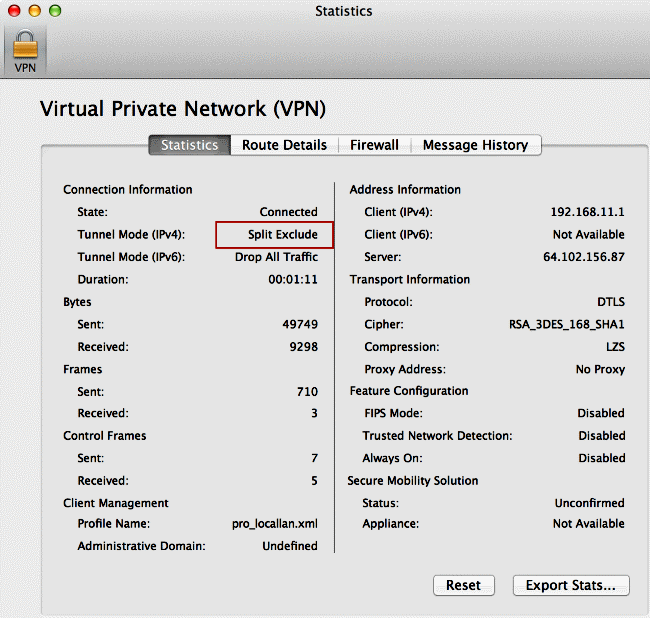

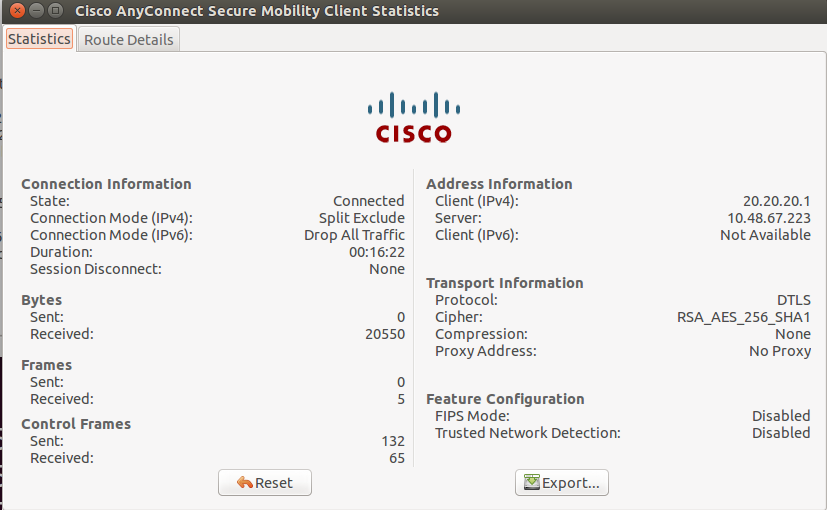

Advanced Window for All Components > Statistics... para exibir o Modo de túnel.

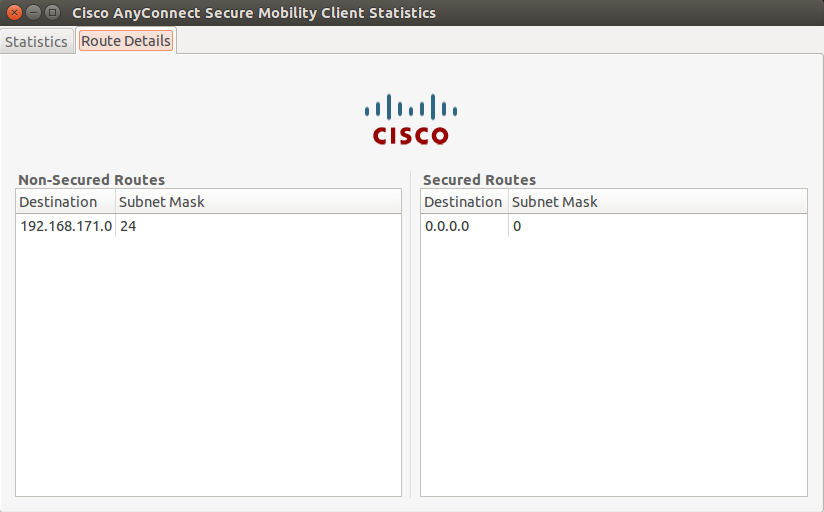

No Linux

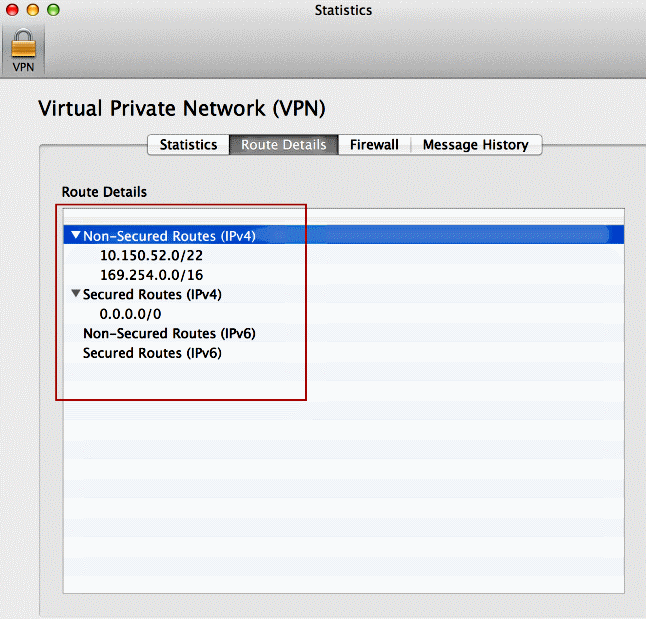

- Clique na

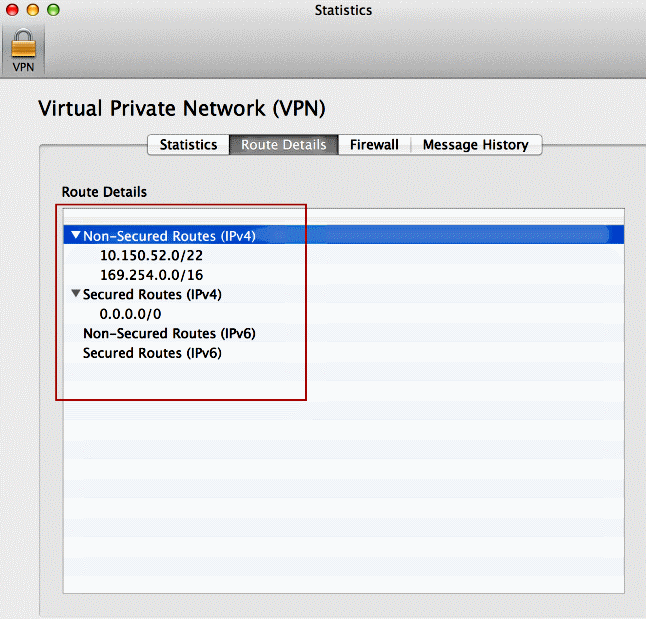

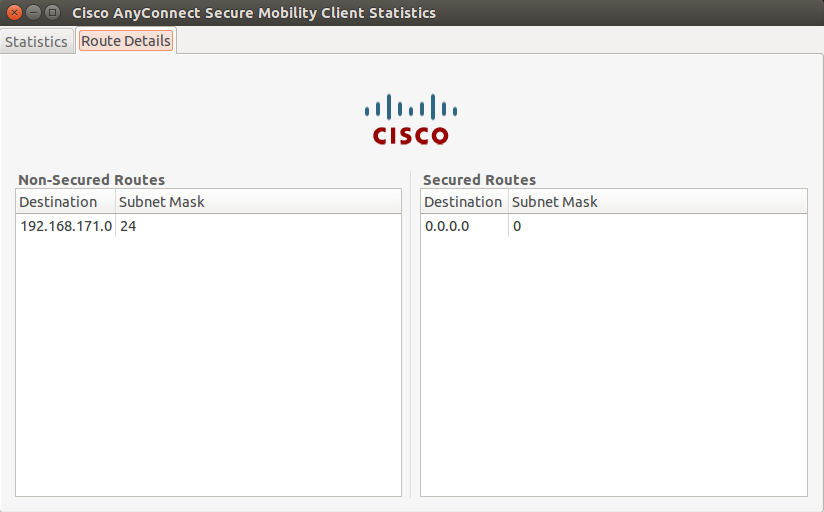

Route Details guia para ver as rotas às quais o Cisco AnyConnect Secure Mobility Client ainda tem acesso local.

Neste exemplo, o cliente pode acessar a LAN local para 10.150.52.0/22 e 169.254.0.0/16, enquanto todos os outros tráfegos são criptografados e enviados pelo túnel.

No Linux

Cisco AnyConnect Secure Mobility Client

Ao examinar os logs de AnyConnect do pacote DART (Diagnostics and Reporting Tool), você pode determinar se o parâmetro que permite acesso à LAN local está definido ou não.

******************************************

Date : 11/25/2011

Time : 13:01:48

Type : Information

Source : acvpndownloader

Description : Current Preference Settings:

ServiceDisable: false

CertificateStoreOverride: false

CertificateStore: All

ShowPreConnectMessage: false

AutoConnectOnStart: false

MinimizeOnConnect: true

LocalLanAccess: true

AutoReconnect: true

AutoReconnectBehavior: DisconnectOnSuspend

UseStartBeforeLogon: false

AutoUpdate: true

RSASecurIDIntegration: Automatic

WindowsLogonEnforcement: SingleLocalLogon

WindowsVPNEstablishment: LocalUsersOnly

ProxySettings: Native

AllowLocalProxyConnections: true

PPPExclusion: Disable

PPPExclusionServerIP:

AutomaticVPNPolicy: false

TrustedNetworkPolicy: Disconnect

UntrustedNetworkPolicy: Connect

TrustedDNSDomains:

TrustedDNSServers:

AlwaysOn: false

ConnectFailurePolicy: Closed

AllowCaptivePortalRemediation: false

CaptivePortalRemediationTimeout: 5

ApplyLastVPNLocalResourceRules: false

AllowVPNDisconnect: true

EnableScripting: false

TerminateScriptOnNextEvent: false

EnablePostSBLOnConnectScript: true

AutomaticCertSelection: true

RetainVpnOnLogoff: false

UserEnforcement: SameUserOnly

EnableAutomaticServerSelection: false

AutoServerSelectionImprovement: 20

AutoServerSelectionSuspendTime: 4

AuthenticationTimeout: 12

SafeWordSofTokenIntegration: false

AllowIPsecOverSSL: false

ClearSmartcardPin: true

******************************************

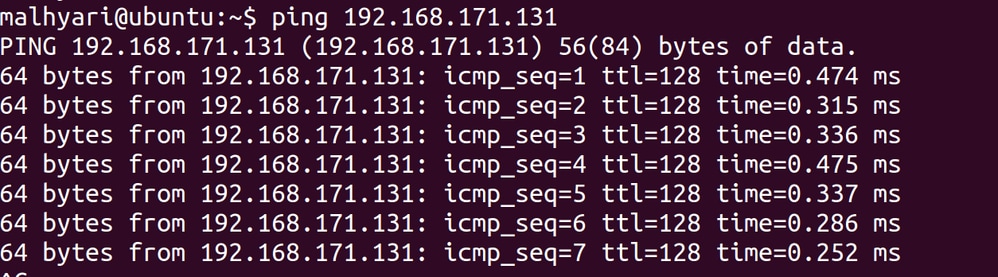

Teste o acesso à LAN local com ping

Uma maneira adicional de testar se o VPN Client ainda tem acesso à LAN local enquanto está em túnel para o headend da VPN é usar o ping comando na linha de comando do Microsoft Windows. Este é um exemplo onde a LAN local do cliente é 192.168.0.0/24 e outro host está presente na rede com um endereço IP de 192.168.0.3.

C:\>ping 192.168.0.3

Pinging 192.168.0.3 with 32 bytes of data:

Reply from 192.168.0.3: bytes=32 time<1ms TTL=255

Reply from 192.168.0.3: bytes=32 time<1ms TTL=255

Reply from 192.168.0.3: bytes=32 time<1ms TTL=255

Reply from 192.168.0.3: bytes=32 time<1ms TTL=255

Ping statistics for 192.168.0.3:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 0ms, Maximum = 0ms, Average = 0ms

No Linux

Troubleshooting

Esta seção disponibiliza informações para a solução de problemas de configuração.

Não é possível imprimir ou pesquisar por nome

Quando o cliente VPN está conectado e configurado para acesso à LAN local, você não pode imprimir ou pesquisar por nome na LAN local. Há duas opções disponíveis para resolver essa situação:

Informações Relacionadas

Feedback

Feedback