ASA: Exemplo de Configuração de Envio de Tráfego de Rede do ASA para o AIP SSM

Contents

Introdução

Este documento fornece uma configuração de exemplo de como enviar tráfego de rede que passa pelo Cisco ASA 5500 Series Adaptive Security Appliance (ASA) até o módulo Advanced Inspection and Prevention Security Services Module (AIP-SSM) (IPS). Exemplos de configuração com a Command Line Interface (CLI) são fornecidos.

Consulte ASA: Exemplo de Configuração de Envio de Tráfego de Rede do ASA para o CSC-SSM para enviar tráfego de rede do Cisco ASA 5500 Series Adaptive Security Appliance (ASA) para o Content Security and Control Security Services Module (CSC-SSM).

Consulte Atribuição de Sensores Virtuais a um Contexto de Segurança (Somente AIP SSM) para obter mais informações sobre como enviar o tráfego de rede que passa pelo Cisco ASA 5500 Series Adaptive Security Appliance (ASA) no modo de contexto múltiplo para o módulo Advanced Inspection and Prevention Security Services Module (AIP-SSM) (IPS).

Nota:O tráfego de rede que atravessa o ASA inclui os usuários internos que acessam a Internet ou usuários da Internet que acessam os recursos protegidos pelo ASA em uma zona desmilitarizada (DMZ) ou dentro da rede. O tráfego de rede enviado de e para o ASA não é enviado para o módulo IPS para inspeção. Um exemplo de tráfego não enviado para o módulo IPS inclui o ping (ICMP) das interfaces ASA ou a Telnet para o ASA.

Nota:A Estrutura de Política Modular usada pelo ASA para classificar o tráfego para inspeção não oferece suporte ao IPv6. Assim, não é possível desviar o tráfego IPv6 para o AIP SSM pelo ASA.

Observação: para obter mais informações sobre a configuração inicial do AIP-SSM, consulte Configuração inicial do sensor AIP-SSM.

Pré-requisitos

Requisitos

Este documento pressupõe que o público tenha uma compreensão básica de como configurar o software Cisco ASA versão 8.x e o software IPS versão 6.x.

-

Os componentes de configuração necessários para o ASA 8.x incluem interfaces, listas de acesso, conversão de endereços de rede (NAT) e roteamento.

-

Os componentes de configuração necessários para o AIP-SSM (software IPS 6.x) incluem configuração de rede, hosts permitidos, configuração de interface, definições de assinatura e regras de ação de evento.

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

-

ASA 5510 com versão de software 8.0.2

-

AIP-SSM-10 com software IPS versão 6.1.2

Observação: este exemplo de configuração é compatível com qualquer Cisco ASA 5500 Series Firewall com OS 7.x e posterior e o módulo AIP-SSM com IPS 5.x e posterior.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a sua rede estiver ativa, certifique-se de que entende o impacto potencial de qualquer comando.

Conventions

Consulte as Convenções de Dicas Técnicas da Cisco para obter mais informações sobre convenções de documentos.

Configurar

Nesta seção, você encontrará informações para configurar os recursos descritos neste documento.

Nota:Use a Command Lookup Tool (somente clientes registrados) para obter mais informações sobre os comandos usados nesta seção.

Os esquemas de endereçamento IP usados nesta configuração não são legalmente roteáveis na Internet. Eles são endereços RFC 1918 que foram usados em um ambiente de laboratório.![]()

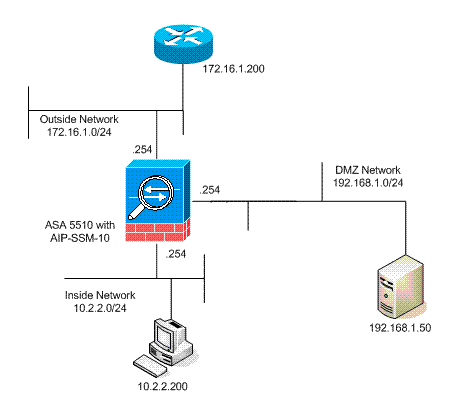

Diagrama de Rede

Este documento utiliza a seguinte configuração de rede:

Configurações iniciais

Este documento utiliza estas configurações. Tanto o ASA quanto o AIP-SSM começam com uma configuração padrão, mas têm alterações específicas feitas para fins de teste. As adições são observadas na configuração.

| ASA 5510 |

|---|

ciscoasa#show running-config : Saved : ASA Version 8.0(2) ! hostname ciscoasa enable password 2KFQnbNIdI.2KYOU encrypted names ! !--- IP addressing is added to the default configuration. interface Ethernet0/0 nameif outside security-level 0 ip address 172.16.1.254 255.255.255.0 ! interface Ethernet0/1 nameif inside security-level 100 ip address 10.2.2.254 255.255.255.0 ! interface Ethernet0/2 nameif dmz security-level 50 ip address 192.168.1.254 255.255.255.0 ! interface Management0/0 nameif management security-level 0 ip address 172.22.1.160 255.255.255.0 management-only ! passwd 9jNfZuG3TC5tCVH0 encrypted ftp mode passive !--- Access lists are added in order to allow test !--- traffic (ICMP and Telnet). access-list acl_outside_in extended permit icmp any host 172.16.1.50 access-list acl_inside_in extended permit ip 10.2.2.0 255.255.255.0 any access-list acl_dmz_in extended permit icmp 192.168.1.0 255.255.255.0 any pager lines 24 !--- Logging is enabled. logging enable logging buffered debugging mtu outside 1500 mtu inside 1500 mtu dmz 1500 mtu management 1500 asdm image disk0:/asdm-613.bin no asdm history enable arp timeout 14400 !--- Translation rules are added. global (outside) 1 172.16.1.100 global (dmz) 1 192.168.1.100 nat (inside) 1 10.2.2.0 255.255.255.0 static (dmz,outside) 172.16.1.50 192.168.1.50 netmask 255.255.255.255 static (inside,dmz) 10.2.2.200 10.2.2.200 netmask 255.255.255.255 !--- Access lists are applied to the interfaces. access-group acl_outside_in in interface outside access-group acl_inside_in in interface inside access-group acl_dmz_in in interface dmz timeout xlate 3:00:00 timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02 timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00 timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00 timeout uauth 0:05:00 absolute http server enable http 0.0.0.0 0.0.0.0 dmz no snmp-server location no snmp-server contact snmp-server enable traps snmp authentication linkup linkdown coldstart telnet timeout 5 ssh timeout 5 console timeout 0 ! class-map inspection_default match default-inspection-traffic ! ! policy-map type inspect dns preset_dns_map parameters message-length maximum 512 policy-map global_policy !--- Out-of-the-box default configuration includes !--- policy-map global_policy. class inspection_default inspect dns preset_dns_map inspect ftp inspect h323 h225 inspect h323 ras inspect netbios inspect rsh inspect rtsp inspect skinny inspect esmtp inspect sqlnet inspect sunrpc inspect tftp inspect sip inspect xdmcp ! service-policy global_policy global !--- Out-of-the-box default configuration includes !--- the service-policy global_policy applied globally. prompt hostname context . : end |

| AIP SSM (IPS) |

|---|

AIP-SSM#show configuration ! ------------------------------ ! Version 6.1(2) ! Current configuration last modified Mon Mar 23 21:46:47 2009 ! ------------------------------ service interface exit ! ------------------------------ service analysis-engine virtual-sensor vs0 physical-interface GigabitEthernet0/1 exit exit ! ------------------------------ service authentication exit ! ------------------------------ service event-action-rules rules0 !--- The variables are defined. variables DMZ address 192.168.1.0-192.168.1.255 variables IN address 10.2.2.0-10.2.2.255 exit ! ------------------------------ service host network-settings !--- The management IP address is set. host-ip 172.22.1.169/24,172.22.1.1 host-name AIP-SSM telnet-option disabled access-list x.x.0.0/16 !--- The access list IP address is removed from the configuration !--- because the specific IP address is not relevant to this document. exit time-zone-settings offset -360 standard-time-zone-name GMT-06:00 exit summertime-option recurring offset 60 summertime-zone-name UTC start-summertime month april week-of-month first day-of-week sunday time-of-day 02:00:00 exit end-summertime month october week-of-month last day-of-week sunday time-of-day 02:00:00 exit exit exit ! ------------------------------ service logger exit ! ------------------------------ service network-access exit ! ------------------------------ service notification exit ! ------------------------------ service signature-definition sig0 !--- The signature is modified from the default setting for testing purposes. signatures 2000 0 alert-severity high engine atomic-ip event-action produce-alert|produce-verbose-alert exit alert-frequency summary-mode fire-all summary-key AxBx exit exit status enabled true exit exit !--- The signature is modified from the default setting for testing purposes. signatures 2004 0 alert-severity high engine atomic-ip event-action produce-alert|produce-verbose-alert exit alert-frequency summary-mode fire-all summary-key AxBx exit exit status enabled true exit exit !--- The custom signature is added for testing purposes. signatures 60000 0 alert-severity high sig-fidelity-rating 75 sig-description sig-name Telnet Command Authorization Failure sig-string-info Command authorization failed sig-comment signature triggers string command authorization failed exit engine atomic-ip specify-l4-protocol yes l4-protocol tcp no tcp-flags no tcp-mask exit specify-payload-inspection yes regex-string Command authorization failed exit exit exit exit exit ! ------------------------------ service ssh-known-hosts exit ! ------------------------------ service trusted-certificates exit ! ------------------------------ service web-server enable-tls true exit AIP-SSM# |

Observação: se você não puder acessar o módulo AIP-SSM com https, siga estas etapas:

-

Configure um endereço IP de gerenciamento para o módulo. E você pode configurar a lista de acesso à rede, na qual você especifica os IPs/redes IP que têm permissão para se conectar ao IP de gerenciamento.

-

Verifique se você conectou a interface Ethernet externa do módulo AIP. O acesso de gerenciamento ao módulo AIP é possível somente por meio dessa interface.

Consulte Inicializando AIP-SSM para obter mais informações.

Inspecionar todo o tráfego com o AIP-SSM no modo em linha ou promíscuo

Os administradores de rede e a gerência sênior da empresa geralmente indicam que tudo precisa ser monitorado. Essa configuração atende aos requisitos para monitorar tudo. Além de monitorar tudo, duas decisões precisam ser tomadas sobre como o ASA e o AIP-SSM interagem.

-

O módulo AIP-SSM deve funcionar ou ser implantado no modo promíscuo ou em linha?

-

O modo promíscuo significa que uma cópia dos dados é enviada para o AIP-SSM enquanto o ASA encaminha os dados originais para o destino. O AIP-SSM em modo promíscuo pode ser considerado um sistema de detecção de intrusão (IDS). Nesse modo, o pacote de acionamento (o pacote que causa o alarme) ainda pode alcançar o destino. O shunning pode ocorrer e impedir que pacotes adicionais cheguem ao destino, no entanto, o pacote de acionamento não é interrompido.

-

O modo em linha significa que o ASA encaminha os dados ao AIP-SSM para inspeção. Se os dados forem aprovados na inspeção AIP-SSM, eles retornarão ao ASA para continuar sendo processados e enviados ao destino. O AIP-SSM no modo em linha pode ser considerado um sistema de prevenção de intrusão (IPS). Diferentemente do modo promíscuo, o modo em linha (IPS) pode realmente impedir que o pacote de acionamento chegue ao destino.

-

-

Caso o ASA não seja capaz de se comunicar com o AIP-SSM, como o ASA deve lidar com o tráfego a ser inspecionado? Exemplos de casos em que o ASA não consegue se comunicar com o AIP-SSM incluem recarregamentos do AIP-SSM ou se o módulo falhar e precisar de substituição. Nesse caso, o ASA pode abrir ou fechar com falha.

-

A abertura de falha permite que o ASA continue a passar o tráfego a ser inspecionado para o destino final se o AIP-SSM não puder ser alcançado.

-

O fechamento com falha bloqueia o tráfego a ser inspecionado quando o ASA não consegue se comunicar com o AIP-SSM.

Nota:O tráfego a ser inspecionado é definido com o uso de uma lista de acesso. Neste exemplo de saída, a lista de acesso permite todo o tráfego IP de qualquer origem para qualquer destino. Portanto, o tráfego a ser inspecionado pode ser qualquer coisa que passe pelo ASA.

-

ciscoasa(config)#access-list traffic_for_ips permit ip any any ciscoasa(config)#class-map ips_class_map ciscoasa(config-cmap)#match access-list traffic_for_ips !--- The match any command can be used in place of !--- the match access-list [access-list name] command. !--- In this example, access-list traffic_for_ips permits !--- all traffic. The match any command also !--- permits all traffic. You can use either configuration. !--- When you define an access-list, it can ease troubleshooting. ciscoasa(config)#policy-map global_policy !--- Note that policy-map global_policy is a part of the !--- default configuration. In addition, policy-map global_policy !--- is applied globally with the service-policy command. ciscoasa(config-pmap)#class ips_class_map ciscoasa(config-pmap-c)#ips inline fail-open !--- Two decisions need to be made. !--- First, does the AIP-SSM function !--- in inline or promiscuous mode? !--- Second, does the ASA fail-open or fail-closed? ciscoasa(config-pmap-c)#ips promiscous fail-open !--- If AIP-SSM is in promiscous mode, issue !--- the no ips promiscous fail-open command !--- in order to negate the command and then use !--- the ips inline fail-open command.

Inspecione todo o tráfego com o AIP-SSM usando o ASDM

Conclua estas etapas para inspecionar todo o tráfego com AIP-SSM que usa ASDM:.

-

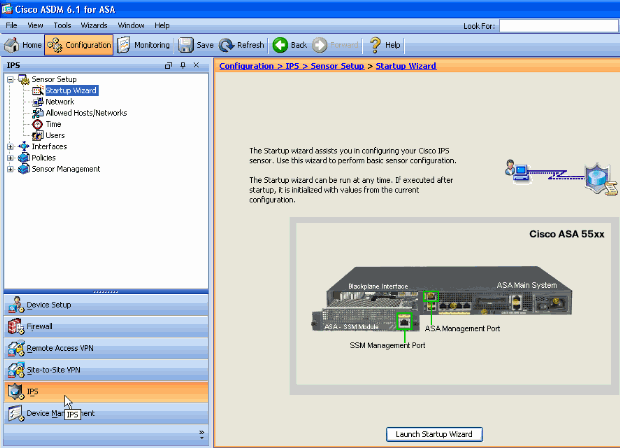

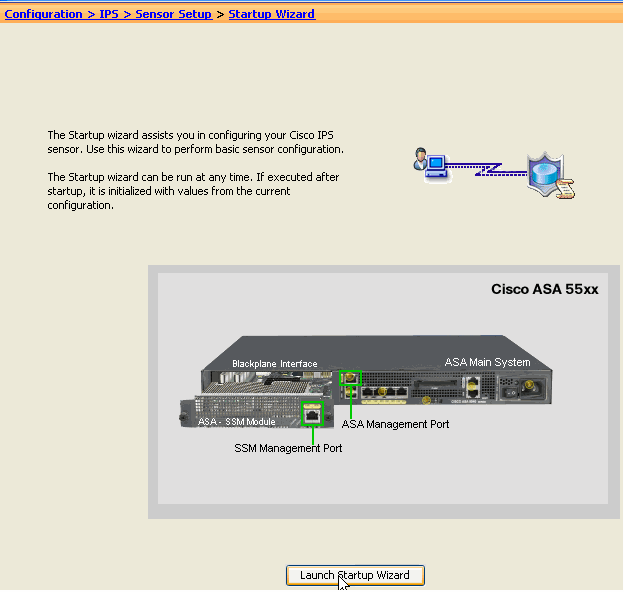

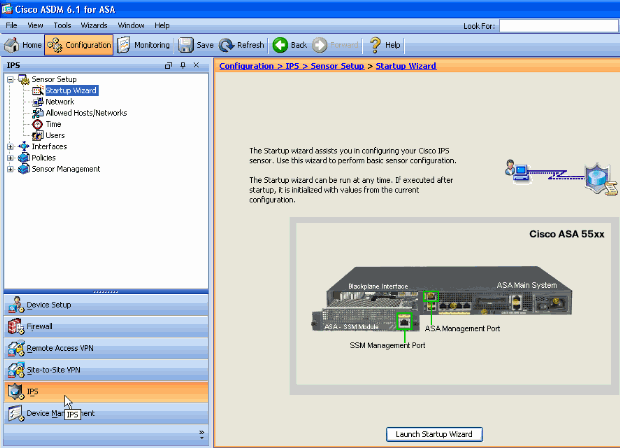

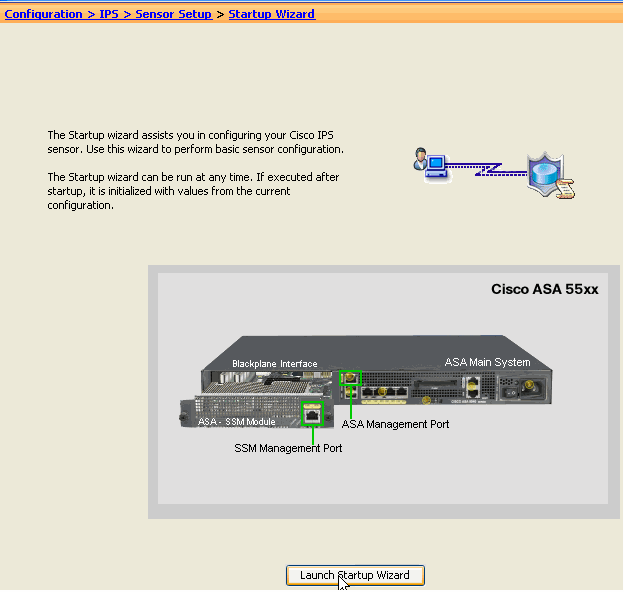

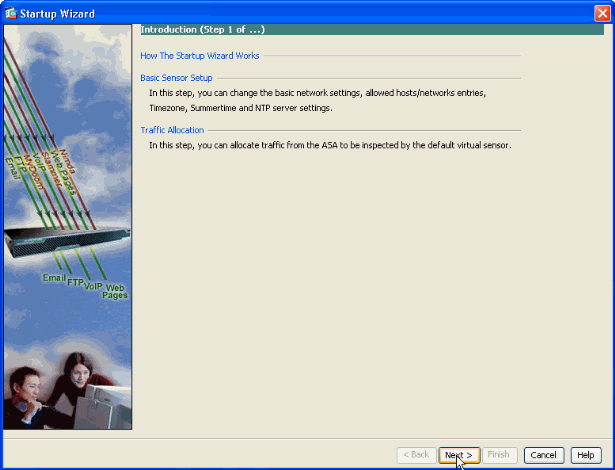

Escolha Configuration > IPS > Sensor Setup > Startup Wizard na página inicial do ASDM para iniciar a configuração, como mostrado:

-

Clique em Iniciar assistente de inicialização.

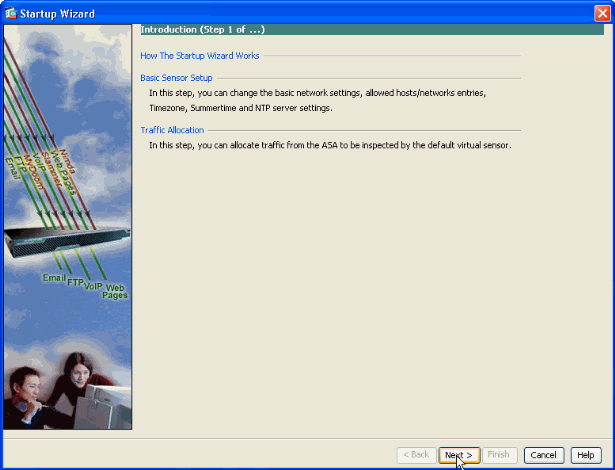

-

Clique em Avançar na nova janela que aparece depois que você inicia o assistente de inicialização.

-

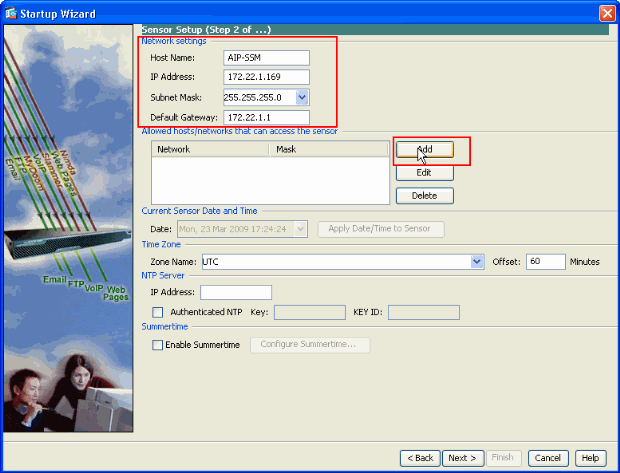

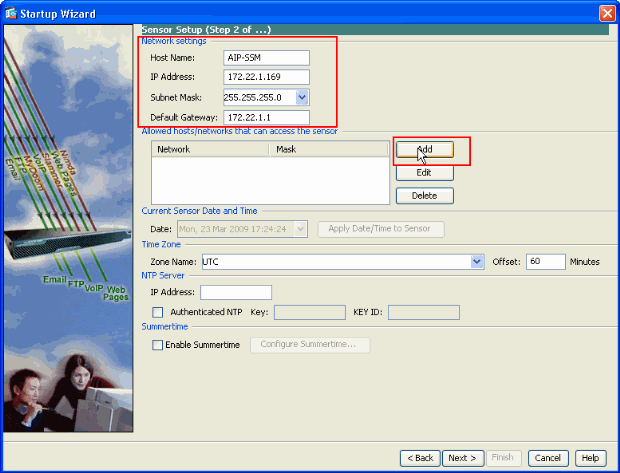

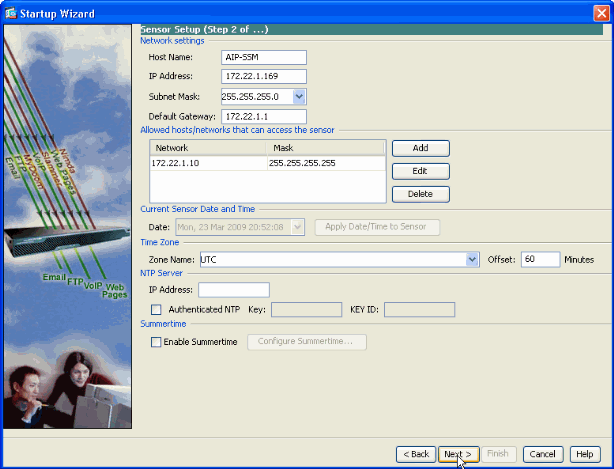

Na nova janela, forneça o nome do host, o endereço IP, a máscara de sub-rede e o endereço do gateway padrão para o módulo AIP-SSM no respectivo espaço fornecido na seção Configurações de rede. Clique em Add para adicionar as listas de acesso para permitir todo o tráfego com AIP-SSM.

-

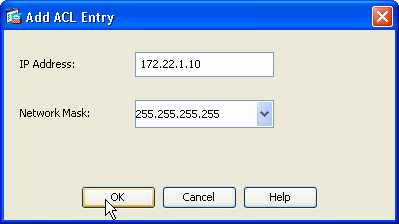

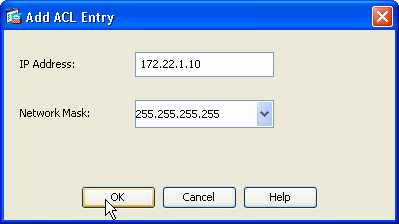

Na janela Add ACL Entry, forneça os detalhes do IP Address e da Network Mask dos hosts/redes que terão permissão para acessar o sensor. Click OK.

Observação: o endereço IP do host/rede deve pertencer ao intervalo de endereços da rede de gerenciamento.

-

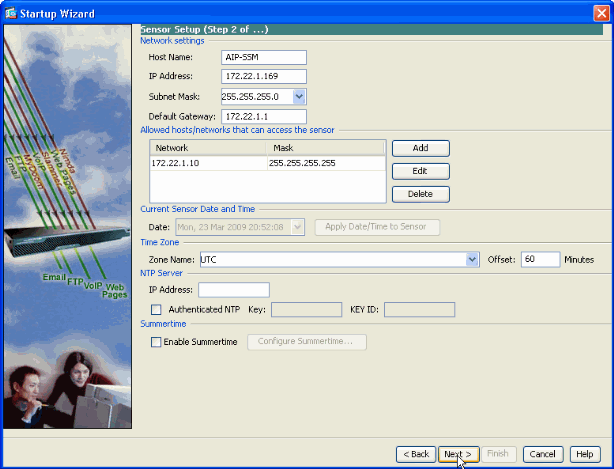

Clique em Avançar depois de fornecer os detalhes nos respectivos espaços fornecidos.

-

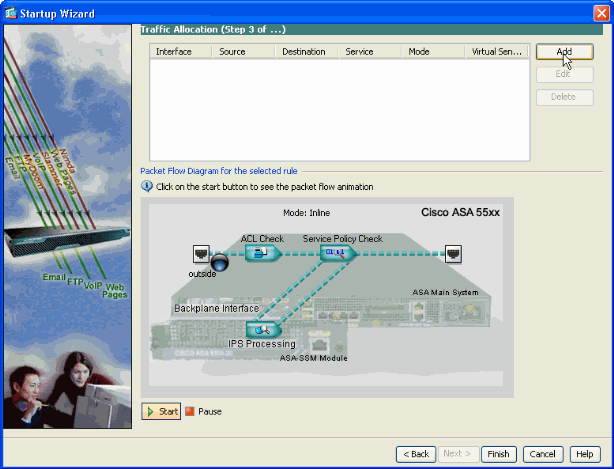

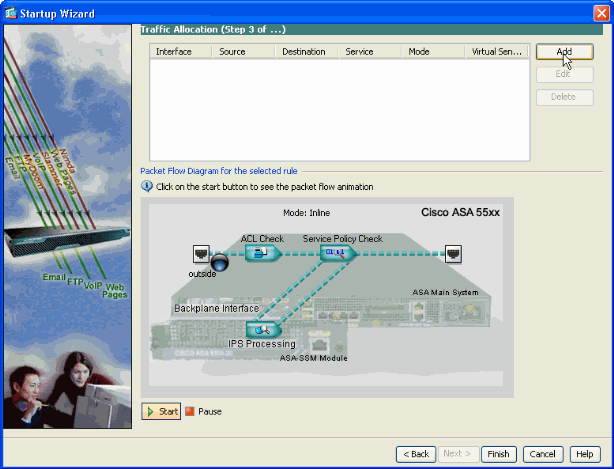

Clique em Add para configurar os detalhes de alocação de tráfego.

-

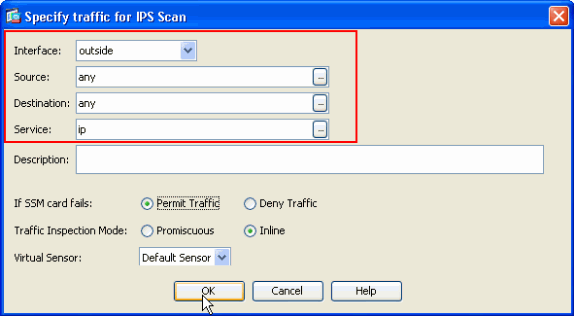

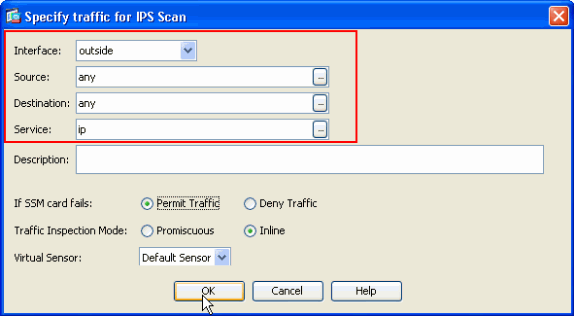

Forneça o endereço de rede de origem e de destino e também o tipo de serviço; por exemplo, o IP é usado aqui. Neste exemplo, any é usado para origem e destino quando você inspeciona todo o tráfego com AIP-SSM. Em seguida, clique em “OK”.

-

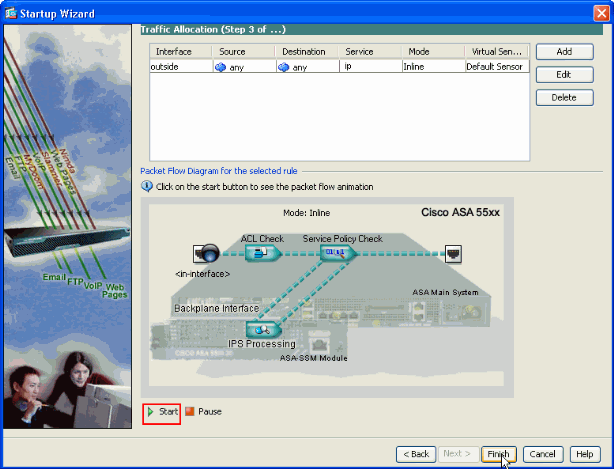

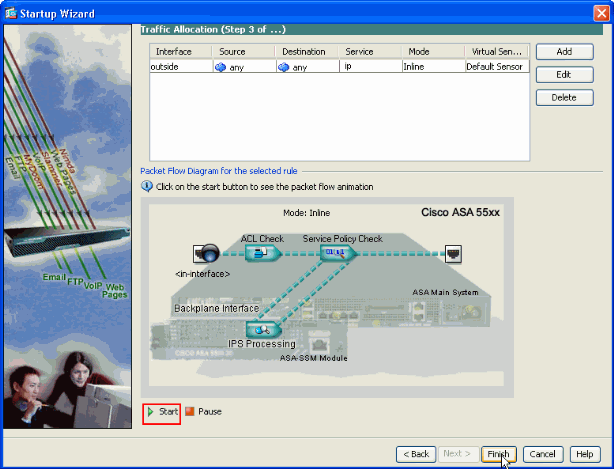

As regras de alocação de tráfego configuradas são mostradas nessa janela e você pode adicionar quantas regras forem necessárias se concluir o mesmo procedimento, conforme explicado nas etapas 7 e 8. Em seguida, clique em Finish e o procedimento de configuração do ASDM será concluído.

Observação: você pode exibir a animação do fluxo de pacote se clicar em Iniciar.

Inspecione o tráfego específico com o AIP-SSM

Caso o administrador de rede queira que o monitor AIP-SSM seja um subconjunto de todo o tráfego, o ASA tem duas variáveis independentes que podem ser modificadas. Primeiro, a lista de acesso pode ser preenchida para incluir ou excluir o tráfego necessário. Além da modificação de listas de acesso, uma opção service-policy pode ser aplicada a uma interface ou globalmente para alterar o tráfego inspecionado pelo AIP-SSM.

No que diz respeito ao diagrama de rede deste documento, o administrador de rede deseja que o AIP-SSM inspecione todo o tráfego entre a rede externa e a rede DMZ.

ciscoasa#configure terminal ciscoasa(config)#access-list traffic_for_ips deny ip 10.2.2.0 255.255.255.0 192.168.1.0 255.255.255.0 ciscoasa(config)#access-list traffic_for_ips permit ip any 192.168.1.0 255.255.255.0 ciscoasa(config)#access-list traffic_for_ips deny ip 192.168.1.0 255.255.255.0 10.2.2.0 255.255.255.0 ciscoasa(config)#access-list traffic_for_ips permit ip 192.168.1.0 255.255.255.0 any ciscoasa(config)#class-map ips_class_map ciscoasa(config-cmap)#match access-list traffic_for_ips ciscoasa(config)#policy-map interface_policy ciscoasa(config-pmap)#class ips_class_map ciscoasa(config-pmap-c)#ips inline fail-open ciscoasa(config)#service-policy interface_policy interface dmz !--- The access-list denies traffic from the inside network to the DMZ network !--- and traffic to the inside network from the DMZ network. !--- In addition, the service-policy command is applied to the DMZ interface.

Em seguida, o administrador de rede deseja que o AIP-SSM monitore o tráfego iniciado pela rede interna para a rede externa. A rede interna para a rede DMZ não é monitorada.

Nota:Esta seção específica necessita de um conhecimento intermediário de comunicações statefulness, TCP, UDP, ICMP, com conexão e sem conexão.

ciscoasa#configure terminal ciscoasa(config)#access-list traffic_for_ips deny ip 10.2.2.0 255.255.255.0 192.168.1.0 255.255.255.0 ciscoasa(config)#access-list traffic_for_ips permit ip 10.2.2.0 255.255.255.0 any ciscoasa(config)#class-map ips_class_map ciscoasa(config-cmap)#match access-list traffic_for_ips ciscoasa(config)#policy-map interface_policy ciscoasa(config-pmap)#class ips_class_map ciscoasa(config-pmap-c)#ips inline fail-open ciscoasa(config)#service-policy interface_policy interface inside

A lista de acesso nega o tráfego iniciado na rede interna destinada à rede DMZ. A segunda linha da lista de acesso permite ou envia o tráfego iniciado na rede interna destinado à rede externa para o AIP-SSM. Neste ponto, a condição de statefulness do ASA entra em jogo. Por exemplo, um usuário interno inicia uma conexão TCP (Telnet) com um dispositivo na rede externa (roteador). O usuário se conecta com êxito ao roteador e faz login. O usuário emite um comando de roteador que não é autorizado. O roteador responde com Command authorizaton failed. O pacote de dados que contém a string Command authorization failed tem como origem o roteador externo e o usuário interno como o destino. A origem (externa) e o destino (interna) não correspondem às listas de acesso definidas anteriormente neste documento. O ASA faz o acompanhamento das conexões stateful. Por isso, o pacote de dados que retorna (exterior para interior) é enviado para inspeção no AIP-SSM. A assinatura personalizada 60000 0, a qual foi configurada no AIP-SSM, aciona o alarme.

Nota:Por padrão, o ASA não acompanha os estados do tráfego ICMP. Na configuração de exemplo anterior, o usuário interno efetua ping (solicitação de eco ICMP) no roteador externo. O roteador responde com resposta de eco ICMP. O AIP-SSM inspeciona o pacote de solicitação de eco, mas não o pacote de resposta de eco. Se a inspeção ICMP estiver ativada no ASA, os pacotes de solicitação de eco e de resposta de eco serão inspecionados pelo AIP-SSM.

Excluir o tráfego de rede específico da verificação AIP-SSM

O exemplo generalizado fornecido fornece uma visão sobre a isenção de tráfego específico a ser verificado por AIP-SSM. Para fazer isso, você precisa criar uma lista de acesso que contenha o fluxo de tráfego a ser excluído da verificação AIP-SSM na instrução deny. Neste exemplo, IPS é o nome da lista de acesso que define o fluxo de tráfego a ser verificado pelo AIP-SSM. O tráfego entre <origem> e <destino> é excluído da verificação; todo o tráfego restante é inspecionado.

access-list IPS deny IP <source> <destination> access-list IPS permit ip any any ! class-map my_ips_class match access-list IPS ! ! policy-map my-ids-policy class my-ips-class ips inline fail-open

Verificar

Verifique se os eventos de alerta estão registrados no AIP-SSM.

Faça login no AIP-SSM com a conta de usuário administrador. O comando show events alert gera esta saída.

Nota:A saída varia com base nas configurações de assinatura, no tipo de tráfego enviado para o AIP-SSM e na carga da rede.

A Output Interpreter Tool ( somente clientes registrados) (OIT) oferece suporte a determinados comandos show. Use o OIT para visualizar uma análise da saída do comando show.

show events alert

evIdsAlert: eventId=1156198930427770356 severity=high vendor=Cisco

originator:

hostId: AIP-SSM

appName: sensorApp

appInstanceId: 345

time: 2009/03/23 22:52:57 2006/08/24 17:52:57 UTC

signature: description=Telnet Command Authorization Failure id=60000 version=custom

subsigId: 0

sigDetails: Command authorization failed

interfaceGroup:

vlan: 0

participants:

attacker:

addr: locality=OUT 172.16.1.200

port: 23

target:

addr: locality=IN 10.2.2.200

port: 33189

riskRatingValue: 75

interface: ge0_1

protocol: tcp

evIdsAlert: eventId=1156205750427770078 severity=high vendor=Cisco

originator:

hostId: AIP-SSM

appName: sensorApp

appInstanceId: 345

time: 2009/03/23 23:46:08 2009/03/23 18:46:08 UTC

signature: description=ICMP Echo Request id=2004 version=S1

subsigId: 0

interfaceGroup:

vlan: 0

participants:

attacker:

addr: locality=OUT 172.16.1.200

target:

addr: locality=DMZ 192.168.1.50

triggerPacket:

000000 00 16 C7 9F 74 8C 00 15 2B 95 F9 5E 08 00 45 00 ....t...+..^..E.

000010 00 3C 2A 57 00 00 FF 01 21 B7 AC 10 01 C8 C0 A8 .<*W....!.......

000020 01 32 08 00 F5 DA 11 24 00 00 00 01 02 03 04 05 .2.....$........

000030 06 07 08 09 0A 0B 0C 0D 0E 0F 10 11 12 13 14 15 ................

000040 16 17 18 19 1A 1B 1C 1D 1E 1F ..........

riskRatingValue: 100

interface: ge0_1

protocol: icmp

evIdsAlert: eventId=1156205750427770079 severity=high vendor=Cisco

originator:

hostId: AIP-SSM

appName: sensorApp

appInstanceId: 345

time: 2009/03/23 23:46:08 2009/03/23 18:46:08 UTC

signature: description=ICMP Echo Reply id=2000 version=S1

subsigId: 0

interfaceGroup:

vlan: 0

participants:

attacker:

addr: locality=DMZ 192.168.1.50

target:

addr: locality=OUT 172.16.1.200

triggerPacket:

000000 00 16 C7 9F 74 8E 00 03 E3 02 6A 21 08 00 45 00 ....t.....j!..E.

000010 00 3C 2A 57 00 00 FF 01 36 4F AC 10 01 32 AC 10 .<*W....6O...2..

000020 01 C8 00 00 FD DA 11 24 00 00 00 01 02 03 04 05 .......$........

000030 06 07 08 09 0A 0B 0C 0D 0E 0F 10 11 12 13 14 15 ................

000040 16 17 18 19 1A 1B 1C 1D 1E 1F ..........

riskRatingValue: 100

interface: ge0_1

protocol: icmp

Nos exemplos de configuração, várias assinaturas de IPS são ajustadas para alarmar o tráfego de teste. As assinaturas 2000 e 2004 são modificadas. O 60000 de assinatura personalizado foi adicionado. Em um ambiente de laboratório ou em uma rede em que poucos dados passam pelo ASA, talvez seja necessário modificar assinaturas para acionar eventos. Se o ASA e o AIP-SSM forem implantados em um ambiente que transmite uma grande quantidade de tráfego, as configurações de assinatura padrão provavelmente gerarão um evento.

Troubleshooting

Esta seção disponibiliza informações para a solução de problemas de configuração.

A Output Interpreter Tool ( somente clientes registrados) (OIT) oferece suporte a determinados comandos show. Use o OIT para visualizar uma análise da saída do comando show.

Emita esses comandos show do ASA.

-

show module — Mostra informações sobre o SSM no ASA, bem como informações do sistema.

ciscoasa#show module Mod Card Type Model Serial No. --- -------------------------------------------- ------------------ ----------- 0 ASA 5510 Adaptive Security Appliance ASA5510 JMX0935K040 1 ASA 5500 Series Security Services Module-10 ASA-SSM-10 JAB09440271 Mod MAC Address Range Hw Version Fw Version Sw Version --- --------------------------------- ------------ ------------ --------------- 0 0012.d948.e912 to 0012.d948.e916 1.0 1.0(10)0 8.0(2) 1 0013.c480.cc18 to 0013.c480.cc18 1.0 1.0(10)0 6.1(2)E3 Mod SSM Application Name Status SSM Application Version --- ------------------------------ ---------------- -------------------------- 1 IPS Up 6.1(2)E3 Mod Status Data Plane Status Compatibility --- ------------------ --------------------- ------------- 0 Up Sys Not Applicable 1 Up Up !--- Each of the areas highlighted indicate that !--- the ASA recognizes the AIP-SSM and the AIP-SSM status is up.

-

show run

ciscoasa#show run !--- Output is suppressed. access-list traffic_for_ips extended permit ip any any ... class-map ips_class_map match access-list traffic_for_ips ... policy-map global_policy ... class ips_class_map ips inline fail-open ... service-policy global_policy global !--- Each of these lines are needed !--- in order to send data to the AIP-SSM.

-

show access-list — Mostra os contadores de uma lista de acesso.

ciscoasa#show access-list traffic_for_ips access-list traffic_for_ips; 1 elements access-list traffic_for_ips line 1 extended permit ip any any (hitcnt=2) 0x9bea7286 !--- Confirms the access-list displays a hit count greater than zero.

Antes de instalar e usar o AIP-SSM, o tráfego de rede passa pelo ASA como esperado? Caso contrário, poderá ser necessário fazer o troubleshooting da rede e das regras das políticas de acesso ao ASA.

Problemas com failover

-

Se você tiver dois ASAs em uma configuração de failover e cada um tiver um AIP-SSM, você deverá replicar manualmente a configuração dos AIP-SSMs. Somente a configuração do ASA é replicada pelo mecanismo de failover. O AIP-SSM não está incluído no failover. Consulte Exemplo de Configuração de Failover Ativo/Standby do PIX/ASA 7.x para obter mais informações sobre problemas de Failover.

-

O AIP-SSM não participará do failover stateful se o failover stateful estiver configurado no par de failover do ASA.

Mensagens de erro

O módulo IPS (AIP-SSM) produz mensagens de erro conforme mostrado, e não eventos de acionamento.

07Aug2007 18:59:50.468 0.757 interface[367] Cid/W errWarning Inline data bypass has started. 07Aug2007 18:59:59.619 9.151 mainApp[418] cplane/E Error during socket read 07Aug2007 19:03:13.219 193.600 nac[373] Cid/W errWarning New host ip [192.168.101.76] 07Aug2007 19:06:13.979 180.760 sensorApp[417] Cid/W errWarning unspecifiedWarning:There are no interfaces assigned to any virtual sensors. This can result in some packets not being monitored. 07Aug2007 19:08:42.713 148.734 mainApp[394] cplane/E Error - accept() call returned -1 07Aug2007 19:08:42.740 0.027 interface[367] Cid/W errWarning Inline data bypass has started.

A causa dessa mensagem de erro é que o sensor virtual do IPS não foi atribuído à interface traseira do ASA. O ASA está configurado da forma correta para enviar tráfego para o módulo SSM, mas você deve atribuir o sensor virtual à interface traseira criada pelo ASA para que o SSM possa examinar o tráfego.

errorMessage: IpLogProcessor::addIpLog: Ran out of file descriptors name=errWarn errorMessage: IpLog 1701858066 terminated early due to lack of file handles. name=ErrLimitExceeded

Essas mensagens são indicativas do IP LOGGING estar habilitado, o qual, por sua vez, se apropriou de todos os recursos do sistema. A Cisco recomenda desabilitar o IP LOGGING já que ele só deve ser usado para fins de troubleshooting/investigação.

Observação: a mensagem de erro errWarning Inline data bypass has started é esperada quando o sensor reinicia momentaneamente o mecanismo de análise após a atualização da assinatura, que é uma parte necessária do processo de atualização da assinatura.

suporte de syslog

O AIP-SSM não suporta syslog como um formato de alerta.

O método padrão para receber informações de alerta do AIP-SSM é através do Security Device Event Exchange (SDEE). Outra opção é configurar assinaturas individuais para gerar uma interceptação (trapping) SNMP como uma ação a ser tomada quando elas são disparadas.

Reinicialização de AIP-SSM

O módulo AIP-SSM não responde corretamente.

Se o módulo AIP-SSM não responder corretamente, reinicialize o módulo AIP-SSM sem reinicializar o ASA. Use o comando hw-module module 1 reload para reinicializar o módulo AIP-SSM e não reinicialize o ASA.

Alerta por e-mail AIP-SSM

O AIP-SSM pode enviar alertas por e-mail aos usuários?

Não, não há suporte.

Informações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

25-Aug-2006 |

Versão inicial |

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback