Configurar o ASA 9.x EIGRP: Exemplo

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve como configurar o Cisco ASA para aprender rotas através do Enhanced Interior Gateway Routing Protocol (EIGRP).

Pré-requisitos

Requisitos

A Cisco exige que você atenda a estas condições antes de tentar esta configuração:

- O Cisco ASA deve executar a versão 9.x ou posterior.

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Software Cisco ASA versão 9.2.1

- Cisco Adaptive Security Device Manager (ASDM) versão 7.2.1

- Cisco IOS® Router com a versão 12.4

Este documento descreve como configurar o Cisco Adaptive Security Appliance (ASA) para aprender rotas através do Enhanced Interior Gateway Routing Protocol (EIGRP), que é suportado no software ASA versão 9.x e posterior, e executar a autenticação.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

Diretrizes e limitações

- Uma instância do EIGRP é suportada em modo único e por contexto em multimodo.

- Dois segmentos são criados por contexto por instância do EIGRP em multimodo e podem ser visualizados com o comando show process.

- O resumo automático está desabilitado por padrão.

- Uma Relação de Vizinhança não foi estabelecida entre as unidades de cluster no modo de interface individual.

- Default-information em [<acl>] é usado para filtrar o bit externo em rotas padrão candidatas de entrada.

- Default-information out [<acl>] é usado para filtrar o bit externo em rotas padrão candidatas de saída.

EIGRP e Failover

O código Cisco ASA versão 8.4.4.1 e posterior sincroniza rotas dinâmicas da unidade ATIVA para a unidade STANDBY. Além disso, a exclusão de rotas também é sincronizada com a unidade STANDBY. No entanto, o estado das adjacências de peer não é sincronizado; somente o dispositivo ATIVE mantém o estado do vizinho e participa ativamente do roteamento dinâmico. Consulte as Perguntas frequentes do ASA: O que acontece após o failover se as rotas dinâmicas forem sincronizadas? para obter mais informações.

Configurar

Esta seção descreve como configurar os recursos abordados neste documento.

Nota:Use a Command Lookup Tool (somente clientes registrados) para obter mais informações sobre os comandos usados nesta seção.

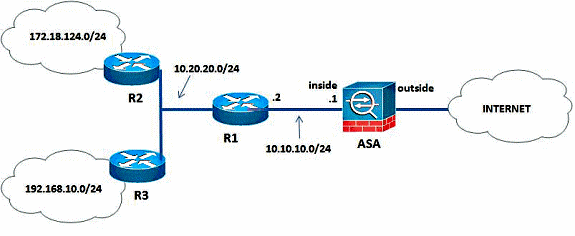

Diagrama de Rede

Este documento utiliza a seguinte configuração de rede:

Na topologia de rede ilustrada, o endereço IP da interface interna do Cisco ASA é 10.10.10.1/24. O objetivo é configurar o EIGRP no Cisco ASA para aprender rotas para as redes internas (10.20.20.0/24, 172.18.124.0/24 e 192.168.10.0/24) dinamicamente através do roteador adjacente (R1). R1 aprende as rotas para redes internas remotas através dos outros dois roteadores (R2 e R3).

Configuração do ASDM

O ASDM é um aplicativo baseado em navegador usado para configurar e monitorar o software em dispositivos de segurança. O ASDM é carregado do Security Appliance e, em seguida, usado para configurar, monitorar e gerenciar o dispositivo. Você também pode usar o Iniciador de ASDM para iniciar o aplicativo ASDM mais rápido do que o miniaplicativo Java. Esta seção descreve as informações necessárias para configurar os recursos descritos neste documento com o ASDM.

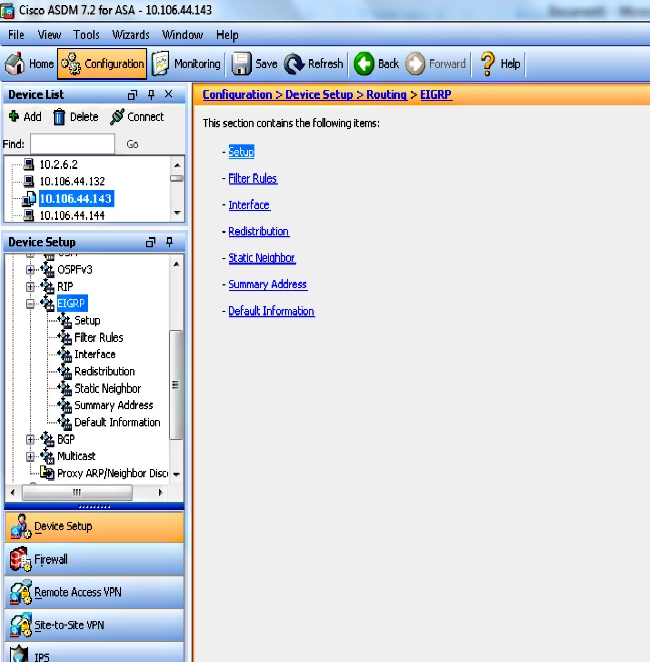

Conclua estas etapas para configurar o EIGRP no Cisco ASA.

- Faça login no Cisco ASA com o ASDM.

- Navegue para a área Configuration > Device Setup > Routing > EIGRP da interface ASDM, como mostrado nesta captura de tela.

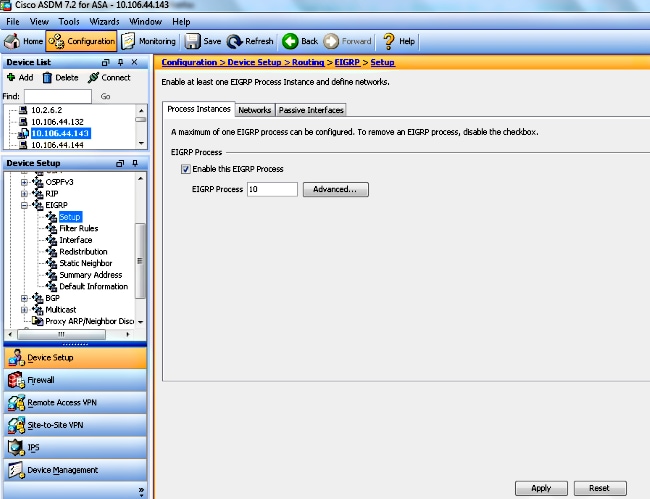

- Ative o processo de roteamento EIGRP na guia Setup > Process Instances, como mostrado nesta captura de tela. Neste exemplo, o processo EIGRP é 10.

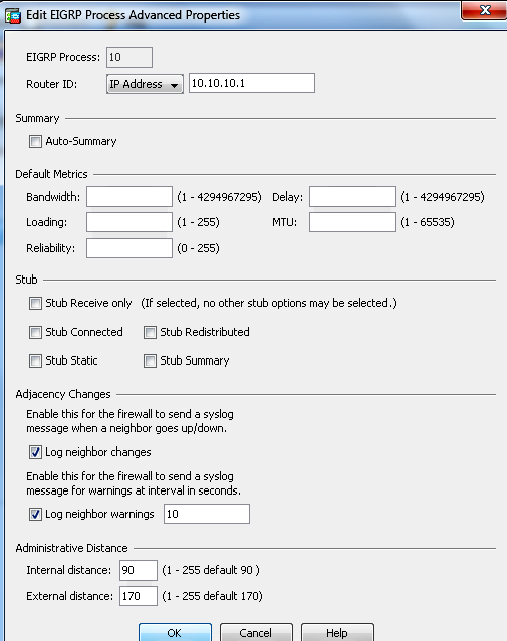

- Você pode configurar parâmetros opcionais do processo de roteamento avançado do EIGRP. Clique em Advanced na guia Setup > Process Instances. Você pode configurar o processo de roteamento EIGRP como um processo de roteamento stub, desativar a sumarização automática de rotas, definir as métricas padrão para rotas redistribuídas, alterar as distâncias administrativas para rotas EIGRP internas e externas, configurar um ID de roteador estático e ativar ou desativar o registro de alterações de adjacência. Neste exemplo, o ID do roteador EIGRP é configurado estaticamente com o endereço IP da interface interna (10.10.10.1). Além disso, o resumo automático também está desabilitado. Todas as outras opções são configuradas com seus valores padrão.

- Após concluir as etapas anteriores, defina as redes e interfaces que participam do roteamento EIGRP na guia Setup > Networks. Clique em Adicionar como mostrado nesta captura de tela.

- Esta tela é exibida. Neste exemplo, a única rede que você adiciona é a rede interna (10.10.10.0/24), já que o EIGRP é habilitado apenas na interface interna.

Somente as interfaces com um endereço IP que esteja dentro das redes definidas participam do processo de roteamento EIGRP. Se você tiver uma interface que não deseja participar do roteamento EIGRP, mas que esteja conectada a uma rede que deseja anunciar, configure uma entrada de rede na guia Setup > Networks que cubra a rede à qual a interface está conectada e configure essa interface como uma interface passiva para que a interface não possa enviar ou receber atualizações EIGRP.

Observação: as interfaces configuradas como passivas não enviam nem recebem atualizações do EIGRP.

- Opcionalmente, você pode definir filtros de rota no painel Regras de filtro. A filtragem de rotas fornece mais controle sobre as rotas que podem ser enviadas ou recebidas nas atualizações do EIGRP.

- Opcionalmente, você pode configurar a redistribuição de rota. O Cisco ASA pode redistribuir rotas descobertas pelo RIP (Routing Information Protocol) e pelo OSPF (Open Shortest Path First) no processo de roteamento do EIGRP. Você também pode redistribuir rotas estáticas e conectadas no processo de roteamento do EIGRP. Você não precisa redistribuir rotas estáticas ou conectadas se elas estiverem dentro do intervalo de uma rede configurada na guia Setup > Networks. Defina a redistribuição da rota no painel Redistribuição.

- Os pacotes Hello do EIGRP são enviados como pacotes multicast. Se um vizinho EIGRP estiver localizado em uma rede sem broadcast, você deverá definir manualmente esse vizinho. Quando você define manualmente um vizinho EIGRP, os pacotes Hello são enviados a esse vizinho como mensagens unicast. Para definir vizinhos EIGRP estáticos, vá para o painel Vizinho Estático.

- Por padrão, as rotas padrão são enviadas e aceitas. Para restringir ou desativar o envio e o recebimento de informações de rota padrão, abra o painel Configuração > Configuração do Dispositivo > Roteamento > EIGRP > Informações Padrão. O painel Informações Padrão exibe uma tabela de regras para controlar o envio e o recebimento de informações de rota padrão em atualizações do EIGRP.

Observação: Você pode ter uma regra "in" e uma regra "out" para cada processo de roteamento EIGRP. (Há suporte para apenas um processo no momento.)

Configurar a Autenticação do EIGRP

O Cisco ASA oferece suporte à autenticação MD5 de atualizações de roteamento do protocolo de roteamento EIGRP. O digest com chave MD5 em cada pacote EIGRP impede a introdução de mensagens de roteamento não autorizadas ou falsas de fontes não aprovadas. A adição de autenticação às mensagens do EIGRP garante que os roteadores e o Cisco ASA aceitem somente mensagens de roteamento de outros dispositivos de roteamento configurados com a mesma chave pré-compartilhada. Sem essa autenticação configurada, se alguém introduzir outro dispositivo de roteamento com informações de rota diferentes ou contrárias na rede, as tabelas de roteamento em seus roteadores ou no Cisco ASA poderão ser corrompidas e um ataque de negação de serviço poderá ocorrer. Quando você adiciona autenticação às mensagens do EIGRP enviadas entre seus dispositivos de roteamento (o que inclui o ASA), ela evita adições não autorizadas de roteadores EIGRP em sua topologia de roteamento.

A autenticação da rota EIGRP é configurada em uma base por interface. Todos os vizinhos EIGRP nas interfaces configuradas para autenticação de mensagens EIGRP devem ser configurados com o mesmo modo e chave de autenticação para que as adjacências sejam estabelecidas.

Conclua estes passos para habilitar a autenticação MD5 do EIGRP no Cisco ASA.

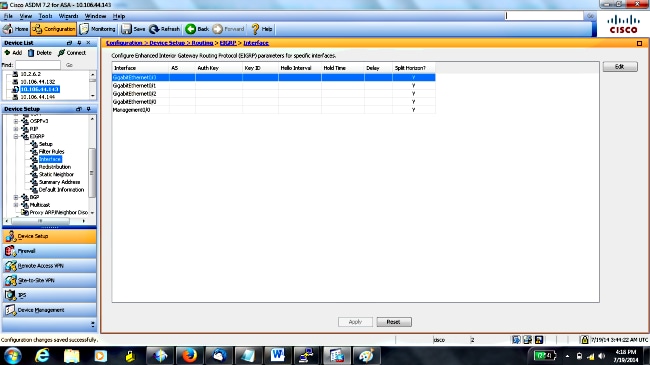

- No ASDM, navegue para Configuration > Device Setup > Routing > EIGRP > Interface como mostrado.

- Nesse caso, o EIGRP é ativado na interface interna (GigabitEthernet 0/1). Escolha a interface GigabitEthernet 0/1 e clique em Editar.

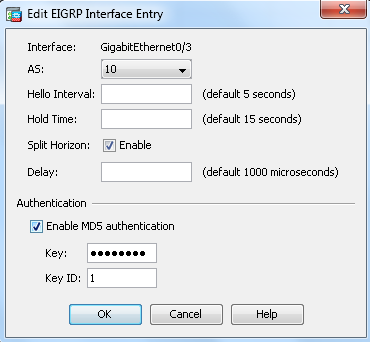

- Em Authentication, selecione Enable MD5 authentication. Adicione mais informações sobre os parâmetros de autenticação aqui. Nesse caso, a chave pré-compartilhada é cisco123 e o ID da chave é 1.

Filtragem de Rota do EIGRP

Com o EIGRP, você pode controlar as atualizações de roteamento que são enviadas e recebidas. Neste exemplo, você bloqueará as atualizações de roteamento no ASA para o prefixo de rede 192.168.10.0/24, que está atrás de R1. Para filtragem de rota, você pode usar apenas STANDARD ACL.

access-list eigrp standard deny 192.168.10.0 255.255.255.0

access-list eigrp standard permit any

router eigrp 10

distribute-list eigrp in

Verificar

ASA(config)# show access-list eigrp

access-list eigrp; 2 elements; name hash: 0xd43d3adc

access-list eigrp line 1 standard deny 192.168.10.0 255.255.255.0 (hitcnt=3) 0xeb48ecd0

access-list eigrp line 2 standard permit any4 (hitcnt=12) 0x883fe5ac

Configurações

Configuração CLI do Cisco ASA

Esta é a configuração CLI do Cisco ASA.

!outside interface configuration

interface GigabitEthernet0/0

description outside interface connected to the Internet

nameif outside

security-level 0

ip address 198.51.100.120 255.255.255.0

!

!inside interface configuration

interface GigabitEthernet0/1

description interface connected to the internal network

nameif inside

security-level 100

ip address 10.10.10.1 255.255.255.0

!

!EIGRP authentication is configured on the inside interface

authentication key eigrp 10 cisco123 key-id 1

authentication mode eigrp 10 md5

!

!management interface configuration

interface Management0/0

nameif management

security-level 99

ip address 10.10.20.1 255.255.255.0 management-only

!

!

!EIGRP Configuration - the CLI configuration is very similar to the

!Cisco IOS router EIGRP configuration.

router eigrp 10

no auto-summary

eigrp router-id 10.10.10.1

network 10.10.10.0 255.255.255.0

!

!This is the static default gateway configuration

route outside 0.0.0.0 0.0.0.0 198.51.100.1 1

Configuração da CLI do roteador Cisco IOS (R1)

Essa é a configuração CLI do R1 (roteador interno).

!!Interface that connects to the Cisco ASA. Notice the EIGRP authentication

paramenters.

interface FastEthernet0/0

ip address 10.10.10.2 255.255.255.0

ip authentication mode eigrp 10 md5

ip authentication key-chain eigrp 10 MYCHAIN

!

!

! EIGRP Configuration

router eigrp 10

network 10.10.10.0 0.0.0.255

network 10.20.20.0 0.0.0.255

network 172.18.124.0 0.0.0.255

network 192.168.10.0

no auto-summary

Verificar

Conclua estas etapas para verificar sua configuração.

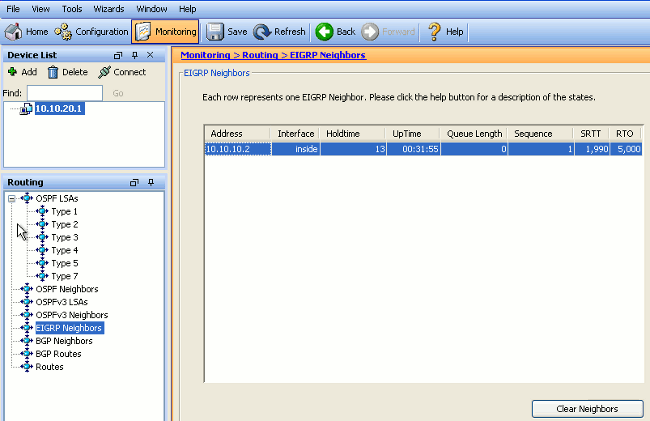

- No ASDM, você pode navegar para Monitoring > Routing > EIGRP Neighbor para ver cada um dos vizinhos EIGRP. Esta captura de tela mostra o roteador interno (R1) como um vizinho ativo. Você também pode ver a interface onde esse vizinho reside, o tempo de espera e quanto tempo o relacionamento vizinho esteve ativo (UpTime).

- Além disso, você pode verificar a tabela de roteamento se navegar para Monitoring > Routing > Routes. Nesta captura de tela, você pode ver que as redes 192.168.10.0/24, 172.18.124.0/24 e 10.20.20.0/24 são aprendidas através de R1 (10.10.10.2).

Na CLI, você pode usar o comando show route para obter a mesma saída.

ciscoasa# show route

Codes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGP

i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area

* - candidate default, U - per-user static route, o - ODR

P - periodic downloaded static route

Gateway of last resort is 100.10.10.2 to network 0.0.0.0

C 198.51.100.0 255.255.255.0 is directly connected, outside

D 192.168.10.0 255.255.255.0 [90/131072] via 10.10.10.2, 0:32:29, inside

D 172.18.124.0 255.255.255.0 [90/131072] via 10.10.10.2, 0:32:29, inside

C 127.0.0.0 255.255.0.0 is directly connected, cplane

D 10.20.20.0 255.255.255.0 [90/28672] via 10.10.10.2, 0:32:29, inside

C 10.10.10.0 255.255.255.0 is directly connected, inside

C 10.10.20.0 255.255.255.0 is directly connected, management

S* 0.0.0.0 0.0.0.0 [1/0] via 198.51.100.1, outside

Com o ASA versão 9.2.1 e posterior, você pode usar o comando show route eigrp para exibir apenas rotas EIGRP.

ciscoasa(config)# show route eigrp

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, + - replicated route

Gateway of last resort is not set

D 192.168.10.0 255.255.255.0 [90/131072] via 10.10.10.2, 0:32:29, inside

D 172.18.124.0 255.255.255.0 [90/131072] via 10.10.10.2, 0:32:29, inside

D 10.20.20.0 255.255.255.0 [90/28672] via 10.10.10.2, 0:32:29, inside - Você também pode usar o comando show eigrp topology para obter informações sobre as redes aprendidas e a topologia EIGRP.

ciscoasa# show eigrp topology

EIGRP-IPv4 Topology Table for AS(10)/ID(10.10.10.1)

Codes: P - Passive, A - Active, U - Update, Q - Query, R - Reply,

r - reply Status, s - sia Status

P 10.20.20.0 255.255.255.0, 1 successors, FD is 28672

via 10.10.10.2 (28672/28416), GigabitEthernet0/1

P 10.10.10.0 255.255.255.0, 1 successors, FD is 2816

via Connected, GigabitEthernet0/1

P 192.168.10.0 255.255.255.0, 1 successors, FD is 131072

via 10.10.10.2 (131072/130816), GigabitEthernet0/1

P 172.18.124.0 255.255.255.0, 1 successors, FD is 131072

via 10.10.10.2 (131072/130816), GigabitEthernet0/1 - O comando show eigrp neighbors também é útil para verificar os vizinhos ativos e as informações do correspondente. Este exemplo mostra as mesmas informações obtidas do ASDM na Etapa 1.

ciscoasa# show eigrp neighbors

EIGRP-IPv4 neighbors for process 10

H Address Interface Hold Uptime SRTT RTO Q Seq (sec) (ms)Cnt Num

0 10.10.10.2 Gi0/1 12 00:39:12 107 642 0 1

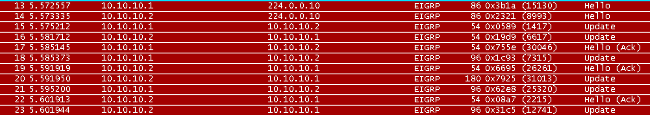

Fluxo de pacote

Aqui está o fluxo de pacotes.

- O ASA surge no link e envia um pacote Hello mCast por todas as interfaces configuradas com EIGRP.

- R1 recebe um pacote Hello e envia um pacote Hello mCast.

- O ASA recebe o pacote Hello e envia um pacote Update com um conjunto de bits inicial, que indica que esse é o processo de inicialização.

- R1 recebe um pacote Update e envia um pacote Update com um conjunto de bits inicial, que indica que esse é o processo de inicialização.

- Depois que o ASA e o R1 trocaram saudações e a adjacência de vizinhos é estabelecida, o ASA e o R1 respondem com um pacote ACK, que indica que as informações de atualização foram recebidas.

- O ASA envia suas informações de roteamento para R1 em um pacote Update.

- O R1 insere as informações do pacote Update em sua tabela de topologia. A tabela de topologia inclui todos os destinos anunciados pelos vizinhos. Ele é organizado de forma que cada destino seja listado, juntamente com todos os vizinhos que podem viajar para o destino e suas métricas associadas.

- Em seguida, R1 envia um pacote Update ao ASA.

- Depois de receber o pacote Update, o ASA envia um pacote ACK para R1. Depois que o ASA e o R1 receberem com êxito os pacotes Update um do outro, eles estarão prontos para escolher as rotas do sucessor (melhor) e do sucessor viável (backup) na tabela de topologia e oferecer as rotas do sucessor para a tabela de roteamento.

Troubleshooting

Esta seção inclui informações sobre os comandos debug e show que podem ser úteis para solucionar problemas do EIGRP.

Comandos para Troubleshooting

A Output Interpreter Tool ( somente clientes registrados) (OIT) oferece suporte a determinados comandos show. Use o OIT para visualizar uma análise da saída do comando show.

Nota:Consulte Informações Importantes sobre Comandos de Depuração antes de usar comandos debug. Para exibir informações de depuração na máquina de estado finito Diffusing Update Algorithm (DUAL), use o comando debug eigrp fsm no modo EXEC privilegiado. Esse comando permite que você observe a atividade de feasible successor (sucessor viável) do EIGRP e determine se as atualizações de rota são instaladas e excluídas pelo processo de roteamento.

Esta é a saída do comando debug no peering bem-sucedido com R1. Você pode ver cada uma das diferentes rotas que foram instaladas com êxito no sistema.

EIGRP-IPv4(Default-IP-Routing-Table:10): Callback: route_adjust GigabitEthernet0/1

DUAL: dest(10.10.10.0 255.255.255.0) not active

DUAL: rcvupdate: 10.10.10.0 255.255.255.0 via Connected metric 2816/0 on topoid 0

DUAL: Find FS for dest 10.10.10.0 255.255.255.0. FD is 4294967295, RD is 4294967

295 on topoid 0 found

DUAL: RT installed 10.10.10.0 255.255.255.0 via 0.0.0.0

DUAL: Send update about 10.10.10.0 255.255.255.0. Reason: metric chg on topoid

0

DUAL: Send update about 10.10.10.0 255.255.255.0. Reason: new if on topoid 0

DUAL: dest(10.20.20.0 255.255.255.0) not active

DUAL: rcvupdate: 10.20.20.0 255.255.255.0 via 10.10.10.2 metric 28672/28416 on t

opoid 0

DUAL: Find FS for dest 10.20.20.0 255.255.255.0. FD is 4294967295, RD is 4294967

295 on topoid 0 found

EIGRP-IPv4(Default-IP-Routing-Table:10): route installed for 10.20.20.0 ()

DUAL: RT installed 10.20.20.0 255.255.255.0 via 10.10.10.2

DUAL: Send update about 10.20.20.0 255.255.255.0. Reason: metric chg on topoid

0

DUAL: Send update about 10.20.20.0 255.255.255.0. Reason: new if on topoid 0

DUAL: dest(172.18.124.0 255.255.255.0) not active

DUAL: rcvupdate: 172.18.124.0 255.255.255.0 via 10.10.10.2 metric 131072/130816

on topoid 0

DUAL: Find FS for dest 172.18.124.0 255.255.255.0. FD is 4294967295, RD is 42949

67295 on topoid 0 found

EIGRP-IPv4(Default-IP-Routing-Table:10): route installed for 172.18.124.0 ()

DUAL: RT installed 172.18.124.0 255.255.255.0 via 10.10.10.2

DUAL: Send update about 172.18.124.0 255.255.255.0. Reason: metric chg on topoi

d 0

DUAL: Send update about 172.18.124.0 255.255.255.0. Reason: new if on topoid 0

DUAL: dest(192.168.10.0 255.255.255.0) not active

DUAL: rcvupdate: 192.168.10.0 255.255.255.0 via 10.10.10.2 metric 131072/130816

on topoid 0

DUAL: Find FS for dest 192.168.10.0 255.255.255.0. FD is 4294967295, RD is 42949

67295 on topoid 0 found

EIGRP-IPv4(Default-IP-Routing-Table:10): route installed for 192.168.10.0 ()

DUAL: RT installed 192.168.10.0 255.255.255.0 via 10.10.10.2

DUAL: Send update about 192.168.10.0 255.255.255.0. Reason: metric chg on topoi

d 0

DUAL: Send update about 192.168.10.0 255.255.255.0. Reason: new if on topoid 0

Você também pode usar o comando debug eigrp neighbor. Esta é a saída do comando debug quando o Cisco ASA criou com êxito uma nova relação de vizinhança com R1.

ciscoasa# EIGRP-IPv4(Default-IP-Routing-Table:10): Callback: route_adjust Gigabi

tEthernet0/1

EIGRP: New peer 10.10.10.2

EIGRP-IPv4(Default-IP-Routing-Table:10): route installed for 10.20.20.0 ()

EIGRP-IPv4(Default-IP-Routing-Table:10): route installed for 172.18.124.0 ()

EIGRP-IPv4(Default-IP-Routing-Table:10): route installed for 192.168.10.0 ()

Você também pode usar o comando debug EIGRP packets para obter informações detalhadas de troca de mensagens do EIGRP entre o Cisco ASA e seus peers. Neste exemplo, a chave de autenticação foi alterada no roteador (R1) e a saída da depuração mostra que o problema é uma incompatibilidade de autenticação.

ciscoasa# EIGRP: Sending HELLO on GigabitEthernet0/1

AS 655362, Flags 0x0, Seq 0/0 interfaceQ 1/1 iidbQ un/rely 0/0

EIGRP: pkt key id = 1, authentication mismatch

EIGRP: GigabitEthernet0/1: ignored packet from 10.10.10.2, opcode = 5

(invalid authentication)

A Vizinhança EIGRP Encerra com Syslogs ASA-5-336010

O ASA descarta a vizinhança do EIGRP quando são feitas alterações na lista de distribuição do EIGRP. Essa mensagem de Syslog é exibida.

EIGRP Nieghborship Resets with syslogs ASA-5-336010: EIGRP-IPv4: PDM(314 10:

Neighbor 10.15.0.30 (GigabitEthernet0/0) is down: route configuration changed

Com essa configuração, sempre que uma nova entrada de ACL é adicionada na ACL, a vizinhança EIGRP Eigrp-network-list é redefinida.

router eigrp 10

distribute-list Eigrp-network-list in

network 10.10.10.0 255.0.0.0

passive-interface default

no passive-interface inside

redistribute static

access-list Eigrp-network-list standard permit any

Você pode observar que a relação de vizinhança está ativa com o dispositivo adjacente.

ciscoasa(config)# show eigrp neighbors

EIGRP-IPv4 neighbors for process 10

H Address Interface Hold Uptime SRTT RTO Q Seq

(sec) (ms) Cnt Num

0 10.10.10.2 Gi0/3 10 00:01:22 1 5000 0 5

ciscoasa(config)# show eigrp neighbors

EIGRP-IPv4 neighbors for process 10

H Address Interface Hold Uptime SRTT RTO Q Seq

(sec) (ms) Cnt Num

0 10.10.10.2 Gi0/3 13 00:01:29 1 5000 0 5

Agora você pode adicionar access-list Eigrp-network-list standard deny 172.18.24.0 255.255.255.0.

%ASA-5-111010: User 'enable_15', running 'CLI' from IP 0.0.0.0, executed 'debug

eigrp fsm'

%ASA-7-111009: User 'enable_15' executed cmd: show access-list

%ASA-5-111008: User 'enable_15' executed the 'access-list Eigrp-network-list line

1 permit 172.18.24.0 255.255.255.0' command.

%ASA-5-111010: User 'enable_15', running 'CLI' from IP 0.0.0.0, executed 'access-list

Eigrp-network-list line 1 permit 172.18.24.0.0 255.255.255.0'

%ASA-7-111009: User 'enable_15' executed cmd: show eigrp neighbors

%ASA-5-336010: EIGRP-IPv4: PDM(599 10: Neighbor 10.10.10.2 (GigabitEthernet0/3) is

down: route configuration changed

%ASA-5-336010: EIGRP-IPv4: PDM(599 10: Neighbor 10.10.10.2 (GigabitEthernet0/3) is

up: new adjacency

Esses logs podem ser vistos em debug eigrp fsm.

IGRP2: linkdown: start - 10.10.10.2 via GigabitEthernet0/3

DUAL: Destination 10.10.10.0 255.255.255.0 for topoid 0

DUAL: linkdown: finish

Esse é o comportamento esperado em todas as novas versões do ASA de 8.4 e 8.6 a 9.1. O mesmo foi observado em roteadores que executam as trilhas de código 12.4 a 15.1. No entanto, esse comportamento não é observado nas versões 8.2 e anteriores do software ASA porque as alterações feitas em uma ACL não redefinem as adjacências do EIGRP.

Como o EIGRP envia a tabela de topologia completa para um vizinho quando o vizinho é ativado pela primeira vez e, em seguida, envia apenas as alterações, a configuração de uma lista de distribuição com a natureza orientada por eventos do EIGRP dificultaria a aplicação das alterações sem uma redefinição completa do relacionamento de vizinhança. Os roteadores precisariam rastrear todas as rotas enviadas e recebidas de um vizinho para saber qual rota foi alterada (isto é, seria ou não enviada/aceita) para aplicar as alterações conforme ditado pela lista de distribuição atual. É muito mais fácil simplesmente remover e restabelecer a adjacência entre vizinhos.

Quando uma adjacência é desfeita e restabelecida, todas as rotas aprendidas entre vizinhos específicos são simplesmente esquecidas e toda a sincronização entre os vizinhos é executada novamente - com a nova lista de distribuição estabelecida.

A maioria das técnicas do EIGRP que você usa para solucionar problemas dos roteadores Cisco IOS pode ser aplicada no Cisco ASA. Para fazer troubleshooting do EIGRP, use o Fluxograma Principal de Troubleshooting; comece na caixa marcada como Main.

Problemas comuns

Bugs do EIGRP com Impacto no ASA

- CSCun18948 Rota EIGRP ASA travada depois que o vizinho foi desconectado.

- CSCum97632 RU: rota EIGRP Summary obsoleta em unidades Master/slave após "no nameif"

- CSCuj30271 EIGRP : o comando de chave de autenticação foi removido da configuração em execução do ASA.

- CSCuj47104 O EIGRP roteia no ASA ativo sendo excluído após o failover do ASA.

- CSCum93000 RU: rota EIGRP obsoleta em unidades slave após "no nameif" no ASA primário.

- CSCup32973 ASA EIGRP não redefine o tempo de espera após receber a atualização.

- CSCts93346 RIM: suporte de failover para EIGRP e OSPFv2 no modo multicontexto do ASA.

- O CSCuc92292 ASA pode não estabelecer adjacência do EIGRP com o roteador devido a problemas de versão.

- CSCuj13918 [RU:EIGRP] A vizinhança cai após a configuração da rota estática.

- CSCuj23967 EIGRP:O tráfego do ASA com a rota EIGRP candidata padrão falha.

- CSCte01475 EIGRP : redistribuição de rota estática com distribute-list não funcionando.

Solicitações de Aprimoramento do ASA EIGRP.

CSCug90292 ASA: Nenhuma Saída de Depuração ou Syslog para Incompatibilidade de A/S do EIGRP.

CSCtc43373 CSM: Enh - Introduza o suporte à configuração do EIGRP na plataforma ASA.

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

02-Apr-2007 |

Versão inicial |

Colaborado por engenheiros da Cisco

- Dinkar Sharma

- Magnus Mortensen

- Prashant Joshi

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback