Introdução

Este documento descreve a funcionalidade Network Advanced Malware Protection (AMP)/controle de acesso a arquivos do módulo FirePOWER e o método para configurá-los com o Adaptive Security Device Manager (ASDM).

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Conhecimento do firewall do Adaptive Security Appliance (ASA) e do ASDM.

- Conhecimento do dispositivo FirePOWER.

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Módulos ASA Firepower (ASA 5506X/5506H-X/5506W-X, ASA 5508-X, ASA 5516-X) executando a versão de software 5.4.1 e posterior.

- Módulo ASA Firepower (ASA 5515-X, ASA 5525-X, ASA 5545-X, ASA 5555-X) que executa a versão de software 6.0.0 e posterior.

- ASDM 7.5.1 e posterior.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a sua rede estiver ativa, certifique-se de que entende o impacto potencial de qualquer comando.

Informações de Apoio

Software/malware mal-intencionado pode entrar na rede de uma organização de várias maneiras. Para identificar e mitigar os efeitos desse software mal-intencionado e malware, os recursos do AMP do FirePOWER podem ser usados para detectar e, opcionalmente, bloquear a transmissão de software mal-intencionado e malware na rede.

Com a funcionalidade de controle de arquivos, você pode optar por monitorar (detectar), bloquear ou permitir a transferência de upload e download de arquivos. Por exemplo, uma política de arquivos pode ser implementada, bloqueando o download de arquivos executáveis pelo usuário.

Com a funcionalidade da Network AMP, você pode selecionar os tipos de arquivos que deseja monitorar sobre os protocolos usados com mais frequência e enviar hashes SHA 256, metadados dos arquivos ou até mesmo cópias dos próprios arquivos para a Cisco Security Intelligence Cloud para análise de malware. A nuvem retorna a disposição para hashes de arquivo como limpos ou mal-intencionados com base na análise de arquivo.

O controle de arquivos e o AMP para Firepower podem ser configurados como uma política de arquivos e usados como parte de sua configuração geral de controle de acesso. As políticas de arquivo associadas às regras de controle de acesso inspecionam o tráfego de rede que atende às condições das regras.

Observação: certifique-se de que o módulo FirePOWER tenha uma licença Protect/Control/Malware para configurar essa funcionalidade. Para verificar as licenças, selecione Configuration > ASA FirePOWER Configuration > License.

Configurar a política de arquivos para controle de arquivos/rede AMP

Configurar Controle de Acesso a Arquivos

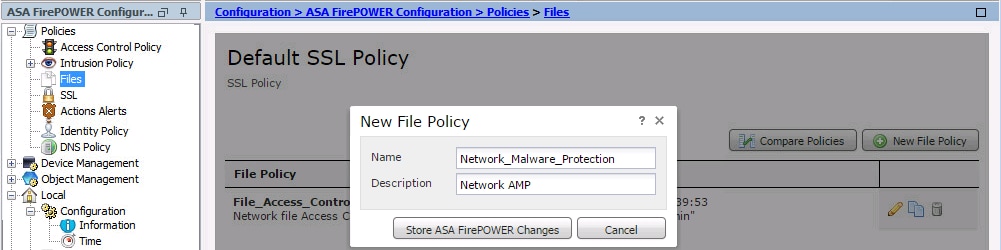

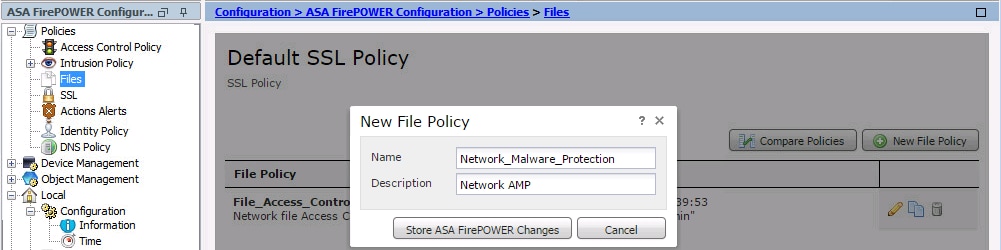

Faça login no ASDM e escolha Configuration > ASA Firepower Configuration > Policies > Files. A caixa de diálogo Nova política de arquivo é exibida.

Insira um Nome e uma Descrição opcional para sua nova política e clique na opção Store ASA Firepower Changes. A página Regra de política de arquivo é exibida.

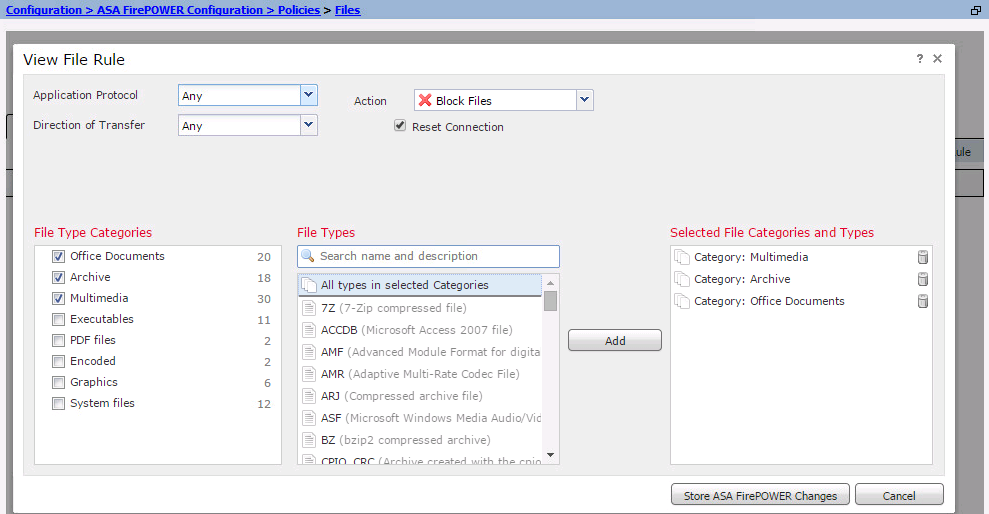

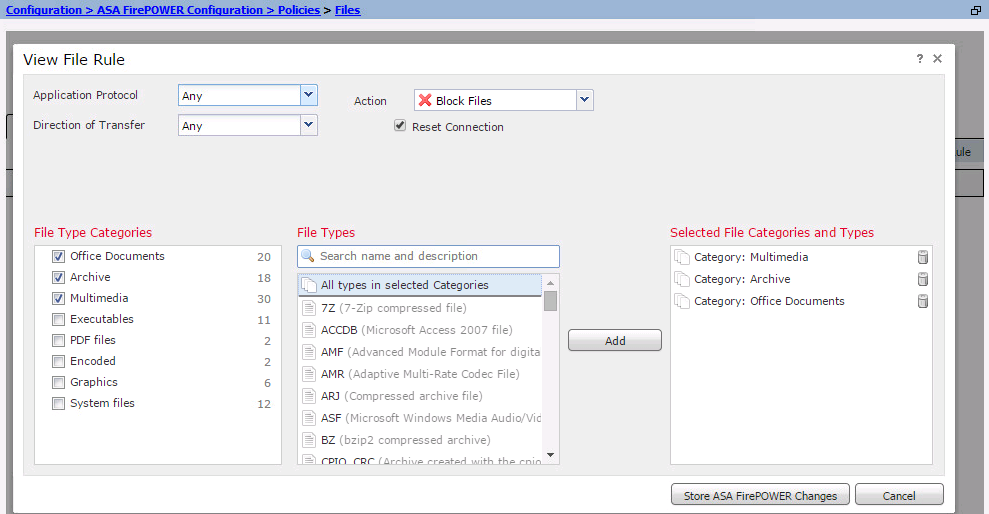

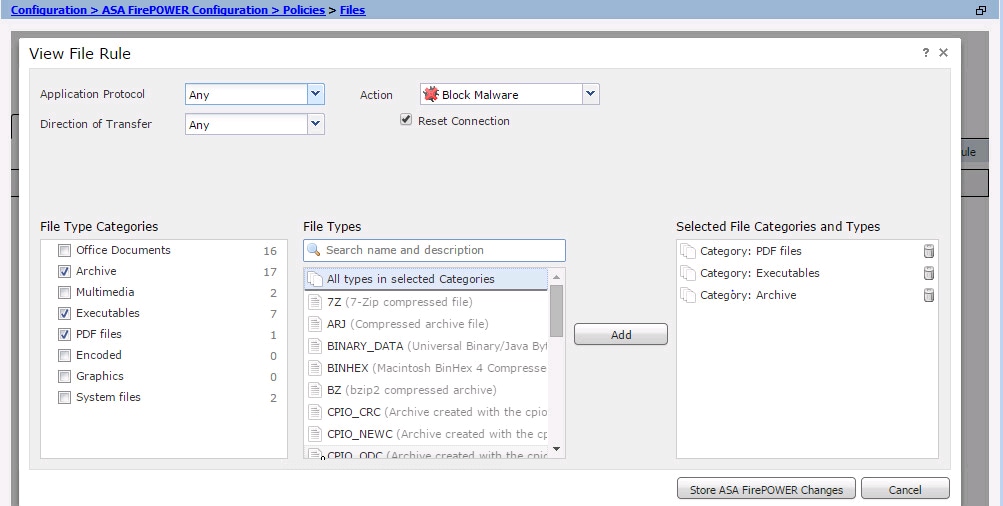

Clique em Add File Rule para adicionar uma regra à política de arquivos. A regra de arquivo oferece o controle granular sobre os tipos de arquivo que você deseja registrar, bloquear ou verificar se há malware.

Protocolo de Aplicação: Especifique o protocolo de aplicação como Qualquer (default) ou o protocolo específico (HTTP, SMTP, IMAP, POP3, FTP, SMB).

Direção da transferência: especifique a direção da transferência de arquivos. Ele pode ser Qualquer ou Upload/Download com base no protocolo do aplicativo. Você pode inspecionar o protocolo (HTTP, IMAP, POP3, FTP, SMB) para o download do arquivo e o protocolo (HTTP, SMTP, FTP, SMB) para o upload do arquivo. Use a opção Any para detectar arquivos em vários protocolos de aplicação, independentemente de os usuários enviarem ou receberem o arquivo.

Ação: Especifique a Ação para a funcionalidade de Controle de Acesso a Arquivo. A ação seria Detectar arquivos ou Bloquear arquivos. A ação Detectar arquivo gera o evento e a ação Bloquear arquivos gera o evento e bloqueia a transmissão do arquivo. Com a ação Block Files, você pode selecionar Reset Connection para encerrar a conexão.

Categorias de Tipo de Arquivo: Selecione as Categorias de Tipo de Arquivo para as quais você deseja bloquear o arquivo ou gerar o alerta.

Tipos de arquivo: selecione os tipos de arquivo. A opção Tipos de arquivo fornece uma opção mais granular para escolher o tipo de arquivo específico.

Escolha a opção Store ASA Firepower Changes para salvar a configuração.

Configurar a proteção contra malware na rede (Network AMP)

Faça login no ASDM e navegue até Configuration > ASA Firepower Configuration > Policies > Files. A página Política de arquivo é exibida. Agora clique na caixa de diálogo Nova política de arquivos aparece.

Insira um Nome e uma Descrição opcional para sua nova política e clique na opção Armazenar alterações do ASA Firepower. A página Regras de Política de Arquivo é exibida.

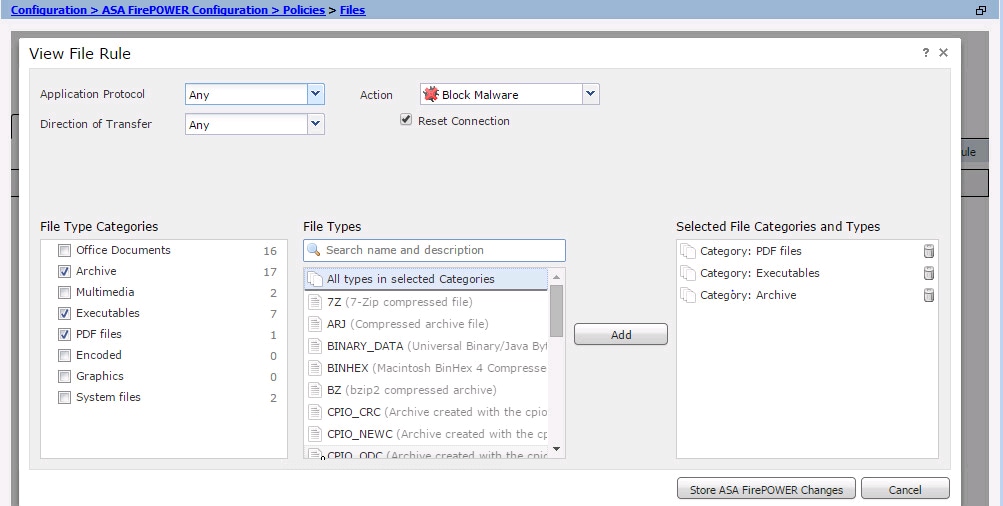

Clique na opção Add File Rule para adicionar uma regra à política de arquivos. A regra de arquivo oferece o controle granular sobre os tipos de arquivo que você deseja registrar, bloquear ou verificar se há malware.

Protocolo de Aplicação: Especifique qualquer protocolo (padrão) ou protocolo específico (HTTP, SMTP, IMAP, POP3, FTP, SMB)

Direção da transferência: especifique a direção da transferência de arquivos. Ele pode ser Qualquer ou Upload/ Download baseado no protocolo do aplicativo. Você pode inspecionar o protocolo (HTTP, IMAP, POP3, FTP, SMB) para download de arquivos e o protocolo (HTTP, SMTP, FTP, SMB) para upload de arquivos. Use Qualquer opção para detectar arquivos em vários protocolos de aplicação, independentemente dos usuários que enviam ou recebem o arquivo.

Ação: para a funcionalidade de Proteção contra malware na rede, a ação seria Malware Cloud Lookup ou Block Malware. A ação Malware Cloud Lookup gera apenas um evento, enquanto a ação Block Malware gera o evento, bem como bloqueia a transmissão do arquivo de malware.

Observação: Malware Cloud Lookup eBlock Malware regras permitem que o Firepower calcule o hash SHA-256 e o envie para o processo de pesquisa na nuvem para determinar se os arquivos que passam pela rede contêm malware.

Categorias de tipo de arquivo: selecione as categorias de arquivo específicas.

Tipos de arquivo: Selecione os Tipos de arquivo específicos para tipos de arquivo mais granulares.

Escolha a opção Store ASA Firepower Changes para salvar a configuração.

Observação: as políticas de arquivo tratam os arquivos na seguinte ordem de ação de regra: o bloqueio tem precedência sobre a inspeção de malware, que tem precedência sobre a detecção e o registro simples.

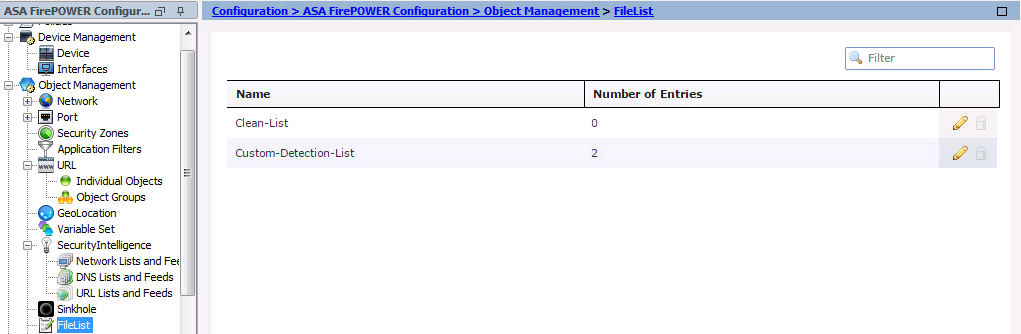

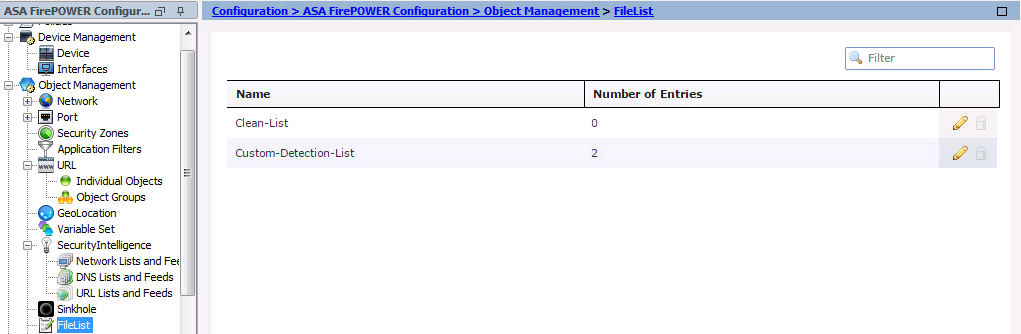

Se você configurar a proteção avançada contra malware (AMP) baseada em rede e o Cisco Cloud detectar incorretamente a disposição de um arquivo, você poderá adicionar o arquivo à lista de arquivos usando um valor de hash SHA-256 para melhorar a detecção da disposição do arquivo no futuro. dependendo do tipo de lista de arquivos, você pode fazer o seguinte:

- Para tratar um arquivo como se a nuvem tivesse atribuído uma disposição limpa, adicione o arquivo à lista limpa.

- Para tratar um arquivo como se a nuvem tivesse atribuído uma disposição de malware, adicione o arquivo à lista personalizada.

Para configurar isso, navegue para Configuration > ASA FirePOWER Configuration > Object Management > File List e edite a lista para adicionar SHA-256.

Configurar Política de Controle de Acesso para Política de Arquivo

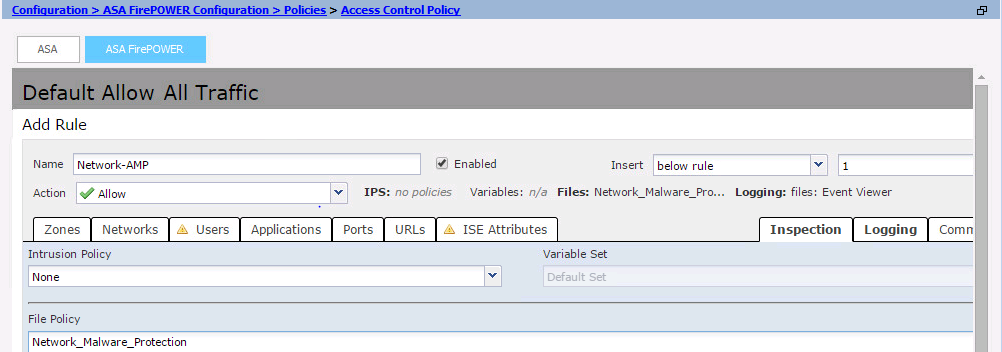

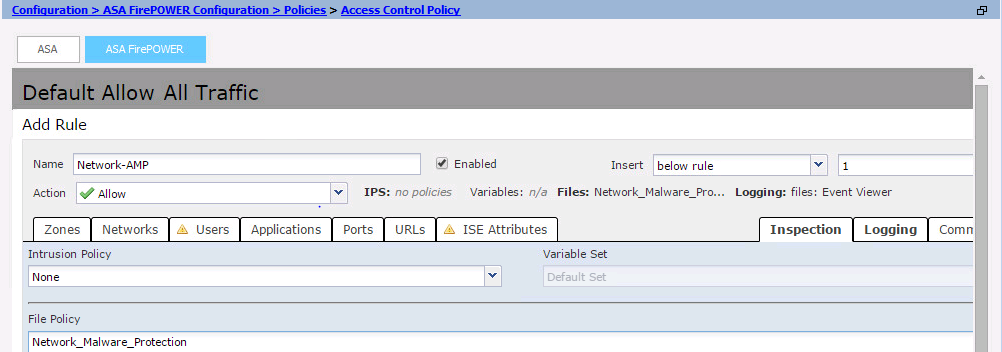

Navegue para Configuration > ASA Firepower Configuration > Policies > Access Control Policy e crie uma nova Access rule ou edite a Access Rule existente, como mostrado nesta imagem.

Para configurar a Diretiva de Arquivo, Ação deve ser Permitir. Navegue até a guia Inspeção e selecione a Política de arquivo no menu suspenso.

Para ativar o registro, navegue até a opção logging e selecione a opção de registro apropriada e a opção Log Files. Clique no botão Save/Add (Salvar/Adicionar) para salvar a configuração.

Escolha a opção Store ASA Firepower Changes para salvar as alterações na política de CA.

Implantar Política de Controle de Acesso

Navegue até a opção Deploy do ASDM e escolha a opção Deploy Firepower Change no menu suspenso. Clique na opção Deploy para implantar as alterações.

Navegue até Monitoring > ASA Firepower Monitoring > Task Status. Verifique se a tarefa deve ser concluída para aplicar a alteração de configuração.

Observação: na versão 5.4.x, para aplicar a política de acesso ao sensor, você precisa clicar em Apply ASA FirePOWER Changes (Aplicar alterações do ASA FirePOWER).

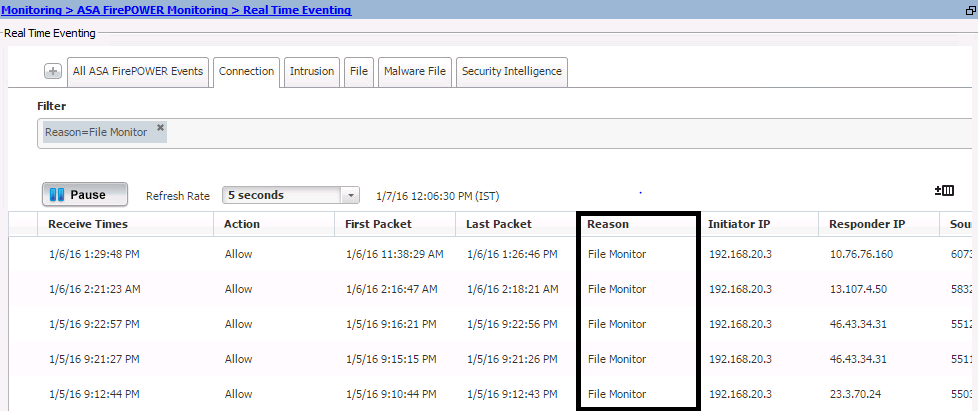

Monitorar Conexão para Eventos de Diretiva de Arquivo

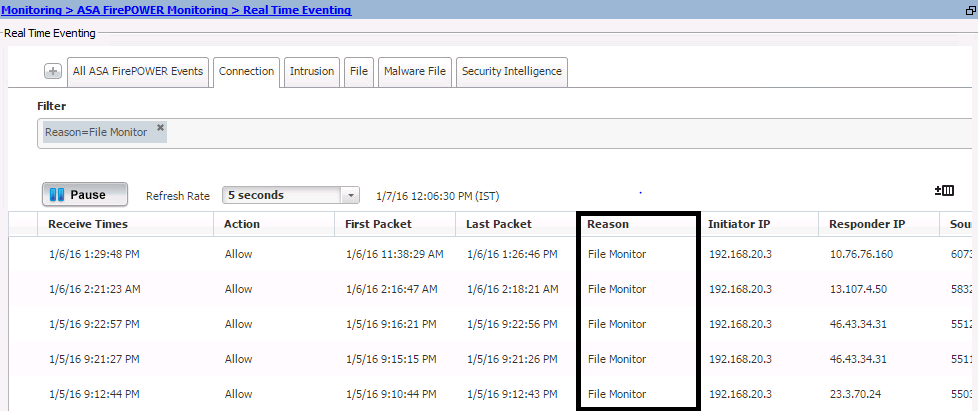

Para ver os eventos gerados pelo Firepower Module relacionados à política de arquivos, navegue para Monitoring > ASA Firepower Monitoring > Real Time Eventing.

Verificar

No momento, não há procedimento de verificação disponível para esta configuração.

Troubleshooting

Certifique- se de que a Política de Arquivos está configurada corretamente com o protocolo/ direção/ ação/ tipos de arquivos. Verifique se a política de arquivo correta está incluída nas regras de acesso.

Verifique se a implantação da Política de Controle de Acesso foi concluída com êxito.

Monitore os eventos de Conexão e os eventos de Arquivo (Monitoramento > Monitoramento do ASA Firepower > Eventos em tempo real) para verificar se o fluxo de tráfego está atingindo a regra correta ou não.

Informações Relacionadas

Feedback

Feedback