Introdução

Este documento descreve as etapas de configuração para integrar o Microsoft 365 com o Cisco Secure Email para entrega de e-mail de entrada e saída.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

Componentes Utilizados

Este documento não se restringe a versões de software e hardware específicas.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

Este documento pode ser usado para gateways locais ou gateways de nuvem da Cisco.

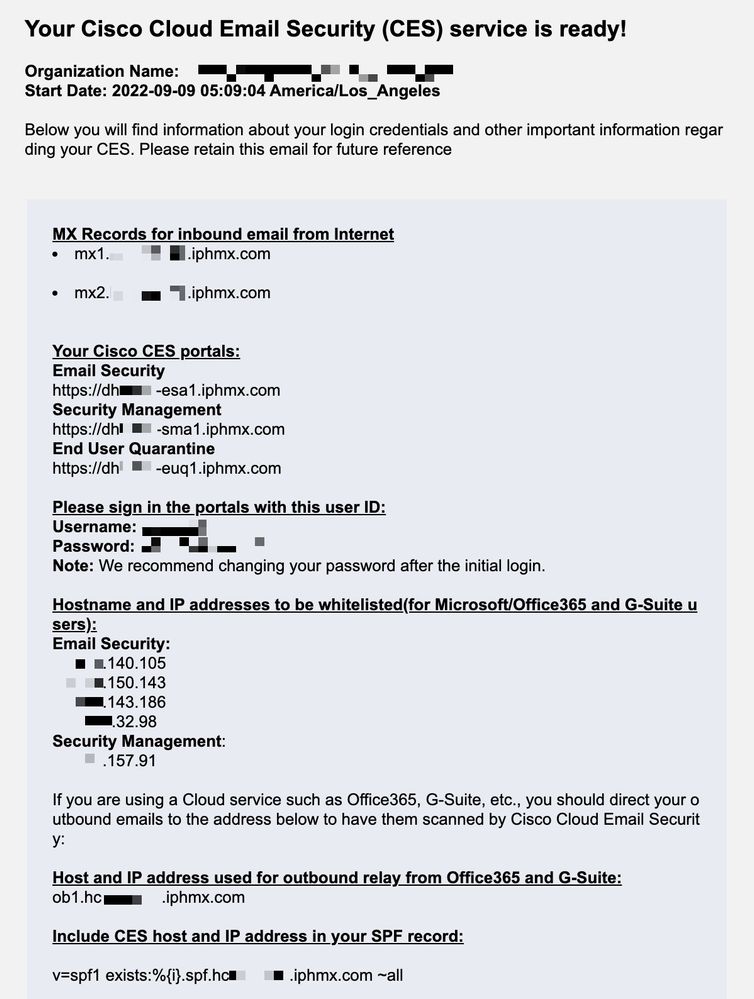

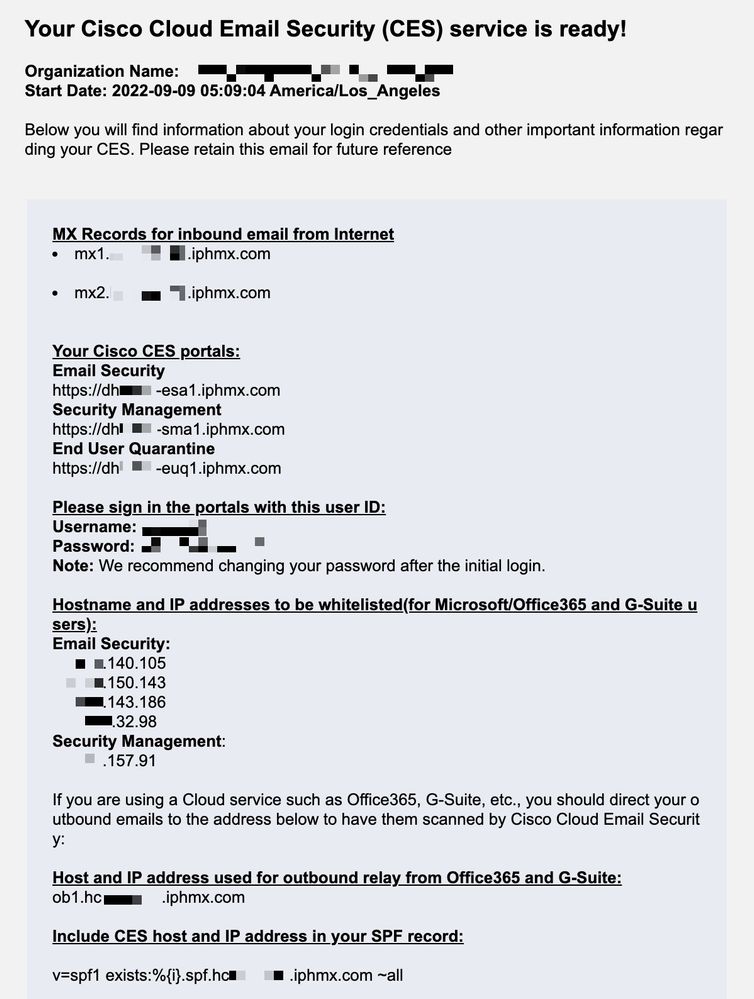

Se você for um administrador do Cisco Secure Email, sua carta de boas-vindas incluirá seus endereços IP do gateway de nuvem e outras informações pertinentes. Além da carta que você vê aqui, um e-mail criptografado é enviado para você, fornecendo detalhes adicionais sobre o número de Gateway de nuvem (também conhecido como ESA) e Gerenciador de e-mail e Web de nuvem (também conhecido como SMA) provisionados para sua alocação. Se você não recebeu ou não tem uma cópia da carta, entre em contatoces-activations@cisco.comcom suas informações de contato e o nome de domínio em serviço.

Cada cliente tem IPs dedicados. Você pode usar os IPs ou nomes de host atribuídos na configuração do Microsoft 365.

Observação: é altamente recomendável testar antes de qualquer transição de e-mail de produção planejada, pois as configurações levam tempo para serem replicadas no console do Microsoft 365 Exchange. No mínimo, aguarde uma hora para que todas as alterações entrem em vigor.

Note: Os endereços IP na captura de tela são proporcionais ao número de gateways de nuvem provisionados para sua alocação. Por exemplo, xxx.yy.140.105 é o endereço IP da interface de Dados 1 para o Gateway 1 e xxx.yy.150.1143 é o endereço IP da interface de Dados 1 para o Gateway 2. O endereço IP da interface de Dados 2 para o Gateway 1 é xxx.yy.143.186 e o endereço IP da interface de Dados 2 para o Gateway 2 é xxx.yy.32.98. Se sua carta de boas-vindas não incluir informações para Dados 2 (IPs de interface de saída), entre em contato com o TAC da Cisco para adicionar a interface de Dados 2 à sua alocação.

Configurar o Microsoft 365 com Secure Email

Configurar e-mail de entrada do Microsoft 365 no Cisco Secure Email

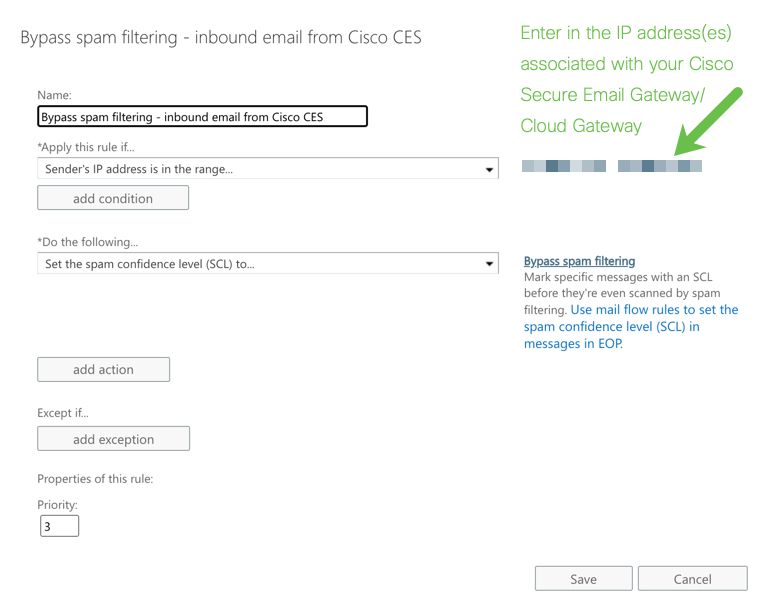

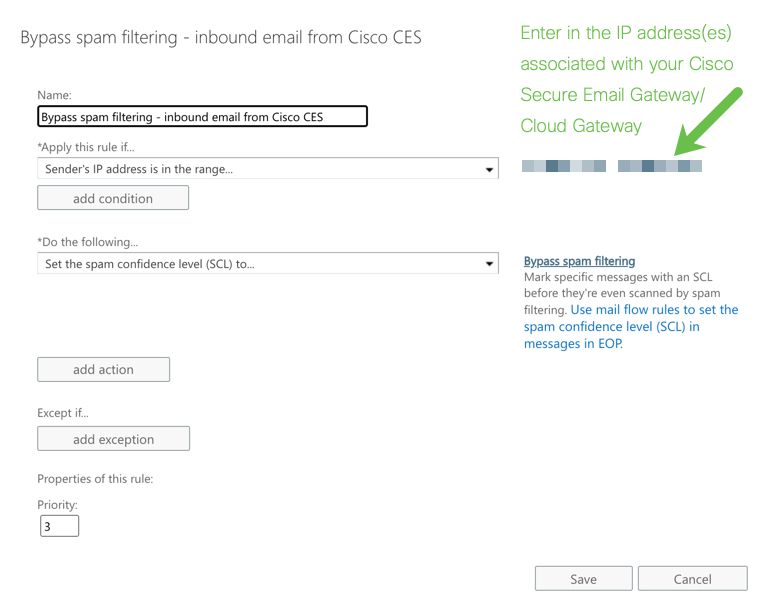

Ignorar regra de filtragem de spam

- Faça login no Centro de administração do Microsoft 365

- No menu à esquerda, expanda

Admin Centers.

- Clique em

Exchange.

- No menu à esquerda, navegue até

Mail flow > Rules.

- Clique em

[+] para criar uma nova regra.

- Escolha

Bypass spam filtering... na lista suspensa.

- Digite um nome para a nova regra:

Bypass spam filtering - inbound email from Cisco CES.

- Para *Aplicar esta regra se..., escolha

The sender - IP address is in any of these ranges or exactly matches.

- Para a janela pop-up especificar intervalos de endereços IP, adicione os endereços IP fornecidos na carta de boas-vindas do Cisco Secure Email.

- Clique em

OK.

- Para *Fazer o seguinte..., a nova regra foi pré-selecionada:

Set the spam confidence level (SCL) to... - Bypass spam filtering.

- Clique em

Save.

Um exemplo de como sua regra se parece:

Conector de recebimento

- Permanecer no Exchange Admin Center.

- No menu à esquerda, navegue até

Mail flow > Connectors.

- Clique

[+] para criar um novo conector.

- Na janela pop-up Selecionar cenário do fluxo de e-mail, escolha:

- De:

Partner organization

- Para:

Office365

- Clique em

Next.

- Digite um nome para o novo conector:

Inbound from Cisco CES.

- Insira uma descrição, se desejar.

- Clique em

Next.

- Clique em

Use the sender's IP address.

- Clique em

Next.

- Clique

[+] e insira os endereços IP indicados na carta de boas-vindas do Cisco Secure Email.

- Clique em

Next.

- Escolha

Reject email messages if they aren't sent over Transport Layer Security (TLS).

- Clique em

Next.

- Clique em

Save.

Um exemplo de como é a configuração do conector:

Configurar e-mail no Cisco Secure Email para o Microsoft 365

Controles de destino

Imponha um acelerador automático para um domínio de entrega nos Controles de destino. É claro que você pode remover o acelerador mais tarde, mas esses são novos IPs para o Microsoft 365, e você não quer nenhum acelerador pela Microsoft devido à sua reputação desconhecida.

- Faça login no Gateway.

- Navegue até

Mail Policies > Destination Controls.

- Clique em

Add Destination.

- Uso:

- Destino: insira o nome de domínio

- Conexões simultâneas:

10

- Máximo de mensagens por conexão:

20

- Suporte TLS:

Preferred

- Clique em

Submit.

- Clique em

Commit Changes no canto superior direito da Interface do usuário (UI) para salvar suas alterações de configuração.

Um exemplo de como é a sua Tabela de Controle de Destino:

Tabela de acesso do destinatário

Em seguida, defina a tabela de acesso do destinatário (RAT) para aceitar e-mails dos domínios:

- Navegue até

Mail Policies > Recipient Access Table (RAT). Note: Certifique-se de que o Listener seja para Ouvinte de Entrada, Correio de Entrada ou Fluxo de Correio, com base no nome real do Listener do seu fluxo de correio principal.

- Clique em

Add Recipient.

- Adicione os domínios no campo Endereço do destinatário.

- Escolha a ação padrão de

Accept.

- Clique em

Submit.

- Clique

Commit Changes no canto superior direito da interface do usuário para salvar suas alterações de configuração.

Um exemplo de como é a sua entrada RAT:

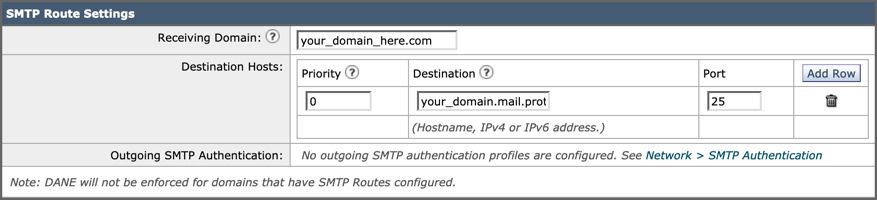

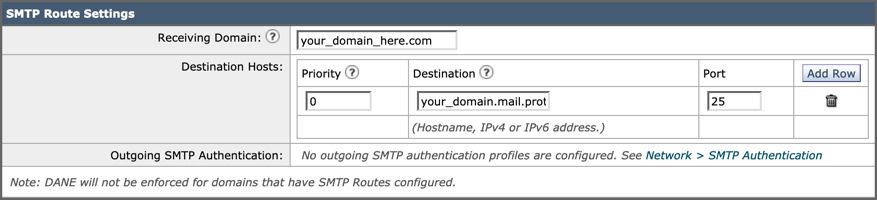

Rotas SMTP

Defina a rota SMTP para entregar e-mails do Cisco Secure Email ao seu domínio do Microsoft 365:

- Navegue até

Network > SMTP Routes.

- Clique em

Add Route...

- Domínio de recebimento: insira o nome de domínio.

- Hosts de destino: adicionar o registro original do Microsoft 365 MX.

- Clique em

Submit.

- Clique

Commit Changes no canto superior direito da interface do usuário para salvar suas alterações de configuração.

Um exemplo de como as configurações de rota SMTP são:

Configuração do DNS (registro do MX)

Você está pronto para interromper o domínio por meio de uma alteração de registro MX (Mail Exchange). Trabalhe com seu administrador DNS para resolver seus registros MX para os endereços IP de sua instância do Cisco Secure Email Cloud, conforme fornecido na carta de boas-vindas do Cisco Secure Email.

Verifique também a alteração no registro MX do console do Microsoft 365:

- Faça login no console de administração do Microsoft 365.

- Navegue até

Home > Settings > Domains.

- Escolha o nome de domínio padrão.

- Clique em

Check Health.

Isso fornece os Registros MX atuais de como o Microsoft 365 pesquisa seus registros DNS e MX associados ao seu domínio:

Note: Neste exemplo, o DNS é hospedado e gerenciado pelo Amazon Web Services (AWS). Como administrador, espere ver um aviso se o seu DNS estiver hospedado em qualquer lugar fora da conta do Microsoft 365. Você pode ignorar avisos como: "Não detectamos que você adicionou novos registros a your_domain_here.com. Certifique-se de que os registros criados no host correspondam aos mostrados aqui..." As instruções passo a passo redefinem os registros MX para o que foi inicialmente configurado para redirecionar para sua conta do Microsoft 365. Isso remove o Cisco Secure Email Gateway do fluxo de tráfego de entrada.

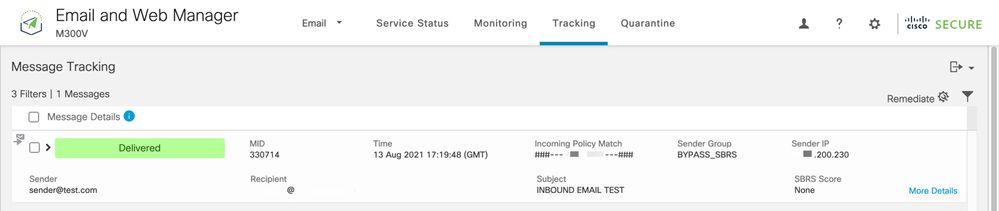

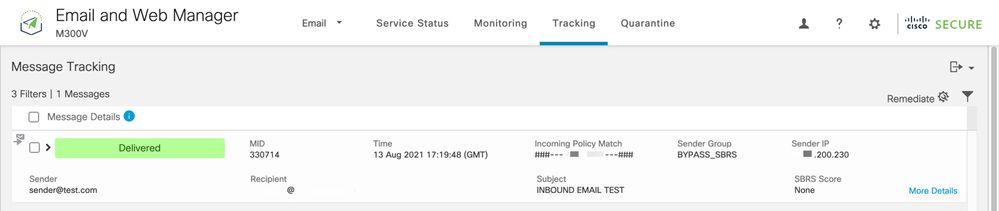

Testar email de entrada

Teste os emails de entrada para o seu endereço de email do Microsoft 365. Em seguida, verifique se ele chega à sua caixa de entrada de e-mail do Microsoft 365.

Valide os logs de e-mail em Rastreamento de mensagens no Cisco Secure Email e Web Manager (também conhecido como SMA) fornecido com sua instância.

Para ver os registros de e-mail no SMA:

- Faça login no SMA.

- Clique em

Tracking.

- Insira os critérios de pesquisa necessários e clique

Search;e espere ver esses resultados:

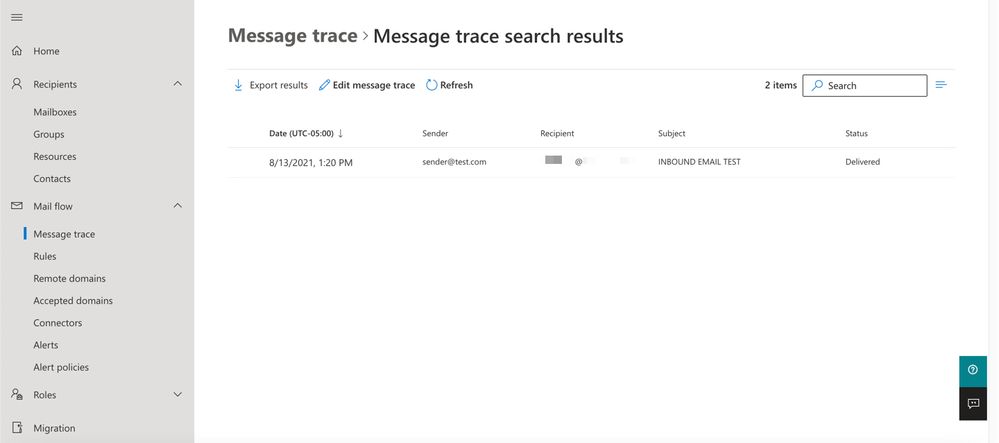

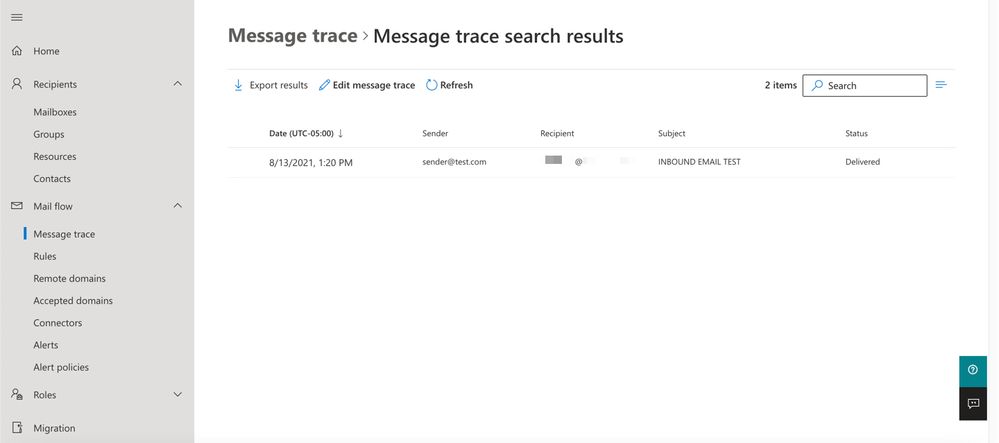

Para ver os registros de e-mail no Microsoft 365:

- Faça login no Centro de administração do Microsoft 365.

- Expandir

Admin Centers.

- Clique em

Exchange.

- Navegue até

Mail flow > Message trace.

- A Microsoft fornece critérios padrão para a pesquisa. Por exemplo, escolha

Messages received by my primary domain in the last day para iniciar sua consulta de pesquisa.

- Insira os critérios de pesquisa necessários para os destinatários e clique

Search e espere ver resultados semelhantes a:

Configurar e-mail de saída no Microsoft 365 para o Cisco Secure Email

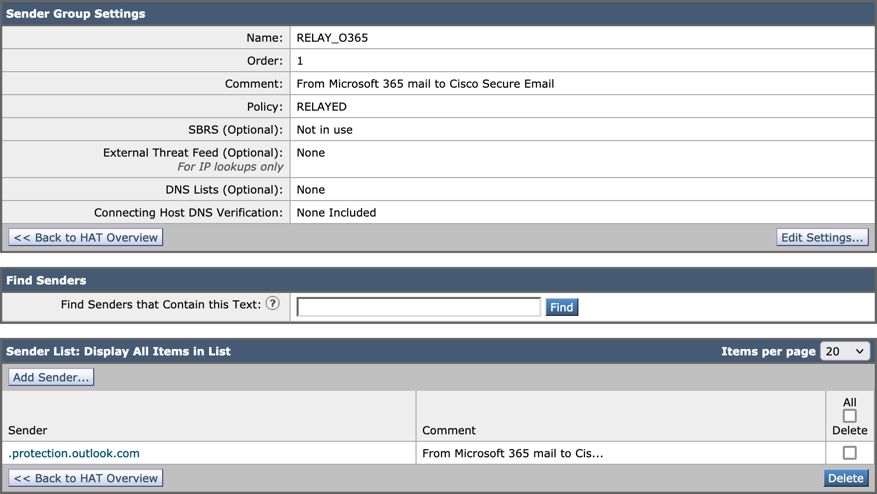

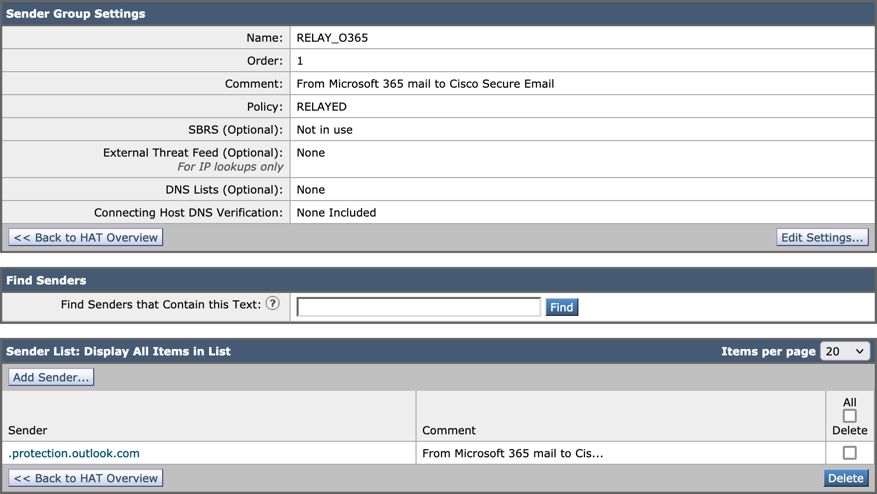

Configurar LISTA DE RETRANSMISSÃO no Cisco Secure Email Gateway

Consulte sua carta de boas-vindas do Cisco Secure Email. Além disso, uma interface secundária é especificada para mensagens de saída pelo Gateway.

- Faça login no Gateway.

- Navegue até

Mail Policies > HAT Overview.

Note: Verifique se o Listener é para Ouvinte de Saída, E-mail de Saída ou Fluxo de E-mail Externo, com base no nome real do Listener para seu fluxo de e-mail externo/de saída.

- Clique em

Add Sender Group...

- Configure o grupo de remetentes como:

- Nome: RELAY_O365

- Comentário: <<insira um comentário se desejar anotar o grupo de remetente>>

- Política: RETRANSMITIDO

- Clique em

Submit and Add Senders.

- Remetente:

.protection.outlook.com

Note: O . (ponto) no início do nome de domínio do remetente é obrigatório.

- Clique em

Submit.

- Clique

Commit Changes no canto superior direito da interface do usuário para salvar suas alterações de configuração.

Um exemplo de como são as configurações do grupo de remetente:

Ativar TLS

- Clique em

<

.

- Clique na política de fluxo de e-mails denominada:

RELAYED. - Role para baixo e procure na seção

Security Features por Encryption and Authentication. - Em TLS, escolha:

Preferred. - Clique em

Submit. - Clique

Commit Changes no canto superior direito da interface do usuário para salvar suas alterações de configuração.

Um exemplo de como é a configuração da Política de fluxo de e-mail:

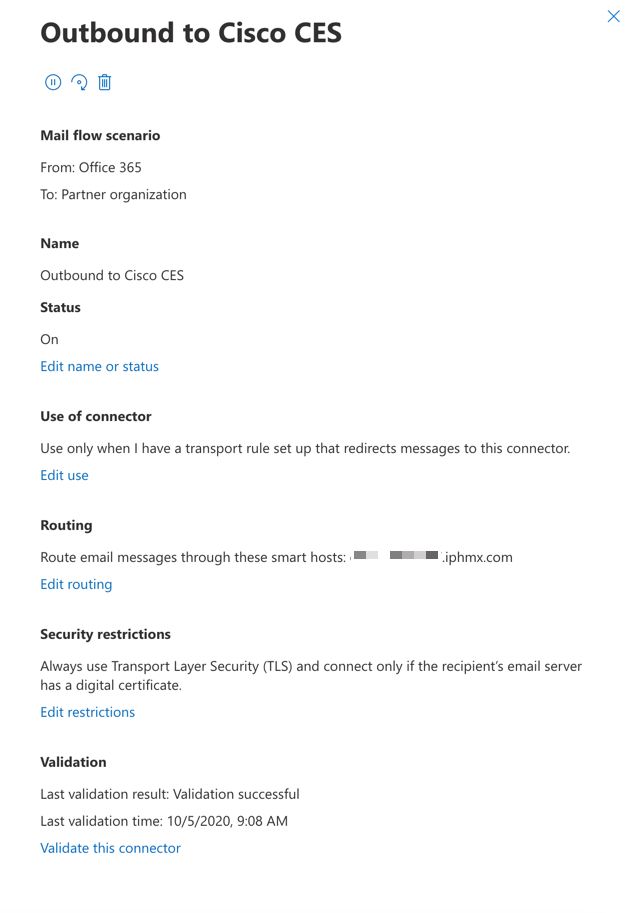

Configurar e-mail do Microsoft 365 para o CES

- Faça login no Centro de administração do Microsoft 365.

- Expandir

Admin Centers. - Clique em

Exchange. - Navegue até

Mail flow > Connectors. - Clique em

[+] para criar um novo conector. - Na janela pop-up Selecionar cenário do fluxo de e-mail, escolha:

- De:

Office365

- Para:

Partner organization

- Clique em

Next. - Digite um nome para o novo conector:

Outbound to Cisco CES. - Insira uma descrição, se desejar.

- Clique em

Next. - Para Quando você deseja usar este conector?:

- Escolha :

Only when I have a transport rule set up that redirects messages to this connector.

- Clique em

Next.

- Clique em

Route email through these smart hosts. - Clique

[+] e insira os endereços IP de saída ou os nomes de host fornecidos em sua carta de boas-vindas do CES. - Clique em

Save. - Clique em

Next. - Para saber Como o Office 365 deve se conectar ao servidor de email da sua organização parceira?

- Escolha :

Always use TLS to secure the connection (recommended).

- Escolha

Any digital certificate, including self-signed certificates.

- Clique em

Next.

- Você verá a tela de confirmação.

- Clique em

Next. - Use

[+] para inserir um endereço de e-mail válido e clique em OK. - Clique em

Validate e permita que a validação seja executada. - Depois de concluir, clique em

- Clique em

Save.

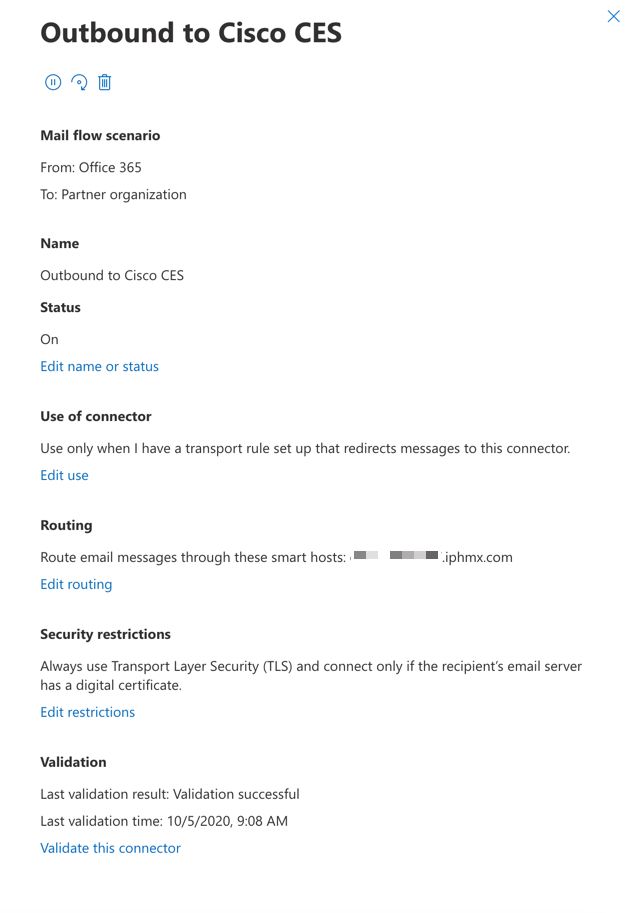

Um exemplo de como é a aparência do Conector de Saída:

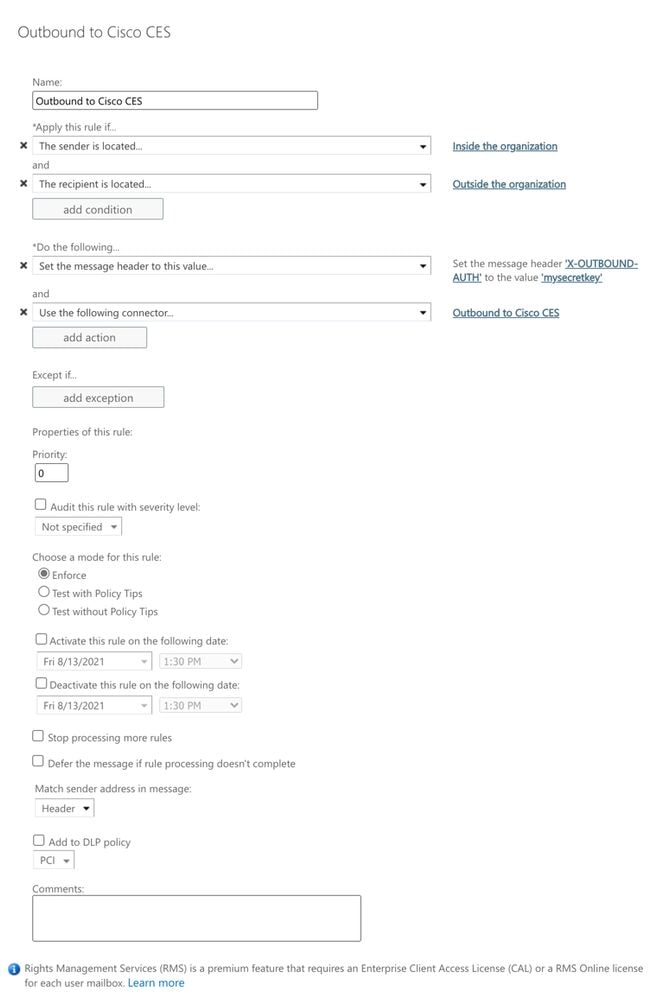

Criar uma regra de fluxo de e-mails

- Faça login no seu centro de administração do Exchange.

- Clique em

mail flow;certifique-se de estar na guia regras. - Clique em

[+] para adicionar uma nova regra. - Escolha

Create a new rule. - Digite um nome para a nova regra:

Outbound to Cisco CES. - Para *Aplicar esta regra se..., escolha:

The sender is located...

- Para o pop-up selecionar local do remetente, escolha:

Inside the organization.

- Clique em

OK.

- Clique em

More options... - Clique

add condition no botão e insira uma segunda condição:

- Escolha

The recipient...

- Escolha :

Is external/internal.

- Para o pop-up selecionar local do remetente, escolha:

Outside the organization .

- Clique em

OK.

- Para *Fazer o seguinte..., escolha:

Redirect the message to...

- Selecione: o seguinte conector.

- E selecione seu conector Outbound to Cisco CES.

- Click OK.

- Voltar para "*Faça o seguinte..." e inserir uma segunda ação:

- Escolha :

Modify the message properties...

- Escolha :

set the message header

- Defina o cabeçalho da mensagem:

X-OUTBOUND-AUTH.

- Clique em

OK.

- Defina o valor:

mysecretkey.

- Clique em

OK.

- Clique em

Save.

Observação: para evitar mensagens não autorizadas da Microsoft, um cabeçalho x secreto pode ser carimbado quando as mensagens saírem do seu domínio Microsoft 365; esse cabeçalho é avaliado e removido antes da entrega à Internet.

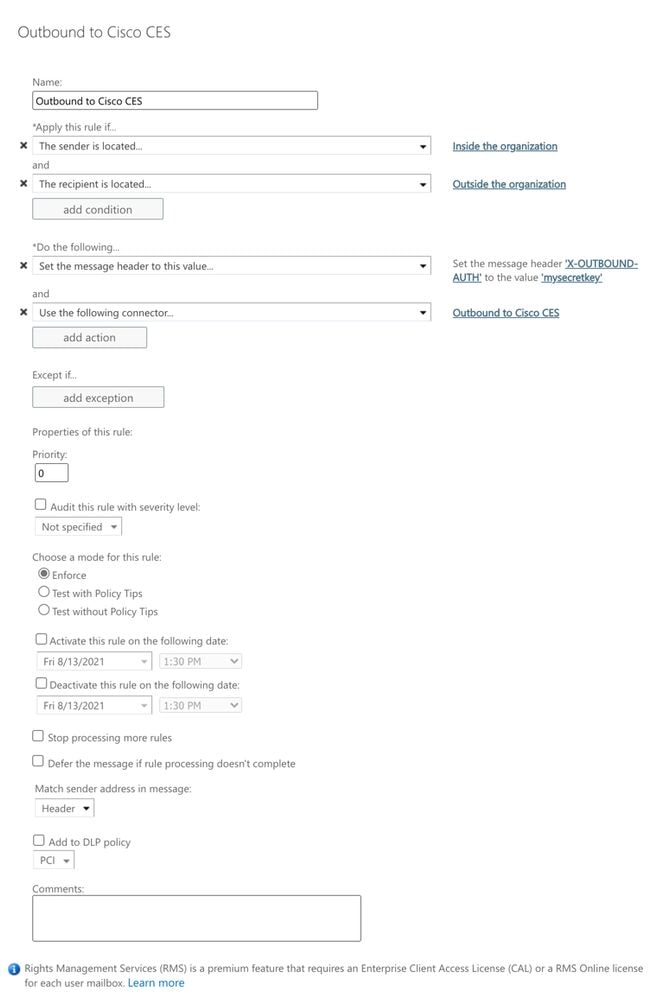

Um exemplo de como é a sua configuração do Microsoft 365 Routing:

Por fim, acesse a CLI do Cisco Secure Email Gateway.

Observação: Cisco Secure Email Cloud Gateway > Acesso à Interface de Linha de Comando (CLI).

Crie um filtro de mensagem para inspecionar a presença e o valor do cabeçalho x e remova o cabeçalho, se ele existir. Se não houver cabeçalho, descarte a mensagem.

- Faça login no Gateway via CLI.

- Execute o

Filters comando. - Se o Gateway estiver clusterizado, pressione return para editar os filtros no modo Cluster.

- Use o

New comando para criar, copiar e colar um filtro de mensagens:

office365_outbound: if sendergroup == "RELAYLIST" {

if header("X-OUTBOUND-AUTH") == "^mysecretkey$" {

strip-header("X-OUTBOUND-AUTH");

} else {

drop();

}

} - Pressione Retornar uma vez para criar uma nova linha em branco.

- Digite

[.] na nova linha para finalizar o novo filtro de mensagens. - Clique

return uma vez para sair do menu Filtros. - Execute o

Commit comando para salvar as alterações na sua configuração.

Note: Evite caracteres especiais para a chave secreta. Os ^ e $ mostrados no filtro da mensagem são caracteres regex e usam como fornecido no exemplo.

Note: Revise o nome de como sua RELAYLIST está configurada. Ele pode ser configurado com um nome alternativo ou você pode ter um nome específico com base na sua política de retransmissão ou no seu provedor de e-mail.

Testar email de saída

Teste os emails de saída do seu endereço de email do Microsoft 365 para um destinatário de domínio externo. Você pode rever o Rastreamento de mensagens do Cisco Secure Email e do Web Manager para garantir que ele seja encaminhado corretamente para a saída.

Note: Examine sua configuração TLS (Administração do sistema > configuração SSL) no Gateway e as cifras usadas para SMTP de saída. As Melhores formas de aprendizado da Cisco recomendam:

HIGH:MEDIUM:@STRENGTH:!aNULL:!eNULL:!LOW:!DES:!MD5:!EXP:!PSK:!DSS:!RC2:!RC4:!SEED:!ECDSA:!ADH:!IDEA:!3DES:!SSLv2:!SSLv3:!TLSv1:-aNULL:-EXPORT:-IDEA

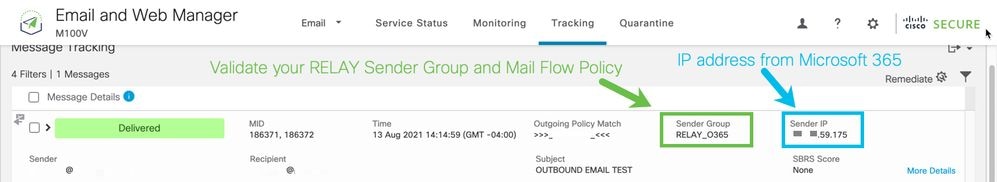

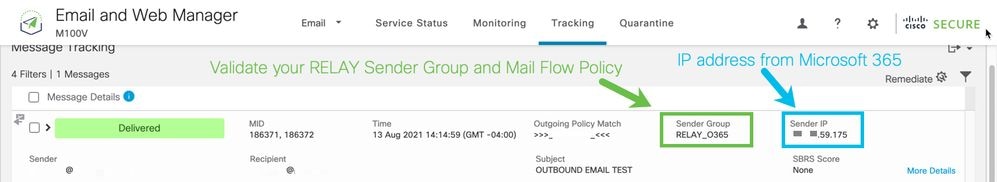

Um exemplo de rastreamento com entrega bem-sucedida:

Clique More Details para ver os detalhes completos da mensagem:

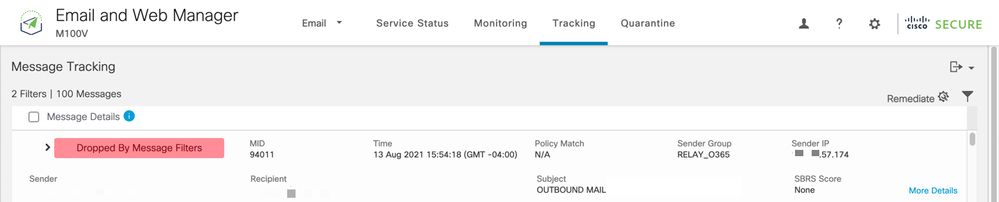

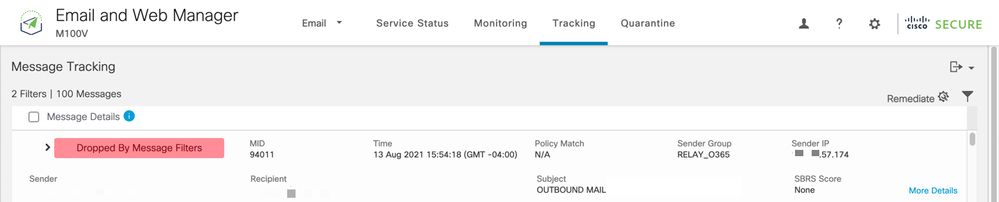

Um exemplo de rastreamento de mensagem em que o cabeçalho x não corresponde:

Informações Relacionadas

Documentação do Cisco Secure Email Gateway

Documentação do Secure Email Cloud Gateway

Documentação do Cisco Secure Email and Web Manager

Documentação do produto Cisco Secure

Feedback

Feedback