Introduction

Este documento descreve como instalar o arquivo de metadados no Microsoft Ative Diretory Federation Services (ADFS).

Prerequisites

Requirements

A Cisco recomenda que você tenha conhecimento destes tópicos:

- ADFS

- Integração do Security Assertion Markup Language (SAML) com o Security Management Appliance

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

Antes de instalar o arquivo de metadados no ADFS, certifique-se de que estes requisitos sejam atendidos:

Configurar

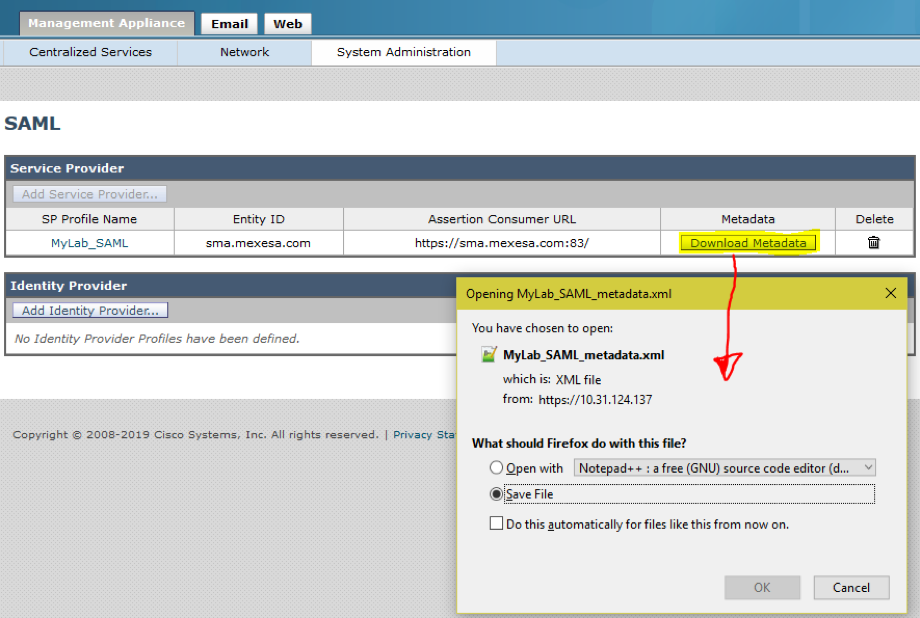

Etapa 1. Navegue até o SMA e selecione Administração do sistema > SAML > Fazer download de metadados, como mostrado na imagem.

Etapa 2. O perfil do provedor de identidade é preenchido automaticamente quando o cliente carrega seu arquivo de metadados ADFS. A Microsoft tem um URL padrão: https://<ADFS-host>/FederationMetadata/2007-06/FederationMetadata.xml.

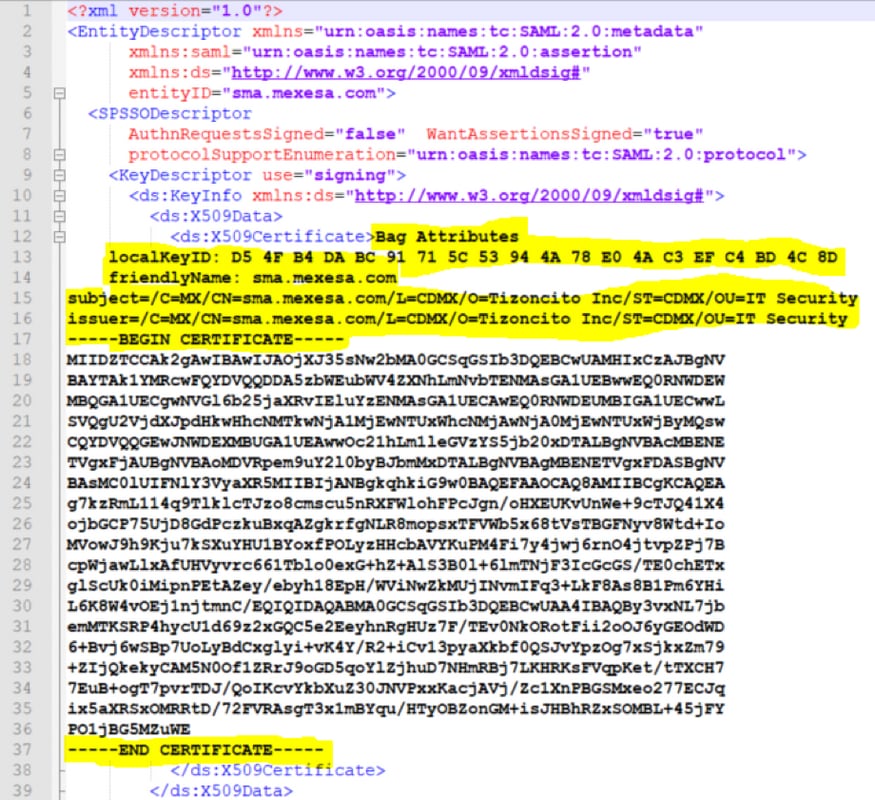

Etapa 3. Quando ambos os perfis estiverem configurados, os metadados do perfil SP devem ser editados, conforme o bug CSCvh30183.. O arquivo de metadados é exibido como mostrado na imagem.

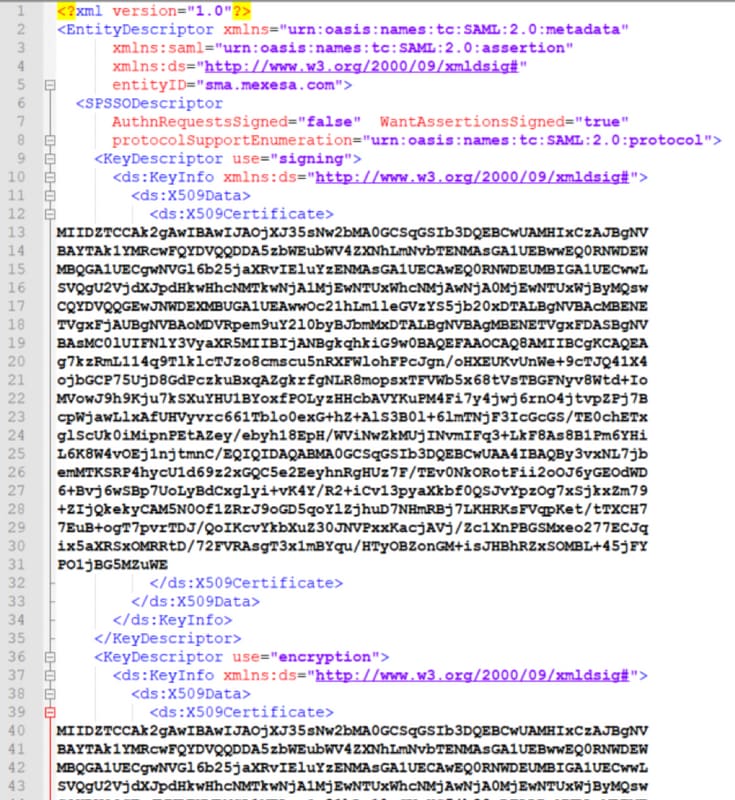

Etapa 4. Remova as informações realçadas, no final, o arquivo Metadados deve estar conforme mostrado na imagem.

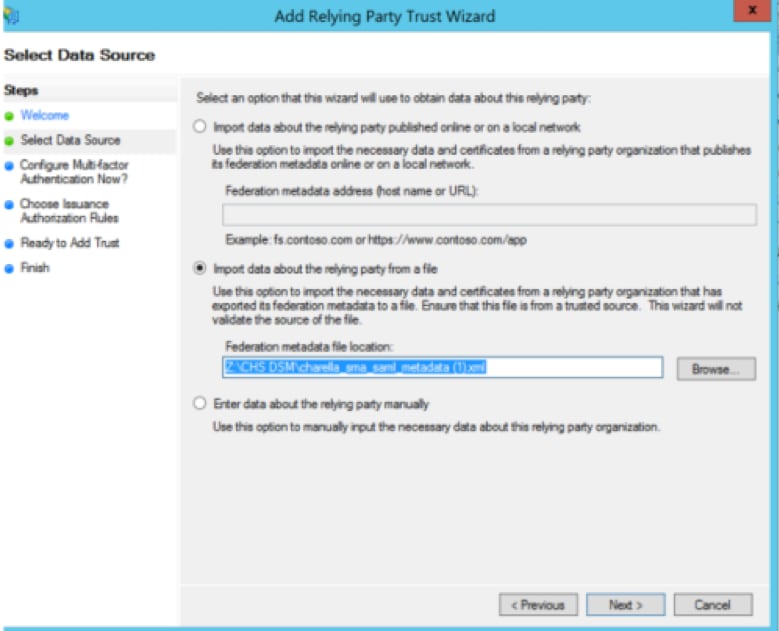

Etapa 5. Navegue até seu ADFS e importe o arquivo de metadados editados nas Ferramentas ADFS > Gerenciamento do AD FS > Adicionar Confiança de terceira parte confiável, como mostrado na imagem.

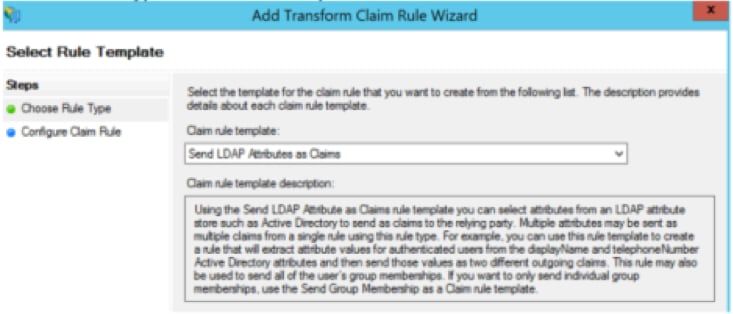

Etapa 6. Depois de importar com êxito o arquivo de metadados, configure as regras de reivindicação para a confiança de terceira parte confiável recém-criada, selecione Claim rule template > Send LDAP Attributes, como mostrado na imagem.

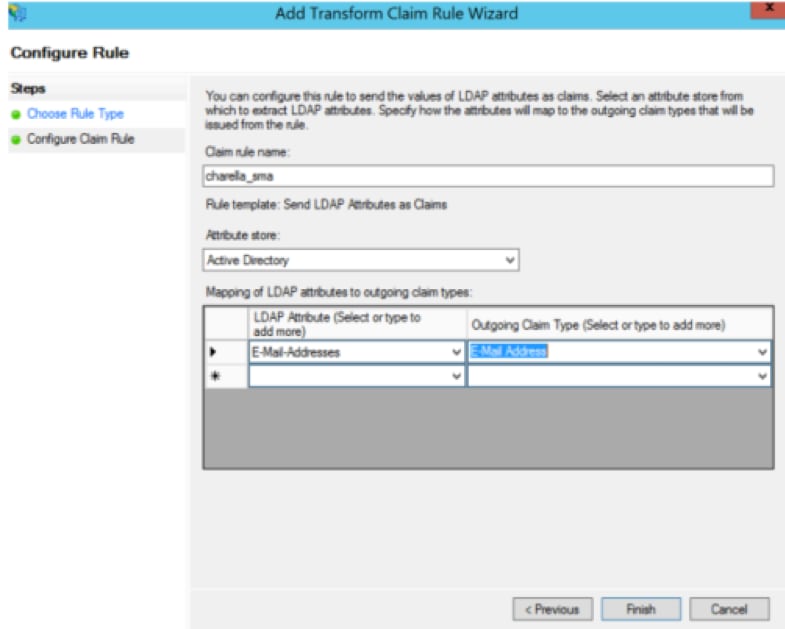

Passo 7. Nomeie o nome da regra de Reivindicação e selecione Repositório de atributos > Ative Diretory.

Etapa 8. Mapear atributos LDAP, como mostrado na imagem.

- Atributo LDAP > Endereços de e-mail

- Tipo de solicitação de saída > Endereço de e-mail

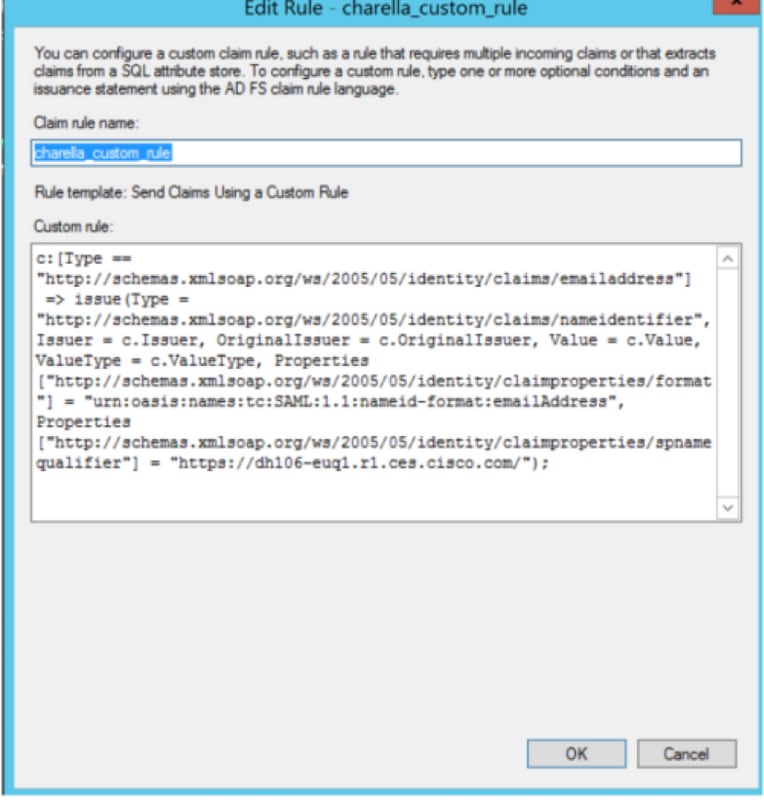

Etapa 9. Crie uma nova regra de Reivindicação personalizada com essas informações, como mostrado na imagem.

Esta é a regra personalizada que precisa ser adicionada à regra de Reivindicação personalizada:

c:[Type == "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress"] =>

issue(Type = "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier", Issuer

= c.Issuer, OriginalIssuer = c.OriginalIssuer, Value = c.Value, ValueType = c.ValueType,

Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/format"] =

"urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress",

Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/spnamequalifier

"] = "https://<smahostname>:83");

- Modifique a URL realçada com o nome de host e a porta SMA (se você estiver em um ambiente CES, uma porta não será necessária, mas deve apontar para euq1.<alocação>.iphmx.com)

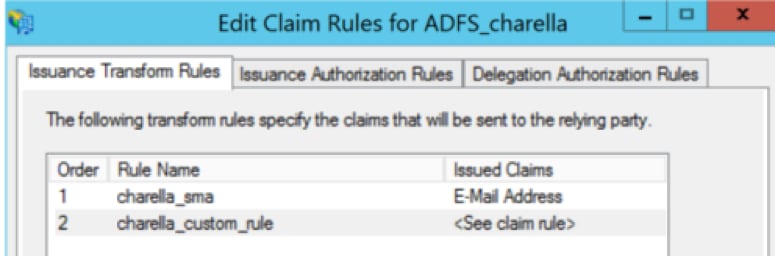

Etapa 10. Certifique-se de que o pedido da regra de Reivindicação seja: A regra de afirmação LDAP primeiro e a regra de solicitação personalizada em segundo lugar, como mostrado na imagem.

Etapa 11. Faça login no EUQ e redirecione para o host ADFS.

Verificar

No momento, não há procedimento de verificação disponível para esta configuração.

Troubleshoot

Atualmente, não existem informações disponíveis específicas sobre Troubleshooting para esta configuração.

Informações Relacionadas