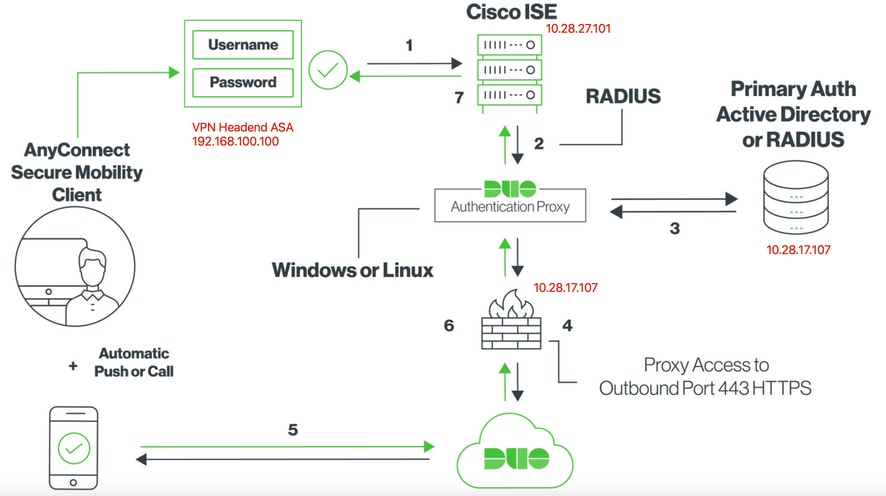

- Autenticação primária iniciada no Cisco ISE

- O Cisco ASA envia a solicitação de autenticação ao Proxy de Autenticação Duo

- A autenticação primária usa o Ative Diretory ou o RADIUS

- Conexão de Proxy de Autenticação Duo estabelecida para Segurança Duo sobre a porta TCP 443

- Autenticação secundária por meio do serviço Duo Security

- O proxy de autenticação Duo recebe a resposta de autenticação

- Acesso concedido ao Cisco ISE

Contas do usuário:

- Administrador do Ative Diretory: usado como a conta de diretório para permitir que o Proxy de Autenticação Duo se vincule ao servidor do Ative Diretory para autenticação primária.

- Usuário de teste do Ative Diretory

- Usuário de teste Duo para autenticação secundária

Configurações do Active Directory

O servidor Windows está pré-configurado com os serviços de domínio do Ative Diretory.

Nota:Se o RADIUS Duo Auth Proxy Manager for executado na mesma máquina host do Ative Diretory, as funções NPS (Servidor de Políticas de Rede) deverão ser desinstaladas/excluídas; se ambos os serviços RADIUS forem executados, eles poderão entrar em conflito e afetar o desempenho.

Para obter a configuração do AD para autenticação e identidade de usuário em usuários de VPN de acesso remoto, alguns valores são necessários.

Todos esses detalhes devem ser criados ou coletados no Microsoft Server para que a configuração possa ser feita no servidor proxy ASA e Duo Auth.

Os principais valores são:

- Nome de domínio. Este é o nome de domínio do servidor. Neste guia de configuração, agaricam.cisco é o nome de domínio.

- Endereço IP/FQDN do servidor. O endereço IP ou FQDN usado para acessar o Microsoft Server. Se um FQDN for usado, um servidor DNS deverá ser configurado no ASA e no proxy Duo Auth para resolver o FQDN.

Neste guia de configuração, esse valor é agaricam.cisco (que é resolvido como 10.28.17.107).

- Porta do servidor. A porta usada pelo serviço LDAP. Por padrão, LDAP e STARTTLS usam a porta TCP 389 para LDAP, e LDAP sobre SSL (LDAPS) usa a porta TCP 636.

- CA raiz. Se LDAPS ou STARTTLS for usado, a CA raiz usada para assinar o certificado SSL usado por LDAPS será necessária.

- Nome de usuário e senha do diretório. Essa é a conta usada pelo servidor proxy Duo Auth para vincular-se ao servidor LDAP e autenticar usuários e pesquisar usuários e grupos.

- Nome distinto (DN) de base e de grupo. O DN de base é o ponto de partida para o proxy de autenticação dupla e informa ao Ative Diretory para iniciar a pesquisa e autenticar usuários.

Neste guia de configuração, o domínio raiz agaricam.cisco é usado como DN base e DN de grupo é Duo-USERS.

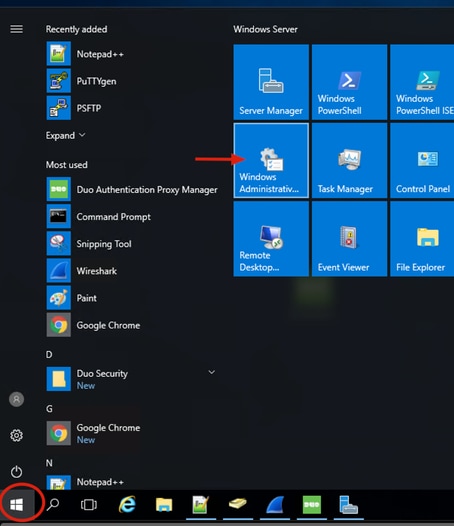

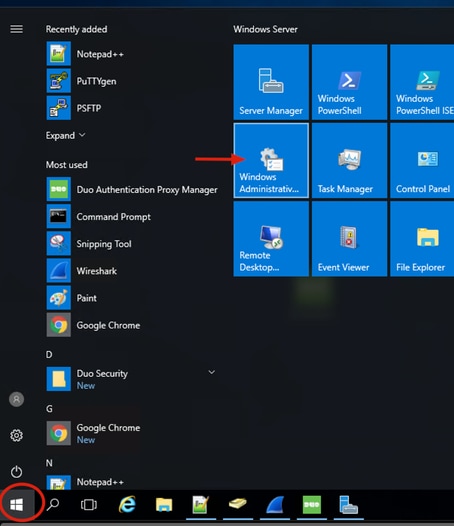

1. Para adicionar um novo usuário do Duo, no Windows Server, navegue para o ícone do Windows na parte inferior esquerda e clique em Ferramentas Administrativas do Windows, conforme mostrado na imagem.

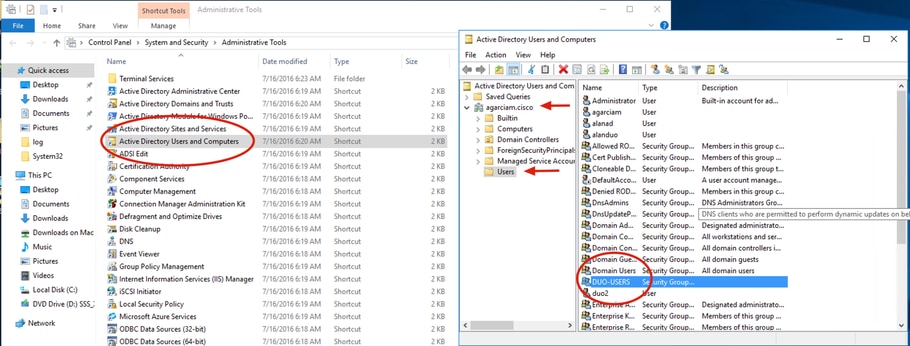

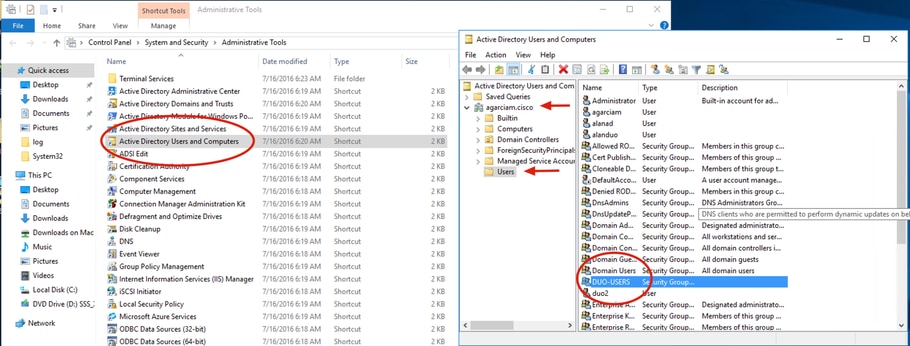

2. Na janela Ferramentas Administrativas do Windows, navegue até Usuários e Computadores do Ative Diretory.

No painel Usuários e computadores do Ative Diretory, expanda a opção de domínio e navegue até a pasta Usuários.

Neste exemplo de configuração, Duo-USERS é usado como o grupo de destino para a autenticação secundária.

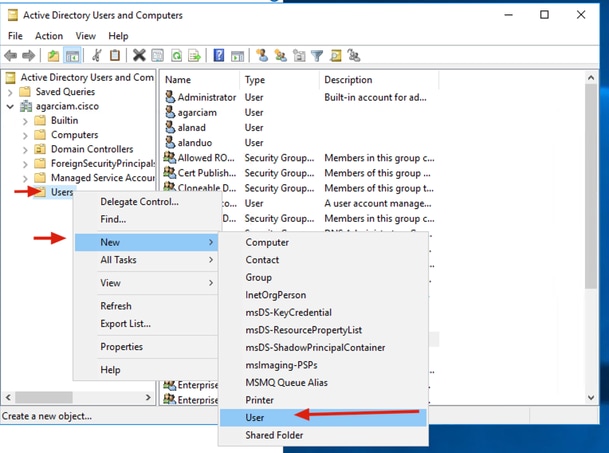

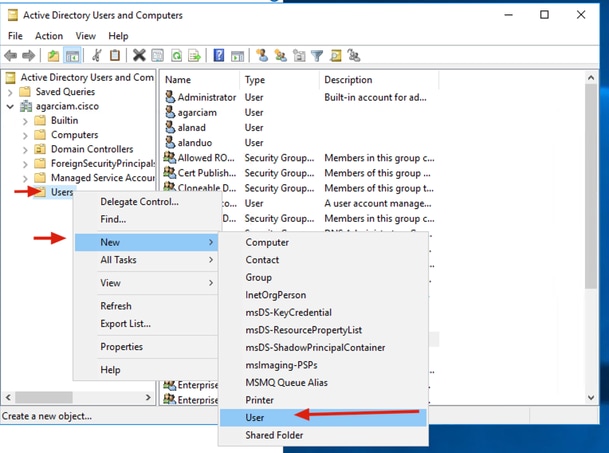

3. Clique com o botão direito do mouse na pasta Users e selecione New > User, como mostrado na imagem.

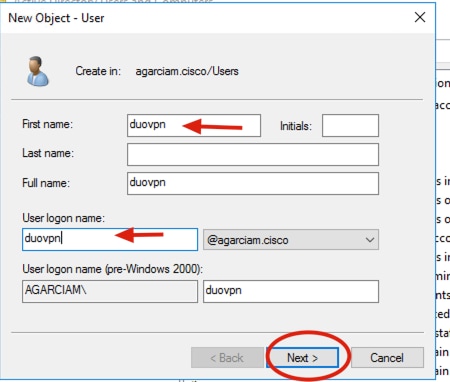

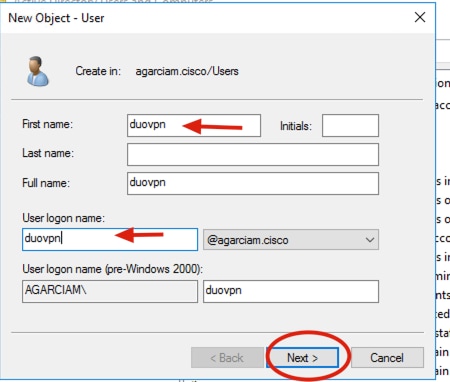

4. Na janela Novo Usuário de Objeto, especifique os atributos de identidade para este novo usuário e clique em Próximo, conforme mostrado na imagem.

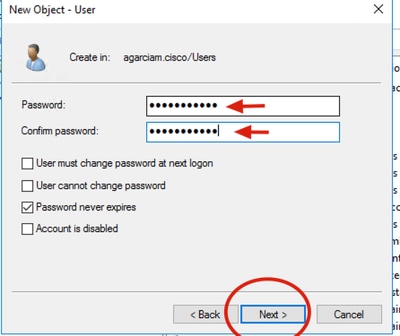

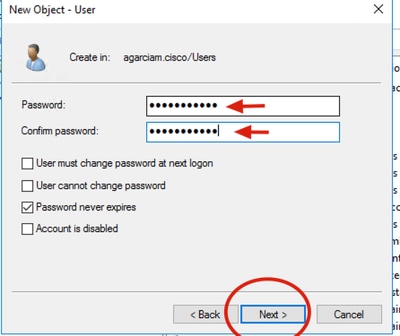

5. Confirme a senha e clique em Avançar, em seguida, em Concluir quando as informações do usuário forem verificadas.

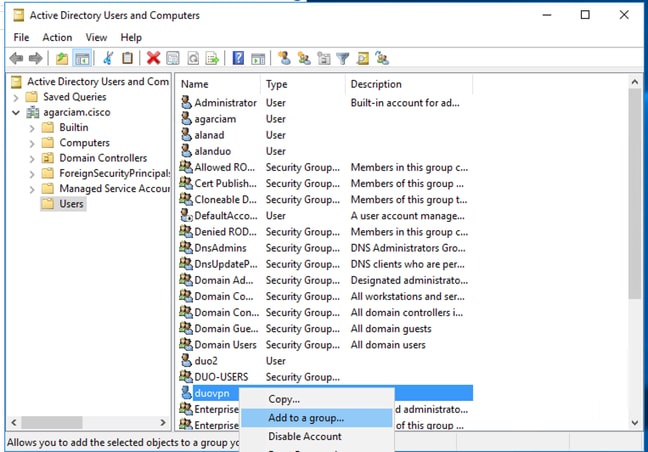

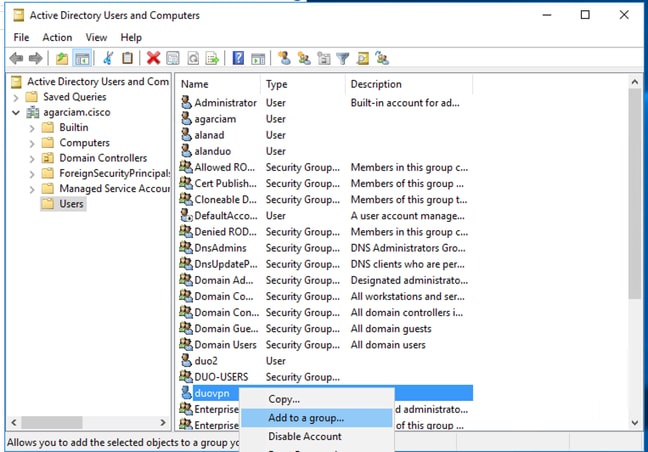

6. Atribua o novo usuário a um grupo específico, clique com o botão direito do mouse nele e selecione Adicionar a um grupo, como mostrado na imagem.

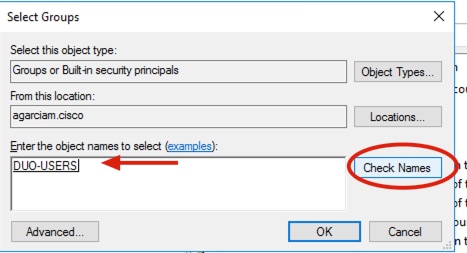

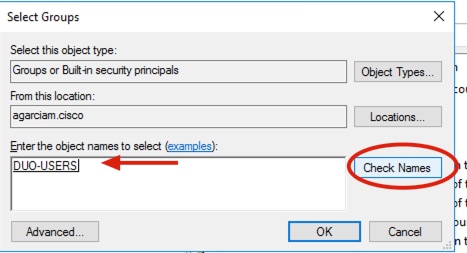

7. No painel Selecionar grupos, digite o nome do grupo desejado e clique em Verificar nomes.

Em seguida, selecione o nome que corresponde aos seus critérios e clique em Ok.

8. Este é o usuário usado neste documento como exemplo.

Configurações Duo

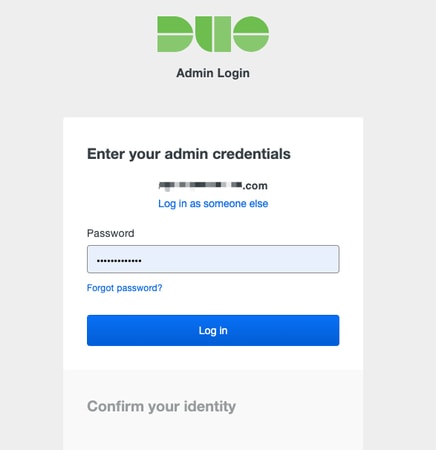

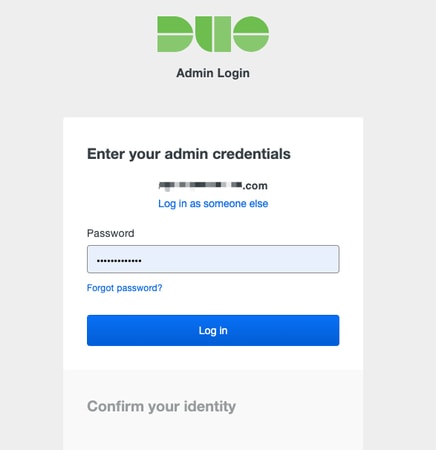

1. Faça login no portal do Administrador do Dudo.

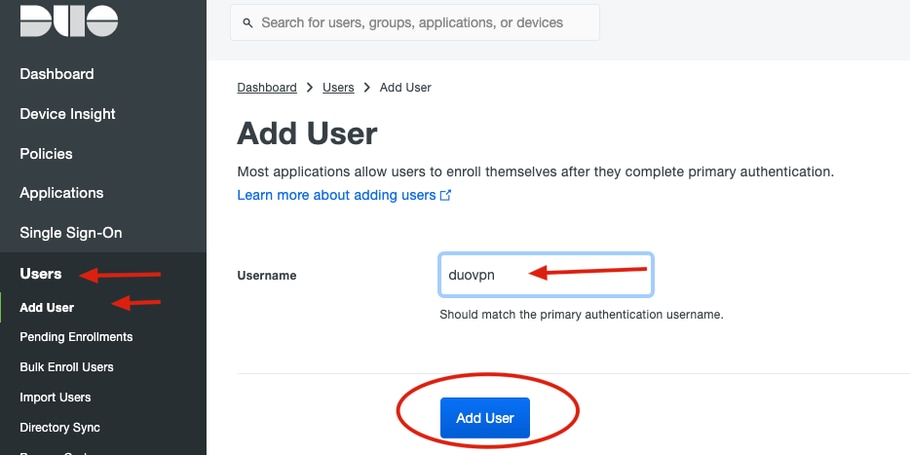

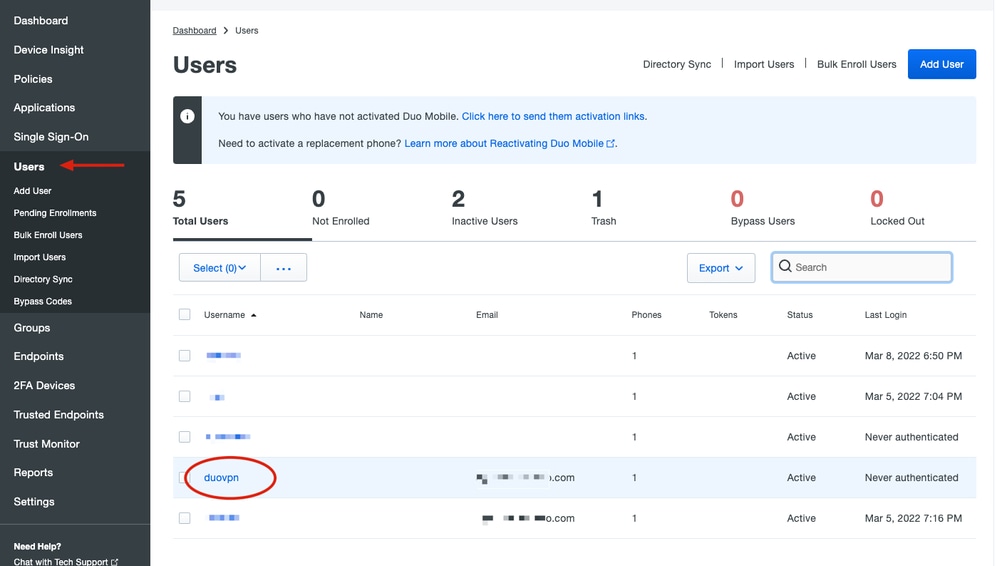

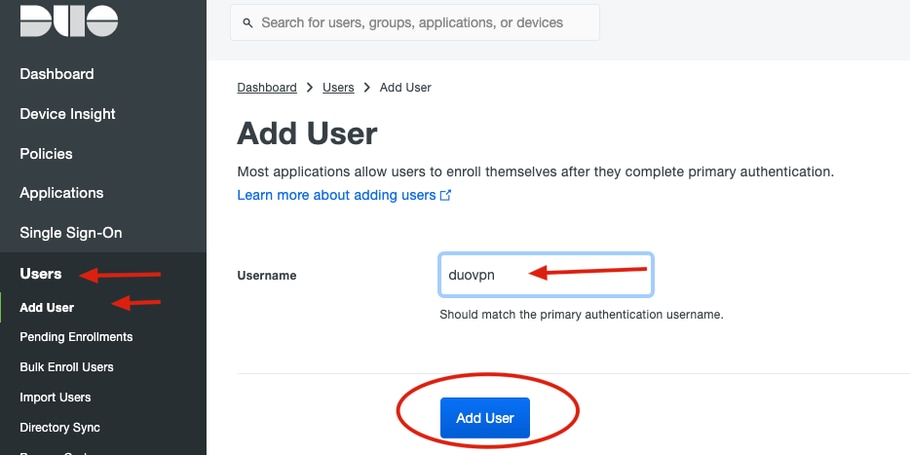

2.No painel do lado esquerdo, navegue até Users, clique em Add User e digite o nome do usuário que corresponde ao seu nome de usuário do Ative Domain e clique em Add User.

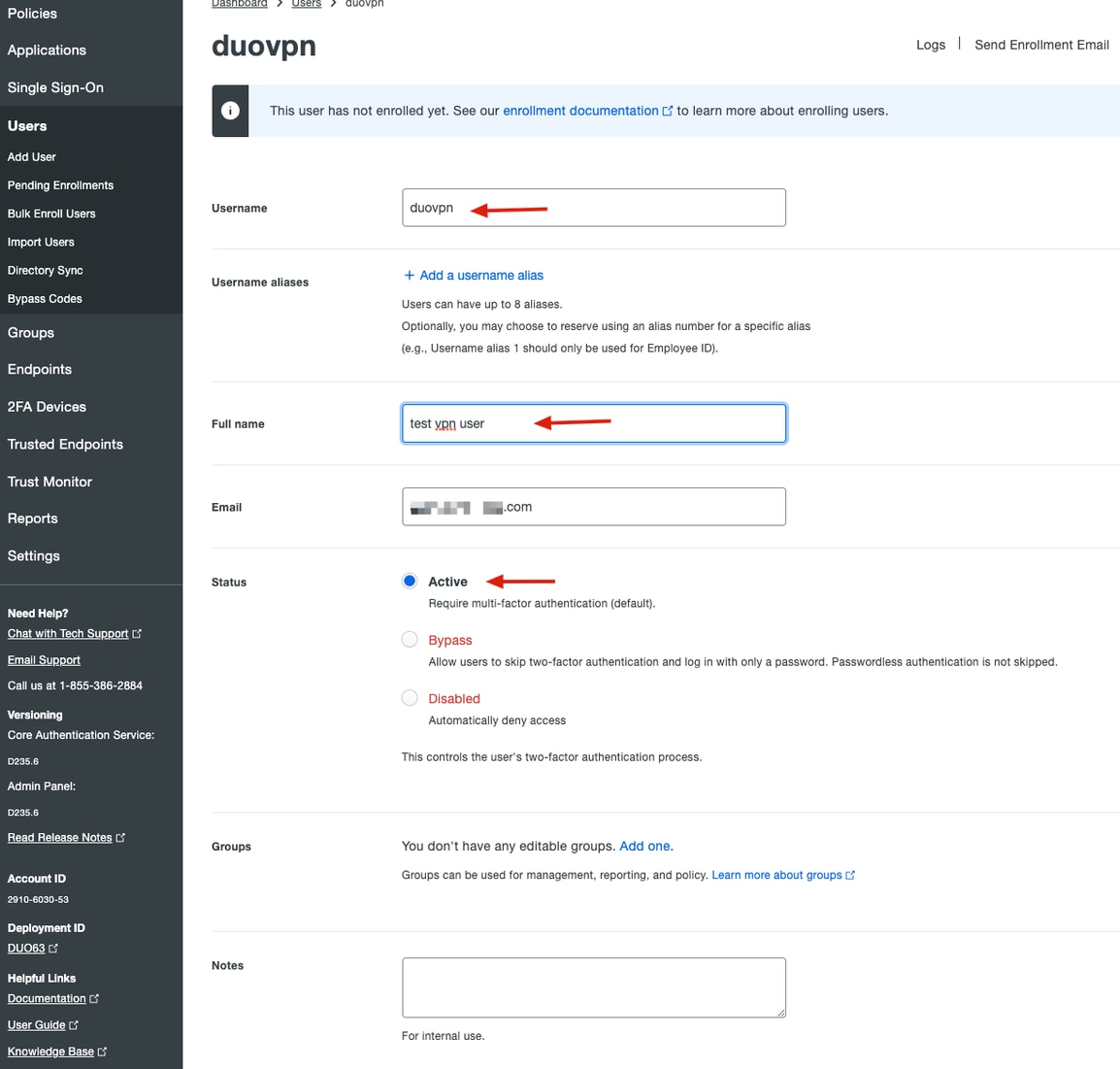

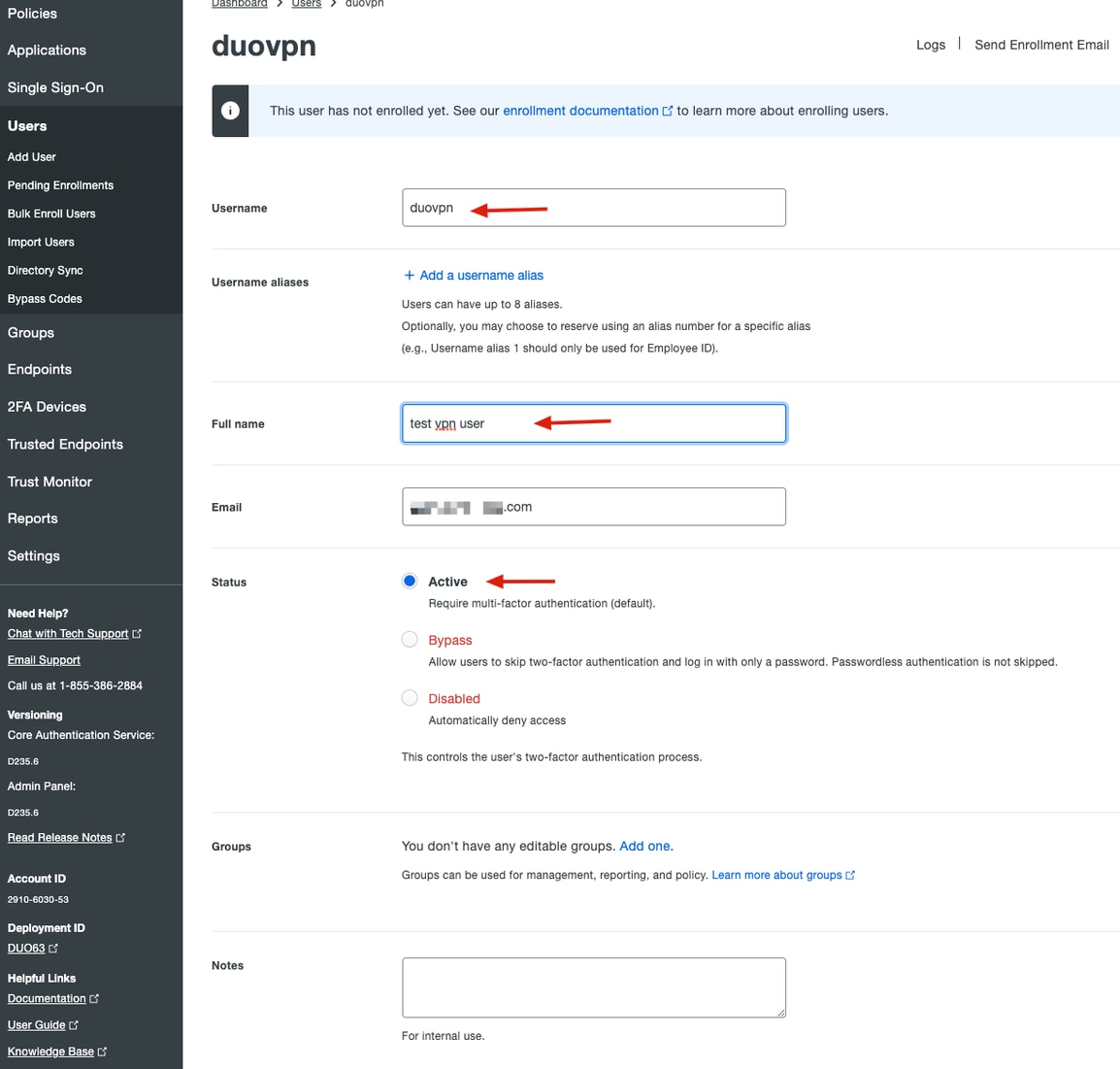

3. No painel do novo usuário, preencha a lacuna com todas as informações necessárias.

4. Em dispositivos do usuário, especifique o método de autenticação secundário.

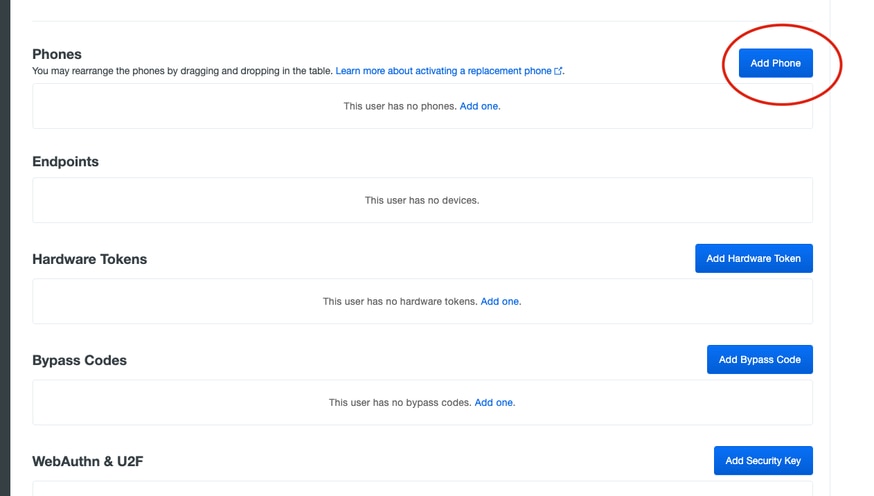

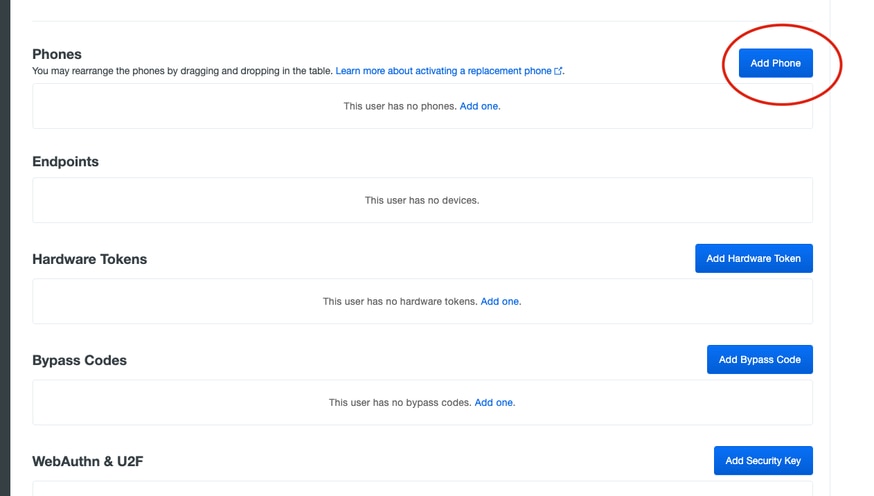

Nota:Neste documento, é usado o método Duo push for mobile devices, de modo que é necessário adicionar um dispositivo telefônico.

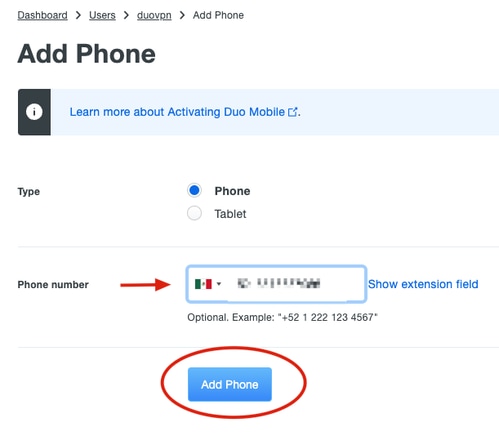

Clique em Adicionar telefone.

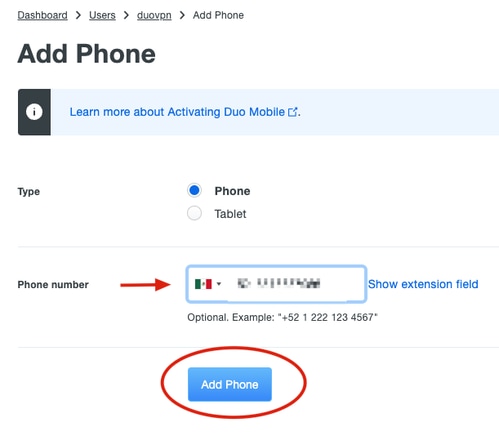

5. Digite o número de telefone do usuário e clique em Adicionar Telefone.

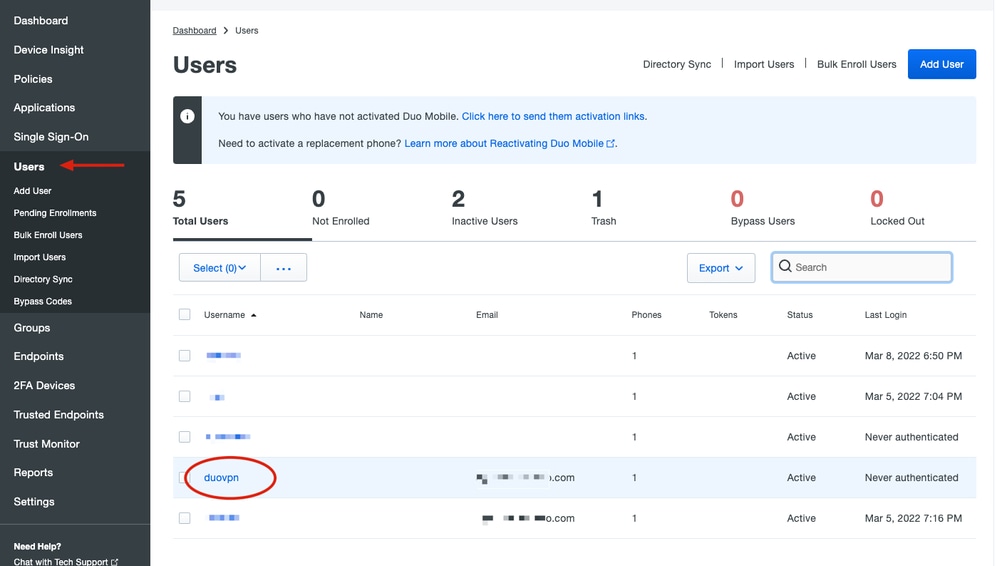

6. No painel Admin do Duo à esquerda, navegue até Usuários e clique no novo usuário.

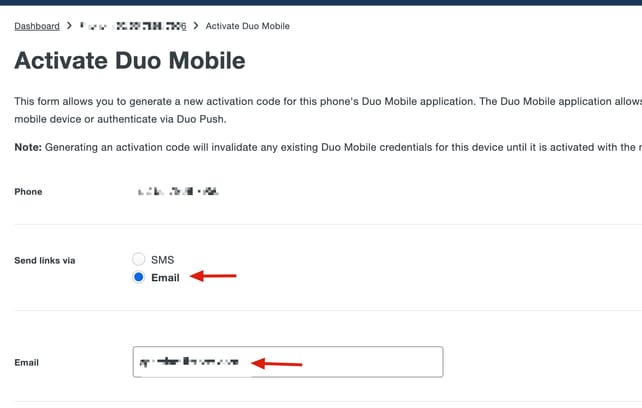

Nota:Caso não tenha acesso ao seu telefone no momento, você pode selecionar a opção de e-mail.

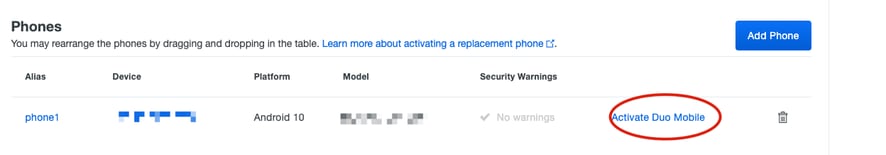

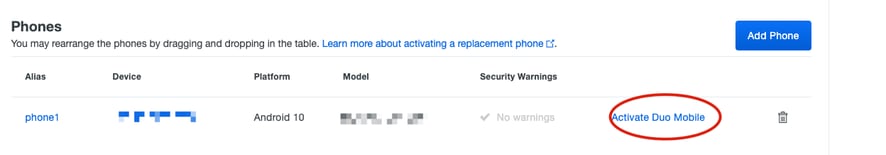

7.Navegue até a seção Telefones e clique em Ativate Duo Mobile.

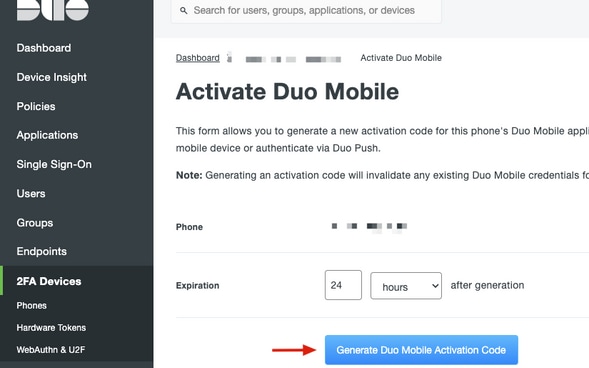

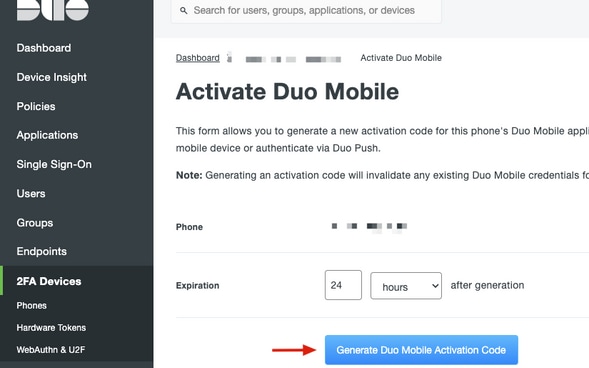

8. Clique em Gerar Código de Ativação Móvel Duo.

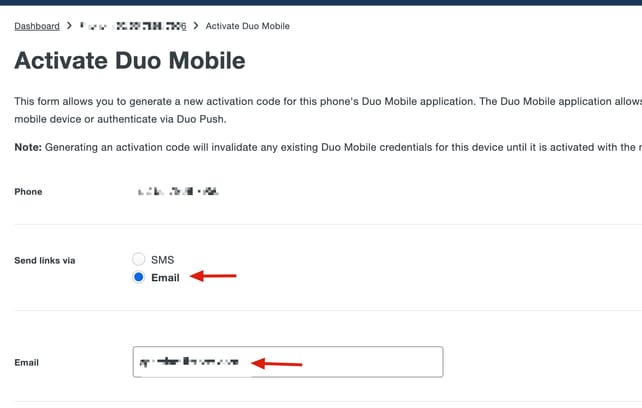

9. Selecione Email para receber as instruções por e-mail, digite seu endereço de e-mail e clique em Enviar Instruções por e-mail.

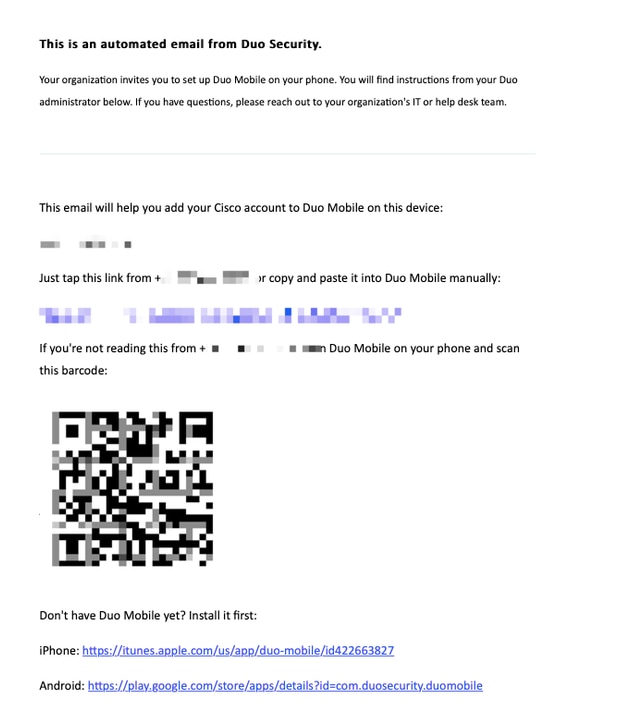

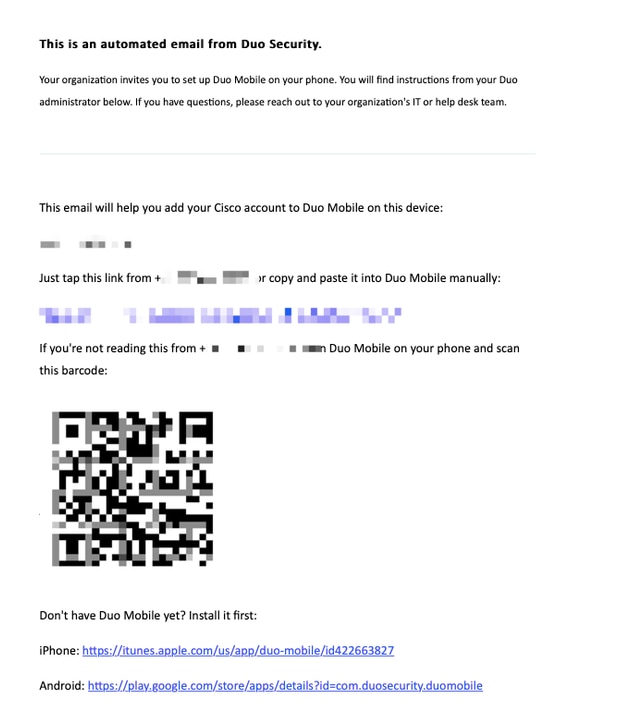

10. Você receberá um e-mail com as instruções, conforme mostrado na imagem.

11. Abra o Duo Mobile App a partir do seu dispositivo móvel e clique em Adicionar, selecione Usar código QR e digitalize o código a partir do e-mail de instruções.

12. O novo usuário é adicionado ao seu aplicativo móvel Duo.

Configuração do proxy de autenticação Duo

1.Baixe e instale o Duo Auth Proxy Manager em https://duo.com/docs/authproxy-reference.

Nota:Neste documento, o Duo Auth Proxy Manager está instalado no mesmo Windows Server que hospeda os serviços do Ative Diretory.

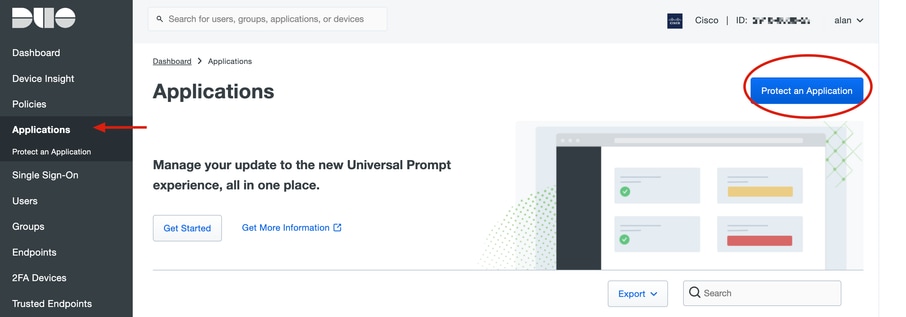

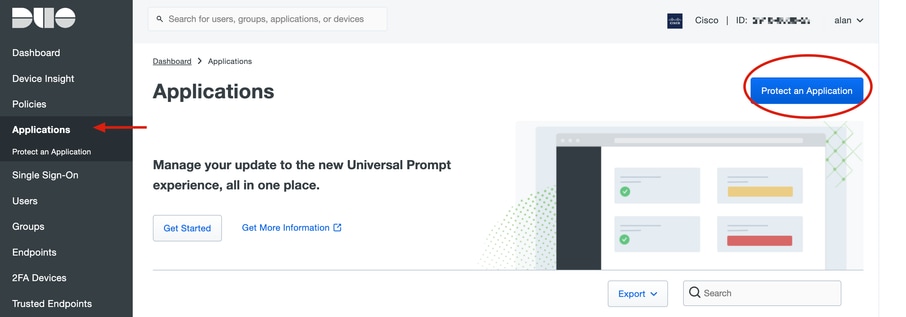

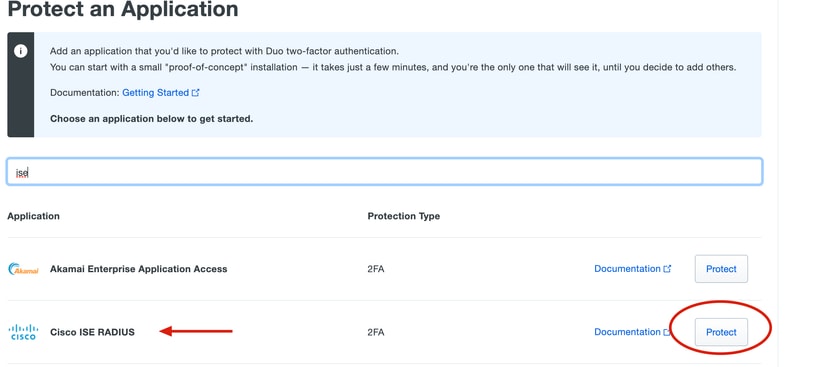

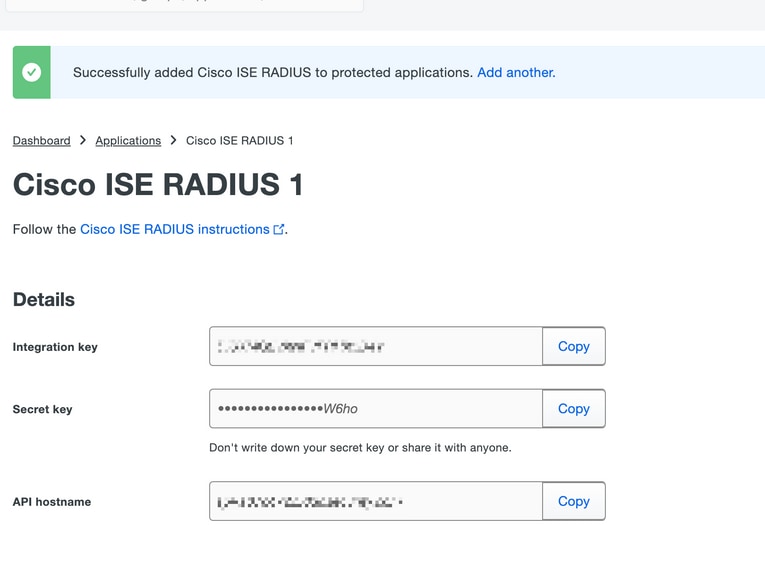

2.No Painel de administração do Duo, navegue para Aplicativos e clique em Proteger um aplicativo.

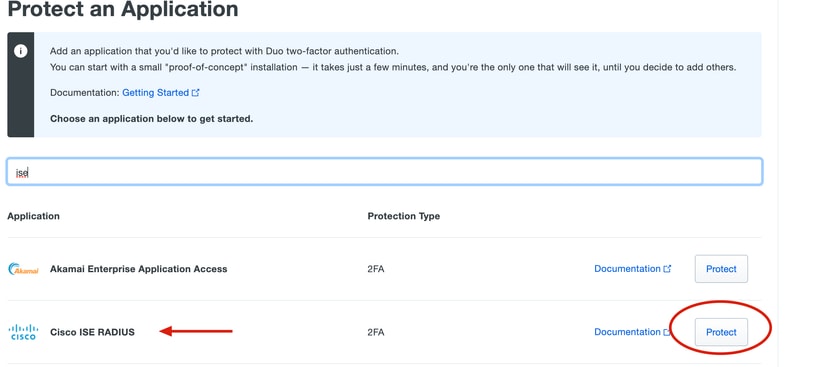

3. Na barra de pesquisa, procure por Cisco ISE Radius.

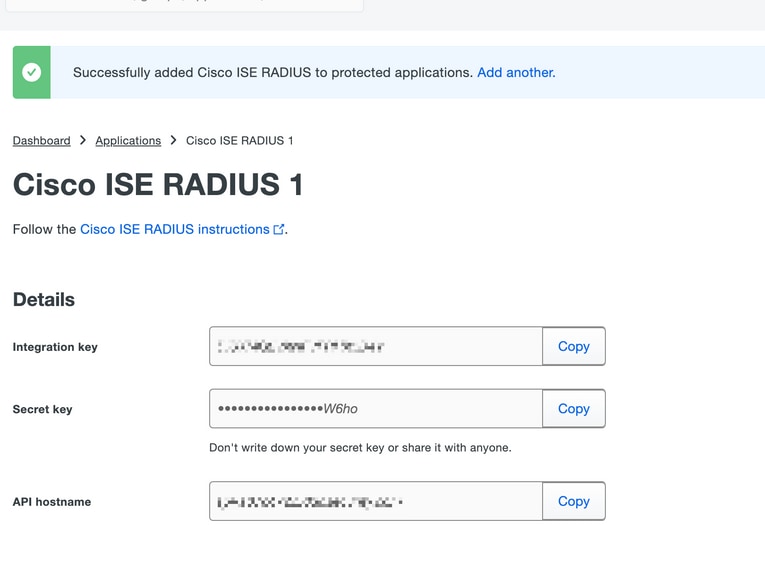

4. Copie a Chave de integração, a Chave de segurança e o Nome de host da API. Essas informações são necessárias para a configuração do Proxy de autenticação Duo.

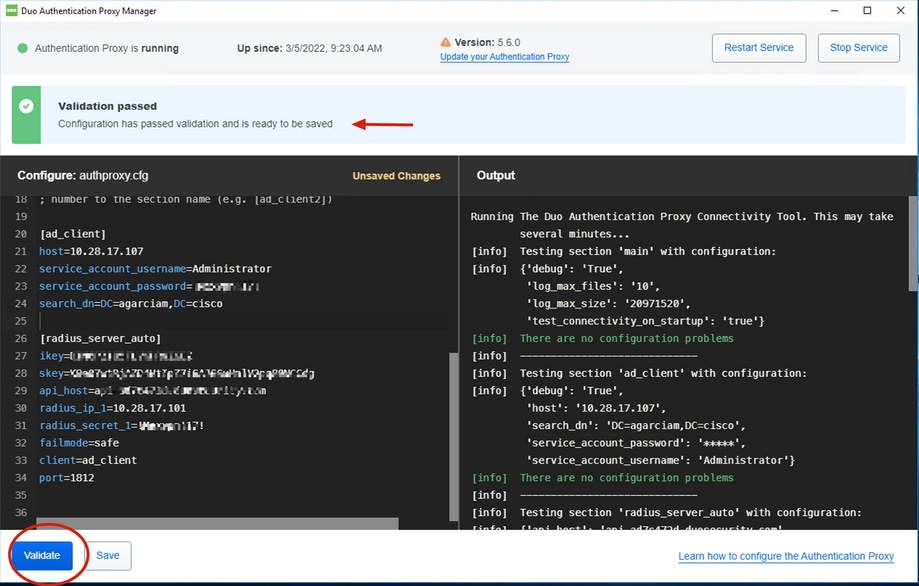

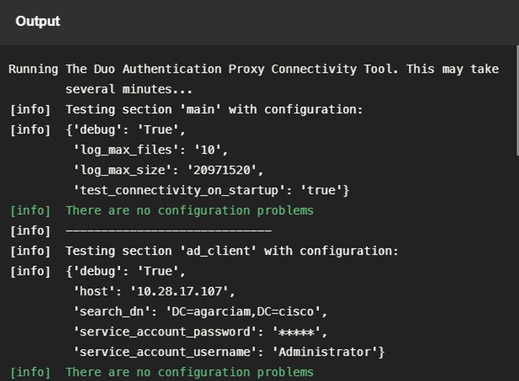

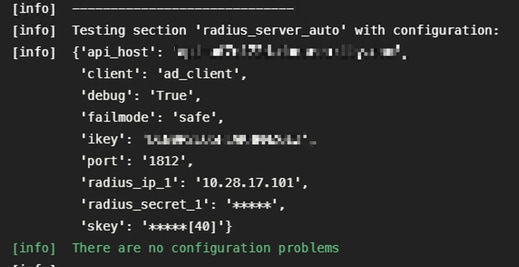

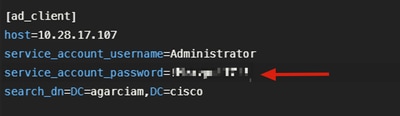

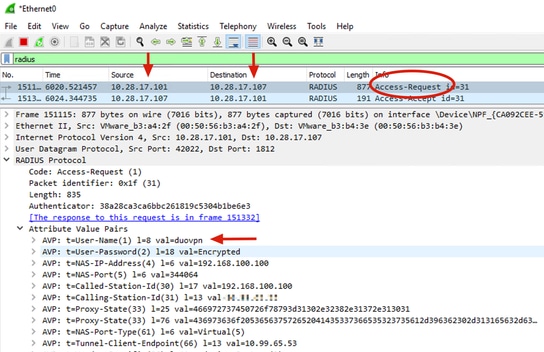

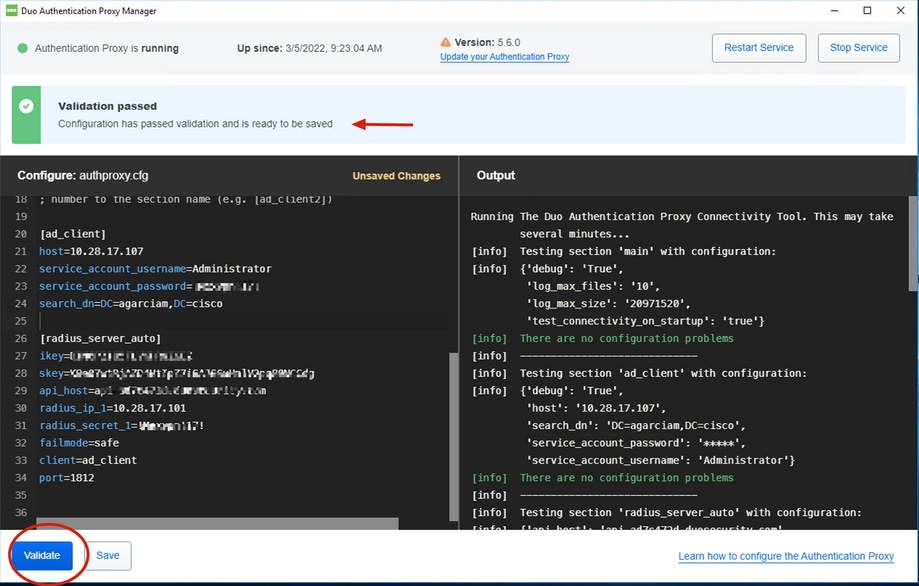

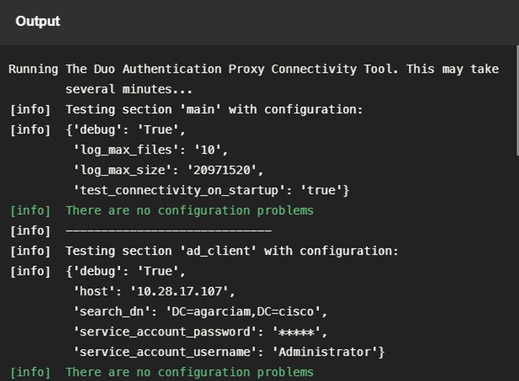

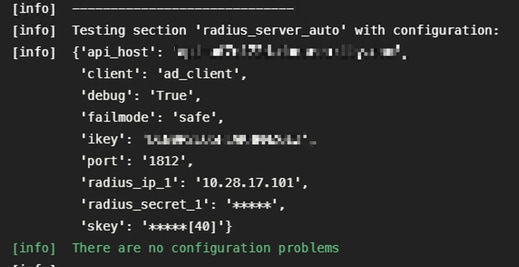

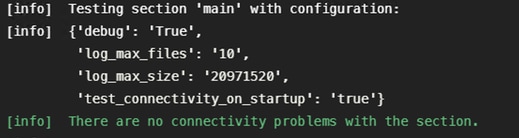

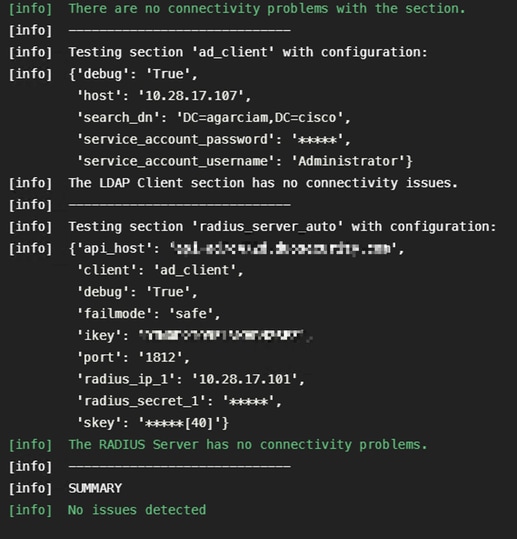

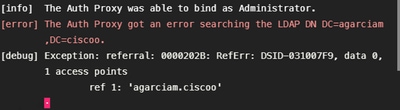

5. Execute o aplicativo Duo Authentication Proxy Manager e conclua a configuração do cliente do Ative Diretory e do ISE Radius Server e clique em Validate.

Observação: se a validação não for bem-sucedida, consulte a guia debug para obter detalhes e corrija-a de acordo.

Configurações do Cisco ISE

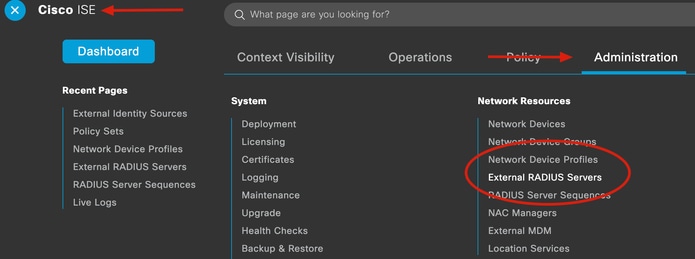

1. Faça login no portal do administrador do ISE.

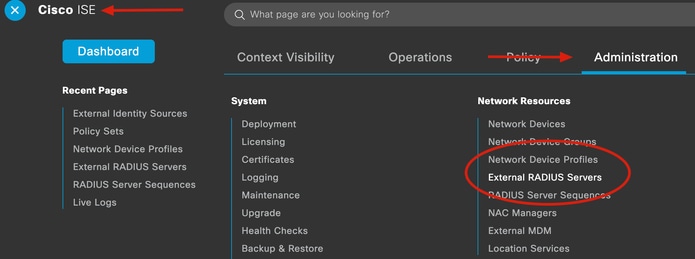

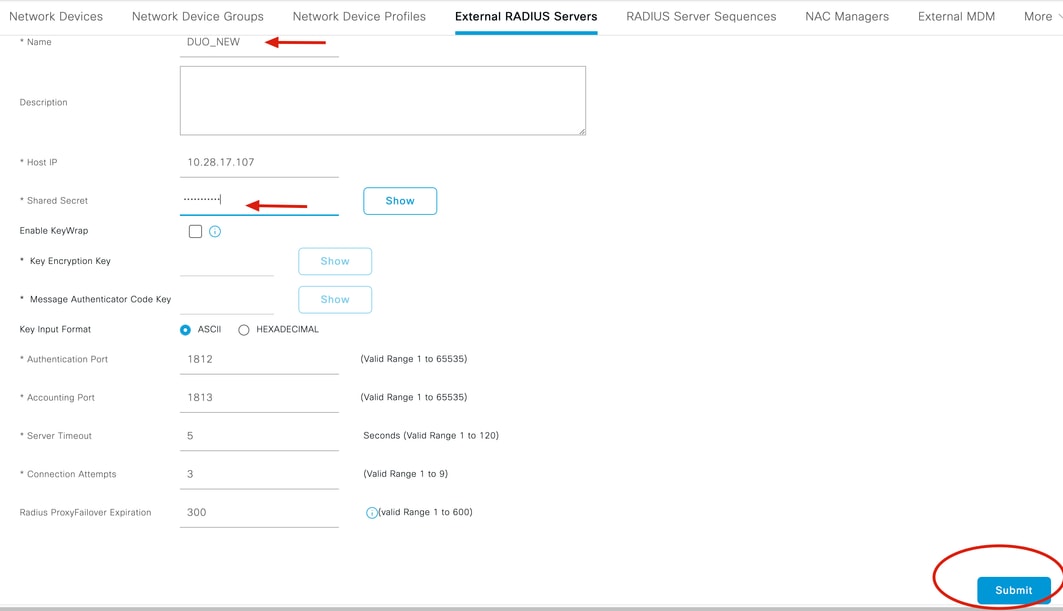

2.Expanda a guia Cisco ISE e navegue até Administration, clique em Network Resources e clique em External RADIUS Servers.

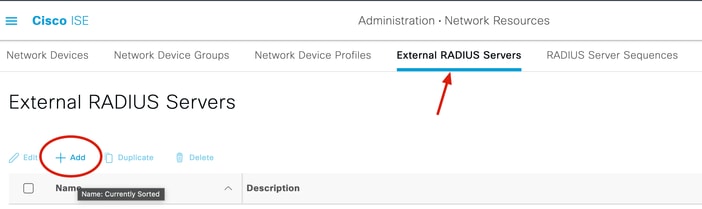

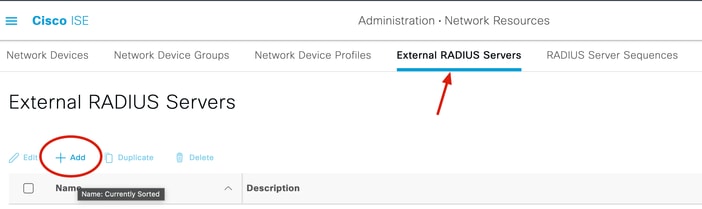

3. Na guia External Radius Servers, clique em Add.

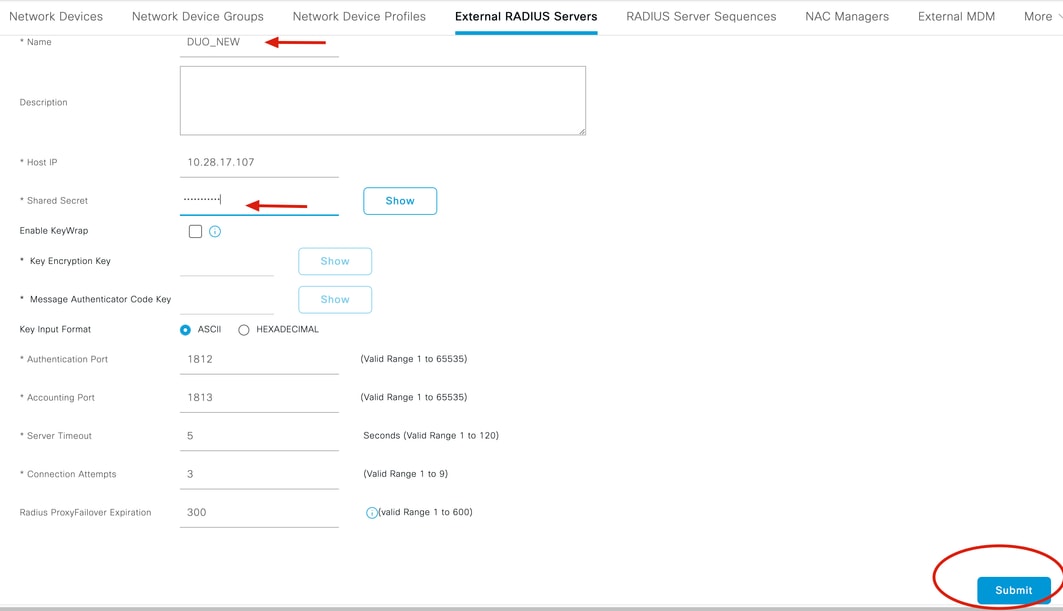

4. Preencha a lacuna com a configuração RADIUS usada no Duo Authentication Proxy Manager e clique em Submit.

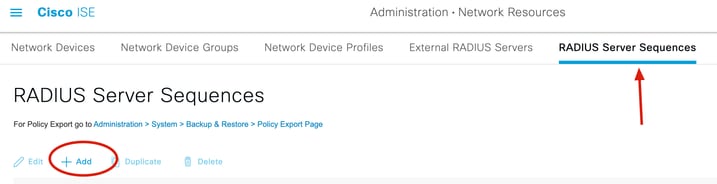

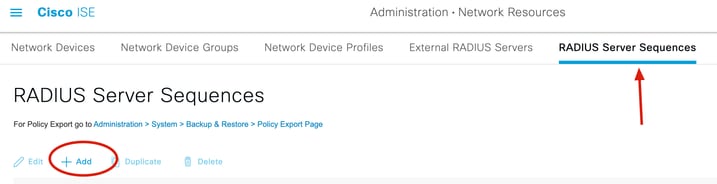

5. Navegue até a guia RADIUS Server Sequences e clique em Add.

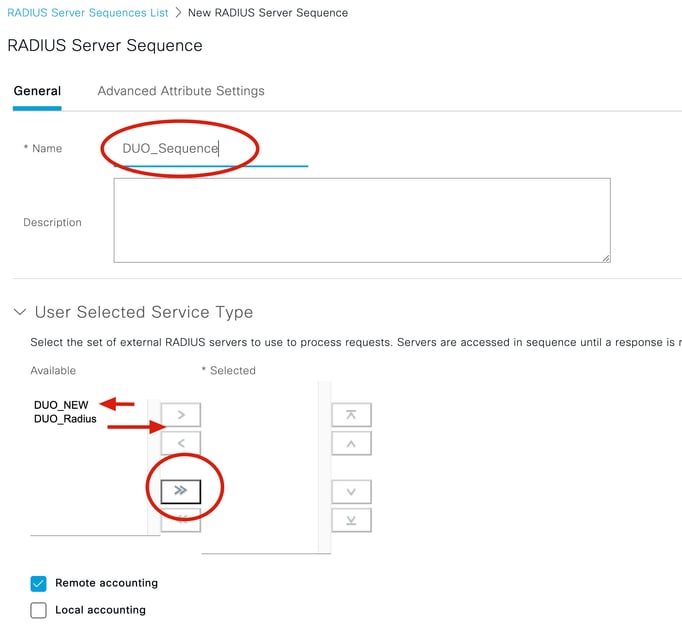

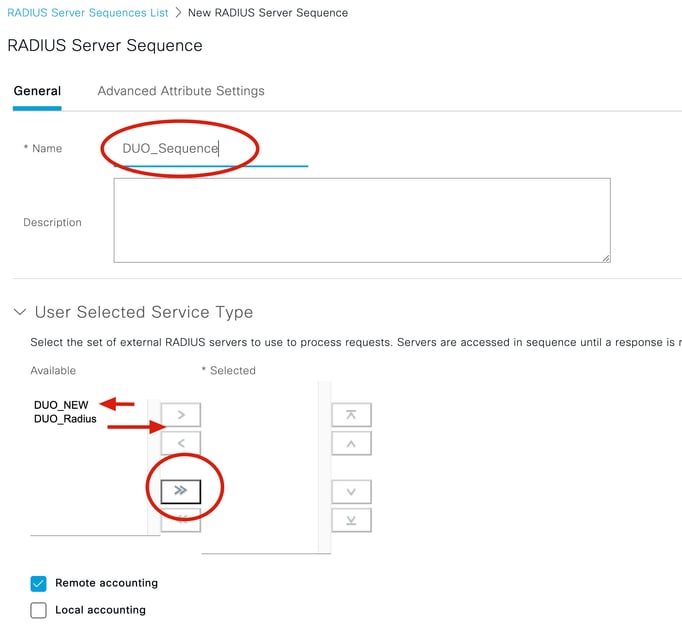

6. Especifique o nome da sequência e atribua o novo servidor Externo RADIUS, clique em Enviar.

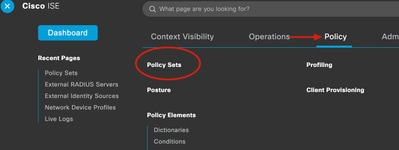

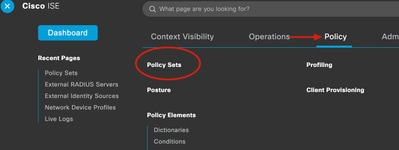

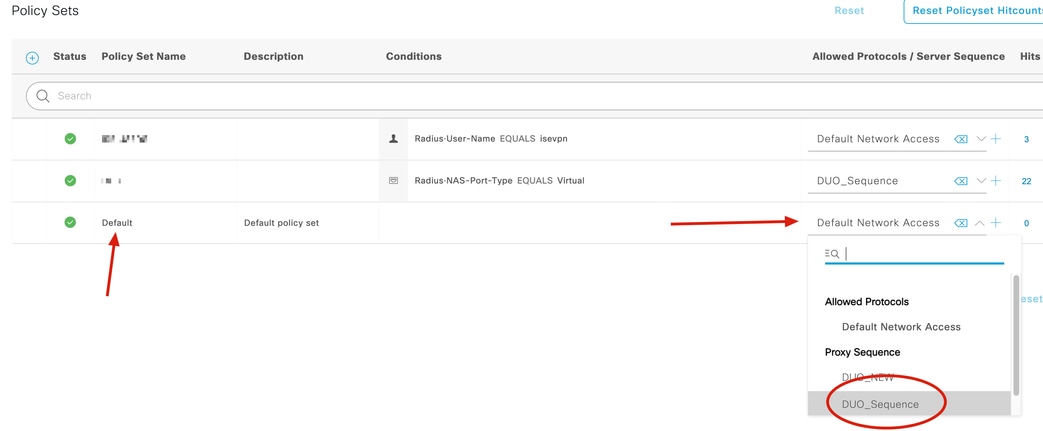

7. Navegue do menu Painel para Política e clique em Conjuntos de Políticas.

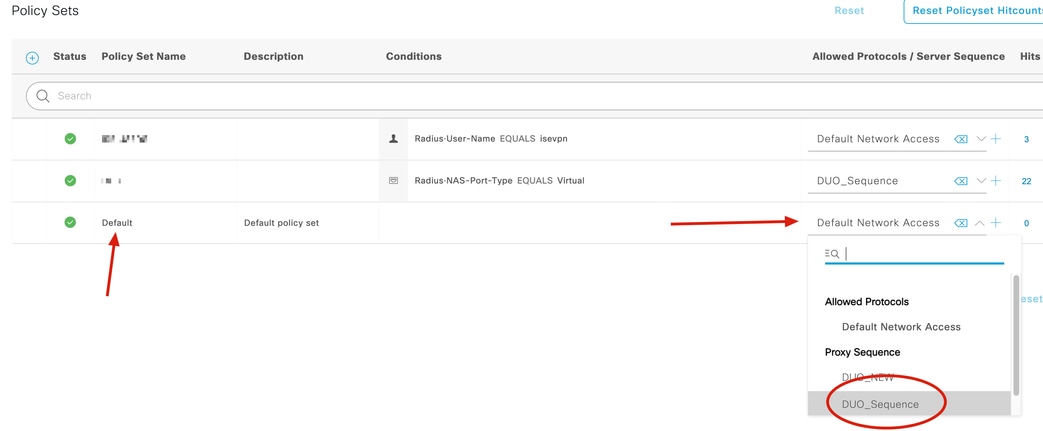

8. Atribua a Sequência RADIUS à política default.

Nota:Neste documento, a sequência Duo para todas as conexões é aplicada, de modo que a política Padrão é usada. A atribuição de políticas pode variar de acordo com os requisitos.

Configuração do Cisco ASA RADIUS/ISE

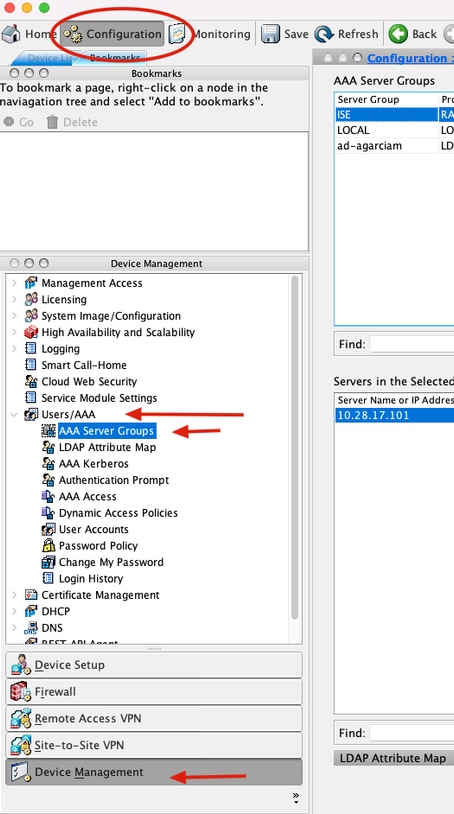

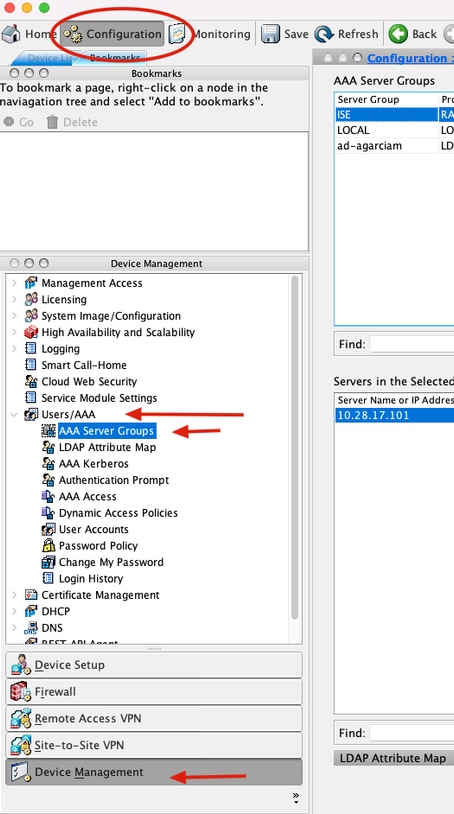

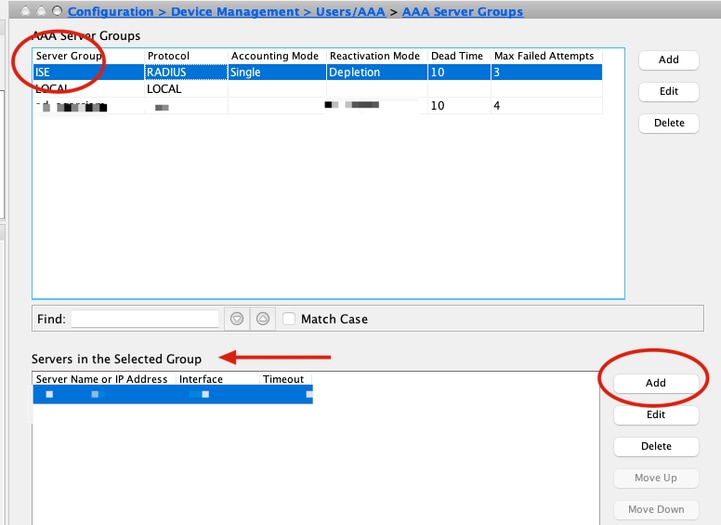

1. Configure o ISE RADIUS Server em grupos de servidores AAA, navegue para Configuration, clique em Device Management e expanda a seção Users/AAA, selecione AAA Server Groups.

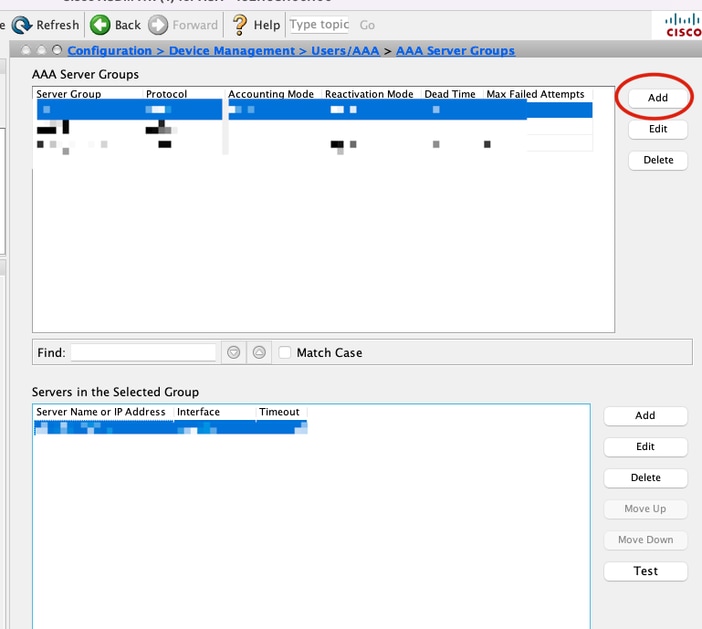

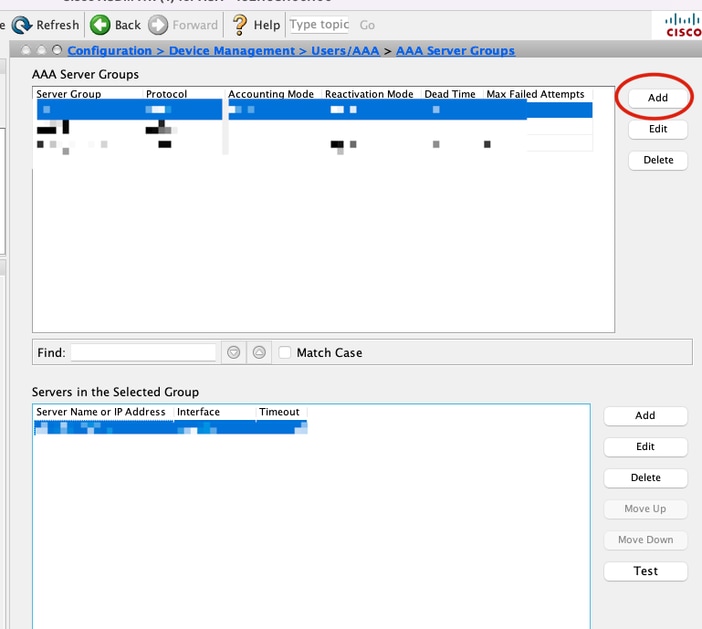

2. No painel AAA Server Groups, clique em Add.

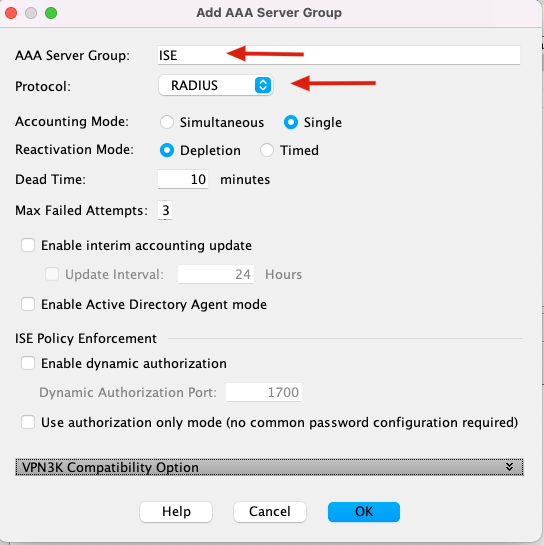

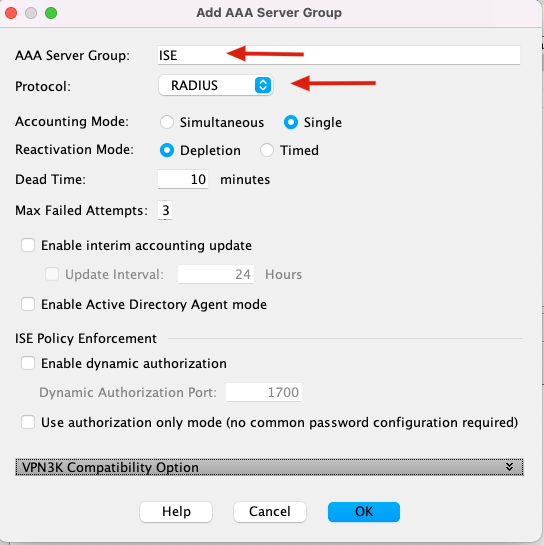

3. Selecione o nome do grupo de servidores e especifique RADIUS como o protocolo a ser usado e clique em Ok.

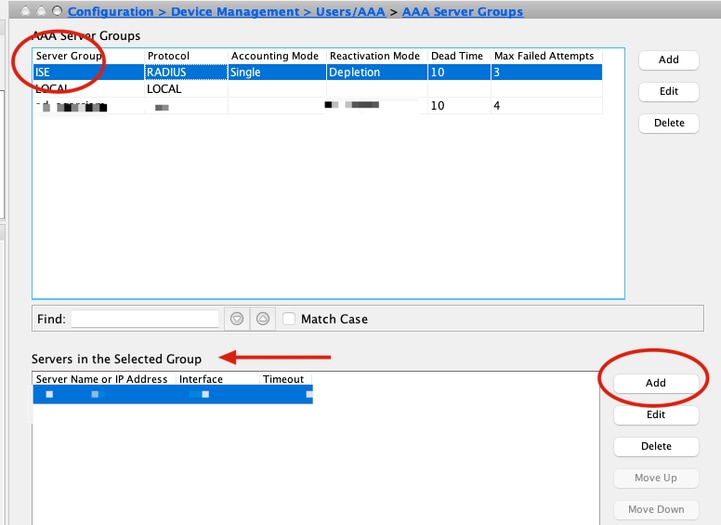

5. Selecione o novo grupo de servidores e clique em Adicionar no painel Servidores no Grupo Selecionado, conforme mostrado na imagem.

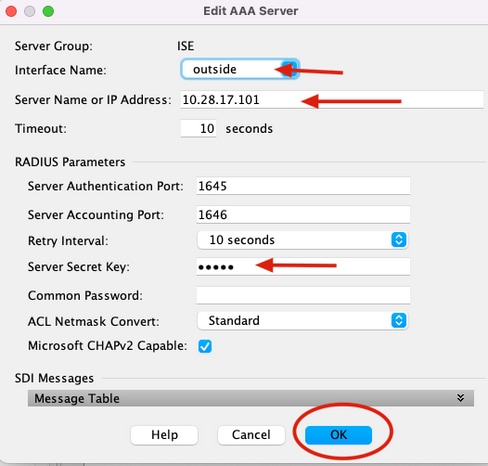

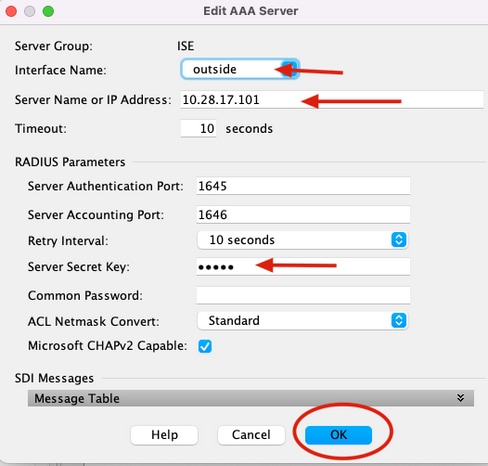

6. Na janela Edit AAA Server, selecione o nome da interface, especifique o endereço IP do ISE Server e digite a chave secreta RADIUS e clique em Ok.

Observação: todas essas informações devem corresponder àquelas especificadas no Duo Authentication Proxy Manager.

Configuração de CLI.

aaa-server ISE protocol radius

dynamic-authorization

aaa-server ISE (outside) host 10.28.17.101

key *****

Configuração de VPN de acesso remoto do Cisco ASA

ip local pool agarciam-pool 192.168.17.1-192.168.17.100 mask 255.255.255.0

group-policy DUO internal

group-policy DUO attributes

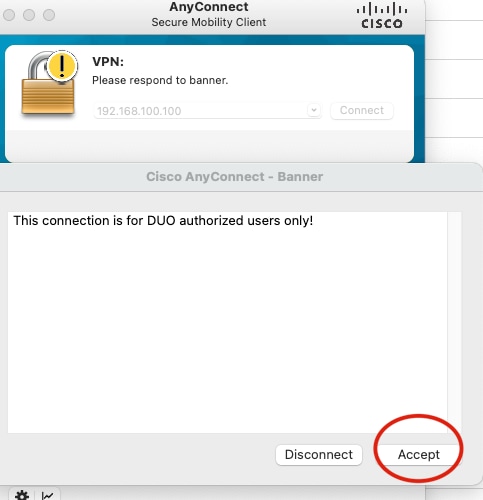

banner value This connection is for DUO authorized users only!

vpn-tunnel-protocol ikev2 ssl-client

split-tunnel-policy tunnelspecified

split-tunnel-network-list value split-agarciam

address-pools value agarciam-pool

tunnel-group ISE-users type remote-access

tunnel-group ISE-users general-attributes

address-pool agarciam-pool

authentication-server-group ISE

default-group-policy DUO

tunnel-group ISE-users webvpn-attributes

group-alias ISE enable

dns-group DNS-CISCO

Teste

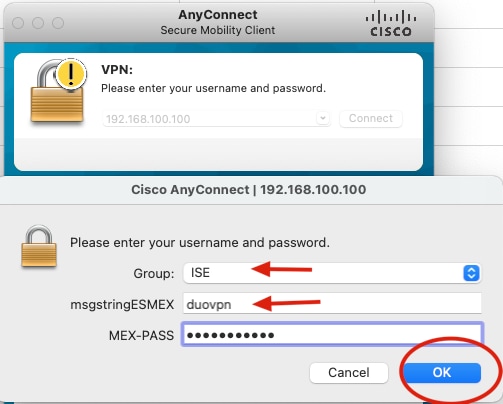

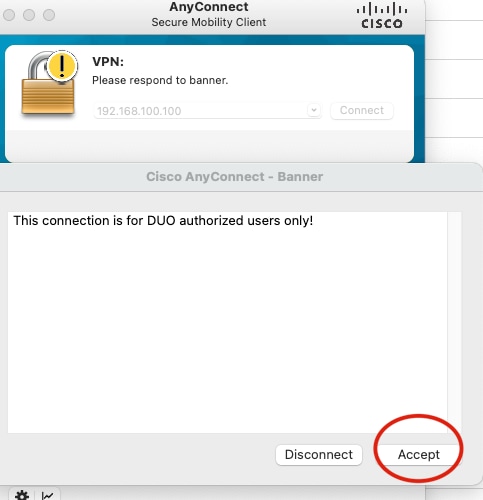

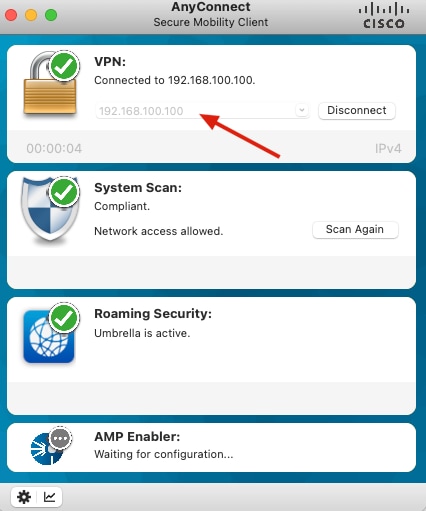

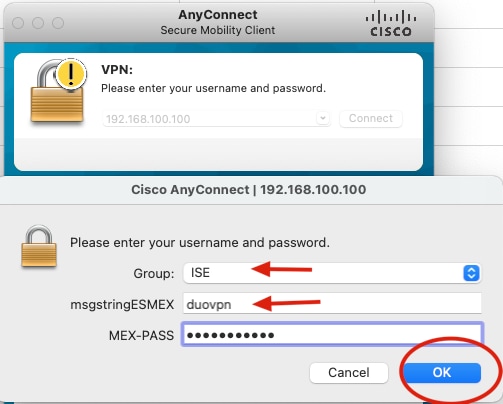

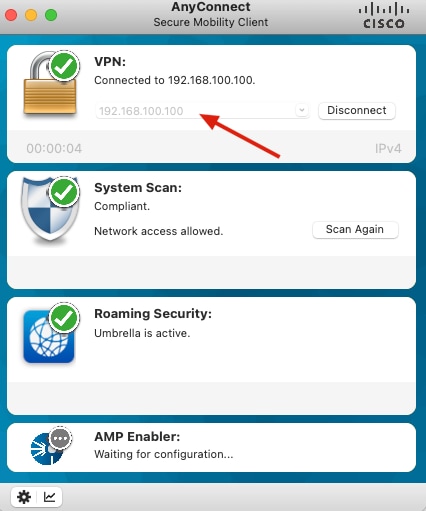

1. Abra o aplicativo Anyconnect em seu dispositivo de PC. Especifique o nome de host do VPN ASA Headend e faça login com o usuário criado para a autenticação secundária Duo e clique em OK.

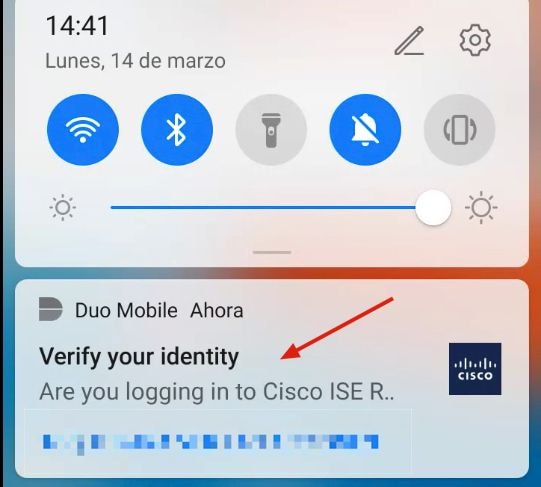

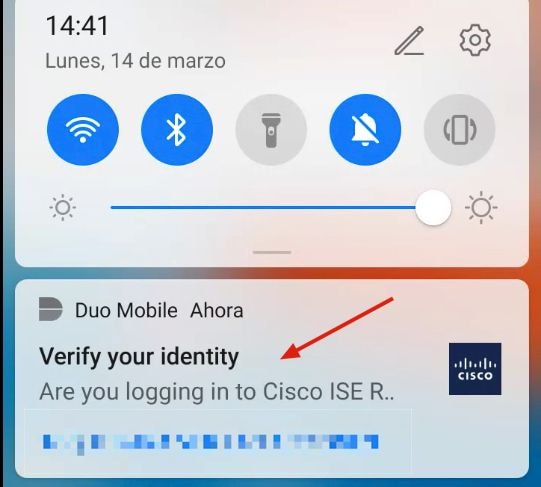

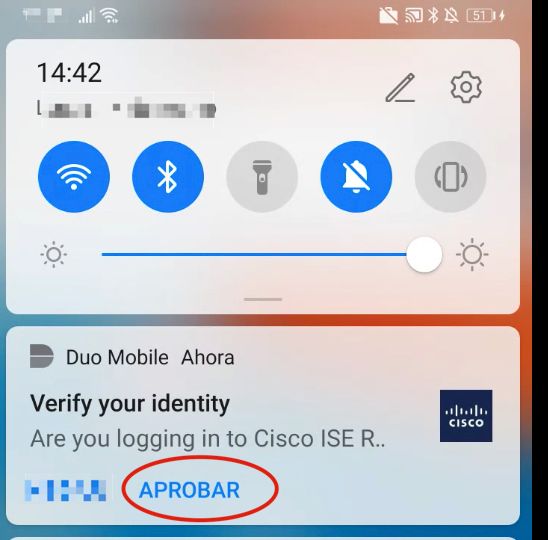

2. Você recebeu uma notificação por push Duo no dispositivo móvel Duo do usuário especificado.

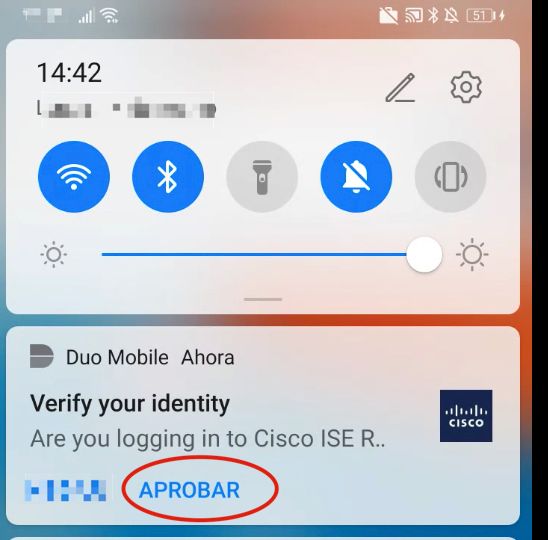

3. Abra a notificação do aplicativo móvel Duo e clique em Aprovar.

4. Aceite o banner e a conexão será estabelecida.

Troubleshooting

Esta seção fornece informações que podem ser usadas para o troubleshooting da sua configuração.

O Duo Authentication Proxy é fornecido com uma ferramenta de depuração que exibe os motivos de erros e falhas.

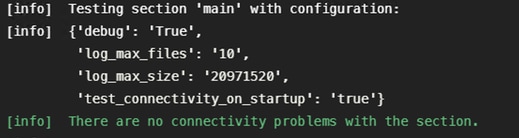

Depurações de trabalho

Nota:As próximas informações são armazenadas em C:\Program Files\Duo Security Authentication Proxy\log\connectivity_tool.log.

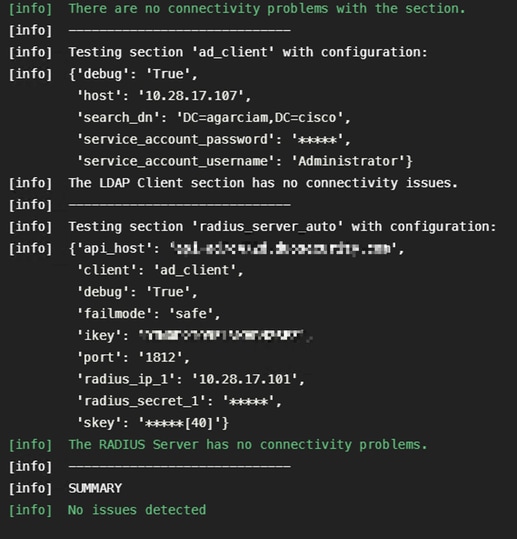

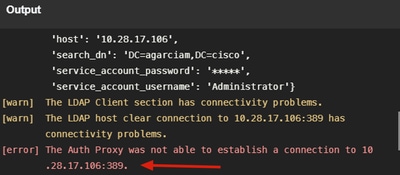

1. Problemas de conectividade, IP incorreto, FQDN/Nome de Host não resolvível na configuração do Ative Diretory.

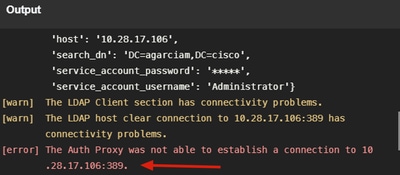

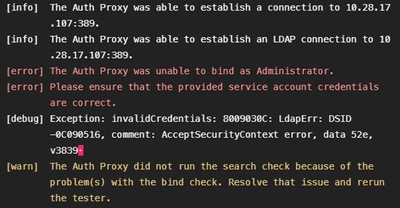

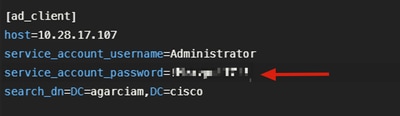

2. Senha incorreta para usuário Administrador no Ative Diretory.

Debugs.

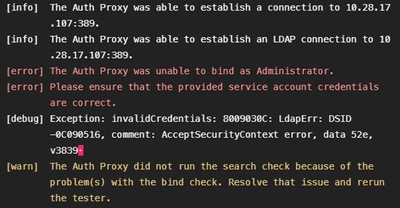

3. Domínio Base Incorreto.

Debugs.

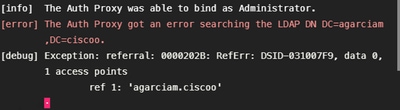

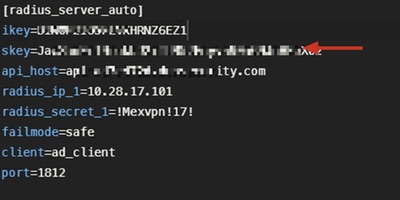

4. Valor de RADIUS ikey errado.

Debugs

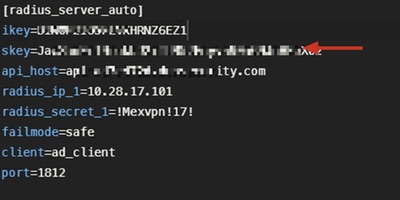

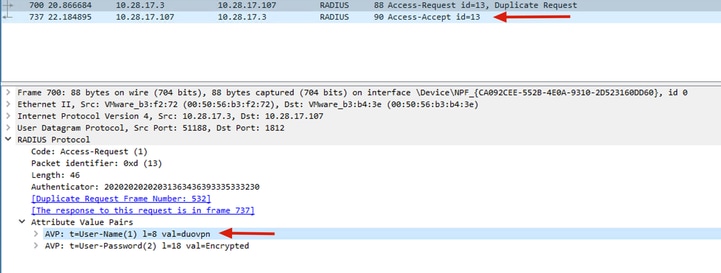

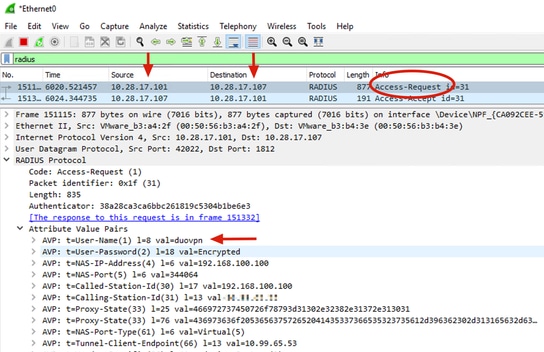

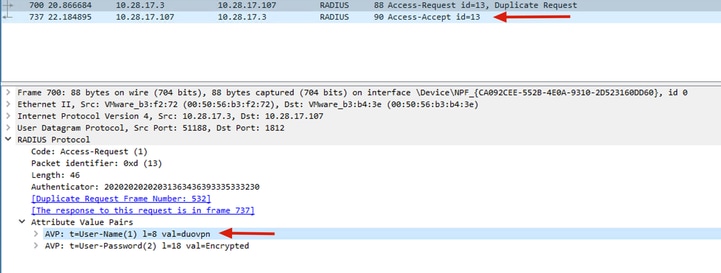

5. Verifique se o Servidor ISE envia pacotes de Solicitação de Acesso.

6. Para confirmar o funcionamento do servidor de Proxy de Autenticação Duo, Duo fornece a ferramenta NTRadPing para simular pacotes de solicitação de acesso e resposta com Duo.

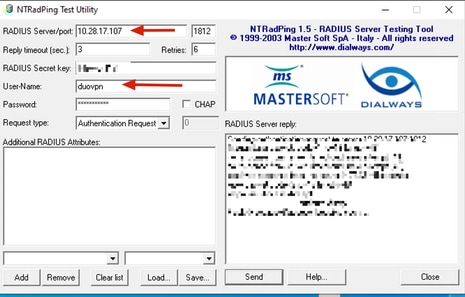

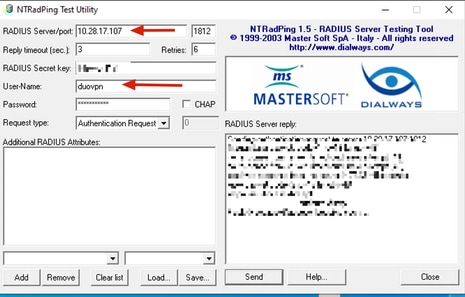

6.1 Instale o NTRadPing em um PC diferente e gere tráfego.

Nota:Neste exemplo, a máquina com Windows 10.28.17.3 é usada.

6.2 Configure com os atributos usados na configuração do ISE Radius.

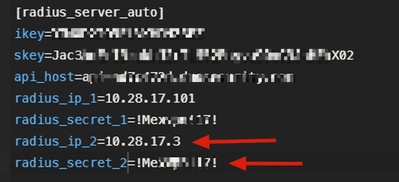

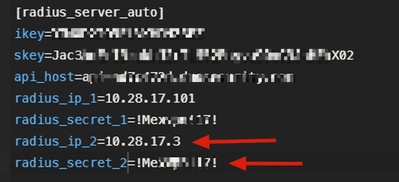

6.3 Configure o Duo Authentication Proxy Manager da seguinte maneira:

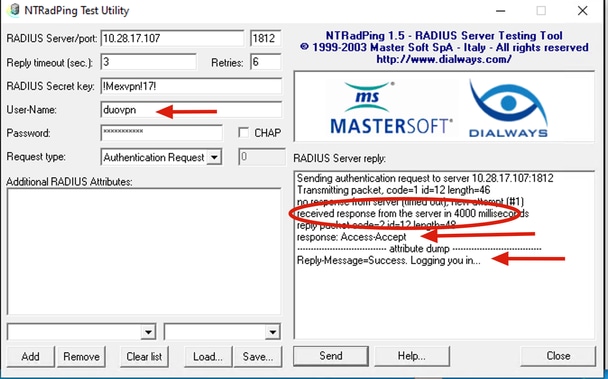

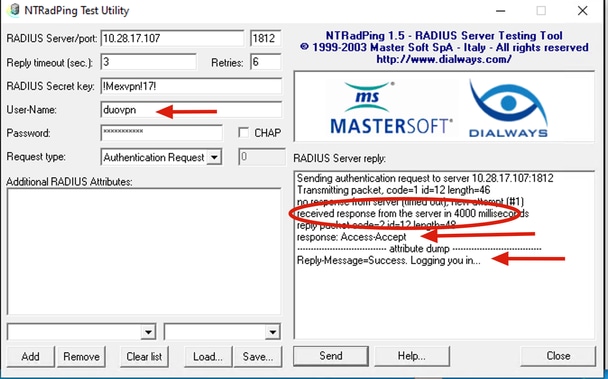

6.4. Navegue até a ferramenta NTRadPing e clique em Send. Você recebe uma notificação por push Duo no dispositivo móvel atribuído.

Feedback

Feedback