Introdução

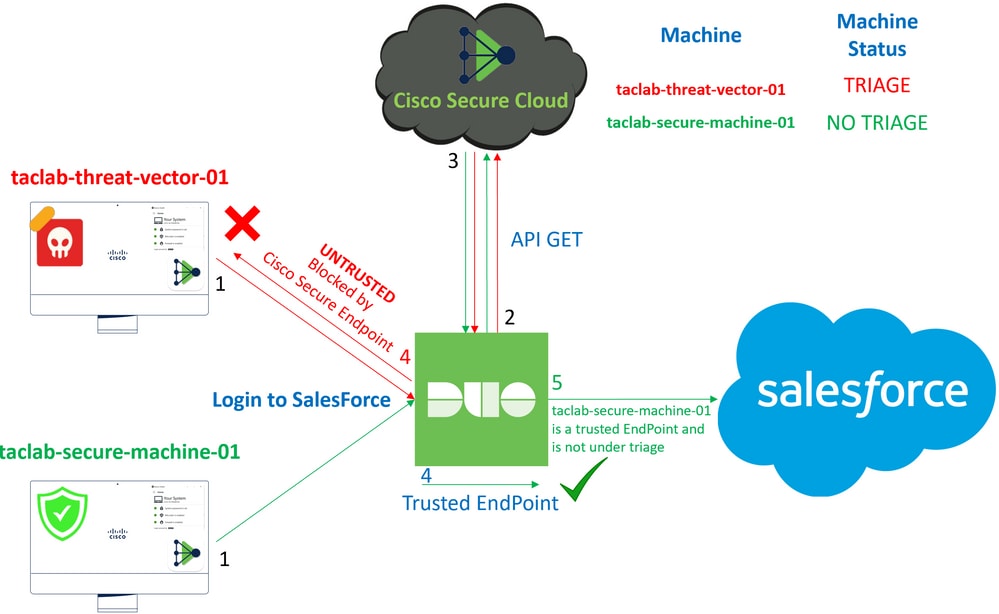

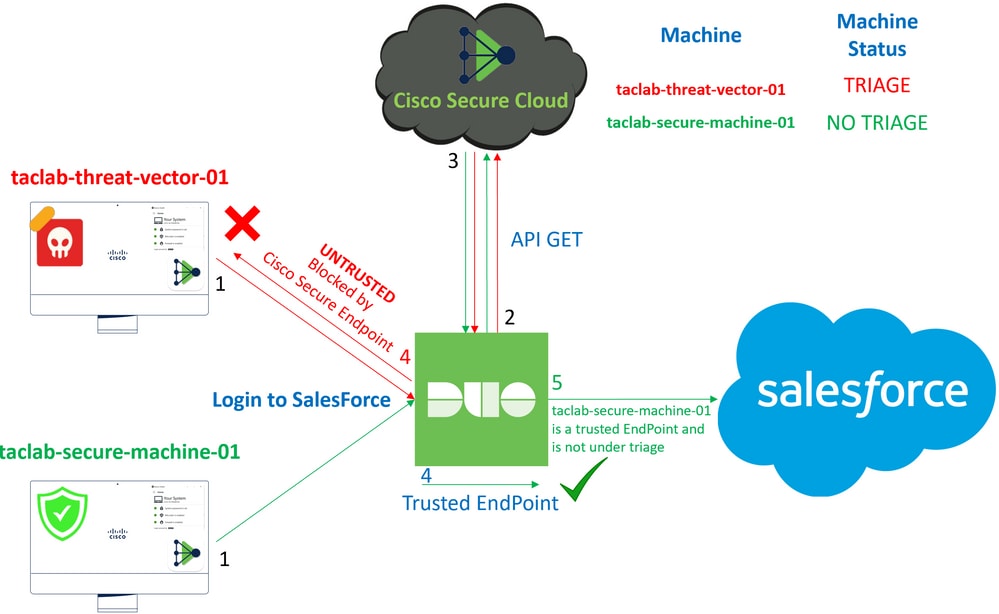

Este documento descreve como integrar o Duo Trusted EndPoints com o Cisco Secure EndPoint.

Informações de Apoio

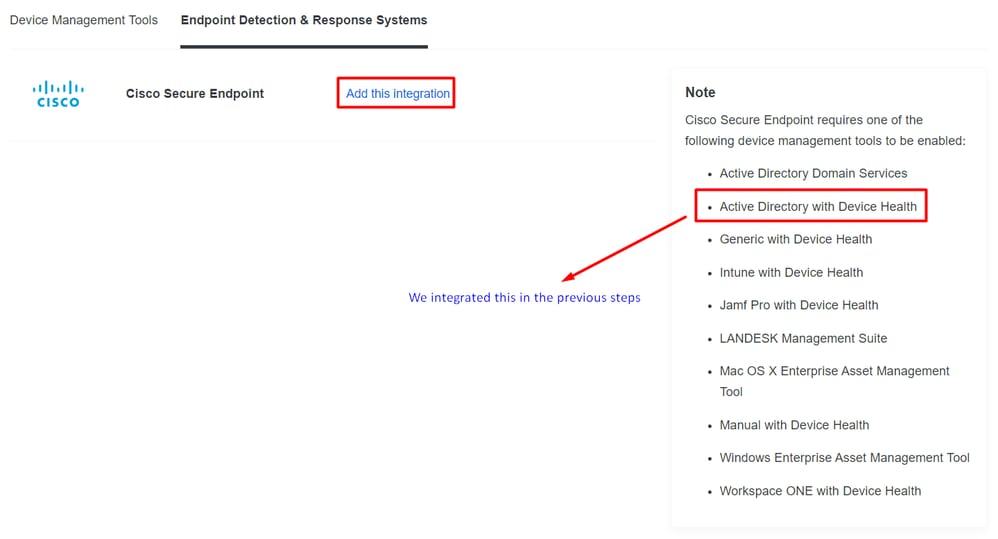

A integração entre o Cisco Secure EndPoint e o Duo, permite uma colaboração eficaz em resposta a ameaças detectadas em dispositivos de rede confiáveis. Essa integração é obtida através de várias ferramentas de gerenciamento de dispositivos que estabelecem a confiabilidade de cada dispositivo. Algumas dessas ferramentas incluem:

- Serviços de Domínio Ative Diretory

- Ative Diretory com Integridade do Dispositivo

- Genérico com Integridade do Dispositivo

- Integridade do Intune com Dispositivo

- Jamf Pro com Integridade do Dispositivo

- Pacote de gerenciamento LANDESK

- Ferramenta de gerenciamento de ativos corporativos Mac OS X

- Manual com Integridade do Dispositivo

- Ferramenta de Gerenciamento de Ativos Corporativos do Windows

- Workspace ONE com integridade de dispositivo

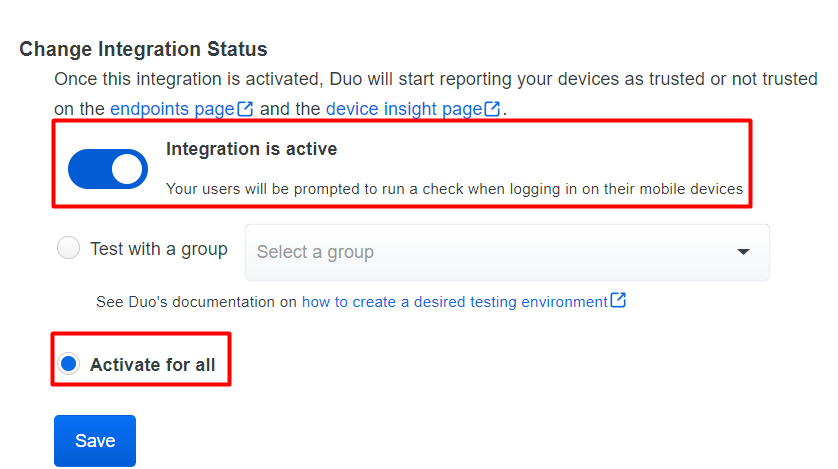

Depois que os dispositivos são integrados a uma ferramenta de gerenciamento de dispositivos, é possível integrar o Cisco Secure EndPoint e o Duo ao API no Administration Panel. Subsequentemente, a política apropriada deve ser configurada no Duo para executar a verificação de dispositivos confiáveis e detectar dispositivos comprometidos que possam afetar aplicativos protegidos pelo Duo.

Observação: neste caso, trabalhamos com o Ative Diretory e a Integridade do Dispositivo.

Pré-requisitos

- Ative Diretory para fazer a integração.

- Para integrar o Duo a endpoints confiáveis, seus dispositivos devem ser registrados no domínio do Ative Diretory. Isso permite que o Duo autentique e autorize o acesso aos recursos e serviços de rede com segurança.

- Duo além do plano.

Configuração e caso de uso

Configurar a integração no Duo

Efetue login no Admin Panel e vá para:

Trusted EndPoints > Add Integration- Selecionar

Active Directory Domain Services

Depois disso, você será redirecionado para configurar o Active Directory and Device Health.

Leve em consideração que isso só funciona com máquinas no domínio.

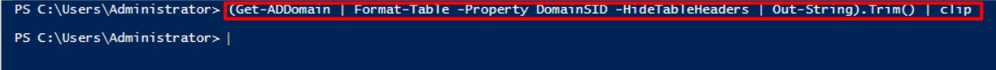

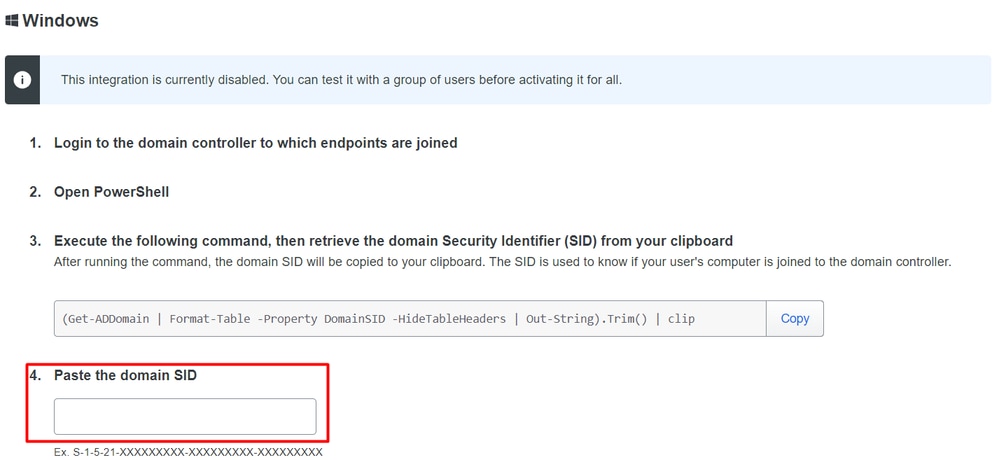

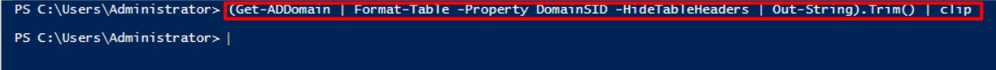

Vá para o Ative Diretory e execute o próximo comando no PowerShell:

(Get-ADDomain | Format-Table -Property DomainSID -HideTableHeaders | Out-String).Trim() | clip

Depois disso, certifique-se de ter copiado para a área de transferência o identificador de segurança do seu Ative Diretory.

Exemplo

S-1-5-21-2952046551-2792955545-1855548404

Isso é usado na Integração da Integridade do Ative Diretory e do Dispositivo.

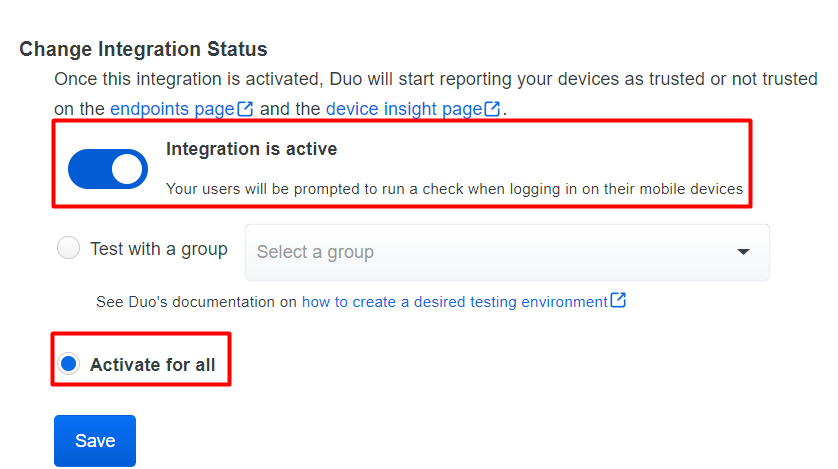

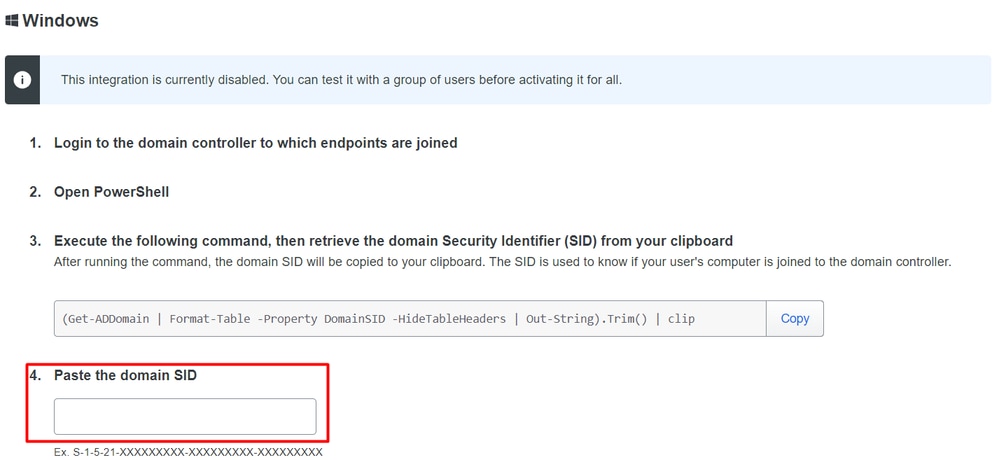

Clique em Save e possibilitar a integração e Activate for all. Caso contrário, você não poderá integrar com o Cisco Secure EndPoint.

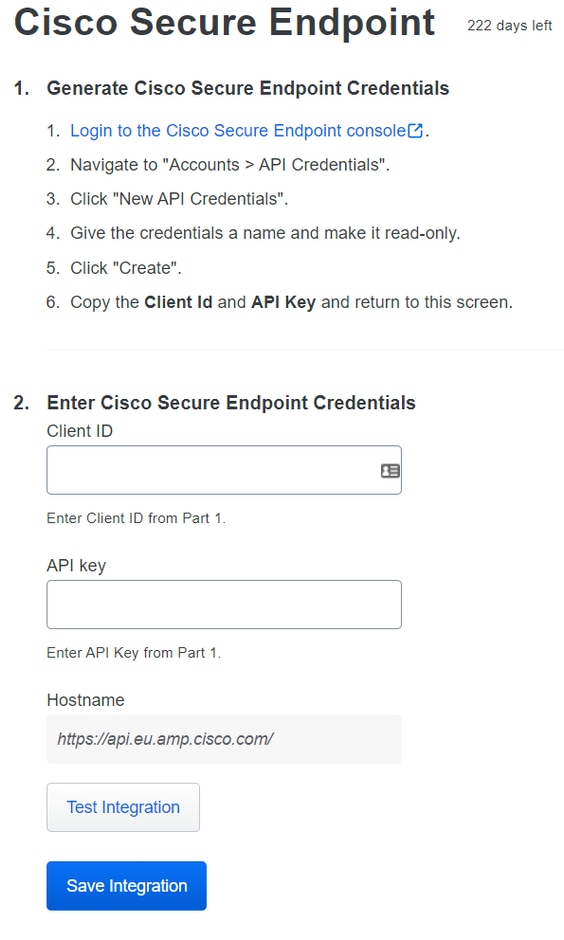

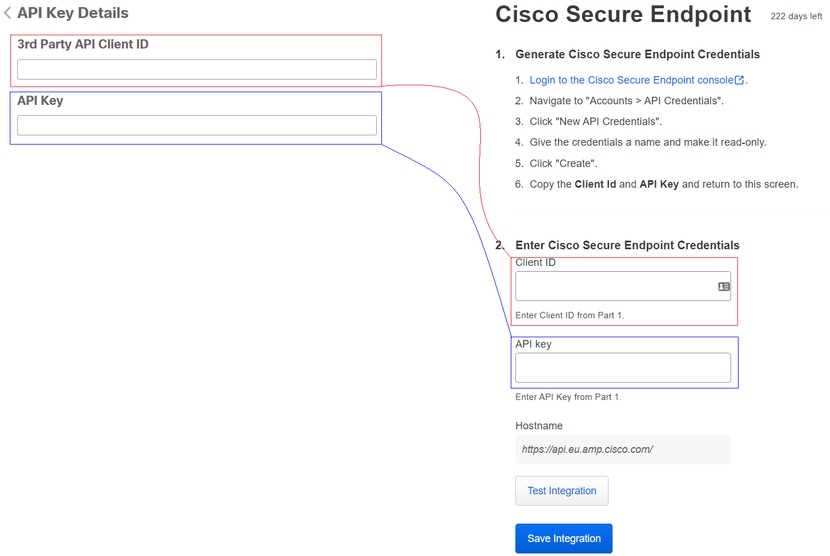

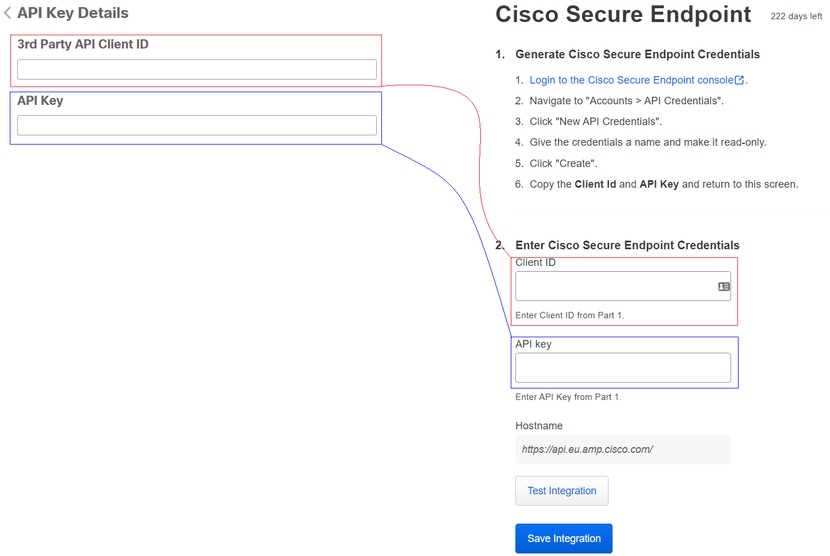

Ir para Trusted EndPoints > Select Endpoint Detection & Response System > Add this integration.

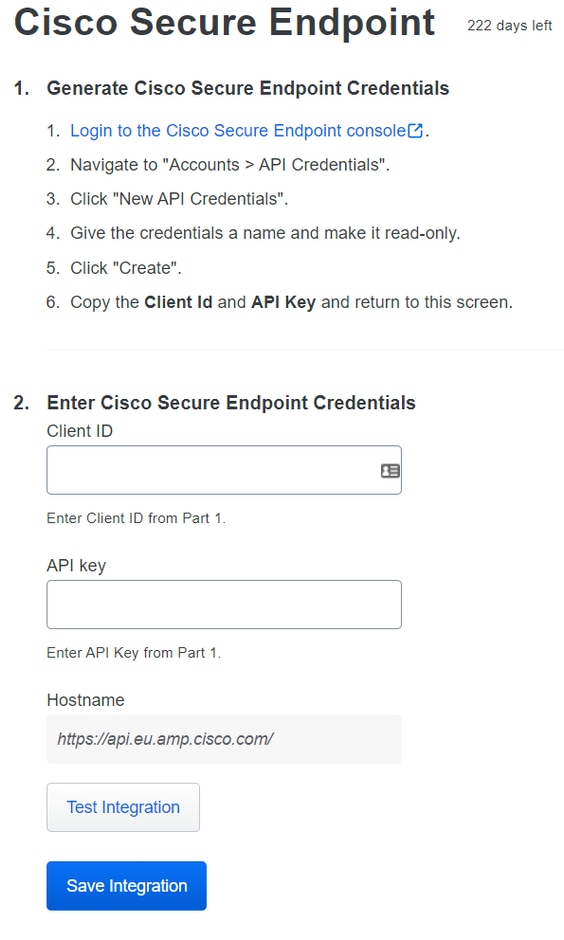

Agora você está na página principal da integração do Cisco Secure EndPoint.

Depois disso, vá para a Admin Panel do Cisco Secure EndPoint.

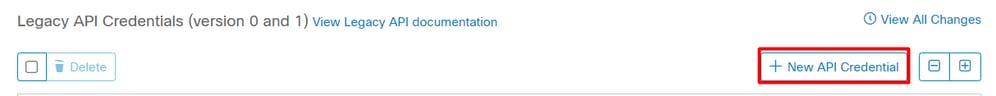

Configurar a integração no Cisco Secure EndPoint

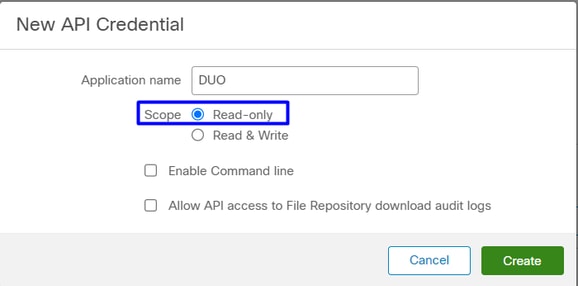

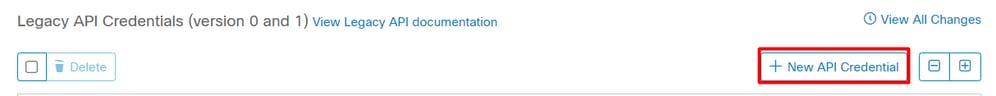

E navegue até Accounts > API Credentials e selecione New API Credentials.

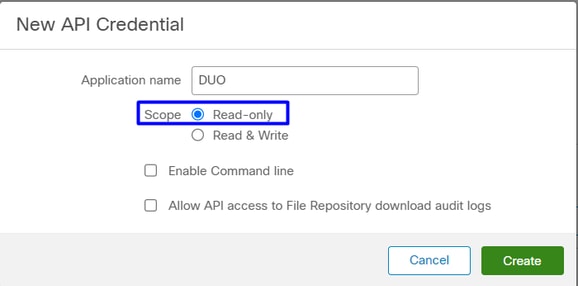

Observação: somente Read-only é necessário para fazer essa integração porque o Duo GET consulta o Cisco Secure EndPoint para saber se o dispositivo atende aos requisitos da política.

Inserir Application Name, Scope,Create.

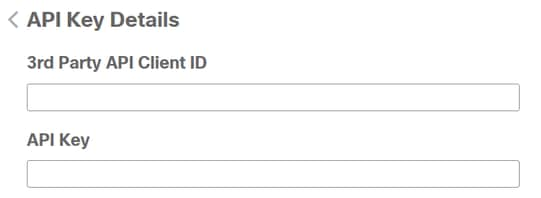

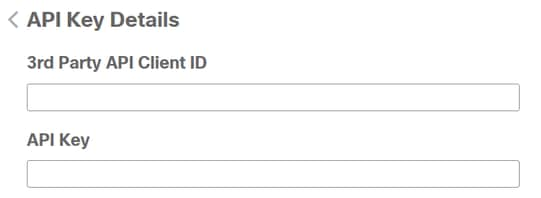

- Copie o

3rd API Party Client ID de Cisco Secure EndPoint para Duo Admin Panel in Client ID.

- Copie o

API Key de Cisco Secure EndPoint para Duo Admin Panel in API Key.

Teste a integração e, se tudo funcionar bem, clique em Save para salvar a integração.

Configurar políticas no Duo

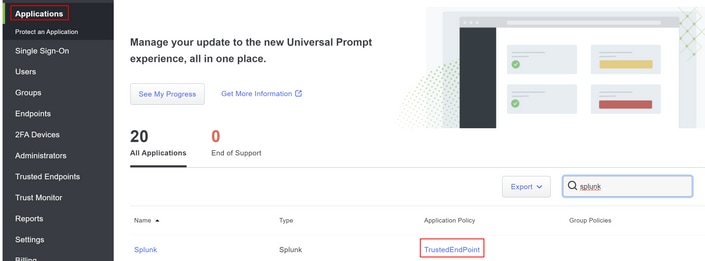

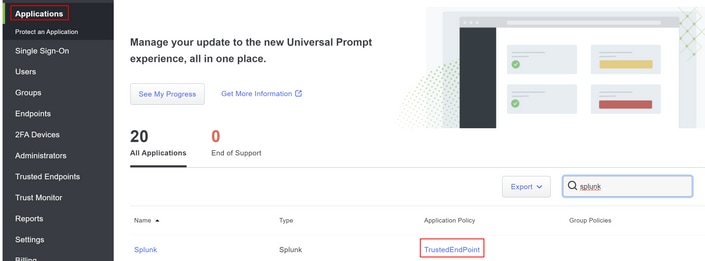

Para configurar as políticas para sua integração, você passa pelo aplicativo:

Navigate to Application > Search for your Application > Select your policy

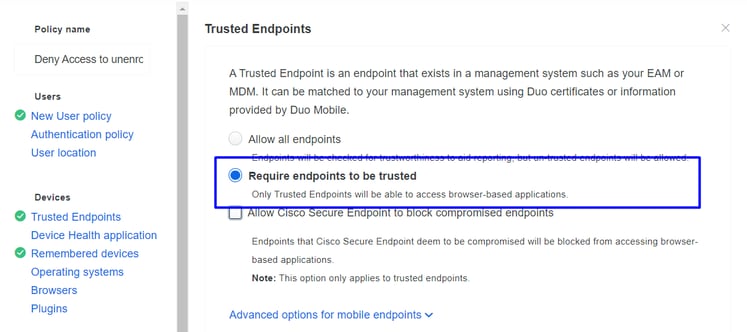

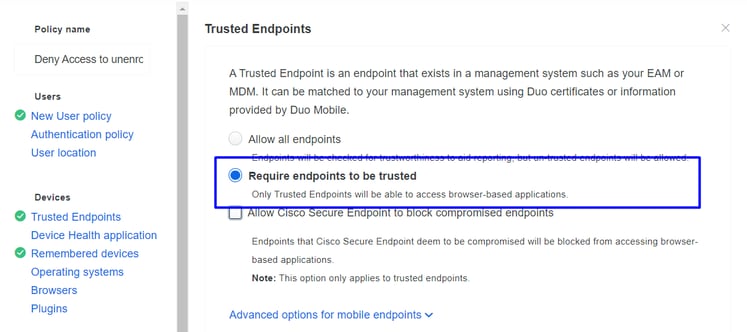

Configure a política para detectar um dispositivo confiável

Testar Máquinas Confiáveis

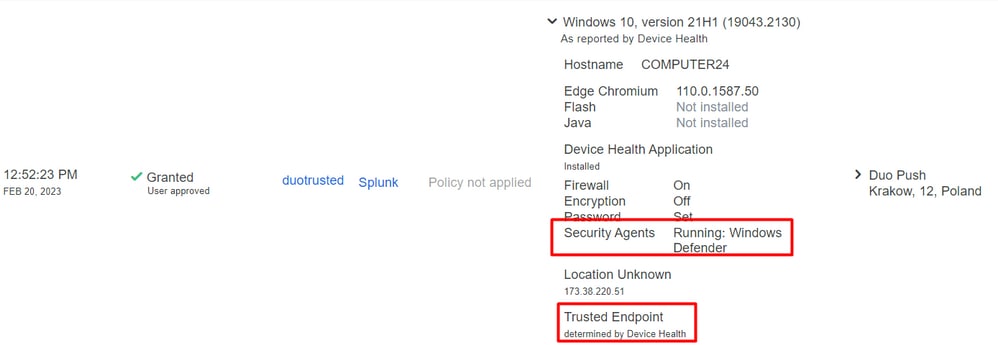

Computador com Integridade de Dispositivo Duo e ingressou no domínio

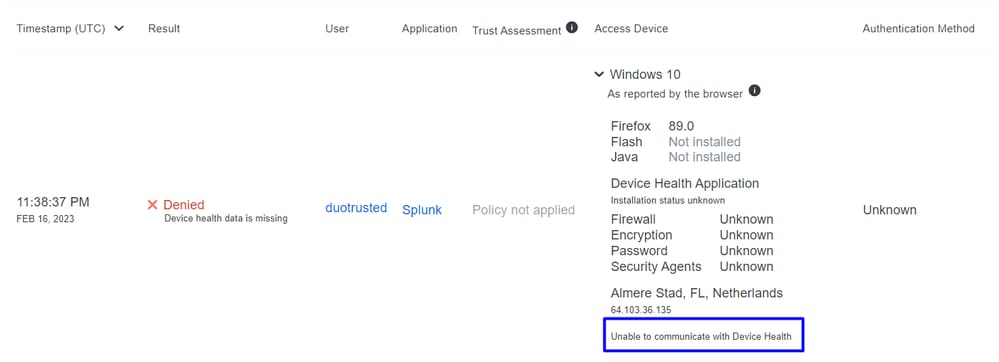

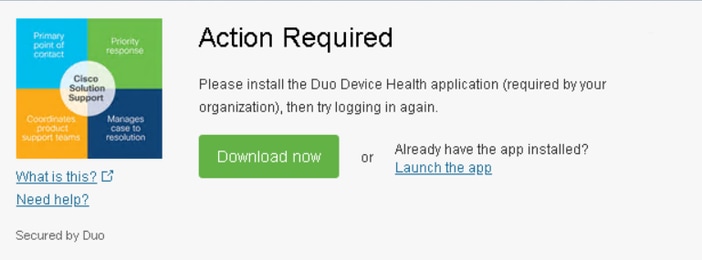

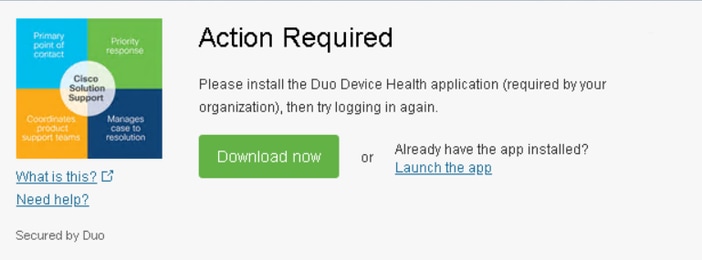

Computador fora do domínio sem Integridade de Dispositivo Duo

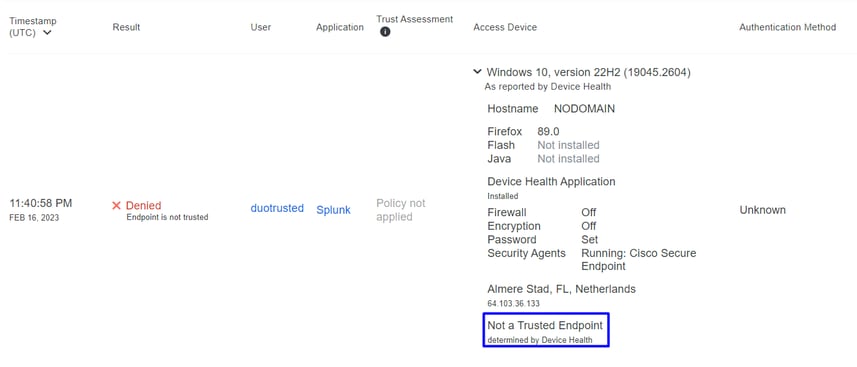

Computador fora do domínio com Integridade de Dispositivo Duo

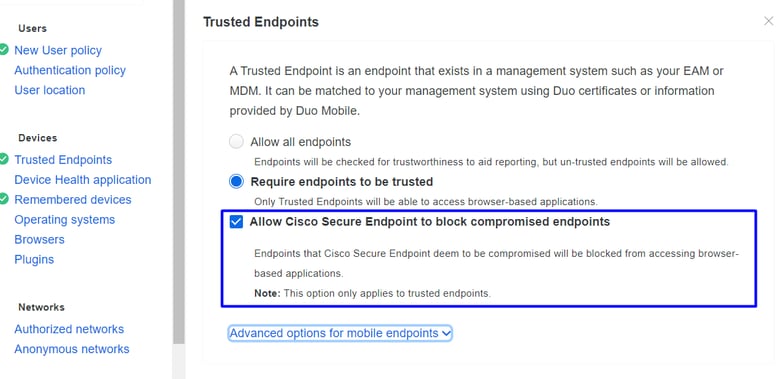

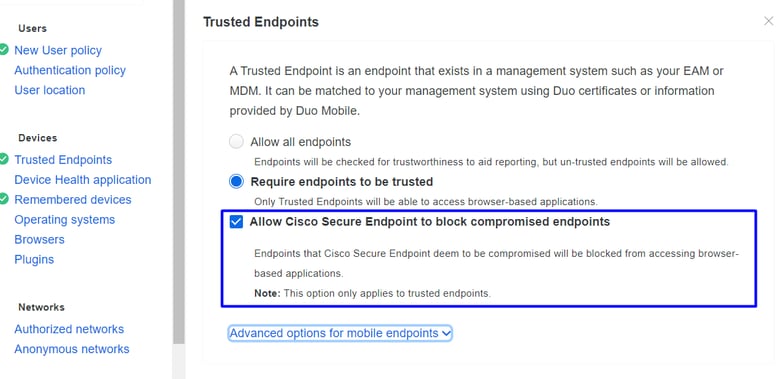

Configurar a Política para o Cisco Secure EndPoint

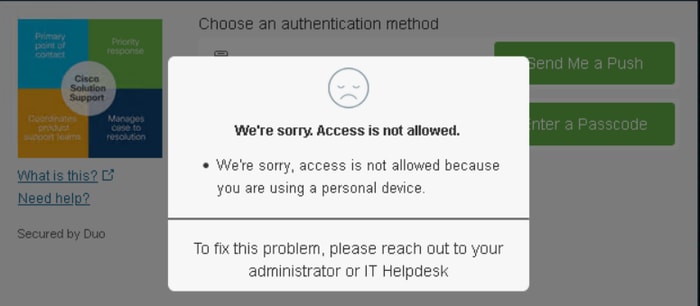

Nessa configuração de política, configure o dispositivo já confiável para atender aos requisitos sobre ameaças que podem afetar seu aplicativo, caso um dispositivo seja infectado ou se alguns comportamentos marcarem essa máquina com suspicious artifacts or Indicators of Compromise, você pode bloquear o acesso da máquina aos aplicativos protegidos.

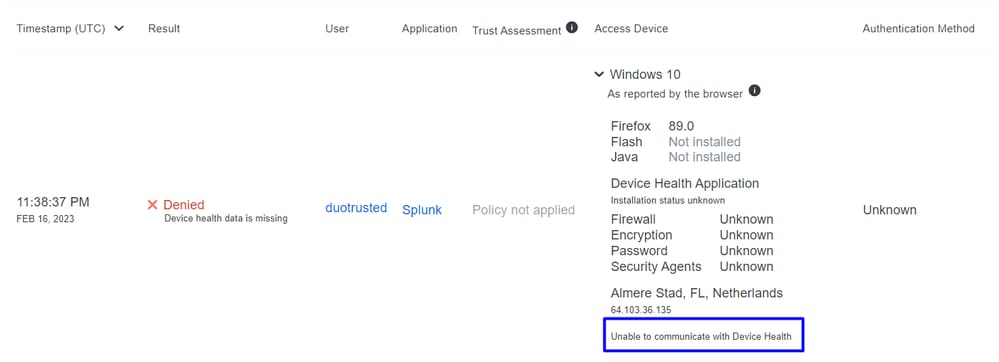

Teste as máquinas confiáveis com o Cisco Secure EndPoint

Máquina sem o Cisco Secure Agent instalado

Nesse caso, a máquina pode ser aprovada sem a verificação do AMP.

Se desejar ter uma política restritiva, você poderá configurá-la para ser mais restritiva se modificar a Device Health Application política de Reporting para Enforcing.

E adicionar Block Access if an EndPoint Security Agent is not running.

Computador sem infecção

Computador sem infecção

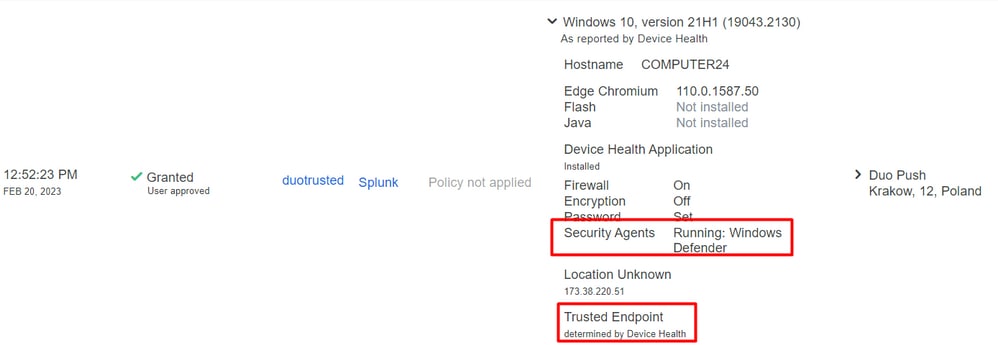

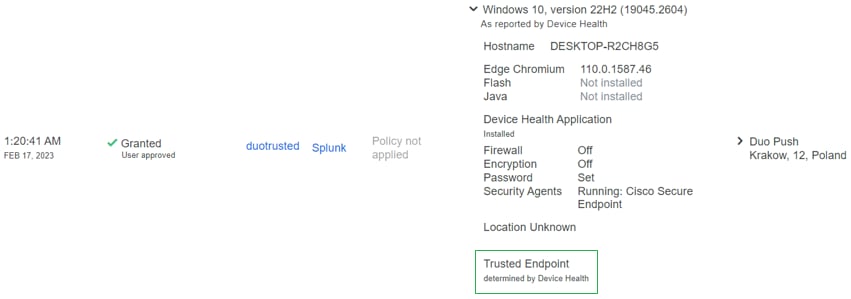

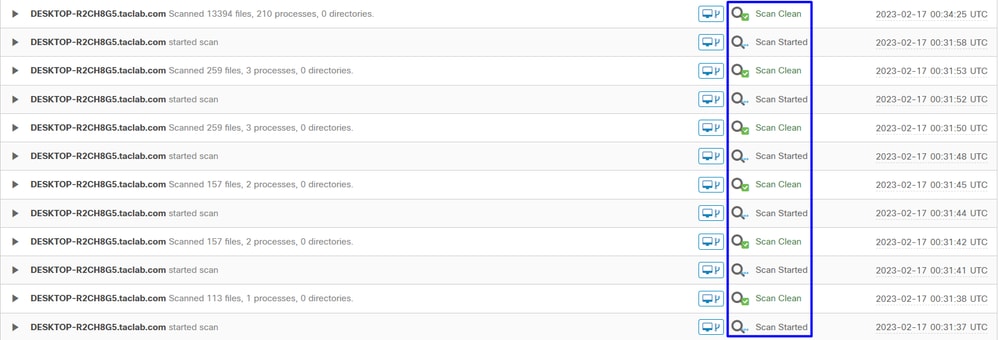

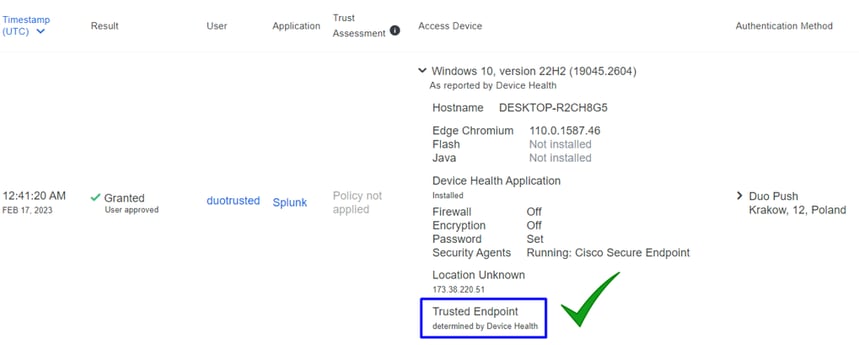

Com uma máquina, sem infecção, você pode testar como o Duo com Cisco Secure EndPoint funciona para trocar informações sobre o status da máquina e como os eventos são mostrados nesse caso no Duo e no Cisco Secure EndPoint.

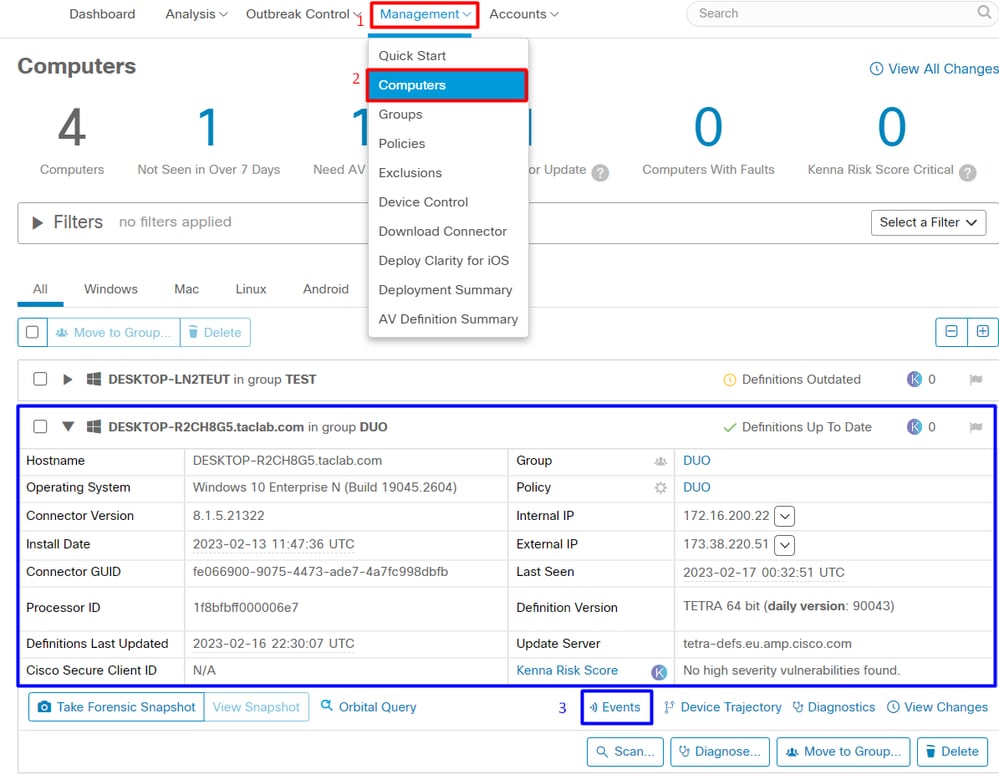

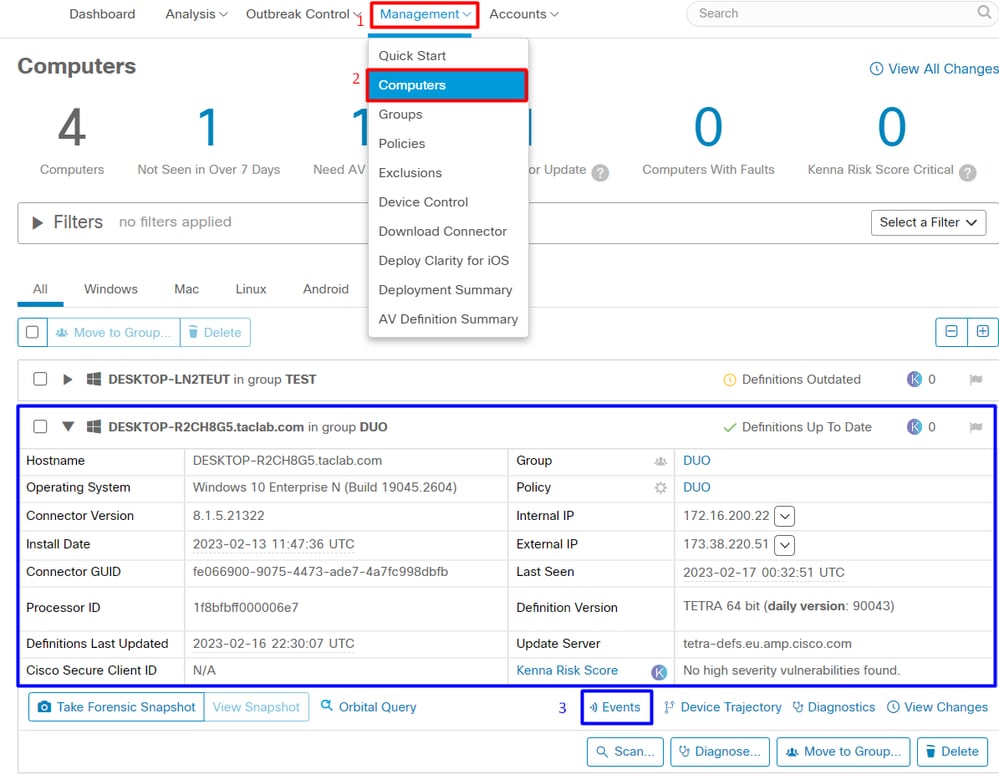

Se você verificar o status da sua máquina no Cisco Secure EndPoint:

Navigate to Management > Computers.

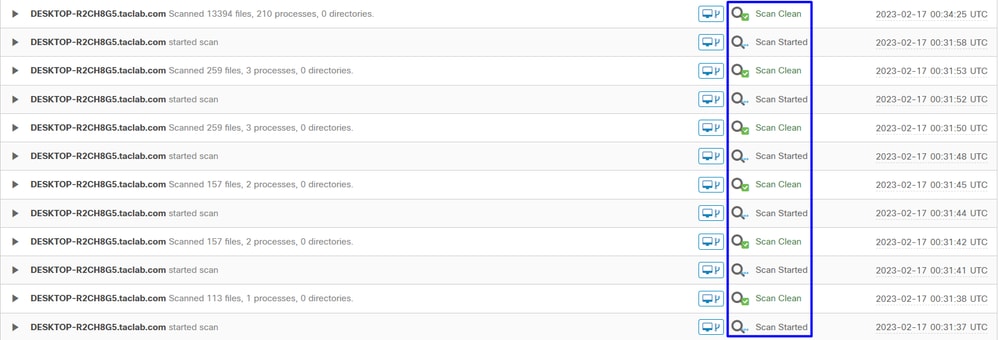

Quando você filtra sua máquina, pode ver o evento disso e, nesse caso, pode determinar se a sua máquina está limpa.

Você pode ver que não há detecção para o seu dispositivo, e também está em um status de limpo, o que significa que sua máquina não está em triagem para participar.

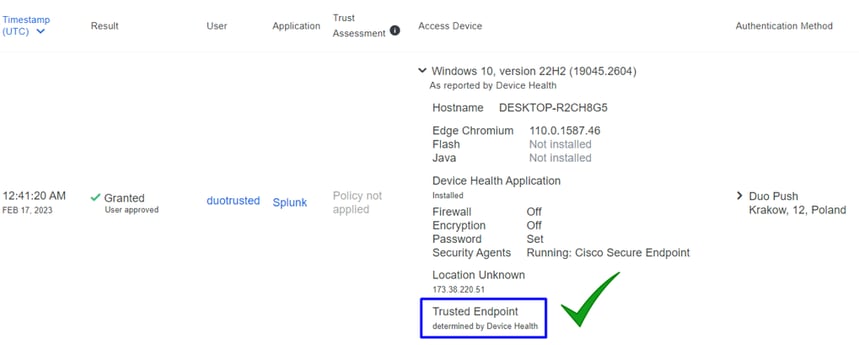

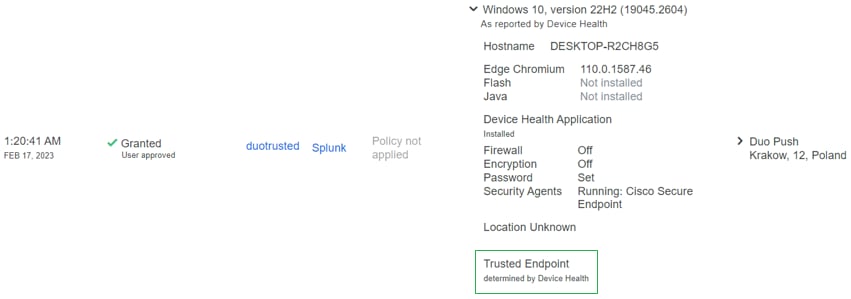

É assim que o Duo classifica essa máquina:

A máquina mantém o trusted rótulo.

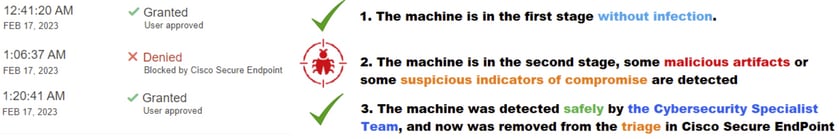

O que acontece se a mesma máquina for infectada por um Malicious ActorIndicators of Compromise alertas sobre esta máquina?

Computador com infecção

Para tentar usar um exemplo de EICAR para testar o recurso, acesse https://www.eicar.org/ e faça download de uma amostra mal-intencionada.

Nota: Não se preocupe. Você pode fazer o download do teste EICAR, ele é seguro e é apenas um arquivo de teste.

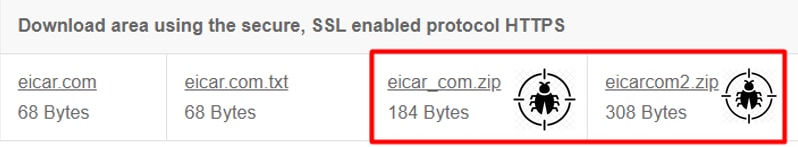

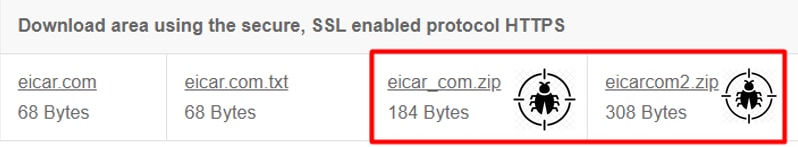

Role para baixo e vá até a seção e baixe o arquivo de teste.

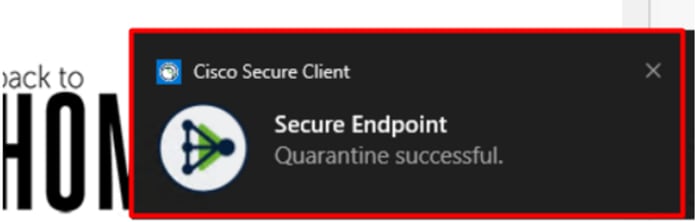

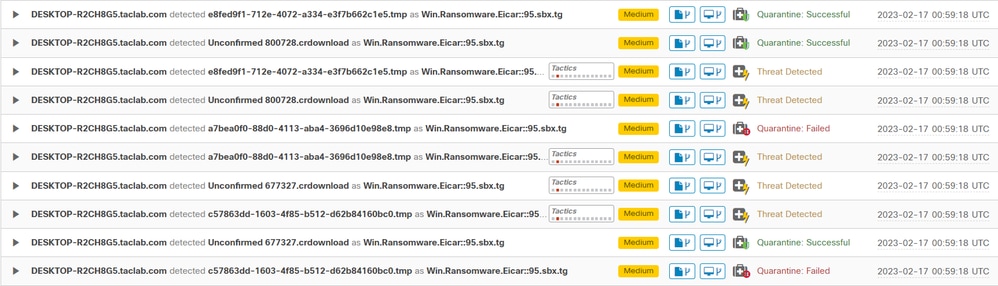

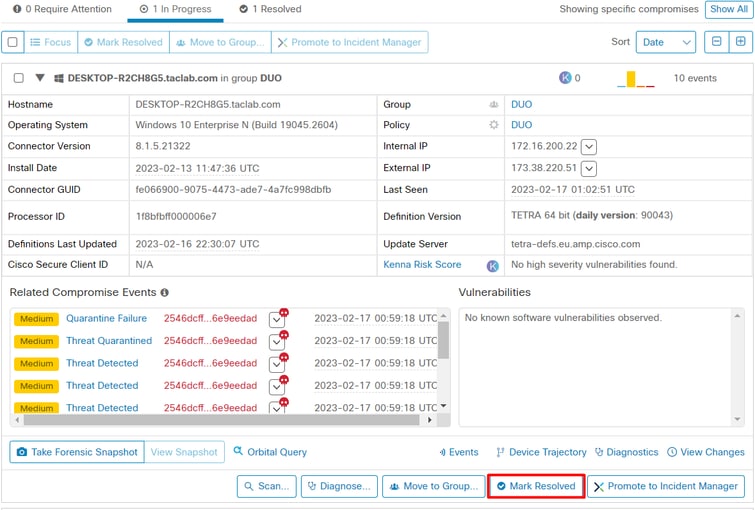

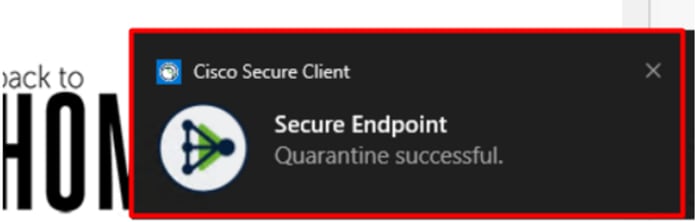

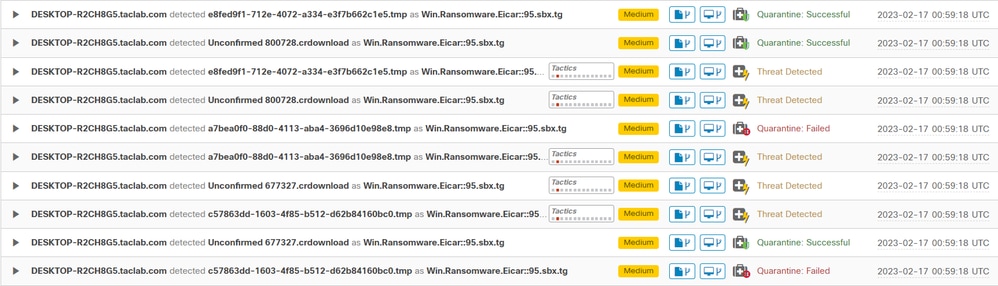

O Cisco Secure EndPoint detecta o malware e o coloca em quarentena.

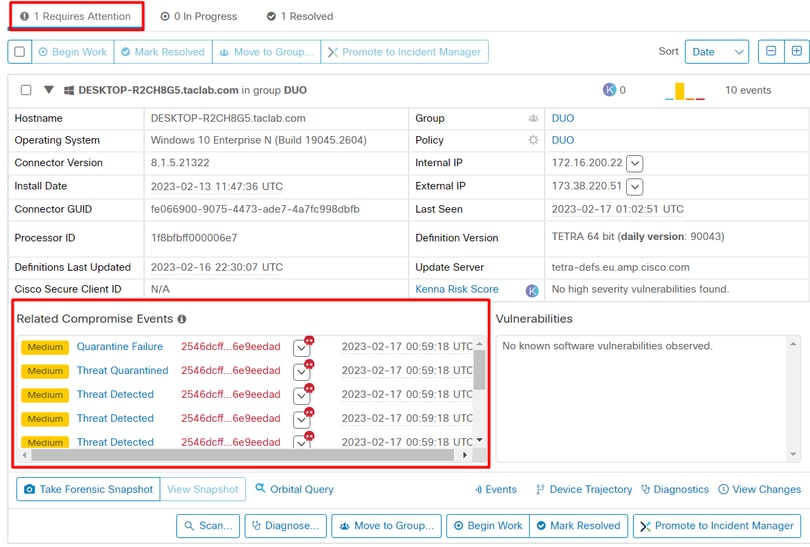

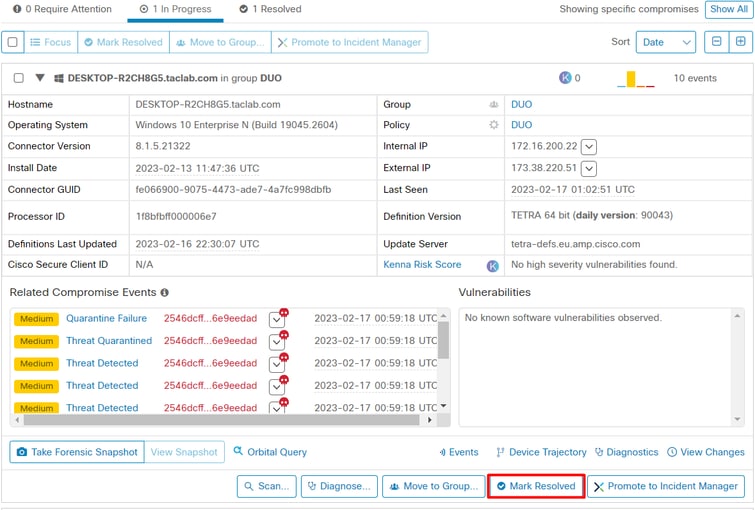

É assim que ele muda, como mostrado no painel Cisco Secure EndPoint Admin.

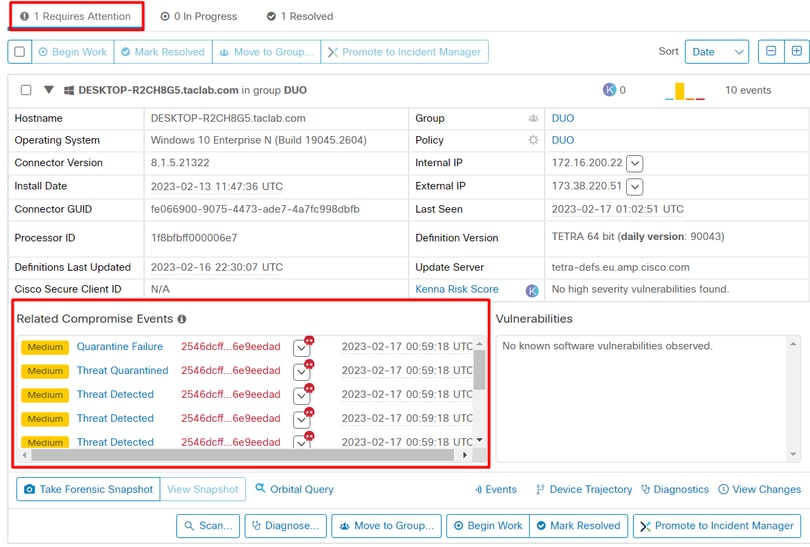

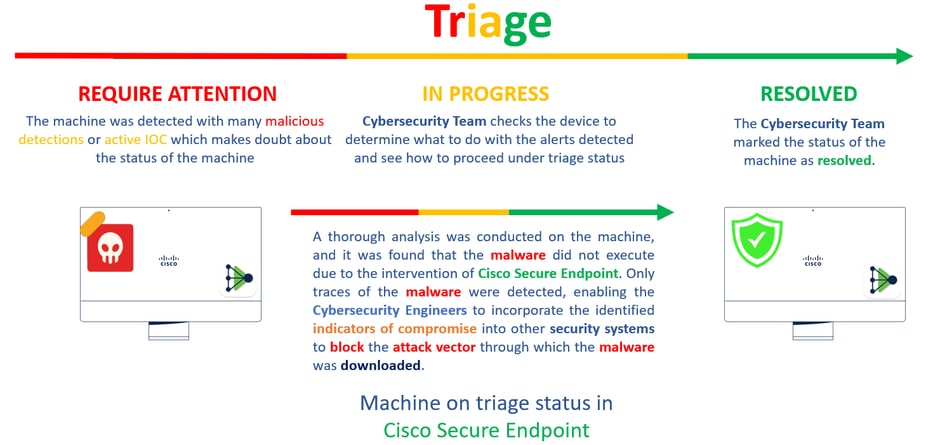

Você também tem a detecção do malware na máquina, mas isso significa que os endpoints são considerados para análise sob a triagem do Cisco Secure EndPoint no Inbox.

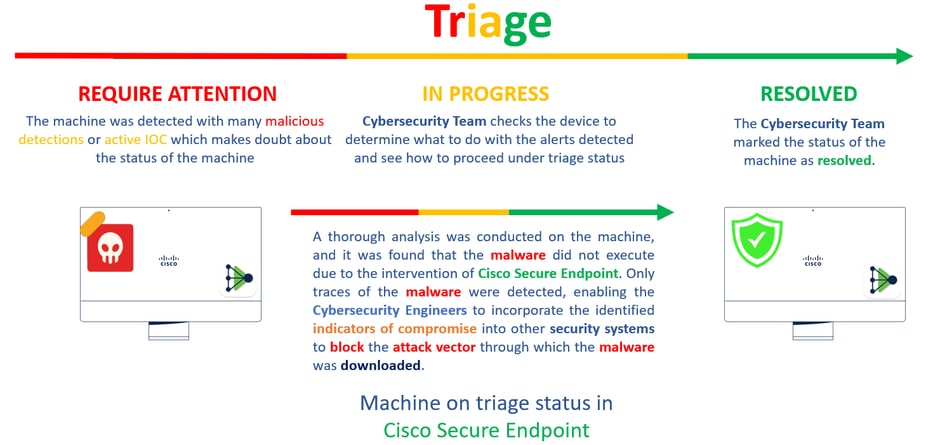

Observação: para enviar um endpoint para triagem, ele precisa ter várias detecções de artefatos ou comportamentos estranhos que ativam alguns Indicators of Compromise no endpoint.

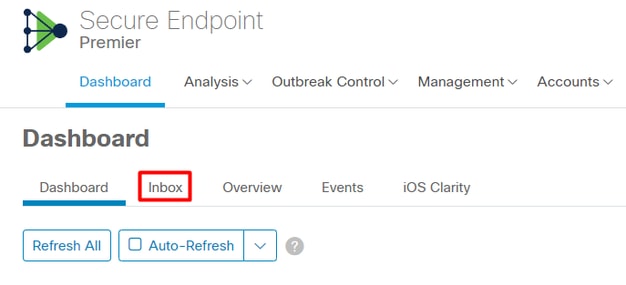

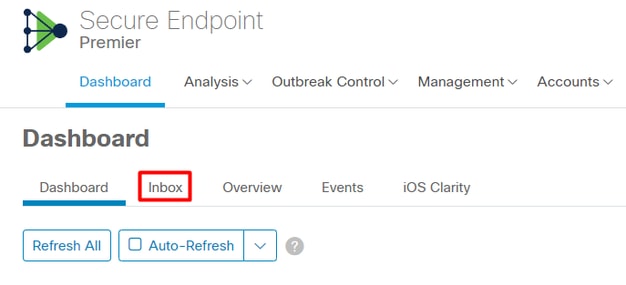

Sob o comando Dashboard, clique no botão Inbox.

Agora você tem uma máquina que requer atenção.

Agora, mude para Duo e veja qual é o status.

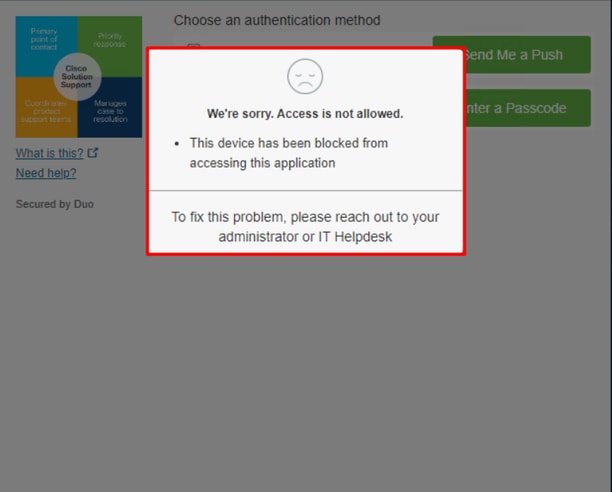

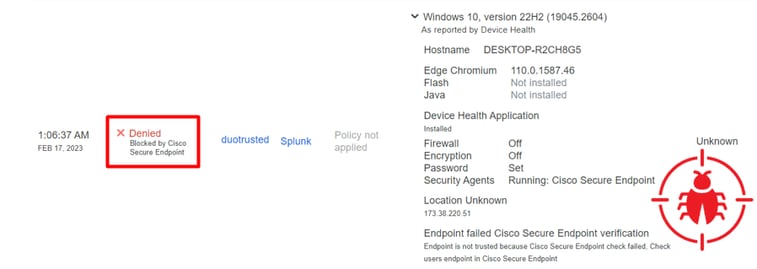

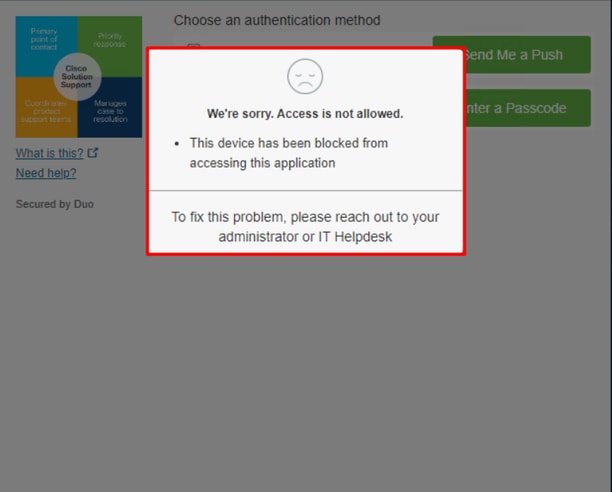

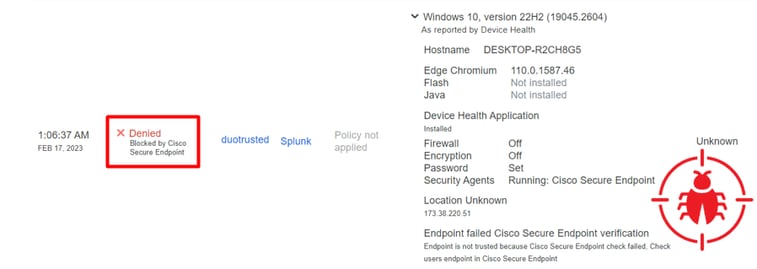

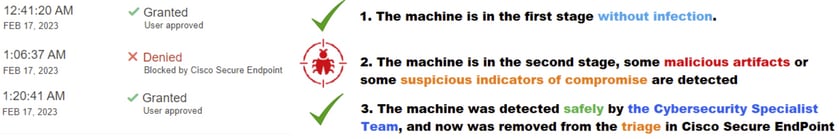

A autenticação é tentada primeiro para ver o comportamento depois que a máquina foi colocada no Cisco Secure EndPoint em Require Attention.

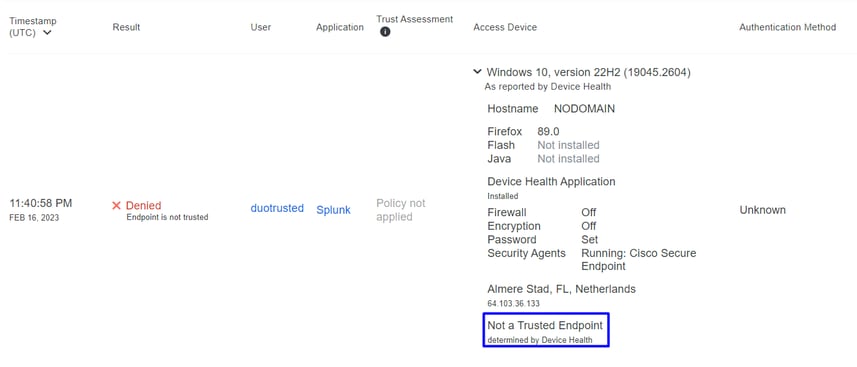

É assim que ele muda no Duo e como o evento sob eventos de autenticação é mostrado.

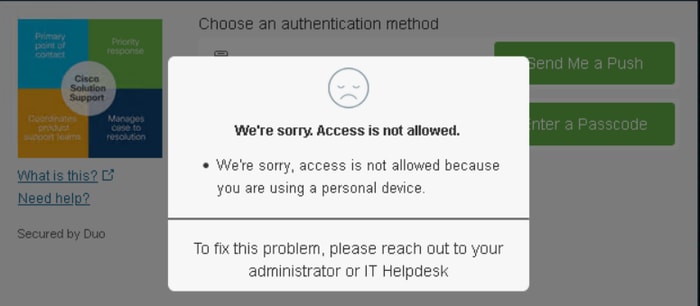

Seu computador foi detectado como não sendo um dispositivo de segurança para sua organização.

Permitir o acesso a uma máquina após revisão

Após a verificação no Cisco Secure EndPoint e por seu especialista em segurança cibernética, você pode permitir o acesso a esta máquina para seu aplicativo no Duo.

Agora, a questão é como permitir o acesso novamente ao aplicativo protegido pelo Duo.

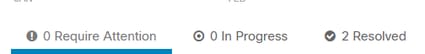

Você precisa entrar no Cisco Secure EndPoint e em sua Inbox, marque este dispositivo como resolved para permitir o acesso ao aplicativo protegido pelo Duo.

Depois disso, você não tem a máquina com o status attention required. Isso mudou para resolved status.

Em poucas palavras, agora você está preparado para testar novamente o acesso ao nosso aplicativo protegido pelo Duo.

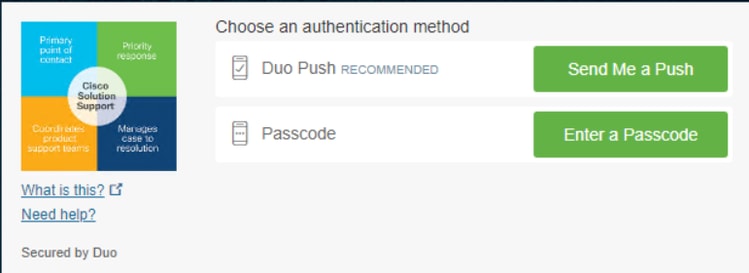

Agora você tem permissão para enviar o envio por push para o Duo e está conectado ao aplicativo.

Fluxo de Trabalho de Triagem

Feedback

Feedback