Introdução

Este documento descreve como configurar a quarentena de spam no ESA ou SMA e recursos associados : autenticação externa com LDAP e notificação de quarentena de spam.

Procedimento

Configurar quarentena de spam local no ESA

- No ESA, escolha Monitor > Quarentena de spam.

- Na seção Configurações de quarentena de spam, marque a caixa de seleção Habilitar quarentena de spam e defina as configurações de quarentena desejadas.

- Escolha Serviços de segurança > Quarentena de spam.

- Certifique-se de que a caixa de seleção Ativar quarentena de spam externa esteja desmarcada, a menos que você planeje usar a quarentena de spam externa (consulte a seção abaixo).

- Enviar e confirmar alterações.

Ativar portas de quarentena e especificar um URL de quarentena na interface

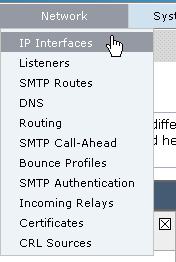

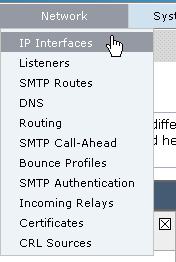

- Escolha Network > IP Interfaces.

- Clique no nome da interface que você usará para acessar a quarentena.

Na seção quarentena de spam, marque as caixas de seleção e especifique as portas padrão ou altere conforme necessário:

- Quarentena de spam HTTP

- Quarentena de spam HTTPS

- Marque a caixa de seleção Esta é a interface padrão para quarentena de spam.

- Em "URL exibido em notificações", por padrão, o equipamento usa o nome de host do sistema (cli: sethostname), a menos que seja especificado de outra forma na opção do segundo botão de opção e no campo de texto.

Este exemplo especifica a configuração de nome de host padrão.

Você pode especificar um URL personalizado para acessar a Quarentena de spam.

Observação: se você configurar a quarentena para acesso externo, precisará de um endereço IP externo configurado na interface ou de um IP externo que seja Endereço de rede convertido em um IP interno.

Se você não usar um nome de host, poderá manter o botão de opção Nome de host marcado, mas ainda acessar a quarentena somente por endereço IP. Por exemplo, https://10.10.10.10:83.

- Enviar e confirmar alterações.

- Validar.

Se você especificar um nome de host para a quarentena de spam, certifique-se de que o nome de host possa ser resolvido via DNS (Domain Name System) interno ou DNS externo. O DNS resolverá o nome do host para o seu endereço IP.

Se você não obtiver um resultado, verifique com o administrador da rede e continue a acessar a Quarentena por endereço IP, como no exemplo anterior, até que o host apareça no DNS.

> nslookup quarantine.mydomain.com

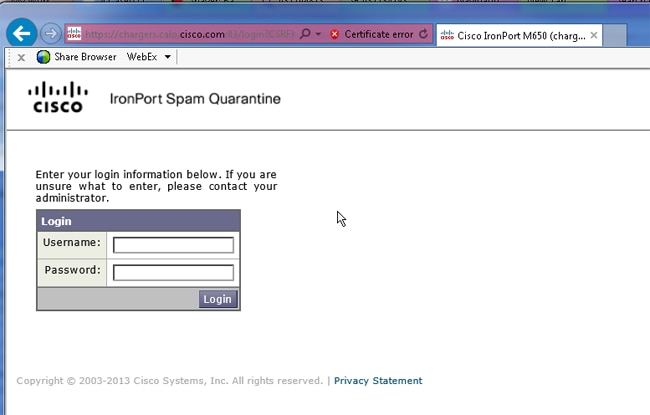

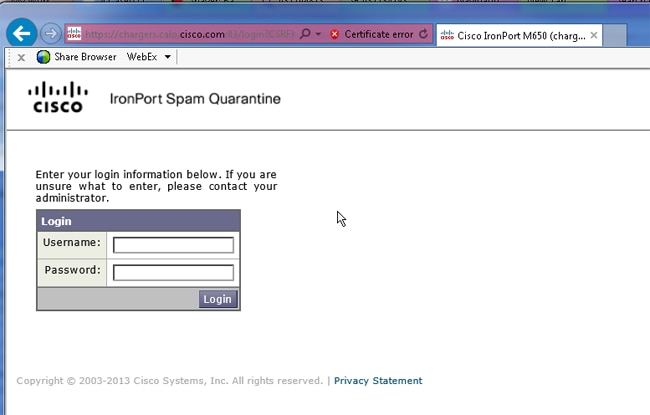

Navegue até o URL configurado anteriormente em um navegador da Web para confirmar se você pode acessar a quarentena:

https://quarantine.mydomain.com:83

https://10.10.10.10:83

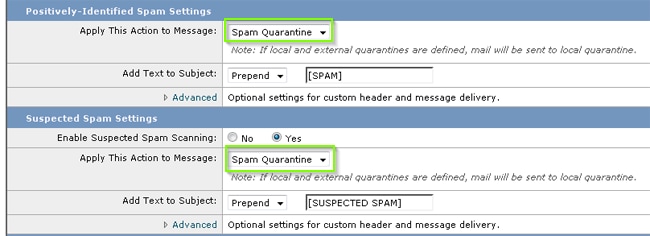

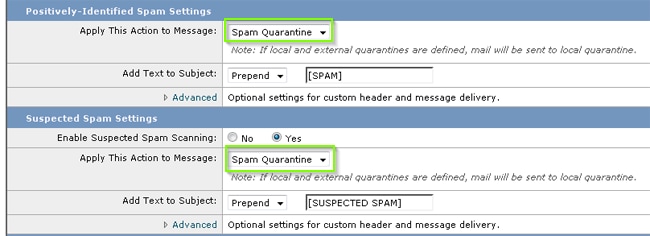

Configurar o ESA para mover spam positivo e/ou spam suspeito para quarentena de spam

Para colocar suas mensagens de spam suspeitas e/ou de spam identificado positivamente em quarentena, siga estas etapas:

- No ESA, clique em Políticas de e-mail > Políticas de recebimento de e-mail e na coluna antisspam da Política padrão.

- Altere a ação do spam identificado positivamente ou do spam suspeito para enviar à Quarentena de spam."

- Repita o processo para todos os outros ESAs que você tenha configurado para a quarentena de spam externa. Se você fez essa alteração no nível do cluster, não será necessário repeti-la, pois a alteração será propagada para os outros dispositivos no cluster.

- Enviar e confirmar alterações.

- Neste ponto, os e-mails que seriam entregues ou descartados de outra forma serão colocados em quarentena.

Configurar quarentena de spam externa no SMA

As etapas para configurar a Quarentena de spam externa no SMA são as mesmas da seção anterior, com algumas exceções:

- Em cada um de seus ESAs, você precisará desativar a quarentena local. Escolha Monitor > Quarentenas.

- No seu ESA, escolha Serviços de segurança > Quarentena de spam e clique em Ativar quarentena de spam externa.

- Aponte o ESA para o endereço IP do seu SMA e especifique a porta que deseja usar. O padrão é Porta 6025.

- Verifique se a porta 6025 está aberta do ESA para o SMA. Esta porta é para a entrega de mensagens em quarentena de ESA > SMA.

Isso pode ser validado com um teste telnet do CLI no ESA na porta 6025. Se uma conexão for aberta e permanecer aberta, você deverá ser configurado.

tarheel.rtp> telnet 14.2.30.116 6025

Trying 14.2.30.116...

Connected to steelers.rtp.

Escape character is '^]'.

220 steelers.rtp ESMTP

- Verifique se você configurou o IP/nome do host para acessar a quarentena de spam, como em "Habilitar portas de quarentena e especificar um URL de quarentena na interface".

- Verifique se as mensagens chegam à quarentena de spam de seus ESAs. Se a quarentena de spam não mostrar nenhuma mensagem, pode haver um problema com a conectividade do ESA > SMA na porta 6025 (consulte as etapas anteriores).

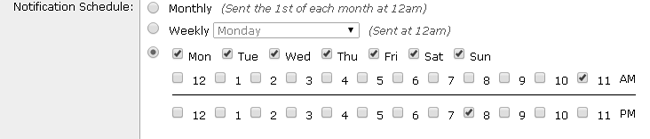

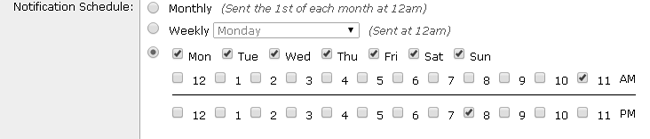

Configurar notificação de quarentena de spam

- No ESA, escolha Monitor > Quarentena de spam.

- No SMA, você navegaria até as configurações de Quarentena de spam para executar as mesmas etapas.

- Clique em Quarentena de spam.

- Marque a caixa de seleção Ativar notificação de spam.

- Escolha sua Programação de notificação.

- Enviar e confirmar alterações.

Configurar acesso à quarentena de spam do usuário final via consulta de autenticação de usuário final da quarentena de spam

- No SMA ou ESA, escolha Administração do sistema > LDAP.

- Abra seu Perfil de servidor LDAP.

- Para verificar se você pode se autenticar com uma conta do Ative Diretory, verifique se a Consulta de autenticação de usuário final de quarentena de spam está habilitada.

- Marque a caixa de seleção Designar como Consulta Ativa.

- Clique em Testar para testar a consulta.

Correspondência positiva significa que a autenticação foi bem-sucedida:

- Enviar e confirmar alterações.

- No ESA, escolha Monitor > Quarentena de spam.

No SMA, navegue até as configurações de Quarentena de spam para executar as mesmas etapas.

- Clique em Quarentena de spam.

- Marque a caixa de seleção Habilitar acesso de quarentena de usuário final.

- Escolha LDAP na lista suspensa Autenticação de usuário final.

- Enviar e confirmar alterações.

- Verifique se a autenticação externa está no ESA/SMA.

- Navegue até o URL configurado anteriormente em um navegador da Web para confirmar que você pode acessar a quarentena:

https://quarantine.mydomain.com:83

https://10.10.10.10:83

- Faça login com sua conta LDAP. Se isso falhar, verifique o perfil LDAP de autenticação externa e habilite o Acesso à quarentena de usuário final (consulte as etapas anteriores).

Configurar o acesso de usuário administrativo à quarentena de spam

Use o procedimento desta seção para permitir que usuários administrativos com essas funções gerenciem mensagens na Quarentena de spam: Operador, Operador somente leitura, Help Desk ou Funções de convidado e funções de usuário personalizadas que incluem acesso à Quarentena de spam.

Os usuários no nível do administrador, que incluem o usuário admin padrão e os usuários do administrador de e-mail, sempre podem acessar a Quarentena de spam e não precisam estar associados ao recurso Quarentena de spam usando esse procedimento.

Observação: usuários não no nível do administrador podem acessar mensagens na Quarentena de spam, mas não podem editar as configurações de quarentena. Os usuários em nível de administrador podem acessar mensagens e editar as configurações.

Para permitir que usuários administrativos que não tenham privilégios totais de Administrador gerenciem mensagens na Quarentena de spam, siga estas etapas:

- Certifique-se de ter criado usuários e atribuído a eles uma função de usuário com acesso à Quarentena de spam.

- No Security Management Appliance, escolha Management Appliance > Centralized Services > Spam Quarantine.

- Clique em Habilitar ou editar configurações na seção Configurações de quarentena de spam.

- Na área Usuários administrativos da seção Configurações de quarentena de spam, clique no link de seleção para Usuários locais, Usuários autenticados externamente ou Funções de usuário personalizadas.

- Escolha os usuários aos quais você deseja conceder acesso para exibir e gerenciar mensagens na Quarentena de spam.

- Click OK.

- Repita o procedimento, se necessário, para cada um dos outros tipos de Usuários Administrativos listados na seção (Usuários Locais, Usuários Autenticados Externamente ou Funções de Usuário Personalizadas).

- Envie e confirme suas alterações.

Feedback

Feedback