DANE para dispositivo de segurança de e-mail

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve a implementação DANE para o fluxo de correio de saída ESA.

Pré-requisitos

Conhecimento geral dos conceitos e da configuração do ESA.

Requisitos para implementar o DANE:

- Resolvedor DNS compatível com DNSSEC

- ESA com AsyncOS 12.0 ou mais recente

Informações de Apoio

O DANE foi introduzido no ESA 12 para validação de correio de saída.

Autenticação de entidades nomeadas (DANE) baseada em DNS.

- O DANE é um protocolo de segurança da Internet que permite certificados digitais X.509, para serem associados a nomes de domínio usando DNSSEC. (RFC 6698)

- DNSSEC é uma coleção de especificações IETF para proteger registros DNS através do uso de criptografia de chave pública. (Explicação muito elementar. RFC 4033, RFC 4034 e RFC 4035)

Considerações para implementação

Verifique se o ESA utiliza um DNS Resolver compatível com dnssec.

A capacidade do DNS de executar consultas dnssec/DANE é necessária para implementar o DANE.

Para testar a capacidade do DANE DNS do ESA, um teste simples pode ser realizado a partir do login do CLI do ESA.

O comando CLI 'daneverify' executará as consultas complexas para verificar se um domínio é capaz de passar a verificação DANE.

O mesmo comando pode ser usado com um domínio em boas condições para confirmar a capacidade do ESA de resolver consultas dnssec.

'ietf.org' é uma fonte mundialmente conhecida. A execução do comando 'daneverify' da cli verificará se o DNS Resolver é DANE ou não.

APROVAÇÃO VÁLIDA: RESULTADOS DE "SUCESSO DANO" DE SERVIDOR DNS COMPATÍVEL COM DANE PARA ietf.org

> daneverify ietf.org

SECURE MX record(mail.ietf.org) found for ietf.org

SECURE A record (4.31.198.44) found for MX(mail.ietf.org) in ietf.org

Connecting to 4.31.198.44 on port 25.

Connected to 4.31.198.44 from interface 216.71.133.161.

SECURE TLSA record found for MX(mail.ietf.org) in ietf.org

Checking TLS connection.

TLS connection established: protocol TLSv1.2, cipher ECDHE-RSA-AES256-GCM-SHA384.

Certificate verification successful

TLS connection succeeded ietf.org.

DANE SUCCESS for ietf.org

DANE verification completed.

FALHA INVÁLIDA: RESULTADOS "FALSOS" DE SERVIDOR DNS COM CAPACIDADE NÃO DANE PARA ietf.org

> daneverify ietf.org

BOGUS MX record found for ietf.org

DANE FAILED for ietf.org

DANE verification completed.

FALHA VÁLIDA: daneverify cisco.com > cisco não implementou o DANE. Este é o resultado esperado de um resolvedor compatível com dnssec.

> daneverify cisco.com

INSECURE MX record(alln-mx-01.cisco.com) found for cisco.com

INSECURE MX record(alln-mx-01.cisco.com) found. The command will still proceed.

INSECURE A record (173.37.147.230) found for MX(alln-mx-01.cisco.com) in cisco.com

Trying next MX record in cisco.com

INSECURE MX record(rcdn-mx-01.cisco.com) found for cisco.com

INSECURE MX record(rcdn-mx-01.cisco.com) found. The command will still proceed.

INSECURE A record (72.163.7.166) found for MX(rcdn-mx-01.cisco.com) in cisco.com

Trying next MX record in cisco.com

INSECURE MX record(aer-mx-01.cisco.com) found for cisco.com

INSECURE MX record(aer-mx-01.cisco.com) found. The command will still proceed.

INSECURE A record (173.38.212.150) found for MX(aer-mx-01.cisco.com) in cisco.com

DANE FAILED for cisco.com

DANE verification completed.

Se os testes acima funcionarem como "VÁLIDO":

- Uma abordagem cautelosa seria testar cada domínio antes de adicionar um perfil para o domínio.

- Uma abordagem mais agressiva seria configurar o DANE no Perfil de controles de destino padrão e ver quem passa/falha.

Mail Direction determina se o DANE verificará.

As Políticas de fluxo de e-mail/grupo de remetente que tiverem a ação "RELAY" configurada executarão a verificação DANE.

As Políticas de fluxo de e-mail/grupo de remetente com a ação "ACEITAR" configurada NÃO executarão a verificação DANE.

Cuidado: se o ESA tiver os controles de destino "DANE" ativados na política padrão, haverá um risco de falha na entrega. Se um domínio de propriedade interna, como os listados no RAT, passe pelas políticas de fluxo de e-mail RELAY e ACCEPT, combinadas com a presença de uma rota SMTP para o domínio.

Rotas SMTP

O DANE falhará nas rotas SMTP a menos que o "Host de destino" esteja configurado como "USEDNS".

O DANE Opportunistic não entregará as mensagens, contendo-as na Fila de Entrega até que o temporizador de perfil de devolução expire.

Por quê? A verificação de DANE é ignorada, pois uma rota SMTP seria uma modificação do destino verdadeiro e pode não usar corretamente o DNS.

Solução: crie perfis de controle de destino para desabilitar explicitamente a verificação DANE para domínios contendo rotas SMTP

DANE Oportunista ou DANE Obrigatório

As pesquisas a seguir são realizadas durante a verificação do DANE.

Cada verificação alimenta o conteúdo para executar a verificação subsequente.

- A pesquisa de registro MX verifica se >>> está segura, não está segura e é falsa

- Uma pesquisa de registro verifica se >>> Seguro Inseguro > Falso

- Pesquisa de registro TLSA verifica se >>> Seguro, Inseguro, Falso, NXDOMAIN

- Verificação do certificado >> Êxito, Falha

Seguro:

- O DNS verificou a presença de um registro seguro contendo um RRSIG validado assinado RRSIG DS e DNSKEY, até a cadeia de confiança.

Inseguro:

- O DNS determina que o domínio não tem registros habilitados para dnssec presentes.

Falso:

- Incompleto, mas as entradas dnssec presentes podem falhar na verificação.

- Registros inválidos devido a uma chave expirada.

- Registro ou chave ausente na cadeia de confiança.

NXDOMAIN

- Nenhum registro encontrado no DNS.

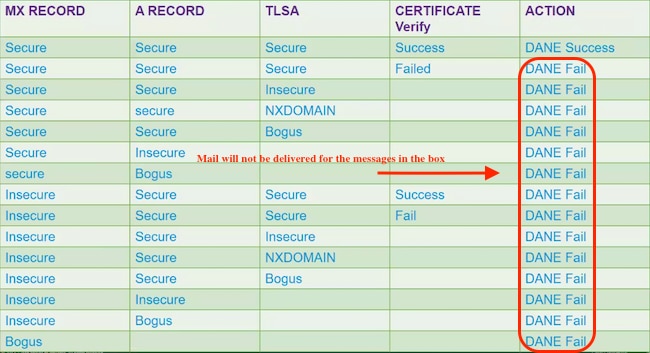

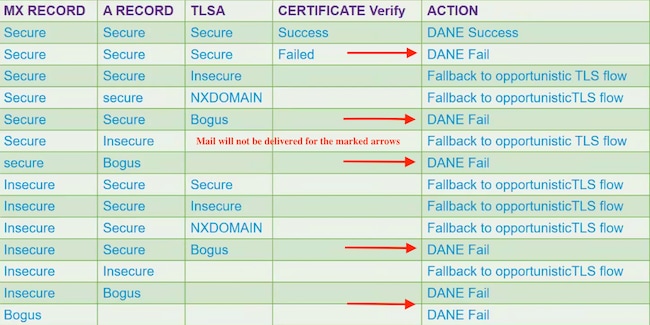

Uma combinação da verificação de registro acima e os resultados da verificação determinarão o sucesso do DANE | Falha de DANE | fallback de DANE para TLS."

Por exemplo: se não houver nenhum RSIG enviado para o registro MX de example.com, a zona pai (.com) será verificada para ver se example.com tem um registro DNSKEY, indicando que example.com deve estar assinando seus registros. Essa validação continua até a cadeia de terminação de confiança com a verificação de chave de zona raiz (.). É alcançada, e as chaves da zona raiz correspondem ao que o ESA espera (valores codificados no ESA, que é atualizado automaticamente com base no RFC5011).

DINAMARQUESA OBRIGATÓRIA

DINAMARQUESA OBRIGATÓRIA

DINAMARQUESA OBRIGATÓRIA

Nota: DINAMARQUÊS OPORTUNISTA NÃO SE COMPORTA COMO TLS PREFERIDO. A parte ACTION dos resultados abaixo do gráfico DANE FAIL, não será entregue para Obrigatório ou Oportunista. As mensagens permanecerão na fila de entrega até que o temporizador expire e a entrega seja encerrada.

DINAMARQUÊS OPORTUNISTA

DINAMARQUÊS OPORTUNISTA

DINAMARQUÊS OPORTUNISTA

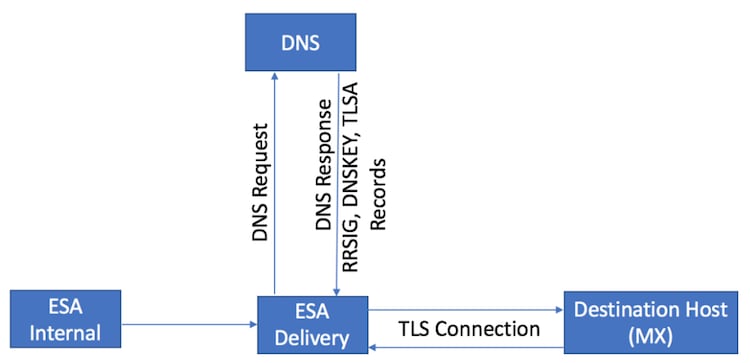

Habilitar DANE em ambiente de vários dispositivos

A figura a seguir ilustra o fluxo de trabalho quando você ativa o DANE em um ambiente de vários dispositivos.

Se o ambiente tiver várias camadas de dispositivos ESA, uma para varredura e outra para envio de mensagens, certifique-se de que o DANE seja configurado apenas no dispositivo que se conecta diretamente aos destinos externos.

Projeto Multi-ESA. DANE configurado no ESA de entrega

Projeto Multi-ESA. DANE configurado no ESA de entrega

Gerenciando vários resolvedores de DNS

Se um ESA tiver vários resolvedores DNS configurados, alguns que suportam DNSSEC e outros que não suportam DNSSEC, a Cisco recomenda configurar os resolvedores com capacidade DNSSEC com uma prioridade mais alta (valor numérico inferior), para evitar inconsistências.

Isso impede que o resolvedor capacitado para Não-DNSSEC classifique o domínio de destino que suporta DANE como 'Bogus'.

Gerenciando o servidor DNS secundário

Quando o resolvedor DNS não está acessível, o DNS retorna ao servidor DNS secundário. Se você não configurar o DNSSEC no servidor DNS secundário, os Registros MX para domínios de destino compatíveis com DANE serão classificados como ‘Falsos’. Isso afeta a entrega da mensagem independentemente das configurações de DANE (oportunista ou obrigatório). A Cisco recomenda que você use um resolvedor de capacidade DNSSEC secundário.

Configuração

Configure o DANE para o fluxo de e-mail de saída.

- Webui Navegar para > Políticas de e-mail > Controles de destino > Adicionar destino

- Preencha a parte superior do perfil conforme sua preferência.

- Suporte TLS: deve ser definido como "TLS preferido | Preferido - Verificar | Necessário | Obrigatório - Verificar| Obrigatório - Verificar o domínio hospedado."

- Quando o suporte TLS estiver habilitado, o menu suspenso DANE Support: (Suporte DANE:) ficará ativo.

- Suporte DANE: as opções incluem "Nenhum | Oportunista | Obrigatório.

- Após completar a opção DANE Support, envie e confirme as alterações.

Perfil de controle de destino - Verificação DANE

Perfil de controle de destino - Verificação DANE

Verificar o sucesso do DANE

Status de entrega

Monitore o Relatório de "Status de Entrega" da WebUI para qualquer acúmulo não intencional de domínios de destino, possivelmente devido a uma Falha de DANE.

Faça isso antes de ativar o serviço e, em seguida, periodicamente por vários dias para garantir o sucesso contínuo.

ESA WebUI > Monitor > Delivery Status > verifique a coluna "Ative Recipients".

Logs de e-mail

Logs de e-mail padrão no nível informativo para o nível de log.

Os logs de e-mail mostram indicadores muito sutis para mensagens negociadas com sucesso pelo DANE.

A saída final da negociação TLS incluirá uma saída ligeiramente modificada para incluir o domínio no final da entrada do log.

A entrada do registro incluirá "TLS success protocol" seguido pela versão/cifra TLS "for domain.com".

A mágica está no "para":

myesa.local> grep "TLS success.*for" mail_logs

Tue Feb 5 13:20:03 2019 Info: DCID 2322371 TLS success protocol TLSv1.2 cipher DHE-RSA-AES256-GCM-SHA384 for karakun.com

Depuração de logs de e-mail

Os logs de e-mail personalizados no nível de depuração exibirão pesquisas DANE e dnssec completas, negociação esperada, partes da verificação que foram aprovadas/reprovadas e um indicador de sucesso.

Observação: os logs de e-mail configurados para o log de depuração podem consumir recursos excessivos em um ESA, dependendo da carga e da configuração do sistema.

Os logs de e-mail configurados para o log de depuração podem consumir recursos excessivos em um ESA, dependendo da carga e da configuração do sistema.

Os logs de e-mail geralmente NÃO são mantidos no nível de depuração por longos períodos.

Os logs de depuração podem gerar um enorme volume de logs de e-mail em um curto período de tempo.

Uma prática frequente é criar uma assinatura de log adicional para mail_logs_d e definir o log para DEBUG.

A ação impede o impacto nos mail_logs existentes e permite a manipulação do volume de logs mantidos para a assinatura.

Para controlar o volume de logs criados, restrinja o número de arquivos a serem mantidos a um número menor, como 2-4 arquivos.

Quando o monitoramento, o período de avaliação ou a solução de problemas estiverem concluídos, desabilite o log.

Os logs de e- mail definidos para o nível de depuração mostram uma saída DANE muito detalhada:

Success sample daneverify

daneverify ietf.org

SECURE MX record(mail.ietf.org) found for ietf.org

SECURE A record (4.31.198.44) found for MX(mail.ietf.org) in ietf.org

Connecting to 4.31.198.44 on port 25.

Connected to 4.31.198.44 from interface 194.191.40.74.

SECURE TLSA record found for MX(mail.ietf.org) in ietf.org

Checking TLS connection.

TLS connection established: protocol TLSv1.2, cipher DHE-RSA-AES256-GCM-SHA384.

Certificate verification successful

TLS connection succeeded ietf.org.

DANE SUCCESS for ietf.org

DANE verification completed.

debug level mail logs during the above 'daneverify' exeuction.

Sample output from the execution of the daneverify ietf.org will populate the dns lookups within the mail logs

Mon Feb 4 20:08:47 2019 Debug: DNS query: Q('ietf.org', 'MX')

Mon Feb 4 20:08:47 2019 Debug: DNS query: QN('ietf.org', 'MX', 'recursive_nameserver0.parent')

Mon Feb 4 20:08:47 2019 Debug: DNS query: QIP ('ietf.org','MX','194.191.40.84',60)

Mon Feb 4 20:08:47 2019 Debug: DNS query: Q ('ietf.org', 'MX', '194.191.40.84')

Mon Feb 4 20:08:48 2019 Debug: DNSSEC Response data([(0, 'mail.ietf.org.')], secure, 0, 1800)

Mon Feb 4 20:08:48 2019 Debug: DNS encache (ietf.org, MX, [(8496573380345476L, 0, 'SECURE', (0, 'mail.ietf.org'))])

Mon Feb 4 20:08:48 2019 Debug: DNS query: Q('mail.ietf.org', 'A')

Mon Feb 4 20:08:48 2019 Debug: DNS query: QN('mail.ietf.org', 'A', 'recursive_nameserver0.parent')

Mon Feb 4 20:08:48 2019 Debug: DNS query: QIP ('mail.ietf.org','A','194.191.40.84',60)

Mon Feb 4 20:08:48 2019 Debug: DNS query: Q ('mail.ietf.org', 'A', '194.191.40.84')

Mon Feb 4 20:08:48 2019 Debug: DNSSEC Response data(['4.31.198.44'], secure, 0, 1800)

Mon Feb 4 20:08:48 2019 Debug: DNS encache (mail.ietf.org, A, [(8496573380345476L, 0, 'SECURE', '4.31.198.44')])

Mon Feb 4 20:08:48 2019 Debug: DNS query: Q('mail.ietf.org', 'AAAA')

Mon Feb 4 20:08:48 2019 Debug: DNS query: QN('mail.ietf.org', 'AAAA', 'recursive_nameserver0.parent')

Mon Feb 4 20:08:48 2019 Debug: DNS query: QIP ('mail.ietf.org','AAAA','194.191.40.84',60)

Mon Feb 4 20:08:48 2019 Debug: DNS query: Q ('mail.ietf.org', 'AAAA', '194.191.40.84')

Mon Feb 4 20:08:48 2019 Warning: Received an invalid DNSSEC Response: DNSSEC_Error('mail.ietf.org', 'AAAA', '194.191.40.84', 'DNSSEC Error for hostname mail.ietf.org (AAAA) while asking 194.191.40.84. Error was: Unsupported qtype') of qtype AAAA looking up mail.ietf.org

Mon Feb 4 20:08:48 2019 Debug: DNS query: Q('mail.ietf.org', 'CNAME')

Mon Feb 4 20:08:48 2019 Debug: DNS query: QN('mail.ietf.org', 'CNAME', 'recursive_nameserver0.parent')

Mon Feb 4 20:08:48 2019 Debug: DNS query: QIP ('mail.ietf.org','CNAME','194.191.40.83',60)

Mon Feb 4 20:08:48 2019 Debug: DNS query: Q ('mail.ietf.org', 'CNAME', '194.191.40.83')

Mon Feb 4 20:08:48 2019 Debug: DNSSEC Response data([], , 0, 1800)

Mon Feb 4 20:08:48 2019 Debug: Received NODATA for domain mail.ietf.org type CNAME

Mon Feb 4 20:08:48 2019 Debug: No CNAME record(NoError) found for domain(mail.ietf.org)

Mon Feb 4 20:08:49 2019 Debug: DNS query: Q('_25._tcp.mail.ietf.org', 'TLSA')

Mon Feb 4 20:08:49 2019 Debug: DNS query: QN('_25._tcp.mail.ietf.org', 'TLSA', 'recursive_nameserver0.parent')

Mon Feb 4 20:08:49 2019 Debug: DNS query: QIP ('_25._tcp.mail.ietf.org','TLSA','194.191.40.83',60)

Mon Feb 4 20:08:49 2019 Debug: DNS query: Q ('_25._tcp.mail.ietf.org', 'TLSA', '194.191.40.83')

Mon Feb 4 20:08:49 2019 Debug: DNSSEC Response data(['0301010c72ac70b745ac19998811b131d662c9ac69dbdbe7cb23e5b514b56664c5d3d6'], secure, 0, 1800)

Mon Feb 4 20:08:49 2019 Debug: DNS encache (_25._tcp.mail.ietf.org, TLSA, [(8496577312207991L, 0, 'SECURE', '0301010c72ac70b745ac19998811b131d662c9ac69dbdbe7cb23e5b514b56664c5d3d6')])

fail sample daneverify

[]> thinkbeyond.ch

INSECURE MX record(thinkbeyond-ch.mail.protection.outlook.com) found for thinkbeyond.ch

INSECURE MX record(thinkbeyond-ch.mail.protection.outlook.com) found. The command will still proceed.

INSECURE A record (104.47.9.36) found for MX(thinkbeyond-ch.mail.protection.outlook.com) in thinkbeyond.ch

Trying next A record (104.47.10.36) for MX(thinkbeyond-ch.mail.protection.outlook.com) in thinkbeyond.ch

INSECURE A record (104.47.10.36) found for MX(thinkbeyond-ch.mail.protection.outlook.com) in thinkbeyond.ch

DANE FAILED for thinkbeyond.ch

DANE verification completed.

mail_logs

Sample output from the execution of he danverify thinkbeyond.ch will populate the dns lookups within the mail logs

Mon Feb 4 20:15:52 2019 Debug: DNS query: Q('thinkbeyond.ch', 'MX')

Mon Feb 4 20:15:52 2019 Debug: DNS query: QN('thinkbeyond.ch', 'MX', 'recursive_nameserver0.parent')

Mon Feb 4 20:15:52 2019 Debug: DNS query: QIP ('thinkbeyond.ch','MX','194.191.40.84',60)

Mon Feb 4 20:15:52 2019 Debug: DNS query: Q ('thinkbeyond.ch', 'MX', '194.191.40.84')

Mon Feb 4 20:15:52 2019 Debug: DNSSEC Response data([(10, 'thinkbeyond-ch.mail.protection.outlook.com.')], insecure, 0, 3600)

Mon Feb 4 20:15:52 2019 Debug: DNS encache (thinkbeyond.ch, MX, [(8502120882844461L, 0, 'INSECURE', (10, 'thinkbeyond-ch.mail.protection.outlook.com'))])

Mon Feb 4 20:15:52 2019 Debug: DNS query: Q('thinkbeyond-ch.mail.protection.outlook.com', 'A')

Mon Feb 4 20:15:52 2019 Debug: DNS query: QN('thinkbeyond-ch.mail.protection.outlook.com', 'A', 'recursive_nameserver0.parent')

Mon Feb 4 20:15:52 2019 Debug: DNS query: QIP ('thinkbeyond-ch.mail.protection.outlook.com','A','194.191.40.83',60)

Mon Feb 4 20:15:52 2019 Debug: DNS query: Q ('thinkbeyond-ch.mail.protection.outlook.com', 'A', '194.191.40.83')

Mon Feb 4 20:15:52 2019 Debug: DNSSEC Response data(['104.47.9.36', '104.47.10.36'], insecure, 0, 10)

Mon Feb 4 20:15:52 2019 Debug: DNS encache (thinkbeyond-ch.mail.protection.outlook.com, A, [(8497631700844461L, 0, 'INSECURE', '104.47.9.36'), (8497631700844461L, 0, 'INSECURE', '104.47.10.36')])

Mon Feb 4 20:15:52 2019 Debug: DNS query: Q('thinkbeyond-ch.mail.protection.outlook.com', 'AAAA')

Mon Feb 4 20:15:52 2019 Debug: DNS query: QN('thinkbeyond-ch.mail.protection.outlook.com', 'AAAA', 'recursive_nameserver0.parent')

Mon Feb 4 20:15:52 2019 Debug: DNS query: QIP ('thinkbeyond-ch.mail.protection.outlook.com','AAAA','194.191.40.84',60)

Mon Feb 4 20:15:52 2019 Debug: DNS query: Q ('thinkbeyond-ch.mail.protection.outlook.com', 'AAAA', '194.191.40.84')

Mon Feb 4 20:15:52 2019 Debug: DNSSEC Response data([], , 0, 32768)

Mon Feb 4 20:15:52 2019 Debug: Received NODATA for domain thinkbeyond-ch.mail.protection.outlook.com type AAAA

Mon Feb 4 20:15:52 2019 Debug: DNS query: Q('thinkbeyond-ch.mail.protection.outlook.com', 'CNAME')

Mon Feb 4 20:15:52 2019 Debug: DNS query: QN('thinkbeyond-ch.mail.protection.outlook.com', 'CNAME', 'recursive_nameserver0.parent')

Mon Feb 4 20:15:52 2019 Debug: DNS query: QIP ('thinkbeyond-ch.mail.protection.outlook.com','CNAME','194.191.40.83',60)

Mon Feb 4 20:15:52 2019 Debug: DNS query: Q ('thinkbeyond-ch.mail.protection.outlook.com', 'CNAME', '194.191.40.83')

Mon Feb 4 20:15:53 2019 Warning: Received an invalid DNS Response: SERVER FAILED to IP 194.191.40.83 looking up thinkbeyond-ch.mail.protection.outlook.com

Mon Feb 4 20:15:53 2019 Debug: DNS query: QIP ('thinkbeyond-ch.mail.protection.outlook.com','CNAME','194.191.40.84',60)

Mon Feb 4 20:15:53 2019 Debug: DNS query: Q ('thinkbeyond-ch.mail.protection.outlook.com', 'CNAME', '194.191.40.84')

Mon Feb 4 20:15:54 2019 Warning: Received an invalid DNS Response: SERVER FAILED to IP 194.191.40.84 looking up thinkbeyond-ch.mail.protection.outlook.com

Mon Feb 4 20:15:54 2019 Debug: No CNAME record() found for domain(thinkbeyond-ch.mail.protection.outlook.com)

Informações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

26-Aug-2019 |

Versão inicial |

Colaborado por engenheiros da Cisco

- Guru NaralaEngenheiro do Cisco TAC

- Chris ArellanoEngenheiro Do Cisco Tac

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback