Introdução

Este documento descreve como criar uma política de whitelist no Cisco Email Security Appliance (ESA) ou na instância do Cloud Email Security (CES) para permitir testes/campanhas de educação sobre phishing.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Navegação e configuração de regras no Cisco ESA/CES na WebUI.

- Criar filtros de mensagem no Cisco ESA/CES na interface de linha de comando (CLI).

- Conhecimento do recurso usado para a campanha/teste de phishing.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

Os administradores que executarem testes de treinamento ou campanhas de phishing terão e-mails gerados com informações que serão comparadas com as regras atuais do Talos nos conjuntos de regras do Anti-Spam e/ou do Filtro de Epidemia. Nesse caso, os e-mails da campanha de phishing não chegarão aos usuários finais e serão acionados pelo próprio Cisco ESA/CES, o que interromperá o teste. Os administradores precisariam garantir que o ESA/CES permita, por meio desses e-mails, realizar sua campanha/teste.

Configurar

Aviso: A posição da Cisco sobre a simulação de phishing da whitelist e fornecedores de educação em todo o mundo não é permitida. Recomendamos que os administradores trabalhem com o serviço simulador de phishing (por exemplo: PhishMe) para obter seus IPs e adicioná-los localmente à Whitelist. A Cisco deve proteger nossos clientes ESA/CES desses IPs se eles mudarem de mãos ou se tornarem uma ameaça.

Cuidado: os administradores só devem manter esses IPs em uma Whitelist durante os testes, deixar os IPs externos em uma Whitelist por um longo período após os testes pode trazer e-mails não solicitados ou mal-intencionados para os usuários finais caso esses IPs sejam comprometidos.

No Cisco Email Security Appliance (ESA), crie um novo grupo de remetente para a simulação de phishing e atribua-o à política de fluxo de e-mail $TRUSTED. Isso permitirá que todos os e-mails de simulação de phishing sejam entregues aos usuários finais. Os membros deste novo grupo de remetentes não estão sujeitos à limitação de taxa e o conteúdo desses remetentes não é verificado pelo mecanismo antisspam Cisco IronPort, mas ainda é verificado pelo software antivírus.

Observação: por padrão, a política de fluxo de e-mail $TRUSTED tem antivírus ativado, mas o Anti-Spam está desativado.

Criando o grupo de remetente

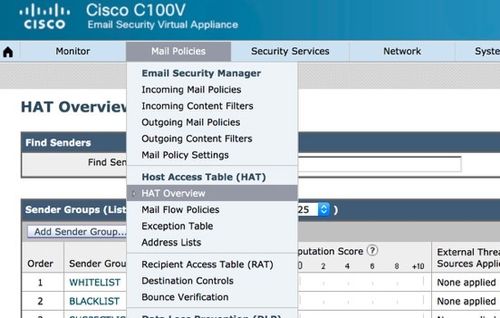

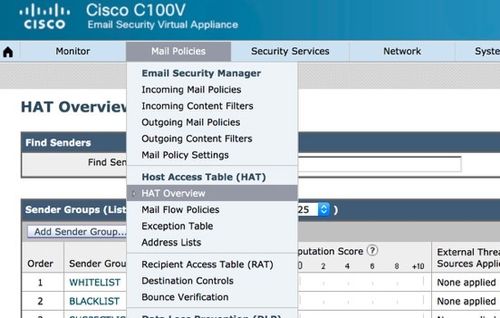

- Clique na guia Políticas de e-mail.

- Na seção Tabela de acesso de host, selecione Visão geral do HAT

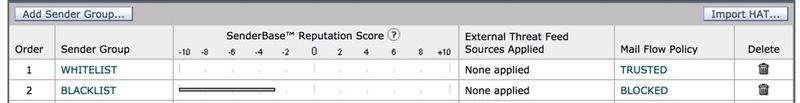

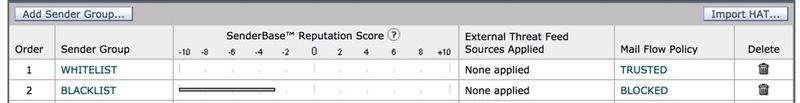

- À direita, verifique se o ouvinte de correio de entrada está selecionado no momento,

- Na coluna Sender Group abaixo, clique em Add Sender Group...,

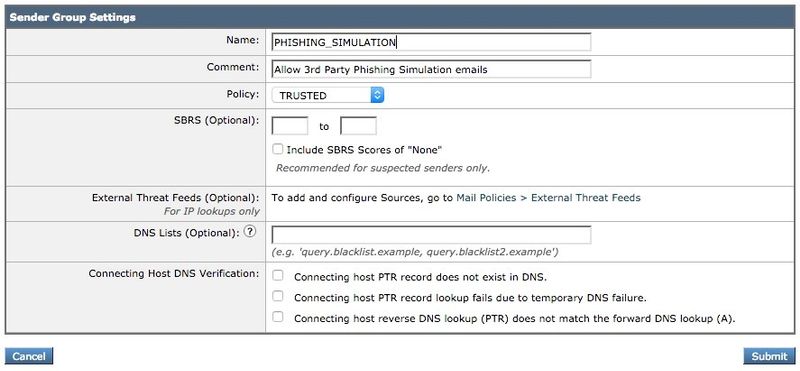

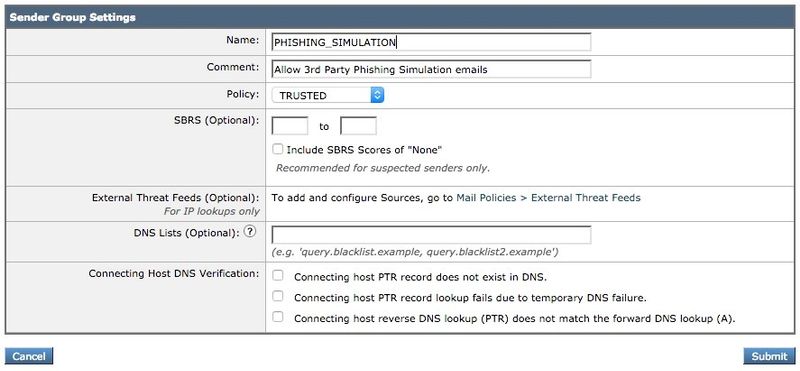

- Preencha os campos Nome e Comentário . No menu suspenso Política, selecione ‘$TRUSTED’ e clique em Enviar e adicionar remetentes >>.

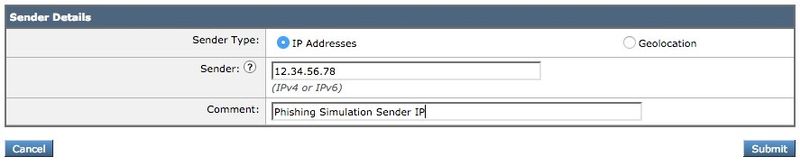

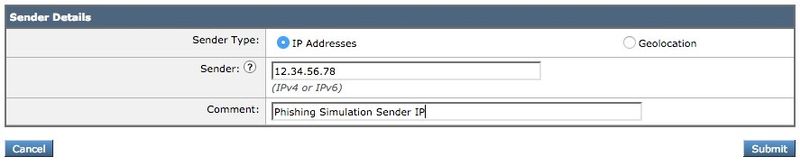

- Insira o IP ou o nome de host que você deseja incluir na lista branca no primeiro campo. Seu parceiro de simulação de phishing fornecerá informações de IP do remetente.

Quando terminar de adicionar entradas, clique no botão Submit. Lembre-se de clicar no botão Commit Changes para salvar suas alterações.

Criando o filtro de mensagens

Depois de criar o grupo de remetente para permitir o desvio de antisspam e antivírus, um filtro de mensagens é necessário para ignorar os outros mecanismos de segurança que possam corresponder à campanha/teste de phishing.

- Conecte-se ao CLI do ESA.

- Execute o comando filters.

- Execute o comando new para criar um novo filtro de mensagens.

- Copie e cole o exemplo de filtro a seguir, editando os nomes do grupo de remetente real, se necessário:

skip_amp_graymail_vof_for_phishing_campaigns:

if(sendergroup == "PHISHING_SIMULATION")

{

skip-ampcheck();

skip-marketingcheck();

skip-socialcheck();

skip-bulkcheck();

skip-vofcheck();

}

- Retorne ao prompt principal da CLI e pressione Enter.

- Execute commit para salvar a configuração.

Verificar

Use o recurso de terceiros para enviar uma campanha/teste de phishing e verifique os resultados nos logs de rastreamento de mensagens para garantir que todos os mecanismos tenham sido ignorados e que o email tenha sido entregue.

Feedback

Feedback