Guia de práticas recomendadas para filtros antisspam, antivírus, de correio de cinza e epidemia

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Overview

A grande maioria das ameaças, ataques e incômodos enfrentados por uma empresa através de e-mail surgem na forma de spam, malware e ataques combinados. O Email Security Appliance (ESA) da Cisco inclui várias tecnologias e recursos diferentes para eliminar essas ameaças no gateway antes que elas entrem na empresa. Este documento descreverá as práticas recomendadas para configurar os filtros antisspam, antivírus, de e-mail e epidemia, no fluxo de e-mail de entrada e de saída.

Antisspam

A proteção antisspam trata de uma ampla gama de ameaças conhecidas, incluindo spam, phishing e ataques de zumbis, bem como ameaças de e-mail de baixo volume e curta duração, difíceis de detectar, como golpes do tipo "419". Além disso, a proteção antisspam identifica ameaças combinadas novas e em evolução, como ataques de spam, distribuindo conteúdo mal-intencionado por meio de um URL de download ou um executável.

O Cisco Email Security oferece as seguintes soluções antisspam:

- Filtragem antisspam IronPort (IPAS)

- Filtragem inteligente de multiverificação (IMS) da Cisco

Você pode licenciar e habilitar ambas as soluções no seu ESA, mas pode usar apenas uma em uma política de e-mail específica. Para os fins deste documento de práticas recomendadas, usaremos o recurso IMS.

Verificar chave de recurso

- No ESA, navegue para Administração do sistema > Chaves de recurso

- Procure a licença do Intelligent Multi-Scan e verifique se ela está ativa.

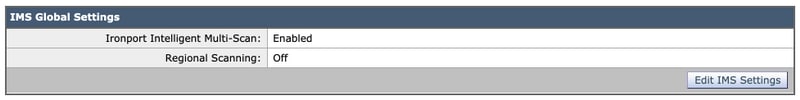

Ativar Intelligent Multi-Scan (IMS) globalmente

- Ligado o ESA, navegar para Security Services> IMS e Graymail

- Clique em o Enableem Configurações globais do IMS:

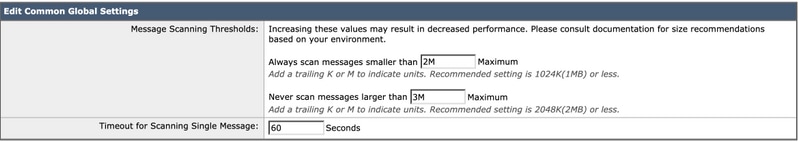

- Procure Configurações globais comuns e clique em Editar configurações globais

- Aqui você pode configurar múltiplo configurações. O recomendado configurações são mostrado in o imagem abaixo:

- Clique em Submite Comprometa seu alterações.

Se você não tiver uma assinatura de licença IMS:

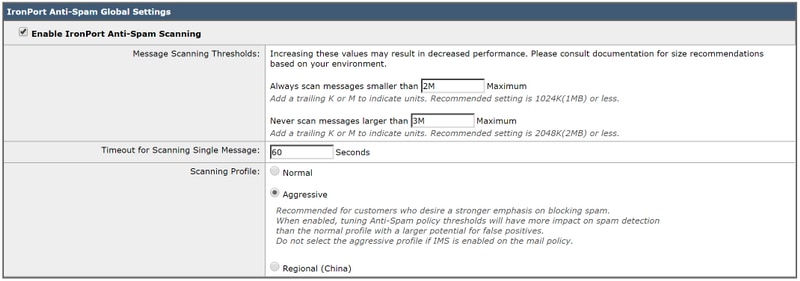

- Navegue até Serviços de segurança > Antisspam IronPort

- Clique em o Enablebotão na Visão geral do IronPort Anti-Spam

- Clique em Editar configurações globais

- Aqui você pode configurar múltiplo configurações. O recomendado configurações são mostrado in o imagem abaixo:

- A Cisco recomenda a seleção de Aggressive Scanning Profile (Perfil de verificação agressivo) para um cliente que deseja enfatizar o bloqueio de spam.

- Clique em Submite Comprometa seu alterações

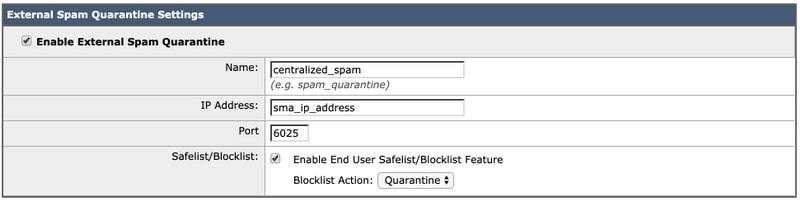

Habilitar quarentena de spam centralizada

Como o Anti-Spam tem a opção de ser enviado para quarentena, é importante garantir que a quarentena de spam esteja configurada:

- Navegue para Serviços de segurança > Quarentena de spam

- Clique emo o Configurarbotão será tomar você para o folldevido

- Aqui você pode enable o quarentena por verificando o enablecaixa e ponto the quarentena para be centralizado ligado a SegurançaGerenciamento Adispositivo (SMA) porpreenchimento in o SMANomee IP endereço. O recomendado configurações são mostrado abaixo:

- Clique em Submite Comprometa seu alterações

Configurar antisspam em políticas

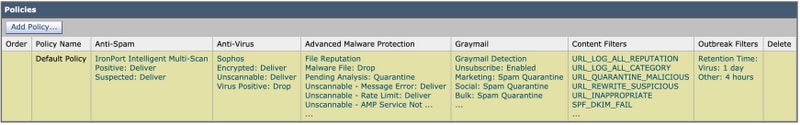

- Navegue para Políticas de e-mail > Políticas de recebimento de e-mail

- As Políticas de e-mail de entrada usam as configurações antisspam IronPort por padrão.

- Clicar no link azul em Anti-Spam permitirá que essa política específica use configurações antisspam personalizadas.

- Abaixo, você verá um exemplo que mostra a política padrão usando configurações antisspam personalizadas:

Personalize as configurações antisspam de uma política de e-mails recebidos clicando no link azul em Anti-Spam da política que deseja personalizar.

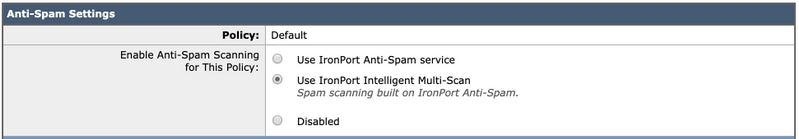

Aqui você pode selecionar o Anti-Spam Digitalizando opção você desejo para enable para este política.

- Para o finalidades de este melhor practgelo documento, clicar o rádio botão próximo para Uso IronPort Intelligent MultiVerificar:

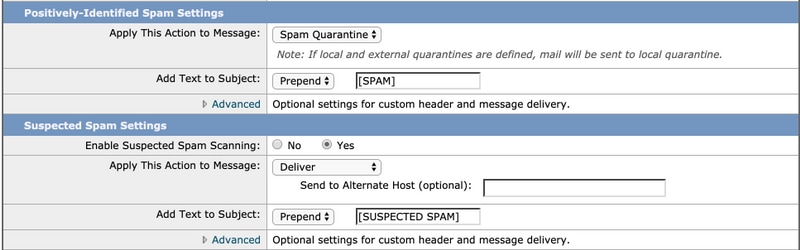

As duas próximas seções incluem Configurações de spam identificadas positivamente e Configurações de spam suspeitas:

- A prática recomendada é configurar a ação Quarantine no Positively-Identified Spam com o texto prefixado [SPAM] adicionado ao assunto e;

- Aplicar a Entregar como a ação para Configurações de Spam Suspeitas com o texto precedido [SPAM SUSPEITO] adicionado ao assunto:

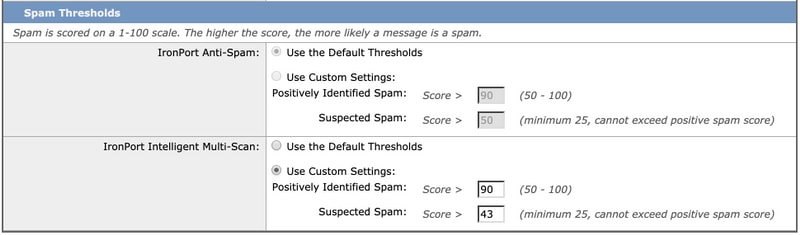

- A configuração Limite de spam pode ser alterada e as configurações recomendadas são para personalizar a pontuação de spam identificado positivamente para 90 e a pontuação de spam suspeito para 43:

- Clique em Submite Comprometa seu alterações

Antivírus

A proteção antivírus é fornecida por dois mecanismos de terceiros - Sophos e McAfee. Esses mecanismos filtrarão todas as ameaças mal-intencionadas conhecidas, removendo-as, limpando-as ou colocando-as em quarentena conforme configurado.

Verificar chaves de recurso

Para verificar se as duas chaves de recurso estão ativadas e ativas:

- Vá para Administração do sistema > Chaves de recurso

- Verifique se as licenças do Sophos Anti-Virus e da McAfee estão ativas.

Habilitar verificação de antivírus

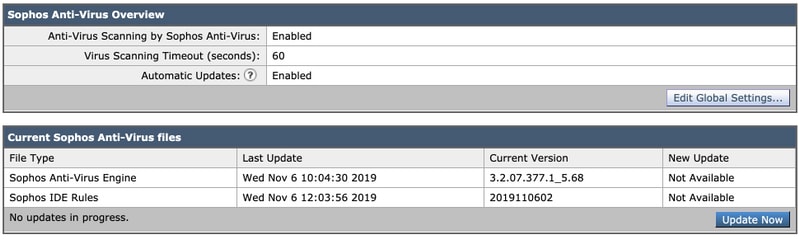

- Navegar para Security Services> Antivírus - Sophos

- Clique em o Enablebotão.

- Verifique se Automatic Update está Enabled e se a atualização dos arquivos do Sophos Anti-Virus está funcionando bem. Se necessário, clique em Atualizar agora para iniciar a atualização do arquivo imediatamente:

- Clique em Submite Comprometa seu alterações.

Se a licença da McAfee também estiver ativa, navegue para Security Services> Antivírus - McAfee

- Clique em o Enablebotão.

- Certifique-se de que Automatic Update esteja Enabled e que a atualização dos arquivos do McAfee Anti-Virus esteja funcionando bem. Se necessário, clique em Atualizar agora para iniciar a atualização do arquivo imediatamente.

- Clique em Submite Comprometa seu alterações

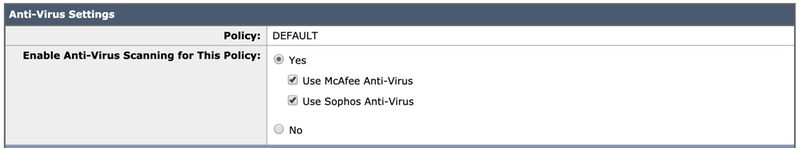

Configurar antivírus em políticas de e-mail

Em uma Política de recebimento de e-mails, recomenda-se o seguinte:

- Navegue para Políticas de e-mail > Políticas de recebimento de e-mail

- Personalize as configurações de antivírus para uma política de e-mails recebidos clicando no link azul em Antivírus para a política que deseja personalizar.

- Aqui você pode selecionar o Anti-Vírus Digitalizando opção você desejo para enable para este política.

- Para o finalidades de este best preactgelo selecione McAfee e Sophos Anti-Virus:

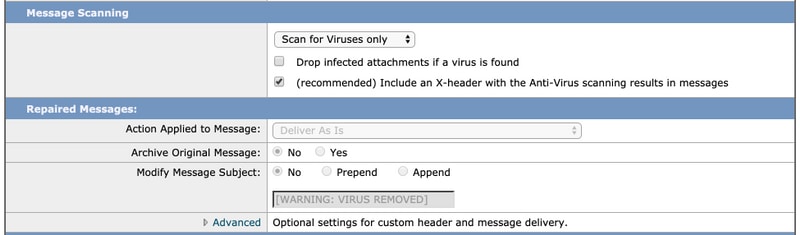

- Não tentamos reparar um arquivo, portanto, a varredura de mensagens permanece Somente para vírus:

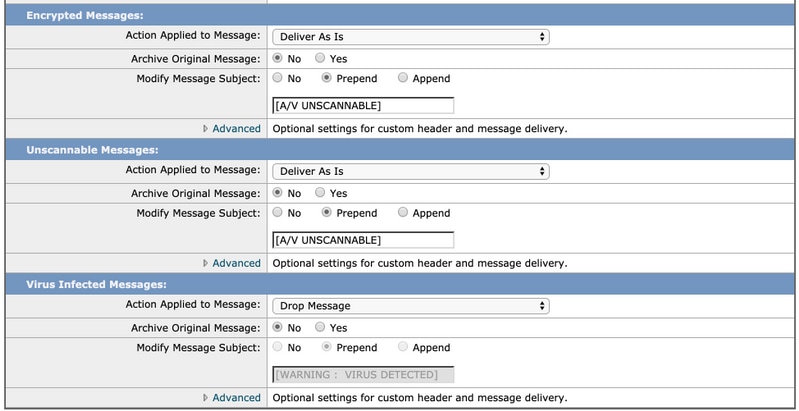

- A ação recomendada para mensagens criptografadas e não verificáveis é Entregar como está com uma linha de assunto modificada para sua atenção.

- A política recomendada para antivírus é Eliminar todas as Mensagens Infectadas por Vírus, como mostrado na imagem abaixo:

- Clique em Submite Comprometa seu alterações

Uma política semelhante é recomendada para as Políticas de envio de e-mail, no entanto, não é recomendável modificar a linha de assunto em e-mails enviados.

Correio de Cinza

A solução de gerenciamento de e-mail em cinza no dispositivo Email Security consiste em dois componentes: um mecanismo de varredura de e-mail em cinza integrado e um serviço de cancelamento de assinatura baseado em nuvem. A solução de gerenciamento de mensagens em cinza permite que as organizações identifiquem mensagens em cinza usando o mecanismo integrado de mensagens em cinza e apliquem controles de política apropriados, além de oferecer um mecanismo fácil para que os usuários finais cancelem a assinatura de mensagens indesejadas usando o serviço de cancelamento de assinatura.

As categorias de e-mail em cinza incluem e-mail de marketing, e-mail de rede social e e-mail em massa. As opções avançadas incluem adicionar um cabeçalho personalizado, enviar para um host alternativo e arquivar a mensagem. Para essa prática recomendada, habilitaremos o recurso de cancelamento seguro de assinatura do Graymail para a política de e-mail padrão.

Verificar chave de recurso

- No ESA, navegue para Administração do sistema > Chaves de recurso

- Procure o cancelamento de assinatura do Graymail Safe e verifique se ele está ativo.

Habilitar serviços de Correio de Cinza e Cancelamento Seguro de Assinatura

- Ligado o ESA, navegar para Security Services> IMS e Graymail

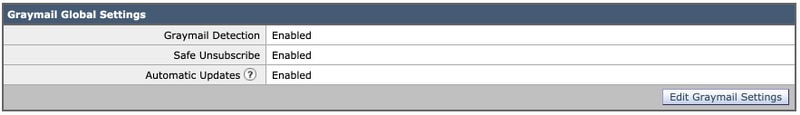

- Clique em o Editar configurações do Graymailem Configurações globais do Graymail

- Selecione todas as opções - Enable Graymail Detection, Enable Safe Unsubscribe e Enable Automatic Updates:

- Clique em Submite Comprometa seu alterações

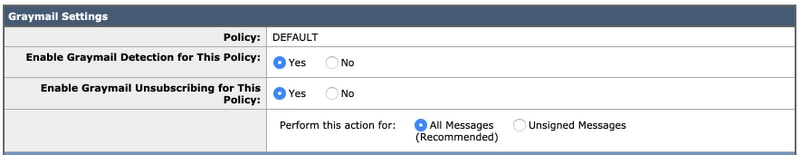

Configurar o Graymail e o Cancelamento Seguro de Assinatura em políticas

- Navegue para Políticas de e-mail > Políticas de recebimento de e-mail

- Clicar no link azul em Graymail permitirá que essa política específica use configurações personalizadas do Graymail.

- Aqui você pode selecionar o Graymailopções você desejo para enable para este política.

- Para o finalidades de este melhor preactgelo documento, clicar o rádio botão próximo para Habilitar a Detecção de Graymail para esta Política e Habilitar o Cancelamento de Assinatura do Graymail para esta Política:

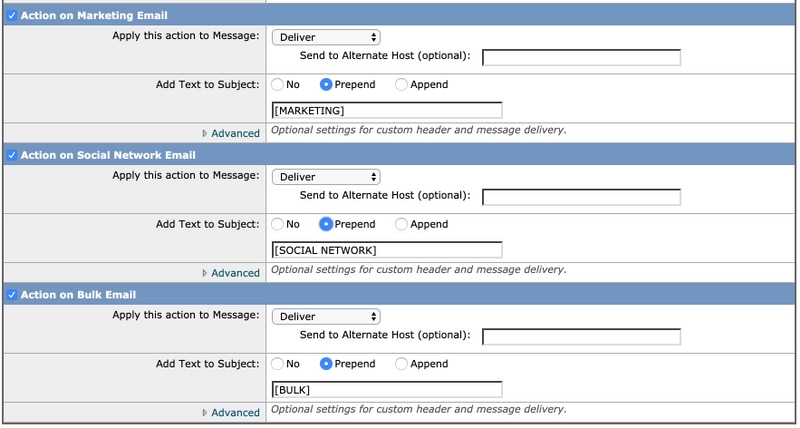

As próximas três seções incluem Ação em Configurações de Email de Marketing, Ação em Configurações de Email de Redes Sociais e Ação em Configurações de Email em Massa.

- A prática recomendada é habilitar todos eles e permanecer a ação como Entregar com o texto anexado adicionado ao assunto em relação às categorias mostradas abaixo:

- Clique em Submite Comprometa seu alterações

A política de envio de e-mails deve ter Graymail na condição Disabled.

Filtros de epidemia

Os filtros de detecção combinam acionadores no mecanismo Anti-Spam, tecnologias de verificação e detecção de URL e muito mais para marcar corretamente itens que não pertencem à categoria de spam verdadeira - por exemplo, e-mails de phishing e e e-mails de scam e os manipula adequadamente com notificações de usuário ou quarentena.

Verificar chave de recurso

- No ESA, navegue para Administração do sistema > Chaves de recurso

- Procure Outbreak Filters e verifique se ele está ativo.

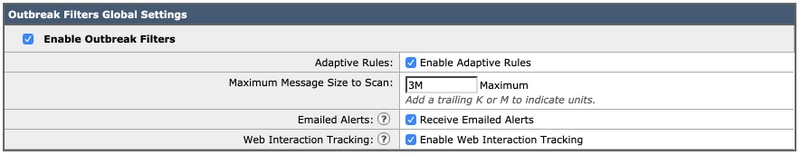

Habilitar serviço de Filtros de Ataque

- Ligado o ESA, navegar para Security Services> Filtros de epidemia

- Clique em o Enablebotão na Visão geral dos filtros de detecção

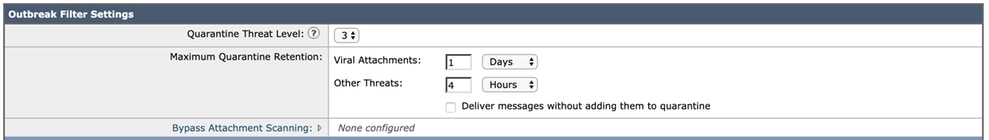

- Aqui você pode configurar múltiplo configurações. O recomendado configurações são mostrado in o imagem abaixo:

- Clique em Submite Comprometa seu alterações.

Configurar filtros de detecção em políticas

- Navegue para Políticas de e-mail > Políticas de recebimento de e-mail

- Clicar no link azul em Outbreak Filters permitirá que essa política específica use configurações personalizadas de Outbreak Filters.

- Para o finalidades de este melhor practgelo documento, mantemos as Configurações do filtro de epidemia com valores padrão:

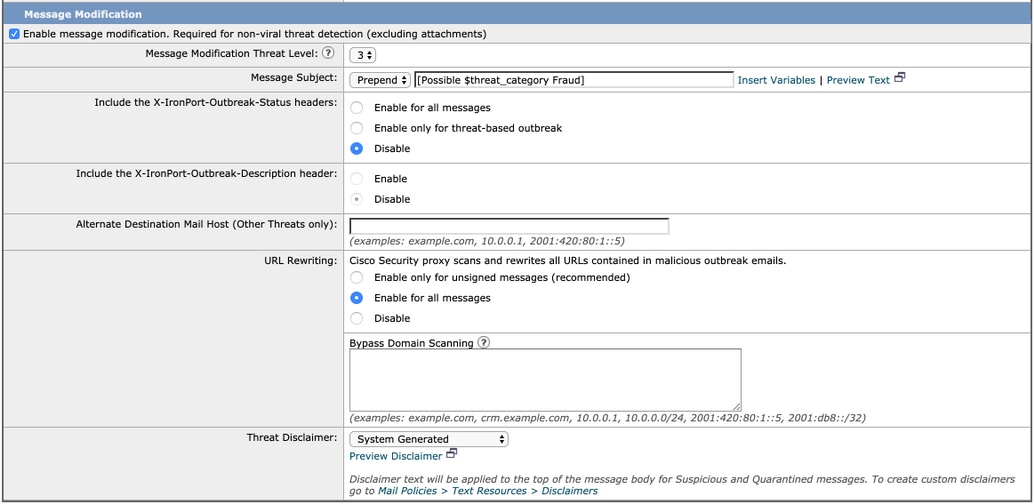

- Os filtros de detecção podem reescrever URLs se forem considerados mal-intencionados, suspeitos ou phishing. Selecione Ativar modificação de mensagem para detectar e regravar ameaças baseadas em URL.

- Verifique se a opção Regravação de URL está Habilitada para todas as mensagens conforme mostrado a seguir:

- Clique em Submite Comprometa seu alterações

A política de envio de e-mails deve ter filtros de detecção na condição Desabilitado.

Conclusão

Este documento tinha como objetivo descrever as configurações padrão ou de práticas recomendadas para filtros antisspam, antivírus, de correio de cinza e epidemia no Email Security Appliance (ESA). Todos esses filtros estão disponíveis nas políticas de e-mail de entrada e de saída, e a configuração e a filtragem são recomendadas em ambas - enquanto a maior parte da proteção é para entrada, a filtragem do fluxo de saída fornece proteção contra e-mails retransmitidos ou ataques mal-intencionados internos.

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

09-Jan-2020 |

Versão inicial |

Colaboração de

- Alex ChanEngenheiro técnico de marketing Cisco Email Security

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback