Introduction

Este documento descreve os métodos comuns para a solução de problemas de falhas de classificação e verificação (ou falhas) relacionadas à Prevenção de Perda de Dados (DLP) no Email Security Appliance (ESA).

Prerequisites

- ESA executando AsyncOS 11.x ou mais recente.

- Chave de recurso DLP instalada e em uso.

Informações importantes

É fundamental observar que o DLP no ESA é plug-and-play no sentido de que você pode ativá-lo, criar uma política e começar a verificar dados confidenciais; entretanto, você também deve estar ciente de que os melhores resultados só serão obtidos após ajustar o DLP de acordo com os requisitos específicos da sua empresa. Isso inclui itens como tipos de políticas DLP, detalhes de correspondência de políticas, ajuste da escala de gravidade, filtragem e personalizações adicionais.

Exemplos de log de violação vs. sem violação

Aqui estão alguns exemplos de violações de DLP que você pode ver nos logs de e-mail e/ou Rastreamento de mensagem. O logline incluirá um carimbo de data/hora, nível de registro, MID #, violação ou nenhuma violação, gravidade e fator de risco, e a política que foi combinada.

Thu Jul 11 16:05:28 2019 Info: MID 40 DLP violation. Severity: CRITICAL (Risk Factor: 96). DLP policy match: 'US HIPAA and HITECH'.

Thu Jul 11 16:41:50 2019 Info: MID 46 DLP violation. Severity: LOW (Risk Factor: 24). DLP policy match: 'US State Regulations (Indiana HB 1101)'.

Quando não for encontrada nenhuma violação, os logs de e-mail e/ou o Rastreamento de mensagem simplesmente registrarão DLP sem violação.

Mon Jan 20 12:59:01 2020 Info: MID 26245883 DLP no violation

Lista de verificação para solução de problemas

Fornecido abaixo estão itens comuns que podem ser revisados ao lidar com erros de classificação de DLP ou falhas/falhas de verificação.

Note: Esta não é uma lista completa. Entre em contato com o TAC da Cisco se desejar incluir algo.

Confirmando a versão do mecanismo DLP

Por padrão, as atualizações do mecanismo DLP não são automáticas, por isso é fundamental ter certeza de que você está executando a versão mais recente que inclui qualquer aprimoramento recente ou correção de bugs.

Você pode navegar para Prevenção de Perda de Dados em Serviços de Segurança na GUI para confirmar a versão atual do mecanismo e ver se há alguma atualização disponível. Se houver uma atualização disponível, clique em Atualizar agora para fazer a atualização.

Habilitando registro de conteúdo correspondente

O DLP oferece a opção de registrar o conteúdo que viola suas políticas de DLP, juntamente com o conteúdo envolvido. Esses dados podem ser visualizados no Rastreamento de mensagem para ajudar a rastrear qual conteúdo em um e-mail pode estar causando uma violação específica.

Caution: É importante saber que, se habilitado, esse conteúdo pode incluir dados confidenciais, como números de cartão de crédito e números de previdência social, etc.

Você pode navegar para Prevenção de Perda de Dados em Serviços de Segurança na GUI para ver se o Registro de Conteúdo Correspondente está habilitado.

Exemplo de registro de conteúdo correspondente visto no rastreamento de mensagem

Revisão da configuração do comportamento da digitalização

A configuração do comportamento de digitalização no ESA também afetará a funcionalidade por trás da digitalização DLP. Observando a captura de tela abaixo como um exemplo, que tem um tamanho máximo de varredura de anexo configurado de 5 M, qualquer tamanho pode fazer com que a digitalização DLP seja perdida. Além disso, a ação para anexos com a configuração de tipos MIME é outro item comum que você vai querer revisar. Ele deve ser definido como o padrão de Ignorar para que os tipos MIME listados sejam ignorados e tudo o mais esteja sendo verificado. Se, em vez disso, estiver definido como Scan (Digitalizar), então verificaremos apenas os tipos MIME listados na tabela.

Da mesma forma, outras configurações listadas aqui podem afetar a verificação de DLP e devem ser levadas em conta dependendo do conteúdo do anexo/e-mail.

Você pode navegar para Scan Behavior em Security Services na GUI ou executando o comando scanconfig na CLI.

Revisão da configuração da escala de gravidade

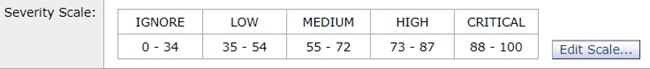

Os limiares de severidade padrão serão suficientes para a maioria dos ambientes; no entanto, se precisar modificá-los para auxiliar na correspondência FN (False Negativo) ou Falso Positivo (FP), você poderá fazer isso. Você também pode confirmar se sua política DLP está utilizando os limites padrão recomendados criando uma nova política fictícia e comparando-os.

Nota: Diferentes políticas predefinidas (por exemplo, HIPAA dos EUA versus PCI-DSS) terão escala diferente.

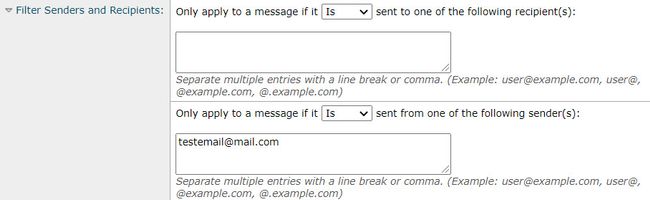

Revisando os endereços de e-mail adicionados aos campos Remetentes e Destinatários do filtro

Verifique se todas as entradas inseridas nesses campos correspondem ao caso correto do remetente e/ou dos endereços de e-mail do destinatário. O campo Remetentes e Destinatários do filtro diferencia maiúsculas e minúsculas. A política DLP não será acionada se o endereço de correio eletrônico for "TestEmail@mail.com" no cliente de correio e for introduzido como "testemail@mail.com" nestes campos.

Informações Relacionadas