Guia de práticas recomendadas para prevenção e criptografia de perda de dados

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introduction

Este documento descreve as práticas recomendadas para Prevenção de Perda de Dados (DLP - Data Loss Prevention) e criptografia para o Cisco Email Security.

Este documento discute a configuração da criptografia de mensagens usando o Cisco Email Security Appliance (ESA) e o Cisco Registered Envelope Service (RES) baseado em nuvem. Os clientes podem usar a criptografia de mensagens para enviar mensagens individuais com segurança pela Internet pública, usando vários tipos de políticas, como filtragem de conteúdo e DLP. A criação dessas políticas será discutida em outros documentos dessa série. Este documento se concentra em preparar o ESA para enviar e-mails criptografados para que as políticas possam usar a criptografia como uma ação.

Prerequisites

Requirements

Não existem requisitos específicos para este documento.

Componentes Utilizados

Este documento não se restringe a versões de software e hardware específicas.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

Este documento discutirá as seguintes etapas:

- Habilitação da criptografia de e-mail do Cisco IronPort

- Registre seus ESAs e sua empresa com RES

- Criando perfis de criptografia

- Habilitando DLP

- Criando ações de mensagem DLP

- Criando políticas DLP

- Aplicação de políticas DLP a uma política de envio de e-mail

Quando essas etapas forem concluídas com êxito, o administrador do ESA poderá criar com êxito uma política que usará a criptografia como uma ação.

O Cisco IronPort Email Encryption também é conhecido como RES Encryption. RES é o nome que usamos para os "servidores principais" na nuvem da Cisco. A solução de criptografia RES usa criptografia de chave simétrica — o que significa que a chave usada para criptografar a mensagem é a mesma chave usada para descriptografá-la. Cada mensagem criptografada usa uma chave exclusiva, que permite ao remetente ter controle granular sobre uma mensagem depois de ela ser enviada - por exemplo, para bloqueá-la ou expirá-la para que o destinatário não possa mais abri-la - sem afetar nenhuma outra mensagem. Ao criptografar uma mensagem, o ESA armazena a chave de criptografia e os metadados no CRES sobre cada mensagem criptografada.

O ESA pode decidir criptografar uma mensagem de várias maneiras — por meio de "sinalizador" (como conteúdo do assunto), por correspondência de filtro de conteúdo ou por meio da política de DLP, por exemplo. Quando o ESA decide criptografar uma mensagem, ele o faz com um "Perfil de criptografia" especificado criado em "Serviços de segurança > Criptografia de e-mail Cisco IronPort" — a tabela denominada "Perfis de criptografia de e-mail". Por padrão, não há perfis de criptografia. Este assunto será discutido no ponto 3. Criando perfis de criptografia.

Guia de práticas recomendadas para prevenção de perda de dados e práticas recomendadas de criptografia

1. Habilitar a criptografia de e-mail do Cisco IronPort nos ESAs

Note: Se você tiver vários ESAs em um cluster, a etapa 1 só deverá ser executada uma vez que essas configurações são geralmente gerenciadas no nível do cluster. Se você tiver várias máquinas que não estejam em cluster ou se estiver gerenciando essas configurações no nível da máquina, a Etapa 1 deverá ser executada em cada ESA.

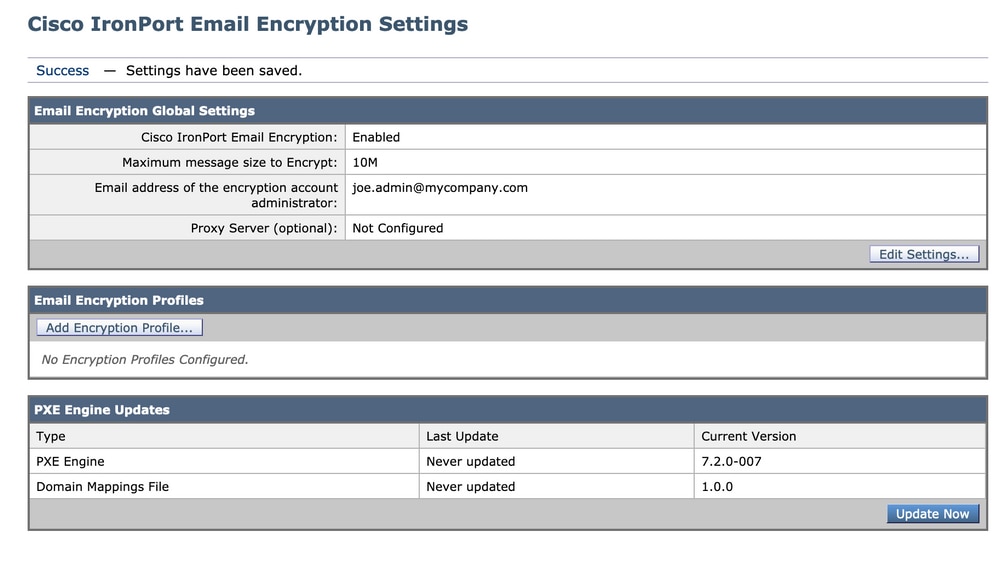

- Na interface do usuário ESA, navegue para Serviços de segurança > Criptografia de e-mail Cisco IronPort.

- Marque a caixa para ativar a criptografia de e-mail Cisco IronPort.

- Aceite o Contrato de Licença de Usuário Final (EULA), o Contrato de Licença de Criptografia de Email do Cisco IronPort.

- Em Email Encryption Global Settings, clique em Edit Settings...

- Especifique o endereço de e-mail do administrador/pessoa que é o administrador do RES principal para a conta. Essa conta de e-mail será associada à administração do ambiente RES para a empresa.

- Opcional: O tamanho máximo de mensagem padrão para criptografia é 10M. Se desejar, pode aumentar/diminuir o tamanho neste momento.

- Opcional: Se você tiver um proxy pelo qual o ESA precisará passar para se conectar ao RES via HTTPS, adicione as configurações de proxy e autenticação necessárias para permitir que ele passe pelo proxy.

- Envie e confirme suas alterações de configuração.

Neste momento, você deve ver "Email Encryption Global Settings" (Configurações globais de criptografia de e-mail) definidas como algo assim, no entanto, sem perfis listados ainda:

2. Registre seus ESAs e sua empresa com RES

A etapa 2 participa principalmente fora do console de administração do ESA.

Note: As informações de registro do ESA também estão disponíveis na seguinte Nota técnica: Cisco RES: Exemplo de Configuração de Provisionamento de Conta para Software Virtual, Hospedado e Hardware

Envie um e-mail direto para RES: stg-cres-provisioning@cisco.com.

Para provisionar uma conta CRES para o(s) perfil(s) de criptografia do ESA, forneça-nos as seguintes informações:

- Nome da conta (Especifique o nome exato da empresa, pois você precisa que ele seja listado.)

- Para as contas de cliente do Cloud Email Security(CES)/Hosted, anote o nome da sua conta para encerrar como "<Account Name> HOSTED"

- Endereços de e-mail a serem usados para o administrador da conta (especifique o endereço de e-mail do administrador correspondente)

- Número(s) de série do dispositivo completo

- Um número de série do dispositivo pode ser localizado na GUI do ESA (Administração do sistema > Chaves de recurso) ou na CLI do ESA através do comando 'version'. Não é aceitável fornecer um número de licença virtual (VLN) ou uma licença de chave de ativação do produto (PAK), pois um número de série completo do dispositivo é necessário para a administração da conta CRES.

- Nomes de domínio que devem ser mapeados para a conta CRES para fins de administração

Note: Se você já tiver uma conta CRES, forneça o nome da empresa ou o número da conta CRES existente. Isso garantirá que qualquer novo número de série do dispositivo seja adicionado à conta correta e evitará qualquer duplicação de informações e provisionamento da empresa.

Assegure-se de que, se você estiver enviando um e-mail sobre o provisionamento de uma conta CRES, responderemos com um (1) dia útil. Se precisar de suporte e assistência imediatos, abra uma solicitação de suporte com o Cisco TAC. Isso pode ser feito por meio do Support Case Manager (https://mycase.cloudapps.cisco.com/case) ou pelo telefone (https://www.cisco.com/c/en/us/support/web/tsd-cisco-worldwide-contacts.html).

Note: Depois de enviar esta solicitação por e-mail, pode levar um dia para que sua conta RES da empresa seja criada (se ainda não tiver sido criada) e os S/Ns sejam adicionados. A tarefa "Provisionar", na Etapa 3, não funcionará até que isso seja concluído.

3. Criar perfis de criptografia nos ESAs

Note: Se você tiver vários ESAs em um cluster, a etapa 1 só deverá ser executada uma vez que essas configurações são geralmente gerenciadas no nível do cluster. Se você tiver várias máquinas que não estejam em cluster ou se estiver gerenciando essas configurações no nível da máquina, a Etapa 1 deverá ser executada em cada ESA.

Um perfil de criptografia especifica como as mensagens criptografadas devem ser enviadas. Por exemplo, uma organização pode precisar enviar envelopes de alta segurança para um segmento de seus destinatários, como aqueles a quem eles sabem que enviarão frequentemente dados altamente confidenciais. A mesma organização pode ter outros segmentos de sua comunidade de destinatários que recebem informações menos confidenciais e que talvez sejam menos pacientes com a necessidade de fornecer ID de usuário e senha para receber e-mails criptografados. Esses destinatários seriam bons candidatos para um tipo de envelope de baixa segurança. Ter vários perfis de criptografia permite que a organização personalize o formato de mensagem criptografada para o público-alvo. Por outro lado, muitas organizações podem estar bem com apenas um perfil de criptografia.

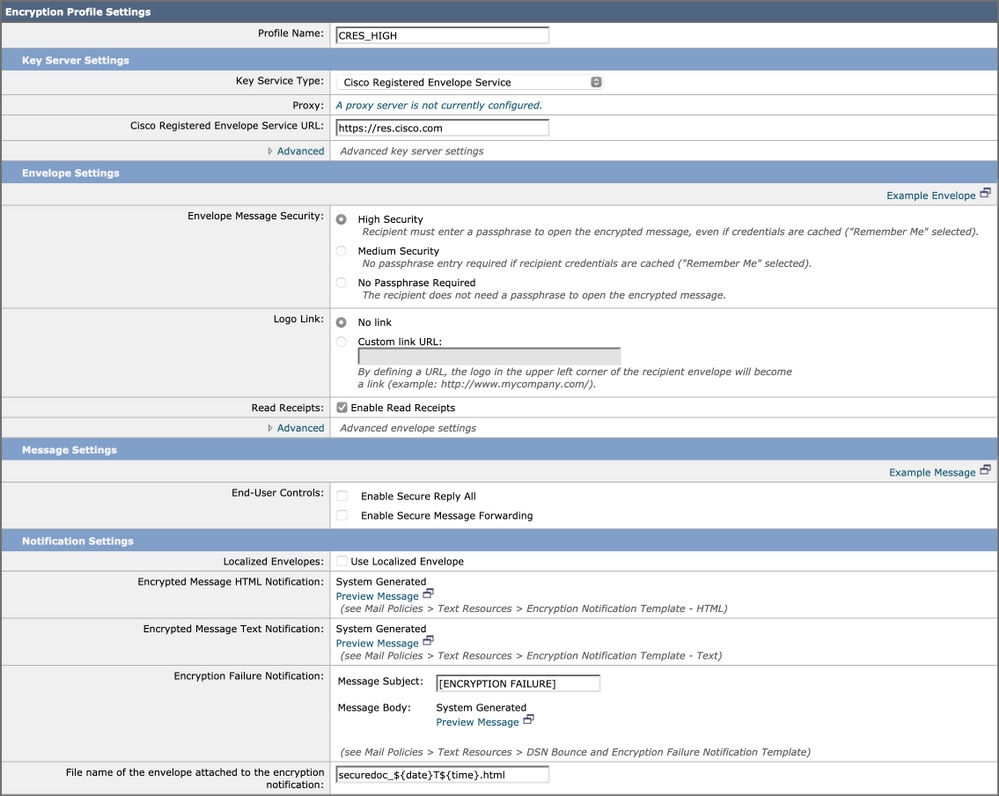

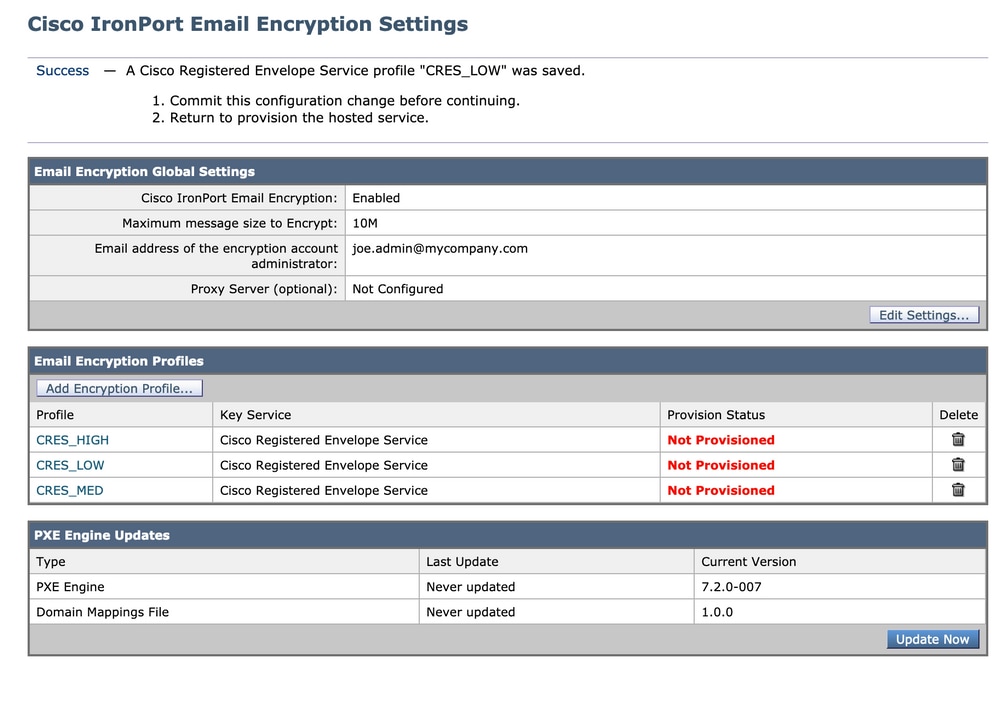

Para este documento, mostraremos um exemplo de criação de três perfis de criptografia denominados "CRES_HIGH", "CRES_MED" e "CRES_LOW".

- Na interface do usuário ESA, navegue para Serviços de segurança > Criptografia de e-mail Cisco IronPort.

- Clique em "Adicionar perfil de criptografia..."

- O menu Perfil de criptografia será aberto e você poderá nomear seu primeiro perfil de criptografia "CRES_HIGH".

- Selecione "High Security" (Alta segurança) para Envelope Message Security (Segurança de mensagem de envelope), se ainda não estiver selecionado.

- Clique em Enviar para salvar este perfil.

Em seguida, repita as etapas de 2 a 5 para criar "CRES_MED" e "CRES_LOW" — basta alterar o botão de opção do Envelope Message Security para cada perfil.

- Para o perfil CRES_HIGH, escolha o botão de opção "Alta segurança".

- Para o perfil CRES_MED, escolha o botão de opção "Segurança média".

- Para o perfil CRES_LOW, escolha o botão de opção "Nenhuma senha necessária"

Você observará que há opções para Habilitar confirmações de leitura, Habilitar resposta segura para todos e Habilitar encaminhamento de mensagem segura. Em Configurações de envelope, se você clicar no link "Avançado", poderá selecionar um dos três algoritmos de criptografia simétrica, bem como especificar que o envelope será enviado sem o miniaplicativo de criptografia Java.

À direita de Envelope Settings (Configurações de envelope), você verá o link de hipertexto "Example Message" (Mensagem de exemplo). Se clicado, isso mostrará um exemplo do Envelope de mensagem segura — o que o destinatário verá em seu e-mail depois de abrir o anexo HTML.

Recibos de leitura significa que o Remetente da mensagem criptografada receberá um e-mail do CRES quando o Destinatário abrir a Mensagem segura (o que significa que o destinatário puxou a chave simétrica e descriptografou a mensagem).

À direita de Message Settings (Configurações de mensagem), você verá o link de hipertexto "Example Message" (Mensagem de exemplo). Se clicado, isso mostrará como será a mensagem aberta — como o destinatário verá depois de fornecer as informações necessárias no envelope e abrir a mensagem criptografada.

Lembre-se sempre de clicar em Enviar e confirmar as alterações.

A linha na tabela exibirá um botão "Provisionar". O botão Provisionar não aparecerá até que você confirme as alterações.

Clique no botão Provisionar novamente, isso só funcionará depois que a conta RES da sua empresa tiver sido criada e os S/N do dispositivo tiverem sido adicionados à sua conta. Se a conta RES estiver vinculada ao ESA, o processo de provisionamento acontecerá com relativa rapidez. Caso contrário, esse processo terá de ser concluído primeiro.

Quando o provisionamento for concluído, a página Criptografia de e-mail do Cisco IronPort exibirá o perfil como provisionado.

4. Habilitando a Prevenção de Perda de Dados (DLP)

- Na interface do usuário do ESA, navegue para Serviços de segurança > Prevenção contra perda de dados.

- Clique em Ativar... para habilitar o DLP.

- Aceite o EULA, Contrato de licença de prevenção de perda de dados.

- Clique na caixa de seleção de Ativar registro de conteúdo correspondente.

- Clique na caixa de seleção para Habilitar atualizações automáticas.

- Clique em Submit.

As atualizações para o mecanismo DLP e os classificadores de correspondência de conteúdo predefinidos em seu dispositivo são independentes das atualizações para outros serviços de segurança. As atualizações regulares de assinatura do Talos de 3 a 5 minutos são diferentes e não incluem atualização de políticas e dicionários DLP. As atualizações devem ser ativadas aqui.

Quando a opção "Registro de conteúdo correspondente" está ativada, ela permite que o Rastreamento de mensagem mostre o conteúdo do e-mail que causou a violação. Aqui está um exemplo de Rastreamento de Mensagens mostrando o conteúdo de e-mail que causou a violação de DLP. Dessa forma, um administrador pode saber exatamente quais dados dispararam uma política DLP específica.

Violação de prevenção de perda de dados

Violação de prevenção de perda de dados

5. Criando ações de mensagem de prevenção de perda de dados

Criar quarentenas DLP

Se você quiser manter uma cópia das mensagens que violam as políticas DLP, poderá criar quarentenas de política individuais para cada tipo de violação de política. Isso é especialmente útil ao executar um PDV "transparente", em que as mensagens de saída que violam políticas de DLP são registradas e entregues, mas nenhuma ação é tomada nas mensagens.

- No SMA, navegue para Email > Quarentena de mensagem > Quarentenas de política, vírus e epidemia

- Esta é a aparência da tabela de quarentenas antes de começarmos:

Quarentena de vírus e epidemia de política

Quarentena de vírus e epidemia de política - Clique no botão "Adicionar quarentena de política" e crie uma quarentena para ser usada pelas políticas de DLP.

Abaixo está um exemplo de quarentena feito para uma violação de DLP médio. A segmentação de quarentenas é possível e pode ser desejada para várias regras DLP:

Exemplo de quarentena de DLP

Exemplo de quarentena de DLP

Sobre as ações de mensagem DLP

As ações de mensagem DLP descrevem as ações que o ESA tomará quando detectar uma violação DLP em um e-mail de saída. Você pode especificar ações DLP primárias e secundárias e diferentes ações podem ser atribuídas para diferentes tipos de violação e severidades.

As principais ações incluem:

- Entregar

- Largar

- Quarentena

Para um estado somente leitura em que violações de DLP são registradas e relatadas, mas as mensagens não são interrompidas/colocadas em quarentena ou criptografadas, a ação de entrega é usada com mais frequência.

As ações secundárias incluem:

- Enviando uma cópia para qualquer quarentena personalizada ou para a quarentena de "Política".

- Criptografe a mensagem. O aplicativo criptografa apenas o corpo da mensagem. Ele não criptografa os cabeçalhos das mensagens.

- Alterando o cabeçalho do assunto.

- Adicionando texto/HTML de isenção de responsabilidade à mensagem.

- Enviando a mensagem para um host de correio de destino alternativo.

- Enviando cópias bcc da mensagem.

- Enviando notificação de violação de DLP para o remetente e/ou outros contatos.

Essas ações não são mutuamente exclusivas — você pode combinar algumas delas em diferentes políticas DLP para várias necessidades de processamento para diferentes grupos de usuários.

Vamos implementar as seguintes ações DLP: Criptografar

Essas ações presumem que a criptografia está licenciada e configurada no ESA e três perfis foram criados para segurança alta, média e baixa, como foi feito nas seções anteriores:

- CRES_ALTO

- CRES_MED

- CRES_LOW

Crie as ações de mensagem DLP

- Vá para Políticas de e-mail > Personalizações de mensagens DLP.

- Clique no botão "Adicionar ação da mensagem" e adicione as seguintes ações DLP. Certifique-se de confirmar a alteração após enviar sua ação de mensagem

Ação de mensagem

Ação de mensagem

6. Criando políticas de prevenção de perda de dados

Uma política DLP inclui:

- Um conjunto de condições que determinam se uma mensagem de saída contém dados confidenciais

- As ações a serem tomadas quando uma mensagem contém esses dados.

- Navegue até: Políticas de e-mail > Gerenciador de políticas PPD

- Clique em "Add DLP Policy" (Adicionar política PPD)

- Abra o triângulo de divulgação "Conformidade com os regulamentos".

Modelo de política DLP

Modelo de política DLP

4. Para a diretiva PCI, clique no botão "Add" (Adicionar) à esquerda de PCI-DSS.

regra DLP de exemplo de PCI-DSS

regra DLP de exemplo de PCI-DSS

5. Para o incidente de gravidade crítica, selecione a ação "Criptografar meio e entregar" configurada anteriormente. Poderíamos mudar os incidentes de gravidade mais baixa, mas por enquanto, vamos fazer com que herdem o nosso incidente de gravidade crítica. Envie e confirme a alteração.

7. Aplicação de políticas DLP a uma política de envio de e-mail

- Navegue até: Políticas de e-mail > Políticas de envio de e-mails

- Clique na célula de controle do DLP para a política padrão. Se você ainda não o ativou, será exibido "Desabilitado".

- Altere o botão suspenso de Desativar DLP para Habilitar DLP e você será imediatamente apresentado com a política DLP que acabou de criar.

- Clique na caixa de seleção "Habilitar tudo". Envie e confirme as alterações.

Conclusão

Em resumo, mostramos as etapas necessárias para preparar um Cisco Email Security Appliance para enviar um e-mail criptografado:

- Habilitação da criptografia de e-mail do Cisco IronPort

-

Registre seus ESAs e sua empresa com RES

-

Criando perfis de criptografia

- Habilitando DLP

- Criando ações de mensagem DLP

- Criando políticas DLP

- Aplicação de políticas DLP a uma política de envio de e-mail

Detalhes adicionais estão disponíveis no Guia do usuário do ESA correspondente à sua versão do software ESA. Os guias do usuário estão disponíveis no link a seguir:

http://www.cisco.com/c/en/us/support/security/email-security-appliance/products-user-guide-list.html

Informações Relacionadas

Colaborado por engenheiros da Cisco

- Greg BarnesTechnical Marketing Engineer Cisco Email Security

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback