Introdução

Este documento descreve como configurar o Logon Único (SSO) do Firepower Management Center (FMC) com o Azure como Provedor de Identidade (idP).

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Noções básicas sobre o Firepower Management Center

- Noções básicas sobre logon único

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software:

- Cisco Firepower Management Center (FMC) versão 6.7.0

- Azure - IdP

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

Terminologias SAML

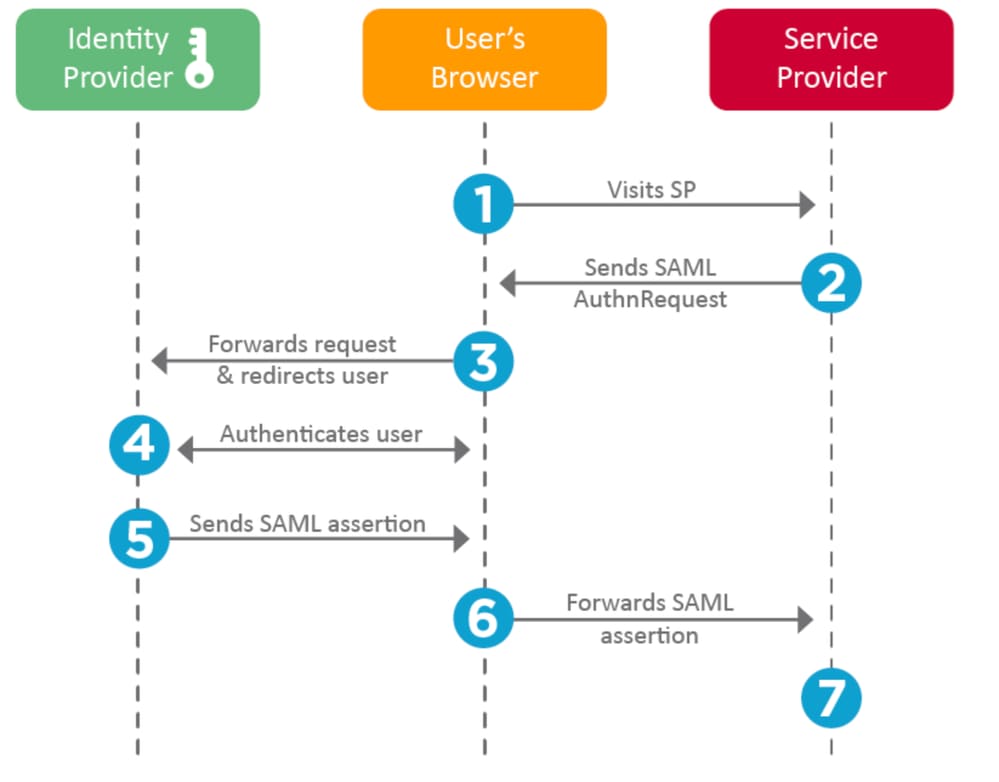

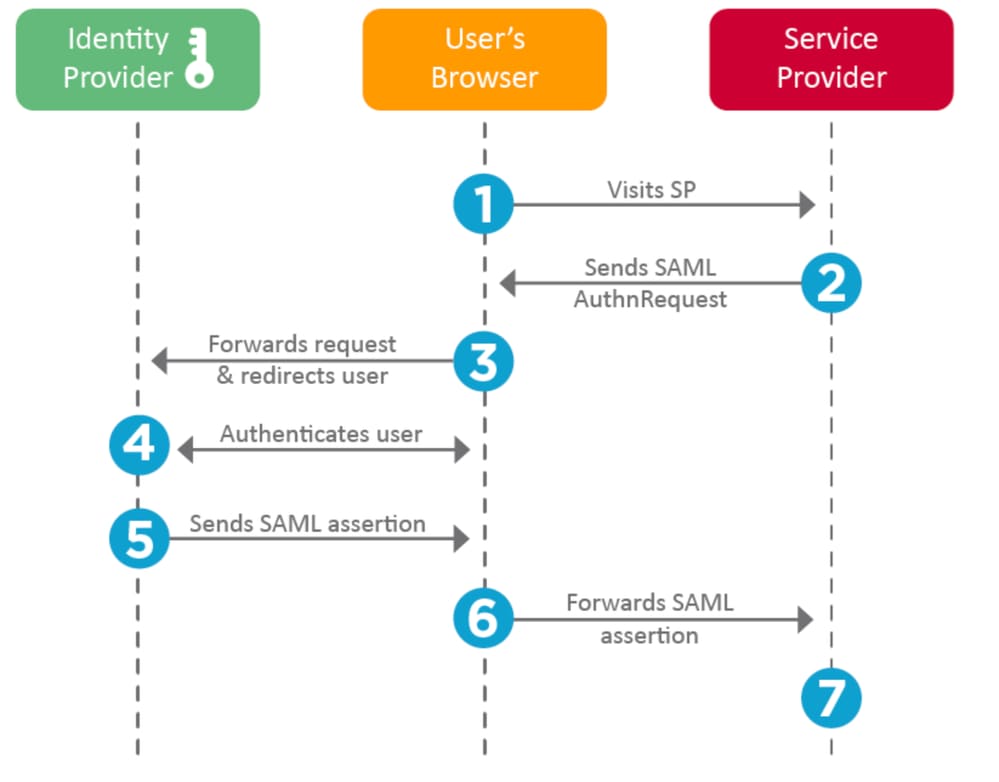

A Security Assertion Markup Language (SAML) é mais frequentemente o protocolo subjacente que torna o SSO possível. Uma empresa mantém uma única página de login, atrás dela está um armazenamento de identidade e várias regras de autenticação. Ele pode configurar facilmente qualquer aplicativo Web que suporte SAML, o que permite que você faça logon em todos os aplicativos Web. Ele também tem o benefício de segurança de não forçar os usuários a manter (e possivelmente reutilizar) senhas para cada aplicativo Web ao qual eles precisam acessar, nem expor senhas a esses aplicativos Web.

A configuração do SAML deve ser feita em dois locais: no IdP e no SP. O IdP precisa ser configurado para que ele saiba para onde e como enviar os usuários quando eles quiserem fazer login em uma controladora específica. O SP precisa ser configurado para que ele saiba que pode confiar em asserções SAML assinadas pelo IdP.

Definição de alguns termos que são essenciais para a SAML:

-

Provedor de identidade (IdP) - A ferramenta ou serviço de software (frequentemente visualizado por uma página de login e/ou painel de controle) que executa a autenticação; verifica o nome de usuário e as senhas, verifica o status da conta, invoca a autenticação de dois fatores e outras autenticações.

-

Provedor de serviços (SP) - A aplicação Web na qual o usuário tenta obter acesso.

-

SAML Assertion - Uma mensagem que afirma a identidade de um usuário e, muitas vezes, outros atributos, enviada por HTTP através de redirecionamentos do navegador

Configuração do IdP

As especificações de uma asserção SAML, o que ela contém e como ela deve ser formatada são fornecidas pelo SP e definidas no IdP.

- EntityID - Um nome globalmente exclusivo para o SP. Os formatos variam, mas é cada vez mais comum ver esse valor formatado como uma URL.

Exemplo: https://<FQDN-or-IPaddress>/saml/metadata

- Validador de Serviço de Consumidor de Asserção (ACS) - Uma medida de segurança na forma de uma expressão regular (regex) que garante que a asserção SAML seja enviada para o ACS correto. Isso só entra em vigor durante logons iniciados por SP em que a solicitação SAML contém um local ACS, portanto, esse validador ACS garantiria que o local ACS fornecido pela solicitação SAML seja legítimo.

Exemplo: https://<FQDN-or-IPaddress>/saml/acs

- Atributos - O número e o formato dos atributos podem variar muito. Geralmente há pelo menos um atributo, o nameID, que é geralmente o nome de usuário do usuário que está tentando fazer logon.

- Algoritmo de assinatura SAML - SHA-1 ou SHA-256. Menos comumente SHA-384 ou SHA-512. Este algoritmo é usado em conjunto com o certificado X.509 é mencionado aqui.

Configuração de SP

No reverso da seção acima, esta seção se refere às informações fornecidas pelo IdP e definidas no SP.

- URL do Emissor - Identificador exclusivo do IdP. Formatado como uma URL que contém informações sobre o IdP para que o SP possa validar se as asserções SAML que recebe são emitidas do IdP correto.

- Endpoint SAML SLO (Logout único) - Um endpoint IdP que fecha sua sessão IdP quando redirecionado aqui pelo SP, normalmente após o logout ser clicado.

Exemplo: https://access.wristbandtent.com/logout

SAML no FMC

O recurso SSO no FMC é apresentado a partir do 6.7. O novo recurso simplifica a autorização do FMC (RBAC), pois mapeia as informações que existem para as funções do FMC. Aplica-se a todos os utilizadores da interface do utilizador do FMC e funções do FMC. Por enquanto, ele oferece suporte à Especificação SAML 2.0 e a esses IDPs compatíveis

Limitações e caveats

-

O SSO pode ser configurado somente para o Domínio Global.

-

Os FMCs no par HA precisam de configuração individual.

-

Somente administradores locais/AD podem configurar o Logon único.

- Não há suporte para SSO iniciado a partir de Idp.

Configurar

Configuração no provedor de identidade

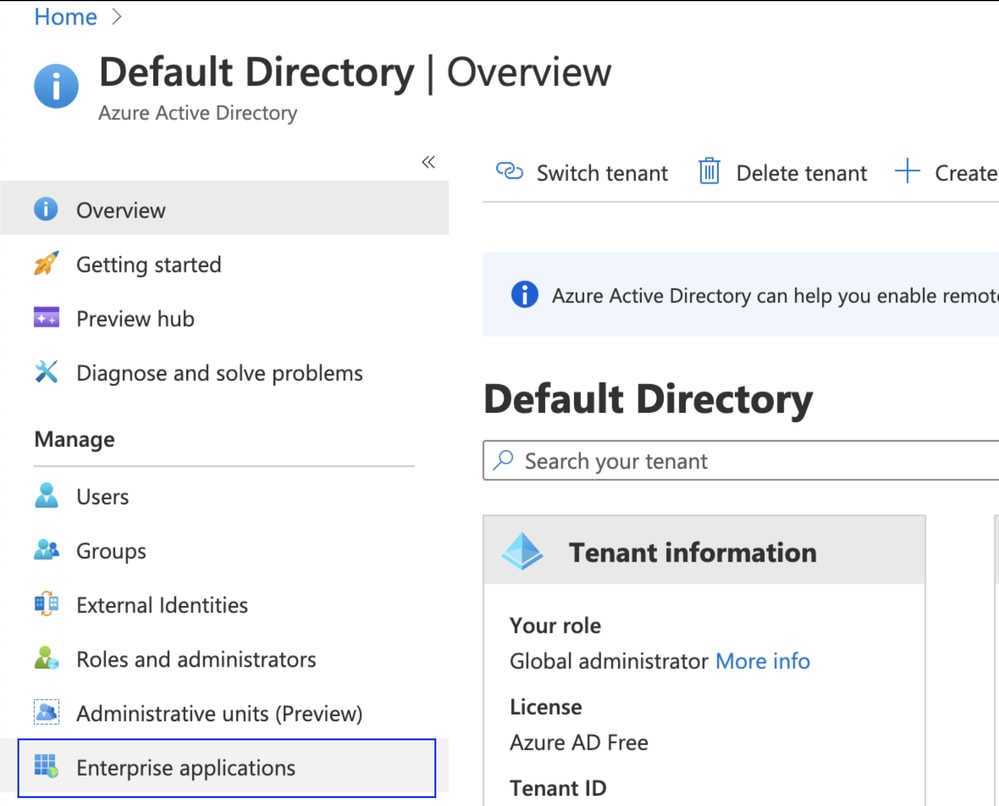

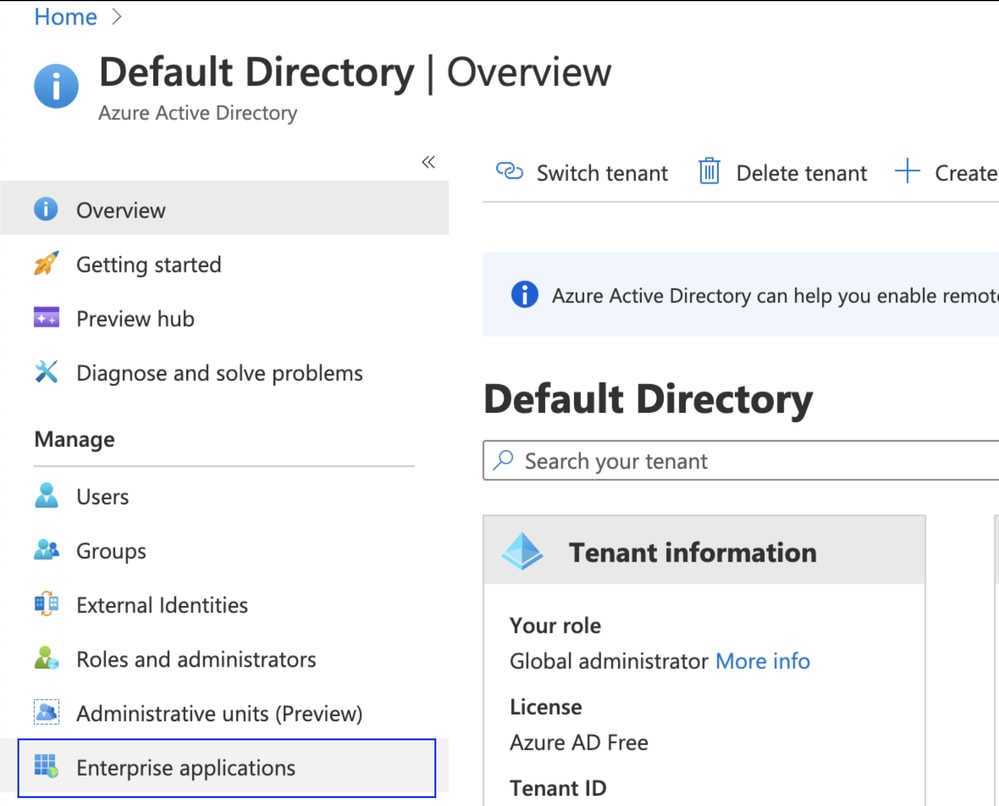

Etapa 1. Faça logon no Microsoft Azure. Navegue para Azure Ative Diretory > Aplicativo Empresarial.

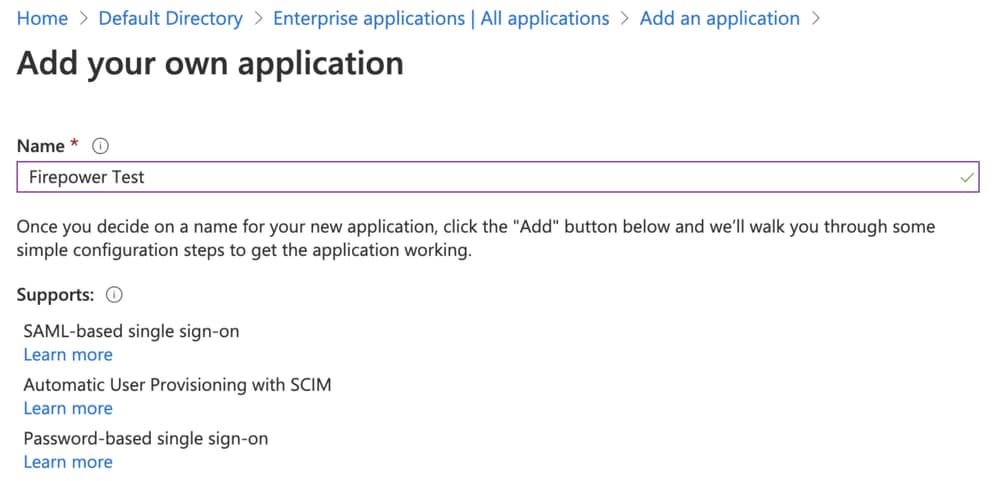

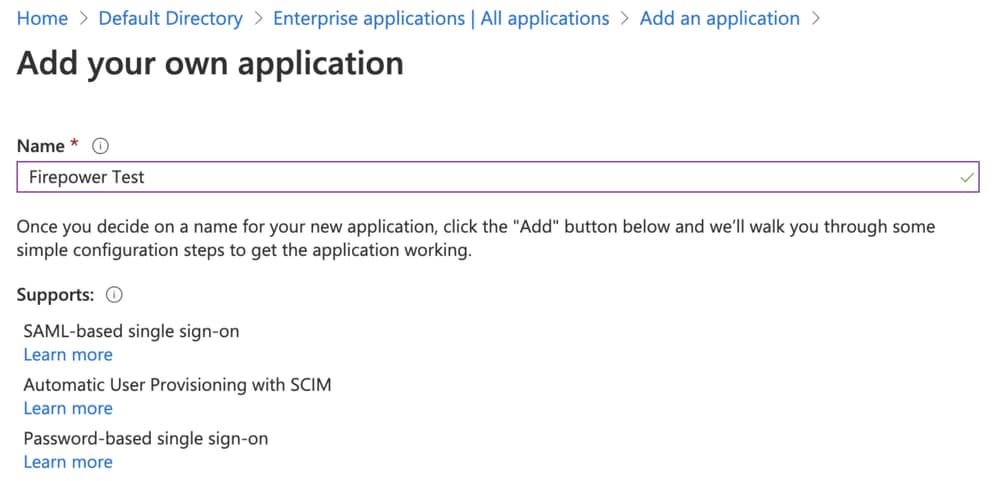

- Etapa 2. Criar novo aplicativo em aplicativo não Gallery, como mostrado nesta imagem:

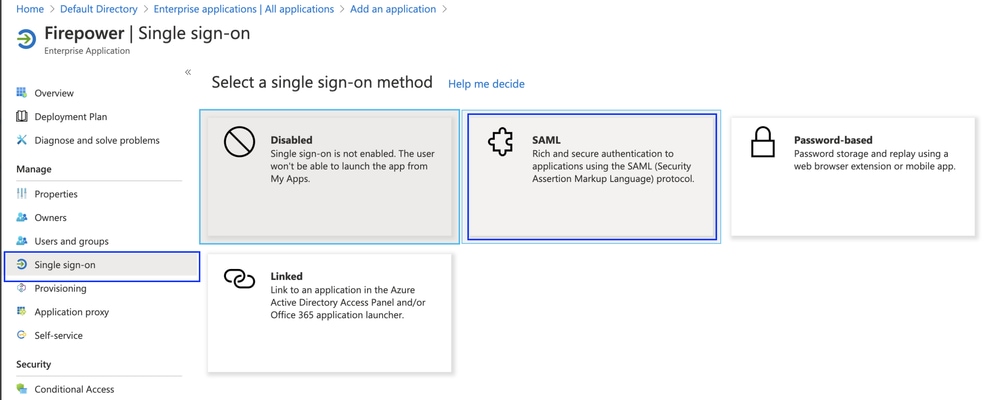

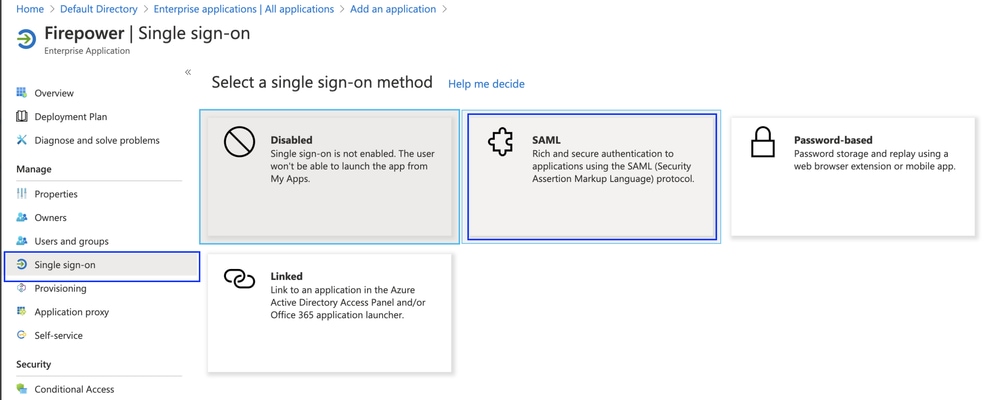

Etapa 3. Edite o Aplicativo que foi criado e navegue para Configurar logon único > SAML, conforme mostrado nesta imagem.

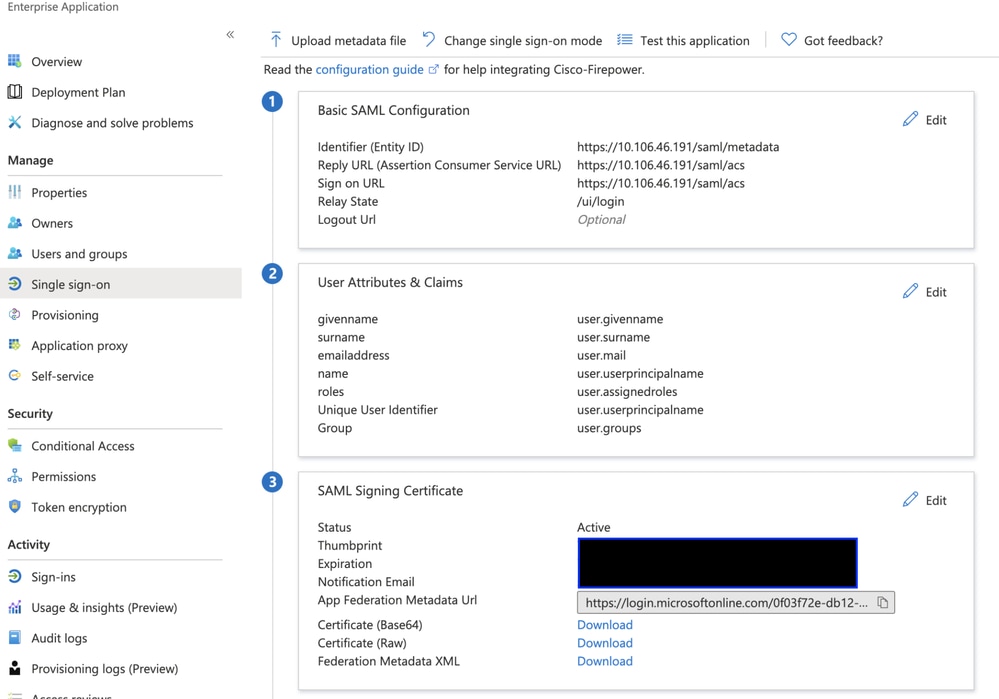

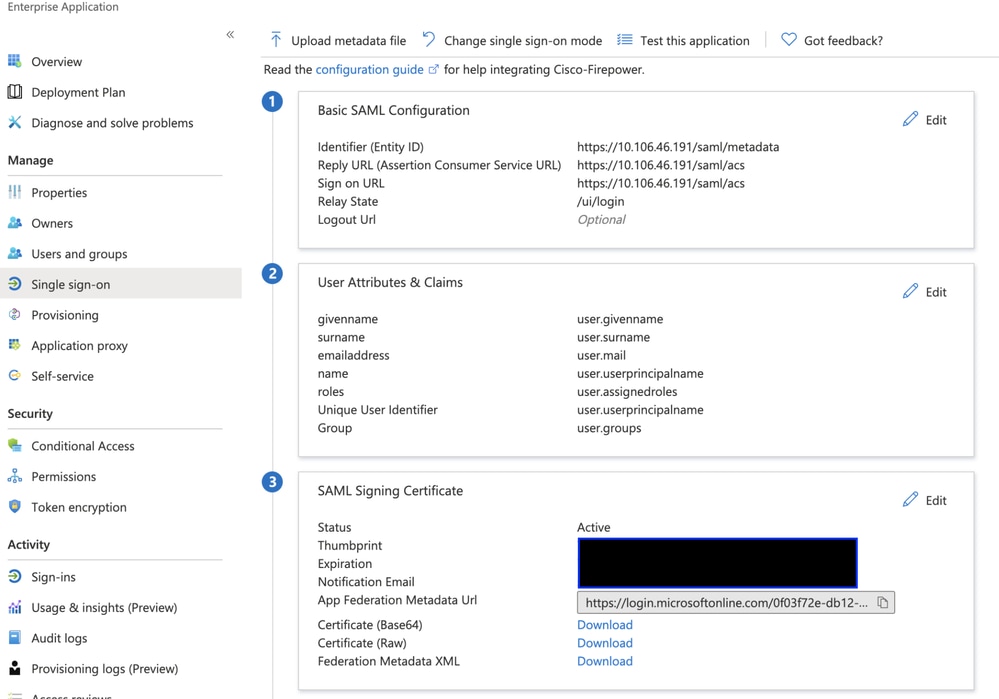

Etapa 4. Edite a Configuração SAML Básica e forneça os Detalhes do FMC:

- URL do FMC: https://<FMC-FQDN-or-IPaddress>

- Identificador (ID da entidade): https://<FMC-FQDN-or-IPaddress>/saml/metadata

- URL de resposta: https://<FMC-FQDN-or-IPaddress>/saml/acs

- URL de entrada: https://<FMC-QDN-or-IPaddress>/saml/acs

- RelayState:/ui/login

Mantenha o restante como padrão - isso será discutido posteriormente para acesso baseado em função.

Isso marca o fim da configuração do provedor de identidade. Baixe o XML de Metadados de Federação usado para a Configuração do FMC.

Configuração no Firepower Management Center

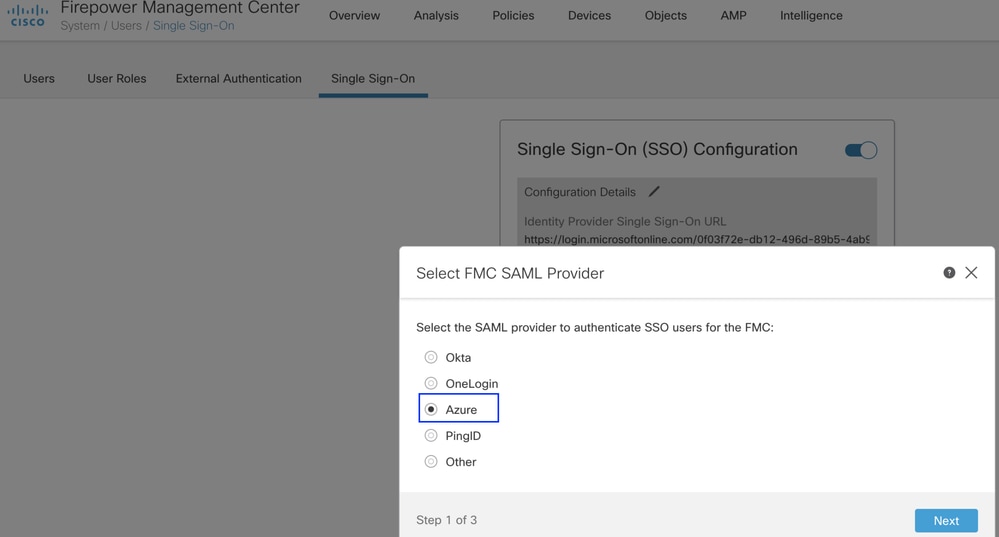

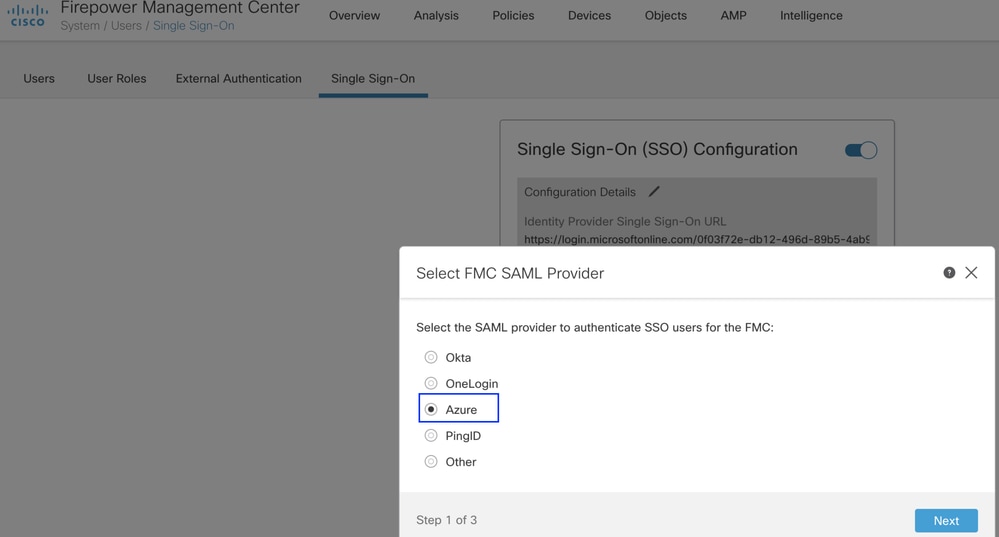

Etapa 1. Faça login no FMC, navegue até Settings > Users > Single Sign-On e Enable SSO. Selecione Azure como Provedor.

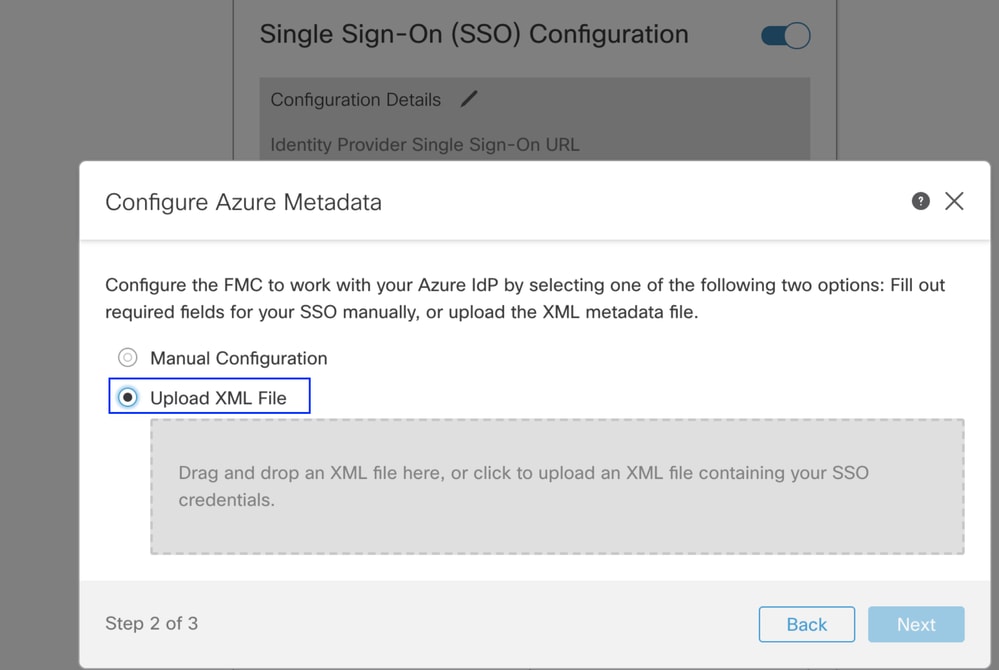

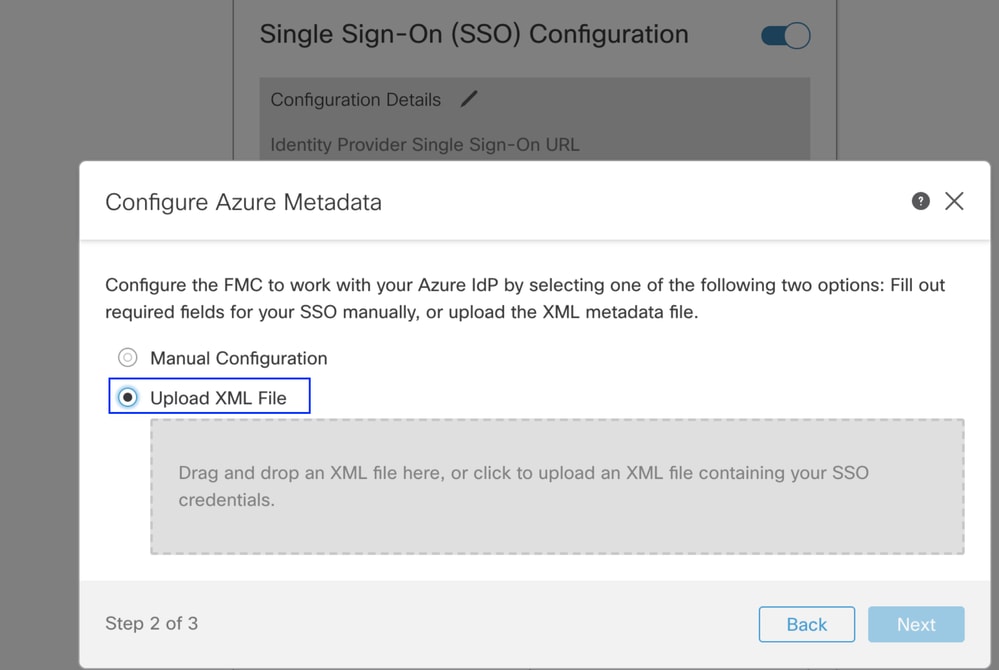

Etapa 2. Carregue o arquivo XML baixado do Azure aqui. Ele preenche automaticamente todos os detalhes necessários.

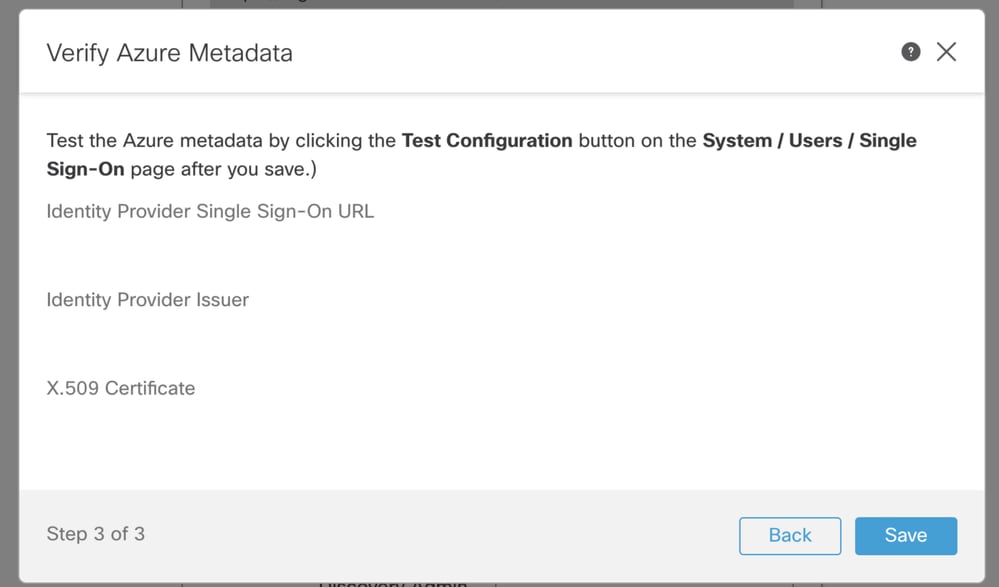

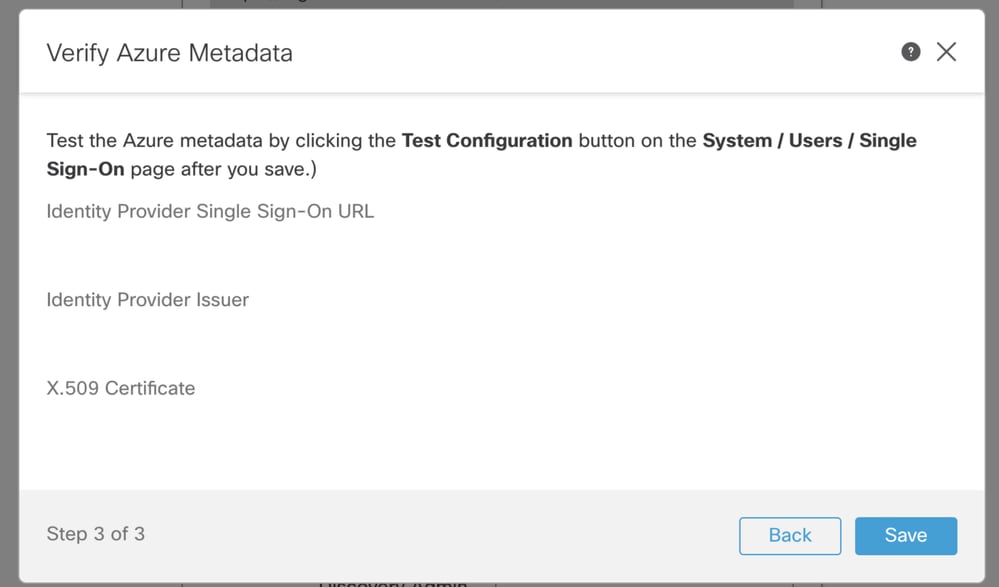

Etapa 3. Verifique a configuração e clique em Save, como mostrado nesta imagem.

Configuração Avançada - RBAC com Azure

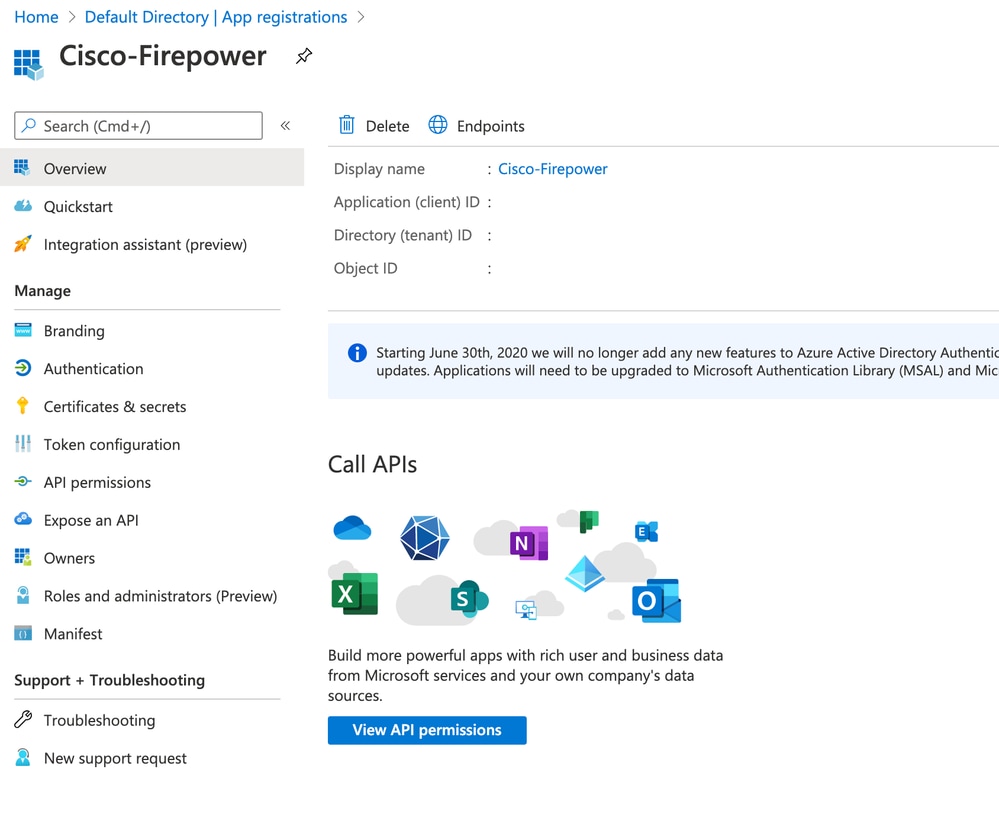

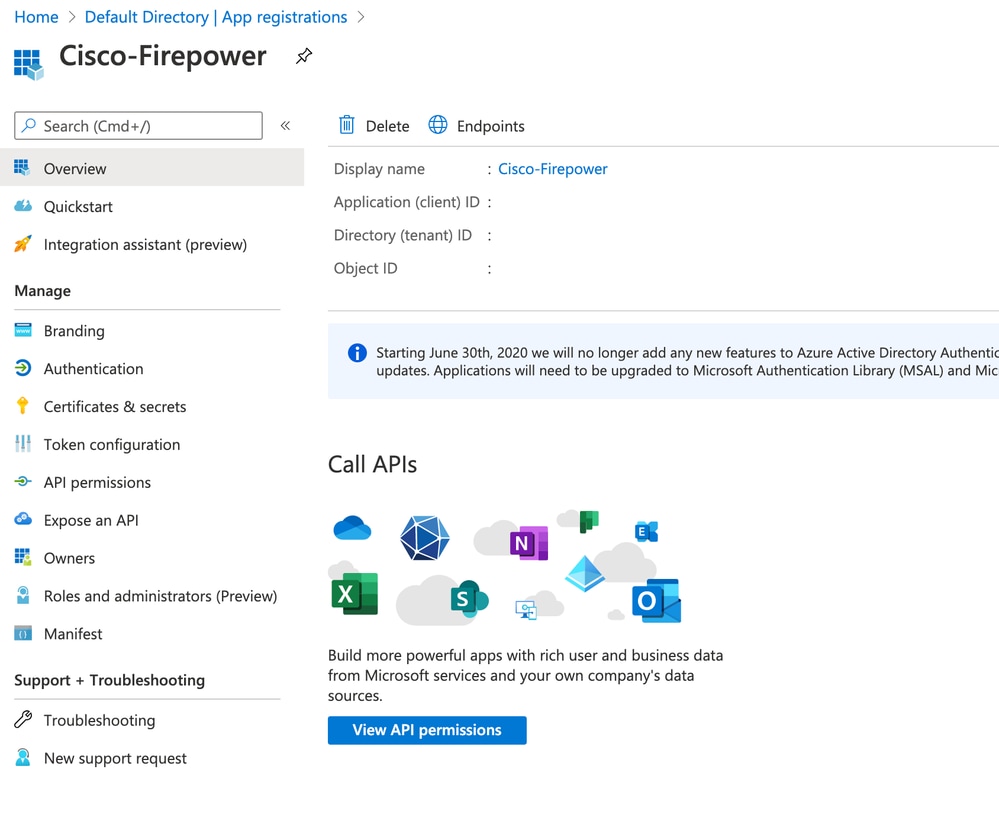

Para usar vários tipos de função para mapear para funções do FMC - Você precisa editar o manifesto do Aplicativo no Azure para atribuir valores a funções. Por padrão, as funções têm o valor Nulo.

Etapa 1. Navegue até o Aplicativo que foi criado e clique em Logon único.

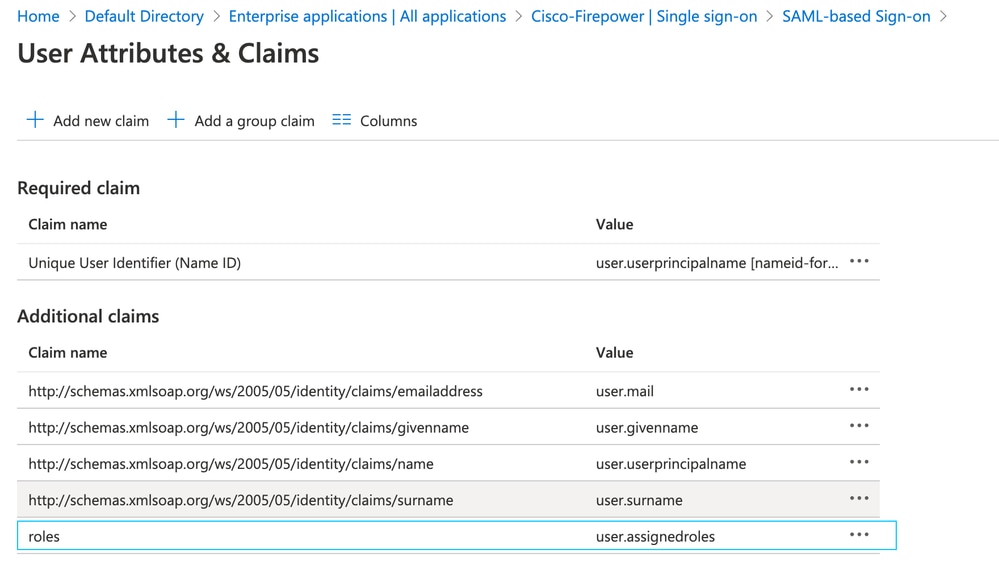

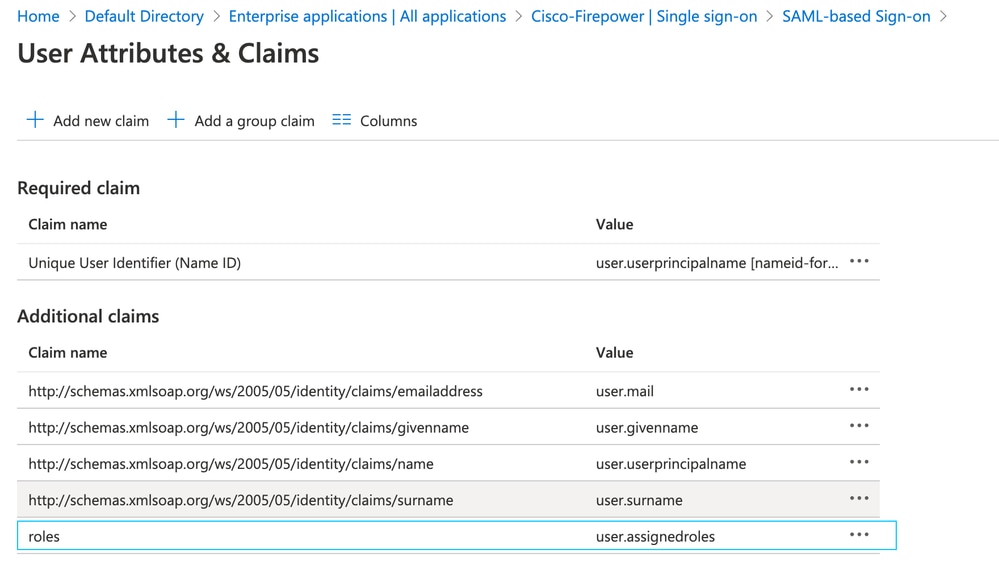

Etapa 2. Edite os Atributos do Usuário e as Declarações. Adicione uma nova declaração com Name: roles e selecione o valor como user.assignedroles.

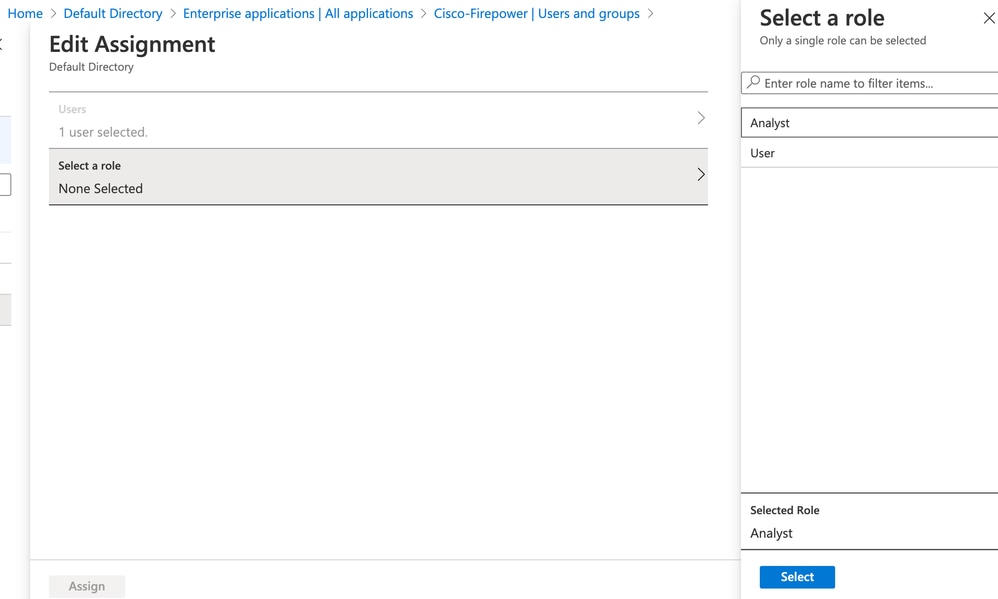

Etapa 3. Navegue até <Application-Name> > Manifesto. Edite o Manifesto. O arquivo está no formato JSON e um usuário padrão está disponível para cópia. Por exemplo - aqui 2 funções são criadas: Usuário e Analista.

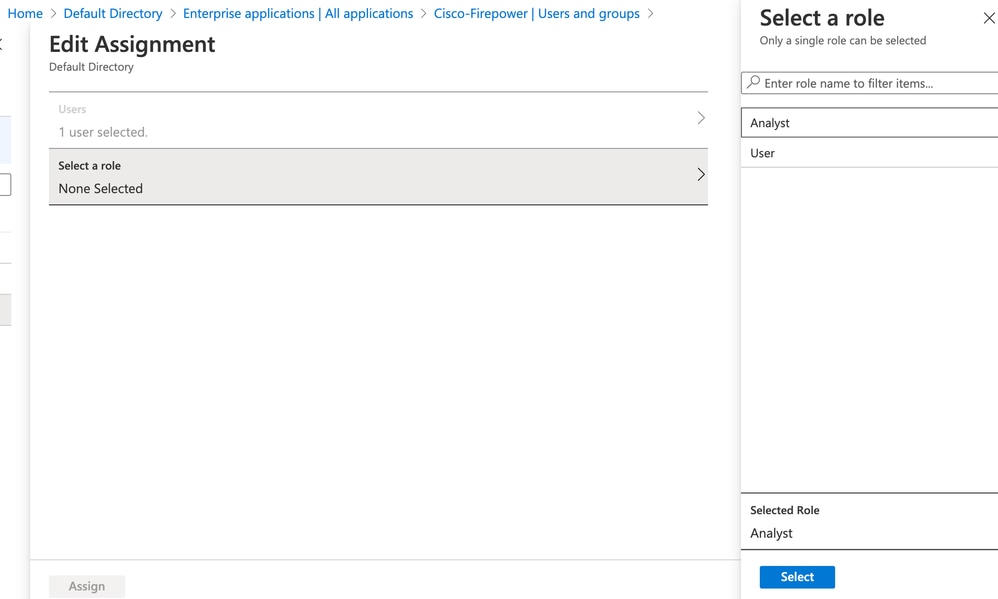

Etapa 4. Navegue até <Application-Name> > Usuários e grupos. Edite o usuário e atribua as funções recém-criadas, conforme mostrado nesta imagem.

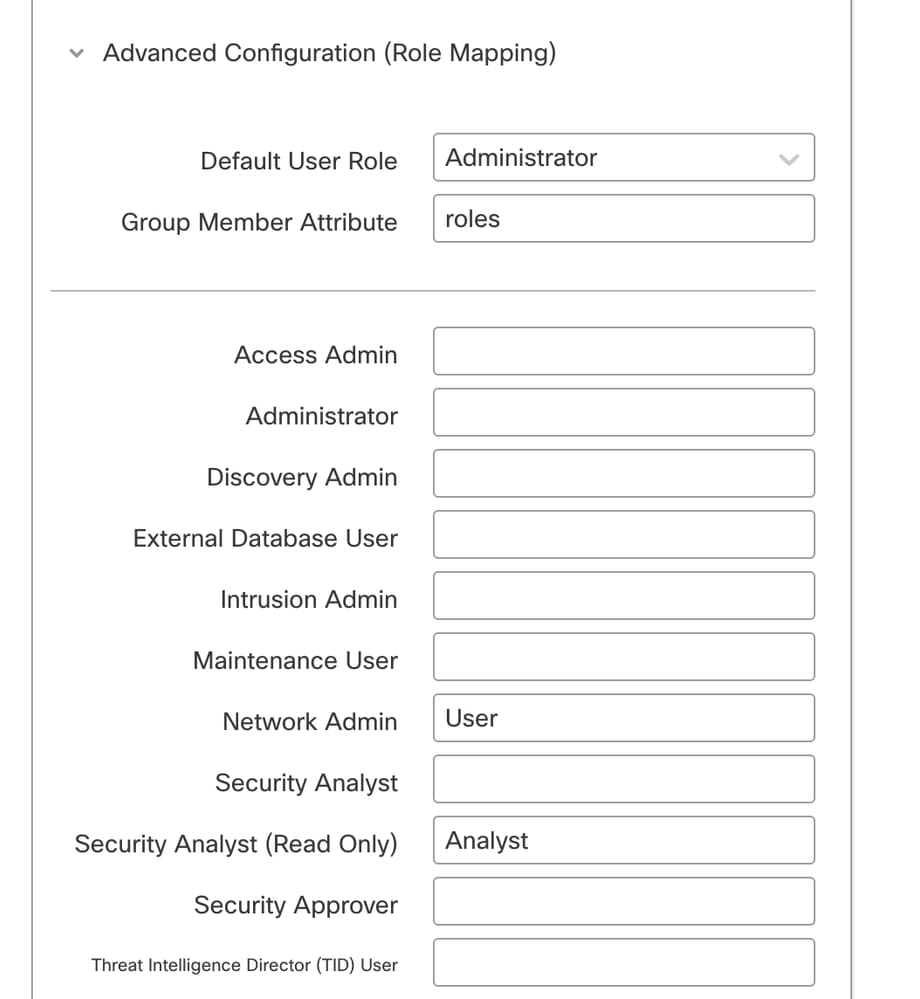

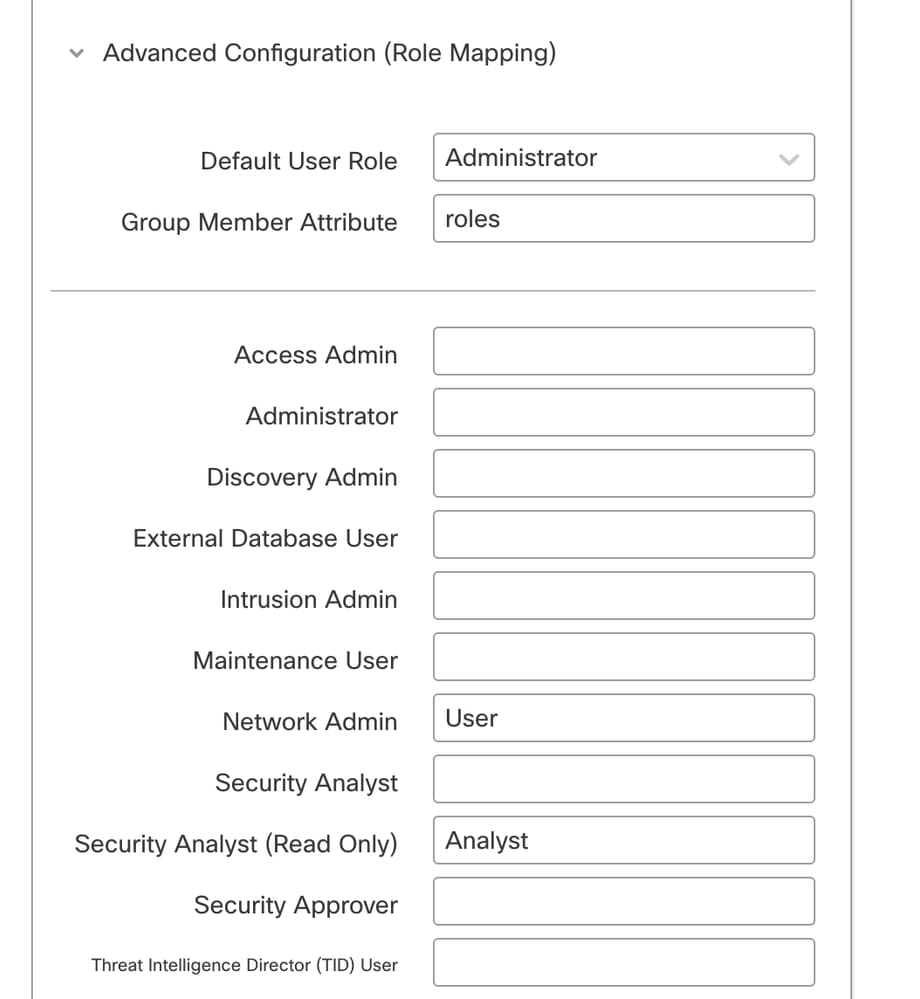

Etapa 4. Faça login no FMC e edite a Configuração avançada no SSO. Por exemplo, Atributo de membro do grupo: atribua o nome de exibição que você forneceu no manifesto do aplicativo para as funções.

Depois disso, você poderá fazer login na função designada.

Verificar

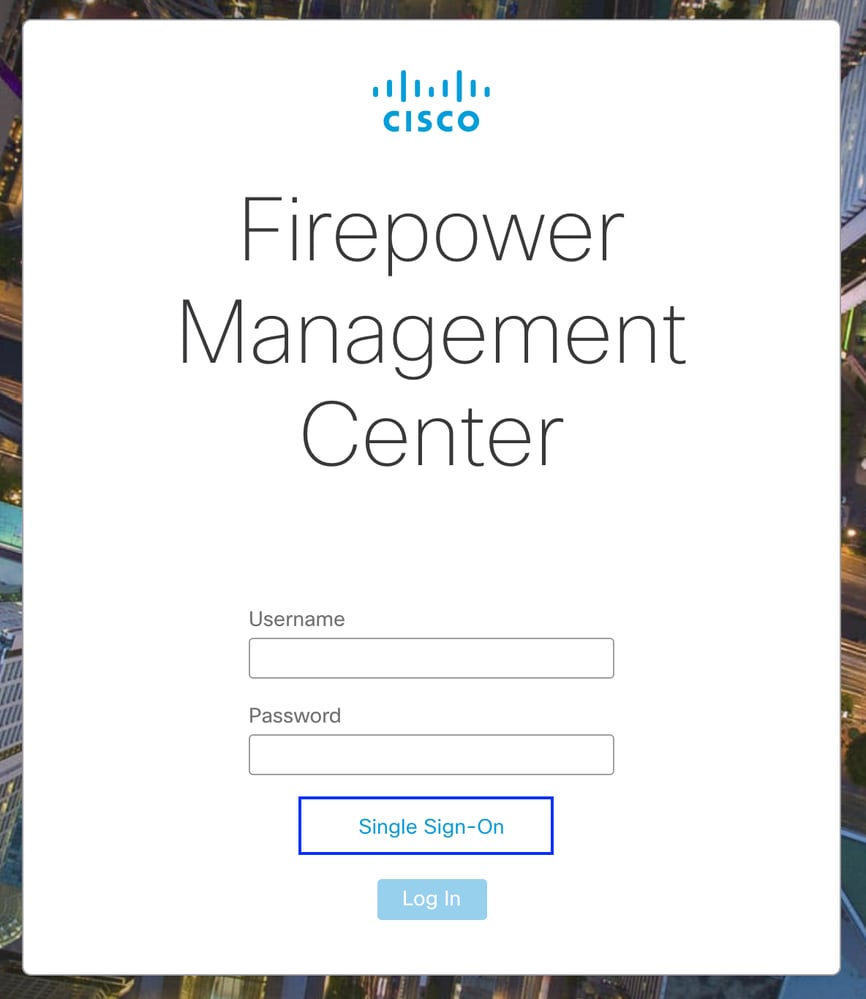

Etapa 1. Acesse o URL do FMC no seu navegador: https://<FMC URL>. Clique em Single Sign-On, conforme mostrado nesta imagem.

Em seguida, você é redirecionado para a página de login da Microsoft e um login bem-sucedido retornará à página padrão do FMC.

Etapa 2. No FMC, navegue até System > Users para ver o usuário do SSO adicionado ao banco de dados.

Troubleshooting

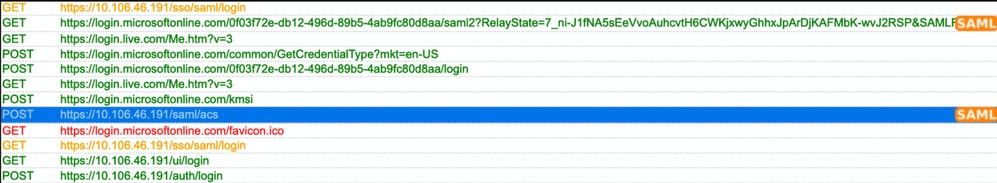

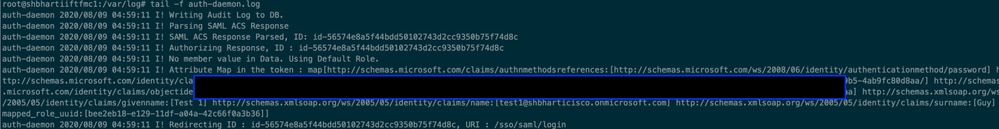

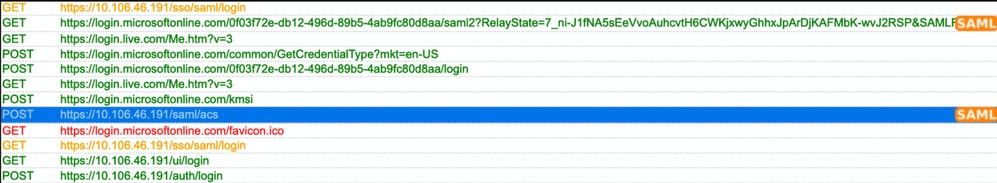

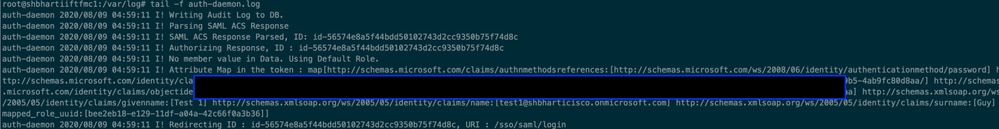

Verifique a Autenticação SAML e este é o fluxo de trabalho que você obtém para autorização bem-sucedida (Esta imagem é de um ambiente de laboratório):

Logs SAML do Navegador

Logs SAML do FMC

Verifique os registros SAML no FMC em/var/log/auth-daemon.log

Feedback

Feedback