Use as capturas do Firepower Threat Defense e o Packet Tracer

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve como usar as capturas do Firepower Threat Defense (FTD) e os utilitários do Packet Tracer.

Pré-requisitos

Requisitos

Não existem requisitos específicos para este documento.

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software:

- ASA5515-X com software FTD 6.1.0

- FPR4110 com software FTD 6.2.2

- FS4000 que executa o software Firepower Management Center (FMC) 6.2.2

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

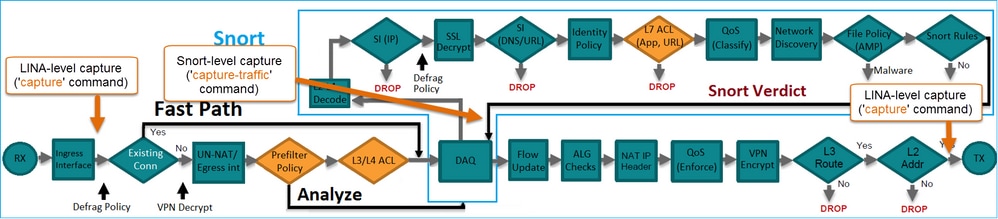

Processamento de pacote FTD

O processamento de pacotes FTD é visualizado da seguinte maneira:

- Um pacote entra na interface de entrada e é tratado pelo mecanismo LINA.

- Se a política exigir que o pacote seja inspecionado pelo mecanismo Snort.

- O mecanismo Snort retorna um veredito para o pacote.

- O mecanismo LINA descarta ou encaminha o pacote de acordo com a conclusão do Snort.

Com base na arquitetura, as capturas de FTD podem ser feitas nestes locais:

Configurar

Diagrama de Rede

Trabalhar com capturas do Snort Engine

Pré-requisitos

Há uma Política de Controle de Acesso (ACP) aplicada no FTD que permite a passagem do tráfego do Internet Control Message Protocol (ICMP). A política também tem uma Política de intrusão aplicada:

Requisitos

- Habilite a captura no modo FTD CLISH sem um filtro.

- Faça ping através do FTD e verifique a saída capturada.

Solução

Etapa 1. Inicie sessão no console FTD ou no SSH na interface br1 e ative a captura no modo FTD CLISH sem um filtro.

> capture-traffic Please choose domain to capture traffic from: 0 - br1 1 - Router Selection? 1 Please specify tcpdump options desired. (or enter '?' for a list of supported options) Options:

No FTD 6.0.x, o comando é:

> system support capture-traffic

Etapa 2. Faça ping pelo FTD e verifique a saída capturada.

> capture-traffic Please choose domain to capture traffic from: 0 - br1 1 - Router Selection? 1 Please specify tcpdump options desired. (or enter '?' for a list of supported options) Options: 12:52:34.749945 IP olab-vl603-gw.cisco.com > olab-vl647-gw.cisco.com: ICMP echo request, id 0, seq 1, length 80 12:52:34.749945 IP olab-vl647-gw.cisco.com > olab-vl603-gw.cisco.com: ICMP echo reply, id 0, seq 1, length 80 12:52:34.759955 IP olab-vl603-gw.cisco.com > olab-vl647-gw.cisco.com: ICMP echo request, id 0, seq 2, length 80 12:52:34.759955 IP olab-vl647-gw.cisco.com > olab-vl603-gw.cisco.com: ICMP echo reply, id 0, seq 2, length 80 12:52:34.759955 IP olab-vl603-gw.cisco.com > olab-vl647-gw.cisco.com: ICMP echo request, id 0, seq 3, length 80 12:52:34.759955 IP olab-vl647-gw.cisco.com > olab-vl603-gw.cisco.com: ICMP echo reply, id 0, seq 3, length 80 12:52:34.759955 IP olab-vl603-gw.cisco.com > olab-vl647-gw.cisco.com: ICMP echo request, id 0, seq 4, length 80 12:52:34.759955 IP olab-vl647-gw.cisco.com > olab-vl603-gw.cisco.com: ICMP echo reply, id 0, seq 4, length 80 ^C <- to exit press CTRL + C

Trabalhar com capturas do Snort Engine

Requisitos

- Ative a captura no modo FTD CLISH com o uso de um filtro para IP 192.168.101.1.

- Faça ping através do FTD e verifique a saída capturada.

Solução

Etapa 1. Ative a captura no modo FTD CLISH com o uso de um filtro para IP 192.168.101.1.

> capture-traffic Please choose domain to capture traffic from: 0 - br1 1 - Router Selection? 1 Please specify tcpdump options desired. (or enter '?' for a list of supported options) Options: host 192.168.101.1

Etapa 2. Faça ping através do FTD e verifique a saída capturada:

13:28:36.079982 IP olab-vl647-gw.cisco.com > olab-vl603-gw.cisco.com: ICMP echo reply, id 3, seq 0, length 80 13:28:36.079982 IP olab-vl647-gw.cisco.com > olab-vl603-gw.cisco.com: ICMP echo reply, id 3, seq 1, length 80 13:28:36.079982 IP olab-vl647-gw.cisco.com > olab-vl603-gw.cisco.com: ICMP echo reply, id 3, seq 2, length 80 13:28:36.079982 IP olab-vl647-gw.cisco.com > olab-vl603-gw.cisco.com: ICMP echo reply, id 3, seq 3, length 80 13:28:36.079982 IP olab-vl647-gw.cisco.com > olab-vl603-gw.cisco.com: ICMP echo reply, id 3, seq 4, length 80

Você pode usar a opção -n para ver os hosts e os números de porta em formato numérico. Por exemplo, a captura anterior é mostrada como:

> capture-traffic Please choose domain to capture traffic from: 0 - br1 1 - Router Selection? 1 Please specify tcpdump options desired. (or enter '?' for a list of supported options) Options: -n host 192.168.101.1 13:29:59.599959 IP 192.168.101.1 > 192.168.103.1: ICMP echo reply, id 5, seq 0, length 80 13:29:59.599959 IP 192.168.101.1 > 192.168.103.1: ICMP echo reply, id 5, seq 1, length 80 13:29:59.599959 IP 192.168.101.1 > 192.168.103.1: ICMP echo reply, id 5, seq 2, length 80 13:29:59.599959 IP 192.168.101.1 > 192.168.103.1: ICMP echo reply, id 5, seq 3, length 80 13:29:59.599959 IP 192.168.101.1 > 192.168.103.1: ICMP echo reply, id 5, seq 4, length 80

Exemplos De Filtro Tcpdump

Exemplo 1:

Para capturar Src IP ou Dst IP = 192.168.101.1 e Src port ou Dst port = TCP/UDP 23, digite este comando:

Options: -n host 192.168.101.1 and port 23

Exemplo 2:

Para capturar Src IP = 192.168.101.1 e Src port = TCP/UDP 23, digite este comando:

Options: -n src 192.168.101.1 and src port 23

Exemplo 3:

Para capturar Src IP = 192.168.101.1 e Src port = TCP 23, digite este comando:

Options: -n src 192.168.101.1 and tcp and src port 23

Exemplo 4:

Para capturar Src IP = 192.168.101.1 e ver o endereço MAC dos pacotes, adicione a opção 'e' e digite este comando:

Options: -ne src 192.168.101.1 17:57:48.709954 6c:41:6a:a1:2b:f6 > a8:9d:21:93:22:90, ethertype IPv4 (0x0800), length 58: 192.168.101.1.23 > 192.168.103.1.25420:

Flags [S.], seq 3694888749, ack 1562083610, win 8192, options [mss 1380], length 0

Exemplo 5:

Para sair depois de capturar 10 pacotes, insira este comando:

Options: -n -c 10 src 192.168.101.1 18:03:12.749945 IP 192.168.101.1.23 > 192.168.103.1.27287: Flags [.], ack 3758037348, win 32768, length 0 18:03:12.749945 IP 192.168.101.1.23 > 192.168.103.1.27287: Flags [P.], ack 1, win 32768, length 2 18:03:12.949932 IP 192.168.101.1.23 > 192.168.103.1.27287: Flags [P.], ack 1, win 32768, length 10 18:03:13.249971 IP 192.168.101.1.23 > 192.168.103.1.27287: Flags [.], ack 3, win 32768, length 0 18:03:13.249971 IP 192.168.101.1.23 > 192.168.103.1.27287: Flags [P.], ack 3, win 32768, length 2 18:03:13.279969 IP 192.168.101.1.23 > 192.168.103.1.27287: Flags [.], ack 5, win 32768, length 0 18:03:13.279969 IP 192.168.101.1.23 > 192.168.103.1.27287: Flags [P.], ack 5, win 32768, length 10 18:03:13.309966 IP 192.168.101.1.23 > 192.168.103.1.27287: Flags [.], ack 7, win 32768, length 0 18:03:13.309966 IP 192.168.101.1.23 > 192.168.103.1.27287: Flags [P.], ack 7, win 32768, length 12 18:03:13.349972 IP 192.168.101.1.23 > 192.168.103.1.27287: Flags [.], ack 9, win 32768, length 0

Exemplo 6:

Para gravar uma captura em um arquivo com o nome capture.pcap e copiá-la via FTP para um servidor remoto, insira este comando:

Options: -w capture.pcap host 192.168.101.1 CTRL + C <- to stop the capture > file copy 10.229.22.136 ftp / capture.pcap Enter password for ftp@10.229.22.136: Copying capture.pcap Copy successful. >

Trabalhar com capturas de mecanismo FTD LINA

Requisitos

1. Ative duas capturas no FTD com o uso destes filtros:

| IP origem |

192.168.103.1 |

| IP de Destino |

192.168.101.1 |

| Protocolo |

ICMP |

| Interface |

INTERNA |

| IP origem |

192.168.103.1 |

| IP de Destino |

192.168.101.1 |

| Protocolo |

ICMP |

| Interface |

EXTERNA |

2. Faça ping do Host-A (192.168.103.1) para o Host-B (192.168.101.1) e verifique as capturas.

Solução

Etapa 1. Ative as capturas:

> capture CAPI interface INSIDE match icmp host 192.168.103.1 host 192.168.101.1 > capture CAPO interface OUTSIDE match icmp host 192.168.101.1 host 192.168.103.1

Etapa 2. Verifique as capturas na CLI.

Ping do Host-A para o Host-B:

> show capture capture CAPI type raw-data interface INSIDE [Capturing - 752 bytes] match icmp host 192.168.103.1 host 192.168.101.1 capture CAPO type raw-data interface OUTSIDE [Capturing - 720 bytes] match icmp host 192.168.101.1 host 192.168.103.1

As duas capturas têm tamanhos diferentes devido ao cabeçalho Dot1Q na interface INSIDE, como mostrado neste exemplo de saída:

> show capture CAPI 8 packets captured 1: 17:24:09.122338 802.1Q vlan#1577 P0 192.168.103.1 > 192.168.101.1: icmp: echo request 2: 17:24:09.123071 802.1Q vlan#1577 P0 192.168.101.1 > 192.168.103.1: icmp: echo reply 3: 17:24:10.121392 802.1Q vlan#1577 P0 192.168.103.1 > 192.168.101.1: icmp: echo request 4: 17:24:10.122018 802.1Q vlan#1577 P0 192.168.101.1 > 192.168.103.1: icmp: echo reply 5: 17:24:11.119714 802.1Q vlan#1577 P0 192.168.103.1 > 192.168.101.1: icmp: echo request 6: 17:24:11.120324 802.1Q vlan#1577 P0 192.168.101.1 > 192.168.103.1: icmp: echo reply 7: 17:24:12.133660 802.1Q vlan#1577 P0 192.168.103.1 > 192.168.101.1: icmp: echo request 8: 17:24:12.134239 802.1Q vlan#1577 P0 192.168.101.1 > 192.168.103.1: icmp: echo reply 8 packets shown

> show capture CAPO 8 packets captured 1: 17:24:09.122765 192.168.103.1 > 192.168.101.1: icmp: echo request 2: 17:24:09.122994 192.168.101.1 > 192.168.103.1: icmp: echo reply 3: 17:24:10.121728 192.168.103.1 > 192.168.101.1: icmp: echo request 4: 17:24:10.121957 192.168.101.1 > 192.168.103.1: icmp: echo reply 5: 17:24:11.120034 192.168.103.1 > 192.168.101.1: icmp: echo request 6: 17:24:11.120263 192.168.101.1 > 192.168.103.1: icmp: echo reply 7: 17:24:12.133980 192.168.103.1 > 192.168.101.1: icmp: echo request 8: 17:24:12.134194 192.168.101.1 > 192.168.103.1: icmp: echo reply 8 packets shown

Trabalhar com capturas do mecanismo LINA FTD - Exportar uma captura via HTTP

Requisitos

Exporte as capturas feitas no cenário anterior com um navegador.

Solução

Para exportar as capturas com um navegador, você precisa:

- Ative o servidor HTTPS.

- Permitir acesso HTTPS.

Por padrão, o servidor HTTPS está desabilitado e nenhum acesso é permitido:

> show running-config http

>

Etapa 1. Navegue até Devices > Platform Settings, clique em New Policy e escolha Threat Defense Settings:

Especifique o Nome da política e o Destino do dispositivo:

Etapa 2. Habilite o servidor HTTPS e adicione a rede que você deseja que tenha permissão para acessar o dispositivo FTD por HTTPS:

Salvar e implantar.

No momento da implantação da política, você pode habilitar debug http para ver o início do serviço HTTP:

> debug http 255 debug http enabled at level 255. http_enable: Enabling HTTP server HTTP server starting.

O resultado no FTD CLI é:

> unebug all > show run http http server enable http 192.168.103.0 255.255.255.0 INSIDE

Abra um navegador no Host-A (192.168.103.1) e use este URL para baixar a primeira captura: https://192.168.103.62/capture/CAPI/pcap/CAPI.pcap.

Referência:

| IP da interface de dados FTD em que o servidor HTTP está habilitado |

|

| O nome da captura FTD |

|

| O nome do arquivo baixado |

Para a segunda captura, use https://192.168.103.62/capture/CAPO/pcap/CAPO.pcap.

Trabalhar com capturas de mecanismo FTD LINA - Exportar uma captura via FTP/TFTP/SCP

Requisitos

Exporte as capturas feitas nos cenários anteriores com os protocolos Cisco IOS®.

Solução

Exportar uma captura para um servidor FTP:

firepower# copy /pcap capture:CAPI ftp://ftp_username:ftp_password@192.168.78.73/CAPI.pcap Source capture name [CAPI]? Address or name of remote host [192.168.78.73]? Destination username [ftp_username]? Destination password [ftp_password]? Destination filename [CAPI.pcap]? !!!!!! 114 packets copied in 0.170 secs

firepower#

Exportar uma captura para um servidor TFTP:

firepower# copy /pcap capture:CAPI tftp://192.168.78.73 Source capture name [CAPI]? Address or name of remote host [192.168.78.73]? Destination filename [CAPI]? !!!!!!!!!!!!!!!! 346 packets copied in 0.90 secs

firepower#

Exportar uma captura para um servidor SCP:

firepower# copy /pcap capture:CAPI scp://scp_username:scp_password@192.168.78.55 Source capture name [CAPI]? Address or name of remote host [192.168.78.55]? Destination username [scp_username]? Destination filename [CAPI]? The authenticity of host '192.168.78.55 (192.168.78.55)' can't be established. RSA key fingerprint is <cb:ca:9f:e9:3c:ef:e2:4f:20:f5:60:21:81:0a:85:f9:02:0d:0e:98:d0:9b:6c:dc:f9:af:49:9e:39:36:96:33>(SHA256). Are you sure you want to continue connecting (yes/no)? yes Warning: Permanently added '192.168.78.55' (SHA256) to the list of known hosts. !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! 454 packets copied in 3.950 secs (151 packets/sec)

firepower#

Descarregar capturas do FTD. Atualmente, quando você precisa descarregar capturas do FTD, o método mais fácil é executar estas etapas:

1. De Lina - copy /pcap capture:<nome_cap> disk0:

2. Da raiz de FPR - mv /ngfw/mnt/disk0/<cap_name> /ngfw/var/common/

3. Na interface do usuário do FMC - System > Health > Monitor > Device > Advanced Troubleshooting, insira <cap_name> no campo e faça o download.

Trabalhar com capturas de mecanismo FTD LINA - Rastrear um pacote de tráfego real

Requisitos

Habilitar uma captura no FTD com estes filtros:

| IP origem |

192.168.103.1 |

| IP de Destino |

192.168.101.1 |

| Protocolo |

ICMP |

| Interface |

INTERNA |

| Rastreamento de pacotes |

sim |

| Número de pacotes de rastreamento |

100 |

Faça ping do Host-A (192.168.103.1) para o Host-B (192.168.101.1) e verifique as capturas.

Solução

Rastrear um pacote real é muito útil para solucionar problemas de conectividade. Ele permite que você veja todas as verificações internas pelas quais um pacote passa. Adicione as palavras-chave trace detail e especifique o número de pacotes que você deseja rastrear. Por padrão, o FTD rastreia os primeiros 50 pacotes de entrada.

Nesse caso, habilite a captura com detalhes de rastreamento para os primeiros 100 pacotes que o FTD recebe na interface INSIDE:

> capture CAPI2 interface INSIDE trace detail trace-count 100 match icmp host 192.168.103.1 host 192.168.101.1

Faça um ping do Host-A para o Host-B e verifique o resultado:

Os pacotes capturados são:

> show capture CAPI28 packets captured 1: 18:08:04.232989 802.1Q vlan#1577 P0 192.168.103.1 > 192.168.101.1: icmp: echo request 2: 18:08:04.234622 802.1Q vlan#1577 P0 192.168.101.1 > 192.168.103.1: icmp: echo reply 3: 18:08:05.223941 802.1Q vlan#1577 P0 192.168.103.1 > 192.168.101.1: icmp: echo request 4: 18:08:05.224872 802.1Q vlan#1577 P0 192.168.101.1 > 192.168.103.1: icmp: echo reply 5: 18:08:06.222309 802.1Q vlan#1577 P0 192.168.103.1 > 192.168.101.1: icmp: echo request 6: 18:08:06.223148 802.1Q vlan#1577 P0 192.168.101.1 > 192.168.103.1: icmp: echo reply 7: 18:08:07.220752 802.1Q vlan#1577 P0 192.168.103.1 > 192.168.101.1: icmp: echo request 8: 18:08:07.221561 802.1Q vlan#1577 P0 192.168.101.1 > 192.168.103.1: icmp: echo reply 8 packets shown

Esta saída mostra um rastreamento do primeiro pacote. As partes que são de interesse:

- A fase 12 é onde o 'fluxo de encaminhamento' é visto. Esse é o Dispatch Array do mecanismo LINA (efetivamente a ordem interna de operações).

- A Fase 13 é onde o FTD envia o pacote para a instância do Snort.

- A Fase 14 é onde o Veredito de Snort é visto.

> show capture CAPI2 packet-number 1 trace detail

8 packets captured

1: 18:08:04.232989 000c.2998.3fec a89d.2193.2293 0x8100 Length: 78

802.1Q vlan#1577 P0 192.168.103.1 > 192.168.101.1: icmp: echo request (ttl 128, id 3346)

Phase: 1

Type: CAPTURE

... output omitted ...

Phase: 12

Type: FLOW-CREATION

Subtype:

Result: ALLOW

Config:

Additional Information:

New flow created with id 195, packet dispatched to next module

Module information for forward flow ...

snp_fp_inspect_ip_options

snp_fp_snort

snp_fp_inspect_icmp

snp_fp_adjacency

snp_fp_fragment

snp_ifc_stat

Module information for reverse flow ...

snp_fp_inspect_ip_options

snp_fp_inspect_icmp

snp_fp_snort

snp_fp_adjacency

snp_fp_fragment

snp_ifc_stat

Phase: 13

Type: EXTERNAL-INSPECT

Subtype:

Result: ALLOW

Config:

Additional Information:

Application: 'SNORT Inspect'

Phase: 14

Type: SNORT

Subtype:

Result: ALLOW

Config:

Additional Information:

Snort Verdict: (pass-packet) allow this packet

... output omitted ...

Result:

input-interface: OUTSIDE

input-status: up

input-line-status: up

output-interface: OUTSIDE

output-status: up

output-line-status: up

Action: allow

1 packet shown

>

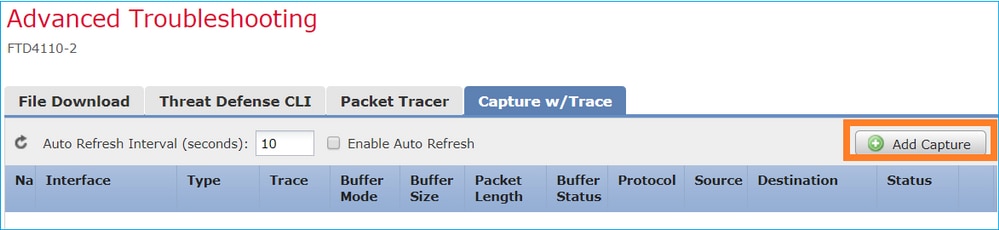

Ferramenta de Captura em Versões de Software FMC Pós-6.2

Na versão 6.2.x do FMC, um novo assistente de captura de pacotes foi apresentado. Navegue até Devices > Device Management e clique no ícone Troubleshoot. Em seguida, escolha Advanced Troubleshooting e, finalmente, Capture w/Trace.

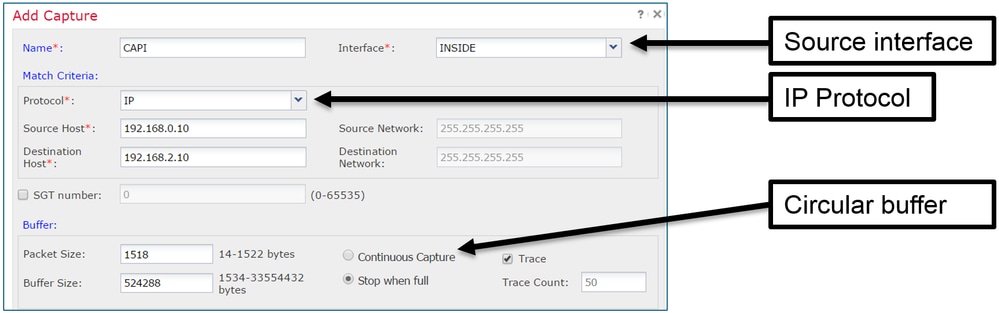

Escolha Add Capture para criar uma captura FTD:

As limitações atuais da interface do usuário do FMC são:

- Não é possível especificar as portas Src e Dst

- Somente os protocolos IP básicos podem ser combinados

- Não é possível ativar a captura para quedas ASP do mecanismo LINA

Solução alternativa - Usar a CLI do FTD

Assim que você aplicar uma captura da interface do usuário do FMC, a captura será executada:

A captura no FTD CLI:

> show capture capture CAPI%intf=INSIDE% type raw-data trace interface INSIDE [Capturing - 0 bytes] match ip host 192.168.0.10 host 192.168.2.10 >

Rastrear um pacote real no FMC pós-6.2

No FMC 6.2.x, o assistente Capture w/Trace permite capturar e rastrear pacotes reais no FTD:

Você pode verificar o pacote rastreado na interface do usuário do FMC:

Utilitário Packet Tracer de FTD

Requisitos

Use o utilitário Packet Tracer para esse fluxo e verifique como o pacote é tratado internamente:

| Interface de entrada |

INTERNA |

| Protocolo |

ICMP echo request (solicitação de eco ICMP) |

| IP origem |

192.168.103.1 |

| IP de Destino |

192.168.101.1 |

Solução

O Packet Tracer gera um pacote virtual. Como mostrado neste exemplo, o pacote está sujeito à inspeção Snort. Uma captura feita ao mesmo tempo no nível Snort (capture-traffic) mostra a solicitação de eco ICMP:

> packet-tracer input INSIDE icmp 192.168.103.1 8 0 192.168.101.1 Phase: 1 Type: CAPTURE Subtype: Result: ALLOW Config: Additional Information: MAC Access list Phase: 2 Type: ACCESS-LIST Subtype: Result: ALLOW Config: Implicit Rule Additional Information: MAC Access list Phase: 3 Type: ROUTE-LOOKUP Subtype: Resolve Egress Interface Result: ALLOW Config: Additional Information: found next-hop 192.168.101.1 using egress ifc OUTSIDE Phase: 4 Type: ACCESS-LIST Subtype: log Result: ALLOW Config: access-group CSM_FW_ACL_ global access-list CSM_FW_ACL_ advanced permit ip 192.168.103.0 255.255.255.0 192.168.101.0 255.255.255.0 rule-id 268436482 event-log both access-list CSM_FW_ACL_ remark rule-id 268436482: ACCESS POLICY: FTD5515 - Mandatory/1 access-list CSM_FW_ACL_ remark rule-id 268436482: L4 RULE: Allow ICMP Additional Information: This packet is sent to snort for additional processing where a verdict is reached ... output omitted ... Phase: 12 Type: FLOW-CREATION Subtype: Result: ALLOW Config: Additional Information: New flow created with id 203, packet dispatched to next module

Phase: 13

Type: SNORT

Subtype:

Result: ALLOW

Config:

Additional Information:

Snort Trace:

Packet: ICMP

AppID: service ICMP (3501), application unknown (0)

Firewall: allow rule, id 268440225, allow

NAP id 2, IPS id 0, Verdict PASS

Snort Verdict: (pass-packet) allow this packet

Result: input-interface: INSIDE input-status: up input-line-status: up output-interface: OUTSIDE output-status: up output-line-status: up Action: allow >

A captura no nível de Snort no momento do teste do packet-tracer mostra o pacote virtual:

> capture-traffic Please choose domain to capture traffic from: 0 - management0 1 - Router Selection? 1 Please specify tcpdump options desired. (or enter '?' for a list of supported options) Options: -n 13:27:11.939755 IP 192.168.103.1 > 192.168.101.1: ICMP echo request, id 0, seq 0, length 8

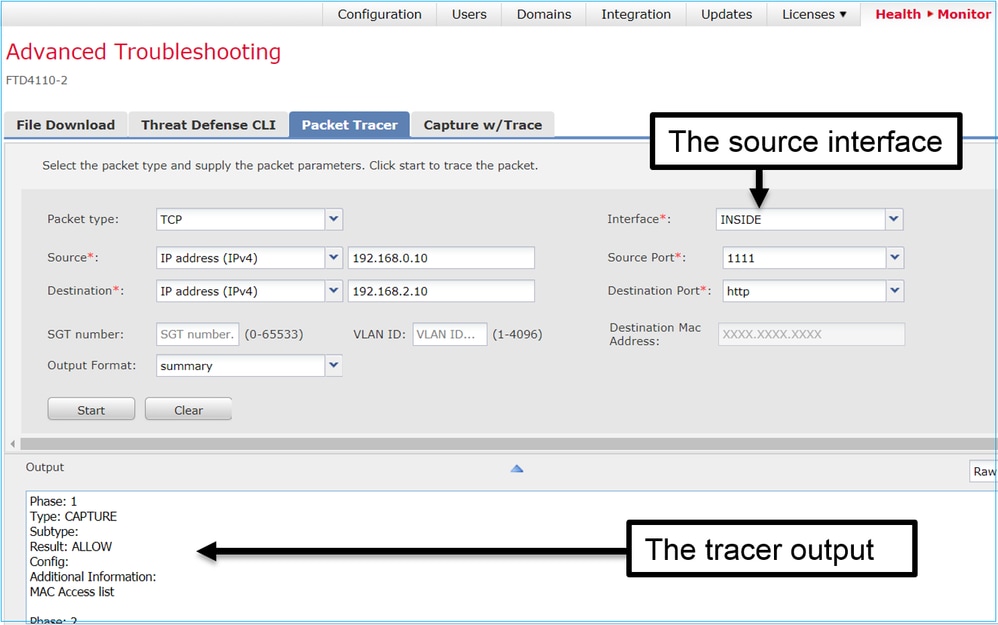

Ferramenta de interface de usuário do Packet Tracer nas versões de software do FMC pós-6.2

Na versão 6.2.x do FMC, a ferramenta de interface do usuário do Packet Tracer foi apresentada. A ferramenta é acessível da mesma forma que a ferramenta de captura e permite que você execute o Packet Tracer no FTD a partir da interface do usuário do FMC:

Informações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

3.0 |

06-Dec-2024 |

Formatação fixa, SEO, branding, espaçamento, texto alternativo. |

1.0 |

21-Nov-2017 |

Versão inicial |

Colaborado por engenheiros da Cisco

- Mikis ZafeiroudisEngenheiro do Cisco TAC

- Dinkar SharmaEngenheiro do Cisco TAC

- Olga YakovenkoEngenheiro do Cisco TAC

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback