Fase 5 da solução de problemas de caminho de dados do Firepower: Política SSL

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introduction

Este artigo faz parte de uma série de artigos que explicam como solucionar problemas sistematicamente no caminho de dados em sistemas Firepower para determinar se os componentes do Firepower podem estar afetando o tráfego. Consulte o artigo Visão geral para obter informações sobre a arquitetura das plataformas Firepower e links para outros artigos de solução de problemas de caminho de dados.

Este artigo abrange o quinto estágio da solução de problemas de caminho de dados do Firepower, o recurso de política SSL (Secure Sockets Layer).

Prerequisites

- As informações neste artigo se aplicam a qualquer plataforma Firepower

- Descriptografia SSL para o Adaptive Security Appliance (ASA) com FirePOWER Services (módulo SFR) disponível somente em 6.0+

- O recurso Modificação de Hello do cliente está disponível somente em 6.1+

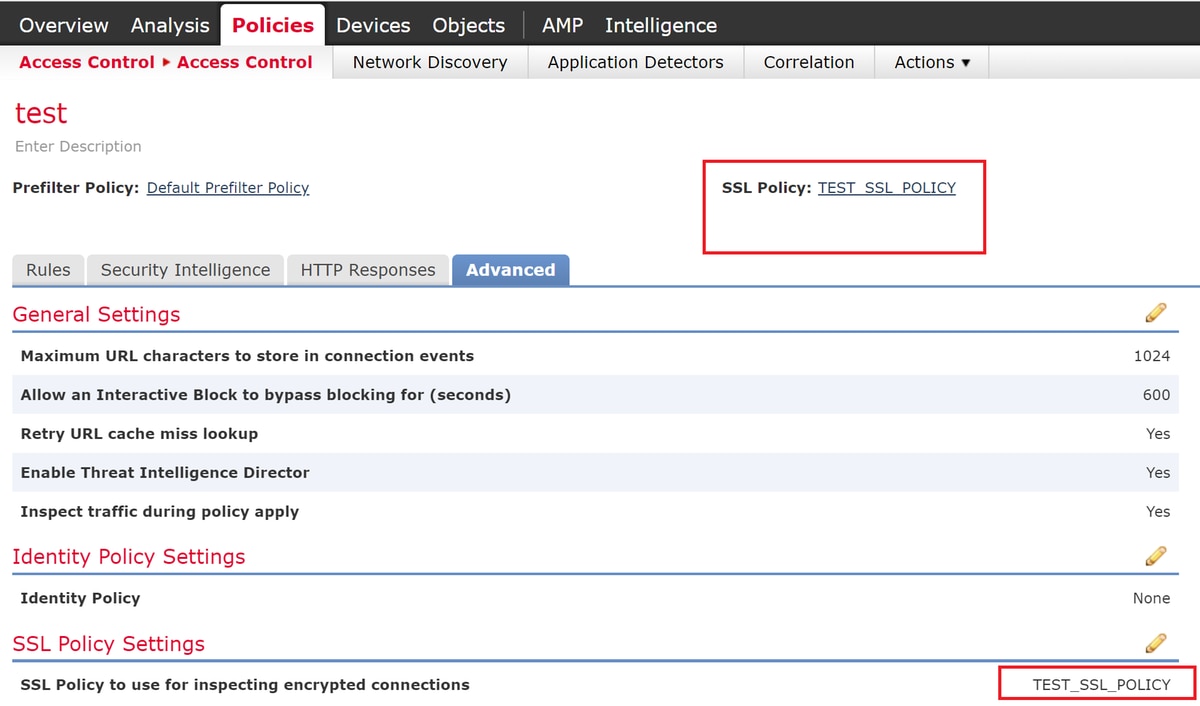

- Confirme se a política SSL está sendo usada na política de controle de acesso

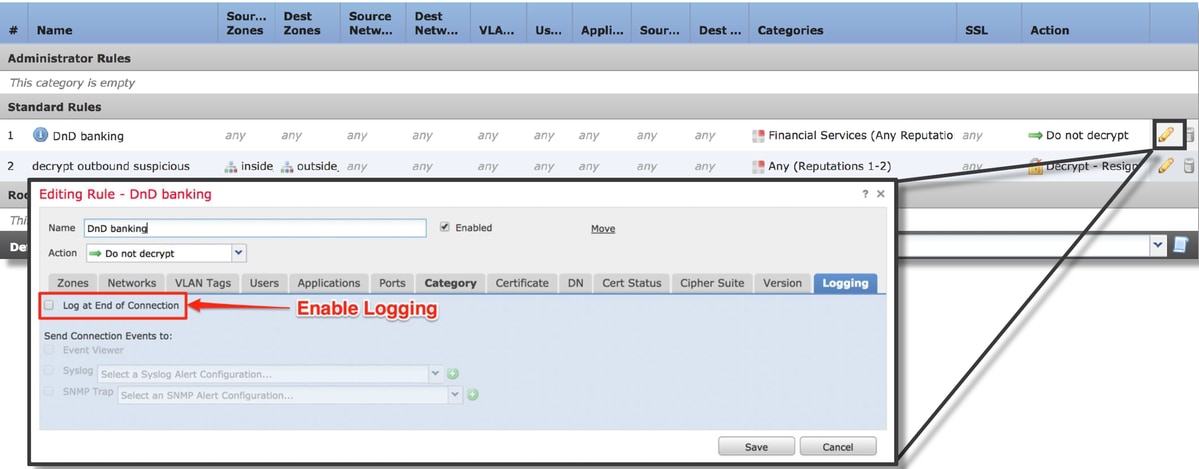

- Verifique se o registro está ativado para todas as regras, incluindo a 'Ação padrão'

- Verifique a guia Ações não descriptografáveis para ver se há alguma opção definida para bloquear o tráfego

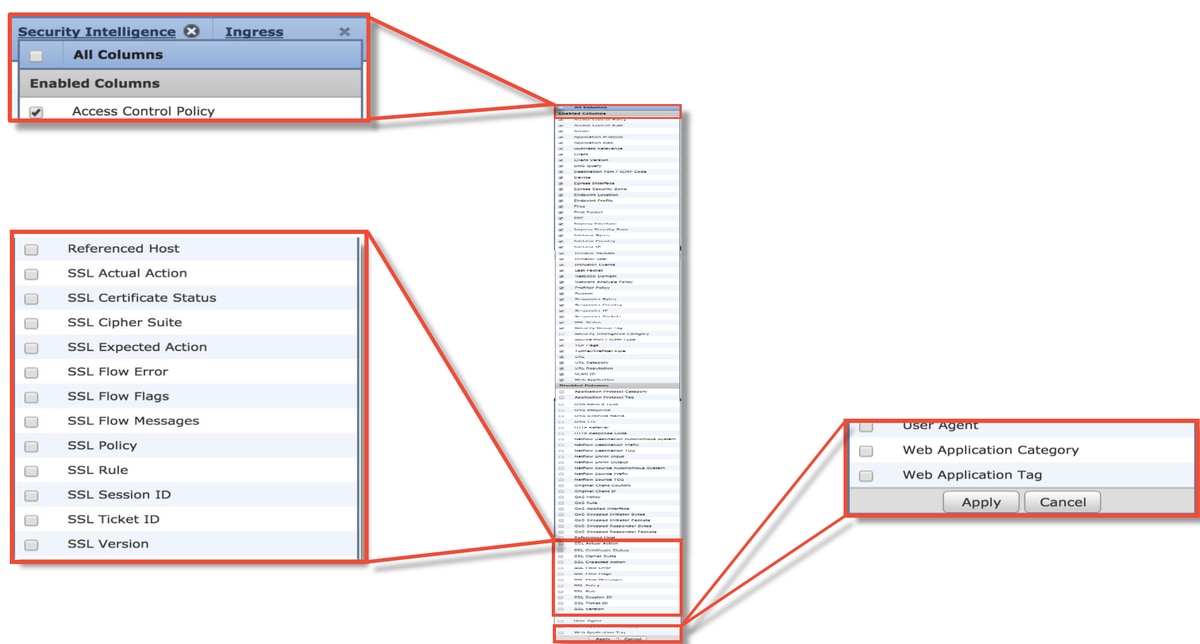

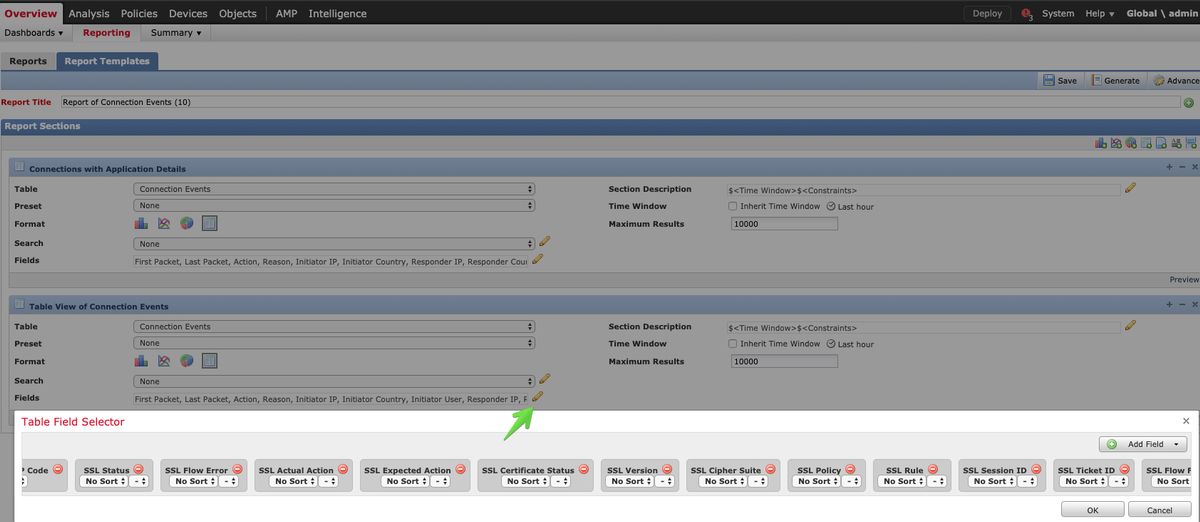

- Nos eventos do Connection, quando você estiver na exibição de tabela de eventos de conexão, ative todos os campos com 'SSL' no nome

- A maioria é desativada por padrão e precisa ser ativada no visualizador de Eventos de Conexão

Troubleshooting da Fase de Política SSL

As etapas específicas podem ser seguidas para ajudar a entender por que a política SSL pode estar descartando o tráfego que se espera que seja permitido.

Verificar campos SSL nos eventos de conexão

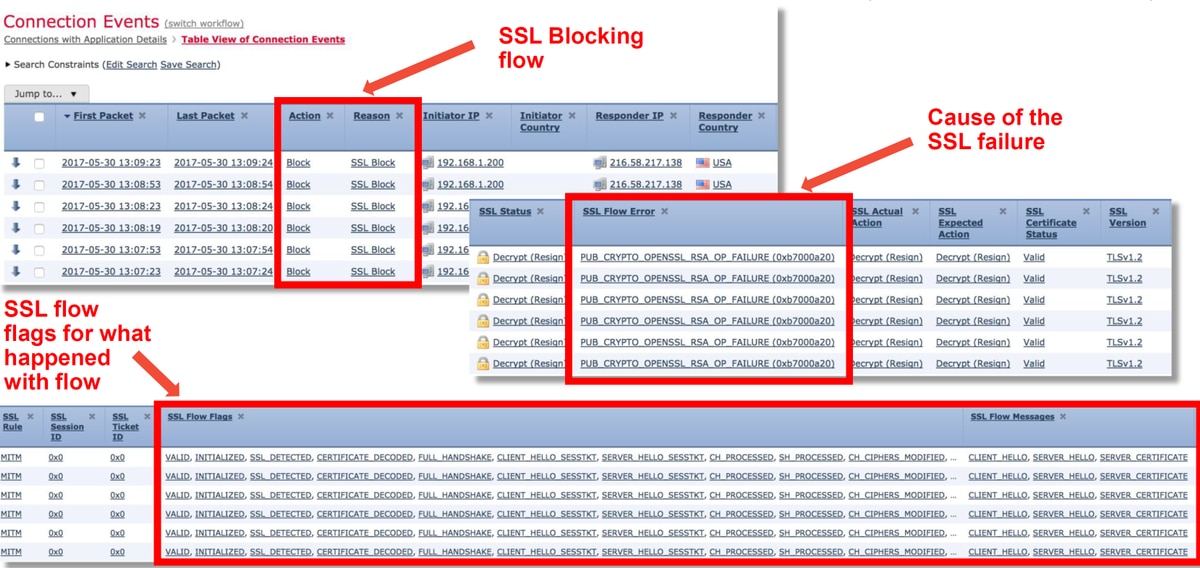

Se houver suspeita de que a Política SSL está causando problemas de tráfego, o primeiro lugar a verificar é a seção Eventos de Conexão (em Análise > Conexões > Eventos) depois de habilitar todos os campos SSL, conforme descrito acima.

Se a política SSL estiver bloqueando o tráfego, o campo Razão exibirá "SSL Block". A coluna Erro de fluxo SSL tem informações úteis sobre o motivo do bloqueio. Os outros campos SSL têm informações sobre os dados SSL detectados pelo Firepower no fluxo.

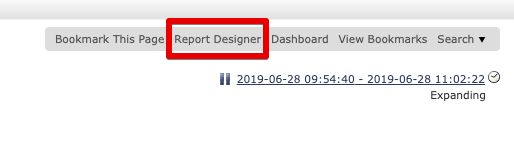

Esses dados podem ser fornecidos ao Cisco Technical Assistance Center (TAC) ao abrir um caso para a política SSL. Para exportar essas informações com facilidade, o botão Report Designer no canto superior direito pode ser usado.

Se esse botão for clicado na seção Eventos de conexão, os filtros e as opções de janela de tempo serão copiados automaticamente para o modelo de relatório.

Verifique se todos os campos SSL mencionados foram adicionados à seção 'Campo'.

Clique em Gerar para criar um relatório nos formatos PDF ou CSV.

Depurar a política SSL

Se os eventos de conexão não contiverem informações suficientes sobre o fluxo, a depuração SSL poderá ser executada na CLI (Command Line Interface, interface de linha de comando) do Firepower.

Note: Todo o conteúdo de depuração abaixo é baseado na descriptografia SSL que acontece no software na arquitetura x86. Este conteúdo não inclui depurações de recursos de descarga de hardware SSL adicionados na versão 6.2.3 e posteriores, que são diferentes.

Note: Nas plataformas Firepower 9300 e 4100, o shell em questão pode ser acessado por meio dos seguintes comandos:

# conectar o módulo 1

Firepower-module1> connect ftd

>

Para várias instâncias, a CLI do dispositivo lógico pode ser acessada com os seguintes comandos.

# connect module 1 telnet

Firepower-module1> conectar ftd ftd1

Conectando ao console do contêiner ftd(ftd1)... digite "exit" para voltar à CLI de inicialização

>

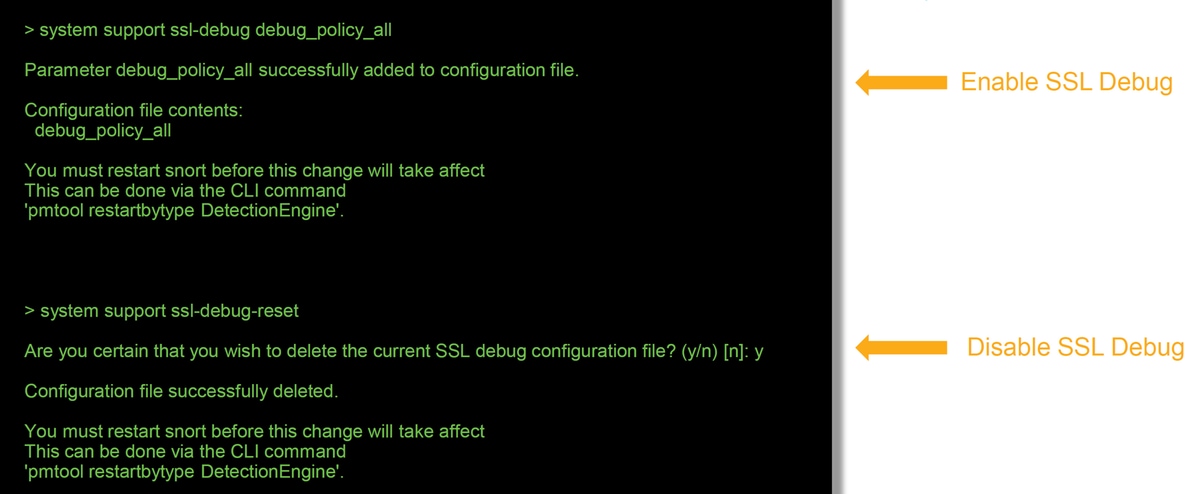

O comando system support ssl-debug debug_policy_all pode ser executado para gerar informações de depuração para cada fluxo processado pela Política SSL.

Caution: O processo de snort deve ser reiniciado antes e depois da execução da depuração SSL, o que pode fazer com que alguns pacotes sejam descartados, dependendo das políticas de snort-down e da implantação usada. O tráfego TCP será retransmitido, mas o tráfego UDP poderá ser afetado negativamente se os aplicativos que passam pelo firewall não tolerarem a perda mínima de pacotes.

aviso: Não se esqueça de desativar a depuração depois que os dados necessários forem coletados com o comando system support ssl-debug-reset.

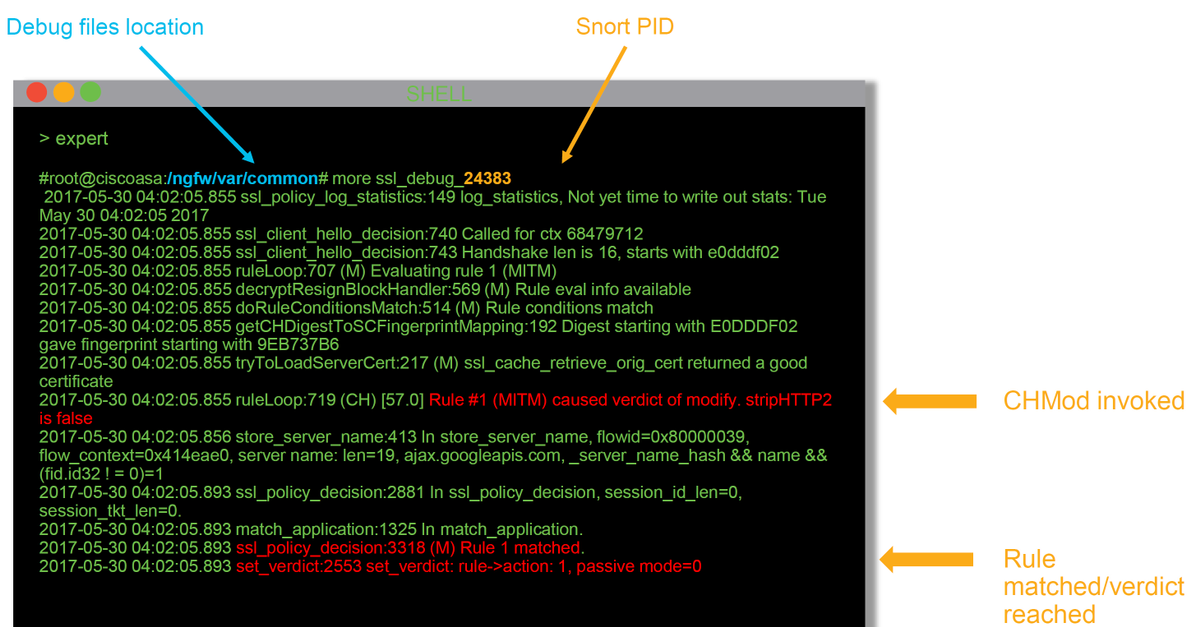

Haverá um arquivo gravado para cada processo de snort em execução no dispositivo Firepower. O local dos arquivos será:

- /var/comum para plataformas não-FTD

- /ngfw/var/common para plataformas FTD

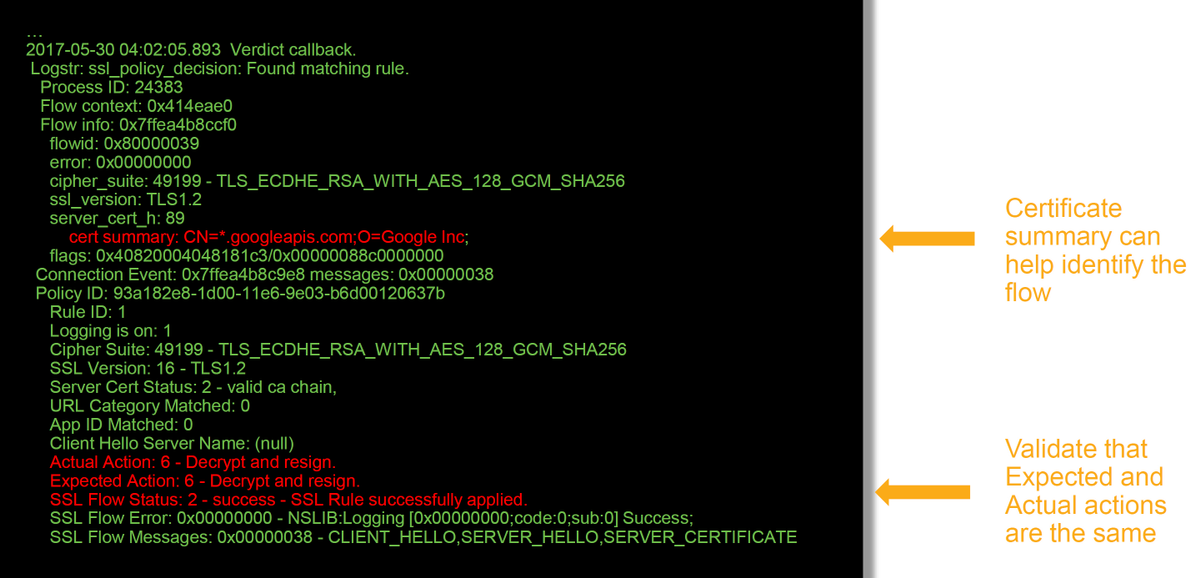

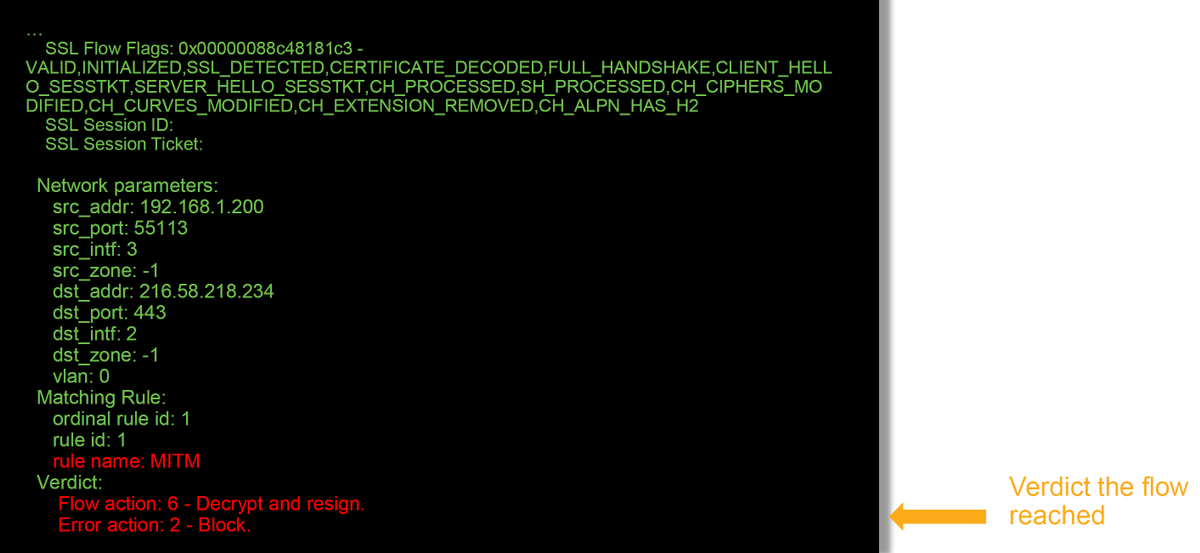

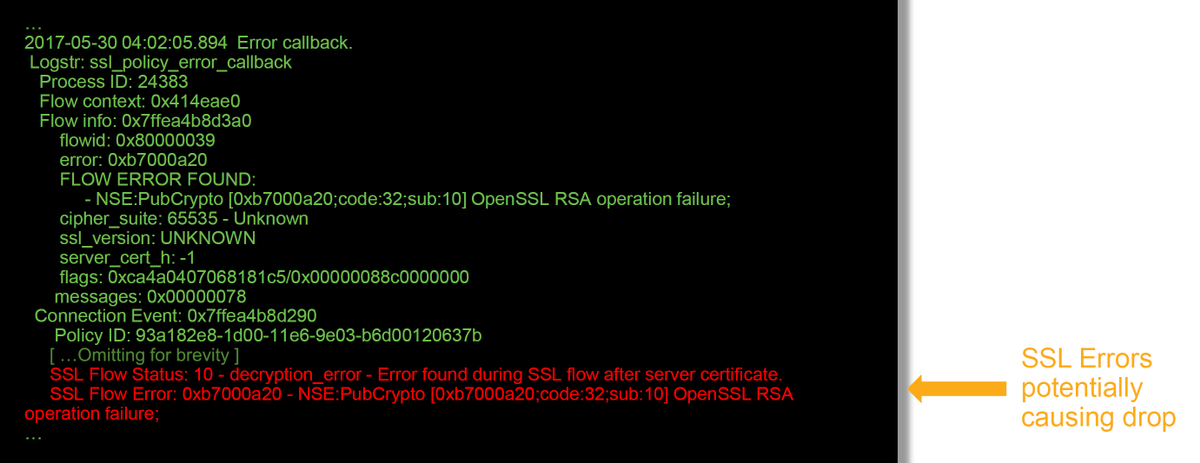

Estes são alguns dos campos úteis nos logs de depuração.

Note: Se houver um erro com a descriptografia que ocorre depois que o Firepower começa a descriptografar, o tráfego deve ser descartado, uma vez que o firewall já modificou/colocou no meio da sessão, portanto, não é possível que o cliente e o servidor retomem a comunicação, pois eles têm pilhas de TCP diferentes, bem como chaves de criptografia diferentes usadas no fluxo.

Os arquivos de depuração podem ser copiados do dispositivo Firepower do prompt > usando as instruções neste artigo.

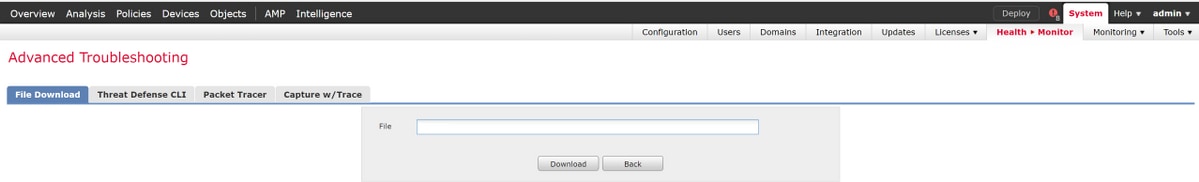

Como alternativa, há uma opção no FMC no Firepower versão 6.2.0 e posterior. Para acessar este utilitário de IU no FMC, navegue para Dispositivos > Gerenciamento de dispositivos. Em seguida, clique no botão  ao lado do dispositivo em questão, seguido por Advanced Troubleshooting > File Download. Em seguida, você pode digitar o nome de um arquivo em questão e clicar em Download.

ao lado do dispositivo em questão, seguido por Advanced Troubleshooting > File Download. Em seguida, você pode digitar o nome de um arquivo em questão e clicar em Download.

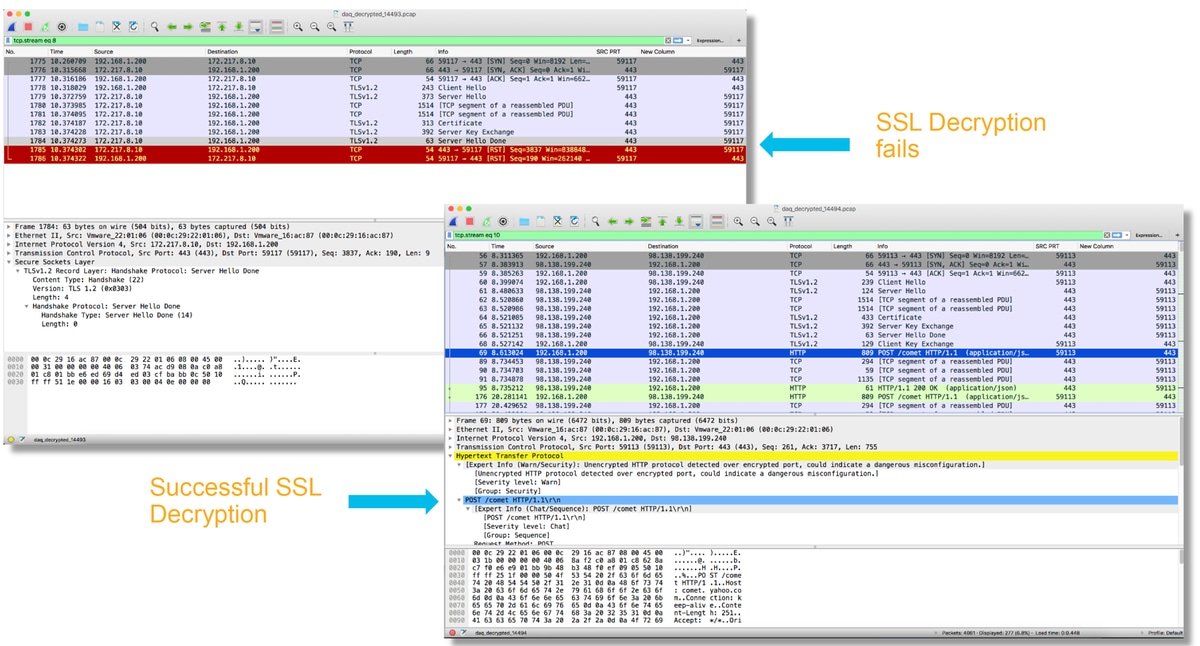

Gerar uma captura de pacote descriptografado

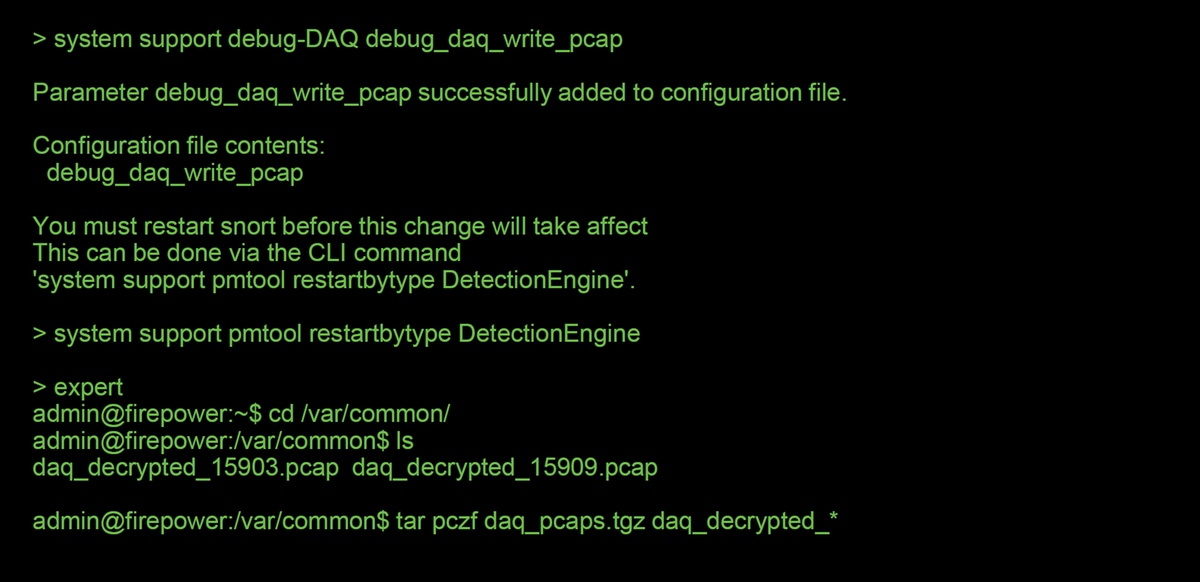

É possível coletar uma captura de pacote não criptografado para as sessões que são descriptografadas pelo Firepower. O comando é system support debug-DAQ debug_daq_write_pcap

Caution: O processo de snort deve ser reiniciado antes de gerar a captura de pacote descriptografado, o que pode fazer com que alguns pacotes sejam descartados. Os protocolos stateful, como o tráfego TCP, são retransmitidos, mas outros tráfegos, como o UDP, podem ser afetados negativamente.

Caution: Antes de enviar uma captura PCAP descriptografada para o TAC, recomenda-se filtrar e limitar o arquivo de captura aos fluxos problemáticos, para evitar revelar dados confidenciais desnecessariamente.

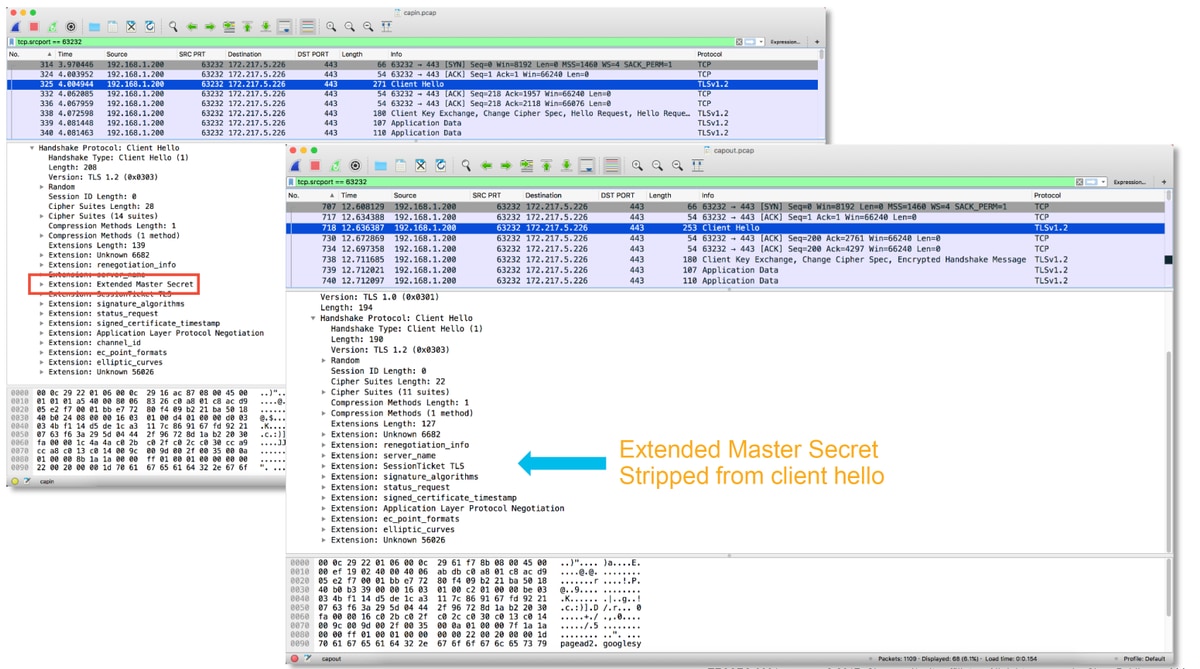

Procurar Modificações de Hello do Cliente (CHMod)

A captura de pacotes também pode ser avaliada para ver se alguma modificação de saudação do cliente está ocorrendo.

A captura de pacote à esquerda descreve a saudação do cliente original. O da direita mostra os pacotes do lado do servidor. Observe que o segredo mestre estendido foi removido por meio do recurso CHMod no Firepower.

Certifique-se de que o cliente confie na reassinatura da CA para descriptografar/reassinar

Para regras de Política SSL com uma ação de "Descriptografar - Resign", certifique-se de que os hosts do cliente confiem na Autoridade de Certificado (CA) usada como CA que está renunciando. Os usuários finais não devem ter nenhuma indicação de que estão sendo manipulados pelo firewall. Eles devem confiar na CA de assinatura. Isso é mais comumente aplicado por meio da Política de Grupo do Ative Diretory (AD), mas depende da política da empresa e da infraestrutura do AD.

Para obter mais informações, você pode rever o seguinte artigo, que descreve como criar uma política SSL.

Etapas de mitigação

Algumas etapas básicas de mitigação podem ser seguidas para:

- Reconfigure a política SSL para não descriptografar determinado tráfego

- Retirar determinados dados de um pacote hello do cliente para que a descriptografia seja bem-sucedida

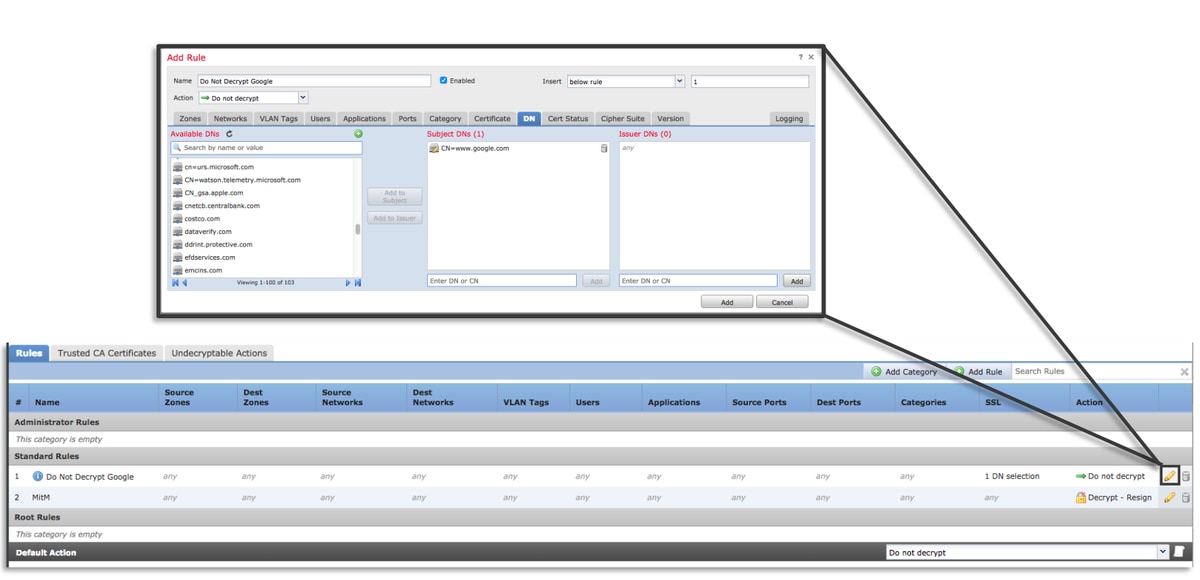

Adicionar Regras Não Descriptografar (DnD)

No cenário de exemplo a seguir, foi determinado que o tráfego para google.com está quebrando ao passar pela inspeção da política SSL. Uma regra é adicionada, com base no nome comum (CN) no certificado do servidor, para que o tráfego no google.com não seja descriptografado.

Depois de salvar e implantar a política, as etapas de solução de problemas descritas acima podem ser seguidas novamente para ver o que o Firepower está fazendo com o tráfego.

Ajuste de Modificação de Hello do Cliente

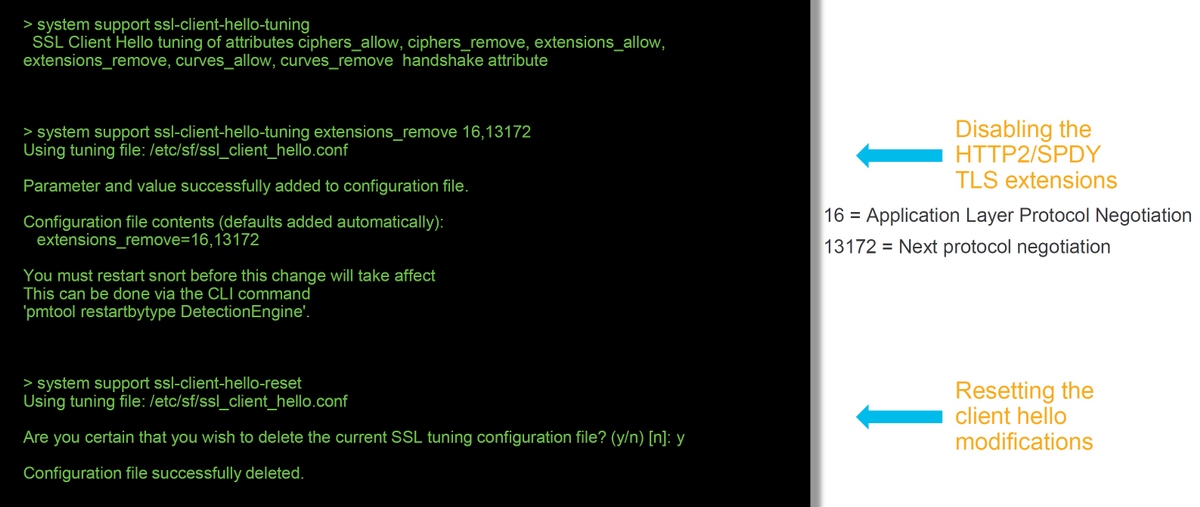

Em alguns casos, a solução de problemas pode revelar que o Firepower está enfrentando um problema com a descriptografia de determinado tráfego. O utilitário ssl-client-hello-tuning pode ser executado na CLI para fazer com que o Firepower remova determinados dados de um pacote hello do cliente.

No exemplo abaixo, uma configuração é adicionada para que certas extensões TLS sejam removidas. Os IDs numéricos são encontrados procurando informações sobre extensões e padrões TLS.

Caution: O processo de snort deve ser reiniciado antes que as alterações de hello do cliente entrem em vigor, o que pode fazer com que alguns pacotes sejam descartados. Os protocolos stateful, como o tráfego TCP, são retransmitidos, mas outros tráfegos, como o UDP, podem ser afetados negativamente.

Para reverter quaisquer alterações feitas nas configurações de modificação de saudação do cliente, o comando system support ssl-client-hello-reset pode ser implementado.

Dados a fornecer ao TAC

| Dados | Instruções |

| Solucionar problemas de arquivos do Firepower Management Center (FMC) e dos dispositivos Firepower |

http://www.cisco.com/c/en/us/support/docs/security/sourcefire-defense-center/117663-technote-SourceFire-00.html |

| Depurações SSL | Consulte este artigo para obter instruções |

| Capturas completas de pacotes de sessão (do lado do cliente, do próprio dispositivo Firepower e do lado do servidor, quando possível) | http://www.cisco.com/c/en/us/support/docs/security/sourcefire-firepower-8000-series-appliances/117778-technote-sourcefire-00.html |

| Capturas de tela ou relatórios do evento de conexão | Consulte este artigo para obter instruções |

Próxima etapa

Se for determinado que o componente de política SSL não é a causa do problema, a próxima etapa será solucionar o problema do recurso de autenticação ativa.

Clique aqui para continuar com o próximo artigo.

Colaborado por engenheiros da Cisco

- Created by John GroetzingerCisco Technical Leader

- Edited by John LongCisco QA Software Engineer

- Edited by Cesar Lopez ZamarripaCisco Technical Consulting Engineer

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback