Introdução

Este documento descreve como comparar diferentes Políticas de análise de rede (NAP) para dispositivos firepower gerenciados pelo Firepower Management Center (FMC).

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Conhecimento do Snort de código aberto

- Firepower Management Center (FMC)

- Firepower Threat Defense (FTD)

Componentes Utilizados

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando. As informações neste documento são baseadas nestas versões de software e hardware:

- Este artigo se aplica a todas as plataformas Firepower

-

O Cisco Firepower Threat Defense (FTD), que executa a versão 6.4.0 do software

-

Firepower Management Center Virtual (FMC) que executa a versão 6.4.0 do software

Informações de Apoio

O Snort usa técnicas de correspondência de padrões para localizar e evitar explorações em pacotes de rede. Para fazer isso, o mecanismo Snort precisa que os pacotes de rede sejam preparados de forma que essa comparação possa ser feita. Esse processo é feito com a ajuda do NAP e pode passar por essas três etapas:

- Decodificação

- Normalizando

- Pré-processamento

Uma política de análise de rede processa o pacote em fases: primeiro, o sistema decodifica os pacotes pelas três primeiras camadas TCP/IP e, em seguida, continua com a normalização, o pré-processamento e a detecção de anomalias de protocolo.

Os pré-processadores oferecem duas funcionalidades principais:

- Normalização de tráfego para inspeção adicional

- Identificar anomalias de protocolo

Observação: algumas regras de política de intrusão exigem determinadas opções de pré-processador para executar a detecção

Para obter informações sobre o Snort de código aberto, acesse https://www.snort.org/

Verificar Configuração de NAP

Para criar ou editar políticas NAP do firepower, navegue para FMC Policies > Access Control > Intrusion, depois clique na opção Network Analysis Policy no canto superior direito, como mostrado na imagem:

Verificando a Política de Análise de Rede padrão

Verifique a política de Análise de Rede (NAP) padrão aplicada à Política de Controle de Acesso (ACP)

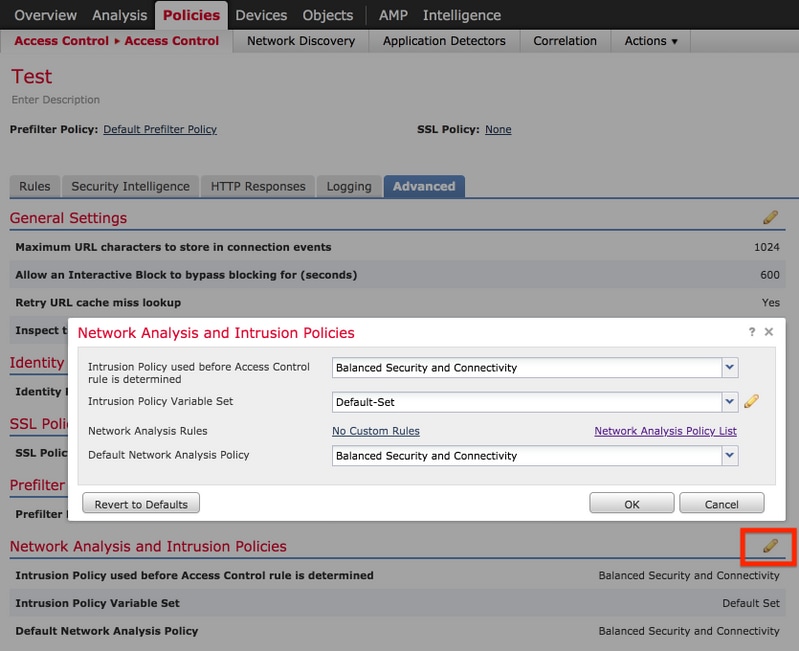

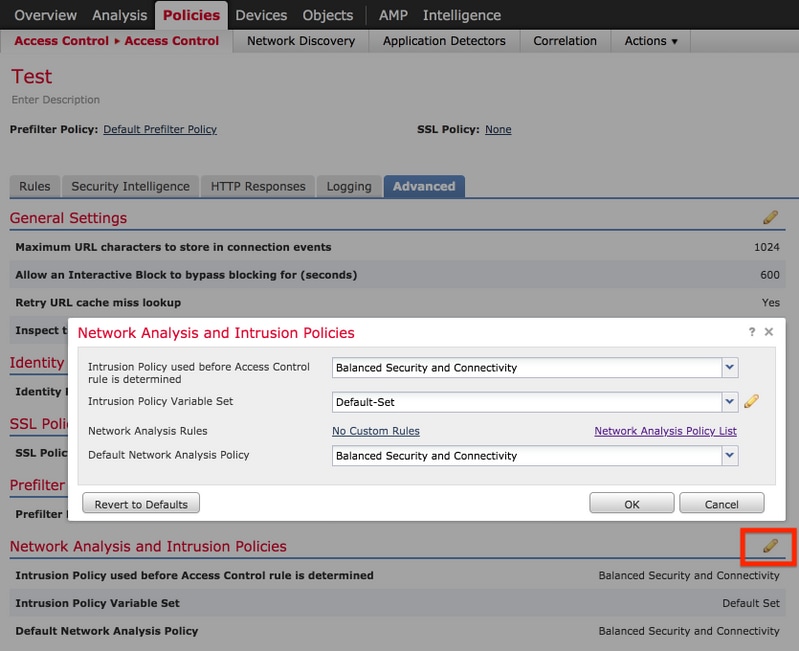

Navegue até Políticas > Controle de Acesso e edite o ACP que deseja verificar. Clique na guia Advanced e vá até a seção Network Analysis and Intrusion Policies.

A Política de Análise de Rede Padrão associada ao ACP é Segurança e Conectividade Balanceadas, como mostrado na imagem:

Observação: Não confunda a Segurança e conectividade balanceadas para políticas de invasão e a Segurança e conectividade balanceadas para Análise de rede. A primeira é para as regras do Snort, enquanto a última é para o pré-processamento e a decodificação.

Comparar Diretiva de Análise de Rede (NAP)

As políticas NAP podem ser comparadas para alterações feitas e esse recurso pode ajudar na identificação e solução de problemas. Além disso, relatórios de comparação de NAP também podem ser gerados e exportados ao mesmo tempo.

Navegue até Policies > Access Control > Intrusion. Em seguida, clique na opção Política de análise de rede na parte superior direita. Na página Política NAP, você pode ver a guia Comparar Políticas no lado superior direito, como mostrado na imagem:

A comparação de Política de Análise de Rede está disponível em duas variantes:

- Entre duas políticas NAP diferentes

- Entre duas revisões diferentes da mesma política NAP

A janela de comparação fornece uma comparação linha a linha comparativa entre duas políticas NAP selecionadas e a mesma pode ser exportada como um relatório da guia relatório de comparação no canto superior direito, como mostrado na imagem:

Para a comparação entre duas versões da mesma política NAP, a opção de revisão pode ser optada para selecionar o revision id necessário, como mostrado na imagem:

Feedback

Feedback