Alteração de comportamento de chave de GETVPN

Contents

Introduction

Este documento descreve as alterações de comportamento da chave de criptografia da chave GETVPN (KEK). Ele inclui o Cisco IOS® versão 15.2(1)T e o Cisco IOS-XE 3.5 versão 15.2(1)S). Este documento explica esta mudança no comportamento e possíveis problemas de interoperabilidade causados por ele.

Contribuído por Wen Zhang, engenheiro do Cisco TAC.

Comportamento antigo

Antes da versão 15.2(1)T do Cisco IOS, a chave KEK é enviada pelo Servidor de chaves (KS) quando o KEK atual expira. O Membro do Grupo (GM) não mantém um temporizador para acompanhar o tempo de vida restante do KEK. O atual KEK só é substituído por um novo KEK quando é recebida uma chave KEK. Se o GM não receber uma chave KEK na data prevista de expiração do KEK, não desencadeia um novo registro ao KS, e manterá o KEK existente sem o deixar expirar. Isso pode fazer com que o KEK seja usado após sua vida útil configurada. Além disso, como efeito colateral, não há nenhum comando no GM que mostre a vida útil restante do KEK.

Novo comportamento

O novo comportamento da chave KEK inclui duas alterações:

- No KS - As chaves KEK são enviadas antes da expiração atual da KEK, como uma chave de troca de tráfego (TEK).

- No que diz respeito à GM - a GM mantém um temporizador para acompanhar o resto da vida da KEK e dispara uma nova inscrição se a chave KEK não for recebida.

Novo comportamento do KS

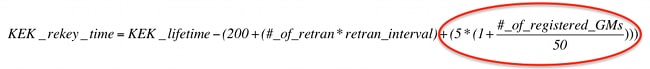

Com o novo comportamento da chave, o KS inicia uma chave KEK antes da expiração atual do KEK de acordo com esta fórmula.

Com base nesse comportamento, um KS começa a digitar novamente um KEK pelo menos 200 segundos antes do KEK atual expirar. Após o envio da chave, o KS começa a usar a nova KEK para todas as chaves TEK/KEK subsequentes.

Novo comportamento da GM

O novo comportamento da GM inclui duas alterações:

- Implica a expiração da vida útil do KEK adicionando um temporizador para controlar a vida restante do KEK. Quando esse temporizador expira, o KEK é excluído no GM e um novo registro é acionado.

- A GM espera que uma chave KEK ocorra pelo menos 200 segundos antes da expiração atual da KEK (veja a alteração do comportamento da KS). É acrescentado outro temporizador de modo a que, no caso de o novo KEK não ser recebido pelo menos 200 segundos antes da expiração atual do KEK, o KEK seja suprimido e um novo registro seja ativado. Este evento de exclusão e registro KEK acontece no intervalo de temporizador de (expiração KEK - 190 segundos, expiração KEK - 40 segundos).

Juntamente com as alterações funcionais, as saídas do comando show da GM também são modificadas para exibir a vida restante do KEK de acordo.

GM#show crypto gdoi

GROUP INFORMATION

Group Name : G1

Group Identity : 3333

Crypto Path : ipv4

Key Management Path : ipv4

Rekeys received : 0

IPSec SA Direction : Both

Group Server list : 10.1.11.2

Group member : 10.1.13.2 vrf: None

Version : 1.0.4

Registration status : Registered

Registered with : 10.1.11.2

Reregisters in : 81 sec <=== Reregistration due to TEK or

KEK, whichever comes first

Succeeded registration: 1

Attempted registration: 1

Last rekey from : 0.0.0.0

Last rekey seq num : 0

Unicast rekey received: 0

Rekey ACKs sent : 0

Rekey Received : never

allowable rekey cipher: any

allowable rekey hash : any

allowable transformtag: any ESP

Rekeys cumulative

Total received : 0

After latest register : 0

Rekey Acks sents : 0

ACL Downloaded From KS 10.1.11.2:

access-list deny ospf any any

access-list deny eigrp any any

access-list deny udp any port = 848 any port = 848

access-list deny icmp any any

access-list permit ip any any

KEK POLICY:

Rekey Transport Type : Unicast

Lifetime (secs) : 56 <=== Running timer for remaining KEK

lifetime

Encrypt Algorithm : 3DES

Key Size : 192

Sig Hash Algorithm : HMAC_AUTH_SHA

Sig Key Length (bits) : 1024

TEK POLICY for the current KS-Policy ACEs Downloaded:

Serial1/0:

IPsec SA:

spi: 0xD835DB99(3627408281)

transform: esp-3des esp-sha-hmac

sa timing:remaining key lifetime (sec): (2228)

Anti-Replay(Time Based) : 10 sec interval

Problemas de interoperabilidade

Com essa mudança de comportamento da chave KEK, o problema de interoperabilidade do código precisa ser considerado quando o KS e o GM podem não executar ambas as versões do IOS que têm essa alteração.

No caso de a GM utilizar o código mais antigo e de o KS estar a utilizar o código mais recente, o KS envia a chave KEK antes da expiração do KEK, mas não há outro impacto funcional notável. No entanto, se um GM que executa o código mais recente registrar-se com um KS que executa o código mais antigo, o GM pode incorrer em dois registros de domínio de grupo (GDOI) para receber o novo ciclo de chave KEK por KEK. Uma sequência de eventos ocorre quando isso acontece:

- Os registros da GM antes do termo de vigência atual da KEK, uma vez que o KS apenas enviará a chave KEK quando a atual KEK expirar. O GM recebe o KEK e é o mesmo KEK que o atual, com menos de 190 segundos de vida restante. Isto diz à GM que está registrada com um KS sem a alteração da chave KEK.

%GDOI-4-GM_RE_REGISTER: The IPSec SA created for group G1 may

have expired/been cleared, or didn't go through. Re-register to KS. %CRYPTO-5-GM_REGSTER: Start registration to KS 10.1.11.2 for

group G1 using address 10.1.13.2 %GDOI-5-GM_REKEY_TRANS_2_UNI: Group G1 transitioned to Unicast Rekey. %GDOI-5-SA_KEK_UPDATED: SA KEK was updated %GDOI-5-SA_TEK_UPDATED: SA TEK was updated %GDOI-5-GM_REGS_COMPL: Registration to KS 10.1.11.2 complete

for group G1 using address 10.1.13.2 %GDOI-5-GM_INSTALL_POLICIES_SUCCESS: SUCCESS: Installation of

Reg/Rekey policies from KS 10.1.11.2 for group G1 & gm identity 10.1.13.2 - A GM suprime a KEK no seu tempo de vida e define um temporizador de registro de (KEK expira, KEK expira + 80).

%GDOI-5-GM_DELETE_EXPIRED_KEK: KEK expired for group G1 and was deleted

- Quando o temporizador de registro expirar, o GM registrará novamente e receberá o novo KEK.

%GDOI-4-GM_RE_REGISTER: The IPSec SA created for group G1 may have expired/been cleared, or didn't go through. Re-register to KS. %CRYPTO-5-GM_REGSTER: Start registration to KS 10.1.11.2 for

group G1 using address 10.1.13.2 %GDOI-5-GM_REKEY_TRANS_2_UNI: Group G1 transitioned to Unicast Rekey. %GDOI-5-SA_KEK_UPDATED: SA KEK was updated %GDOI-5-SA_TEK_UPDATED: SA TEK was updated %GDOI-5-GM_REGS_COMPL: Registration to KS 10.1.11.2 complete for

group G1 using address 10.1.13.2 %GDOI-5-GM_INSTALL_POLICIES_SUCCESS: SUCCESS: Installation of

Reg/Rekey policies from KS 10.1.11.2 for group G1 & gm identity

10.1.13.2

Recomendações

Em uma implantação de GETVPN, se qualquer código do Cisco IOS GM tiver sido atualizado para uma das versões com o novo comportamento de chave KEK, a Cisco recomenda que o código KS seja atualizado também para evitar o problema de interoperabilidade.

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback