Configurar o Portal de Convidado do ISE 2.1 com PingFederate SAML SSO

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introduction

Este documento descreve como configurar os recursos do Cisco Identity Services Engine (ISE) versão 2.1 Single Sign On (SSO) para o Security Assertion Markup Language (SAML) do portal de convidados.

Prerequisites

Requirements

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Serviços para convidados do Cisco Identity Services Engine.

- Conhecimento básico sobre SAML SSO.

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Cisco Identity Services Engine versão 2.1

- Servidor PingFederate 8.1.3.0 a partir da Identidade de Ping como Provedor de Identidade SAML (IdP)

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Visão geral do fluxo

O SAML é um padrão baseado em XML para a troca de dados de autenticação e autorização entre domínios de segurança.

A especificação SAML define três funções: Principal ( Usuário Convidado), Provedor de Identidade [IdP] (servidor Federado de IPing) e Provedor de Serviços [SP] (ISE).

Em um fluxo SAML SSO típico, o SP solicita e obtém uma declaração de identidade do IdP. Com base nesse resultado, o ISE pode executar decisões de política, pois o IdP pode incluir atributos configuráveis que o ISE pode usar (ou seja, grupo e endereço de e-mail associados ao objeto do AD).

Fluxo esperado para este caso de uso

- A controladora Wireless LAN (WLC) ou o switch de acesso é configurado para um fluxo típico de Autenticação da Web Central (CWA).

Dica: localize os exemplos de configuração para fluxos do CWA na seção Informações relacionadas na parte inferior do artigo.

2. O cliente se conecta e a sessão é autenticada no ISE. O Network Access Device (NAD) aplica os pares de valores de atributos de redirecionamento (AVPs) retornados pelo ISE (url-redirect-acl e url-redirect).

3. O cliente abre o navegador, gera tráfego HTTP ou HTTPS e é redirecionado para o Portal do Convidado do ISE.

4. Uma vez no portal, o cliente poderá inserir credenciais de convidado previamente atribuídas (Criado pelo Patrocinador) e provisionar automaticamente uma nova conta de convidado ou usar suas credenciais do AD para fazer logon (Logon do Funcionário), que fornecerá recursos de Logon Único por meio do SAML.

5. Depois que o usuário seleciona a opção "Login do funcionário" , o ISE verifica se há uma asserção ativa associada à sessão do navegador desse cliente no IdP. Se não houver sessões ativas, o IdP forçará o login do usuário. Nesta etapa, o usuário será solicitado a inserir credenciais do AD diretamente no portal do IdP.

6. O IdP autentica o usuário via LDAP e cria uma nova Assertion que permanecerá ativa por um tempo configurável.

Observação: o ping federado aplica por padrão um tempo limite da sessão de 60 minutos (isso significa que se não houver solicitações de login de SSO do ISE em 60 minutos após a autenticação inicial, a sessão será excluída) e um tempo limite máximo da sessão de 480 minutos (mesmo se o IdP tiver recebido solicitações de login de SSO constantes do ISE para esse usuário, a sessão expirará em 8 horas).

Enquanto a sessão de Asserção ainda estiver ativa, o Funcionário passará por SSO quando usar o Portal do Convidado. Quando a sessão expirar , uma nova autenticação de usuário será imposta pelo IdP.

Configurar

Esta seção discute as etapas de configuração para integrar o ISE com o Ping Federado e como habilitar o SSO do Navegador para o Portal do Convidado.

Nota:Embora existam várias opções e possibilidades ao autenticar usuários Convidados, nem todas as combinações são descritas neste documento. No entanto, este exemplo fornece as informações necessárias para entender como modificar o exemplo para a configuração precisa que você deseja obter.

Etapa 1. Preparar o ISE para usar um provedor de identidade SAML externo

- No Cisco ISE, escolha Administration > Identity Management > External Identity Sources > SAML Id Providers.

- Clique em Add.

- Na guia Geral, insira um Nome do provedor de ID. Click Save. O restante da configuração nesta seção depende dos metadados que precisam ser importados do IdP em etapas posteriores.

Etapa 2. Configurar o portal Convidado para usar um Provedor de Identidade externo

- Escolha Centros de trabalho > Acesso de convidado > Configurar > Portais de convidado.

- Crie um novo portal e escolha Portal de convidado com registro automático.

Observação: este não será o portal principal que o usuário experimentará, mas um subportal que interagirá com o IdP para verificar o status da sessão. Este portal é chamado SSOSubPortal.

3. Expanda Configurações do Portal e escolha PingFederate para Método de Autenticação.

4. Em Sequência de Origem da Identidade, escolha o IdP SAML Externo definido anteriormente (PingFederate).

5. Expanda as seções Política de Uso Aceitável( AUP) e Configurações da Página do Banner de Pós-Login e desative ambas.

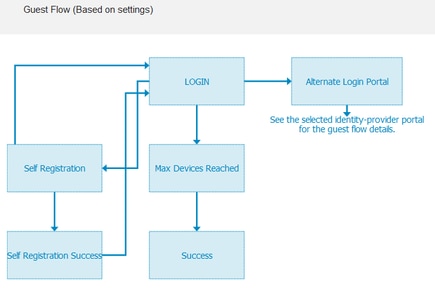

O fluxo do portal é:

6. Salve as alterações.

7. Volte para Portais de Convidado e crie um novo com a opção Portal de Convidado Registrado Automaticamente.

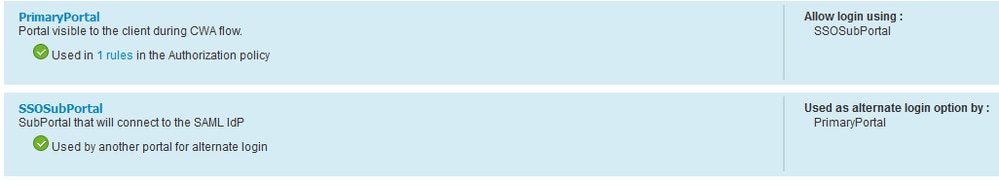

Observação: este será o portal principal visível para o cliente. O portal principal usará o SSOSubportal como uma interface entre o ISE e o IdP. Esse portal é chamado de PrimaryPortal.

8. Expanda as Configurações da página de logon e escolha o SSOSubPortal criado anteriormente em "Permitir que o seguinte portal de convidado do provedor de identidade seja usado para logon".

9. Expanda Política de Uso Aceitável AUP e Configurações da Página do Banner de Pós-login e desmarque-as.

Neste ponto, o fluxo do portal deve ter esta aparência:

10. Escolha Portal Customization > Pages > Login. Agora você deve ter a opção de personalizar as Opções alternativas de login (ícone, texto e assim por diante).

Observação: observe que, no lado direito, na visualização do portal, a opção de login adicional está visível.

11. Clique em Salvar.

Agora os dois portais aparecem na Lista de portais de convidados.

Etapa 3. Configurar o PingFederate para atuar como um provedor de identidade para o portal de convidado do ISE

- No ISE, escolha Administration > Identity Management > External identity Sources > SAML Id Providers > PingFederate e clique em Service Provider Info.

- Em Export Service Provider Info, clique em Export.

3. Salve e extraia o arquivo zip gerado. O arquivo XML contido aqui é usado para criar o perfil no PingFederate em etapas posteriores.

Observação: deste ponto em diante, este documento aborda a configuração do PingFederate. Essa configuração é igual para várias soluções, como o portal do patrocinador, MyDevices e os portais de BYOD. (Essas soluções não são abordadas neste artigo).

4. Abra o portal de administração do PingFederate (normalmente https://ip:9999/pingfederate/app ).

5. Na seção Configuração de IdP > Conexões de SP, escolha Criar Novo.

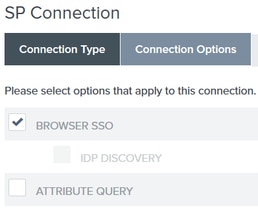

6. Em Tipo de Conexão, clique em Próximo.

7. Em Opções de Conexão, clique em Próximo.

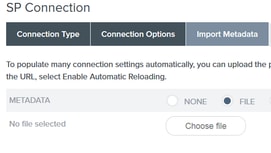

8. Em Importar metadados, clique no botão de opção Arquivo, clique em Escolher arquivo e escolha o arquivo XML exportado anteriormente do ISE.

9.Em Resumo de Metadados, clique em Próximo.

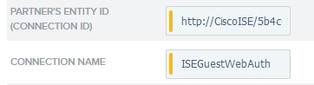

10.Na página Informações gerais, em Nome da conexão, insira um nome (como ISEGuestWebAuth) e clique em Avançar.

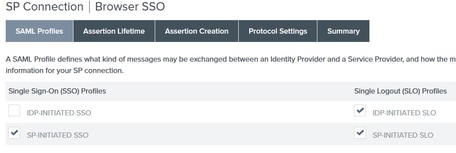

11. Em SSO do Navegador, clique em Configurar SSO do Navegador e em Perfis SAML verifique as opções e clique em Próximo.

12.Em Tempo de vida da Asserção, clique em Próximo.

13.Em Criação de Asserção, clique em Configurar Criação de Asserção.

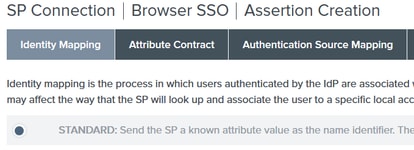

14.Em Mapeamento de identidade, escolha Padrão e clique em Próximo.

15. Em Atributo Contrato > Estender Contrato, insira os atributos mail e memberOf e clique em adicionar. Clique em Next.

A configuração dessa opção permite que o Provedor de identidade passe os atributos MemberOf e Email fornecidos pelo Ative Diretory para o ISE, que pode ser usado posteriormente como condição durante a decisão da política.

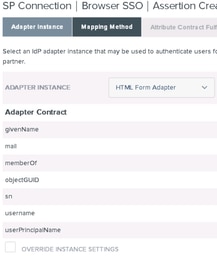

16.Em Authentication Source Mapping, clique em Map New Adapter Instance.

17.Em Instância do Adaptador escolha Adaptador de Formulário HTML. Clique em Next

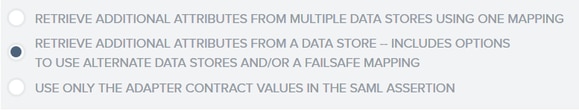

18. Em Métodos de mapeamento, escolha a segunda opção para baixo e clique em Próximo.

19. Em Origens de Atributo e Pesquisa de Usuário, clique na caixa Adicionar Origem do Atributo.

20. Em Repositório de Dados, insira uma descrição, escolha a instância de conexão LDAP em Repositório de Dados Ativos e defina o tipo de Serviço de Diretório que é. Se não houver Data Stores configurados ainda clique em Manage Data Stores para adicionar a nova instância.

21. Em LDAP Diretory Search, defina o DN de Base para a Pesquisa de usuário LDAP no domínio e clique em Next.

Observação: isso é importante, pois definirá o DN base durante a pesquisa de usuário LDAP. Um DN base definido incorretamente resultará em Objeto não encontrado no esquema LDAP.

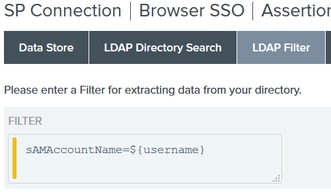

22.Em Filtro LDAP, adicione a string sAMAccountName=${username} e clique em Avançar.

23. Em Atendimento do Contrato do Atributo, escolha as opções fornecidas e clique em Próximo.

24. Verifique a configuração na seção de resumo e clique em Concluído.

25. Voltar em Origens de Atributo e Pesquisa de Usuário clique em Próximo.

26. Em Origem de Atributo Failsafe, clique em Avançar.

27. Em Atendimento do Contrato do Atributo, escolha essas opções e clique em Próximo.

28. Verifique a configuração na Seção Resumo e clique em Concluído.

29. Voltar no Mapeamento de Origem de Autenticação clique em Próximo.

30. Depois que a configuração tiver sido verificada na página Resumo, clique em Concluído.

31. Voltar na Criação de Asserção clique em Próximo.

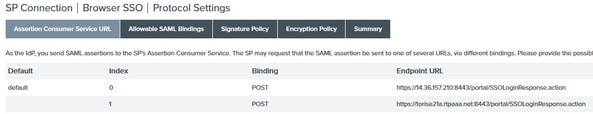

32. Em Protocol Settings , clique em Configure Protocol Settings. Neste ponto, deve haver duas entradas já preenchidas. Clique em Next.

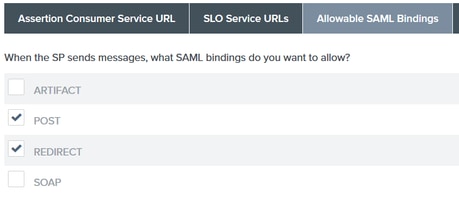

33. Em URLs de serviço do SLO, clique em Avançar.

34. Em Associações SAML Permitidas, desmarque as opções ARTEFATO e SOAP e clique em Próximo.

35. Em Signature Policy (Política de Assinatura), clique em Next.

36. Em Política de Criptografia, clique em Próximo.

37. Revise a configuração na página Resumo e clique em Concluído.

38. Voltar no Navegador SSO > Configurações de protocolo, clique em Próximo, valide a configuração e clique em Concluído.

39. A guia SSO do navegador é exibida. Clique em Next.

40. Em Credenciais, clique em Configurar Credenciais e escolha o certificado de autenticação a ser usado durante a comunicação IdP para ISE e marque a opção Incluir o certificado na assinatura. Em seguida, clique em Avançar.

Observação: se não houver certificados configurados, clique em Gerenciar certificados e siga os prompts para gerar um certificado autoassinado a ser usado para assinar IdP para comunicações do ISE.

41. Valide a configuração na página de resumo e clique em Concluído.

42. De volta à guia Credenciais, clique em Avançar.

43. Em Ativation & Summary, escolha Connection Status ATIVE, valide o resto da configuração e clique em Done.

Etapa 4. Importar metadados IdP para o perfil do provedor IdP SAML externo do ISE

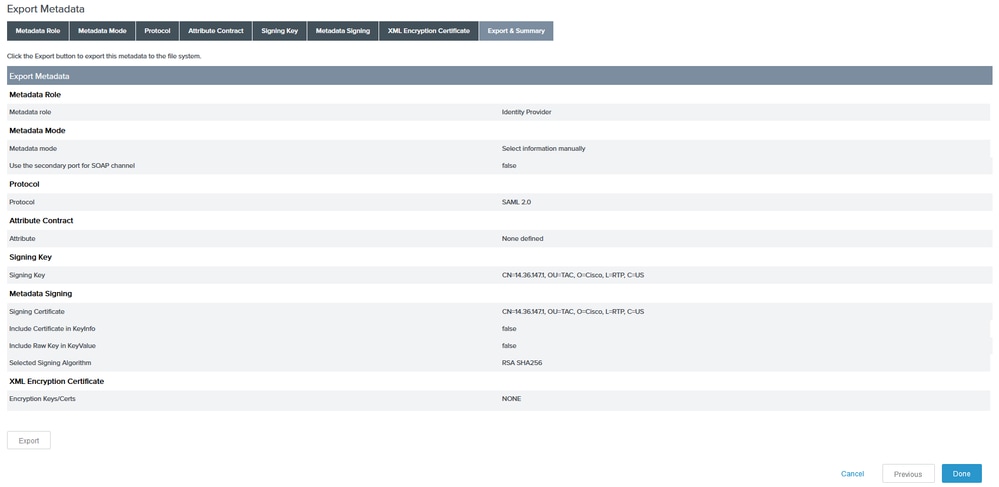

- No console de gerenciamento PingFederate, escolha Server Configuration > Administrative Functions > Metadata Export. Se o servidor tiver sido configurado para várias funções (IdP e SP), escolha a opção Eu sou o provedor de identidade (IdP). Clique em Next.

- No modo Metadados, selecione "Selecionar informações para incluir nos metadados manualmente". Clique em Next.

3. Em Protocolo, clique em Próximo.

4. Em Atribuir Contrato, clique em Próximo.

5. Em Chave de Assinatura, escolha o certificado previamente configurado no perfil de conexão. Clique em Next.

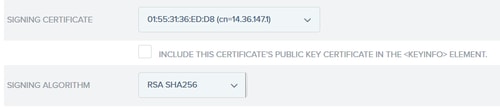

6. Em Assinatura de Metadados, escolha o certificado de assinatura e marque Incluir a chave pública deste certificado no elemento de informações da chave. Clique em Next.

7. Em Certificado de criptografia XML, clique em Avançar.

Observação: a opção de impor a criptografia aqui depende do administrador da rede.

8. Na seção Resumo, clique em Exportar. Salve o arquivo de Metadados gerado e clique em Concluído.

9. No ISE, escolha Administration > Identity Management > External Identity Sources > SAML Id Providers > PingFederate.

10. Clique em Configuração do Provedor de Identidade > Procurar e continue a importar os metadados salvos da operação de Exportação de Metadados do PingFederate.

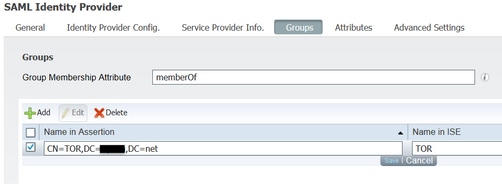

11. Escolha a guia Grupos, em Atributo de membro do grupo, adicione memberOf e clique em Adicionar

Em Name in Assertion, adicione o Distinguished Name (Nome Distinto) que IdP deve retornar quando o atributo memberOf for recuperado da autenticação LADP. Nesse caso, o grupo configurado é vinculado ao grupo patrocinador do TOR e o DN desse grupo é o seguinte:

Depois de adicionar o DN e a descrição "Name in ISE", clique em OK.

12. Escolha a guia Atributos e clique em Adicionar.

Nesta etapa, adicione o atributo "mail" contido no token SAML passado do IdP que, com base na consulta de Ping sobre LDAP, deve conter o atributo de e-mail para esse objeto.

Observação: as etapas 11 e 12 garantem que o ISE receba os atributos Email e MemberOf do objeto do AD por meio da ação de logon do IdP.

Verificar

- Inicie o Portal do convidado usando a URL de teste do portal ou seguindo o fluxo do CWA. O usuário terá as opções de inserir credenciais de convidado, criar sua própria conta e Login do funcionário.

2. Clique em Login do Funcionário. Como não há sessões ativas, o usuário será redirecionado para o portal de login do IdP.

3. Insira as credenciais do AD e clique em Sign On.

4. A tela de logon do IdP redirecionará o usuário para a Página de Êxito do Portal do Convidado.

5. Nesse ponto, toda vez que o usuário voltar ao Portal do Convidado e escolher "Logon do Funcionário", ele será permitido na rede, desde que a Sessão ainda esteja ativa no IdP.

Troubleshoot

Qualquer problema de autenticação SAML será registrado em ise-psc.log. Há um componente dedicado (SAML) em Administration > Logging > Debug log Configuration > Select the node in question > Set SAML component to debug level.

Você pode acessar o ISE por meio da CLI e inserir o comando show logging application ise-psc.log tail e monitorar os eventos SAML, ou você pode baixar ise-psc.log para análise adicional em Operações > Solução de problemas > Fazer download de logs > Selecionar o nó ISE > guia Logs de depuração > clicar em ise-psc.log para fazer download dos logs.

2016-06-27 16:15:39,366 DEBUG [http-bio-10.36.157.210-8443-exec-3][] cpm.saml.framework.impl.SAMLFacadeImpl -::::- SAMLUtils::isOracle() - checking whether IDP URL

indicates that its OAM. IDP URL: https://10.36.147.1:9031/idp/sso.saml2

2016-06-27 16:15:39,366 DEBUG [http-bio-10.36.157.210-8443-exec-3][] cpm.saml.framework.impl.SAMLFacadeImpl -::::- SPProviderId for PingFederate is: http://CiscoISE

/5b4c0780-2da2-11e6-a5e2-005056a15f11

2016-06-27 16:15:39,366 DEBUG [http-bio-10.36.157.210-8443-exec-3][] cpm.saml.framework.impl.SAMLFacadeImpl -::::- ResponseValidationContext:

IdP URI: PingFederate

SP URI: http://CiscoISE/5b4c0780-2da2-11e6-a5e2-005056a15f11

Assertion Consumer URL: https://10.36.157.210:8443/portal/SSOLoginResponse.action

Request Id: _5b4c0780-2da2-11e6-a5e2-005056a15f11_DELIMITERportalId_EQUALS5b4c0780-2da2-11e6-a5e2-005056a15f11_SEMIportalSessionId_EQUALS309f733a-99d0-4c83-8

b99-2ef6b76c1d4b_SEMI_DELIMITER10.36.157.210

Client Address: 10.0.25.62

Load Balancer: null

2016-06-27 16:15:39,366 DEBUG [http-bio-10.36.157.210-8443-exec-3][] cpm.saml.framework.validators.BaseSignatureValidator -::::- Determine the signing certificate

2016-06-27 16:15:39,366 DEBUG [http-bio-10.36.157.210-8443-exec-3][] cpm.saml.framework.validators.BaseSignatureValidator -::::- Validate signature to SAML standard with cert:CN=10.36.147.1, OU=TAC, O=Cisco, L=RTP, C=US serial:1465409531352

2016-06-27 16:15:39,367 DEBUG [http-bio-10.36.157.210-8443-exec-3][] org.opensaml.xml.signature.SignatureValidator -::::- Creating XMLSignature object

2016-06-27 16:15:39,367 DEBUG [http-bio-10.36.157.210-8443-exec-3][] org.opensaml.xml.signature.SignatureValidator -::::- Validating signature with signature algorithm URI: http://www.w3.org/2001/04/xmldsig-more#rsa-sha256

2016-06-27 16:15:39,368 DEBUG [http-bio-10.36.157.210-8443-exec-3][] cpm.saml.framework.validators.SAMLSignatureValidator -::::- Assertion signature validated succesfully

2016-06-27 16:15:39,368 DEBUG [http-bio-10.36.157.210-8443-exec-3][] cpm.saml.framework.validators.WebSSOResponseValidator -::::- Validating response

2016-06-27 16:15:39,368 DEBUG [http-bio-10.36.157.210-8443-exec-3][] cpm.saml.framework.validators.WebSSOResponseValidator -::::- Validating assertion

2016-06-27 16:15:39,368 DEBUG [http-bio-10.36.157.210-8443-exec-3][] cpm.saml.framework.validators.AssertionValidator -::::- Assertion issuer succesfully validated

2016-06-27 16:15:39,368 DEBUG [http-bio-10.36.157.210-8443-exec-3][] cpm.saml.framework.validators.AssertionValidator -::::- Subject succesfully validated

2016-06-27 16:15:39,368 DEBUG [http-bio-10.36.157.210-8443-exec-3][] cpm.saml.framework.validators.AssertionValidator -::::- Conditions succesfully validated

2016-06-27 16:15:39,368 DEBUG [http-bio-10.36.157.210-8443-exec-3][] cpm.saml.framework.impl.SAMLFacadeImpl -::::- SAML Response: validation succeeded for guest

IDPResponse

:

IdP ID: PingFederate

Subject: guest

SAML Status Code:urn:oasis:names:tc:SAML:2.0:status:Success

SAML Success:true

SAML Status Message:null

SAML email:guest@example

SAML Exception:null

2016-06-27 16:15:39,368 DEBUG [http-bio-10.36.157.210-8443-exec-3][] cpm.saml.framework.impl.SAMLFacadeImpl -::::- AuthenticatePortalUser - about to call authenticateSAMLUser messageCode:null subject:guest

2016-06-27 16:15:39,375 DEBUG [http-bio-10.36.157.210-8443-exec-3][] cpm.saml.framework.impl.SAMLFacadeImpl -::::- Authenticate SAML User - result:PASSED

Informações Relacionadas

- Exemplo de configuração da Autenticação da Web Central com Cisco WLC e ISE.

- Exemplo de Configuração da Autenticação Central da Web com um Switch e um Identity Services Engine.

- Notas de versão do Cisco Identity Services Engine, Versão 2.1

- Guia do Administrador do Cisco Identity Services Engine, Versão 2.1

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

01-Jul-2016 |

Versão inicial |

Colaborado por engenheiros da Cisco

- Antonio TorresEngenheiro do Cisco TAC

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback