Configurar TrustSec (SGTs) com ISE (marcação em linha)

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve como configurar e verificar o TrustSec em um Switch Catalyst e um Wireless LAN Controller com o Identity Services Engine.

Pré-requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Conhecimento básico dos componentes do Cisco TrustSec (CTS)

- Conhecimento básico da configuração CLI dos switches Catalyst

- Conhecimento básico da configuração da GUI dos Cisco Wireless LAN Controllers (WLC)

- Experiência com a configuração do Identity Services Engine (ISE)

Requisitos

Você deve ter o Cisco ISE implantado em sua rede, e os usuários finais devem autenticar-se no Cisco ISE com 802.1x (ou outro método) quando se conectam com fio ou sem fio. O Cisco ISE atribui ao tráfego uma Security Group Tag (SGT) depois que eles se autenticam em sua rede sem fio.

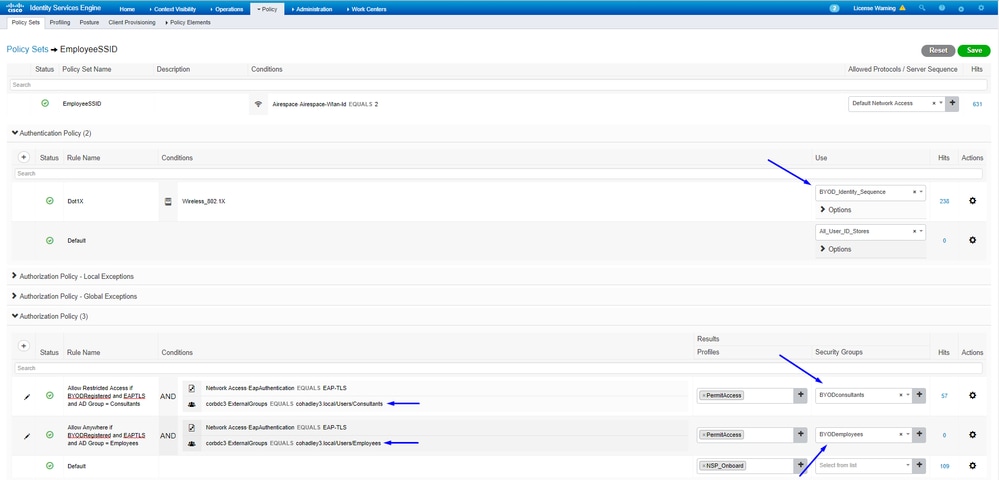

Em nosso exemplo, os usuários finais são redirecionados para o portal do Cisco ISE Bring Your Own Device (BYOD) e recebem um certificado para que possam acessar com segurança a rede sem fio com o Extensible Authentication Protocol-Transport Layer Security (EAP-TLS) depois que concluírem as etapas do portal BYOD.

Componentes Utilizados

As informações neste documento são baseadas nas seguintes versões de hardware e software:

- Cisco Identity Services Engine, versão 2.4

- Switch Cisco Catalyst 3850, versão 3.7.5E

- Cisco WLC, versão 8.5.120.0

- Ponto de acesso sem fio Cisco Aironet no modo local

Antes da implantação do Cisco TrustSec, verifique se o switch Cisco Catalyst e/ou os modelos Cisco WLC+AP + versão de software têm suporte para:

- Tags de grupos TrustSec/Security

- Inline Tagging (caso contrário, você pode usar o SXP em vez do Inline Tagging)

- Mapeamentos estáticos de IP para SGT (se necessário)

- Mapeamentos estáticos de sub-rede para SGT (se necessário)

- Mapeamentos estáticos de VLAN para SGT (se necessário)

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Configurar

Diagrama de Rede

Neste exemplo, a WLC marca os pacotes como SGT 15, se de um consultor, e + SGT 7, se de um funcionário.

O switch negará esses pacotes se eles forem do SGT 15 ao SGT 8 (os consultores não podem acessar servidores marcados como SGT 8).

O switch permite esses pacotes se forem do SGT 7 ao SGT 8 (os funcionários podem acessar servidores marcados como SGT 8).

Meta

Permitir que qualquer pessoa acesse GuestSSID.

Permita que os consultores acessem o SSID do funcionário, mas com acesso restrito.

Permita que os funcionários acessem o SSID do funcionário com acesso total.

| Dispositivo | Endereço IP | VLAN |

| ISE | 10.201.214.230 | 463 |

| Catalyst Switch | 10.201.235.102 | 1115 |

| WLC | 10.201.214.229 | 463 |

| Ponto de acesso | 10.201.214.138 | 455 |

| Nome | Nome de usuário | Grupo AD | SG | SGT |

| Jason Smith | jsmith | Consultores | Consultores de consumerização de TI | 15 |

| Sally Smith | smith | Funcionários | Funcionários adeptos da consumerização de TI | 7 |

| n/a | n/a | n/a | TrustSec_Devices | 2 |

Configurações

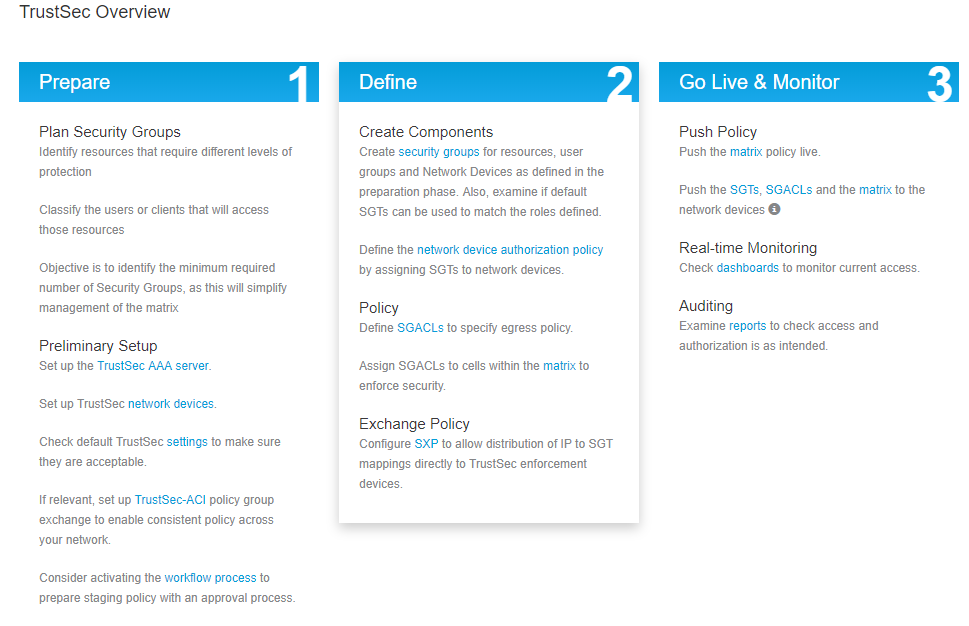

Configurar o TrustSec no ISE

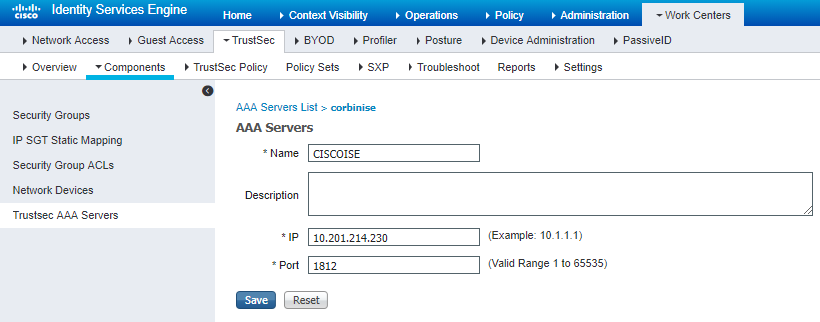

Configurar o Cisco ISE como um servidor AAA TrustSec

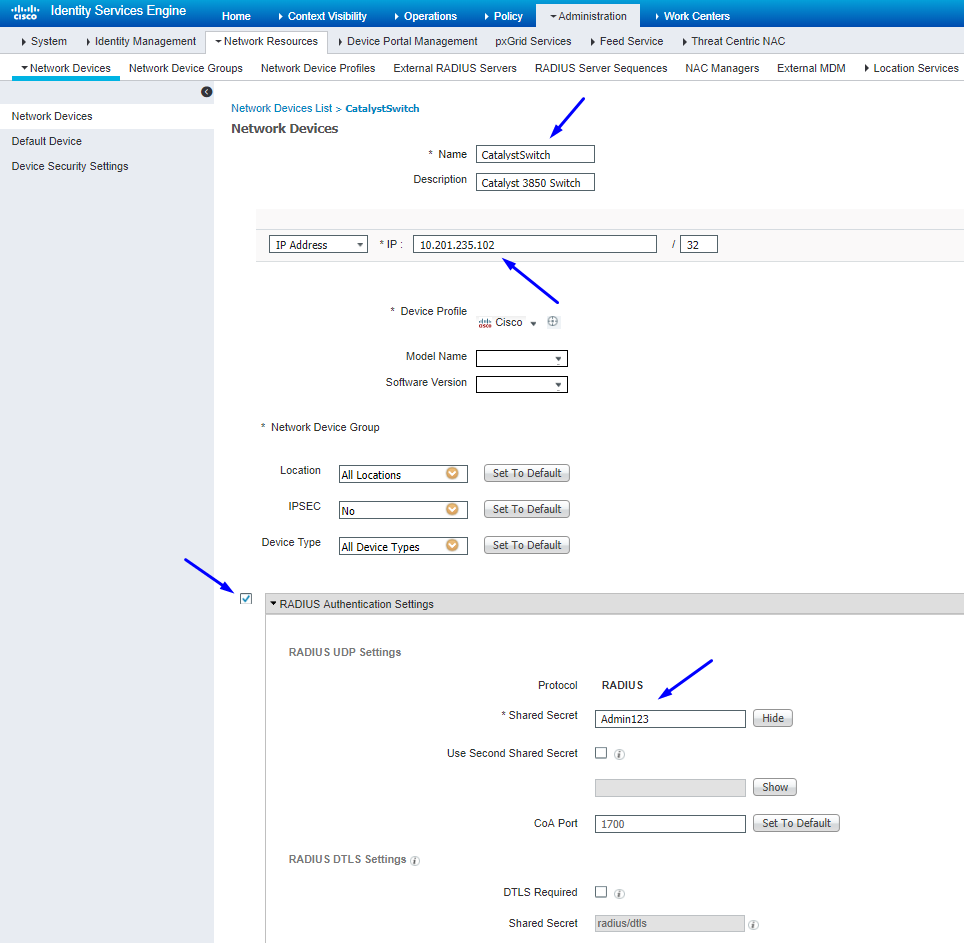

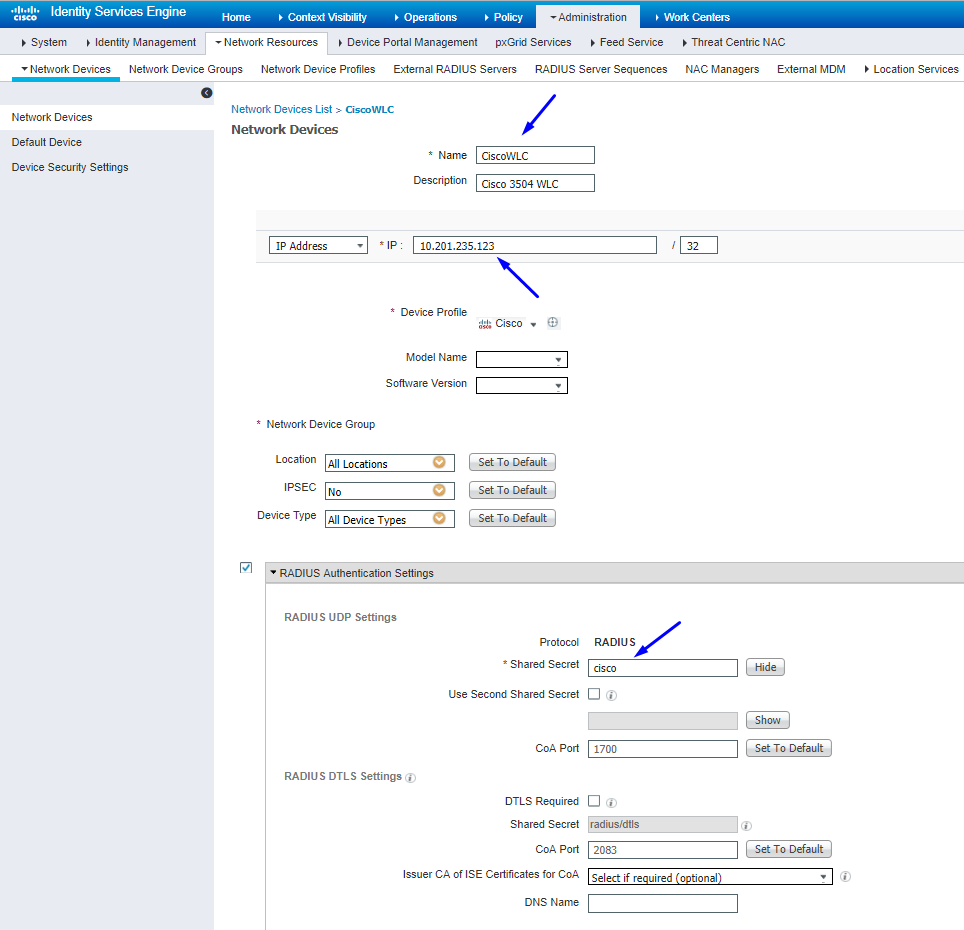

Configurar e verificar se o switch foi adicionado como um dispositivo RADIUS no Cisco ISE

Configurar e verificar se a WLC foi adicionada como um dispositivo TrustSec no Cisco ISE

Insira suas credenciais de login para SSH. Isso permite que o Cisco ISE implante os mapeamentos estáticos de IP para SGT no switch.

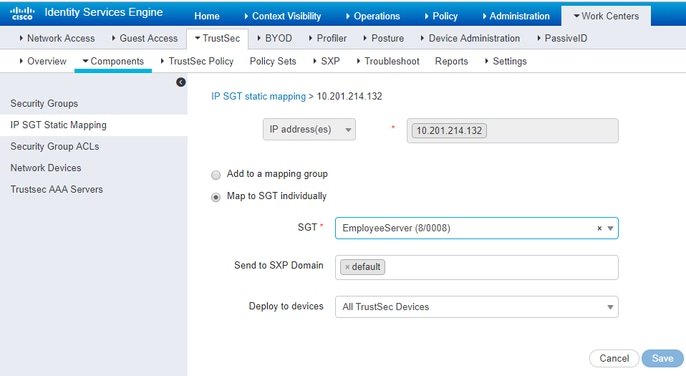

Você pode criá-los na GUI da Web do Cisco ISE em Work Centers > TrustSec > Components > IP SGT Static Mappings como mostrado aqui:

Dica: se você ainda não configurou o SSH em seu Switch Catalyst, você pode usar este guia: Como configurar o Secure Shell (SSH) no Switch Catalyst.

Dica: se você não quiser permitir que o Cisco ISE acesse seu Switch Catalyst por SSH, poderá criar mapeamentos estáticos IP para SGT no Switch Catalyst com a CLI (mostrado em uma etapa aqui).

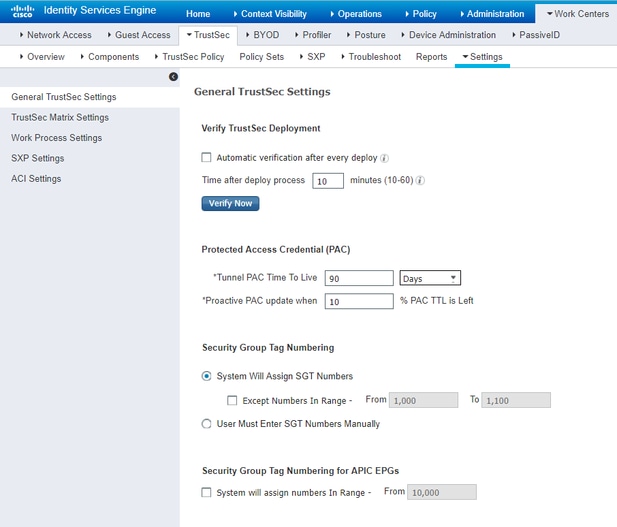

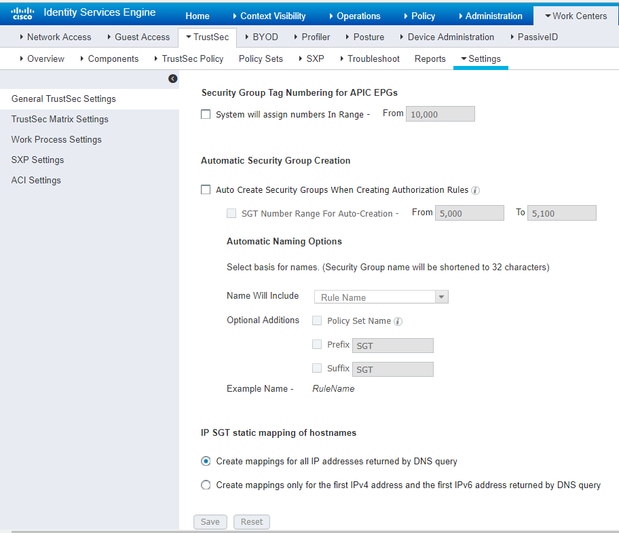

Verifique as configurações padrão do TrustSec para garantir que sejam aceitáveis (opcional)

Criar tags de grupo de segurança para usuários sem fio

Crie um grupo de segurança para consultores de BYOD - SGT 15

Crie um grupo de segurança para funcionários adeptos da consumerização de TI - SGT 7

Criar mapeamento estático de IP para SGT para o servidor Web restrito

Faça isso para qualquer outro endereço IP ou sub-rede em sua rede que não seja autenticado no Cisco ISE com MAC Authentication Bypass (MAB), 802.1x, Profiles, etc.

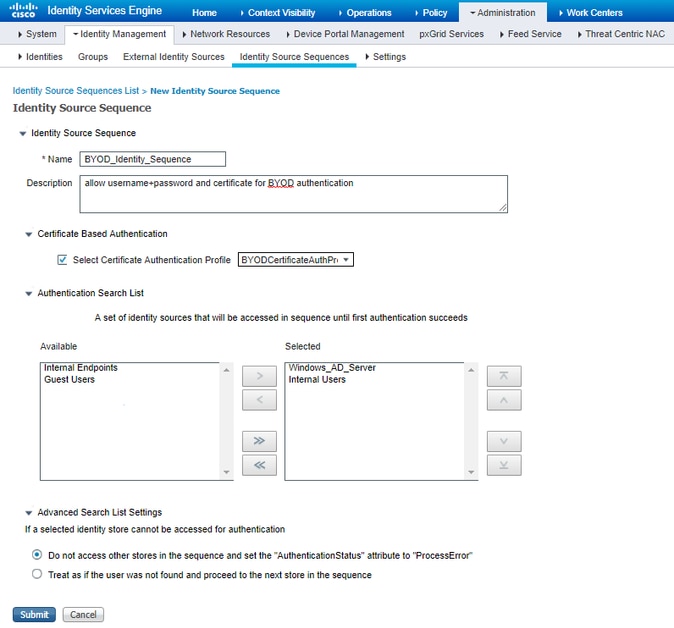

Criar Perfil de Autenticação de Certificado

Criar Sequência de Origem de Identidade com o Perfil de Autenticação de Certificado de Antes

Atribuir aos usuários sem fio (funcionários e consultores) um SGT apropriado

| Nome | Nome de usuário | Grupo AD | SG | SGT |

| Jason Smith | jsmith | Consultores | Consultores de consumerização de TI | 15 |

| Sally Smith | smith | Funcionários | Funcionários adeptos da consumerização de TI | 7 |

| n/a | n/a | n/a | TrustSec_Devices | 2 |

Atribuir SGTs aos dispositivos reais (switch e WLC)

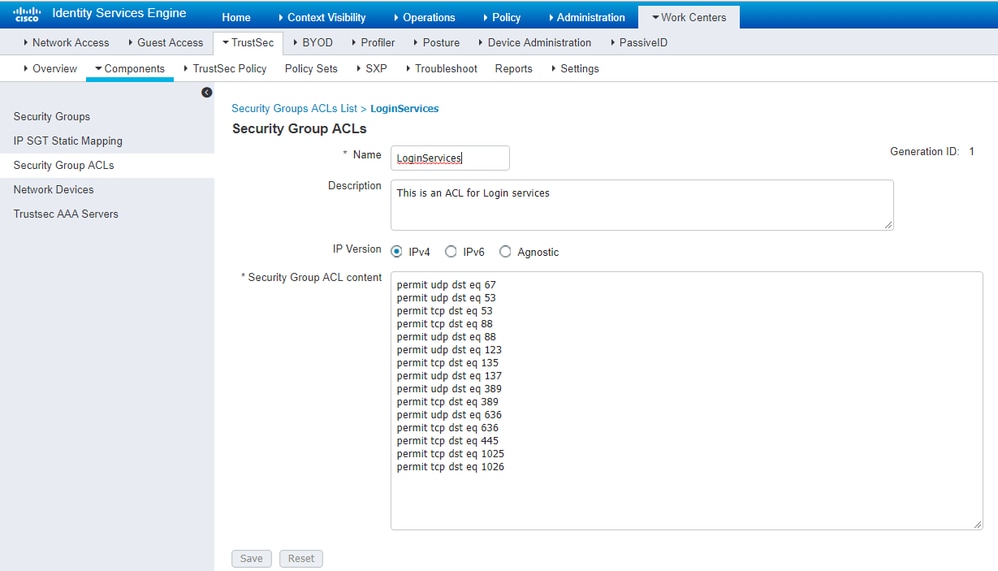

Definir SGACLs para especificar a política de saída

Permitir que os consultores acessem em qualquer lugar externo, mas restringir interno:

Permita que os funcionários acessem qualquer lugar externo e qualquer lugar interno:

Permitir que outros dispositivos acessem serviços básicos (Opcional):

Redirecione todos os usuários finais para o Cisco ISE (para redirecionamento do portal BYOD). Não inclua o tráfego DNS, DHCP, ping ou WebAuth, pois eles não podem ir para o Cisco ISE:

Aplique suas ACLs na matriz de políticas TrustSec no Cisco ISE

Permitir que os consultores acessem em qualquer lugar externo, mas restringir os servidores Web internos, como https://10.201.214.132

Permitir que os funcionários acessem em qualquer lugar externo e permitir servidores Web internos:

Permitir tráfego de gerenciamento (SSH, HTTPS e CAPWAP) de/para seus dispositivos na rede (switch e WLC) para que você não perca o acesso SSH ou HTTPS depois de implantar o Cisco TrustSec:

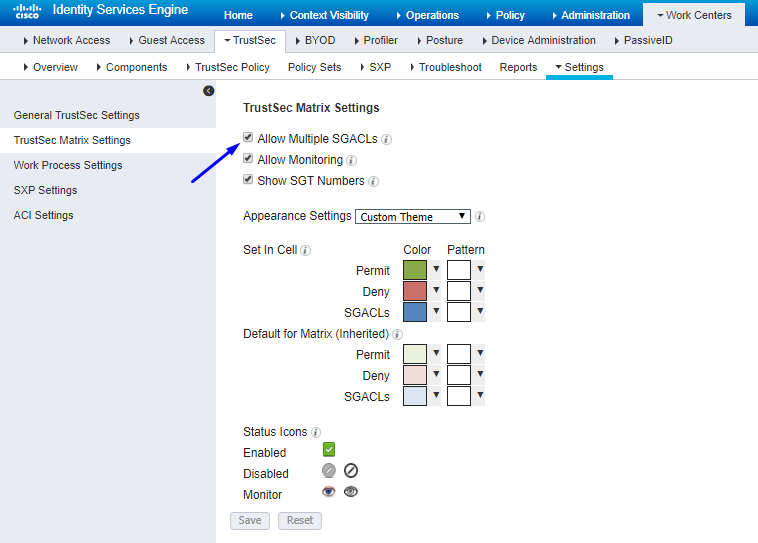

Permita que o Cisco ISE Allow Multiple SGACLs:

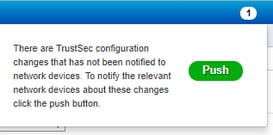

CliquePush no canto superior direito do Cisco ISE para enviar sua configuração para seus dispositivos. Você também precisa fazer isso novamente mais tarde:

Configurar o TrustSec no Switch Catalyst

Configurar o TrustSec no Switch CatalystConfigurar o Switch para Usar o Cisco TrustSec para AAA no Switch Catalyst

Configurar o Switch para Usar o Cisco TrustSec para AAA no Switch Catalyst

Dica: este documento supõe que seus usuários sem fio já tenham obtido êxito com o BYOD do Cisco ISE antes da configuração mostrada aqui.

Os comandos mostrados em negrito já foram configurados antes disso (para que o BYOD Wireless funcione com o ISE).

CatalystSwitch(config)#aaa new-model

CatalystSwitch(config)#aaa server radius policy-device

CatalystSwitch(config)#ip device tracking

CatalystSwitch(config)#radius server CISCOISE

CatalystSwitch(config-radius-server)#address ipv4 10.201.214.230 auth-port 1812 acct-port 1813

CatalystSwitch(config)#aaa group server radius AAASERVER

CatalystSwitch(config-sg-radius)#server name CISCOISE

CatalystSwitch(config)#aaa authentication dot1x default group radius

CatalystSwitch(config)#cts authorization list SGLIST

CatalystSwitch(config)#aaa authorization network SGLIST group radius

CatalystSwitch(config)#aaa authorization network default group AAASERVER

CatalystSwitch(config)#aaa authorization auth-proxy default group AAASERVER

CatalystSwitch(config)#aaa accounting dot1x default start-stop group AAASERVER

CatalystSwitch(config)#aaa server radius policy-device

CatalystSwitch(config)#aaa server radius dynamic-author

CatalystSwitch(config-locsvr-da-radius)#client 10.201.214.230 server-key Admin123

Observação: a chave PAC deve ser a mesma que o segredo compartilhado RADIUS especificado na Administration > Network Devices > Add Device > RADIUS Authentication Settings seção.

CatalystSwitch(config)#radius-server attribute 6 on-for-login-auth

CatalystSwitch(config)#radius-server attribute 6 support-multiple

CatalystSwitch(config)#radius-server attribute 8 include-in-access-req

CatalystSwitch(config)#radius-server attribute 25 access-request include

CatalystSwitch(config)#radius-server vsa send authentication

CatalystSwitch(config)#radius-server vsa send accounting

CatalystSwitch(config)#dot1x system-auth-control Configure a chave PAC no servidor RADIUS para autenticar o switch para o Cisco ISE

Configure a chave PAC no servidor RADIUS para autenticar o switch para o Cisco ISECatalystSwitch(config)#radius server CISCOISE

CatalystSwitch(config-radius-server)#address ipv4 10.201.214.230 auth-port 1812 acct-port 1813

CatalystSwitch(config-radius-server)#pac key Admin123

Observação: a chave PAC deve ser a mesma que o segredo compartilhado RADIUS especificado na Administration > Network Devices > Add Device > RADIUS Authentication Settings seção no Cisco ISE (como mostrado na captura de tela).

Configurar credenciais CTS para autenticar o switch para o Cisco ISE

Configurar credenciais CTS para autenticar o switch para o Cisco ISECatalystSwitch#cts credentials id CatalystSwitch password Admin123

Observação: as credenciais CTS devem ser iguais à ID do dispositivo + senha que você especificou em As credenciais CTS devem ser iguais à ID do dispositivo + senha que você especificou na seçãoAdministration > Network Devices > Add Device > Advanced TrustSec Settings no Cisco ISE (mostrada na captura de tela).

Em seguida, atualize sua PAC para que ela chegue novamente ao Cisco ISE:

CatalystSwitch(config)#radius server CISCOISE

CatalystSwitch(config-radius-server)#exit

Request successfully sent to PAC Provisioning driver.Ativar CTS globalmente no switch Catalyst

Ativar CTS globalmente no switch CatalystCatalystSwitch(config)#cts role-based enforcement

CatalystSwitch(config)#cts role-based enforcement vlan-list 1115 (choose the vlan that your end user devices are on only)Faça um mapeamento IP-para-SGT estático para os servidores Web restritos (opcional)

Faça um mapeamento IP-para-SGT estático para os servidores Web restritos (opcional)Esse servidor Web restrito nunca vem através do ISE para autenticação; portanto, você deve marcá-lo manualmente com a CLI do Switch ou a GUI da Web do ISE, que é apenas um dos muitos servidores Web da Cisco.

CatalystSwitch(config)#cts role-based sgt-map 10.201.214.132 sgt 8Verificar o TrustSec no Switch Catalyst

Verificar o TrustSec no Switch CatalystCatalystSwitch#show cts pac

AID: EF2E1222E67EB4630A8B22D1FF0216C1

PAC-Info:

PAC-type = Cisco Trustsec

AID: EF2E1222E67EB4630A8B22D1FF0216C1

I-ID: CatalystSwitch

A-ID-Info: Identity Services Engine

Credential Lifetime: 23:43:14 UTC Nov 24 2018

PAC-Opaque: 000200B80003000100040010EF2E1222E67EB4630A8B22D1FF0216C10006009C0003010025D40D409A0DDAF352A3F1A9884AC3F6000000135B7B521C00093A801FDEE189F60E30C0A161D16267E8C01B7EBE13EAEAFE31D6CF105961F877CD87DFB13D8ED5EBFFB5234FD78E01ECF034431C1AA4B25F3629E7037F386106110A1C450A57FFF49E3BB8973164B2710FB514697AD916BBF7052983B2DCA1951B936243E7D2A2D873C9D263F34C9F5F9E7E38249FD749125B5DD02962C2

Refresh timer is set for 12w5dCatalystSwitch#cts refresh environment-data

Environment data download in progressCatalystSwitch#show cts environment-data

CTS Environment Data

====================

Current state = COMPLETE

Last status = Successful

Local Device SGT:

SGT tag = 2-02:TrustSec_Devices

Server List Info:

Installed list: CTSServerList1-0001, 1 server(s):

*Server: 10.201.214.230, port 1812, A-ID EF2E1222E67EB4630A8B22D1FF0216C1

Status = ALIVE flag(0x11)

auto-test = TRUE, keywrap-enable = FALSE, idle-time = 60 mins, deadtime = 20 secs

Multicast Group SGT Table:

Security Group Name Table:

0001-31 :

0-00:Unknown

2-00:TrustSec_Devices

3-00:Network_Services

4-00:Employees

5-00:Contractors

6-00:Guests

7-00:BYODemployees

8-00:EmployeeServer

15-00:BYODconsultants

255-00:Quarantined_Systems

Transport type = CTS_TRANSPORT_IP_UDP

Environment Data Lifetime = 86400 secs

Last update time = 16:04:29 UTC Sat Aug 25 2018

Env-data expires in 0:23:57:01 (dd:hr:mm:sec)

Env-data refreshes in 0:23:57:01 (dd:hr:mm:sec)

Cache data applied = NONE

State Machine is runningCatalystSwitch#show cts role-based sgt-map all

Active IPv4-SGT Bindings Information

IP Address SGT Source

============================================

10.201.214.132 8 CLI

10.201.235.102 2 INTERNAL

IP-SGT Active Bindings Summary

============================================

Total number of CLI bindings = 1

Total number of INTERNAL bindings = 1

Total number of active bindings = 2Configurar TrustSec no WLC

Configurar TrustSec no WLCConfigurar e verificar se a WLC é adicionada como um dispositivo RADIUS no Cisco ISE

Configurar e verificar se a WLC é adicionada como um dispositivo RADIUS no Cisco ISE

Configurar e verificar se a WLC foi adicionada como um dispositivo TrustSec no Cisco ISE

Configurar e verificar se a WLC foi adicionada como um dispositivo TrustSec no Cisco ISEEsta etapa permite que o Cisco ISE implante mapeamentos estáticos de IP para SGT na WLC. Você criou esses mapeamentos na GUI da Web do Cisco ISE em Centros de trabalho > TrustSec > Componentes > Mapeamentos estáticos IP SGT em uma etapa anterior.

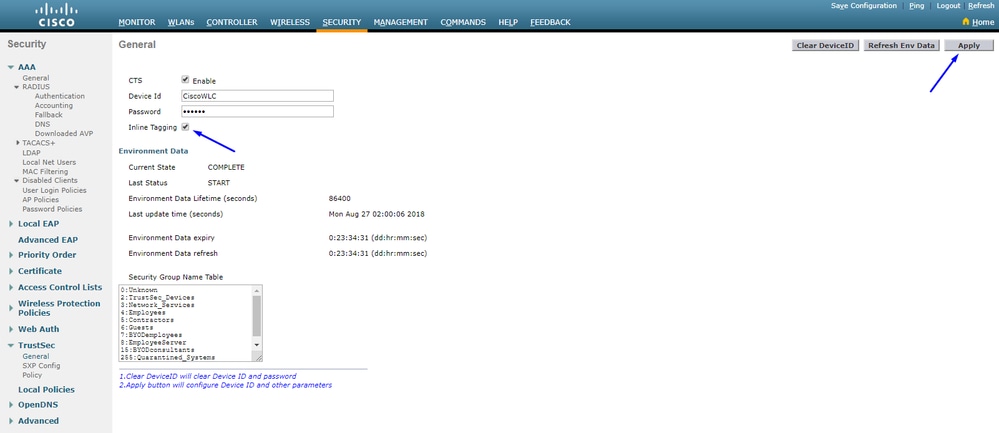

Observação: usamos isso Device ld e Password em uma etapa posterior, em Security > TrustSec > General na interface do usuário da Web da WLC.

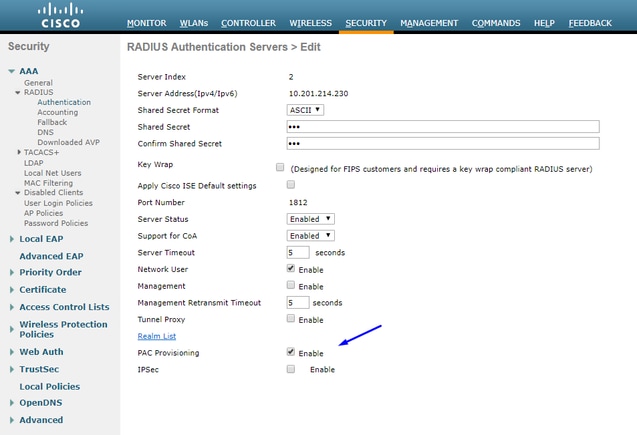

Habilitar fornecimento de PAC de WLC

Habilitar fornecimento de PAC de WLC

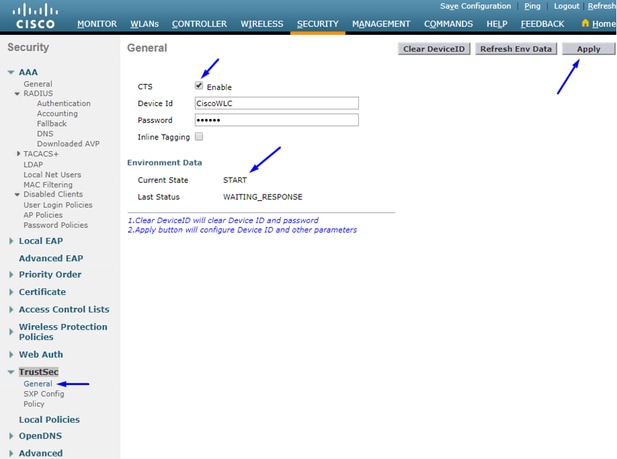

Habilitar TrustSec no WLC

Habilitar TrustSec no WLC

Observação: o CTS Device Id e o Password devem ser iguais ao Device Id e Password que você especificou na seção Administration > Network Devices > Add Device > Advanced TrustSec Settings no Cisco ISE.

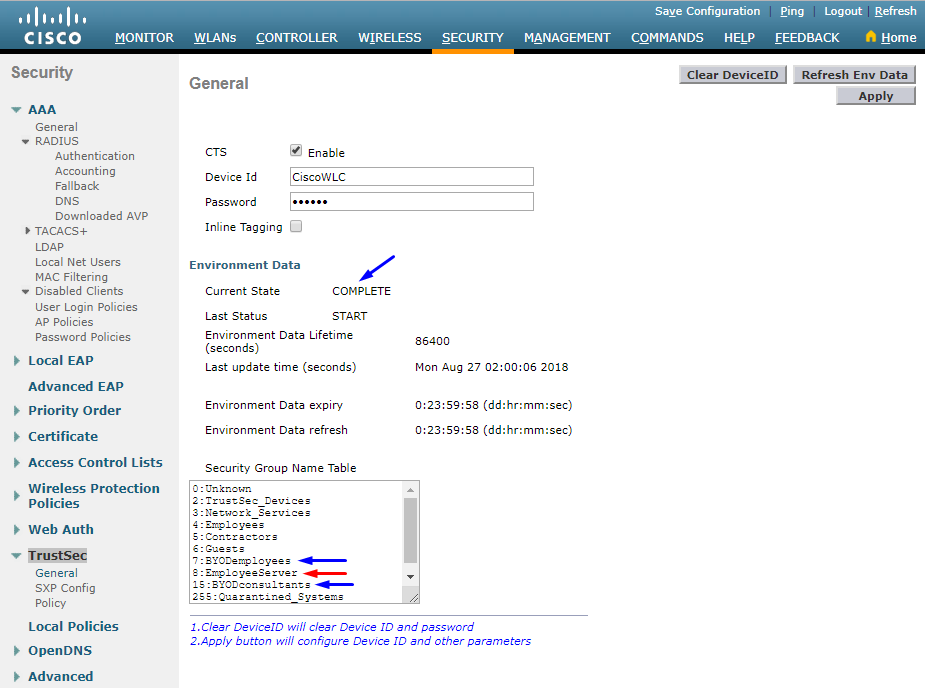

Verificar se a PAC foi Provisionada na WLC

Verificar se a PAC foi Provisionada na WLCVocê vê que a WLC tem a PAC fornecida com êxito depois de clicar em Refresh Env Data (você faz isso nesta etapa):

Download de dados do ambiente CTS do Cisco ISE para o WLC

Download de dados do ambiente CTS do Cisco ISE para o WLCApós clicar Refresh Env Data, o WLC faz o download dos SGTs.

Habilitar downloads e aplicação de SGACL no tráfego

Habilitar downloads e aplicação de SGACL no tráfego

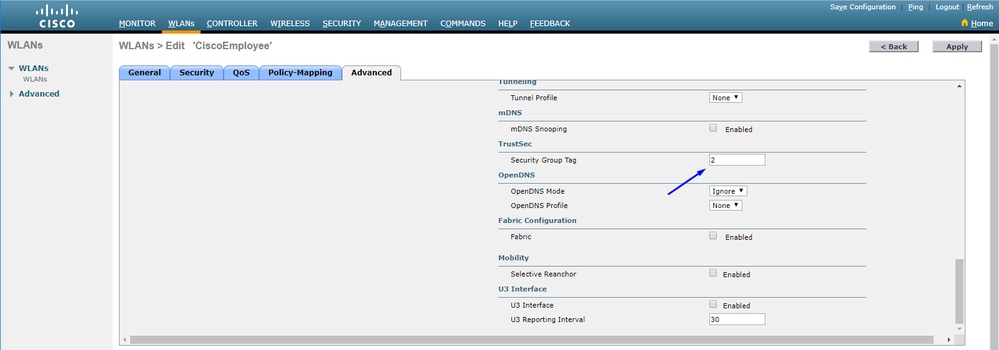

Atribuir à WLC e ao ponto de acesso o SGT de 2 (TrustSec_Devices)

Atribuir à WLC e ao ponto de acesso o SGT de 2 (TrustSec_Devices)Dê à WLC+WLAN um SGT de 2 (TrustSec_Devices) para permitir o tráfego (SSH, HTTPS e CAPWAP) de/para a WLC + AP através do switch.

Habilitar marcação embutida no WLC

Habilitar marcação embutida no WLC

Em Wireless > Access Points > Global Configuration role para baixo e selecione TrustSec Config.

Ativar marcação em linha no switch Catalyst

Ativar marcação em linha no switch CatalystCatalystSwitch(config)#interface TenGigabitEthernet1/0/48

CatalystSwitch(config-if)#description goestoWLC

CatalystSwitch(config-if)#switchport trunk native vlan 15

CatalystSwitch(config-if)#switchport trunk allowed vlan 15,455,463,1115

CatalystSwitch(config-if)#switchport mode trunk

CatalystSwitch(config-if)#cts role-based enforcement

CatalystSwitch(config-if)#cts manual

CatalystSwitch(config-if-cts-manual)#policy static sgt 2 trustedVerificar

Verificar

CatalystSwitch#show platform acl counters hardware | SGACL inc

Queda de SGACL IPv4 de saída (454): 10 quadros

Queda de SGACL IPv6 de saída (455): 0 quadros

Queda de célula SGACL IPv4 de saída (456): 0 quadros

Queda de célula SGACL IPv6 de saída (457): 0 quadros

Dica: se você usar um Cisco ASR, Nexus ou Cisco ASA, o documento listado aqui pode ajudar a verificar se suas marcações SGT estão sendo aplicadas: Guia de solução de problemas do TrustSec.

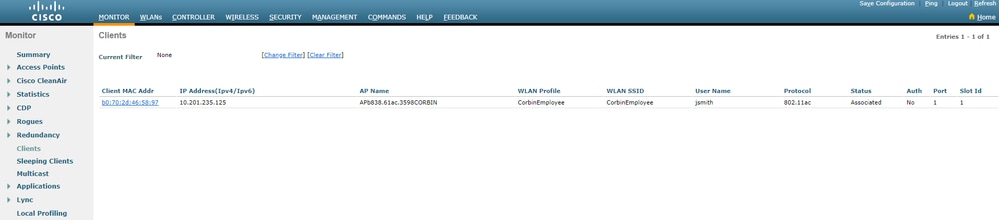

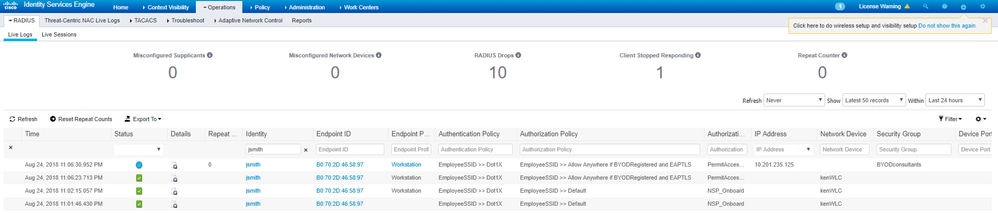

Autentique para rede sem fio com o nome de usuário jsmith password Admin123 - você encontra a ACL deny no switch:

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

3.0 |

27-Mar-2024 |

Sumário, Título, Texto Alt, Tradução Automática e Formatação atualizados. |

2.0 |

22-Nov-2022 |

Revisado para estar em conformidade com os padrões de publicação Cisco.com atuais. |

1.0 |

31-Aug-2018 |

Versão inicial |

Colaborado por engenheiros da Cisco

- Corbin HadleyEngenheiro do Cisco TAC

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback