Introdução

Este documento descreve como configurar o TACACS+ para a administração de dispositivos do Cisco Wireless LAN Controller (WLC) com Identity Service Engine (ISE).

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Conhecimento básico do Identity Service Engine (ISE)

- Conhecimento básico do Cisco Wireless LAN Controller (WLC)

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Cisco Identity Service Engine 2.4

- Controladora de LAN sem fio 8.5.135 da Cisco

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Configuração

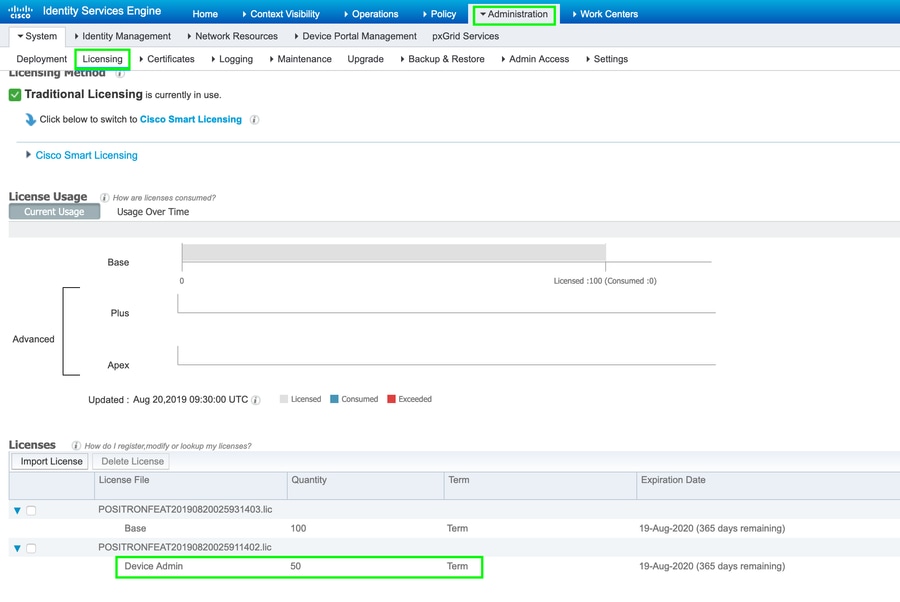

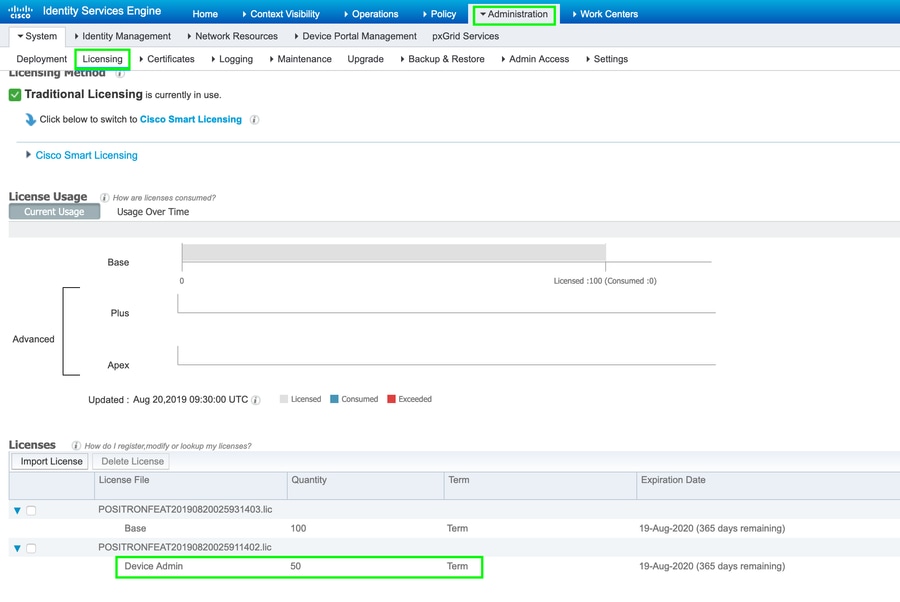

Etapa 1. Verifique a Licença de Administração de Dispositivo.

Navegue até a guia Administration > System > Licensing e verifique se a licença do Device Admin está instalada, como mostrado na imagem.

Observação: a licença do administrador de dispositivos é necessária para usar o recurso TACACS+ no ISE.

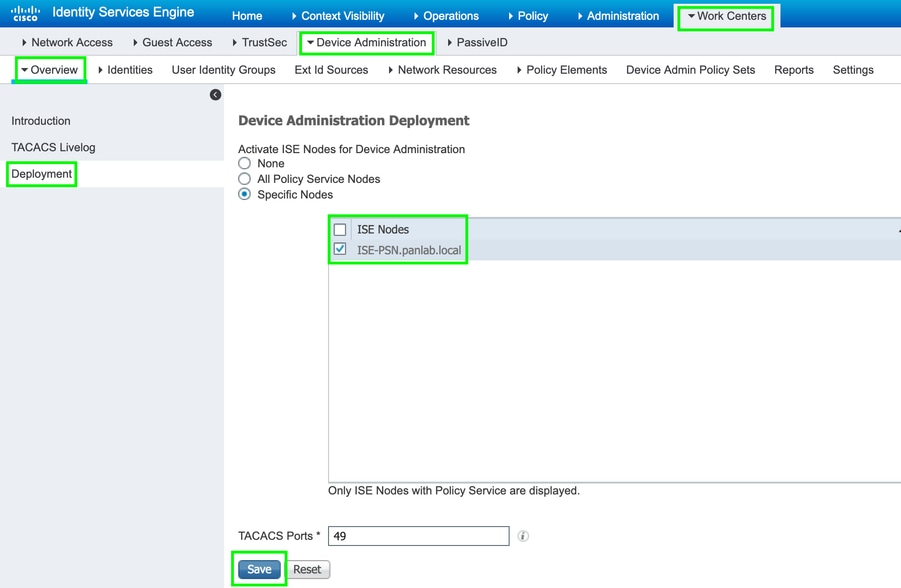

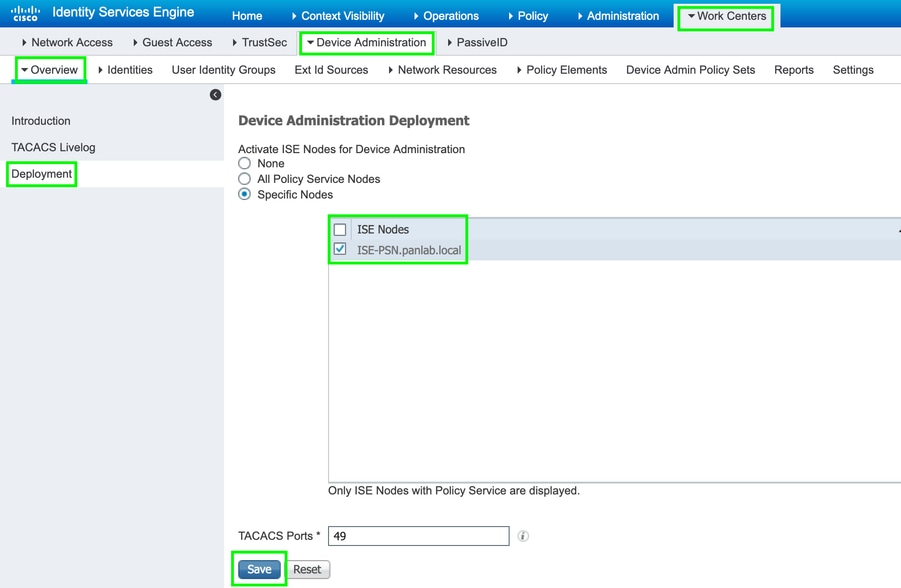

Etapa 2. Ative a administração de dispositivos em nós PSN do ISE.

Navegue até Centros de trabalho > Administração de dispositivos > Visão geral, clique na guia Implantação e selecione o botão de opção Nó PSN específico. Ative a administração de dispositivos no nó ISE marcando a caixa de seleção e clique em Salvar, como mostrado na imagem:

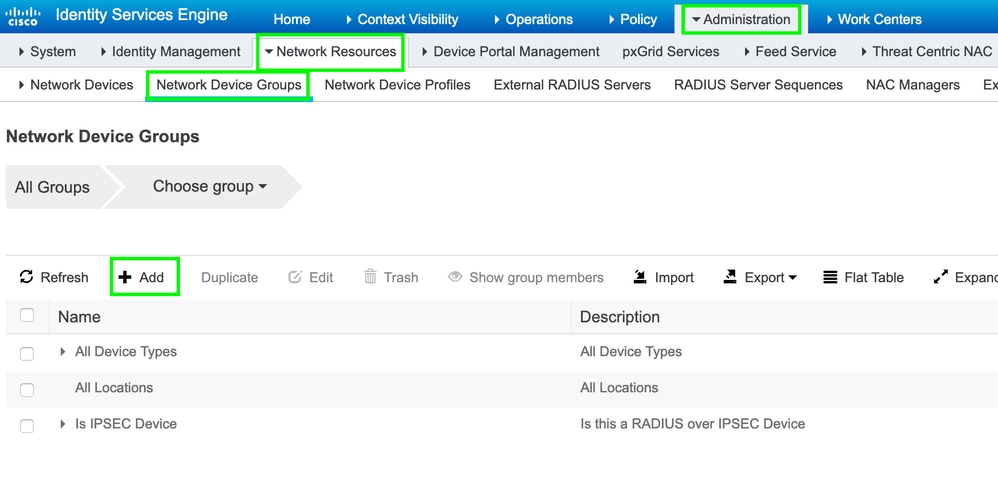

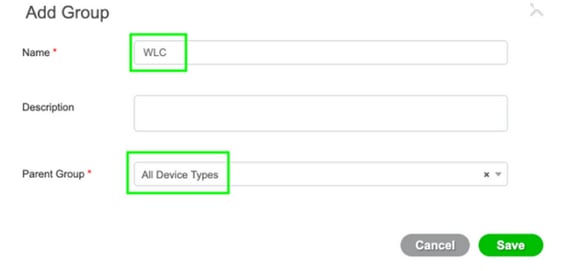

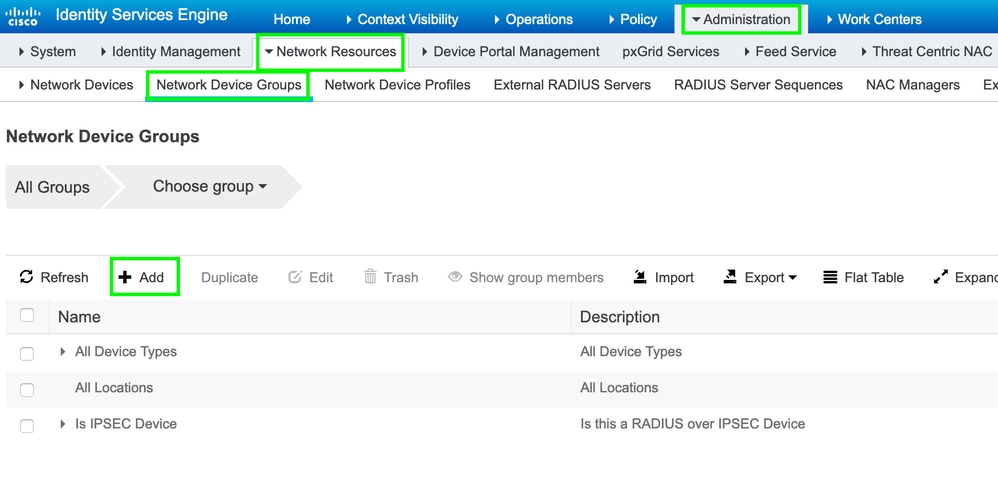

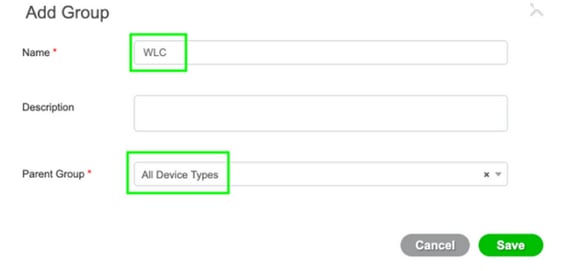

Etapa 3. Crie um Grupo de Dispositivos de Rede.

Para adicionar a WLC como um dispositivo de rede no ISE, navegue para Administração > Recursos de rede > Grupos de dispositivos de rede > Todos os tipos de dispositivo, crie um novo grupo para a WLC, como mostrado na imagem:

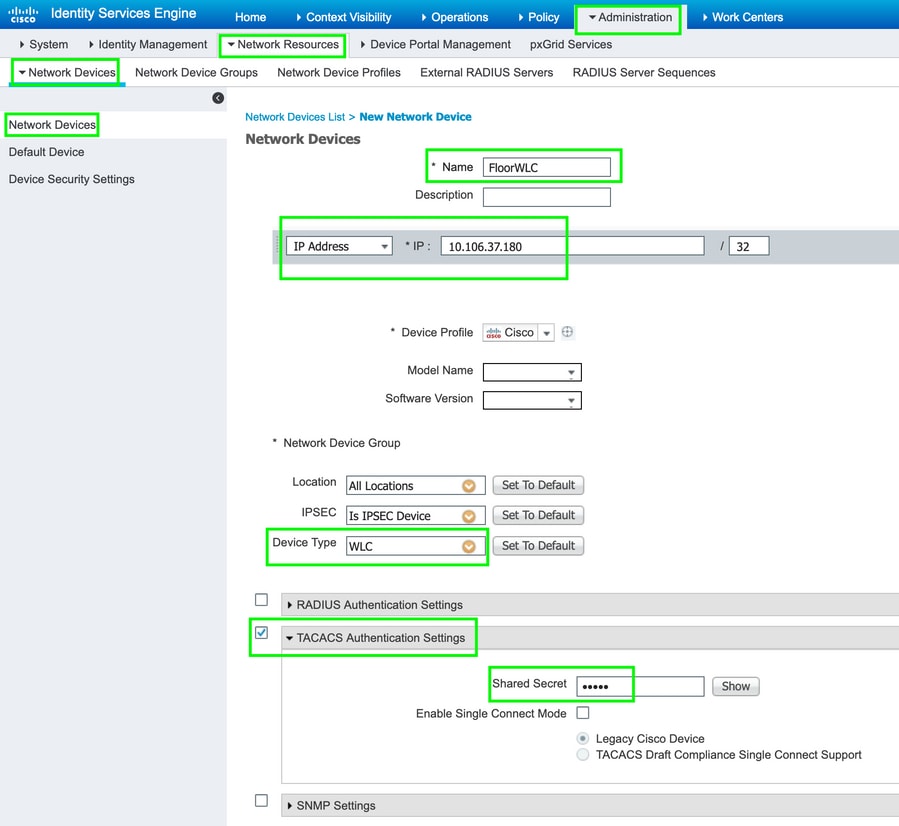

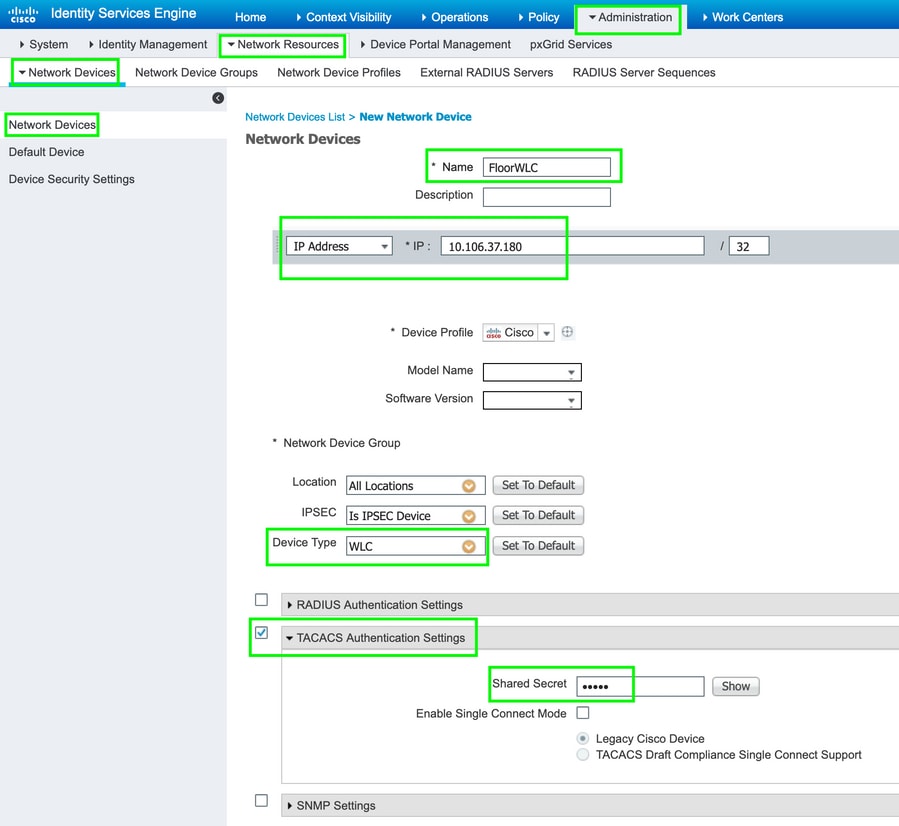

Etapa 4. Adicione a WLC como um dispositivo de rede.

Navegue até Centros de trabalho > Administração de dispositivos > Recursos de rede > Dispositivos de rede. Clique em Add, provide Name, IP Address e selecione o tipo de dispositivo como WLC, selecione a caixa de verificação TACACS+ Authentication Settings e forneça a chave Shared Secret, como mostrado na imagem:

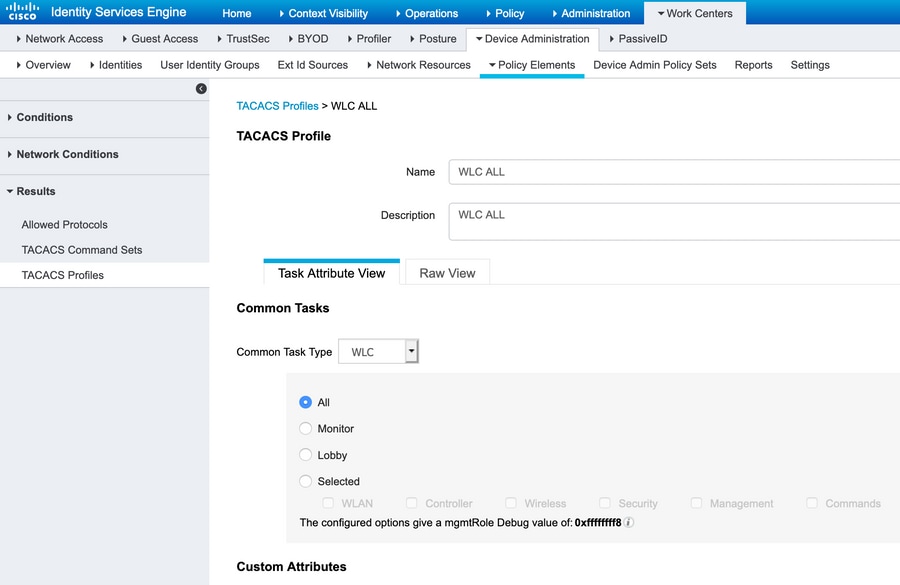

Etapa 5. Crie um perfil TACACS para a WLC.

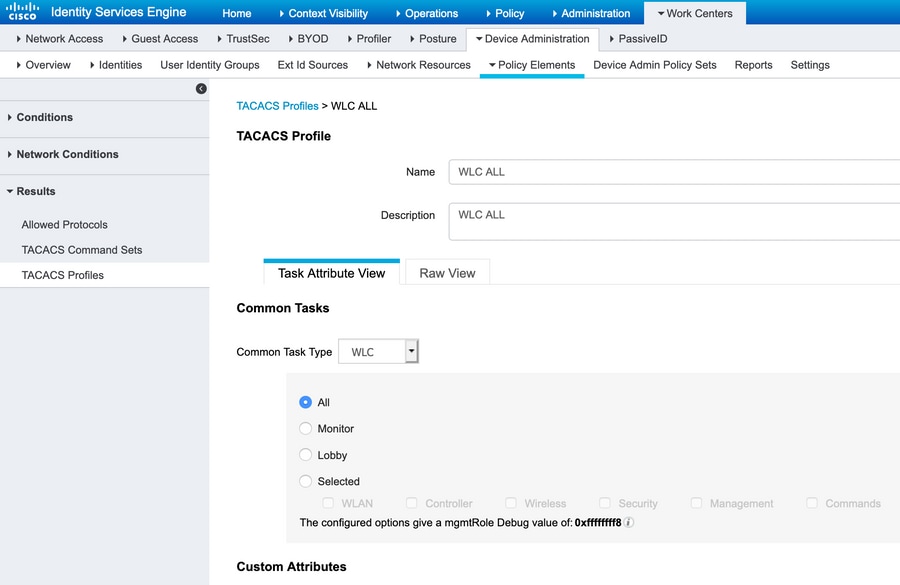

Navegue até Centros de trabalho > Administração de dispositivo > Elementos de política > Resultados > Perfis TACACS. Clique em Adicionar e forneça um Nome. Na guia Exibição de atributo de tarefa, selecione WLC para Tipo de tarefa comum. Existem perfis padrão presentes a partir dos quais o seleciona Monitor para permitir acesso limitado aos usuários, como mostrado na imagem.

Há outro perfil padrão, All, que permite acesso total ao usuário, como mostrado na imagem.

Etapa 6. Crie um conjunto de políticas.

Navegue até Centros de trabalho > Administração de dispositivos > Conjuntos de diretivas de administração de dispositivos. Clique em (+) e atribua um nome ao Conjunto de políticas. Na condição de política, selecione Device Type como WLC. Os protocolos permitidos podem ser Default Device Admin, como mostrado na imagem.

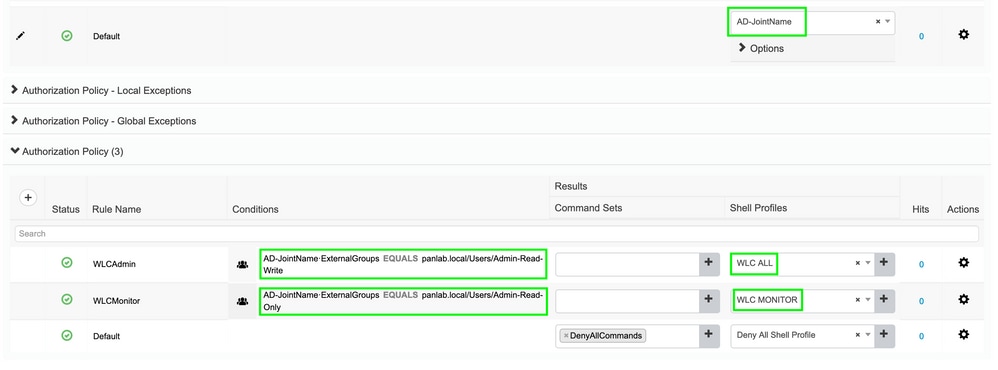

Passo 7. Crie políticas de autenticação e autorização.

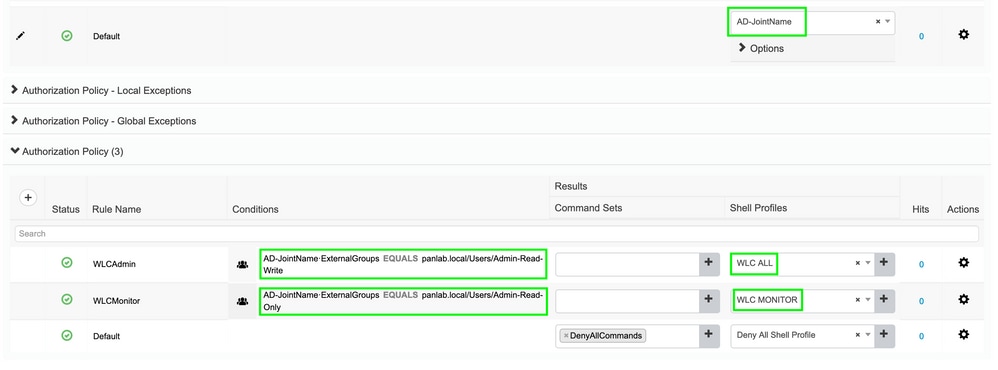

Neste documento, dois grupos de exemplo Admin-Read-Write e Admin-Read-Only estão configurados no Ative Diretory e um usuário dentro de cada grupo admin1, admin2 respectivamente. O Ative Diretory é integrado ao ISE por meio de um ponto de junção denominado AD-JointName.

Crie duas políticas de autorização, conforme mostrado na imagem:

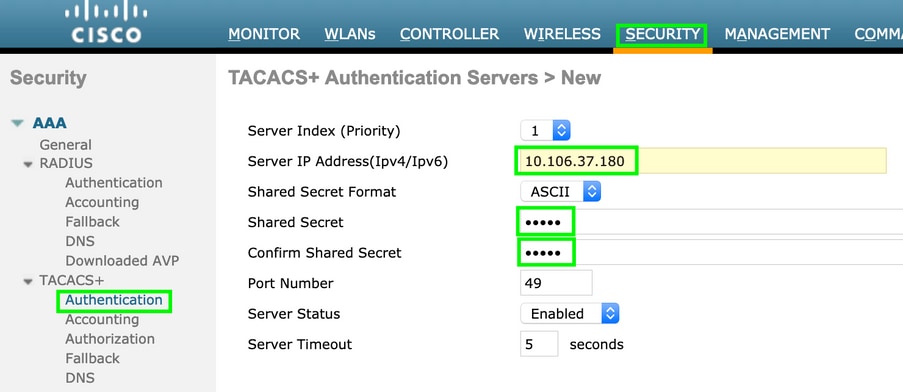

Etapa 8. Configure a WLC para a Administração do Dispositivo.

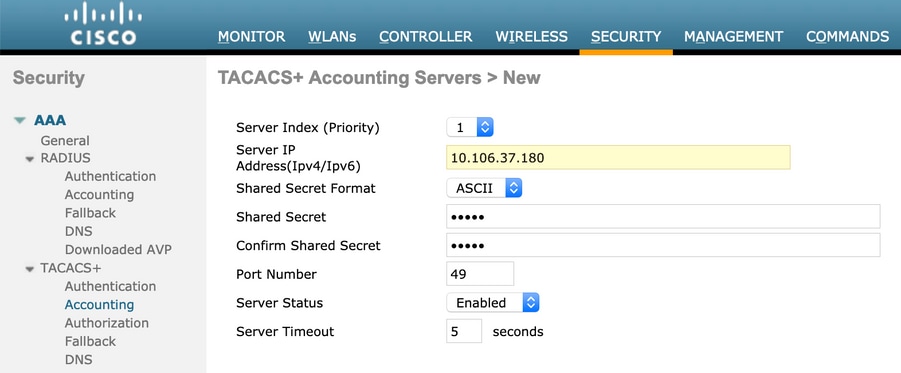

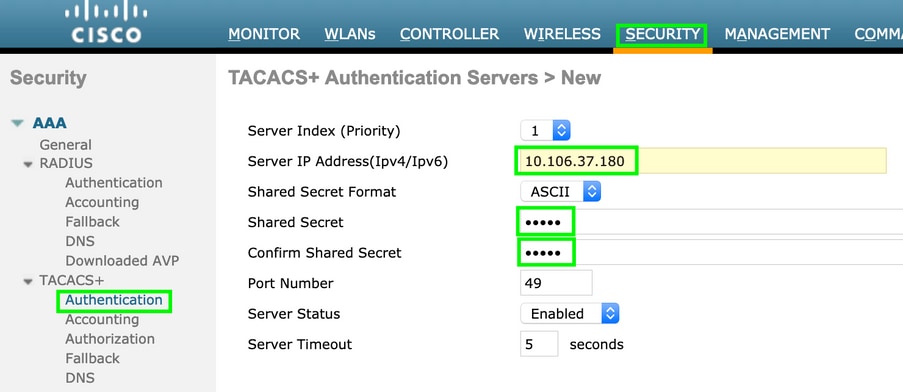

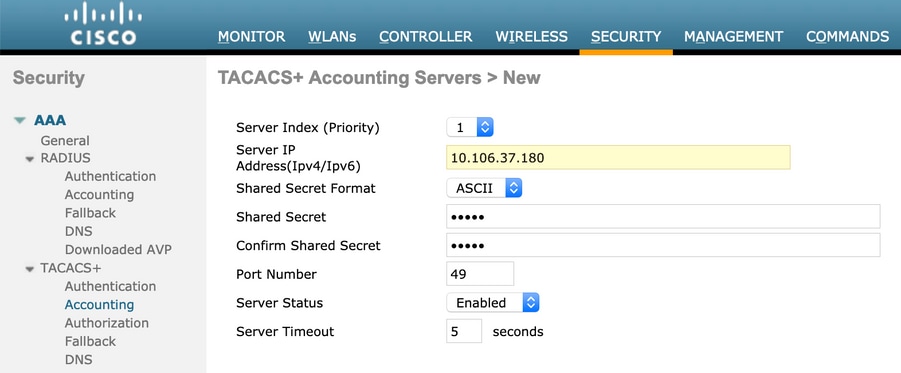

Navegue para Security > AAA > TACACS+ clique em New e adicione Authentication, Accounting server, como mostrado na imagem.

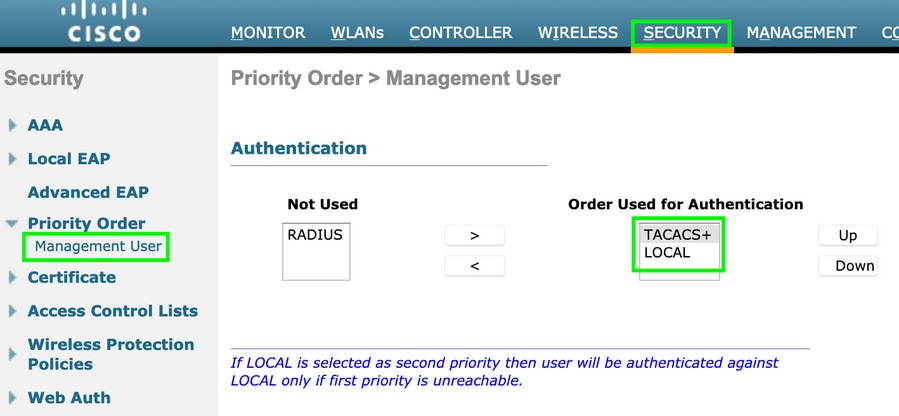

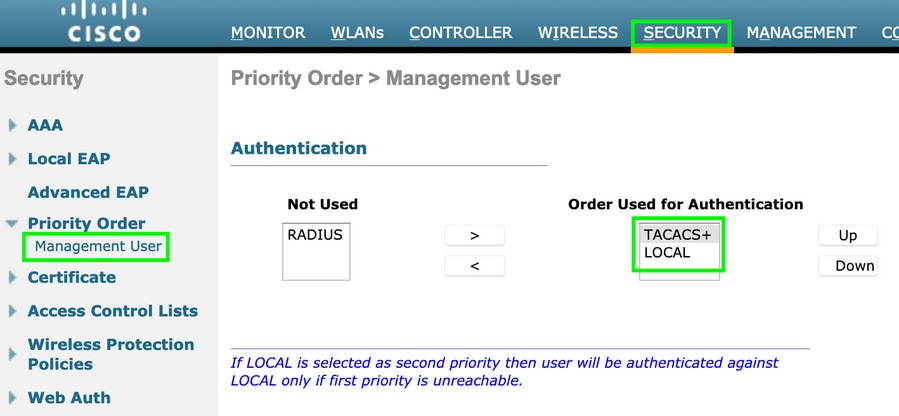

Altere a ordem de prioridade e torne TACACS+ superior e Local para inferior, como mostrado na imagem:

Cuidado: não feche a sessão atual da GUI da WLC. É recomendado abrir a GUI da WLC em outro navegador da Web e verificar se o login com credenciais TACACS+ funciona ou não. Caso contrário, verifique a configuração e a conectividade com o nó ISE na porta TCP 49.

Verificar

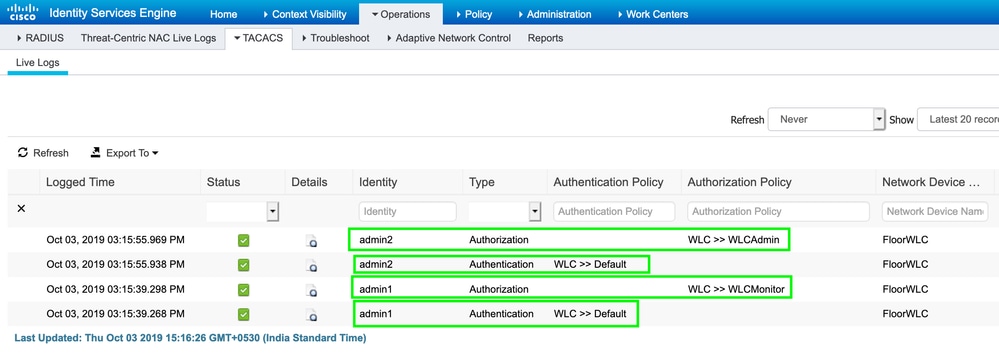

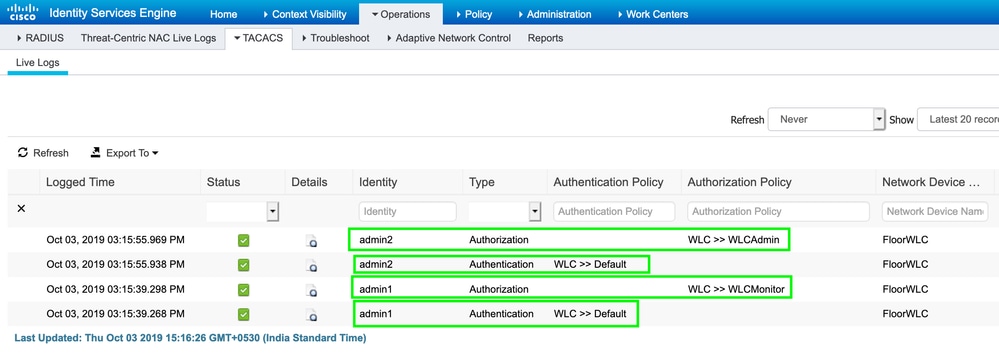

Navegue até Operations > TACACS > Live logs e monitore os Live Logs. Abra a GUI da WLC e faça login com as credenciais de usuário do Ative Diretory, como mostrado na imagem

Troubleshooting

Atualmente, não existem informações disponíveis específicas sobre Troubleshooting para esta configuração.

Feedback

Feedback