Introdução

Este documento descreve como configurar e atribuir tags de grupos de segurança (SGTs) a sessões de ID passiva por meio de políticas de autorização no ISE 3.2.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Cisco ISE 3.2

- ID Passivo, TrustSec e PxGrid

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Cisco ISE 3.2

- FMC 7.0.1

- WS-C3850-24P que executa 16.12.1

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

O Cisco Identity Services Engine (ISE) 3.2 é a versão mínima que suporta esse recurso. Este documento não aborda a configuração PassiveID, PxGrid e SXP. Para obter informações relacionadas, consulte o Guia do administrador.

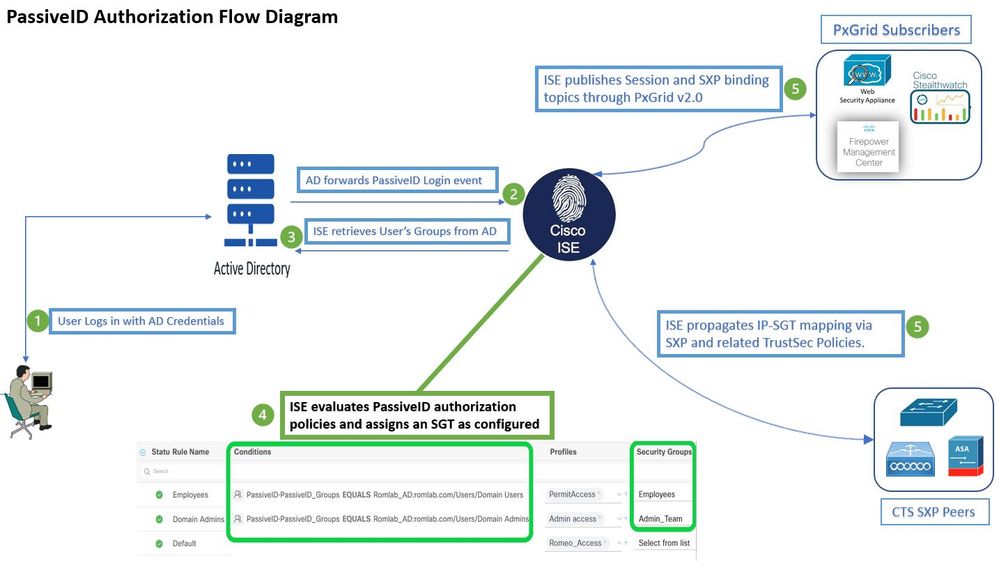

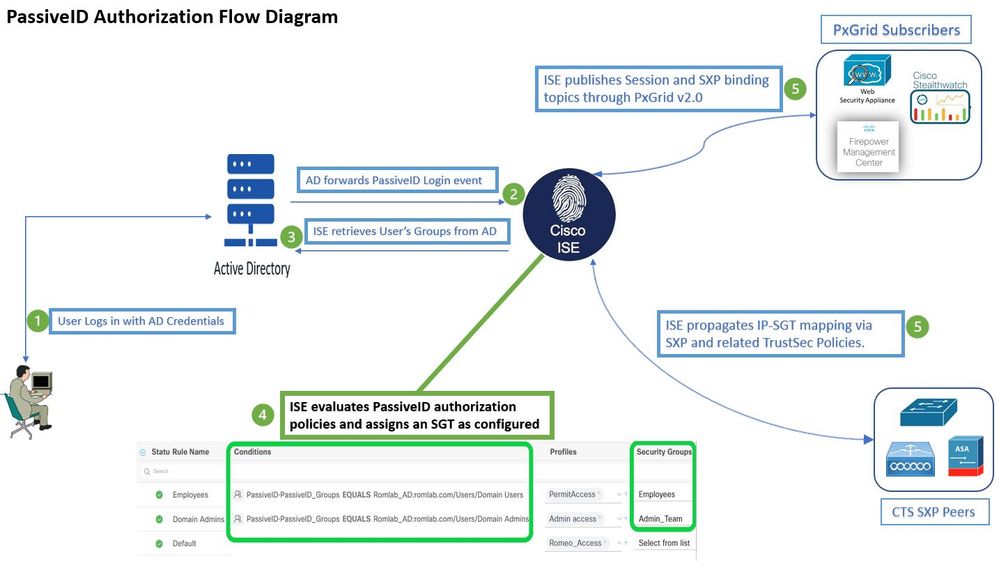

No ISE 3.1 ou em versões mais antigas, uma Security Group Tag (SGT) só pode ser atribuída à sessão Radius ou à autenticação ativa, como 802.1x e MAB. Com o ISE 3.2, podemos configurar políticas de autorização para Sessões PassiveID, de forma que, quando o Identity Services Engine (ISE) receber eventos de logon de usuário de um provedor, como o Ative Diretory Domain Controllers (AD DC) WMI ou o AD Agent, ele atribua uma Marca de Grupo de Segurança (SGT) à Sessão PassiveID com base na associação de grupo do Ative Diretory (AD) do usuário. O mapeamento IP-SGT e os detalhes do grupo AD do PassiveID podem ser publicados no domínio do TrustSec por meio do SGT Exchange Protocol (SXP) e/ou para assinantes do Platform Exchange Grid (pxGrid), como o Cisco Firepower Management Center (FMC) e o Cisco Secure Network Analytics (Stealthwatch).

Configurar

Diagrama de fluxo

Diagrama de fluxo

Diagrama de fluxo

Configurações

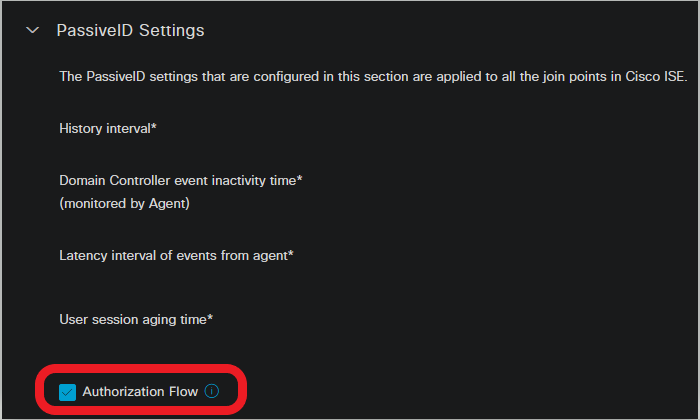

Habilitar o fluxo de autorização:

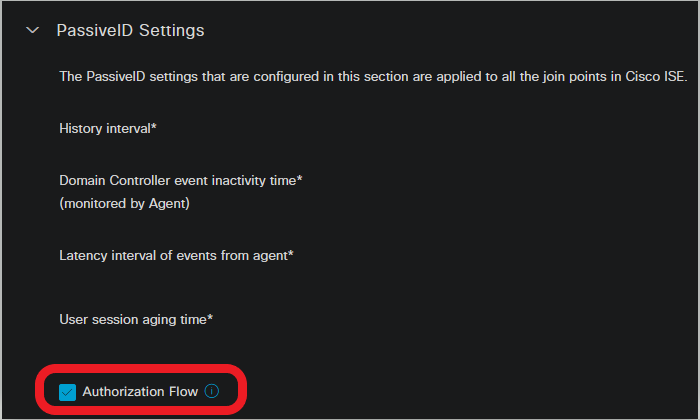

Navegue até Active Directory > Advanced Settings > PassiveID Settings e verifique a Authorization Flow para configurar políticas de autorização para usuários de login PassiveID. Essa opção está desativada por padrão.

Habilitar o fluxo de autorização

Habilitar o fluxo de autorização

Observação: para que esse recurso funcione, certifique-se de executar os serviços PassiveID, PxGrid e SXP em sua implantação. Você pode verificar isso em Administration > System > Deployment .

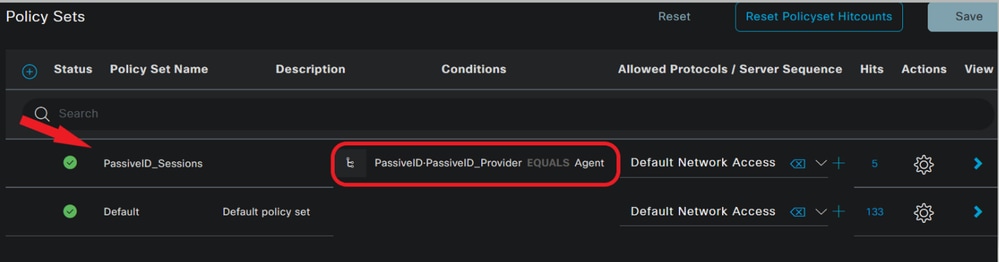

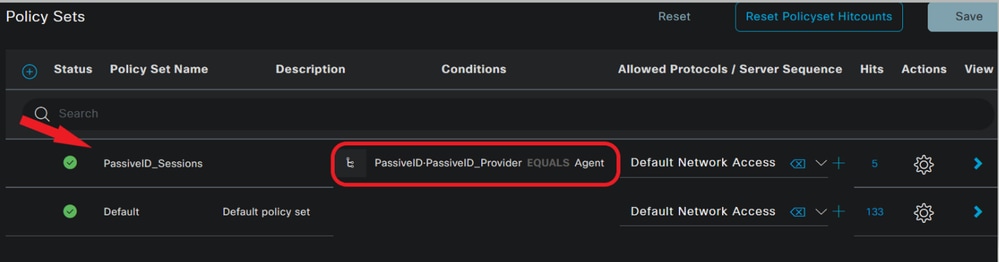

Configuração do conjunto de políticas:

- Criar um conjunto de políticas separado para PassiveID (recomendado).

- Para Condições, use o atributo

PassiveID·PassiveID_Provider e selecione o tipo de provedor.

Conjuntos de políticas

Conjuntos de políticas

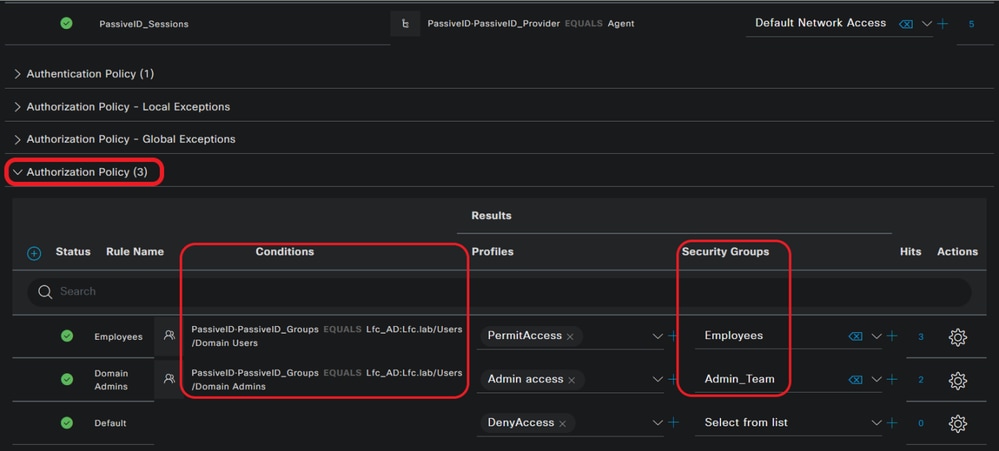

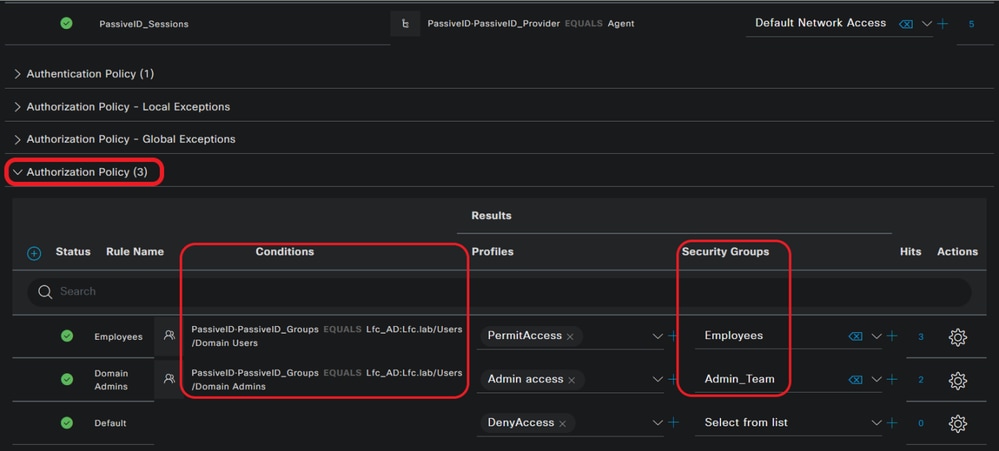

- Configure as regras de Autorização para o Conjunto de Políticas criado na Etapa 1.

- Crie uma condição para cada regra e use o dicionário PassiveID com base em grupos do AD, Nomes de usuário ou Ambos.

- Atribua uma Tag de grupo de segurança para cada regra e salve as configurações.

Política de Autorização

Política de Autorização

Observação: a política de autenticação é irrelevante, pois não é usada nesse fluxo.

Observação: você pode usar PassiveID_Username, PassiveID_Groups,or PassiveID_Provider atributos para criar as regras de autorização.

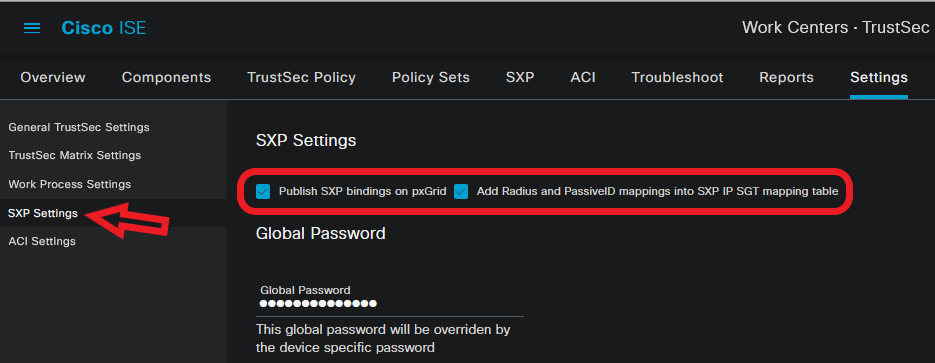

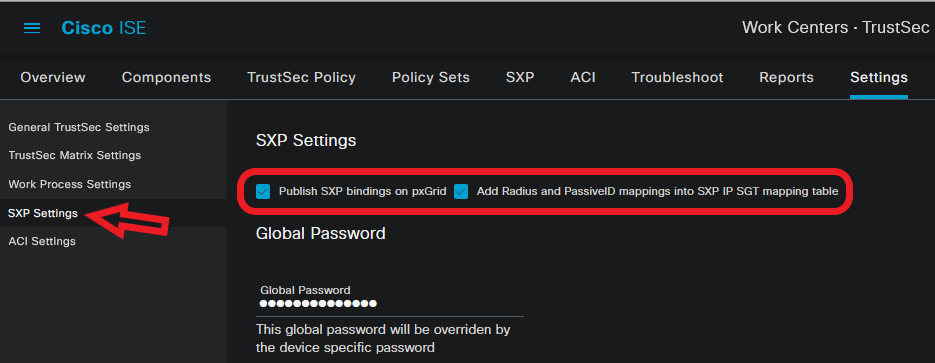

4. Navegue até Work Centers > TrustSec > Settings > SXP Settings para permitir Publish SXP bindings on pxGrid e Add RADIUS and PassiveID Mappings into SXP IP SGT Mapping Table para compartilhar mapeamentos PassiveID com assinantes PxGrid e incluí-los na tabela de mapeamentos SXP no ISE.

Configurações do SXP

Configurações do SXP

Verificar

Use esta seção para confirmar se a sua configuração funciona corretamente.

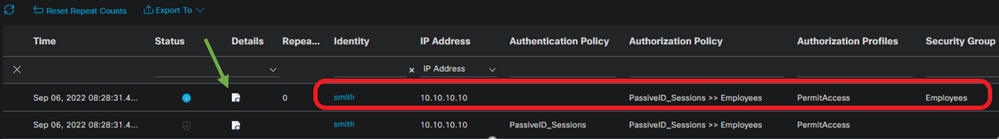

Verificação do ISE

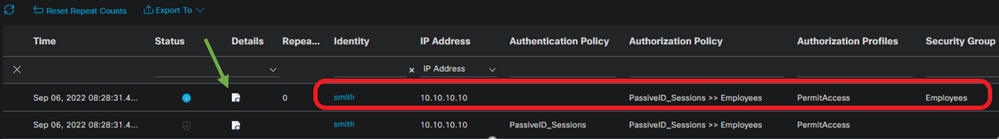

Depois que os eventos de login do usuário tiverem sido enviados ao ISE por um provedor, como o WMI ou o Agente AD DC (Controladores de Domínio do Ative Diretory), continue para verificar os logs ao vivo. Navegue até Operations > Radius > Live Logs.

LiveLogs do Radius

LiveLogs do Radius

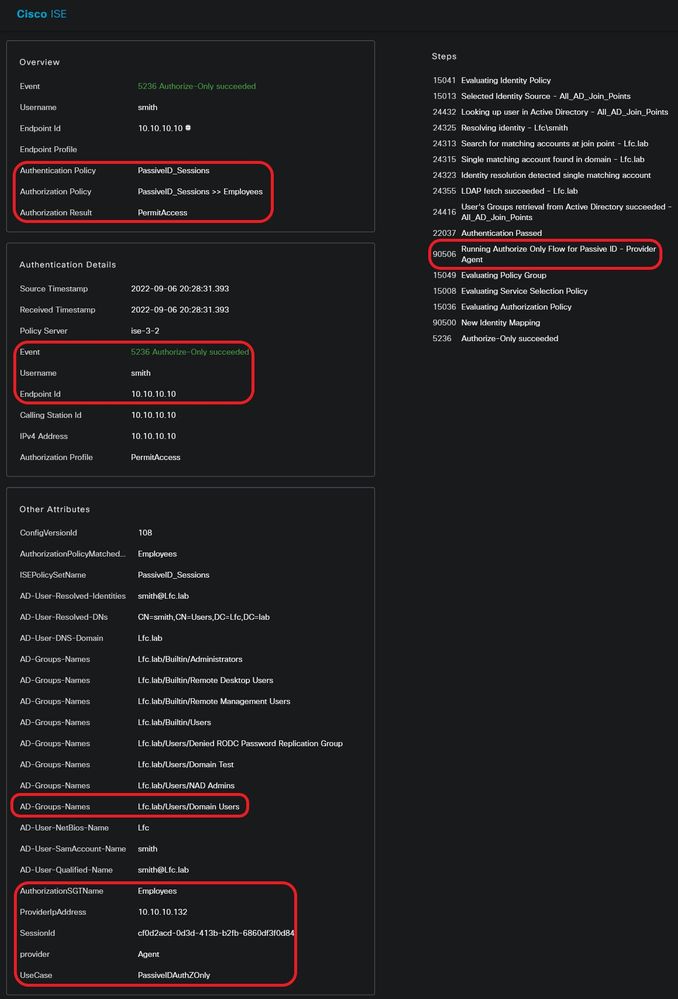

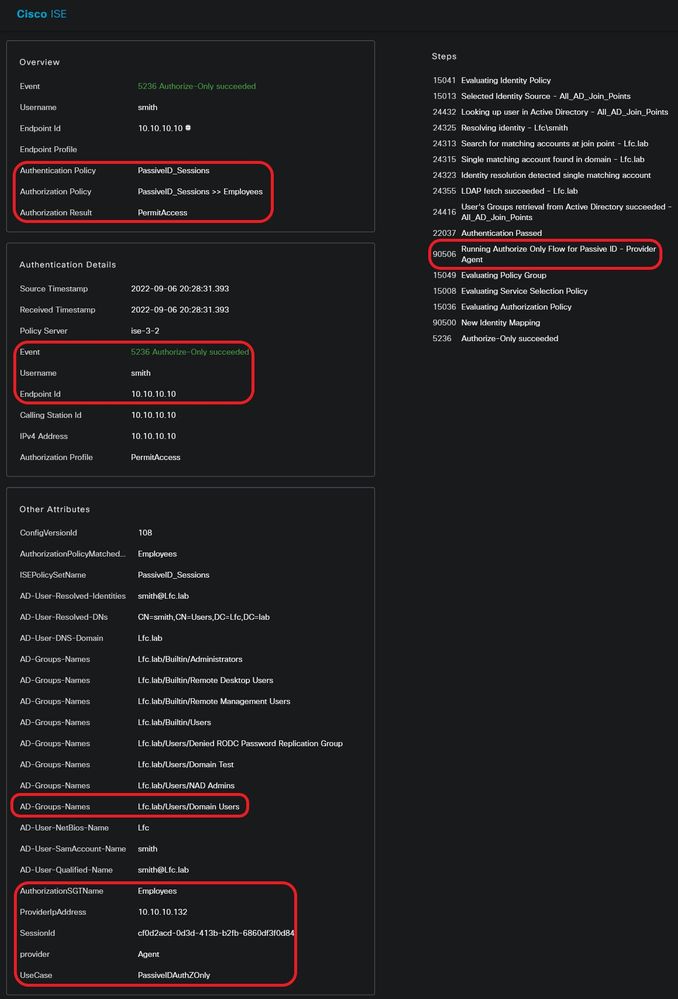

Clique no ícone de lupa na coluna Detalhes para exibir um relatório detalhado de um usuário, neste exemplo, smith (Usuários do domínio), como mostrado aqui.

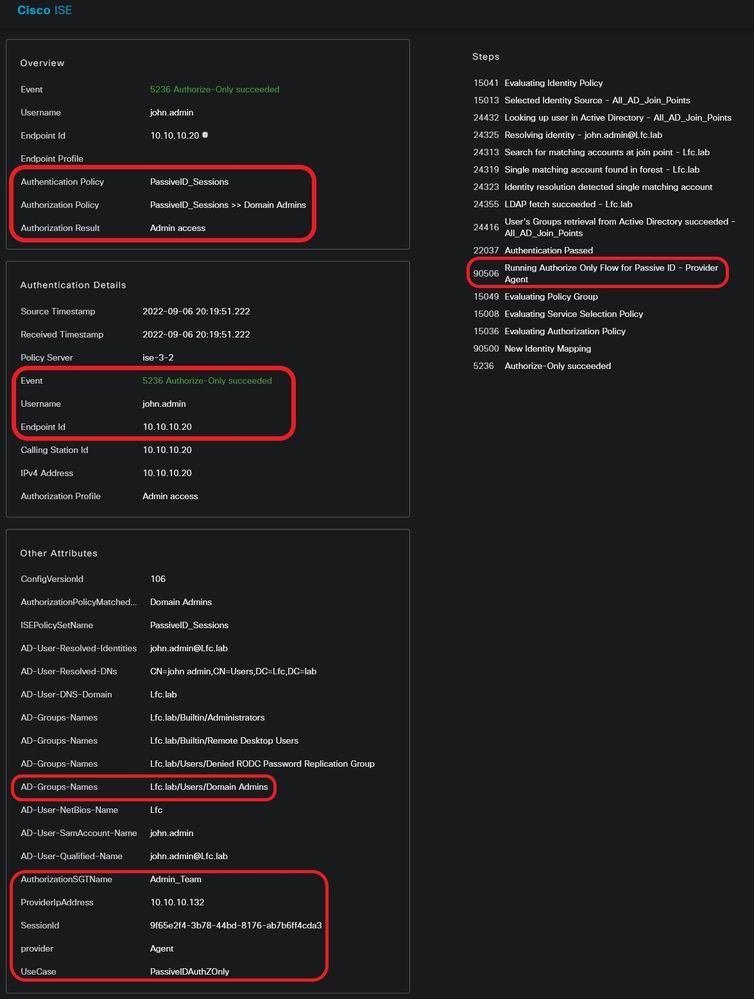

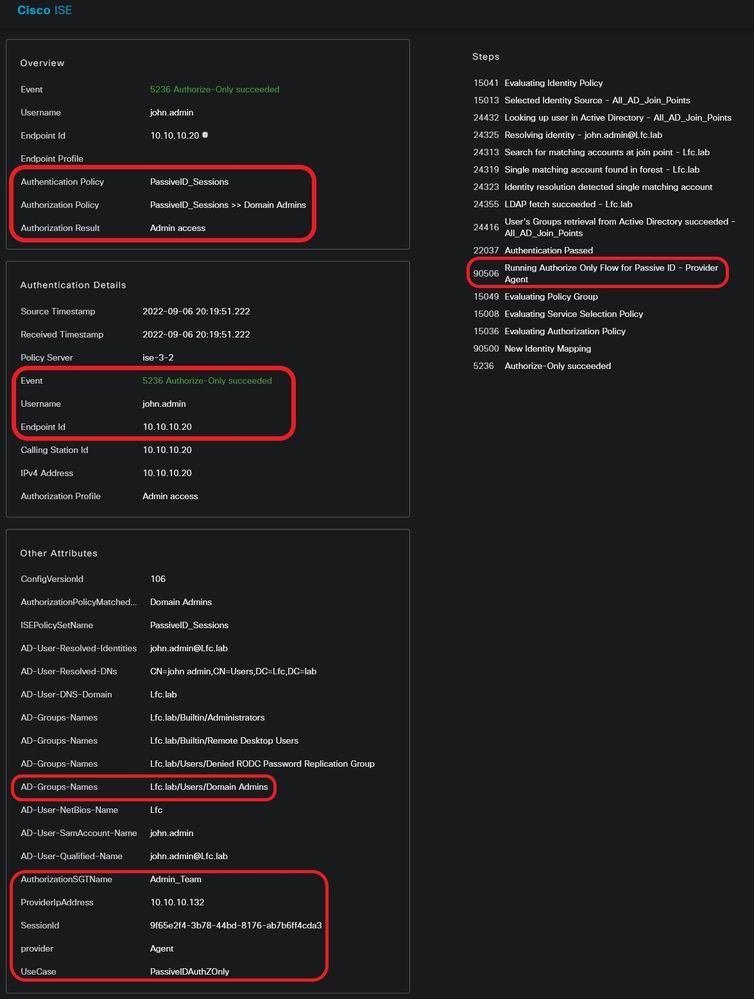

Um relatório detalhado para outro usuário (administradores do domínio). Como mostrado aqui, um SGT diferente é atribuído de acordo com a política de autorização configurada.

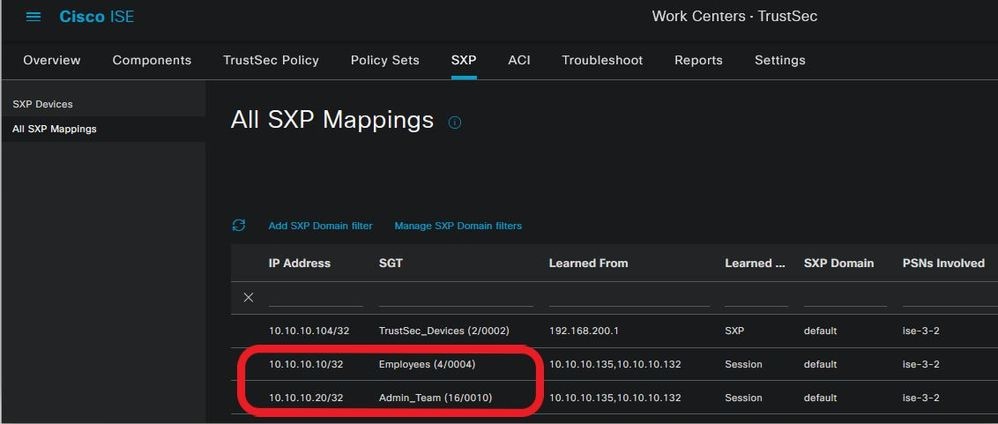

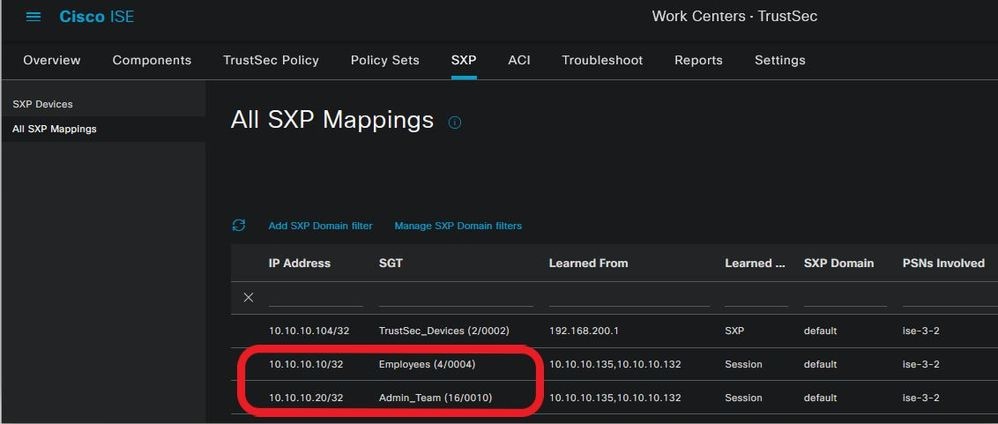

Verifique a tabela de mapeamento SGT/IP no ISE. Navegue até Work Centers >TrustSec > All SXP Mappings.

Tabela de mapeamentos do SXP

Tabela de mapeamentos do SXP

Observação: eventos PassiveID de um provedor de API não podem ser publicados em pares SXP. No entanto, os detalhes de SGT desses usuários podem ser publicados por meio do pxGrid.

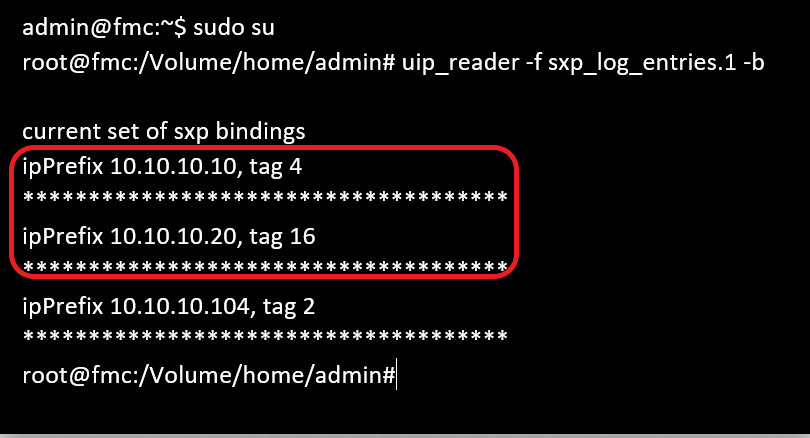

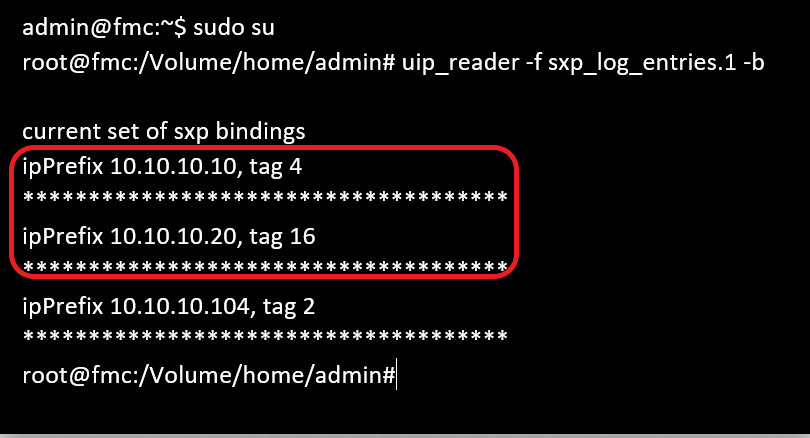

Verificação de assinante do PxGrid

Este snippet CLI verifica se o FMC aprendeu os mapeamentos IP-SGT para as sessões PassiveID mencionadas anteriormente do ISE.

Verificação de FMC CLI

Verificação de FMC CLI

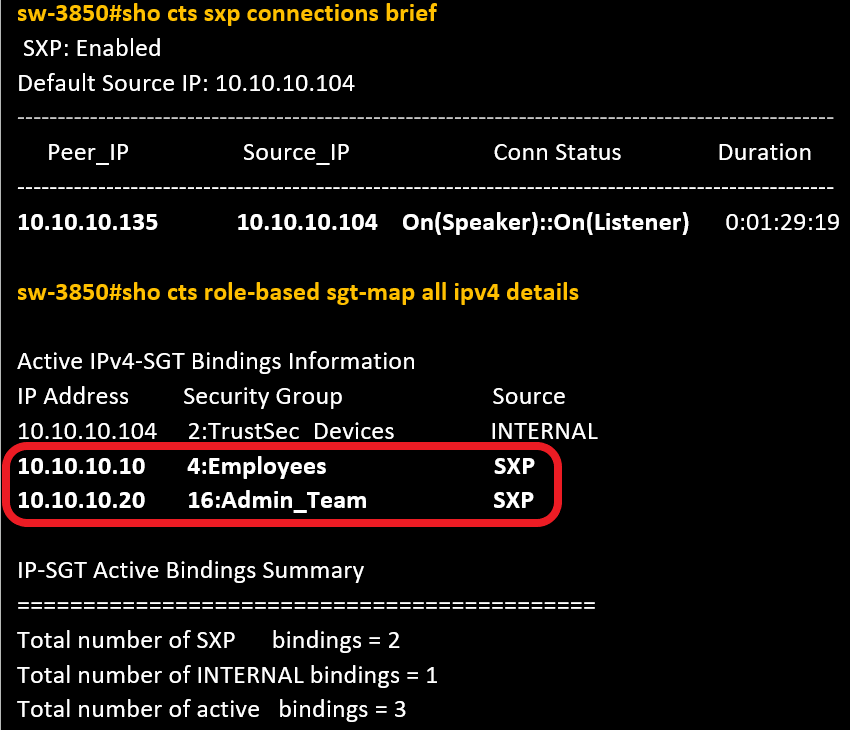

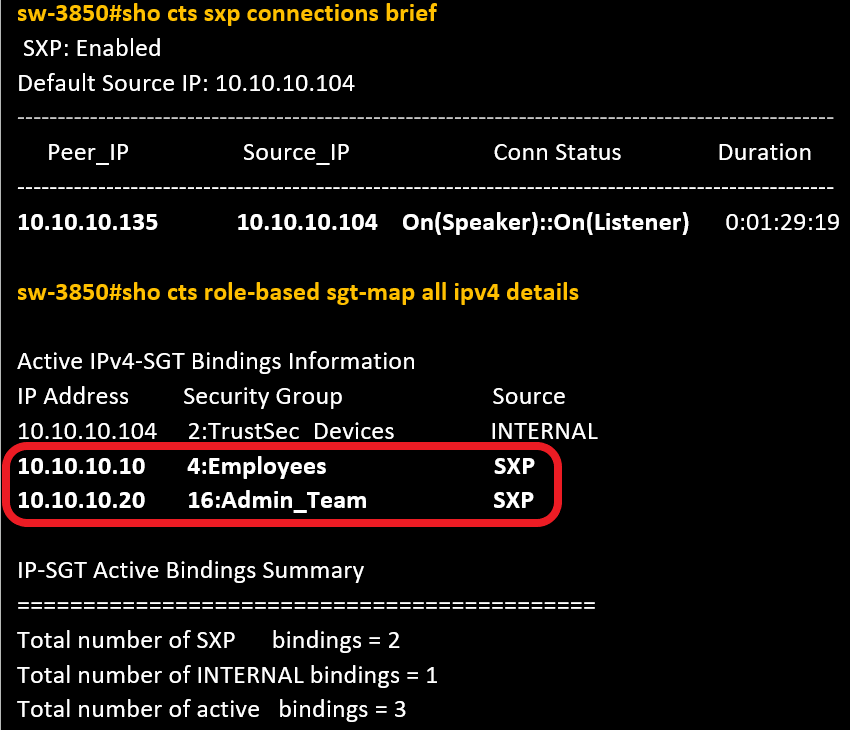

Verificação de mesmo nível TrustSec SXP

O switch aprendeu os mapeamentos de IP-SGT para sessões PassiveID do ISE, como visto neste trecho da CLI.

Verificação CLI do switch

Verificação CLI do switch

Observação: a configuração do switch para AAA e TrustSec está fora do escopo deste documento. Verifique o Cisco TrustSec Guide para obter as configurações relacionadas.

Troubleshooting

Esta seção disponibiliza informações para a solução de problemas de configuração.

Habilitar depurações no ISE

Navegue até Administration > System > Logging > Debug Log Configuration para definir os próximos componentes para o nível especificado.

| Nó |

Nome do componente |

Nível de log |

Nome do arquivo de log |

| IDpassiva |

passiveid |

Rastrear |

passiveid-*.log |

| PxGrid |

pxgrid |

Rastrear |

pxgrid-server.log |

| SXP |

sxp |

Debug |

sxp.log |

Observação: ao concluir a solução de problemas, lembre-se de redefinir as depurações, selecionar o nó relacionado e clicar em Reset to Default.

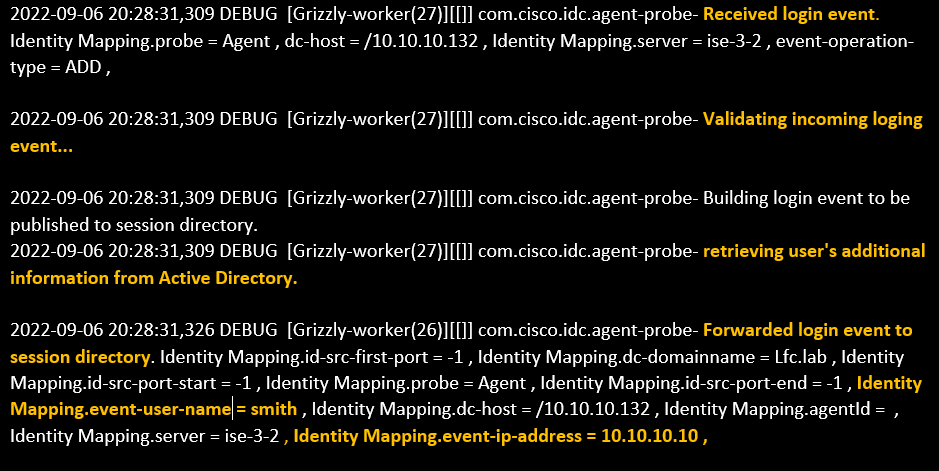

Registra trechos

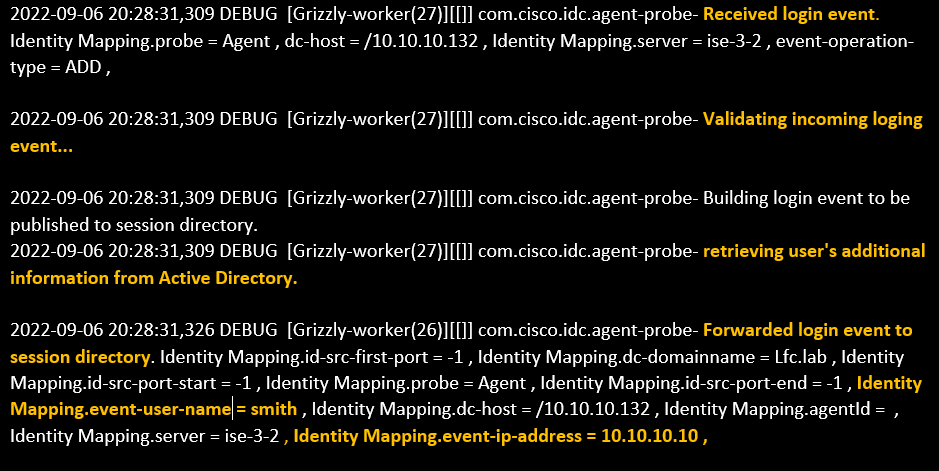

1. O ISE recebe eventos de login do provedor:

Arquivo Passiveid-*.log:

Arquivo Passiveid-*.log

Arquivo Passiveid-*.log

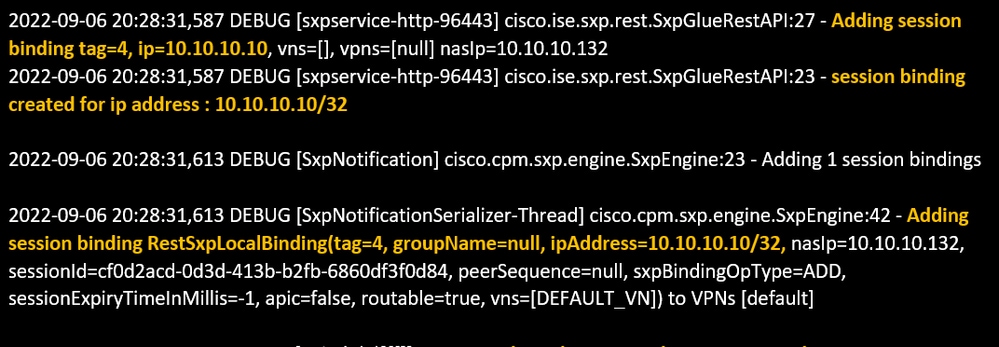

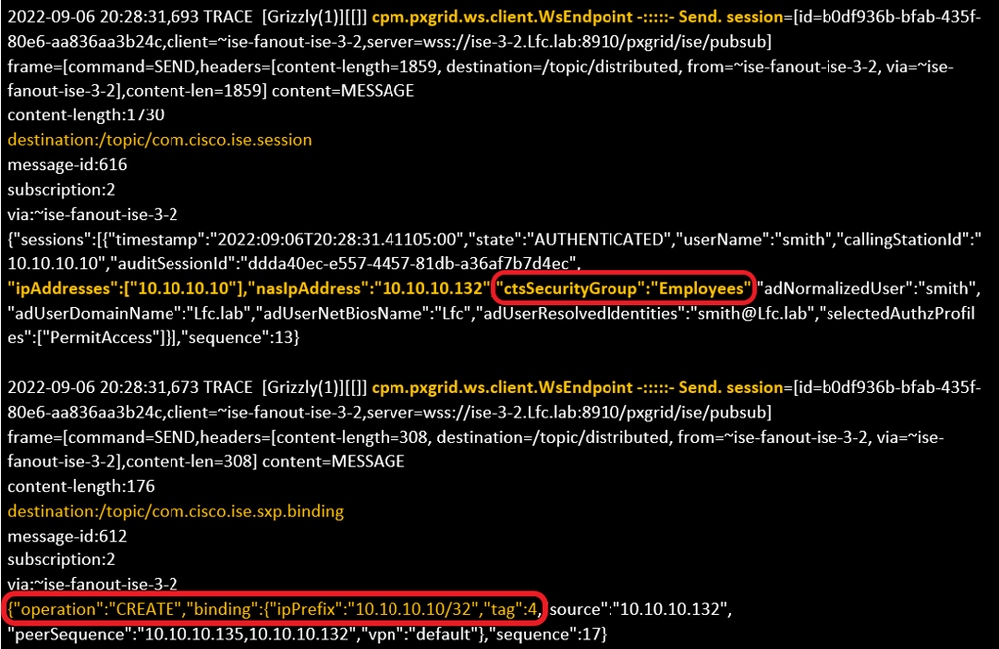

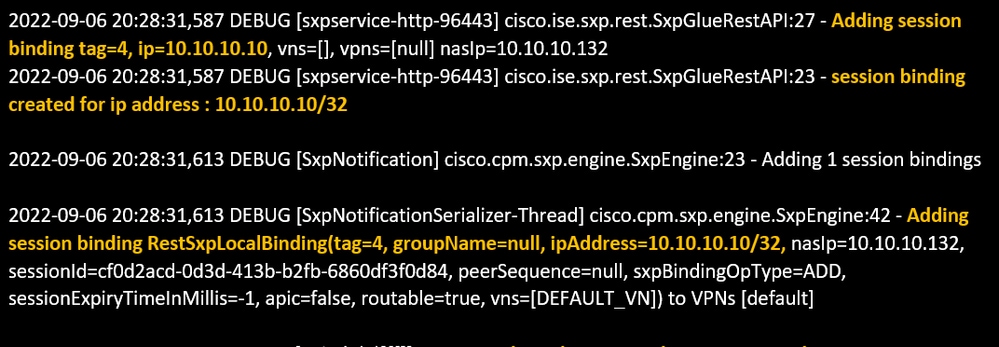

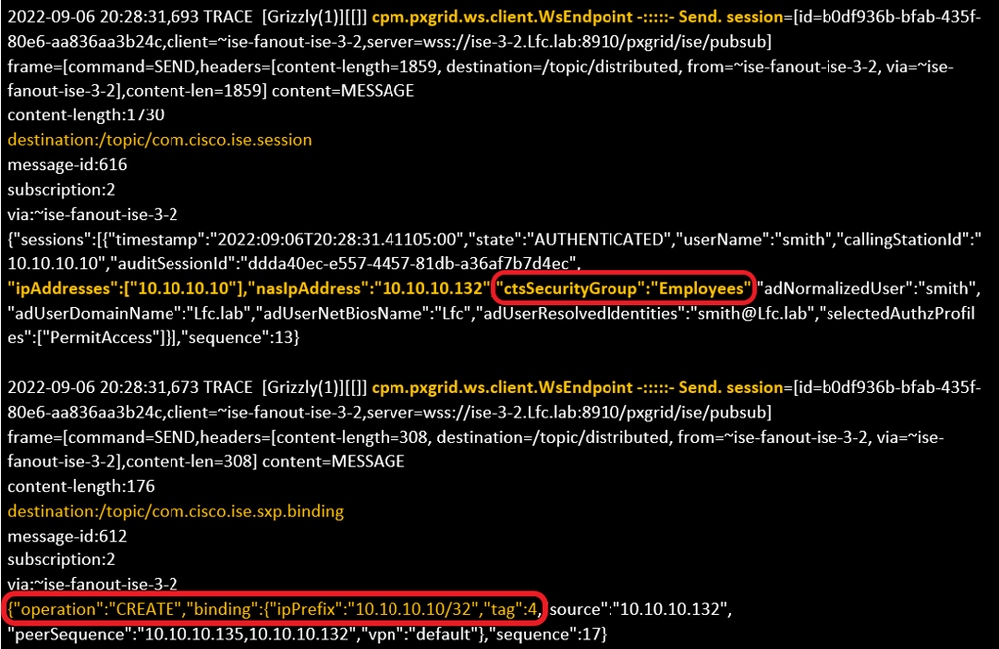

2. O ISE atribui SGT de acordo com a política de autorização configurada e publica o mapeamento IP-SGT para usuários PassiveID para assinantes PxGrid e pares SXP:

arquivo sxp.log:

arquivo sxp.log

arquivo sxp.log

arquivo pxgrid-server.log:

arquivo pxgrid-server.log

arquivo pxgrid-server.log

Feedback

Feedback