Introdução

Este documento descreve o procedimento para integrar o APIC ao ISE para autenticação de usuários administradores com o protocolo TACACS+.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Application Policy Infrastructure Controller (APIC)

- Identity services engine (ISE)

- protocolo TACACS

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- APIC versão 4.2(7u)

- Patch 1 do ISE versão 3.2

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Configurar

Diagrama de Rede

Diagrama de integração

Diagrama de integração

Procedimento de autenticação

Etapa 1.Faça login no aplicativo APIC com as Credenciais de usuário do administrador.

Etapa 2. O processo de autenticação é acionado e o ISE valida as credenciais localmente ou por meio do Ative Diretory.

Etapa 3. Quando a autenticação for bem-sucedida, o ISE enviará um pacote de permissão para autorizar o acesso ao APIC.

Etapa 4. O ISE mostra um registro ativo de autenticação bem-sucedido.

Note: O APIC replica a configuração TACACS+ em switches leaf que fazem parte da malha.

Configuração do APIC

Etapa 1. Navegue paraAdmin > AAA > Authentication > AAAe escolha o ícone+para criar um novo domínio de login.

Configuração de admin de login do APIC

Configuração de admin de login do APIC

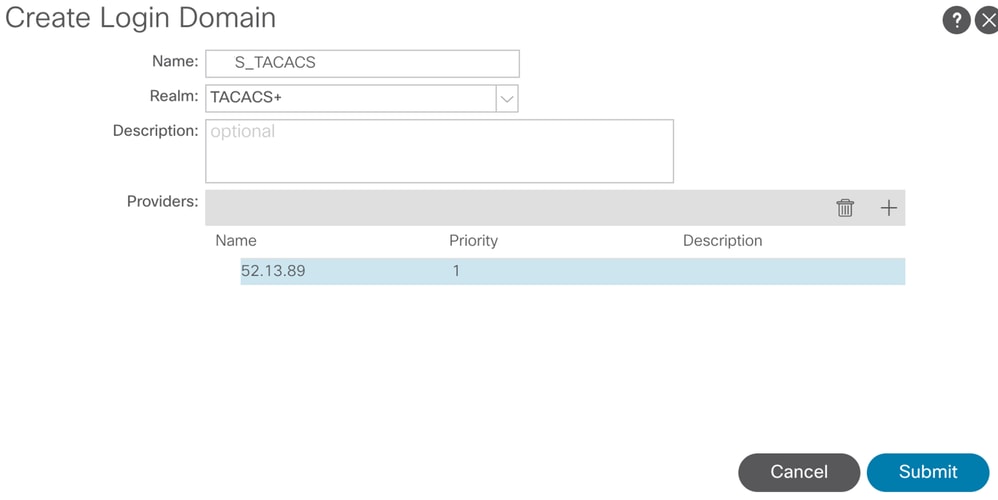

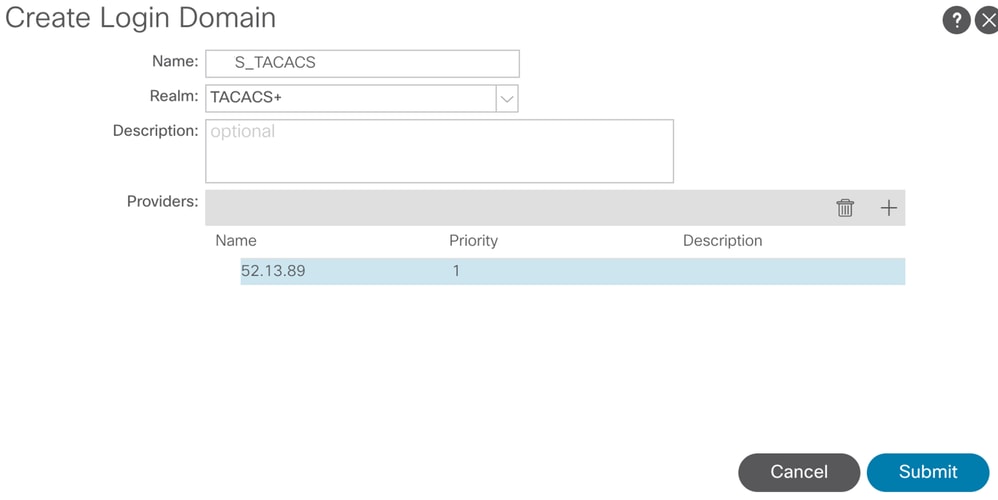

Etapa 2. Defina um nome e um realm para o novo Domínio de Login e clique+em Provedores para criar um novo provedor.

administrador de login do APIC

administrador de login do APIC

Provedor APIC TACACS

Provedor APIC TACACS

Etapa 3. Defina o endereço IP ou o nome do host do ISE, defina um segredo compartilhado e escolha o EPG (Endpoint Policy Group) de gerenciamento. CliqueSubmitpara adicionar o provedor TACACS+ ao administrador de login.

Configurações do provedor APIC TACACS

Configurações do provedor APIC TACACS

Exibição do provedor TACACS

Exibição do provedor TACACS

Configuração do ISE

Etapa 1. Navegue até ☰>Administração > Recursos de rede > Grupos de dispositivos de rede. Crie um grupo de dispositivos de rede em Todos os tipos de dispositivo.

Grupos de dispositivos de rede do ISE

Grupos de dispositivos de rede do ISE

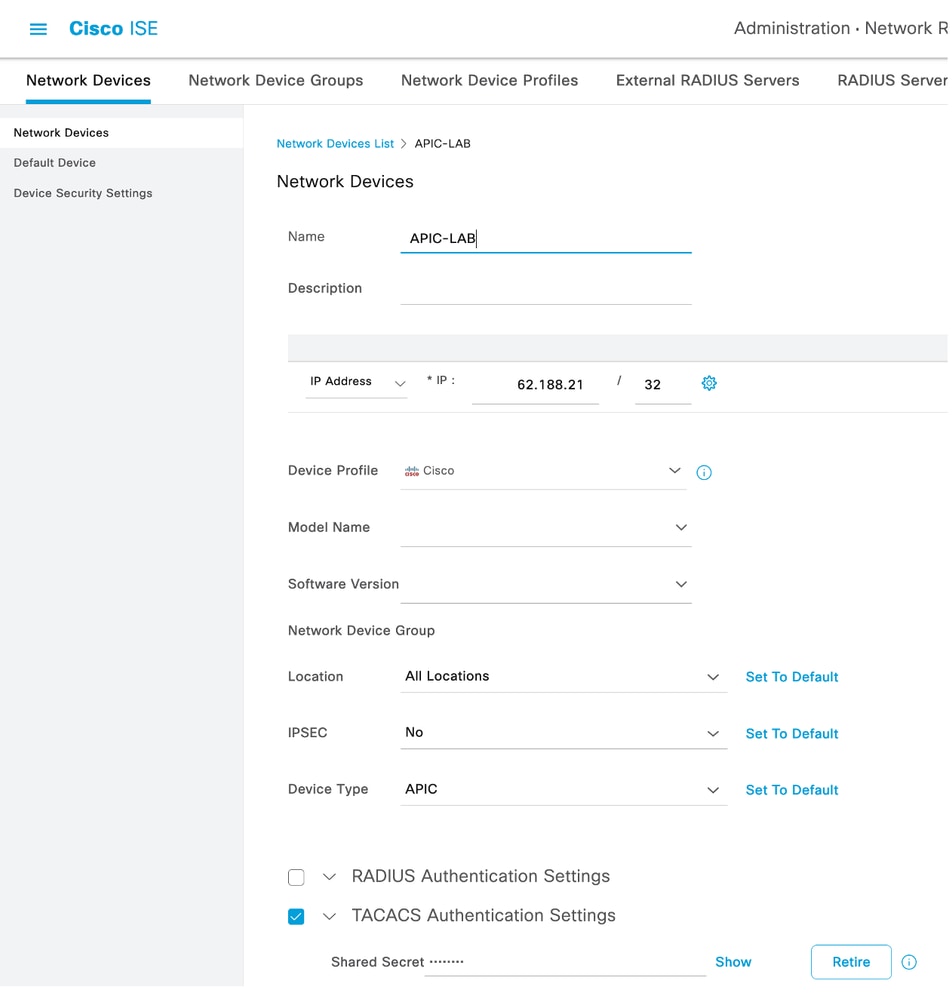

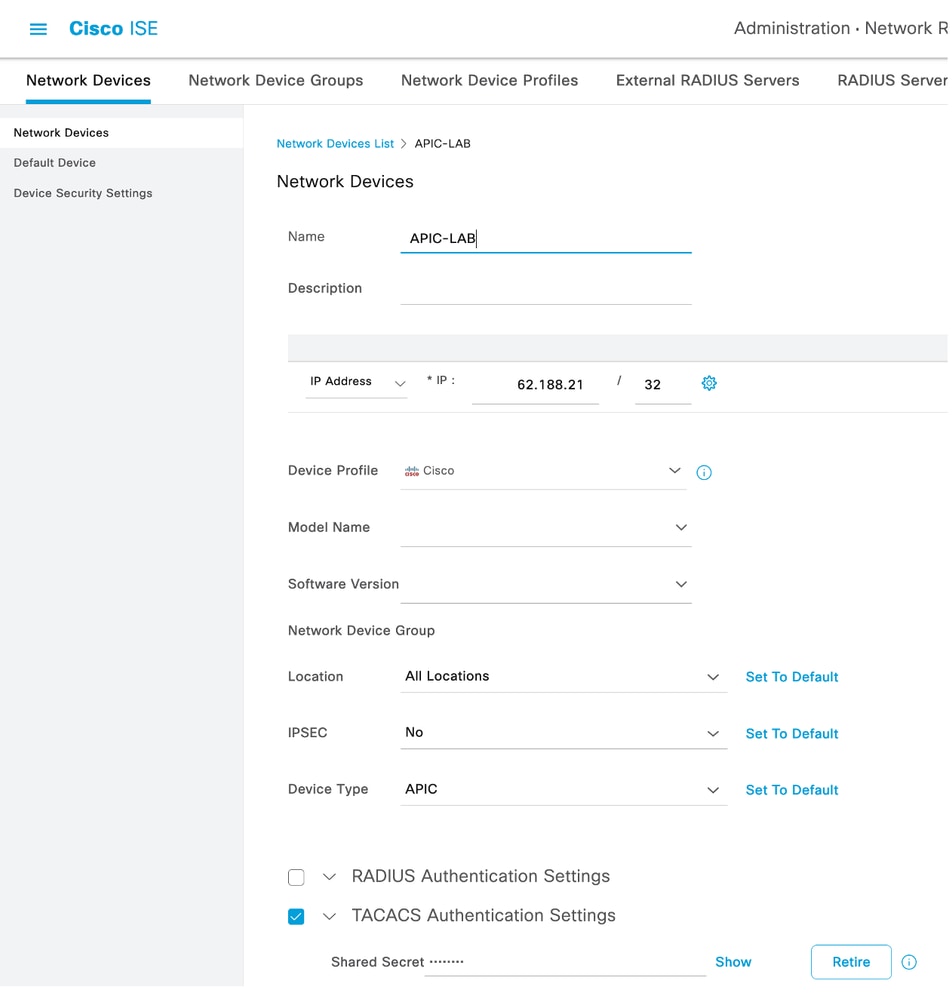

Etapa 2. Navegue atéAdministration > Network Resources > Network Devices. EscolhaAdddefinir nome e endereço IP do APIC, escolha APIC em Tipo de dispositivo e caixa de seleção TACACS+ e defina a senha usada na configuração do provedor APIC TACACS+. Clique em .Submit

Repita as etapas 1 e 2 para switches leaf.

Etapa 3. Use as instruções neste link para integrar o ISE com o Ative Diretory;

https://www.cisco.com/c/en/us/support/docs/security/identity-services-engine/217351-ad-integration-for-cisco-ise-gui-and-cli.html.

Note: Este documento inclui usuários internos e grupos de administradores do AD como origens de identidade. No entanto, o teste é executado com a Origem de identidade dos usuários internos. O resultado é o mesmo para grupos do AD.

Etapa 4. (Opcional) Navegue até ☰ >Administration > Identity Management > Groups. EscolhaUser Identity Groups e clique em Add. Crie um grupo para usuários somente leitura Admin e usuários Admin.

Grupo de Identidade

Grupo de Identidade

Etapa 5. (Opcional) Navegue até ☰>Administration > Identity Management > Identity.Clique emAdde crie um Read Only Adminusuário eAdminusuário. Atribua cada usuário a cada grupo criado na Etapa 4.

Etapa 6. Navegue até ☰ >Administration > Identity Management > Identity Source Sequence. EscolhaAdd, defina um nome e escolhaAD Join PointseInternal UsersOrigem da identidade na lista. EscolhaTreat as if the user was not found and proceed to the next store in the sequenceemAdvanced Search List Settingse clique emSave.

Sequência de Origem da Identidade

Sequência de Origem da Identidade

7. Navegue até ☰>Work Centers > Device Administration > Policy Elements > Results > Allowed Protocols.

TACACS Permitir protocolo

TACACS Permitir protocolo

8. Navegue até ☰ >Work Centers > Device Administration > Policy Elements > Results > TACACS Profileadde crie dois perfis com base nos atributos da lista emRaw View. Clique em .Save

- Usuário Admin:

cisco-av-pair=shell:domains=all/admin/

- Usuário administrador somente leitura:

cisco-av-pair=shell:domains=all//read-all

Note: No caso de espaço ou caracteres adicionais, a fase de autorização falha.

Perfil TACACS

Perfil TACACS

Perfis de administrador TACACS e de administrador somente leitura

Perfis de administrador TACACS e de administrador somente leitura

Etapa 9. Navegue até ☰ >Work Centers > Device Administration > Device Admin Policy Set. Crie um Novo Conjunto de Políticas, defina um nome e escolha o tipo de dispositivoAPICcriado na Etapa 1. EscolhaTACACS Protocolcriado na Etapa 7. como Protocolo permitido e clique emSave.

Conjunto de políticas TACACS

Conjunto de políticas TACACS

Etapa 10. Em newPolicy Set, clique na seta para a direita>e crie uma política de autenticação. Defina um nome e escolha o endereço IP do dispositivo como a condição. Em seguida, escolha a Sequência de Origem da Identidade criada na Etapa 6.

Política de autenticação

Política de autenticação

Note: O local ou outros atributos podem ser usados como uma condição de autenticação.

Etapa 11. Crie um perfil de Autorização para cada tipo de Usuário Admin, defina um nome e escolha um usuário interno e/ou grupo de usuários do AD como a condição. Condições adicionais, como APIC, podem ser usadas. Escolha o perfil de shell apropriado em cada política de autorização e clique emSave.

Perfil de autorização TACACS

Perfil de autorização TACACS

Verificar

Etapa 1. Fazer login na interface do usuário do APIC com credenciais de administrador do usuário. Escolha a opção TACACS na lista.

Login no APIC

Login no APIC

Etapa 2. Verificar se o acesso na interface do usuário do APIC e se as políticas apropriadas foram aplicadas aos registros TACACS Live.

Mensagem de boas-vindas do APIC

Mensagem de boas-vindas do APIC

Repita as etapas 1 e 2 para usuários Administradores somente leitura.

TACACS+ Live Logs

TACACS+ Live Logs

Troubleshooting

Etapa 1. Navegue até ☰ >Operations > Troubleshoot > Debug Wizard. EscolhaTACACSe clique em Debug Nodes.

Depurar Configuração do Perfil

Depurar Configuração do Perfil

Etapa 2. Escolha o nó que recebe o tráfego e clique emSave.

Depurar Seleção de Nós

Depurar Seleção de Nós

Etapa 3. Execute um novo teste e faça o download dos logs emOperations > Troubleshoot > Download logs como mostrado:

AcsLogs,2023-04-20 22:17:16,866,DEBUG,0x7f93cabc7700,cntx=0004699242,sesn=PAN32/469596415/70,CPMSessionID=1681058810.62.188.2140492Authentication16810588,user=APIC_RWUser,Log_Message=[2023-04-20 22:17:16.862 +00:00 0000060545 5201 NOTICE Passed-Authentication: Authentication succeeded, ConfigVersionId=122, Device IP Address=188.21, DestinationIPAddress=13.89 , DestinationPort=49, UserName=APIC_RWUser, Protocol=Tacacs, NetworkDeviceName=APIC-LAB, Type=Authentication, Action=Login, Privilege-Level=1, Authen-Type=PAP, Service=Login, User=APIC_RWUser, Port=REST, Remote-Address=202.208, NetworkDeviceProfileId=b0699505-3150-4215-a80e-6753d45bf56c, AcsSessionID=PAN32/469596415/70, AuthenticationIdentityStore=Internal Users, AuthenticationMethod=PAP_ASCII, SelectedAccessService=TACACS Protocol, SelectedShellProfile=APIC ReadWrite, Profile, IsMachineAuthentication=false, RequestLatency=230, IdentityGroup=User Identity Groups:APIC_RW, Step=13013, Step=15049, Step=15008, Step=15048, Step=15041, Step=15048, Step=22072, Step=15013, Step=24430, Step=24325, Step=24313, Step=24318, Step=24322, Step=24352, Step=24412, Step=15013, Step=24210, Step=24212, Step=22037, Step=15036, Step=15048, Step=15048, Step=13015, SelectedAuthenticationIdentityStores=iselab

Caso as depurações não mostrem informações de autenticação e autorização, valide isso:

- O serviço Administração de dispositivos está habilitado no nó ISE.

- O endereço IP correto do ISE foi adicionado à configuração do APIC.

- Caso haja um firewall no meio, verifique se a porta 49 (TACACS) é permitida.

Feedback

Feedback