Introdução

Este documento descreve como integrar o patch 1 do Identity Services Engine (ISE) 3.3 com o Duo para Autenticação Multifator. A partir da versão 3.3, o patch 1 do ISE pode ser configurado para integração nativa com serviços Duo, eliminando assim a necessidade de proxy de autenticação.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento básico destes tópicos:

Componentes Utilizados

As informações neste documento são baseadas em:

- Patch 1 do Cisco ISE versão 3.3

- Duo

- Cisco ASA versão 9.16(4)

- Cisco Secure Client versão 5.0.04032

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Configurar

Diagrama de fluxo

Diagrama de fluxo

Diagrama de fluxo

Etapas

0. A Fase de Configuração inclui a seleção dos Grupos do Ative Diretory, a partir dos quais os usuários são sincronizados, e a sincronização ocorre quando o assistente de MFA é concluído. Ele consiste em duas etapas. Pesquisa no Ative Diretory para obter a lista de usuários e determinados atributos. Uma chamada para o Duo Cloud com a API de administração do Cisco ISE é feita para empurrar os usuários para lá. Os administradores são solicitados a registrar usuários. A inscrição pode incluir a etapa opcional de ativação do usuário do Duo Mobile, que permite que seus usuários usem a autenticação de um toque com o Duo Push

1. A conexão VPN é iniciada, o usuário insere o nome de usuário e a senha e clica em OK. O dispositivo de rede envia a solicitação de acesso RADIUS é enviada à PSN

2. O nó PSN autentica o usuário através do Ative Diretory

3. Quando a autenticação é bem-sucedida e a política de MFA é configurada, a PSN envolve a PAN para entrar em contato com a Duo Cloud

4. É feita uma chamada para o Duo Cloud com a API Auth do Cisco ISE para chamar uma autenticação de segundo fator com o Duo. O ISE se comunica com o serviço do Duo na porta TCP SSL 443.

5. Ocorre a autenticação de segundo fator. O usuário conclui o processo de autenticação de segundo fator

6. Duo responde ao PAN com o resultado da autenticação de segundo fator

7. O PAN responde ao PSN com o resultado da autenticação de segundo fator

8. Access-Accept é enviado ao Dispositivo de Rede, a Conexão VPN é estabelecida

Configurações

Selecionar aplicativos para proteger

Navegue até Duo Admin Dashboard https://admin.duosecurity.com/login. Faça login com credenciais de administrador.

Navegue até Painel de Controle > Aplicativos > Proteger um Aplicativo. Procure a API Auth do Cisco ISE e selecione Proteger.

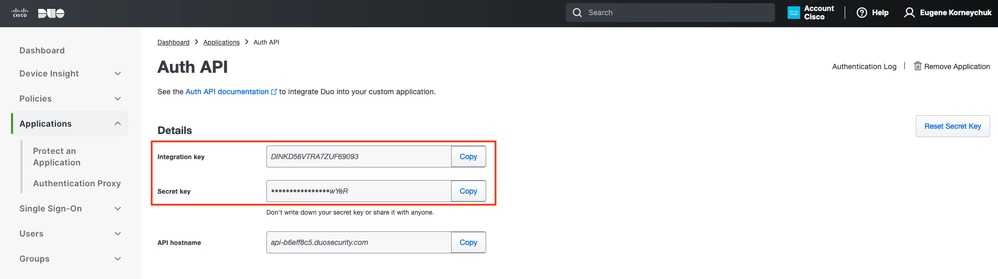

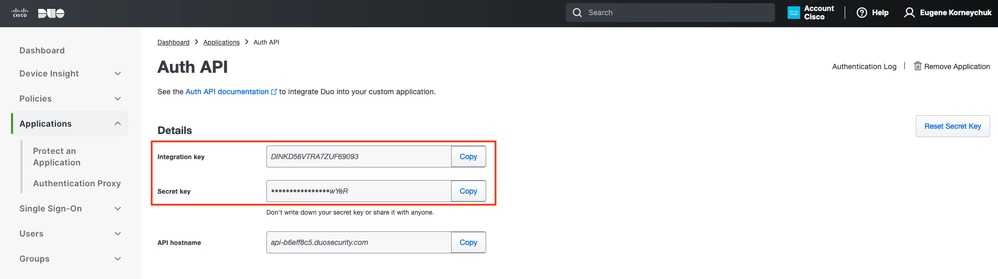

API de autenticação 1

API de autenticação 1

Anote a chave Integrationkey e a chave Secret.

API de autenticação 2

API de autenticação 2

Navegue até Painel de Controle > Aplicativos > Proteger um Aplicativo. Procure a API de administração do Cisco ISE e selecione Proteger.

Observação: somente administradores com a função Proprietário podem criar ou modificar o aplicativo da API de administração do Cisco ISE no Painel de administração do Duo.

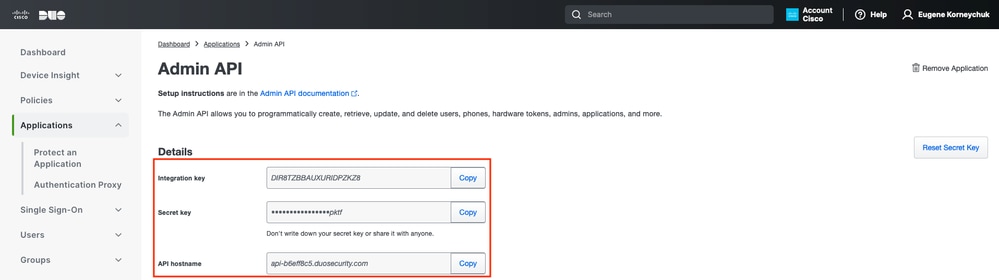

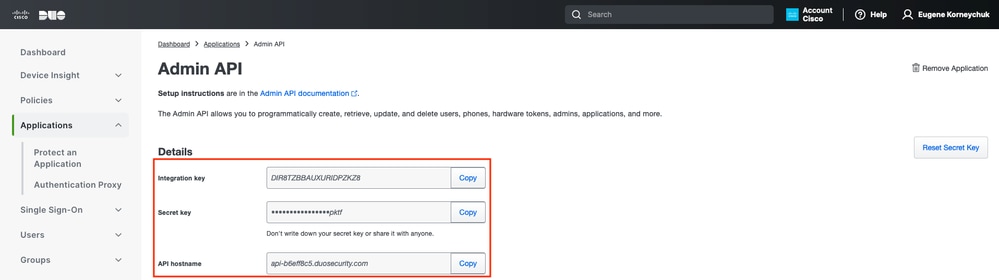

API de autenticação 1

API de autenticação 1

Anote a chave de integração e a chave secreta e o nome de host da API.

API de administração 2

API de administração 2

Configurar Permissões de API

Navegue até Painel de Controle > Aplicativos > Aplicativo. Selecione API de administração do Cisco ISE.

Marque Conceder recursos de leitura e Conceder recursos de gravação. Clique em Save Changes (Salvar alterações).

API de administração 3

API de administração 3

Integrar o ISE com o Ative Diretory

1. Navegue até Administração > Gerenciamento de identidades > Repositórios de identidades externos > Ative Diretory > Adicionar. Forneça o Join Point Name (Nome do ponto de ingresso), Ative Diretory Domain (Domínio do Ative Diretory) e clique em Submit (Enviar).

Ative Diretory 1

Ative Diretory 1

2. Quando for solicitado a Ingressar em todos os Nós do ISE neste Domínio do Ative Diretory, clique em Sim.

Ative Diretory 2

Ative Diretory 2

3. Forneça o Nome de usuário e a Senha do AD e clique em OK.

Ative Diretory 3

Ative Diretory 3

A conta do AD necessária para o acesso ao domínio no ISE pode ter um destes:

- Adicionar estações de trabalho ao domínio do direito do usuário no respectivo domínio

- Criar Objetos do Computador ou Excluir Objetos do Computador no respectivo contêiner de computadores onde a conta da máquina do ISE é criada antes de ela ingressar na máquina do ISE para o domínio

Observação: a Cisco recomenda desabilitar a política de bloqueio para a conta do ISE e configurar a infraestrutura do AD para enviar alertas ao administrador se uma senha incorreta for usada para essa conta. Quando a senha incorreta é inserida, o ISE não cria nem modifica sua conta de máquina quando necessário e, portanto, possivelmente nega todas as autenticações.

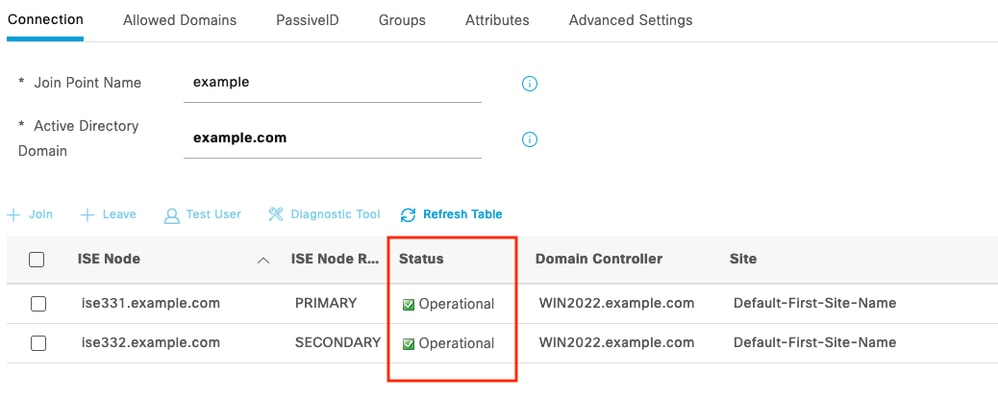

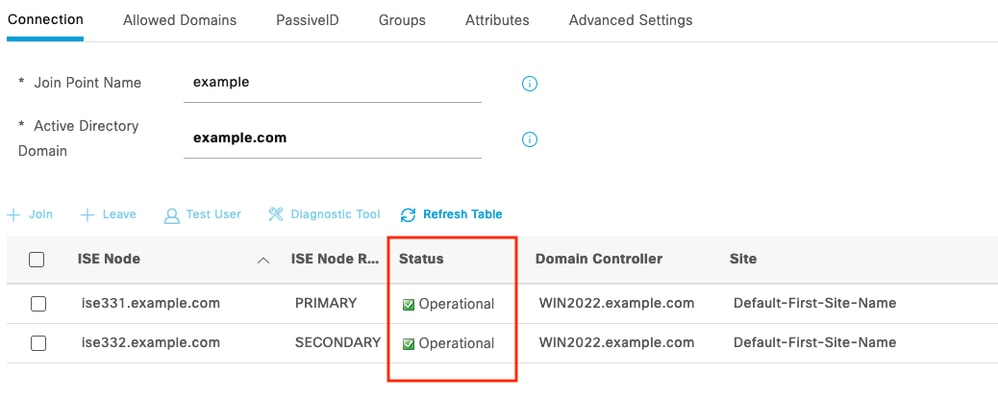

4. O status do AD é Operacional.

Ative Diretory 4

Ative Diretory 4

5. Navegue até Groups > Add > Select Groups From Diretory > Retrieve Groups. Marque as caixas de seleção em Grupos do AD de sua escolha (que são usadas para sincronizar usuários e para Política de autorização), conforme mostrado nesta imagem.

Ative Diretory 5

Ative Diretory 5

6. Clique em Salvar para salvar os Grupos do AD recuperados.

Ative Diretory 6

Ative Diretory 6

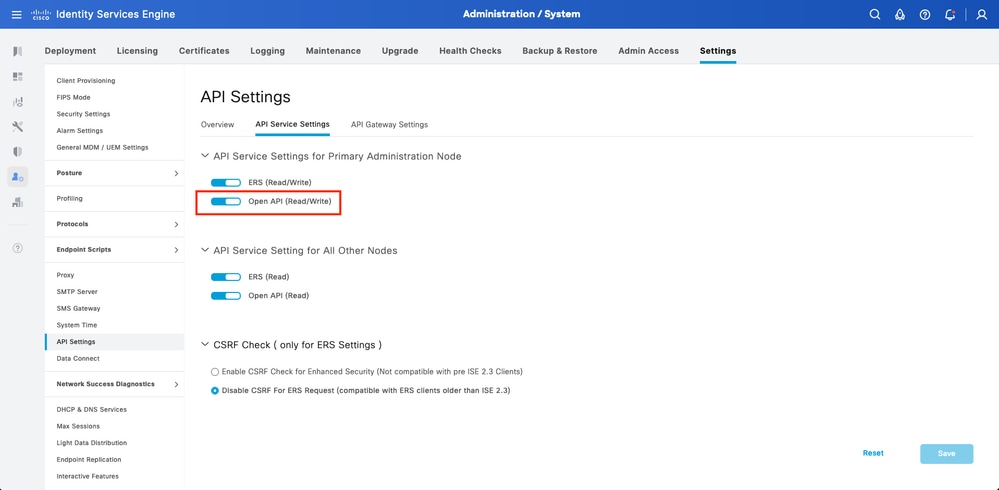

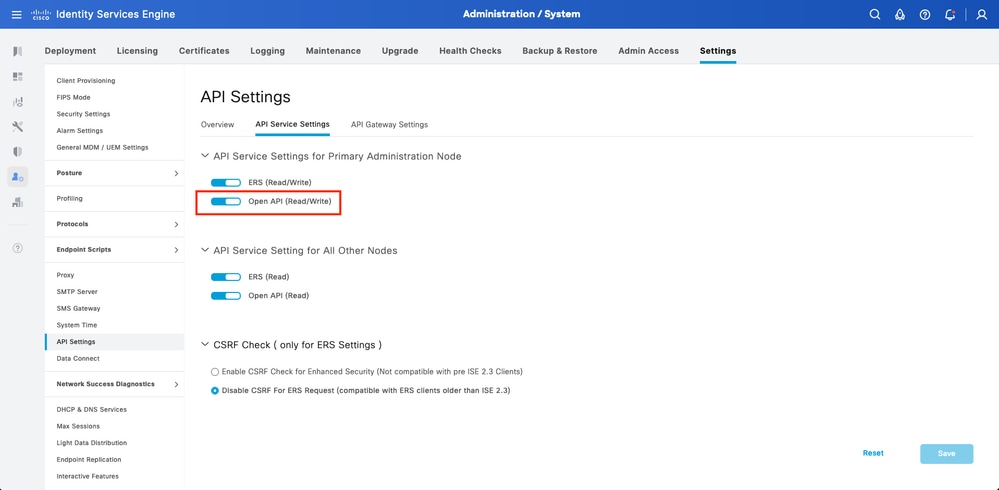

Habilitar API aberta

Navegue até Administration > System > Settings > API Settings > API Service Settings. Habilite Open API e clique em Save.

API aberta

API aberta

Habilitar fonte de identidade MFA

Navegue até Administração > Gerenciamento de identidades > Configurações > Configurações de fontes de identidade externas. Habilite MFA e clique em Save.

MFA 1 do ISE

MFA 1 do ISE

Configurar fonte de identidade externa MFA

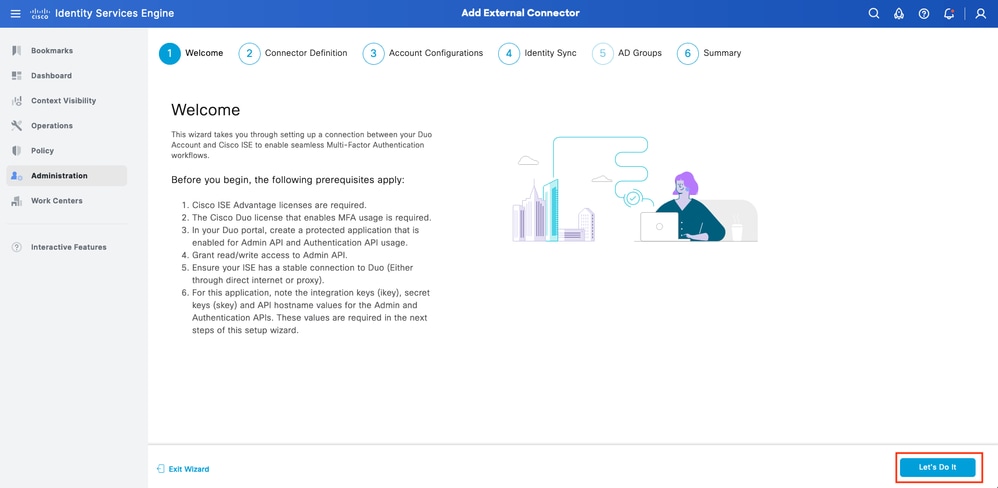

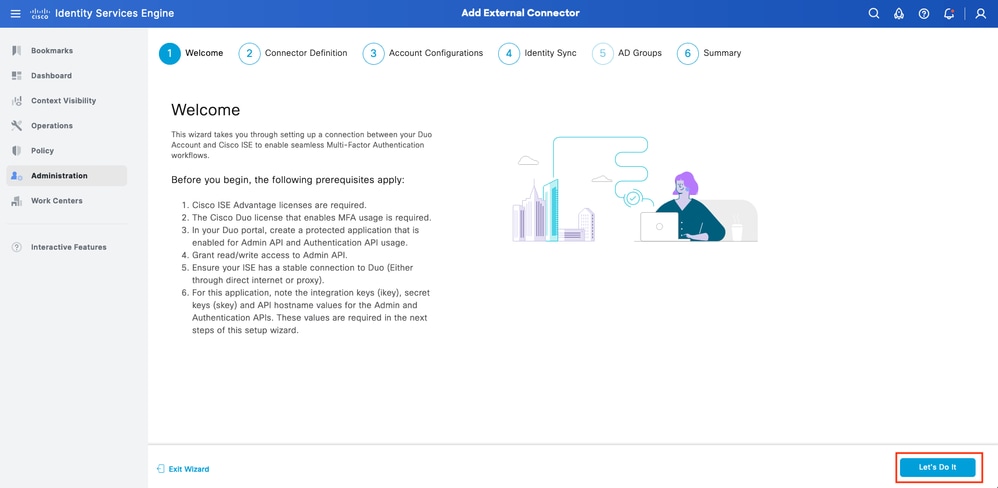

Navegue até Administração > Gerenciamento de identidades > Fontes de identidade externas. Clique em Add. Na tela Welcome (Bem-vindo), clique em Let's Do It.

Assistente do ISE Duo 1

Assistente do ISE Duo 1

Na próxima tela, configure Connection Name e clique em Next.

Assistente do ISE Duo 2

Assistente do ISE Duo 2

Configure os valores de Nome de host da API, Integração da API do administrador do Cisco ISE e Chaves secretas, Integração da API de autenticação do Cisco ISE e Chaves secretas da etapa Selecionar aplicativos para proteger.

Assistente do ISE Duo 3

Assistente do ISE Duo 3

Clique em Test Connection. Depois que o Teste de conexão for bem sucedido, você pode clicar em Avançar.

Assistente do ISE Duo 4

Assistente do ISE Duo 4

Configure a Sincronização de Identidades. Esse processo sincroniza usuários dos grupos do Ative Diretory selecionados em Conta Duo usando as credenciais de API fornecidas anteriormente. Selecione Ative Diretory Join Point. Clique em Next.

Observação: a configuração do Ative Diretory está fora do escopo do documento. Siga este documento para integrar o ISE ao Ative Diretory.

Assistente do ISE Duo 5

Assistente do ISE Duo 5

Selecione Grupos do Ative Diretory a partir dos quais você deseja que os usuários sejam sincronizados com o Duo. Clique em Next.

Assistente ISE Duo 6

Assistente ISE Duo 6

Verifique se as configurações estão corretas e clique em Done.

Assistente ISE Duo 7

Assistente ISE Duo 7

Inscreva o usuário no Duo

Observação: a Inscrição de Usuário Duo está fora do escopo do documento. Considere este documento para saber mais sobre a inscrição dos usuários. Para os fins deste documento, o registro manual de usuário é usado.

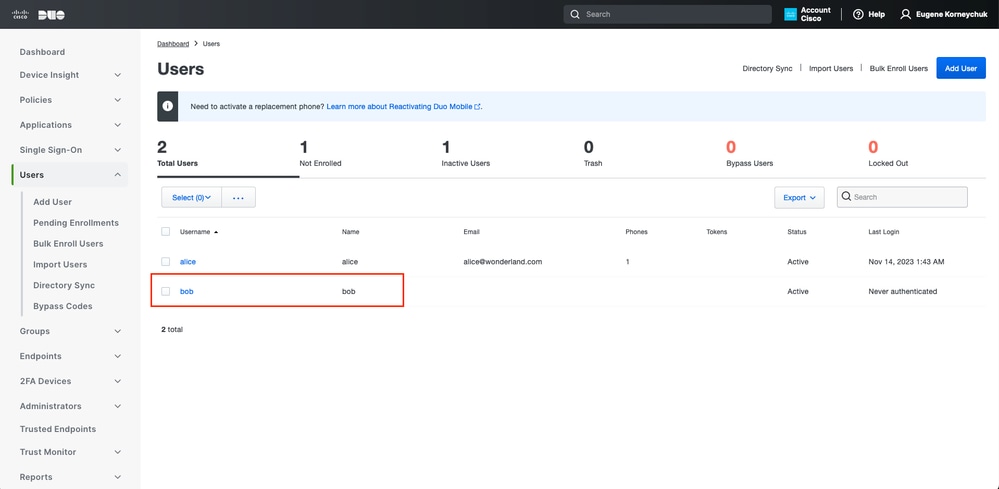

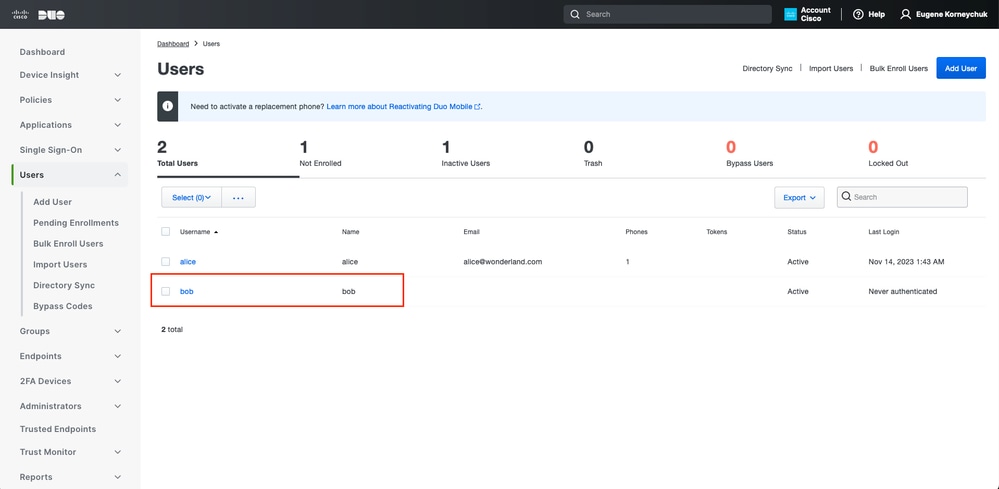

Abra o Painel de administração do Duo. Navegue até Painel > Usuários. Clique no usuário sincronizado no ISE.

Inscreva-se Duo 1

Inscreva-se Duo 1

Role para baixo até Telefones. Clique em Adicionar telefone.

Inscreva-se 2 Duo

Inscreva-se 2 Duo

Digite o número de telefone e clique em Add Phone.

Inscreva-se Duo 3

Inscreva-se Duo 3

Configurar conjuntos de políticas

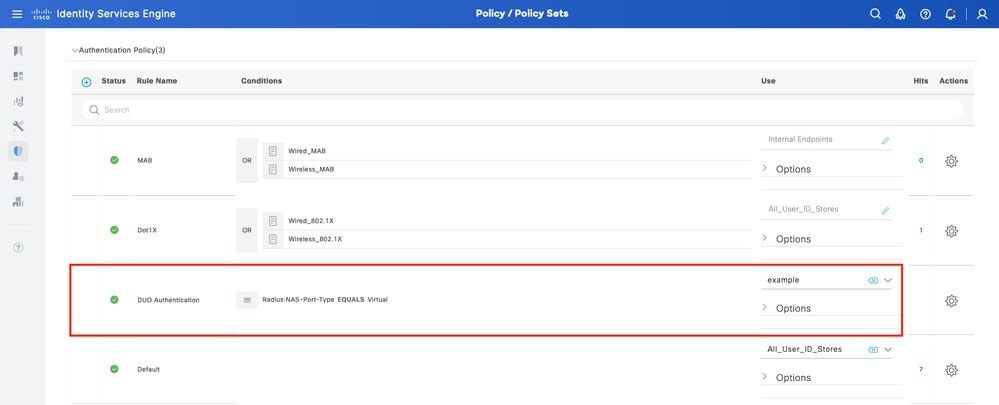

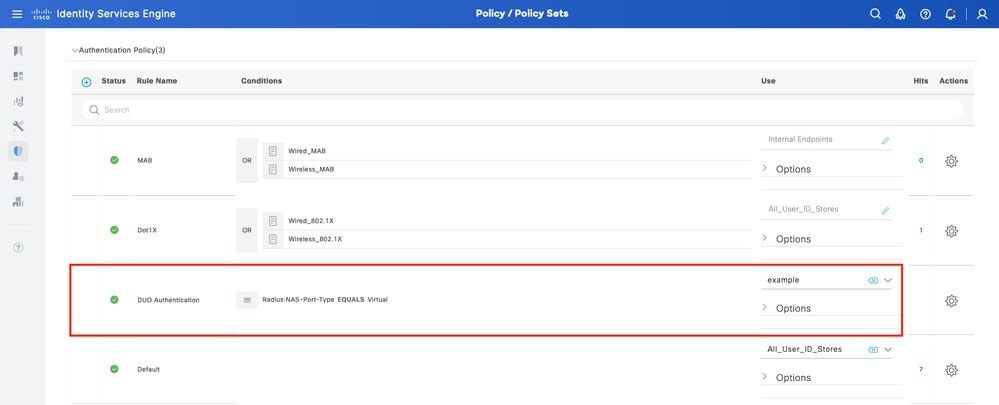

1. Configurar Política de Autenticação

Navegue até Política > Conjunto de políticas. Selecione o conjunto de políticas para o qual você deseja habilitar a MFA. Configure a Política de Autenticação com o Repositório de Identidades de Autenticação Primária como Ative Diretory.

Conjunto de políticas 1

Conjunto de políticas 1

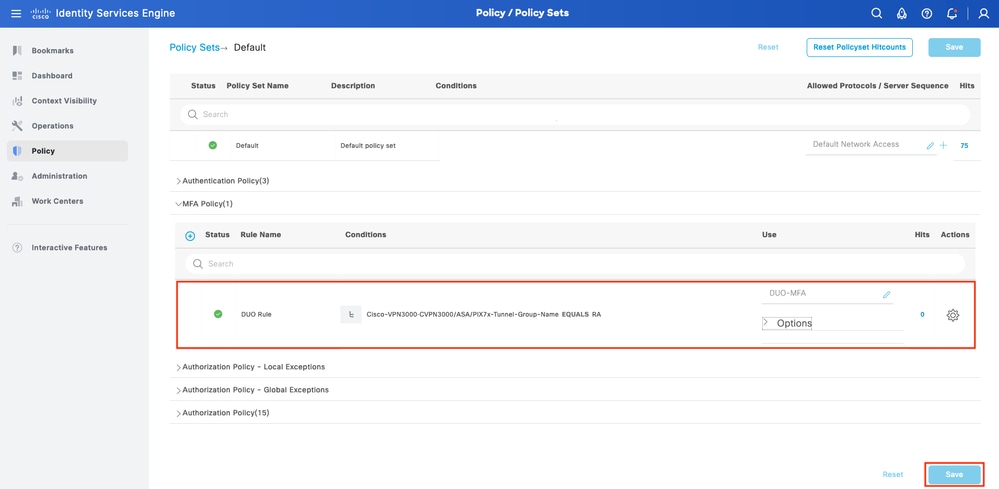

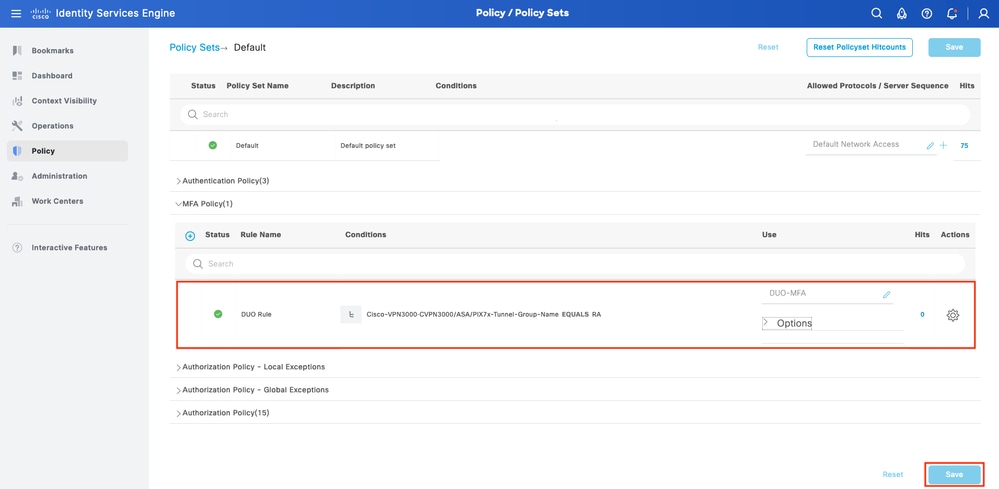

2. Configurar a Política de MFA

Quando o MFA estiver habilitado no ISE, uma nova seção em Conjuntos de políticas do ISE estará disponível. Expanda MFA Policy e clique em + para adicionar MFA Policy. Configure MFA Conditions (Configurar condições de MFA) de sua escolha, selecione DUO-MFA configurado anteriormente na seção Use. Clique em Save.

Política do ISE

Política do ISE

Observação: a política configurada acima depende do grupo de túneis chamado RA. Os usuários conectados ao grupo de túneis RA são forçados a executar o MFA. A configuração do ASA/FTD está fora do escopo deste documento. Use este documento para configurar o ASA/FTD

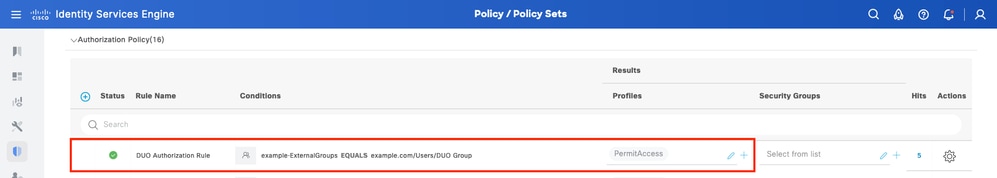

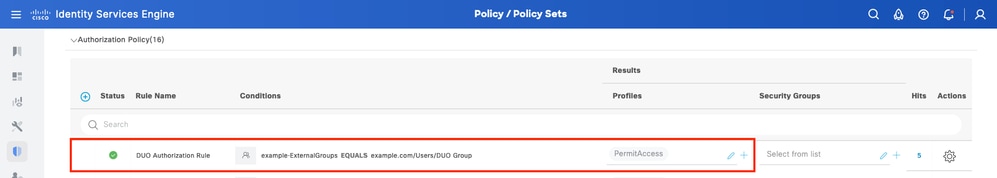

3. Configurar Política de Autorização

Configure a Diretiva de Autorização com a condição Grupo do Ative Diretory e as permissões de sua escolha.

Conjunto de políticas 3

Conjunto de políticas 3

Limitações

No momento em que este documento foi escrito:

1. Apenas o envio e o telefone Duo são suportados como um método de autenticação de segundo fator

2. Nenhum grupo é enviado para o Duo Cloud, somente a sincronização do usuário é suportada

3. Somente os seguintes casos de uso de autenticação multifator são suportados:

- Autenticação de usuário VPN

- Autenticação de acesso de administrador TACACS+

Verificar

Abra o Cisco Secure Client, clique em Connect. Forneça Username e Password e clique em OK.

Cliente de VPN

Cliente de VPN

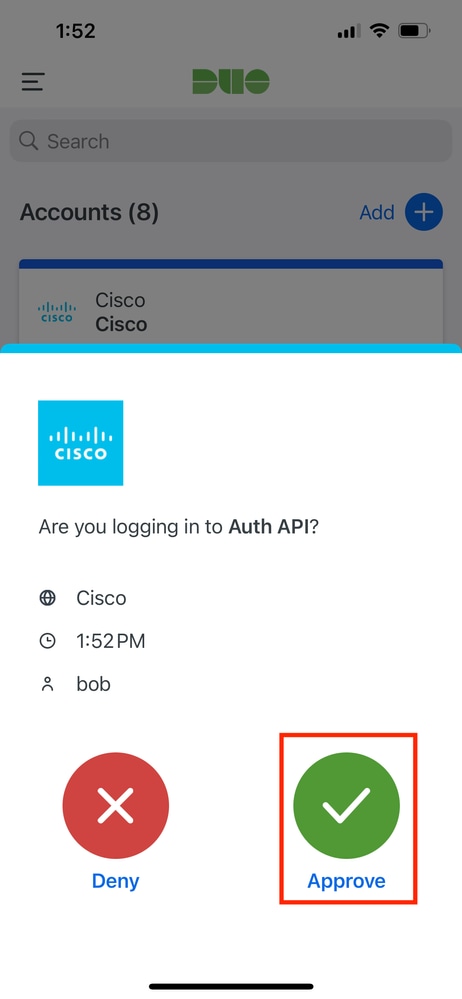

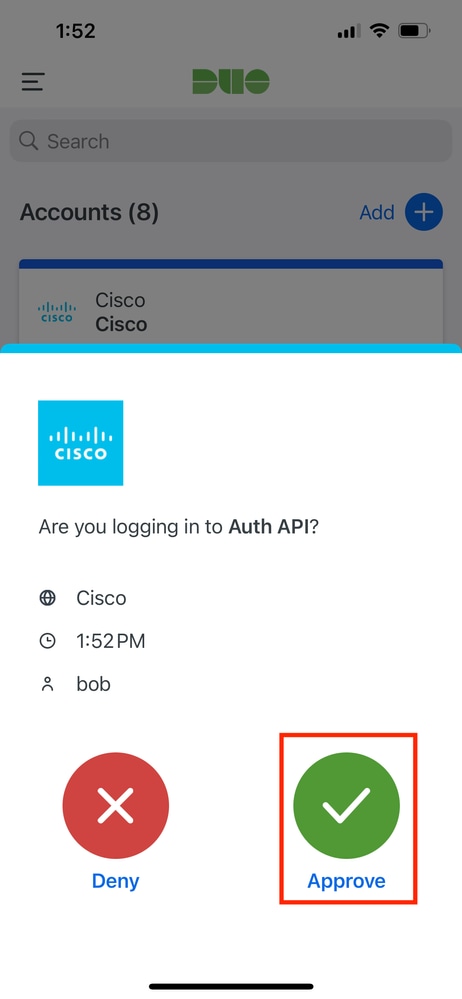

O dispositivo móvel do usuário deve receber uma notificação por push do Duo. Aprove-o. Conexão VPN estabelecida.

Duplo push

Duplo push

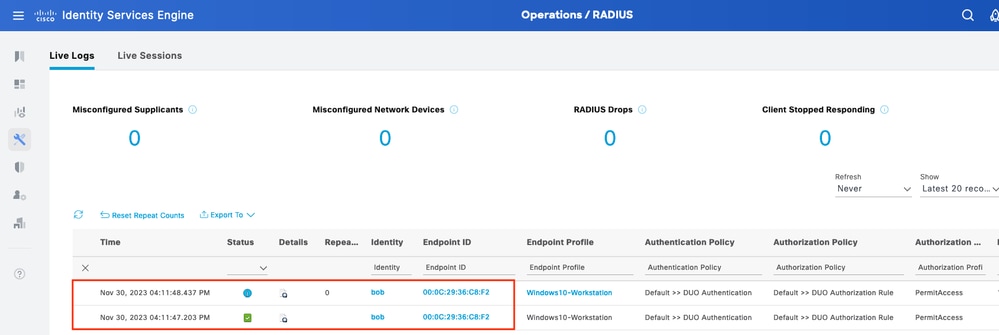

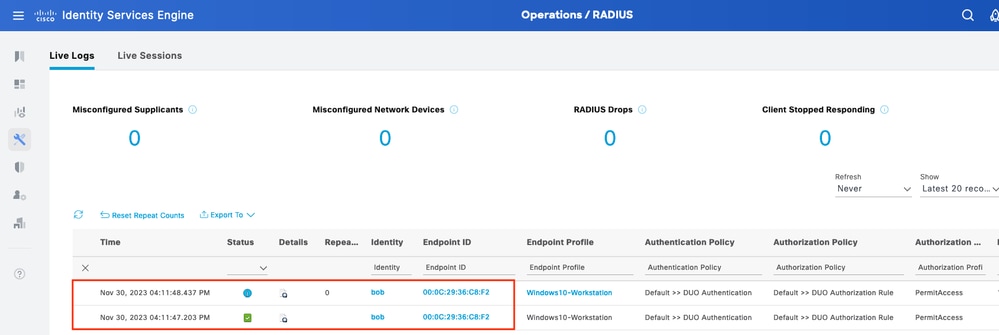

Navegue até ISE Operations > Live Logs para confirmar a autenticação do usuário.

Logs ao vivo 1

Logs ao vivo 1

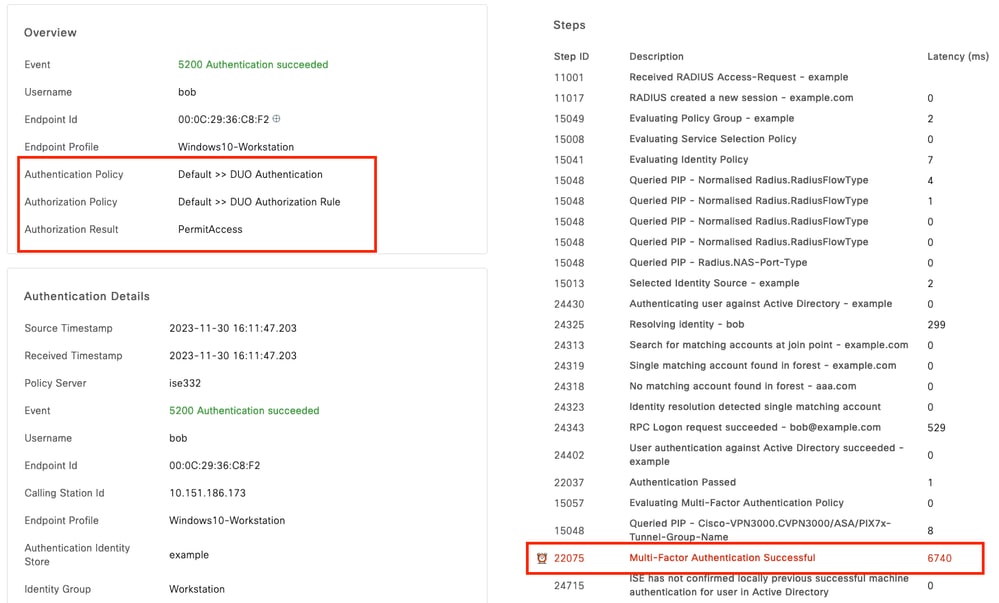

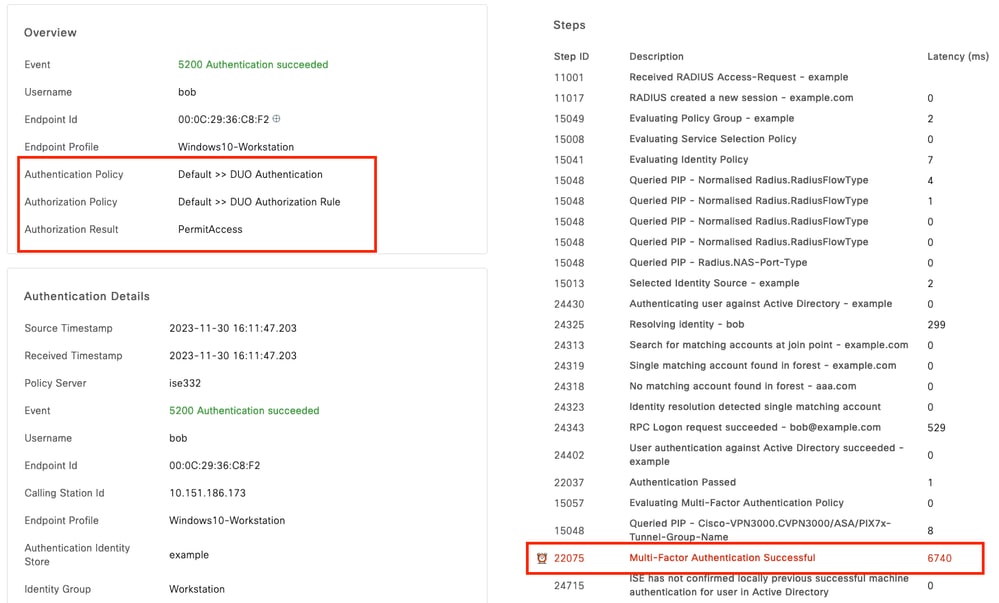

Clique em Details Authentication Report, verifique Authentication Policy, Authorization Policy e Authorization Result. Percorra as Etapas à direita. Para confirmar que a AMF foi bem-sucedida, a seguinte linha deve estar presente:

A Autenticação Multifator foi Bem-sucedida

Logs ao vivo 2

Logs ao vivo 2

Troubleshooting

Depurações para ativar no ISE.

| Caso de uso |

Componente de Log |

Arquivo de log |

Principais mensagens de log |

| Logs relacionados a MFA |

mecanismo de política |

ise-psc.log |

DuoMfaAuthApiUtils -:::::- Solicitação enviada ao gerenciador de cliente Duo

DuoMfaAuthApiUtils —> Resposta Duo |

| Logs relacionados à política |

prrt-JNI |

prt-management.log |

ProcessadorDeSolicitaçãoDePolíticaDeMfaDeRaio

TacacsMfaPolicyRequestProcessor |

| Logs relacionados à autenticação |

runtime-AAA |

prt-server.log |

MfaAuthenticator::onAuthenticateEvent

MfaAuthenticator::sendAuthenticateEvent

MfaAuthenticator::onResponseEvaluatePolicyEvent |

| Registros relacionados à autenticação Duo, sincronização de ID |

|

duo-sync-service.log |

|

Feedback

Feedback