Configurar suporte HTTPS para integração SCEP ISE

Contents

Introdução

Este documento descreve as etapas necessárias para configurar o suporte ao protocolo HTTPS para a integração do protocolo SCEP com o Identity Services Engine (ISE).

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Conhecimento básico do servidor Web IIS (Serviços de Informações da Internet) da Microsoft

- Experiência na configuração de SCEP e certificados no ISE

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- ISE versão 1.1.x

- Windows Server 2008 R2 Enterprise com hotfixes para KB2483564 e KB263200 instalados

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a sua rede estiver ativa, certifique-se de que entende o impacto potencial de qualquer comando.

As informações relacionadas aos serviços certificados da Microsoft são fornecidas como um guia especificamente para o Cisco BYOD (Bring Your Own Device). Consulte o TechNet da Microsoft como a fonte definitiva da verdade para a autoridade de certificação da Microsoft, o NDES (Network Device Enrollment Service) e as configurações de servidor relacionadas ao SCEP.

Informações de Apoio

Em uma implantação de BYOD, um dos componentes principais é um servidor Microsoft 2008 R2 Enterprise que tem a função NDES instalada. Este servidor é um membro da floresta do Ative Diretory (AD). Durante a instalação inicial do NDES, o servidor Web do IIS da Microsoft é automaticamente instalado e configurado para oferecer suporte ao término HTTP do SCEP. Em algumas implantações de BYOD, os clientes podem querer proteger ainda mais as comunicações entre o ISE e o NDES usando HTTPS. Este procedimento detalha as etapas necessárias para solicitar e instalar um certificado SSL para o site do SCEP.

Configurar

Configuração de Certificado do Servidor NDES

- Conecte-se ao servidor NDES via console ou RDP.

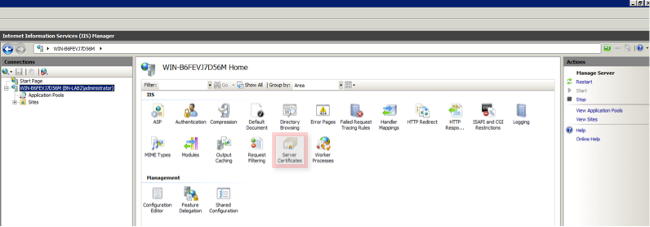

- Clique em Iniciar -> Ferramentas Administrativas -> Gerenciador dos Serviços de Informações da Internet (IIS).

- Realce o nome do servidor IIS e clique no ícone Certificados do Servidor.

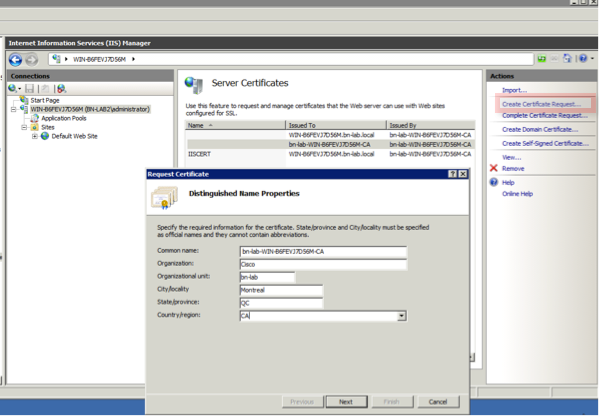

- Clique em Create Certificate Request e preencha os campos.

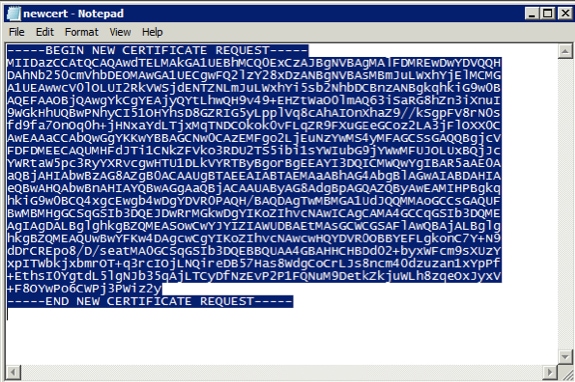

- Abra o arquivo .cer criado na etapa anterior com um editor de texto e copie o conteúdo para a área de transferência.

- Acesse o site do Microsoft CA Web Enrollment e clique em Solicitar um Certificado.

Exemplo de URL: http://yourCAIP/certsrv

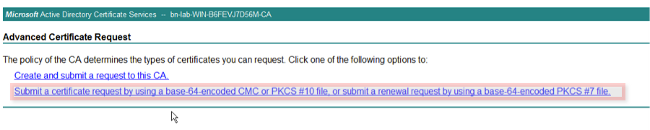

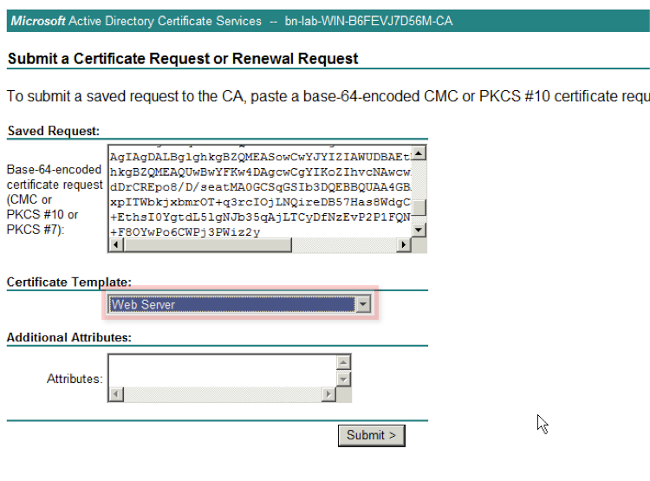

- Clique em Enviar uma solicitação de certificado usando.... Cole o conteúdo do certificado da área de transferência e escolha o modelo do Servidor Web.

- Clique em Submit e salve o arquivo do certificado na área de trabalho.

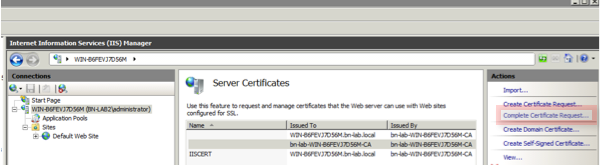

- Retorne ao servidor NDES e abra o utilitário Gerenciador do IIS. Clique no nome do servidor e em Complete Certificate Request para importar o certificado de servidor recém-criado.

Configuração de Associação do IIS do Servidor NDES

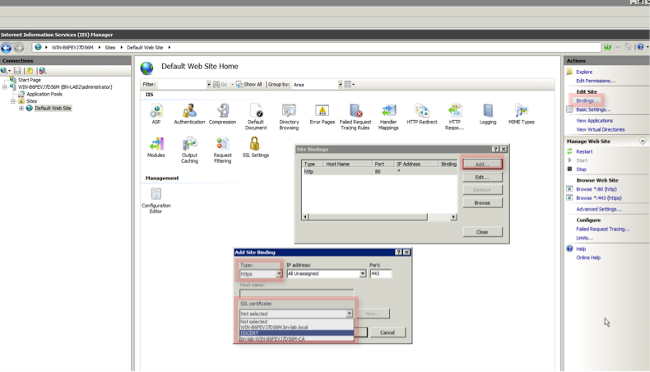

- Expanda o nome do servidor, expanda Sites, clique em Site da Web padrão.

- Clique em Bindings no canto superior direito.

- Clique em Add, altere Typepara HTTPS e escolha o certificado na lista suspensa.

- Click OK.

Configuração do servidor ISE

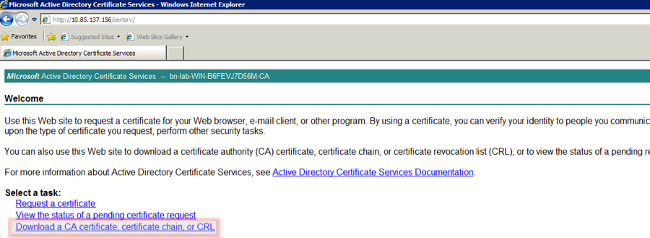

- Conecte-se à interface de Registro na Web do servidor de autoridade de certificação e baixe a cadeia de certificados da autoridade de certificação.

- Na GUI do ISE, navegue para Administração -> Certificados -> Repositório de certificados e importe a cadeia de certificados da CA para o repositório do ISE.

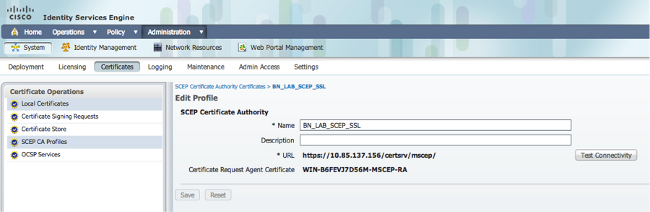

- Navegue até Administration -> Certificates -> SCEP CA Profiles e configure o URL para HTTPS. Clique em Testar conectividade e em Salvar.

Verificar

Use esta seção para confirmar se a sua configuração funciona corretamente.

- Navegue para Administração -> Certificados -> Repositório de Certificados e verifique se a cadeia de certificados da autoridade de certificação e o certificado da autoridade de registro (RA) do servidor NDES estão presentes.

- Use o Wireshark ou o Despejo TCP para monitorar o intercâmbio SSL inicial entre o nó do administrador do ISE e o servidor NDES.

A ferramenta Output Interpreter (exclusiva para clientes registrados) é compatível com alguns comandos de exibição.. Use a ferramenta Output Interpreter para visualizar uma análise do resultado gerado pelo comando show..

Troubleshooting

Esta seção fornece informações que podem ser usadas para o troubleshooting da sua configuração.

- Divida a topologia de rede BYOD em pontos de referência lógicos para ajudar a identificar pontos de depuração e captura ao longo do caminho entre esses pontos de extremidade - ISE, NDES e CA.

- Verifique se o TCP 443 é permitido bidirecionalmente entre o ISE e o servidor NDES.

- Monitore os registros do aplicativo de servidor CA e NDES quanto a erros de registro e use o Google ou o TechNet para pesquisar esses erros.

- Use o utilitário TCP Dump no ISE PSN e monitore o tráfego de e para o servidor NDES. Ele está localizado em Operations > Diagnostic Tools > General Tools.

- Instale o Wireshark no servidor NDES ou use o SPAN em switches intermediários para capturar o tráfego SCEP de e para o ISE PSN.

A ferramenta Output Interpreter (exclusiva para clientes registrados) é compatível com alguns comandos de exibição.. Use a ferramenta Output Interpreter para visualizar uma análise do resultado gerado pelo comando show..

Informações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

27-May-2013 |

Versão inicial |

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback