Introdução

Este documento descreve a instalação, renovação e soluções de certificados SSL para os problemas mais comuns observados em um Identity Services Engine.

Pré-requisitos

Requisitos

A Cisco recomenda que você conheça a GUI do Identity Service Engine.

Componentes Utilizados

As informações neste documento são baseadas no Cisco Identity Service Engine 3.x.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

Este documento fornece as etapas recomendadas e a lista de verificação de problemas comuns a serem verificados e tratados antes de você começar a solucionar problemas e ligar para o Suporte Técnico da Cisco.

Um certificado é um documento eletrônico que identifica um indivíduo, um servidor, uma empresa ou outra entidade e associa essa entidade a uma chave pública.

Um certificado autoassinado é assinado por seu próprio criador. Os certificados podem ser autoassinados ou assinados digitalmente por uma autoridade de certificação (CA) externa.

Um certificado digital assinado pela CA é considerado um padrão do setor e mais seguro.

Os certificados são usados em uma rede para fornecer acesso seguro.

O Cisco ISE usa certificados para comunicação entre nós e para comunicação com servidores externos, como o servidor Syslog, o servidor de feed e todos os portais de usuário final (portais de convidado, patrocinador e dispositivos pessoais).

Os certificados identificam um nó do Cisco ISE para um endpoint e protegem a comunicação entre esse endpoint e o nó do Cisco ISE.

Os certificados são usados para todas as comunicações HTTPS e EAP (Extensible Authentication Protocol).

Este documento fornece as etapas recomendadas e a lista de verificação de problemas comuns a serem verificados e tratados antes de você começar a solucionar problemas e ligar para o Suporte Técnico da Cisco.

Essas soluções vêm diretamente das solicitações de serviço que o Suporte Técnico da Cisco resolveu. Se a sua rede estiver ativa, certifique-se de que você compreende o impacto potencial das etapas que você toma para resolver os problemas.

Configurar

Os guias a seguir explicam como importar e substituir certificados:

Importando um certificado do sistema

https://www.cisco.com/c/en/us/td/docs/security/ise/2-7/admin_guide/workflow/html/b_basic_setup_2_7.html#ID547

Substituindo um certificado expirado

https://www.cisco.com/c/en/us/support/docs/security/identity-services-engine/116977-technote-ise-cert-00.html#anc5

Problemas comuns

Cenário 1: não é possível substituir um Certificado de Portal que está expirando em um nó do ISE

Erro

Ao vincular o novo Certificado do Portal ao CSR, o processo de vinculação do certificado falha com o erro mostrado abaixo:

Internal Error. Peça ao administrador do ISE para verificar os logs para obter mais detalhes

As razões mais comuns para esse erro são:

- O novo certificado tem o mesmo nome de entidade que o certificado existente

- Importar um certificado renovado que esteja usando a mesma chave privada de um certificado existente

Solução

- Atribuir temporariamente o uso do portal a outro certificado no mesmo nó

- Excluir o Certificado do Portal que está expirando

- Instalar o novo Certificado de Portal e atribuir o uso do portal

Por exemplo, se desejar atribuir temporariamente o uso do portal a um certificado existente com uso de Autenticação EAP, siga as etapas abaixo:

Etapa 1. Selecione e edite o certificado com uso de autenticação EAP, adicione a função Portal em Uso e salve

Etapa 2. Excluir o certificado do portal que está expirando

Etapa 3. Carregue o novo certificado do portal sem selecionar nenhuma função (em Uso) e envie

Etapa 4. Selecione e edite o novo certificado do portal, atribua a função Portal em Uso e salve

Cenário 2: Não é possível gerar dois CSRs para o mesmo nó do ISE com uso multiuso

Erro

A nova criação de CSR para o mesmo nó com uso multiuso falha com o erro:

Já existe outro certificado com o mesmo nome amigável. Os nomes amigáveis devem ser exclusivos.

Solução

Os nomes amigáveis de CSR são codificados para cada nó do ISE, portanto, não permitem a criação de 2 CSRs para o mesmo nó com uso multiuso. O caso de uso está em um nó específico, há um certificado assinado pela CA que é usado para o uso da autenticação Admin e EAP e outro certificado assinado pela CA que é usado para o uso do SAML e do Portal, e ambos os certificados vão expirar.

Neste cenário:

Etapa 1. Gerar o primeiro CSR com uso multiuso

Etapa 2. Vincule o certificado assinado pela CA ao primeiro CSR e atribua a função de autenticação Admin e EAP

Etapa 3. Gerar um segundo CSR com uso multiuso

Etapa 4. Vincular o certificado assinado pela CA com o segundo CSR e atribuir a função SAML e Portal

Cenário 3: não é possível associar o certificado assinado pela CA para uso do portal ou não é possível atribuir a marca do portal ao certificado e obter um erro

Erro

A associação de um certificado assinado por uma autoridade de certificação para uso do portal gera o erro:

Há um ou mais certificados confiáveis que fazem parte da cadeia de certificados do sistema de portal ou que foram selecionados com a função de autenticação administrativa baseada em certificado com o mesmo nome de entidade, mas com um número de série diferente. A importação/atualização foi anulada. Para importar/atualizar com êxito, você precisa desabilitar a função de autenticação do administrador baseada em carrinho de um certificado confiável duplicado ou alterar a função do portal do certificado do sistema que contém o certificado confiável duplicado em sua cadeia.

Solução

Etapa 1. Verifique a cadeia de certificados do certificado assinado pela CA (para uso do portal) e, no armazenamento Certificados Confiáveis, verifique se há certificados duplicados da cadeia de certificados.

Etapa 2. Remova o certificado duplicado ou desmarque a caixa de seleção Confiança para autenticação administrativa baseada em certificado do certificado duplicado.

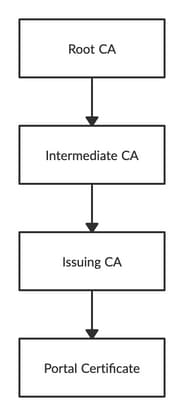

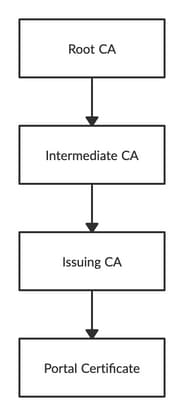

Por exemplo, o certificado do portal assinado pela CA tem a cadeia de certificados abaixo:

Verifique se você tem algum certificado duplicado para qualquer um dos 3 certificados CA na cadeia de certificados (pode ser um certificado expirado) e remova o certificado duplicado do repositório de Certificados de Confiabilidade.

Cenário 4: Não é possível excluir o certificado autoassinado padrão expirado do Repositório de Certificados Confiáveis

Erro

A exclusão do certificado autoassinado padrão expirado do repositório de Certificados Confiáveis resulta no erro:

Desabilitar, Excluir ou Confiar no Certificado não é permitido, pois está sendo feita referência a ele em Certificados do Sistema E/OU Destino de Syslog Seguro em Destinos de Log Remoto.

Solução

- Verifique se o certificado autoassinado padrão expirado não está associado a nenhum Destino de Log Remoto existente. Isso pode ser verificado em Administration > System > Logging > Remote Logging Target > Select and Edit SecureSyslogCollector(s)

- Verifique se o certificado padrão autoassinado expirado não está associado a nenhuma função específica (uso). isso pode ser verificado em Administração > Sistema > Certificados > Certificados do Sistema.

Se o problema persistir, entre em contato com o TAC.

Cenário 5: Não é possível vincular o Certificado pxGrid assinado pela autoridade de certificação com o CSR em um nó ISE

Erro

Ao vincular o novo certificado pxGrid ao CSR, o processo de vinculação de certificado falha com o erro:

O certificado para pxGrid deve conter autenticação de cliente e servidor na extensão EKU (Extended Key Usage).

Solução

Certifique-se de que o certificado pxGrid assinado por CA tenha o uso estendido da chave de Autenticação do servidor Web TLS (1.3.6.1.5.5.7.3.1) e da Autenticação do cliente Web TLS (1.3.6.1.5.5.7.3.2) porque é usado para a autenticação do cliente e do servidor (para proteger a comunicação entre o cliente e o servidor pxGrid)

Link de referência: https://www.cisco.com/c/en/us/td/docs/security/ise/2-6/admin_guide/b_ise_admin_guide_26/b_ise_admin_guide_26_chapter_011010.html

Cenário 6: Não é possível excluir o certificado autoassinado padrão expirado do Repositório de Certificados Confiáveis devido à configuração existente do Perfil LDAP ou SCEP RA

Erro

A exclusão do certificado autoassinado padrão expirado do repositório de Certificados Confiáveis resulta no erro:

Não foi possível excluir o Certificado de Confiança porque ele está sendo referenciado em outro lugar, possivelmente de um Perfil SCEP RA ou de uma Origem de Identidade LDAP

* Certificado de servidor autoassinado padrão

Para excluir o(s) certificado(s), exclua o Perfil SCEP RA ou edite a origem da Identidade LDAP para não usar este Certificado.

Solução

- Navegue até Administração > Gerenciamento de identidades > Fontes de identidade externas > LDAP > Nome do servidor > Conexão

- Verifique se a CA raiz do servidor LDAP não está usando o "certificado de servidor autoassinado padrão"

- Se o servidor LDAP não estiver usando o certificado necessário para uma conexão segura, navegue para Administração > Sistema > Certificados > Autoridade de certificação > Configurações de CA externa > Perfis SCEP RA

- Certifique-se de que qualquer um dos Perfis SCEP RA não esteja usando o certificado autoassinado padrão

Outros recursos

Como instalar um certificado curinga

https://www.cisco.com/c/en/us/td/docs/security/ise/2-6/admin_guide/b_ise_admin_guide_26/b_ise_admin_guide_26_chapter_0111.html

Gerenciar certificados ISE

https://www.cisco.com/c/en/us/td/docs/security/ise/2-6/admin_guide/b_ise_admin_guide_26/b_ise_admin_guide_26_chapter_0111.html

Instalar um Certificado de CA de terceiros no ISE

https://www.cisco.com/c/en/us/support/docs/security/identity-services-engine-software/200295-Install-a-3rd-party-CA-certificate-in-IS.html

Feedback

Feedback